CCleaner — это утилита для настройки и обслуживания ПК десятилетней давности. Существуют бесплатные и платные уровни, каждый из которых имеет свои преимущества и недостатки. По большей части вы сможете обслуживать свой компьютер, выбрав уровень Free. При этом некоторые пользователи сталкиваются с проблемами с приложением и не могут запускать периодические очистки или обновлять драйверы и приложения.

Основные причины проблемы CCleaner включают устаревшую или ошибочную установку приложения и недостаточные административные привилегии. Однако чрезмерно защитная антивирусная программа и неправильно настроенные параметры реестра также могут привести к сбоям в работе CCleaner в Windows 11. Давайте рассмотрим некоторые способы решения этой проблемы.

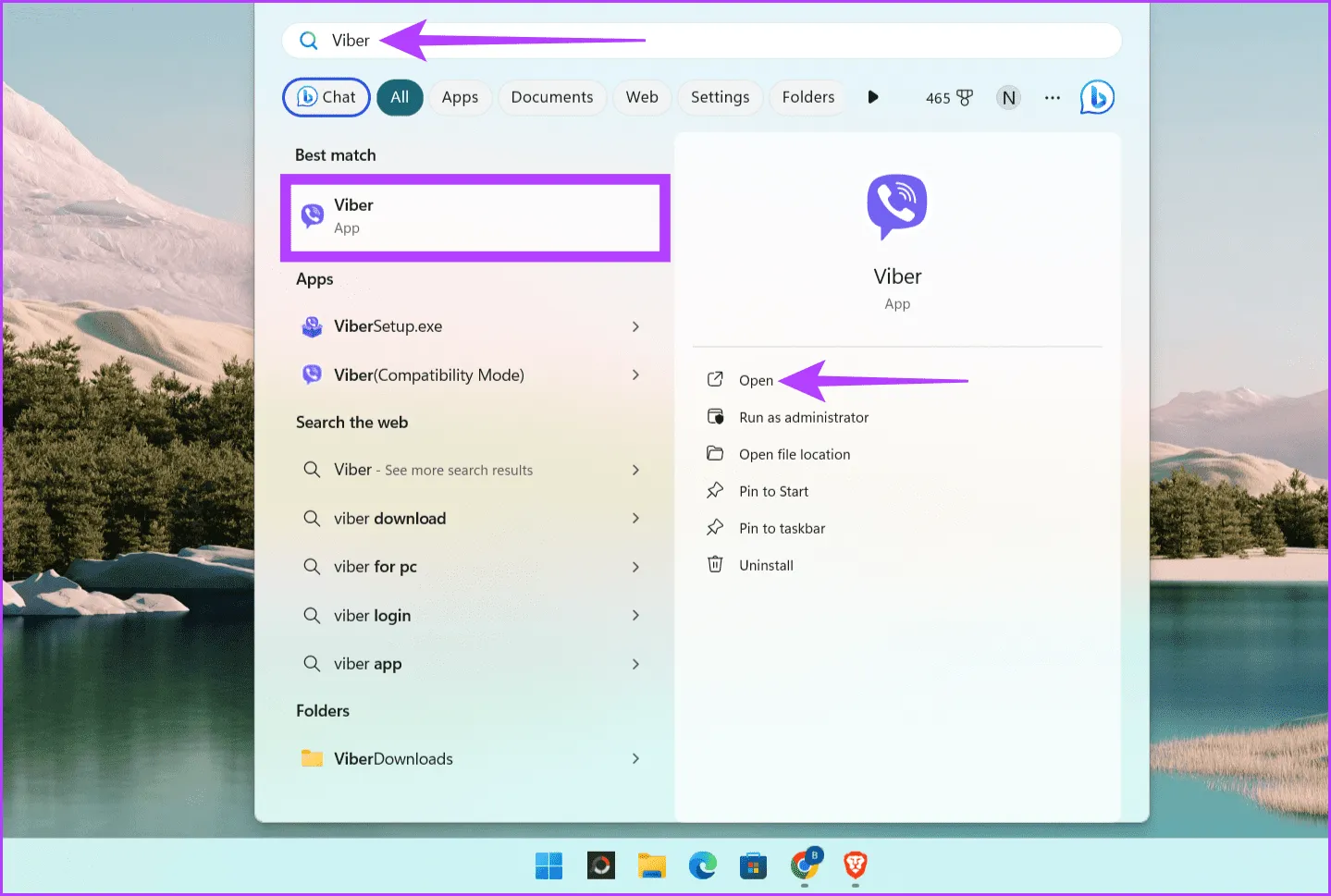

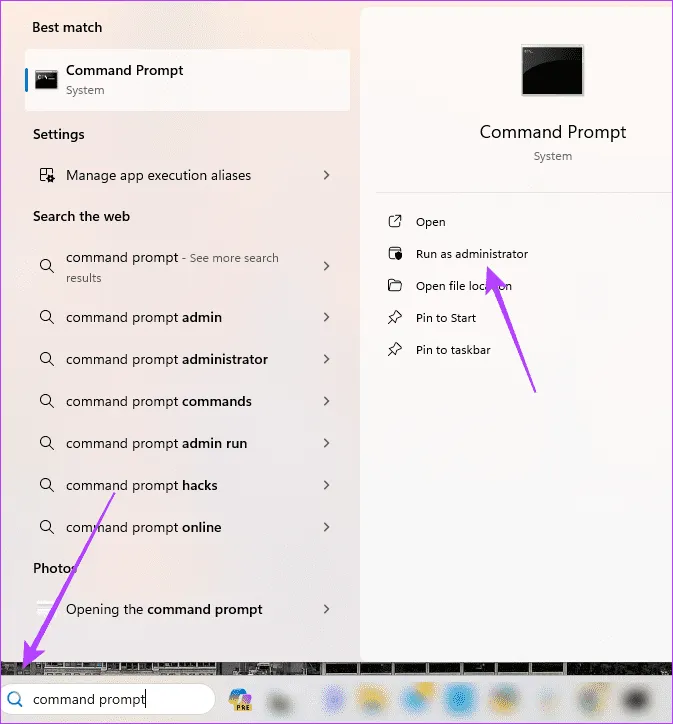

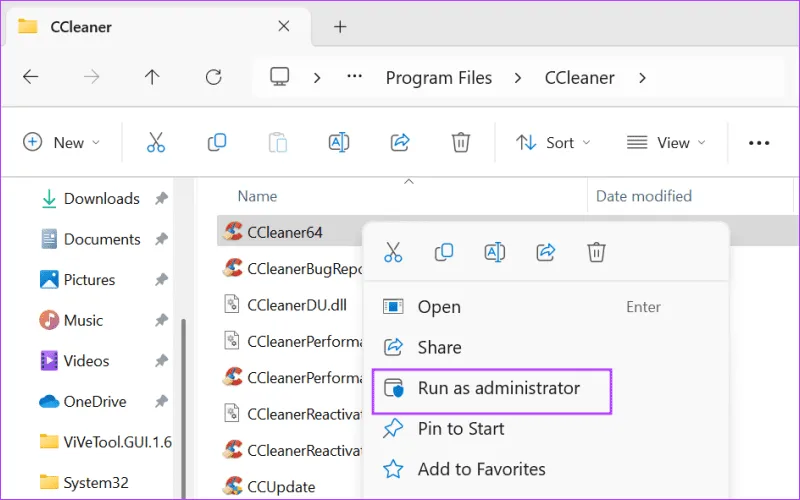

1. Запустите CCleaner с правами администратора.

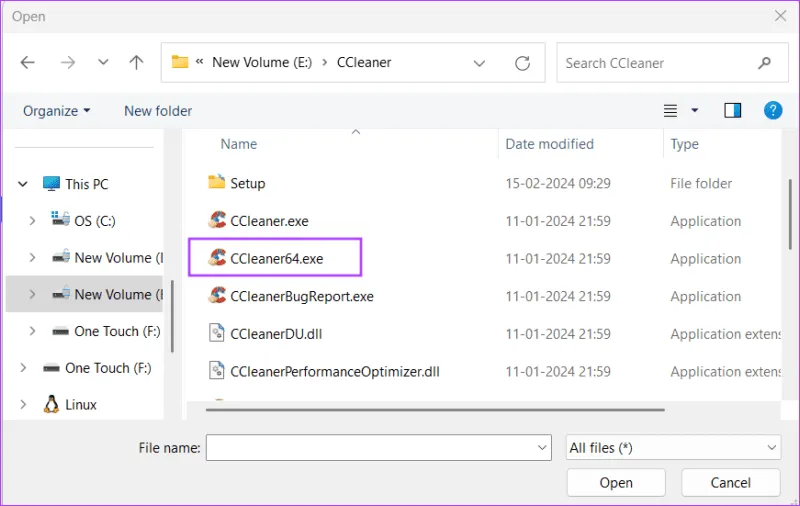

Если ярлык на рабочем столе или в меню «Пуск» не работает, вы можете запустить CCleaner из каталога установки.

Иногда CCleaner требует административных разрешений для очистки файлов и внесения других изменений, поэтому вы должны запускать его с правами администратора. Вот как это сделать:

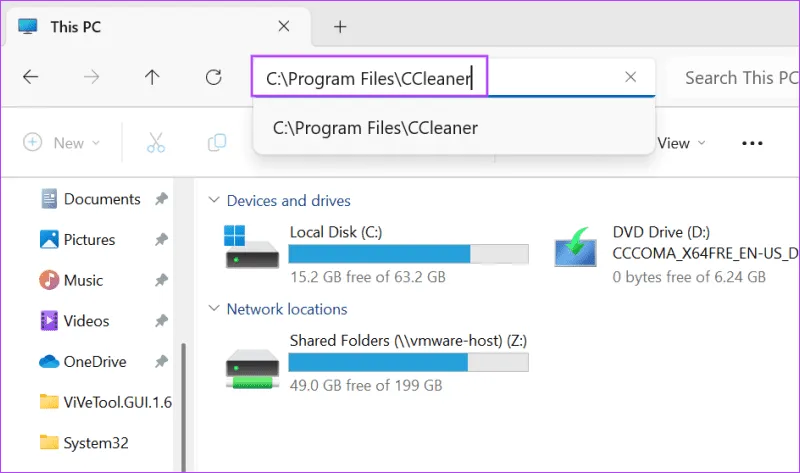

Шаг 1. Нажмите клавиши Windows+E, чтобы открыть проводник.

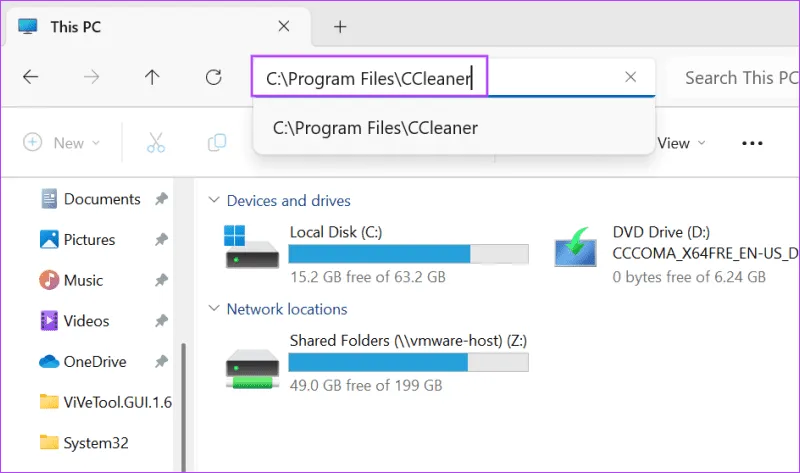

Шаг 2. Вставьте следующий путь в адресную строку и нажмите Enter, чтобы перейти к папке установки:

C:Program FilesCCleaner

Шаг 3: Нажмите на файл CCleaner64.exe. Щелкните его правой кнопкой мыши и выберите параметр «Запуск от имени администратора».

Шаг 4: Откроется окно контроля учетных записей пользователей. Нажмите кнопку Да.

Шаг 5. Проверьте, работает ли CCleaner без проблем.

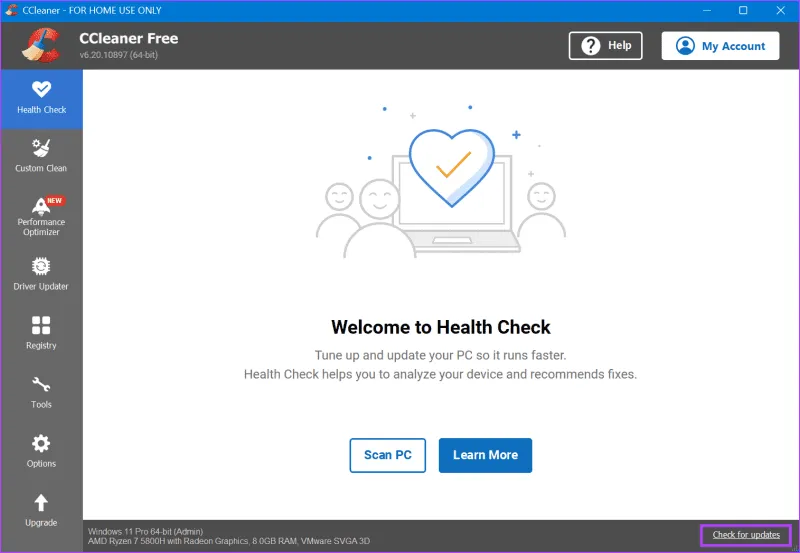

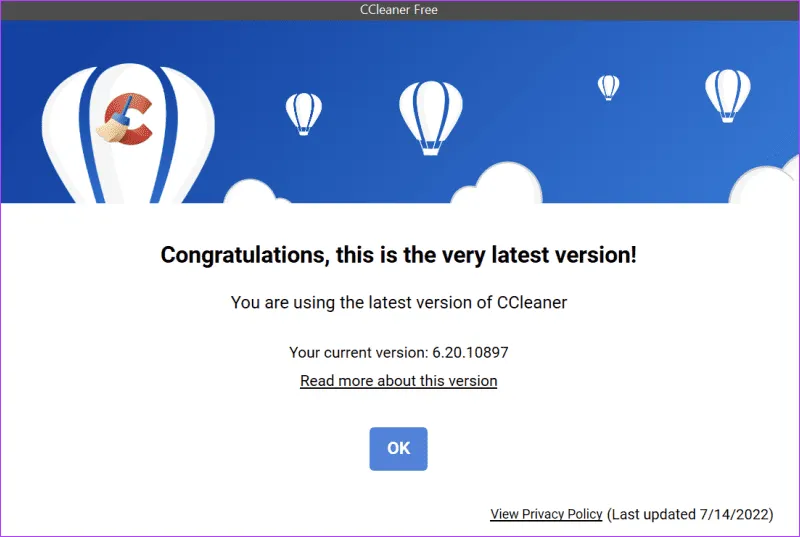

2. Обновите CCleaner

Использование устаревшей версии CCleaner может конфликтовать с новыми обновлениями и функциями Windows. Итак, вам необходимо обновить CCleaner до последней версии.

Обычно он проверяет и устанавливает обновления автоматически, но если вы настроили это не так, вам придется проверять наличие обновлений вручную. Вот как:

Шаг 1. Запустите CCleaner с правами администратора.

Шаг 2: Нажмите кнопку «Проверить наличие обновлений» в правом нижнем углу.

Шаг 3. Загрузите и установите доступные обновления, если таковые имеются.

Шаг 4. Перезапустите CCleaner.

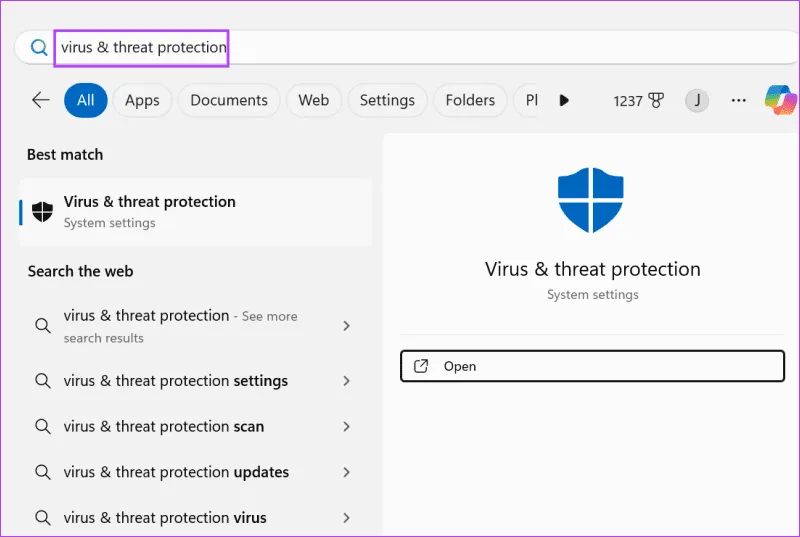

3. Добавьте CCleaner в белый список в безопасности Windows.

В прошлом Microsoft Defender помечал CCleaner как угрозу, поскольку он содержал бэкдор — серьезную брешь в безопасности.

После исправления с помощью CCleaner Microsoft Defender все равно может пометить его как угрозу, поэтому его следует внести в белый список. Вот как:

Шаг 1: Нажмите клавишу Windows, чтобы открыть меню «Пуск». Введите Защита от вирусов и угроз в строке поиска и нажмите Enter.

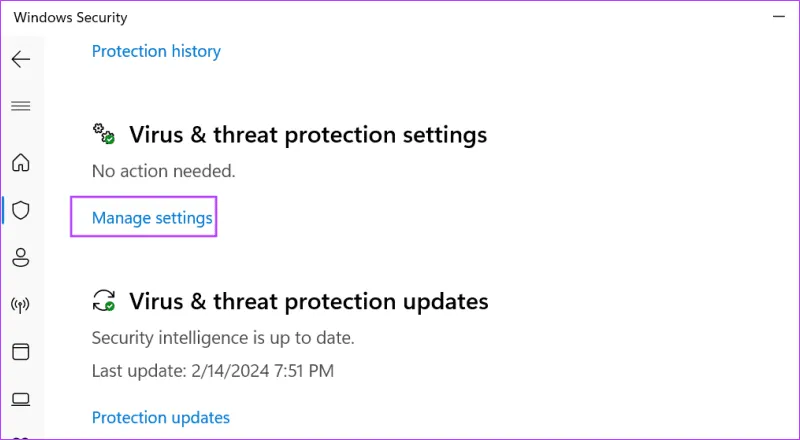

Шаг 2. Запустится приложение «Безопасность Windows». Нажмите «Управление настройками».

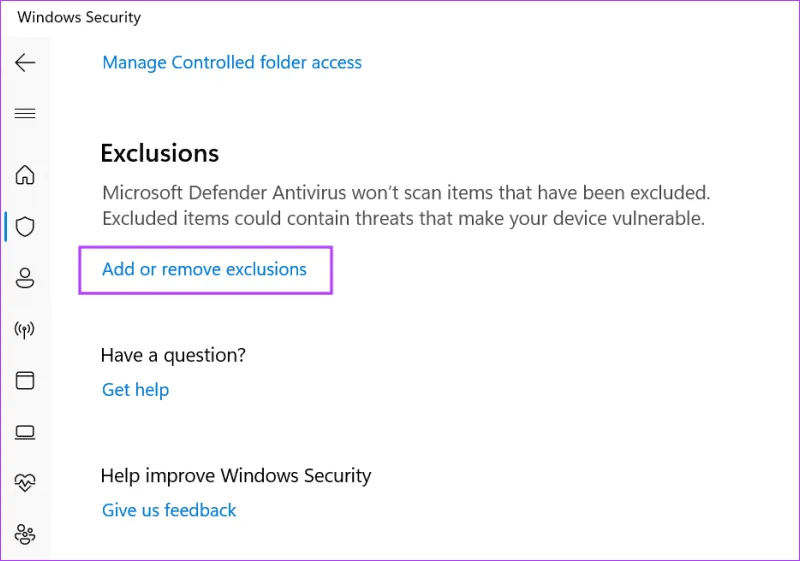

Шаг 3. Нажмите кнопку «Добавить или удалить исключения» в разделе «Исключения».

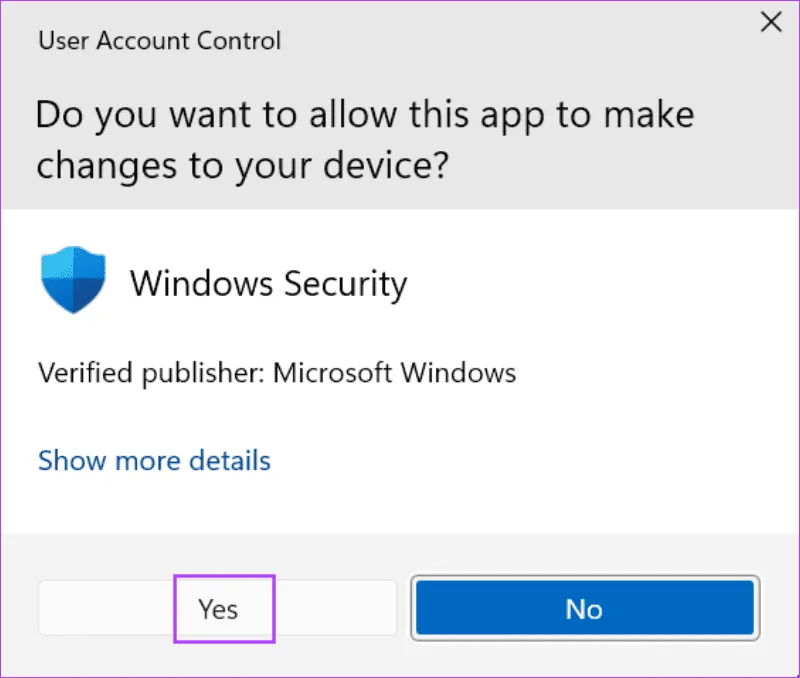

Шаг 4: Появится окно контроля учетных записей пользователей. Нажмите кнопку Да.

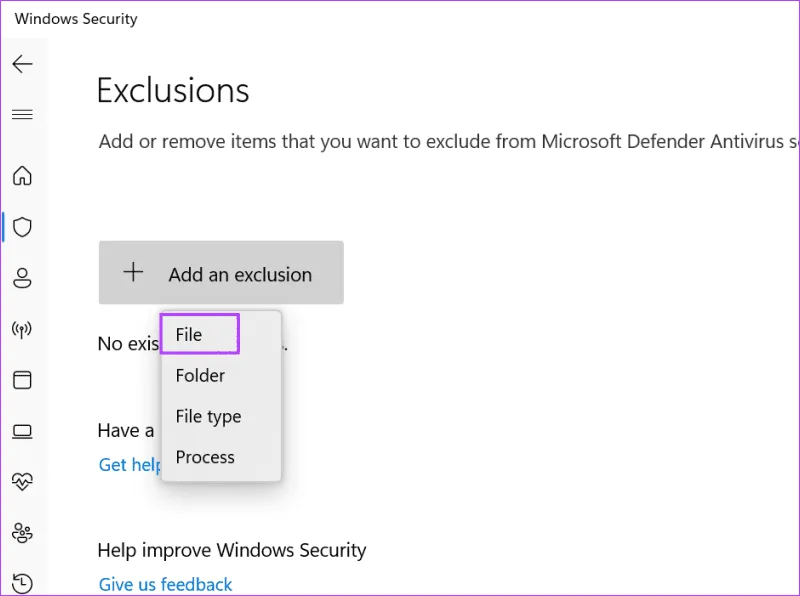

Шаг 5: Нажмите кнопку «Добавить исключение». Выберите опцию «Файл» в следующем меню.

Шаг 6: Перейдите в папку «Программы». Дважды щелкните файл CCleaner64.exe, чтобы добавить его.

Шаг 7. Закройте Безопасность Windows и проверьте, работает ли утилита нормально.

4. Исключите CCleaner в брандмауэре.

CCleaner требуется доступ к Интернету для проверки обновлений приложений и драйверов; некоторые связанные функции не будут работать без него. Соответственно, если CCleaner не сможет обойти брандмауэр, он не будет работать должным образом.

Итак, вы должны проверить настройки брандмауэра с помощью панели управления. Вот как:

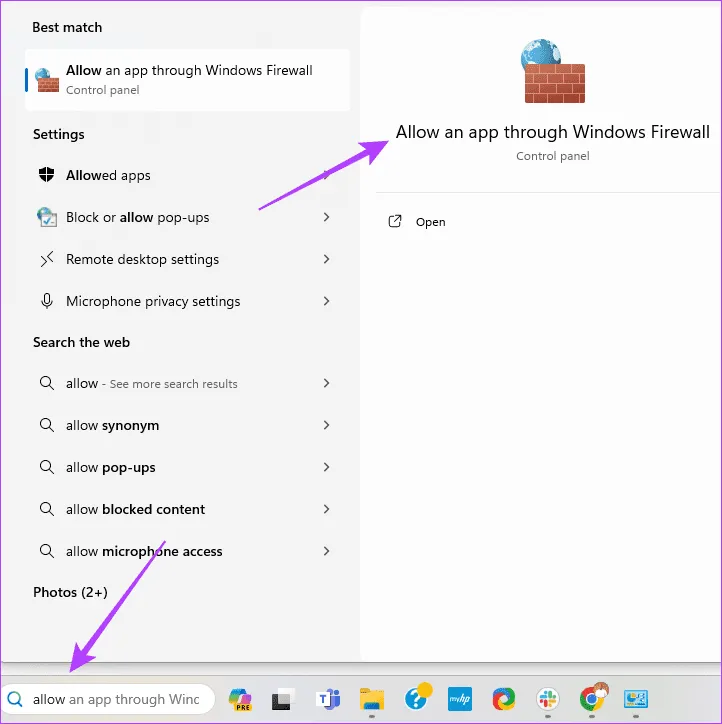

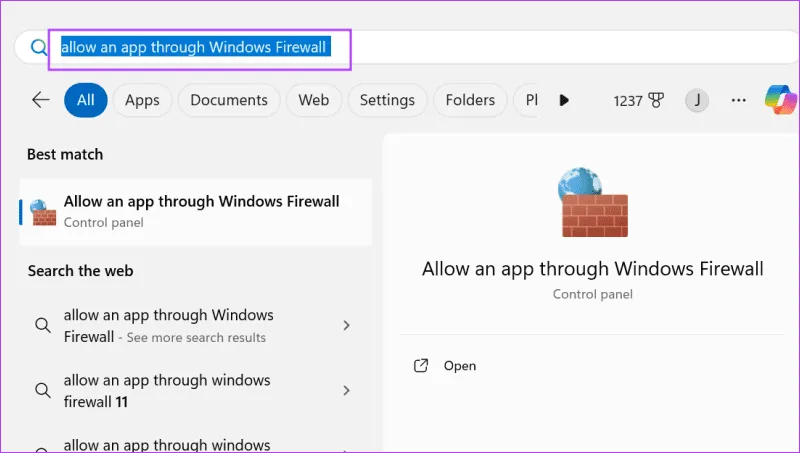

Шаг 1: Нажмите клавишу Windows, чтобы открыть меню «Пуск». Введите «разрешить приложение через брандмауэр Windows» в строке поиска и нажмите Enter.

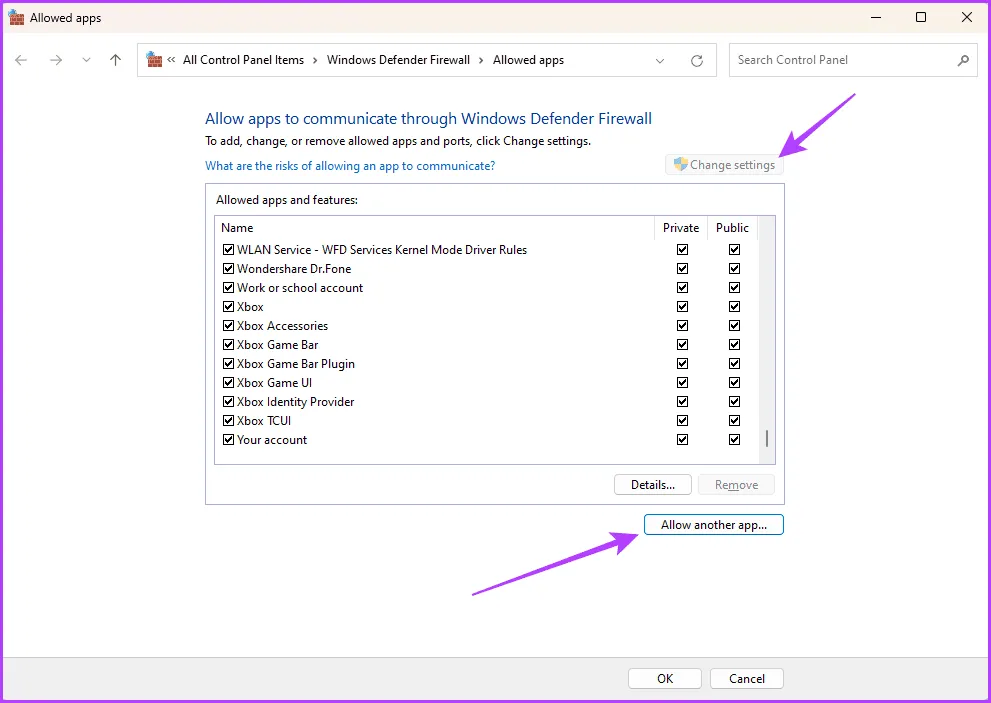

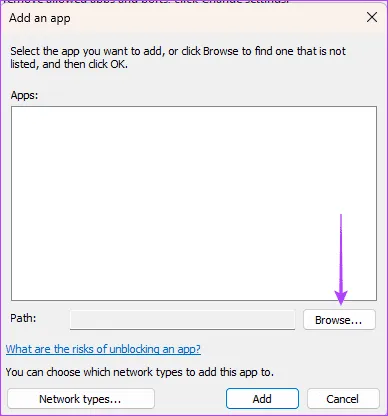

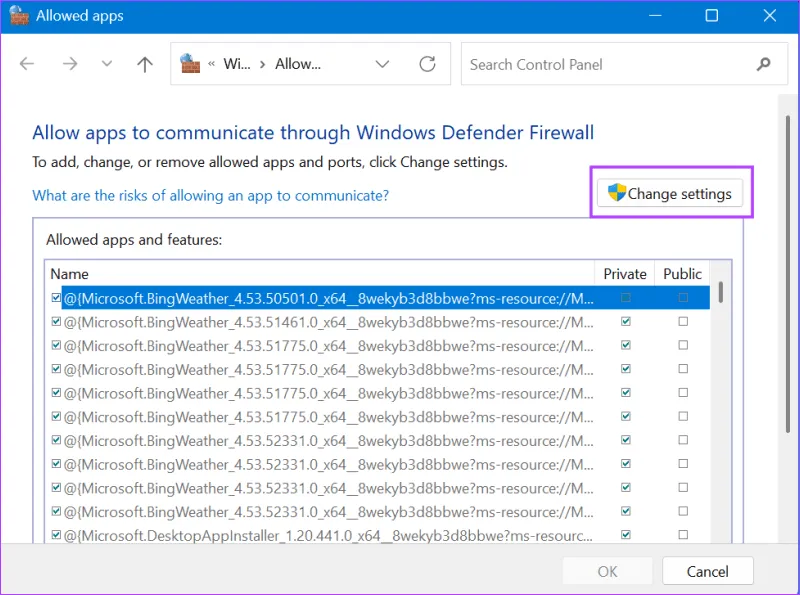

Шаг 2: Нажмите кнопку «Изменить настройки».

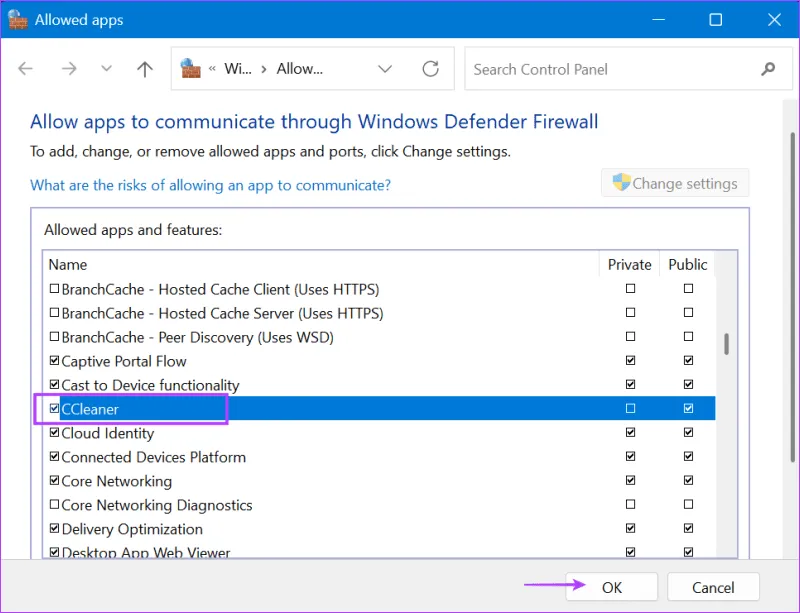

Шаг 3: Установите флажок CCleaner в списке.

Шаг 4: Нажмите кнопку ОК.

Шаг 5: Наконец, закройте панель управления.

5. Запустите CCleaner в режиме совместимости.

Если CCleaner не запускается, попробуйте запустить его в режиме совместимости. Вот как это сделать:

Шаг 1: Нажмите клавиши Windows+E, чтобы открыть проводник.

Шаг 2. Вставьте следующий путь в адресную строку и нажмите Enter, чтобы перейти к папке установки:

C:Program FilesCCleaner

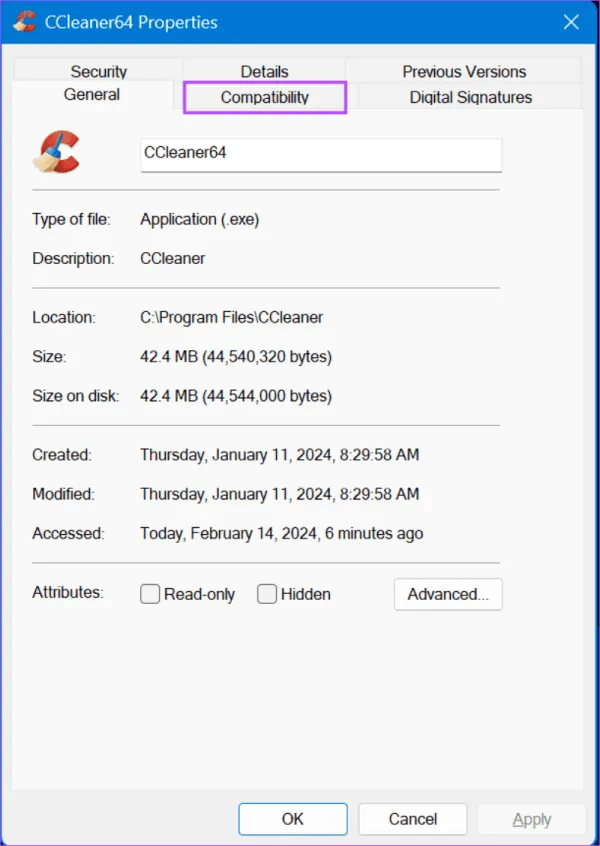

Шаг 3: Нажмите на файл CCleaner64.exe. Нажмите клавишу Alt+Enter, чтобы открыть «Свойства».

Шаг 4: Перейдите на вкладку «Совместимость».

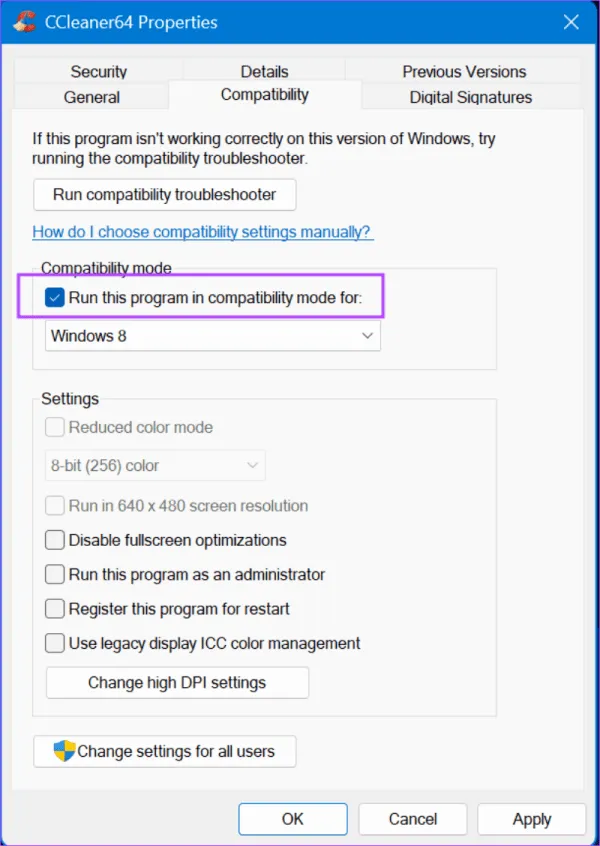

Шаг 5. Установите флажок «Запустить эту программу в режиме совместимости для».

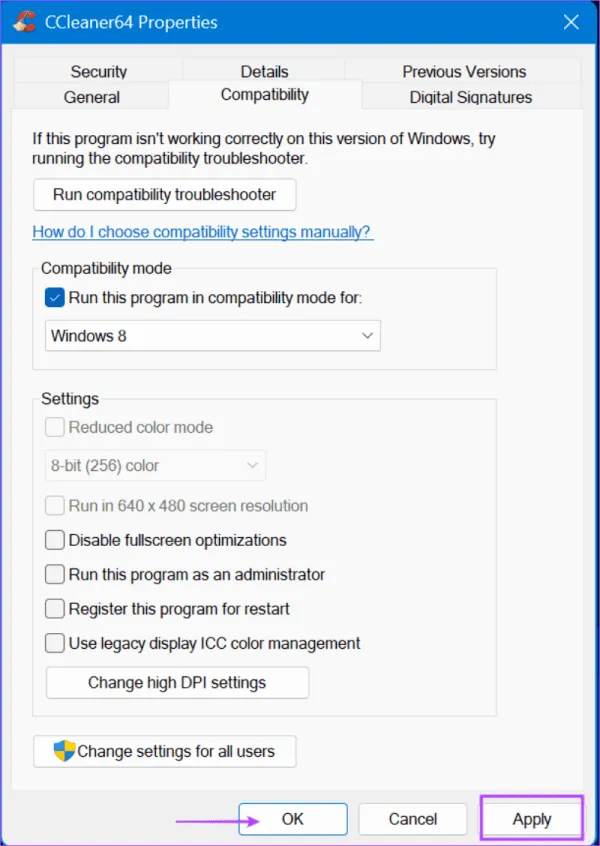

Шаг 6: Нажмите кнопку «Применить». Затем нажмите кнопку ОК.

Шаг 7. Запустите CCleaner из папки установки, чтобы проверить, работает ли он сейчас.

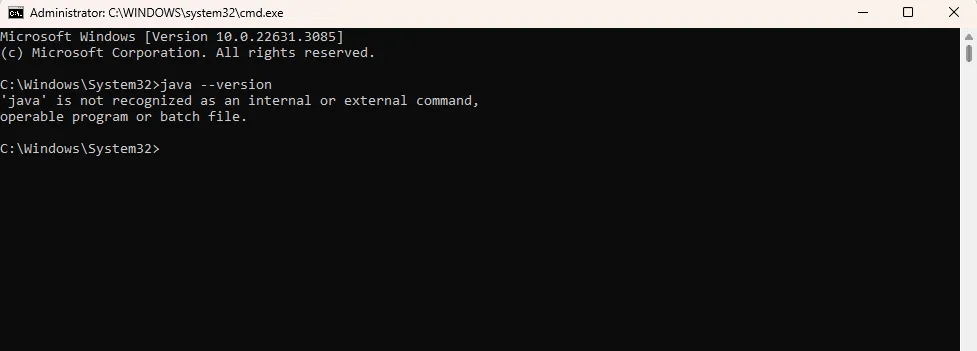

6. Настройте системный реестр.

У некоторых пользователей 64-битная версия CCleaner обнаружила ошибку при запуске. Чтобы это исправить, необходимо удалить некоторые старые ассоциации реестра. Но прежде чем это сделать, создайте резервную копию реестра на внешнем USB-накопителе.

Затем повторите следующие шаги:

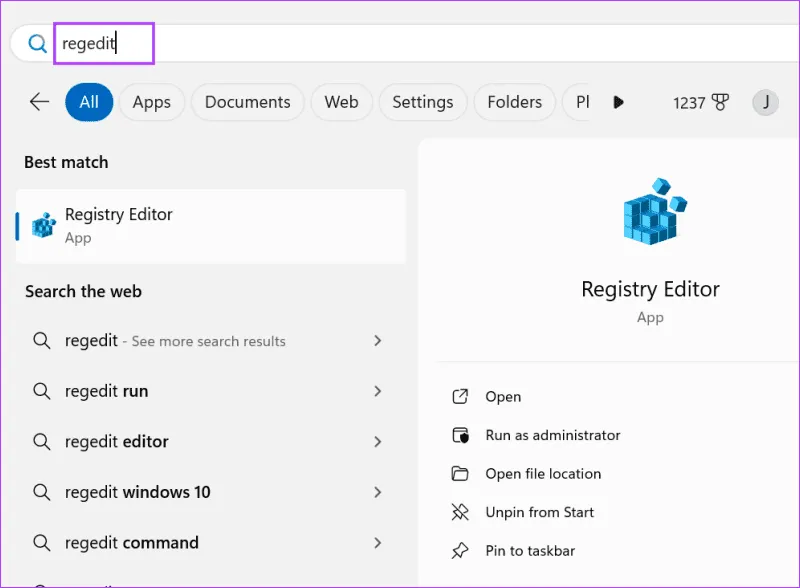

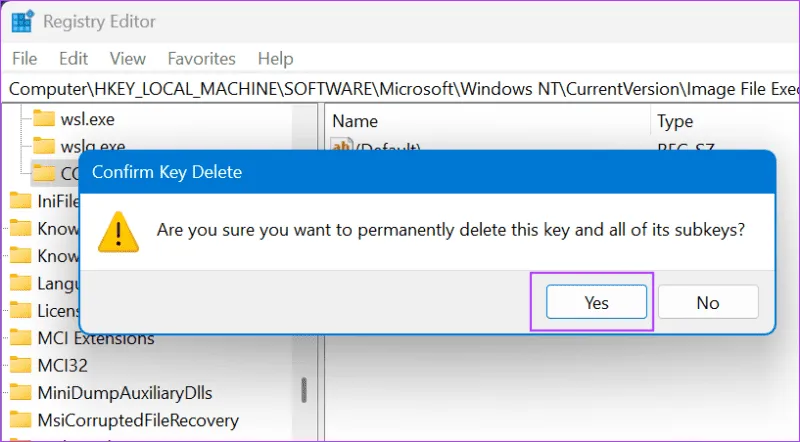

Шаг 1: Нажмите клавишу Windows, чтобы открыть меню «Пуск». Введите regedit в строку поиска и нажмите Enter.

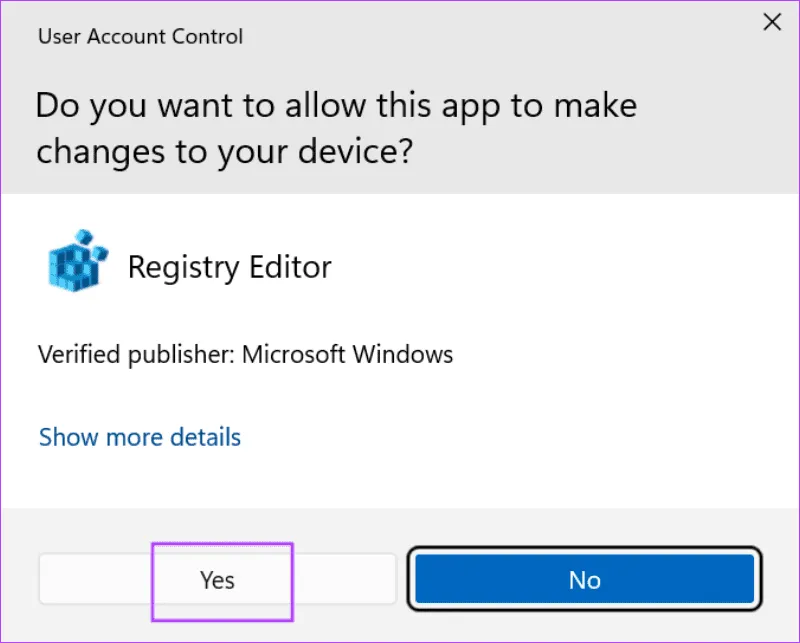

Шаг 2: Откроется окно контроля учетных записей пользователей. Нажмите кнопку Да.

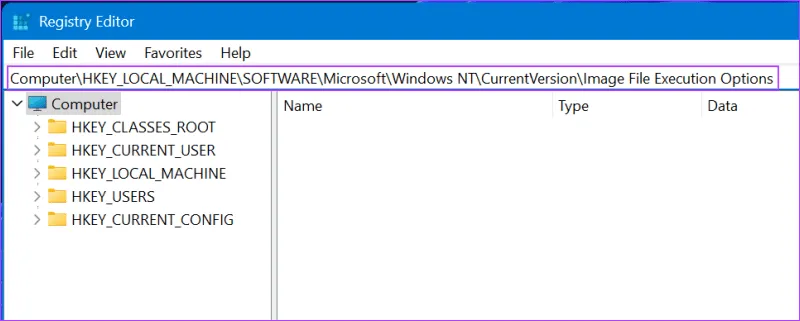

Шаг 3. Вставьте следующий путь в адресную строку и нажмите Enter:

ComputerHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Options

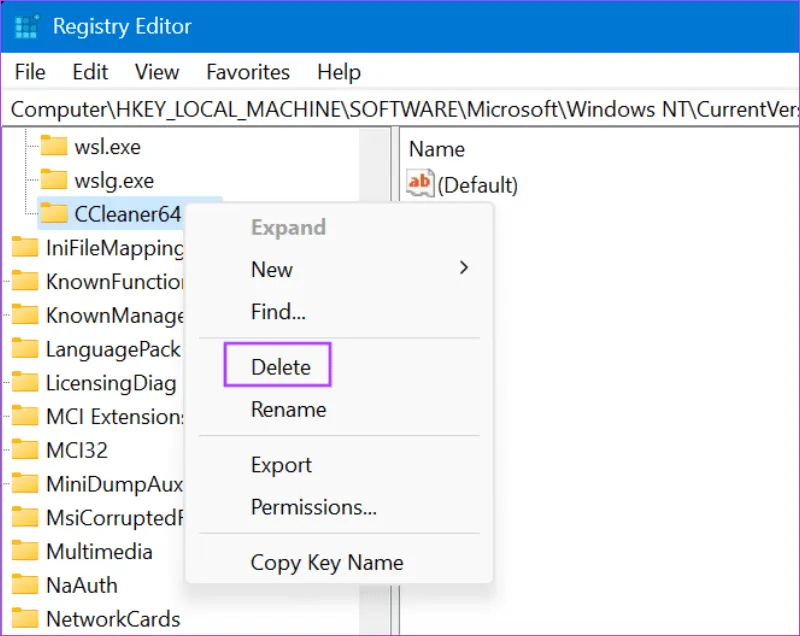

Шаг 4. Щелкните правой кнопкой мыши ключ CCleaner64.exe и выберите «Удалить».

Шаг 5: Нажмите кнопку «Да».

Шаг 6. Наконец, перезагрузите компьютер, чтобы применить изменения.

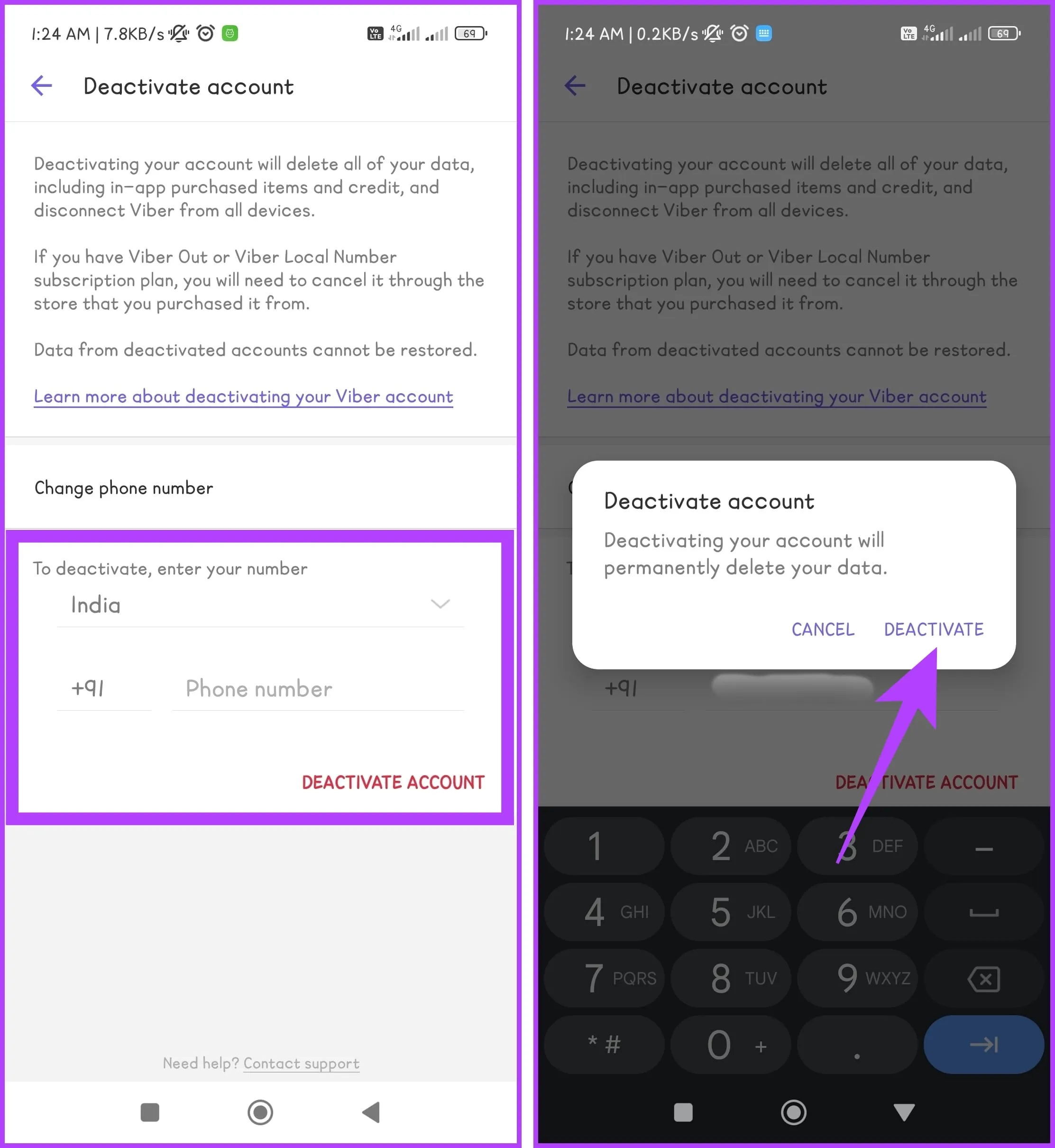

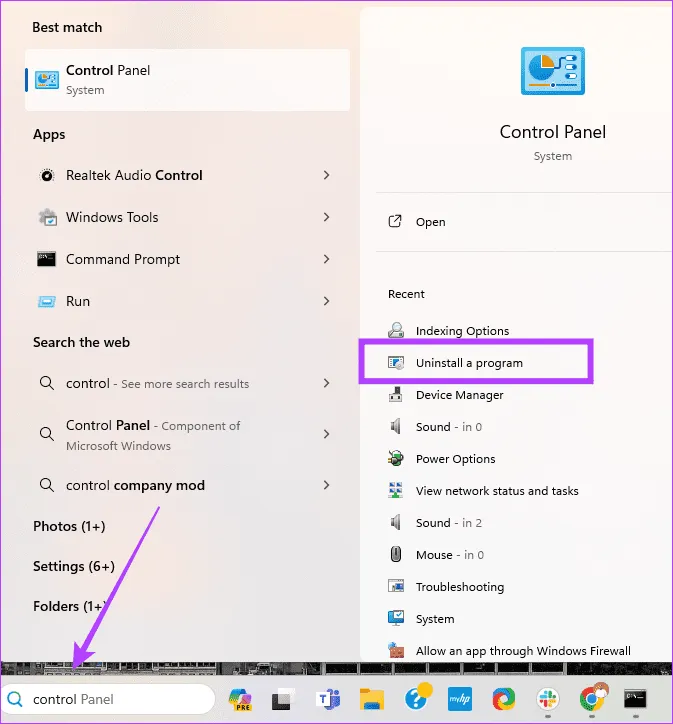

7. Переустановите CCleaner.

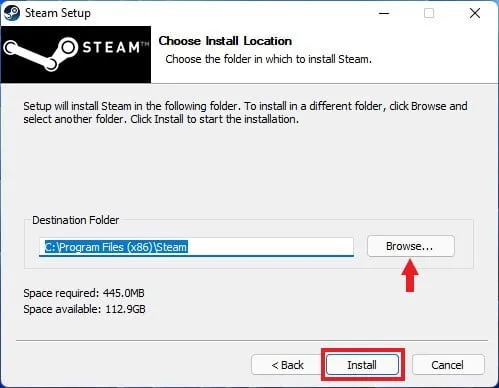

В крайнем случае — переустановить CCleaner на ваш компьютер, поскольку текущая установка может быть повреждена. Вот как это сделать:

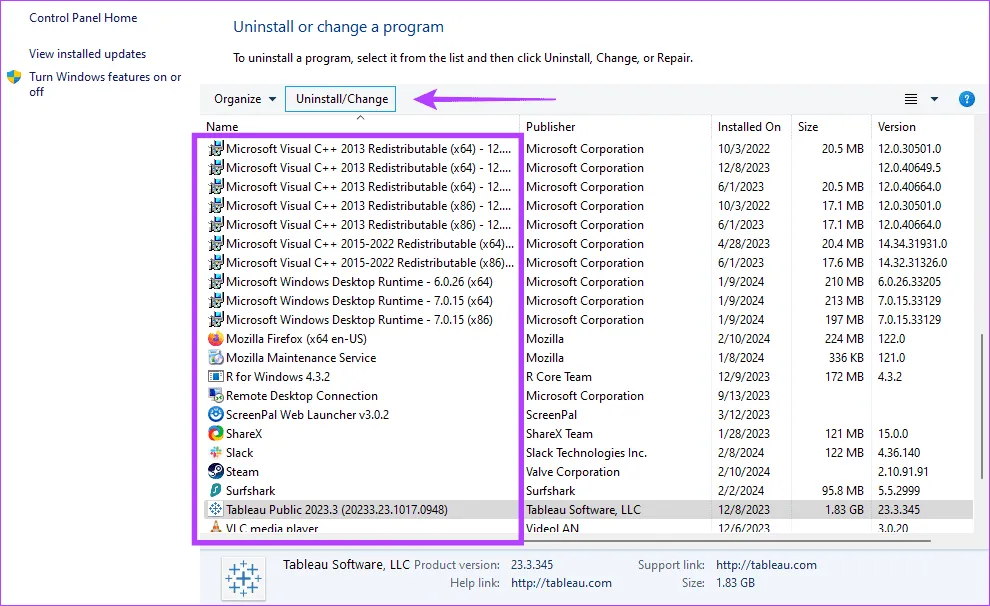

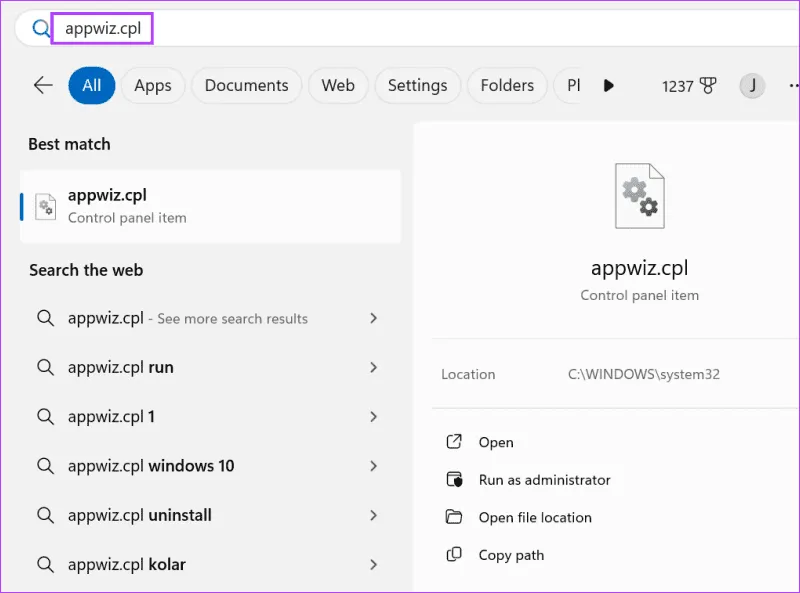

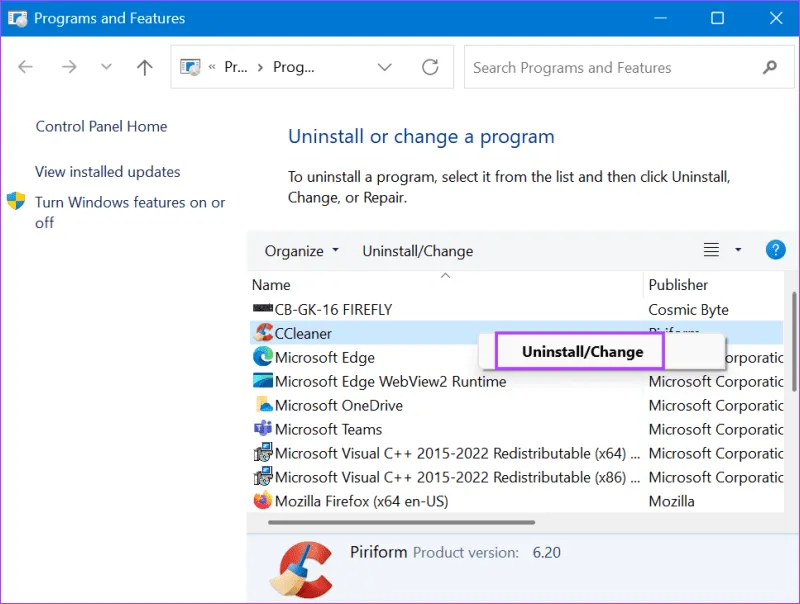

Шаг 1: Нажмите клавишу Windows, чтобы открыть меню «Пуск». Введите appwiz.cpl в строке поиска и нажмите Enter.

Шаг 2. Щелкните правой кнопкой мыши CCleaner и выберите опцию «Удалить/Изменить».

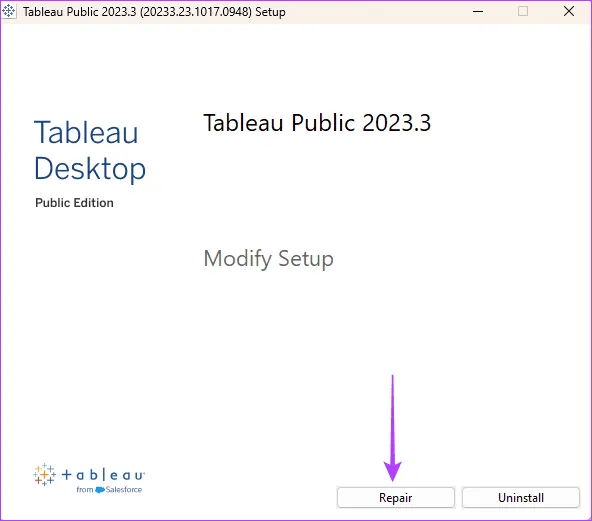

Шаг 3. Следуйте инструкциям на экране, чтобы удалить его с вашего компьютера.

Шаг 4. Загрузите CCleaner с официального сайта или из Microsoft Store.

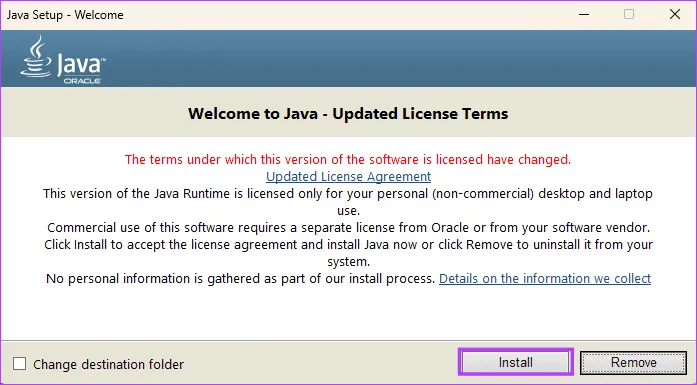

Шаг 5. Запустите установочный файл и установите приложение.

Шаг 6: Наконец, запустите CCleaner, чтобы проверить, появляется ли ошибка или нет.

Исправить проблемы с CCleaner

Это были семь способов исправить проблему «CCleaner не работает в Windows 11». Обычно запуск CCleaner с правами администратора и его обновление помогают. После этого внесите его в белый список в Защитнике Windows и брандмауэре, настройте параметры реестра и переустановите его.