У восьмидесяти процентов пользователей домашнего интернета стоят Wi-Fi роутеры. Они обеспечивают доступ в сеть без кабелей, но используют протоколы защиты. Очень важно знать код доступа (пароль) к своему Wi-Fi роутеру, чтобы при подключении новых устройств или переустановке операционной системы не возникло проблем соединения с интернетом.

Архив метки: Windows

Сравнение протоколов VPN: PPTP vs OpenVPN vs L2TP vs SSTP

Хотите использовать VPN? Если вы ищете поставщика VPN или настроили свой собственный VPN, вам нужно выбрать протокол. Некоторые поставщики VPN могут даже предложить вам выбор протоколов.

Это не последнее слово по любому из этих стандартов VPN или схем шифрования. Мы пытались сравнить все, чтобы вы могли понять стандарты, как они связаны друг с другом — и которые вы должны использовать.

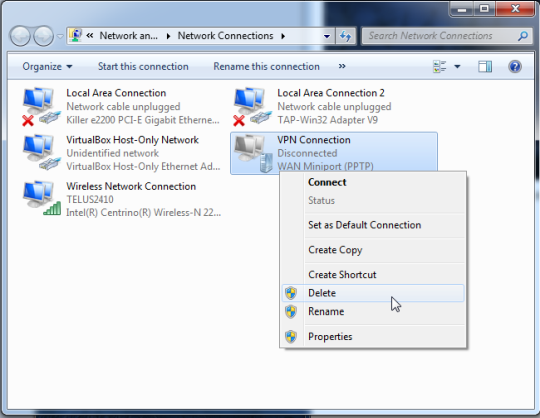

PPTP

Не используйте PPTP. Протокол туннелирования «точка-точка» является распространенным протоколом, поскольку он был реализован в Windows в различных формах с Windows 95. PPTP имеет много известных проблем безопасности, и, скорее всего, NSA (и, вероятно, другие разведывательные агентства) расшифровывают эти якобы «безопасные», соединения. Это означает, что нападавшие и более репрессивные правительства будут иметь более простой способ скомпрометировать эти связи.

Да, PPTP распространен и прост в настройке. Клиенты PPTP встроены во многие платформы, включая Windows. Это единственное преимущество, и это не стоит. Время двигаться дальше.

Резюме: PPTP является старым и уязвимым, хотя он интегрирован в общие операционные системы и легко настраивается. Держись подальше.

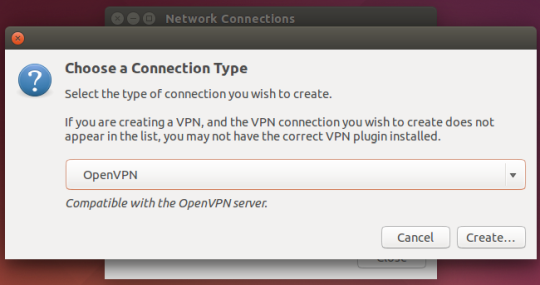

OpenVPN

OpenVPN использует технологии с открытым исходным кодом, такие как библиотека шифрования OpenSSL и протокол TLS. Он может быть настроен для работы на любом порту, поэтому вы можете настроить сервер на работу через TCP-порт 443. Трафик OpenSSL VPN будет практически неотличим от стандартного трафика HTTPS, который возникает при подключении к защищенному веб-сайту. Это затрудняет полное блокирование.

Он очень настраиваемый и будет наиболее безопасным, если он настроен на использование шифрования AES вместо более слабого шифрования Blowfish. OpenVPN стал популярным стандартом. Мы не видели серьезных опасений, что любой (включая NSA) скомпрометировал соединения OpenVPN.

Поддержка OpenVPN не интегрирована в популярные настольные или мобильные операционные системы. Для подключения к сети OpenVPN требуется стороннее приложение — настольное приложение или мобильное приложение. Да, вы даже можете использовать мобильные приложения для подключения к сетям OpenVPN на iOS от Apple.

Резюме: OpenVPN является новым и безопасным, хотя вам потребуется установить стороннее приложение. Это тот, который вы, вероятно, должны использовать.

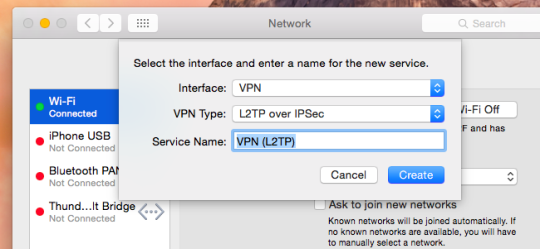

L2TP/IPsec

Протокол туннеля уровня 2 — это протокол VPN, который не предлагает никакого шифрования. Вот почему он обычно реализуется вместе с шифрованием IPsec. Поскольку он встроен в современные настольные операционные системы и мобильные устройства, его довольно легко реализовать. Но он использует порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, например OpenVPN. Таким образом, намного проще блокировать и сложнее обойти брандмауэры.

Теоретически шифрование IPsec должно быть безопасным. Есть некоторые опасения, что NSA может ослабить стандарт, но никто точно не знает. В любом случае это медленнее, чем OpenVPN. Трафик должен быть преобразован в форму L2TP, а затем шифрование добавлено поверх IPsec. Это двухэтапный процесс.

Резюме: L2TP/IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

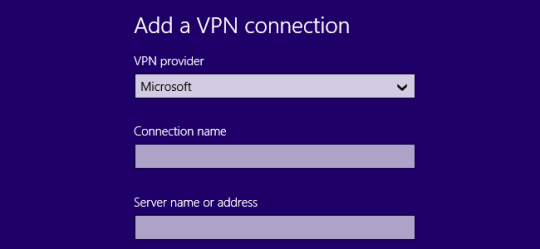

SSTP

Протокол туннелирования Secure Socket был введен в Windows Vista с пакетом обновления 1 (SP1). Это проприетарный протокол Microsoft и лучше всего поддерживается в Windows. Он может быть более стабильным в Windows, потому что он интегрирован в операционную систему, тогда как OpenVPN не является — это самое большое потенциальное преимущество. Некоторая поддержка для него доступна в других операционных системах, но она не так широко распространена.

Он может быть настроен на использование очень безопасного шифрования AES, что хорошо. Для пользователей Windows это, безусловно, лучше, чем PPTP, но, поскольку это проприетарный протокол, он не подлежит независимым аудитам, которым подвержен OpenVPN. Поскольку он использует TLS, такой как OpenVPN, он имеет схожие возможности обходить брандмауэры и должен работать лучше для этого, чем L2TP/IPsec или PPTP.

Резюме: это похоже на OpenVPN, но в основном только для Windows и не может быть проверено полностью. Тем не менее, это лучше использовать, чем PPTP. И, поскольку он может быть настроен на использование AES-шифрования, возможно, более надежный, чем L2TP/IPsec.

Заключение

Лучший вариант — OpenVPN. Если вам нужно использовать другой протокол для Windows, SSTP является идеальным выбором. Если доступны только L2TP/IPsec или PPTP, используйте L2TP/IPsec. Избегайте PPTP, если это возможно — если вам не обязательно подключаться к VPN-серверу, который разрешает только этот древний протокол.

Управление приоритетом сетевых адаптеров в Windows 10

В Windows 10, если у вас есть устройство с более чем одним сетевым адаптером (например, Ethernet и Wi-Fi), каждый интерфейс получает значение приоритета автоматически на основе его сетевой метрики, которая определяет основное соединение, которое ваше устройство будет использовать для отправки и получать сетевой трафик.

Хотя, по большей части, Windows 10 делает довольно хорошую работу, выбирая оптимальное соединение для доступа к сети, иногда вам может потребоваться настроить порядок сетевых адаптеров вручную. Например, если вы хотите использовать Wi-Fi через интерфейс Ethernet, когда оба адаптера подключены к сети.

Вы можете отключить те адаптеры, которые вы не используете, но это может быть не лучшее решение, поскольку они могут понадобиться вам в качестве резервных копий. Вместо этого более простым решением является настройка метрики интерфейса, чтобы указать, в каком порядке ваше устройство должно использовать каждый сетевой адаптер, который вы можете использовать с помощью панели управления и PowerShell.

В этом руководстве по Windows 10 мы проверим вас по шагам, чтобы изменить приоритеты сетевого адаптера, чтобы оставаться на связи, используя ваш предпочтительный адаптер при использовании нескольких интерфейсов.

Как изменить приоритеты сетевого адаптера с помощью панели управления

Если вы хотите изменить порядок, в котором Windows 10 использует сетевые адаптеры, выполните следующие действия:

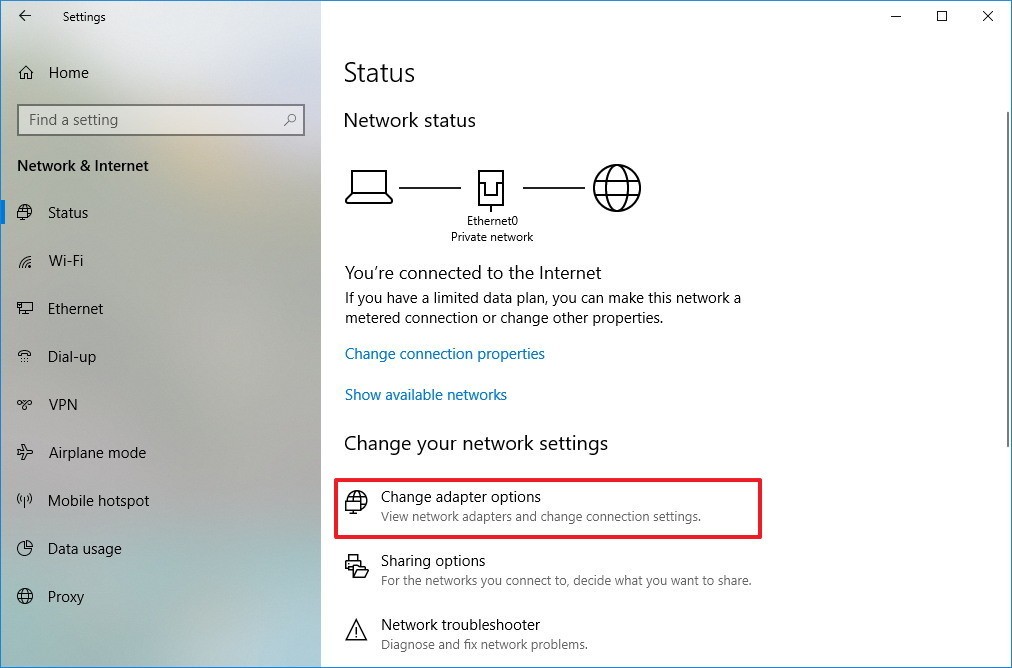

- Откройте настройки.

- Нажмите «Сеть и Интернет».

- Нажмите Статус.

- Нажмите кнопку «Изменить параметры адаптера».

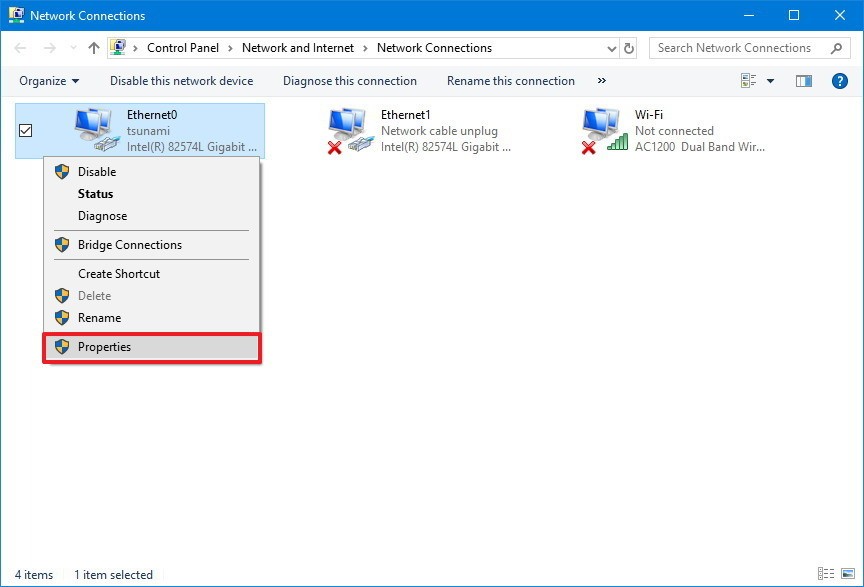

- Щелкните правой кнопкой мыши сетевой адаптер, который вы хотите установить приоритет, и выберите «Свойства».

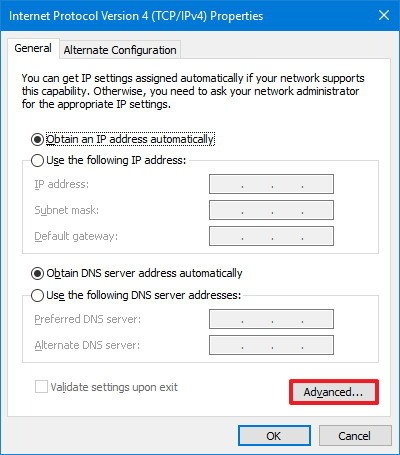

- Выберите пункт «Протокол Интернета версии 4 (TCP / IPv4)».

- Нажмите кнопку «Свойства».

- На вкладке «Общие» нажмите кнопку «Дополнительно».

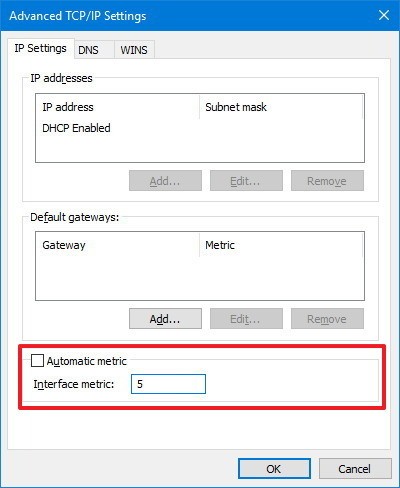

- Снимите флажок Автоматическая метрика.

- В поле «Interface metric» укажите значение приоритета для адаптера.

Быстрый совет. Чем ниже показатель метрики, тем выше приоритет, а большее число указывает на более низкий приоритет. - Нажмите кнопку OK.

- Нажмите кнопку OK еще раз.

- Нажмите кнопку «Закрыть».

После того, как вы выполнили эти шаги, Windows 10 будет определять приоритет сетевого трафика в зависимости от вашей конфигурации.

Единственное предостережение, связанное с использованием панели управления, заключается в том, что в зависимости от настройки сети вам может потребоваться настроить метрику для протокола 6 (TCP / IPv6) в Интернете, если это протокол, который вы используете. (Обычно вы будете использовать протокол TCP / IPv4.)

В любое время вы можете отменить изменения, используя те же инструкции, но на шаге 9 обязательно проверьте параметр «Автоматическая метрика».

Как изменить приоритеты сетевого адаптера с помощью PowerShell

В качестве альтернативы вы можете изменить приоритеты сетевых адаптеров на устройстве с несколькими интерфейсами с помощью PowerShell следующими шагами:

- Откройте «Пуск».

- Найдите Windows PowerShell , щелкните правой кнопкой мыши верхний результат, выберите « Запуск от имени администратора».

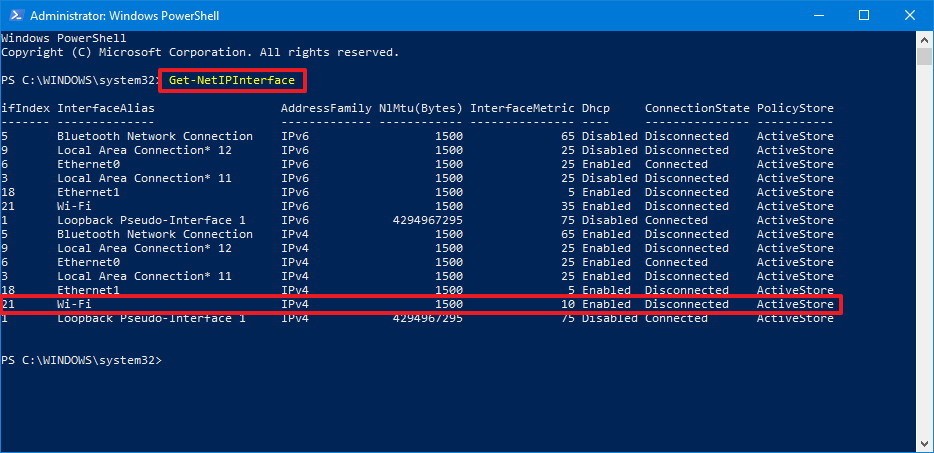

- Введите следующую команду для идентификации текущего метрика интерфейса и номера индекса интерфейса и нажмите Enter:

Get-NetIPInterface

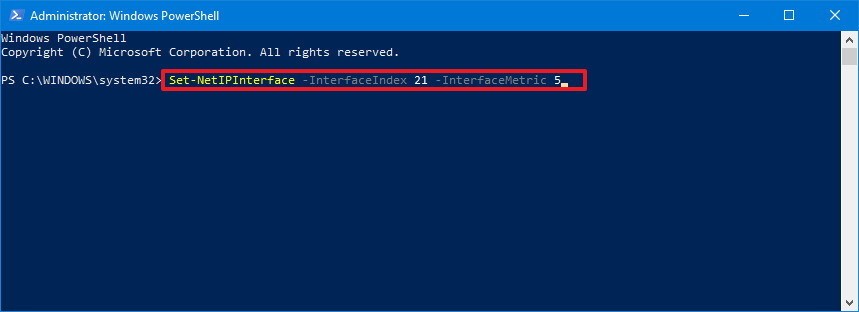

- Введите следующую команду, чтобы изменить порядок приоритета сетевого адаптера и нажмите Enter:

Set-NetIPInterface -InterfaceIndex 21 -InterfaceMetric 10

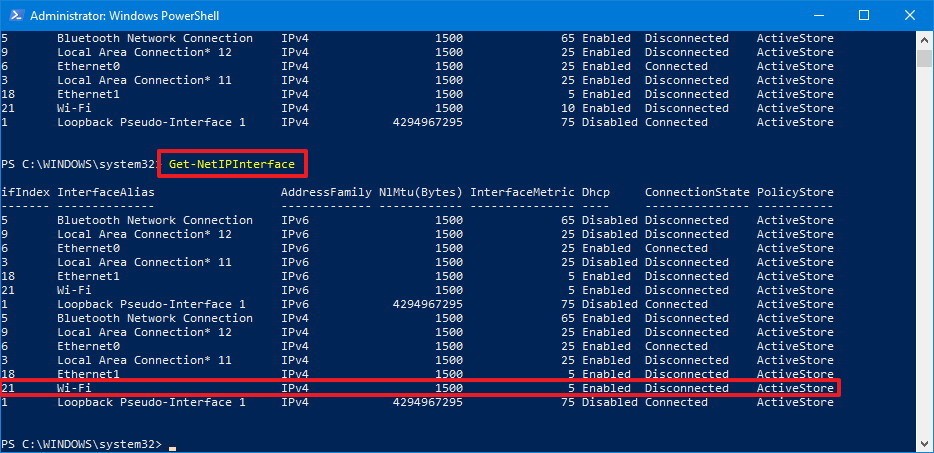

В команде обязательно измените значение -InterfaceIndex, чтобы отобразить сетевой адаптер, у которого вы хотите установить приоритет, и измените значение -InterfaceMetric, чтобы назначить приоритет. Кроме того, помните, что более низкий метрический номер означает более высокий приоритет, а более высокий метрический номер означает более низкий приоритет. - Введите следующую команду, чтобы увидеть новую метрику, применяемую к сетевому адаптеру, и нажмите Enter:

Get-NetIPInterface

По завершении шагов Windows 10 будет определять приоритет сетевого трафика в зависимости от вашей конфигурации, когда к сети подключаются несколько сетевых адаптеров.

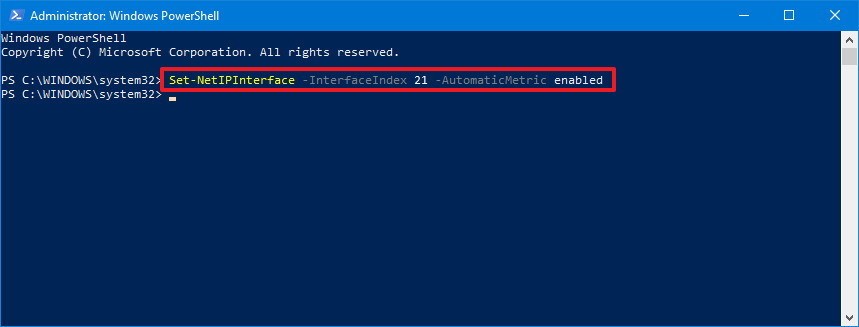

В любое время вы можете вернуться к предыдущему поведению, позволяя Windows 10 определить приоритет сетевого адаптера, используя следующие шаги:

- Откройте «Пуск».

- Найдите Windows PowerShell, щелкните правой кнопкой мыши верхний результат, выберите «Запуск от имени администратора».

- Введите следующую команду для идентификации текущего метрика интерфейса и номера индекса интерфейса и нажмите Enter:

Set-NetIPInterface -InterfaceIndex 21 -AutomaticMetric enabled

В команде обязательно измените значение -InterfaceIndex с правильным номером сетевого адаптера, к которому вы хотите применить автоматическую метрику.

Как включить поддержку SSD TRIM

За последние пару лет твердотельные накопители стали все более популярными. Также вероятно, что вы прочитали или, по крайней мере, слышали, как кто-то говорил о том, насколько быстро SSD (твердотельный накопитель) сравнивается с традиционными жесткими дисками. Если вы уже используете один или хотите купить SSD для повышения производительности вашего компьютера, вы должны знать, что поддержка TRIM имеет важное значение. Что такое SSD TRIM, почему это важно для SSD, и как вы проверяете, включено ли оно в Windows? Вы можете найти ответы на эти вопросы в этом руководстве.

Что такое TRIM для накопителей SSD?

TRIM — это команда, с помощью которой операционная система может сообщить твердотельному диску (SSD), какие блоки данных больше не нужны и могут быть удалены, или отмечены как свободные для перезаписи. Другими словами, TRIM — это команда, которая помогает операционной системе точно знать, где хранятся данные, которые вы хотите переместить или удалить. Таким образом, твердотельный диск может получить доступ только к блокам, содержащим данные. Кроме того, всякий раз, когда команда удаления выдается пользователем или операционной системой, команда TRIM немедленно уничтожает страницы или блоки, где хранятся файлы. Это означает, что в следующий раз, когда операционная система попытается записать новые данные в этой области, она не должна ждать сначала, чтобы удалить ее.

Давайте углубимся в это понятие: понять, что такое TRIM, и что он вам сначала нужно знать, как работают SSD и как они обрабатывают информацию, хранящуюся на них.

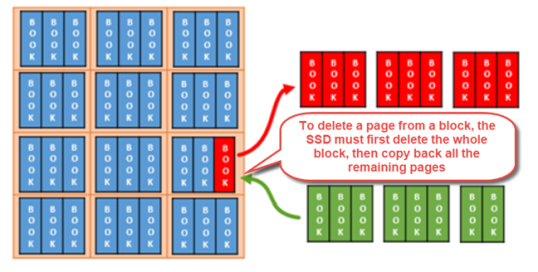

Твердотельный накопитель — это не что иное, как устройство, полное чипов флэш-памяти. Операционная система должна иметь возможность читать и обрабатывать данные об этих чипах. Для этого SSD должен иметь способ организовать эти данные. Информация, хранящаяся на SSD, делится на блоки данных. Эти блоки, в свою очередь, делятся на страницы данных. Чтобы лучше продемонстрировать, представьте, что SSD является библиотекой. В библиотеке много полки, и эти полки заполнены книгами.

Однако что происходит, когда вы больше не хотите хранить одну из этих книг? Скажите, что вы хотите продать его или одолжить другу. Казалось бы, вам нужно только снять книгу с этой полки. Ну, если ваша библиотека — твердотельный диск, все будет работать не так. На SSD, если вы решите удалить некоторые данные, не имеет значения, занимает ли он только страницу из блока. Весь блок нужно будет удалить! Вся информация на других страницах переместилась во временную буферную память, а затем вернется в исходный блок. Это похоже на освобождение целой полки из вашей библиотеки, когда вы хотите взять книгу или заменить ее на новую. Тогда вам нужно будет вернуть все остальные книги на свои места. Это не эффективно!

В заключение, для твердотельного диска для записи новых данных в ранее занятом пространстве сначала необходимо полностью стереть его. Выполнение этого при каждом перемещении или удалении данных на вашем SSD приводит к снижению производительности для скорости записи данных.

Почему TRIM полезен для накопителей SSD?

Вы уже знаете, что при удалении и перезаписи данных твердотельный диск, который не использует TRIM, должен частично перемещать значительную часть информации, уничтожать все блоки, содержащие ее, и, наконец, записывать новые данные на эти блоки. С одной стороны, это означает, что производительность устройства низка. С другой стороны, это означает, что SSD делает много стирания и перезаписи. Все они накапливаются и вызывают быстрый износ чипов флэш-памяти, которые находятся внутри SSD.

TRIM гарантирует, что обе эти проблемы будут предотвращены, устраняя необходимость постоянно стирать и переписывать большие куски памяти. Вместо управления целыми блоками SSD с поддержкой TRIM может работать с меньшими кластерами памяти, называемыми страницами. Более того, всякий раз, когда команда удаления выдается операционной системой или пользователем, SSD автоматически отправляет команду TRIM, чтобы стереть стертое пространство. Это обеспечивает более быструю скорость записи при сохранении новых данных в этой области.

Как проверить, включена ли Windows TRIM для вашего SSD

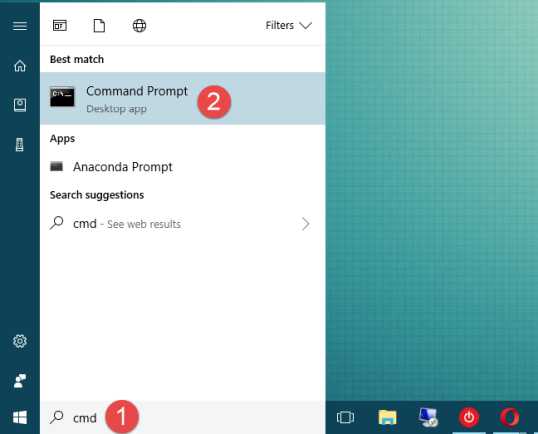

Если вы хотите проверить, включен ли TRIM или отключен на вашем твердотельном диске, вы должны использовать командную строку. Быстрый способ запустить его — использовать поиск.

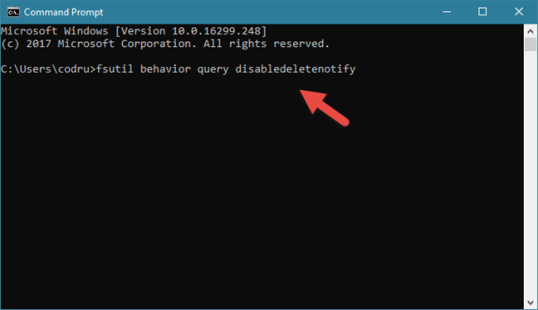

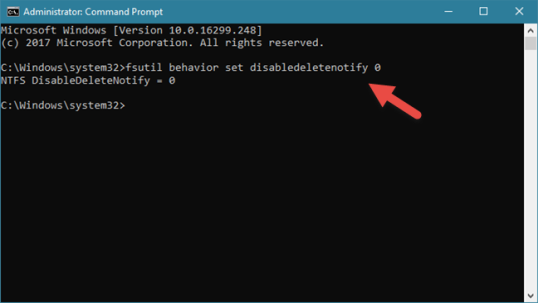

Затем в окне командной строки введите следующую команду: fsutil behavior query disabledeletenotify.

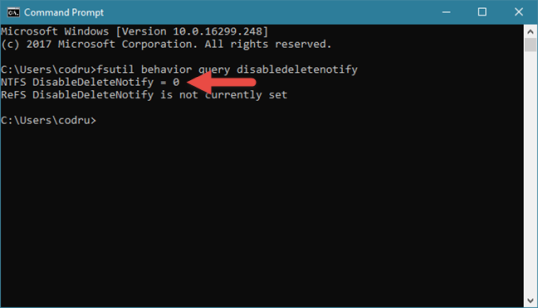

Нажмите Enter на клавиатуре и через короткое время в командной строке появится сообщение, содержащее один из этих двух параметров:

- «NTFS DisableDeleteNotify = 0» — означает, что функция TRIM включена на вашем SSD.

- «NTFS DisableDeleteNotify = 1» — означает, что функция TRIM отключена на вашем SSD.

ПРИМЕЧАНИЕ. Возможно, вы заметили, что на нашем тестовом ПК, который работает в Windows 10, указанная выше команда также выдала другой ответ: «В настоящее время не установлено ReFS DisableDeleteNotify». Это не о чем беспокоиться и означает, что функция TRIM автоматически включается, если вы подключаете SSD, который использует ReFS. ReFS, также известная как Resilient File System , представляет собой проприетарную файловую систему Microsoft, которая обычно не используется на домашних ПК Windows.

Как включить SSD TRIM в Windows

Если вы запустили команду, чтобы узнать, включен ли TRIM или нет на вашем ПК с Windows, и вы обнаружили, что она отключена, вы можете включить ее. Для этого вам нужно открыть командную строку как администратор , введите следующую команду: fsutil behavior set disabledeletenotify 0 и нажмите Enter на клавиатуре.

Если вы получите сообщение «NTFS DisableDeleteNotify = 0», это означает, что TRIM был включен на вашем SSD.

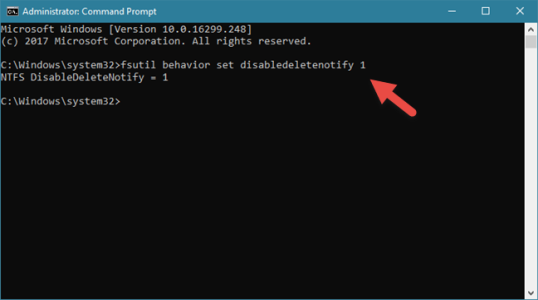

Как отключить SSD TRIM в Windows

Хотя для этого нет оснований, если вы хотите отключить TRIM на своем ПК с ОС Windows, вы тоже можете это сделать. Откройте командную строку как администратор , введите команду: fsutil behavior set disabledeletenotify 1 и нажмите Enter на клавиатуре.

Если вы получите сообщение «NTFS DisableDeleteNotify = 1» , это означает, что TRIM отключен на вашем SSD.

Инструкция по обновлению браузера Internet Explorer

Возможно, вы захотите обновить Internet Explorer по любой из нескольких причин. Возможно, вы слышали, что Microsoft выпустила новую версию своего веб-браузера, и вы бы хотели попробовать. Для этого вам нужно будет обновить Internet Explorer.

Возможно, вы столкнулись с проблемой с Internet Explorer и другие действия по устранению неполадок не сработали. Во многих случаях, например, вы можете обновить IE, и проблема может исчезнуть.

Независимо от причины, по которой вы хотите, это очень легко сделать.

Совет. Если вам интересно — нет, вам не нужно удалять текущую версию IE, чтобы обновить Internet Explorer до последней версии. Обновленная версия заменит устаревшую версию, которую вы установили прямо сейчас.

Как обновить Internet Explorer

Вы можете обновить Internet Explorer, загрузив и установив его из Microsoft:

Загрузить Internet Explorer [Microsoft]

Найдите свой язык из списка на своем сайте (например, на русском языке), а затем нажмите 32-разрядную или 64-разрядную ссылку, чтобы получить эту версию для своего компьютера.

Совет. Загрузка по ссылке выше для полных автономных версий IE11, что означает, что все необходимые файлы установки включены в загрузку. Вы можете использовать онлайн- версию, но автономный вариант лучше всего, если у вас возникли проблемы с текущей установкой IE или вы хотите поместить файл на флешку или на другой носитель.

Важно: вы должны обновлять Internet Explorer только от Microsoft! Несколько легитимных веб-сайтов предлагают загрузки Internet Explorer, но многие не очень-то законные веб-сайты также работают. Лучше всего обновить IE непосредственно от разработчика браузера — Microsoft.

Это действительно все, что нужно. Internet Explorer автоматически обновит (или обновит), сохраняя все ваши избранные, файлы cookie, историю форм и сохраненные пароли совершенно неповрежденными.

Инкрементные обновления для Internet Explorer, такие как те, которые вы можете увидеть в Patch Tuesday, которые исправляют небольшие ошибки или исправляют проблемы безопасности, всегда лучше всего получать через Центр обновления Windows.

Какова последняя версия Internet Explorer?

Последней версией Internet Explorer является IE11.

В большинстве случаев новейшая версия Internet Explorer будет автоматически установлена в какой-то момент после ее выпуска через Центр обновления Windows.

Браузер Microsoft Edge

Впоследствии Internet Explorer заменен браузером Edge (ранее Spartan), который в настоящее время доступен только в Windows 10.

Edge недоступен в качестве загрузки из Microsoft для любой версии Windows. Он включен как часть Windows 10, поэтому доступен, только если вы используете Windows 10.

Поддержка IE в Windows 10, 8, 7, Vista и XP

IE11 включен в Windows 10 и Windows 8.1, поэтому вам не нужно загружать его из Microsoft. Вы также можете установить IE11 в Windows 7, загрузив и установив его, как указано выше.

Если вы все еще используете Windows 8, IE10 — это последняя версия IE, которую вы можете использовать. IE11 входит в бесплатное обновление Windows 8.1.

Последней версией Internet Explorer для Windows Vista является IE9, доступный для загрузки здесь (выберите Windows Vista из выделения). Для Windows XP Internet Explorer загружается в IE8, доступном на странице загрузки IE8 .

Примечание. Если вы попытаетесь загрузить эти версии Internet Explorer на версию Windows, с которой веб-браузер несовместим (например, если вы пытаетесь получить IE8 в Windows 8.1), вам сначала будет предоставлена другая страница, но вы можно просто щелкнуть по шагам, чтобы загрузить его в любом случае. Вы можете сделать это, если позже планируете установить IE на другом (поддерживаемом) компьютере.

Universal Plug And Play (UPnP): что это и где используется?

Раньше это была огромная боль, чтобы настроить что-то вроде принтера. Теперь, благодаря UPnP, как только ваш Wi-Fi-принтер включен, ваш ноутбук, планшет и смартфон могут его увидеть. Universal Plug and Play — это набор протоколов и связанных с ними технологий, которые позволяют устройствам автоматически обнаруживать друг друга.

Universal Plug and Play — не путать с Plug and Play (PnP) — считается расширением Plug and Play. Когда все работает правильно, оно автоматизирует все сложные шаги, необходимые для взаимодействия устройств друг с другом, будь то напрямую (одноранговый) или по сети.

Если вы хотите узнать немного больше деталей, читайте дальше. Но будьте осторожны, это немного круче.

Universal Plug and Play использует стандартные сетевые / интернет-протоколы (например, TCP / IP, HTTP, DHCP) для поддержки нулевой конфигурации (иногда называемой «невидимой»). Это означает, что когда устройство соединяется или создает сеть, Universal Plug and Play автоматически:

- Назначает IP-адрес устройству и объявляет имя / присутствие устройства в сети.

- Описывает возможности / службы устройства (например, принтер, сканер) и доступность сети.

- Предоставляет имена и возможности всех других устройств, находящихся в настоящее время в сети.

- Устанавливает контрольные точки, чтобы можно было запрашивать действия служб (например, запуск / отмена задания на печать).

- Обновляет состояние служб устройства (если выполняется).

- Предоставляет пользовательский интерфейс на основе HTML для управления и / или просмотра состояния устройства.

Универсальная технология Plug and Play позволяет подключать различные проводные (например, Ethernet, Firewire ) или беспроводные (например, WiFi, Bluetooth) соединения, не требуя дополнительных / специальных драйверов. Не только это, но и использование общих сетевых протоколов позволяет любому UPnP-совместимому устройству участвовать независимо от операционной системы (например, Windows, macOS, Android, iOS), языка программирования, типа продукта (например, ПК / ноутбук, мобильное устройство, смарт устройства, аудио / видео-развлечения) или производителя.

Universal Plug and Play также имеет расширение аудио / видео (UPnP AV), которое обычно используется в современных медиа-серверах / проигрывателях, интеллектуальных телевизорах, проигрывателях CD / DVD / Blu-ray, компьютерах / ноутбуках, смартфонах и планшетах и т. Д. Подобно стандарту DLNA , UPnP AV поддерживает широкий спектр цифровых аудио / видео форматов и предназначен для облегчения потоковой передачи контента между устройствами. UPnP AV обычно не требует включения универсального параметра Plug and Play на маршрутизаторах.

Универсальные сценарии Plug and Play

Одним из распространенных сценариев является сетевой принтер. Без Universal Plug and Play пользователю сначала нужно будет пройти процесс подключения и установки принтера на компьютер. Затем пользователю придется вручную настроить этот принтер, чтобы сделать его доступным / общим в локальной сети. Наконец, пользователю придется переходить на другой компьютер в сети и подключаться к этому принтеру, так что принтер может быть распознан в сети каждым из этих компьютеров — это может быть очень трудоемкий процесс, особенно если неожиданно возникают проблемы.

Благодаря Universal Plug and Play установление связи между принтерами и другими сетевыми устройствами является простым и удобным. Все, что вам нужно сделать, — подключить принтер, совместимый с UPnP, в открытый Ethernet-порт маршрутизатора, а Universal Plug and Play позаботится обо всем остальном. Другие общие сценарии UPnP:

- Совместное использование фотографий и потоковой передачи музыки / фильмов на медиа-сервере.

- Потоковое видео с использованием интернет-ТВ-устройств.

- Беспроводная домашняя автоматизация (например, Internet of Things ).

- Удаленное домашнее наблюдение.

Ожидается, что производители будут продолжать создавать потребительские устройства, предназначенные для использования Universal Plug and Play для поддержки функций. Тенденция неуклонно расширилась, чтобы охватить популярные популярные домашние продукты:

- Цифровые ассистенты (например, Amazon Echo).

- Интеллектуальные системы освещения.

- Термостаты, управляемые через Интернет.

- Умные замки для дверей.

Риски безопасности UPnP

Несмотря на все преимущества, предлагаемые Universal Plug and Play, технология по-прежнему несет определенные риски для безопасности. Проблема в том, что Universal Plug and Play не аутентифицируется, предполагая, что все, подключенное к сети, является надежным и дружественным. Это означает, что если компьютер был взломан вредоносным ПО или хакер, использующий ошибки / дыры безопасности — по сути, бэкдоры, которые могут обойти защитные сетевые брандмауэры — все остальное в сети сразу же восприимчиво.

Тем не менее, эта проблема имеет меньше общего с Universal Plug and Play (подумайте об этом как о инструменте), а также о плохой реализации (т. Е. О неправильном использовании инструмента). Многие маршрутизаторы (особенно модели старшего поколения) уязвимы, не имеют надлежащей безопасности и проверок, чтобы определить, являются ли запросы, сделанные программным обеспечением / программами или услугами, хорошими или плохими.

Если ваш маршрутизатор поддерживает Universal Plug and Play, в настройках будет указан параметр (следуйте инструкциям, приведенным в руководстве по продукту), чтобы отключить функцию. Хотя потребуется некоторое время и усилия, можно повторно включить совместное использование / потоковое управление / управление устройствами в одной сети с помощью ручной настройки (иногда выполняемой программным обеспечением продукта) и переадресации портов.

https://www.youtube.com/watch?v=O0VbDvic2JU