Microsoft объявляет о выпуске новой сборки Windows 10, и все, кроме вас, обновляют свои устройства. Когда вы проверяете раздел Центра обновления Windows в приложении «Настройки», Windows сообщает, что ваше устройство обновлено. Конечно, есть новая версия Windows, но вы застряли на более старой версии. Мы объясняем, почему это происходит, и как вы можете принудительно обновить Windows 10.

Microsoft выпускает обновления Windows 10 тонкими струйками — не все получают обновления одновременно. Когда Центр обновления Windows станет общедоступным, вы можете получить его немедленно, а иногда это может занять несколько дней. Однако, если задержка составляет недели или занимает больше времени, чем обычно, методы устранения неполадок, описанные в этом руководстве, помогут вам принудительно установить обновление Windows 10 на ваше устройство.

У вас установлена последняя версия Windows 10?

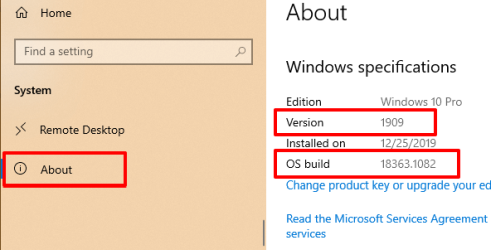

Прежде чем пытаться принудительно установить обновление, вам необходимо сначала подтвердить, что ваше устройство действительно устарело. Перейти к Настройки > Система > О и прокрутки в спецификации Windows , раздел, и принять к сведению сборки ОС и версии.

Теперь перейдите на страницу с официальной информацией о выпуске Windows 10 и сравните сведения об ОС вашего ПК с последней версией Windows 10 и номером сборки в списке. Если у вас нет последней версии, перейдите к следующему разделу, чтобы узнать, как вручную запустить обновление Windows.

Принудительно обновить Windows 10

Есть несколько факторов, задерживающих обновление Windows 10. Это могло произойти из-за нехватки места для хранения, сбоя основных системных процессов и т. Д. Если проблема заключается в хранении, агент Центра обновления Windows отобразит ошибку, информирующую вас об освобождении дополнительного места для хранения. Другие факторы, с другой стороны, трудно определить.

Мы собрали несколько возможных способов принудительной установки Центра обновления Windows, устранив проблемы, вызывающие задержку.

1. Перезапустите службу обновления Windows.

Эта служба обеспечивает доставку обновлений программного обеспечения на устройства Windows. Ваш компьютер может не загрузить или установить новое обновление автоматически, если служба работает неправильно или неактивна. Перезапуск службы обновления Windows может заставить Windows 10 установить обновление. Следуйте инструкциям ниже, чтобы это сделать.

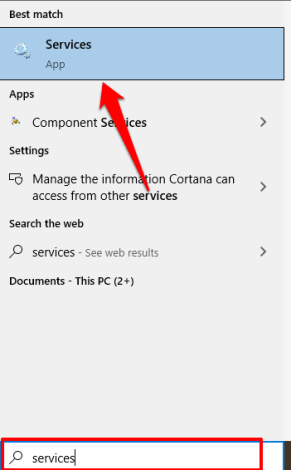

1. Введите services в строке поиска Windows и выберите Services в результатах.

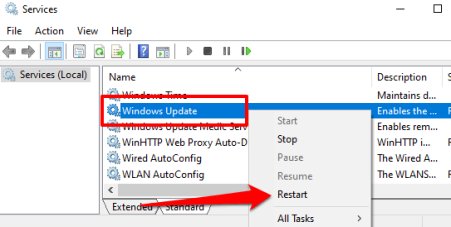

2. Щелкните правой кнопкой мыши Центр обновления Windows и выберите «Перезагрузить».

Вернитесь в раздел «Обновления Windows» в приложении «Настройки» и проверьте, доступно ли новое обновление для вашего компьютера.

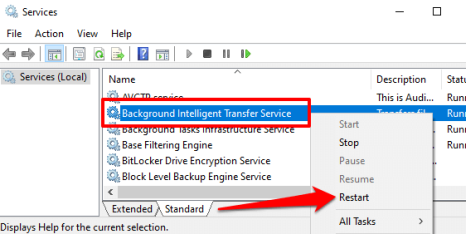

2. Перезапустите фоновую интеллектуальную службу передачи.

Служба обновления Windows зависит от фоновой интеллектуальной службы передачи (BITS) для загрузки обновлений с серверов Microsoft. Если BITS перестанет работать, возможно, ваш компьютер не сможет загружать и устанавливать обновления. Перезапустите службу и проверьте, решает ли это проблему.

1. Введите службы в строке поиска Windows и выберите Службы .

2. Щелкните правой кнопкой мыши Background Intelligent Transfer Service и выберите Restart .

Если служба не запускается, попробуйте другие методы устранения неполадок в этом руководстве по устранению проблем с фоновой интеллектуальной службой передачи .

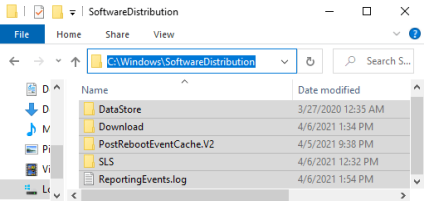

3. Удалите папку Windows Update.

В папке Software Distribution находятся файлы, необходимые для установки Windows на ваш компьютер. Если вы еще не получили глобально доступное обновление, удаление содержимого папки может заставить Windows получить и установить последнюю сборку ОС. Windows автоматически воссоздает папку и повторно загрузит файлы, необходимые для обновления вашего ПК.

Прежде чем продолжить, следует отметить кое-что важное. В папке Software Distribution также хранятся файлы, содержащие историю обновлений Windows вашего ПК. Следовательно, удаление папки означает, что вы не сможете вернуться к предыдущей версии Windows .

Кроме того, обновление вашего компьютера может занять больше времени, чем обычно. Это связано с тем, что служба обновления Windows должна сначала повторно заполнить папку распространения программного обеспечения, прежде чем устанавливать любое доступное обновление.

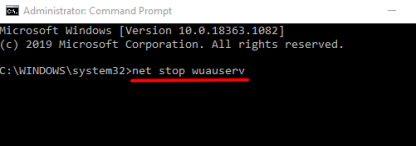

Чтобы удалить папку распространения программного обеспечения или ее содержимое, необходимо сначала остановить службу обновления Windows и фоновую интеллектуальную службу передачи.

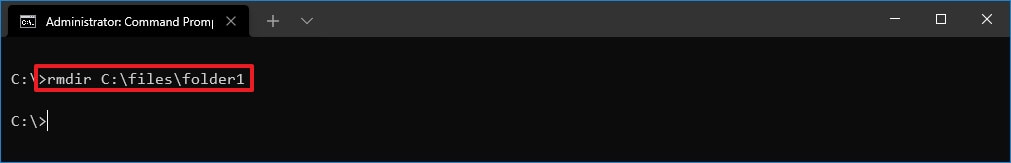

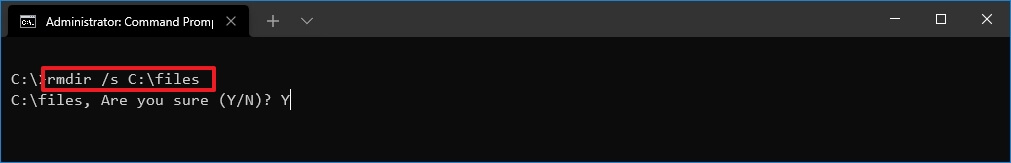

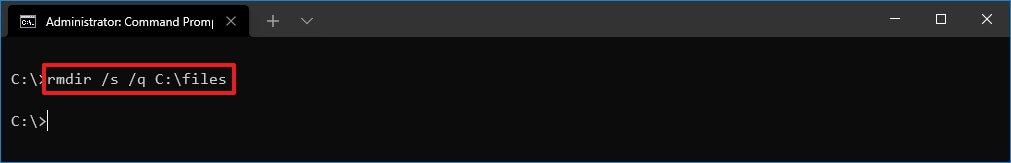

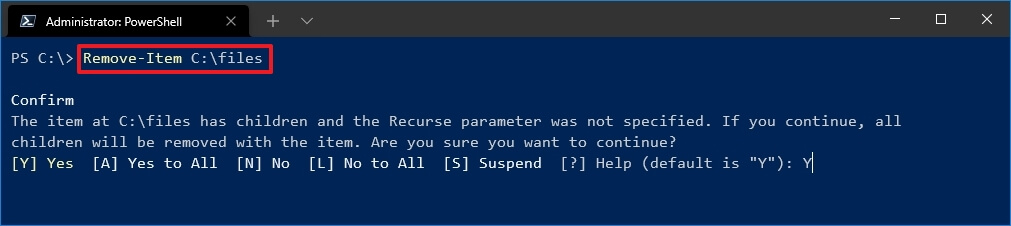

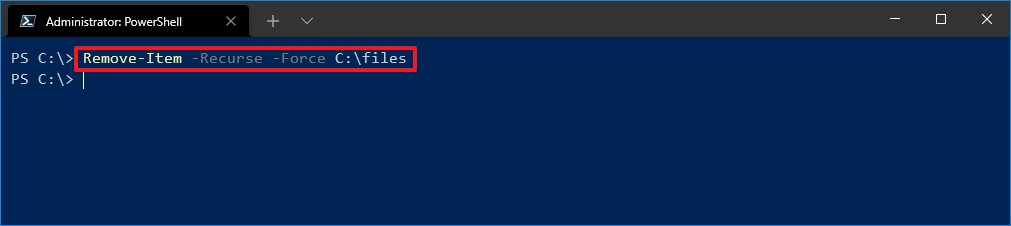

1. Щелкните правой кнопкой мыши меню «Пуск» и выберите « Командная строка (администратор)».

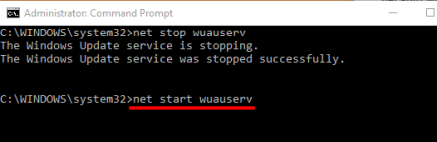

2. Вставьте команду ниже в консоль и нажмите Enter, чтобы остановить службу Windows Update.

net stop wuauserv

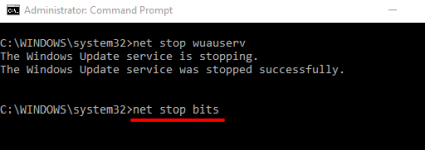

3. Вставьте следующую команду и нажмите Enter. Это прекратит работу фоновой интеллектуальной службы передачи.

net stop bits

4. Запустите проводник, перейдите в раздел «Локальный диск» (C 🙂 > Windows > Распространение программного обеспечения и удалите все элементы в папке.

Если не удается удалить файлы или появляется сообщение об ошибке, перезагрузите компьютер и повторите попытку. После удаления файлов или папки распространения программного обеспечения перейдите к следующему шагу, чтобы перезапустить фоновые службы, которые вы остановили ранее.

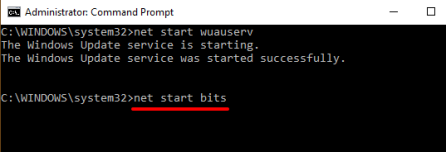

5. Откройте командную строку от имени администратора и вставьте приведенную ниже команду в консоль, чтобы перезапустить службу Windows Update.

net start wuauserv

6. После этого вставьте следующую команду и нажмите Enter, чтобы перезапустить фоновую интеллектуальную службу передачи.

чистые стартовые биты

Windows автоматически повторно загрузит файлы, необходимые для обновления вашего компьютера до последней сборки ОС. Теперь проверьте, доступна ли последняя сборка Windows.

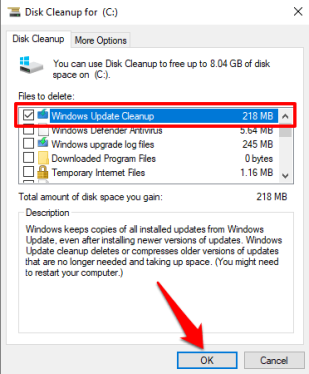

4. Выполните очистку Центра обновления Windows.

Когда вы устанавливаете новые сборки Windows 10, Windows сохраняет системные файлы старых обновлений на вашем устройстве. Это позволяет удалить обновление или откатить операционную систему до предыдущей версии. Однако эти системные файлы часто занимают место в хранилище и вызывают проблемы с будущими обновлениями Windows.

Используйте инструмент очистки диска , чтобы выполнить очистку Центра обновления Windows, и попробуйте снова установить обновление.

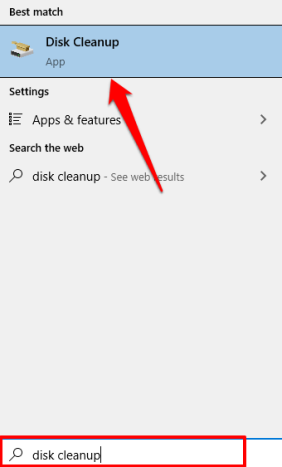

1. Введите очистку диска в строке поиска Windows и выберите в результате Очистка диска .

Подождите, пока инструмент подсчитает, сколько свободного места у вас есть на вашем компьютере. Это может занять несколько секунд или минут — в зависимости от размера и конфигурации вашего ПК.

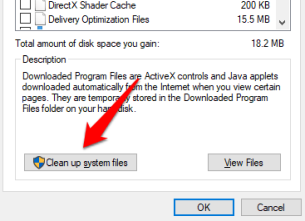

2. Нажмите кнопку Очистить системные файлы .

Инструмент «Очистка диска» пересчитает свободное пространство на вашем локальном диске, учитывая на этот раз системные файлы.

3. Установите флажок «Очистка Центра обновления Windows», снимите флажки с других параметров и нажмите «ОК», чтобы продолжить.

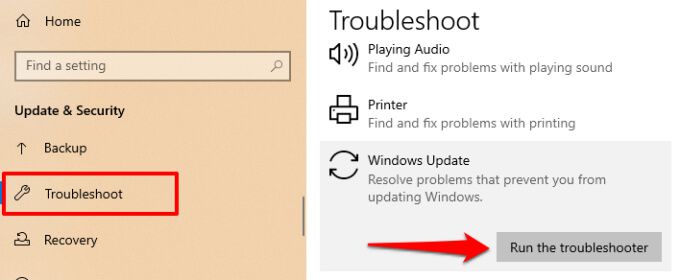

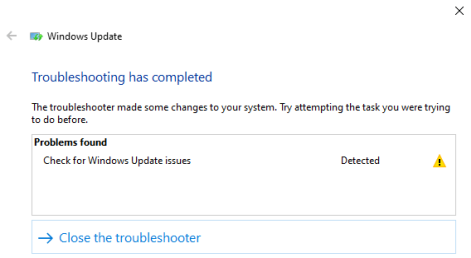

5. Запустите средство устранения неполадок Центра обновления Windows.

Если вы по-прежнему не можете установить Центр обновления Windows после удаления всех связанных файлов, попробуйте использовать встроенный инструмент устранения неполадок для диагностики и устранения проблем, задерживающих обновление. Выберите «Настройки» > «Обновление и безопасность» > «Устранение неполадок» > «Центр обновления Windows» и нажмите кнопку «Запустить средство устранения неполадок».

Средство устранения неполадок Центра обновления Windows выполнит поиск проблем, препятствующих установке обновления на ваш компьютер.

Когда диагностика будет завершена, перейдите в меню Центра обновления Windows и проверьте, можете ли вы теперь установить обновление. Если ничего не изменится, перезагрузите компьютер и попробуйте еще раз.

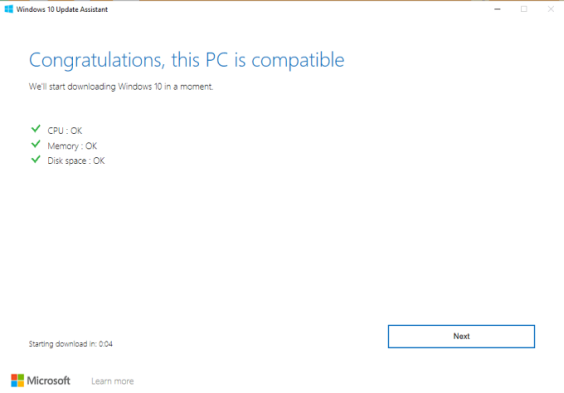

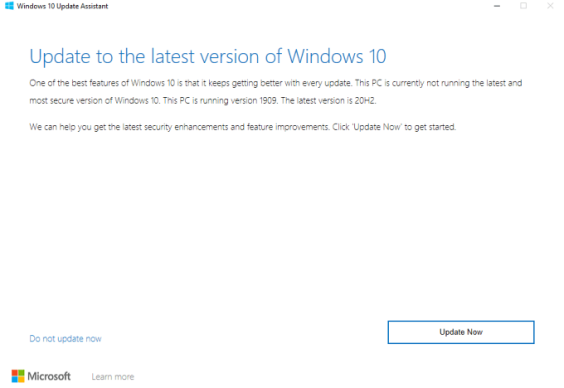

6. Используйте Ассистент обновления Windows.

Помощник по обновлению Windows может не только принудительно установить обновление, но и запустить сканирование совместимости, чтобы убедиться, что ваш компьютер соответствует требованиям последней сборки Windows 10.

Отправляйтесь к странице загрузки Windows 10 на вашем браузере и выберите Обновить сейчас кнопку, чтобы загрузить файл установки помощника обновления Windows.

Дважды щелкните файл установки, чтобы установить и запустить Помощник обновления Windows. Выберите Обновить сейчас, чтобы продолжить.

Инструмент проверит, совместимо ли ваше устройство с последней версией Windows 10. Выберите « Далее», и помощник по обновлению загрузит и установит обновление на ваш компьютер. Это может занять некоторое время, в зависимости от размера обновления, скорости вашего интернета и других факторов.

Иногда вы не можете принудительно обновить Windows

Возможно, вам не удастся принудительно запустить Центр обновления Windows, если Microsoft установит на вашем компьютере безопасную задержку . «Защитное удержание» — это метод, используемый для временного предотвращения установки пользователями нестабильных или потенциально опасных обновлений.

Итак, как определить защитное удержание? Выберите «Настройки» > «Обновления и безопасность» > «Центр обновления Windows». Если на вашем компьютере есть защитная задержка, вы найдете это сообщение об ошибке на странице: «Обновление Windows 10 уже в пути. Когда оно будет готово для вашего устройства, вы увидите обновление, доступное на этой странице».

Microsoft настоятельно не рекомендует отказываться от защитного удержания, т.е. Вручную устанавливать обновление, если есть известные проблемы с производительностью обновления. Подождите, пока проблемы с обновлением не будут устранены или когда будут сняты меры безопасности.

2021-05-03T08:50:03

Вопросы читателей