После выпуска Windows 11 многие пользователи сообщали об ошибке, когда их компьютер зависал во время запуска программы или игры, и внезапно их экран зависал, и они слышали очень громкий шум, исходящий из наушников или динамиков. Эта проблема не нова для Windows 11 и существовала в предыдущих версиях Windows.

Теперь может быть очень трудно точно определить, что вызывает эту проблему. Что касается пользовательских отчетов, то обычно это происходит во время игры в игры с интенсивным использованием графики или при работе с браузерами Chrome, но иногда это может происходить даже во время просмотра фильма или даже когда ваш компьютер не используется. Независимо от того, что вызывает эту проблему, вот несколько исправлений, которые помогут вам устранить эту проблему.

1. Перезагрузите компьютер

Весьма вероятно, что эта ошибка просто произошла из-за какой-либо внутренней ошибки или сбоя какой-либо системной службы. В таких случаях перезагрузка компьютера приведет к перезапуску всех фоновых приложений и процессов и решит эту проблему.

Теперь, если вы столкнулись с этой проблемой, у вас есть два варианта в зависимости от того, можете ли вы получить доступ к своему рабочему столу. Если приложение, которое вы запускали, было заморожено, но вы можете Windowsвыйти из этого замороженного приложения, нажав клавишу или вкладку, нажав ALT+ Tab, вы можете перезагрузить компьютер из меню «Пуск».

Для этого перейдите в меню «Пуск», нажав клавишу Windows на клавиатуре, а затем нажав кнопку питания. Теперь в меню питания выберите «Перезагрузить».

Теперь, если весь экран завис, вам нужно использовать физическую кнопку на вашем кабинете. Как правило, во всех шкафах есть физическая кнопка перезагрузки рядом с кнопкой питания. Нажмите эту кнопку, и ваш компьютер перезагрузится.

2. Загрузите Windows в безопасном режиме

Если ваш компьютер часто зависает и издает жужжание, вы можете попробовать загрузить компьютер в безопасном режиме. Когда ваш компьютер загружается в безопасном режиме, он запускает только основные службы и фоновые приложения. Он также использует только необходимые драйверы. Вы можете загрузить компьютер в безопасном режиме, используя окно «Конфигурация системы».

Сначала откройте окно «Выполнить», нажав Windows+ rна клавиатуре. Теперь в окне «Выполнить» введите «msconfig» в командной строке и нажмите Enter.

После того, как откроется окно «Конфигурация системы», перейдите на вкладку «Загрузка», после чего вы увидите параметр «Безопасная загрузка» в разделе «Параметры загрузки». Теперь поставьте галочку перед Безопасной загрузкой. Не забудьте убедиться, что под Безопасной загрузкой выбран минимальный переключатель.

Затем перейдите на вкладку «Услуги». Оттуда установите флажок «Скрыть все службы Microsoft».

Наконец, нажмите «Отключить все». После этого нажмите «ОК» и перезагрузите компьютер. Как только ваш компьютер загрузится, поэкспериментируйте с ним некоторое время и проверьте, нет ли у вас зависания экрана, сопровождаемого жужжанием.

Если у вас по-прежнему возникает та же проблема, попробуйте другие исправления. Но если после загрузки в безопасном режиме у вас не возникло проблем, это означает, что эту проблему вызывает стороннее приложение или служба. В таких случаях удаление неисправного приложения устранит проблему.

3. Переустановите/обновите графический драйвер.

По словам пользователей, которые также сталкивались с этой проблемой, часто проблема решалась переустановкой или обновлением драйверов графического процессора. Это указывает на то, что устаревшие или неисправные графические драйверы могут привести к зависанию компьютера. Чтобы убедиться, что ваши драйверы графического процессора обновлены, вы можете использовать специальное программное обеспечение для драйверов, такое как Nvidia GeForce Experience или AMD Radeon Software.

Здесь у нас установлен графический процессор Nvidia, поэтому для демонстрации шагов мы будем использовать интерфейс GeForce Now. Если у вас установлен графический процессор AMD Radeon, вам необходимо использовать специальное программное обеспечение для графических процессоров AMD. Нет необходимости беспокоиться, так как шаги более или менее одинаковы.

Сначала откройте программное обеспечение графического процессора, выполнив поиск в меню «Пуск», а затем выбрав его в результатах поиска.

Когда откроется окно GeForce Experience, нажмите «ДРАЙВЕРЫ» рядом с «ДОМАШНЕЙ СТРАНИЦЕЙ», расположенной в верхнем левом углу окна.

После этого нажмите «ПРОВЕРИТЬ ОБНОВЛЕНИЯ», расположенную под вашим именем пользователя в правой части окна.

Если обновление недоступно, в левом нижнем углу экрана будет отображаться сообщение «У вас установлена последняя версия драйвера GeForce Game Ready». Это означает, что драйвер не является причиной зависания вашего компьютера.

С другой стороны, если доступно обновление, вам будет предложено загрузить его. Обновите драйвер графического процессора, а затем перезагрузите компьютер, чтобы проверить, решит ли это проблему.

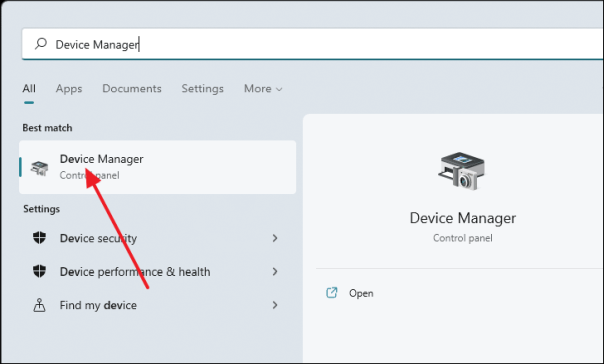

Кроме того, вы также можете использовать приложение «Диспетчер устройств» для обновления или переустановки драйвера графического процессора. Если вы используете встроенную видеокарту или APU, этот метод вам подойдет. Сначала откройте приложение «Диспетчер устройств», выполнив поиск в Windows.

После того, как откроется окно диспетчера устройств, щелкните стрелку перед «Видеоадаптеры», чтобы развернуть меню. Теперь в расширенном меню щелкните правой кнопкой мыши свой графический процессор и выберите «Обновить драйвер».

Затем появится новое окно. Оттуда нажмите «Автоматический поиск драйверов».

После этого Windows будет автоматически искать доступные обновления. Если он есть, он будет загружен и установлен. В противном случае он покажет «Лучшие драйверы для вашего устройства уже установлены».

Вы также можете попробовать удалить, а затем переустановить драйверы видеокарты. Еще раз щелкните правой кнопкой мыши графический процессор в расширенном меню «Адаптеры дисплея» и на этот раз вместо «Обновить драйвер» выберите «Удалить устройство».

Вы получите диалоговое окно под названием «Удалить устройство». Оттуда нажмите «Удалить», и ваш экран может стать черным на несколько секунд. Дайте ему загрузиться, а затем перезагрузите компьютер.

После загрузки компьютера Windows автоматически переустановит графические драйверы, и проблема должна быть устранена.

4. Очистите оперативную память

Если вы очень часто сталкиваетесь с «Проблемой зависания и жужжания», вы можете почистить свои планки оперативной памяти. Иногда возникает ошибка или неисправность в соединении, что также может вызвать эту проблему. Поэтому извлеките планки оперативной памяти из материнской платы и переустановите их правильно и посмотрите, решит ли это вашу проблему. Вы также можете попробовать альтернативные слоты PCIe, если они изначально не работают.

Если проблема все еще не устранена, возможно, вам нужно заменить оперативную память. Плохая память может вызвать многочисленные проблемы на вашем компьютере. Кроме того, убедитесь, что вы не используете пользовательские профили памяти для вашей оперативной памяти. Вы можете проверить это, зайдя в BIOS вашей материнской платы.

5. Проверьте перегрев процессора

Если вы запускаете интенсивные игры или задачи, требующие высокой вычислительной мощности, возможно, эта проблема вызвана перегревом вашего процессора или тепловым троттлингом. Чтобы проверить это, вам придется использовать любые сторонние приложения или зайти в BIOS вашего компьютера.

Теперь, какая идеальная температура для вашего процессора во время работы, полностью зависит от того, какой у вас процессор. Хотя, если ваш процессор переваливает через 85-90 градусов, то он, вероятно, перегревается и очень опасен для вашей системы.

В этом случае есть довольно много вещей, которые вы можете рассмотреть. Вы можете просто перестать запускать эти требовательные игры или приложения, чтобы ваш процессор не подвергался постоянной нагрузке. Если это не вариант для вас, возможно, вам придется обеспечить процессор лучшим охлаждением, используя дополнительный кулер для процессора. Вы также можете использовать лучшую термопасту, чтобы отводить больше тепла и поддерживать низкую температуру процессора.

6. Обновите аудиодрайверы

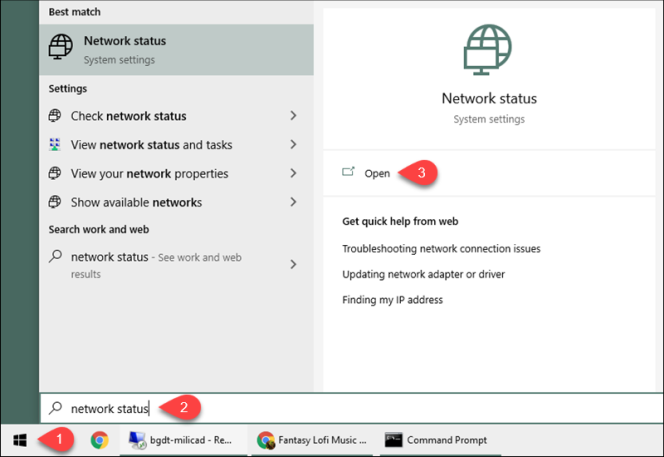

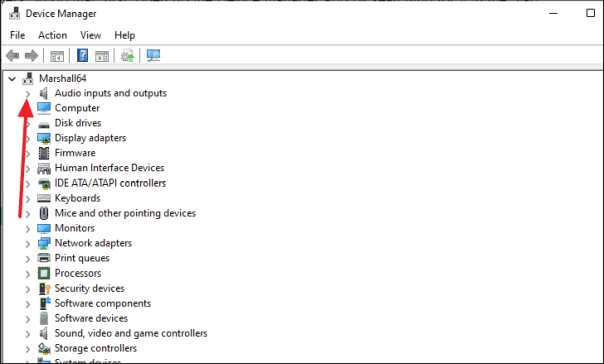

Как и в случае с драйвером графического процессора, вы можете использовать приложение «Диспетчер устройств» для обновления аудиодрайверов. Для этого сначала откройте приложение «Диспетчер устройств», выполнив поиск в меню «Пуск», а затем выбрав его из результатов поиска.

Когда откроется окно диспетчера устройств, щелкните стрелку перед «Аудиовходы и выходы».

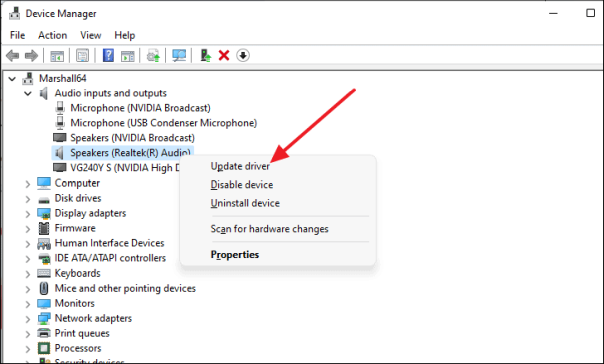

Затем в расширенном меню щелкните правой кнопкой мыши любое аудиоустройство и выберите «Обновить драйвер».

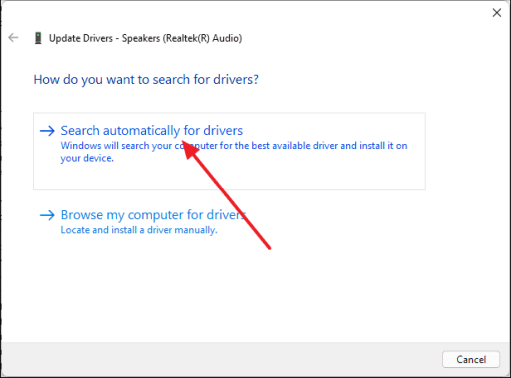

Появится новое окно. Оттуда нажмите «Автоматический поиск драйверов».

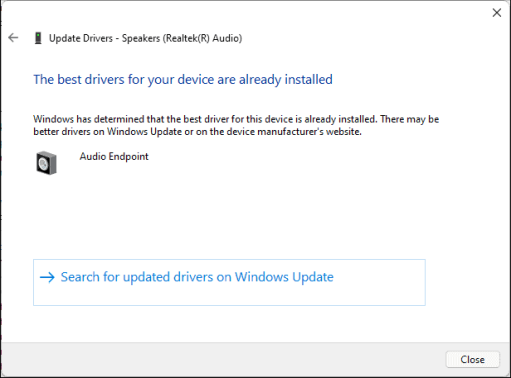

Теперь, если доступно обновление, оно будет загружено. Вы также можете проверить наличие обновлений аудиодрайвера в Центре обновления Windows. После завершения обновления вы можете перезагрузить компьютер, и проблема должна быть устранена.

7. Выполните сканирование SFC

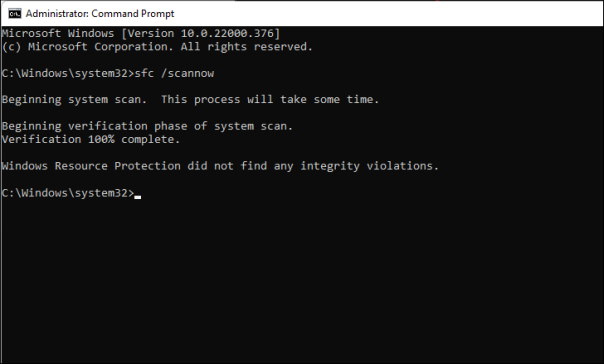

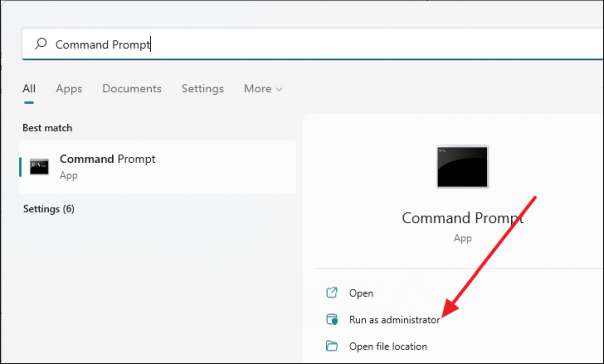

Если вы выполните сканирование SFC на своем компьютере, оно покажет вам, есть ли в вашей системе какой-либо сломанный/поврежденный файл, а также удалит его из вашей системы. Для этого сначала откройте окно командной строки в режиме администратора, выполнив поиск в меню «Пуск».

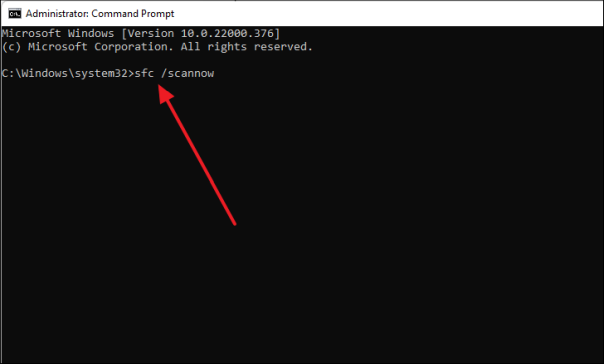

После этого, как только откроется окно командной строки, введите следующую команду в командной строке и нажмите Enter.

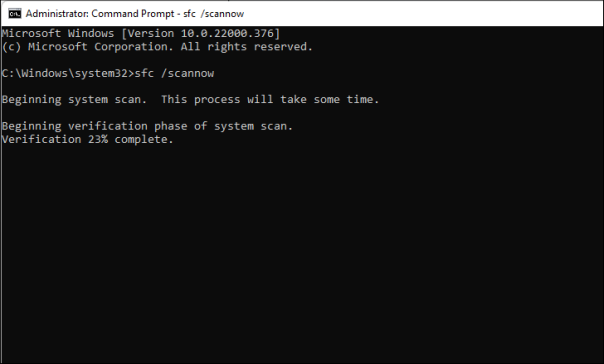

Сканирование начнется немедленно и может занять несколько минут.

После завершения сканирования вы увидите результаты в окне командной строки.