QR-коды повсюду: вы можете найти их на упаковке ваших последних гаджетов, вы можете найти их на визитных карточках, включенных в презентации на конференциях, вы даже можете увидеть их на стенах. Люди и компании используют их для хранения и распространения всех видов информации, которые быстро доступны для всех со смартфоном. Вы видели, как выглядит QR-код? Вы сканировали один? Вы знаете, что делает QR-код? Если вы этого не сделаете, прочитайте это руководство, чтобы узнать все, что вы должны знать о QR-кодах, в том числе о том, как его создать.

Что такое QR-код?

Термин QR-код означает код быстрого ответа. QR-коды — это квадратные штрих-коды (двумерные штрих-коды), которые были впервые разработаны и использованы в Японии. Как и любой другой штрих-код, QR-код — это не что иное, как способ хранения информации на машиночитаемой оптической этикетке. Данные, содержащиеся в QR-коде, могут быть любыми: от простого текста, от адресов электронной почты, от телефонных номеров и т.д.

QR-коды хранят данные с использованием шаблонов черных точек и пробелов, расположенных в квадратной сетке. Эти шаблоны можно сканировать и транслировать в удобочитаемую информацию человека с помощью устройства формирования изображения, такого как камера или сканер, хотя наиболее распространенным способом сканирования QR-кодов в настоящее время является использование камеры вашего смартфона и специализированного приложения для чтения QR-кода коды.

Почему QR-коды полезны?

QR-коды легко создавать и использовать. Это удобный способ хранения всех видов данных в небольшом пространстве. Если данные, которые вы хотите сохранить в QR-коде, состоят только из буквенно-цифровых символов, один QR-код может содержать до 4000 символов.

Для чего используются QR-коды?

Поскольку они могут хранить различные типы информации, QR-коды используются для многих целей. QR-коды обычно используются для хранения данных, таких как:

- Простой текст — приветственные сообщения на конференциях

- Адреса — персональный домашний адрес, служебный адрес

- Номера телефонов — персональный номер телефона, номер телефона вашей компании

- Адрес электронной почты — личные или бизнес-аккаунты

- URL-адреса — адреса веб-сайтов или отдельных веб-страниц

- Ссылки на приложения — найдены в таких приложениях, как Google Play или App Store от Apple

- Платежи — QR-коды могут хранить информацию о вашем банковском счете или кредитной карте

- Аутентификация онлайн-аккаунтов — веб-сайты могут отображать QR-код, который зарегистрированный

пользователь может сканировать со своего смартфона и автоматически вводить - Аутентификация WiFi — QR-коды могут использоваться для хранения данных аутентификации WiFi-сетей, таких как SSID, пароль и тип шифрования: при сканировании такого QR-кода с помощью вашего смартфона он может автоматически присоединиться к этой сети

- Другие различные виды использования — например, погребальные ( согласно Википедии , в Японии есть надгробные камни с QR-кодами, которые указывают на веб-страницы, содержащие информацию об умершем), или для расшифровки стенограмм и степеней (используемых главным образом в Индии, Китае, Мексике)

Правда в том, что вы можете хранить множество типов информации в QR-коде, и все зависит только от вашего воображения. Например, вы также можете использовать QR-код, чтобы указать кому-то на свою страницу Facebook, или вы можете использовать его для отображения стихотворения, которое вы написали. Все зависит от вас.

Где отображаются QR-коды?

Вы можете найти QR-коды во всех типах мест, но некоторые из наиболее распространенных мест, где вы можете их увидеть:

- На визитных карточках, содержащих контактные данные всех видов

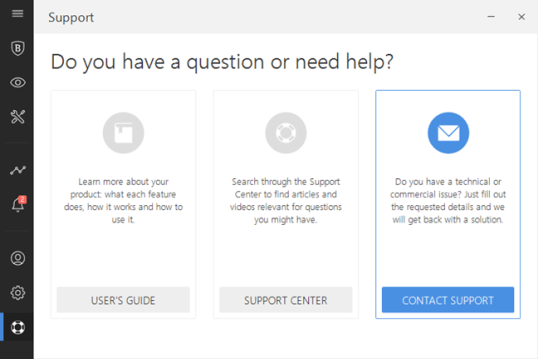

- На упаковке смартфонов и других гаджетов, содержащих ссылки на приложения, службу поддержки

приобретенного гаджета, страницу продукта с информацией об этом гаджете и т. д. - На телевизионных рекламных объявлениях, рекламных щитах, онлайн-рекламе и других рекламных объявлениях

- На бирках инвентаря на предприятиях, содержащих информацию, такую как серийные номера, номера деталей, спецификации оборудования, даты инвентаризации и т. д.

Короче говоря, вы можете поместить QR-код на все, что можно увидеть и отсканировать с помощью смартфона: от листка бумаги до куска ткани, до экрана телевизора или фасада здания. Возможности безграничны.

Как отсканировать QR-код?

Самый простой и наиболее распространенный способ сканирования QR-кодов — использовать смартфон и приложение для сканирования QR. В Google Play Store есть бесчисленные приложения для сканирования QR, и в App Store Apple также есть много таких инструментов. Как правило, все, что вам нужно сделать, — это указать камеру вашего смартфона на QR-код, и приложение для сканирования QR переводит его.

Как вы можете создать QR-код?

Прежде чем создавать свои QR-коды, во-первых, убедитесь, что вы знаете, какую информацию вы хотите хранить, и где вы собираетесь распространять QR-коды. После того, как вы это выяснили, используйте свою любимую поисковую систему и найдите «генераторы QR-кода». В Интернете есть много таких бесплатных инструментов, и эти два являются одними из лучших: QR Stuff и QR Code Monkey.