Информационная безопасность приобрела решающее значение в эпоху оцифровки и ландшафтов, управляемых данными. Алгоритм Blowfish, блочный шифр с симметричным ключом, является криптографическим институтом. Blowfish, созданный в 1993 году Брюсом Шнайером, представляет собой надежный метод шифрования, который обеспечивает конфиденциальность данных благодаря хорошо структурированному процессу. В этой статье мы рассмотрим алгоритм Blowfish с примерами, подробно рассматривая каждый шаг и приводя пример кода Java, чтобы показать, как это делается.

Что такое алгоритм Blowfish?

Алгоритм Blowfish представляет собой блочный шифр с симметричным ключом, предназначенный для безопасного шифрования и дешифрования данных. Он был разработан Брюсом Шнайером в 1993 году в качестве альтернативы существующим алгоритмам шифрования, обеспечивая высокий уровень безопасности и эффективности. Blowfish работает с блоками данных фиксированного размера и использует ключ переменной длины для выполнения операций шифрования и дешифрования.

Особенности алгоритма Blowfish

Вот некоторые особенности алгоритма Blowfish.

1. Алгоритм с симметричным ключом: Blowfish использует один и тот же ключ как для процессов шифрования, так и для дешифрования, что делает его алгоритмом с симметричным ключом. Это означает, что сторона, шифрующая данные, и сторона, их расшифровывающая, должны обладать одним и тем же секретным ключом.

2. Блочный шифр: Blowfish работает с блоками данных фиксированного размера. Стандартный размер блока составляет 64 бита, но он может работать и с блоками меньшего размера. Если входные данные не кратны размеру блока, к данным обычно применяется дополнение перед шифрованием.

3. Ключ переменной длины: Одной из уникальных особенностей Blowfish является его способность принимать ключи шифрования переменной длины, что делает его адаптируемым к различным требованиям безопасности. Длина ключа может варьироваться от 32 до 448 бит, и она расширяется во время шифрования для генерации серии подразделов.

4. Структура сети Фейстеля. В Blowfish используется структура сети Фейстеля, в которой данные разделяются на две половины, подвергаются серии раундов операций, а затем рекомбинируются. Эта структура обеспечивает эффективные процессы шифрования и дешифрования.

5. F-функция: F-функция является основным компонентом алгоритма Blowfish. Он включает в себя комбинацию операций XOR (исключающее ИЛИ), подстановки и перестановки, которые вносят вклад в надежность и безопасность алгоритма.

6. Расширение ключа: Перед фактическим процессом шифрования Blowfish генерирует серию подразделов на основе предоставленного ключа. Эти подразделы используются во время раундов шифрования и дешифрования для повышения сложности и безопасности.

7. Сложность и безопасность: Blowfish разработан с высокой степенью защиты от различных криптографических атак. Сложная F-функция и процесс расширения ключа делают его устойчивым к грубой силе и дифференциальному криптоанализу.

Как работает алгоритм Blowfish?

Алгоритм Blowfish известен своим надежным шифрованием и относительно простой структурой. Чтобы по-настоящему понять его внутреннюю работу, давайте шаг за шагом погрузимся в процесс шифрования, проливая свет на каждую сложную операцию, которая способствует его безопасности.

1. Генерация ключа и создание подраздела

Алгоритм начинается с секретного ключа шифрования, который используется для генерации ряда подразделов. Генерация подразделов Blowfish включает в себя сложный процесс, повышающий безопасность. Вот как это работает

Инициализация массива P и блоков S:

Blowfish использует комбинацию pi (шестнадцатеричных цифр числа π) и серию блоков S (полей подстановки) для инициализации своих внутренних структур данных.

Расширение ключа:

Секретный ключ расширяется с помощью процедуры расширения ключа. Во время этого процесса ключ используется для изменения массива P и блоков S. Подразделы, производные от ключа, гарантируют, что процесс шифрования остается безопасным и устойчивым к известным атакам.

2. Шифрование данных

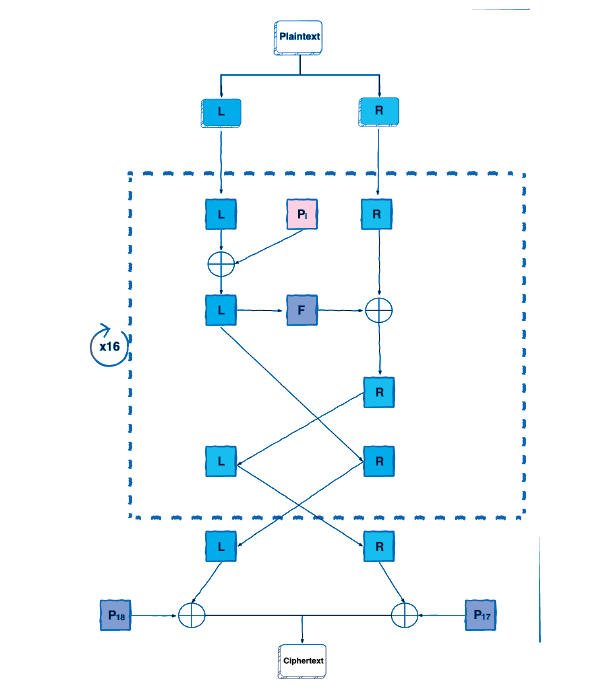

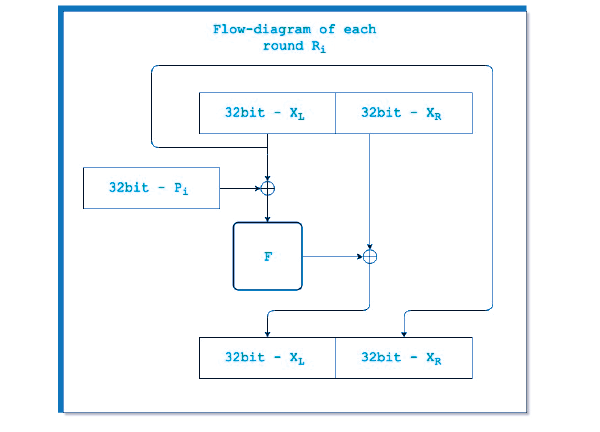

Как только подразделы сгенерированы, алгоритм переходит к шифрованию блока данных. Блок данных разделяется на две 32-битные половины, L (слева) и R (справа). Для обеспечения надежного шифрования на этих половинах выполняется серия раундов (обычно 16).

![]()

Сетевые раунды Фейстеля:

Алгоритм использует структуру сети Фейстеля, которая включает в себя применение серии операций к таймам L и R в каждом раунде. Эти операции включают в себя XOR (исключающее ИЛИ) с текущим подразделом, применение функции F к R и замену L и R.

Работа функции F

Функция F принимает 32-битную R половину и применяет несколько шагов

к подразделу X для того, чтобы текущий подраздел xorировался с R.

Подстановка R делится на четыре 8-битные четверти. Каждый квартал используется для индексации определенного S-блока, и результирующие значения объединяются.

Перестановка Результаты из S-блоков объединяются и преобразуются с использованием массива P.

Этот шаг вносит путаницу и диффузию, важнейшие компоненты криптографической безопасности.

Заключительный раунд После выполнения всех раундов результирующие L и R половины меняются местами в последний раз.

3. Расшифровка данных

Процесс дешифрования, по сути, обратный шифрованию. Зашифрованный блок данных делится на L и R половины, и алгоритм выполняет циклы в обратном порядке, используя те же подразделы

Раунды сети Фейстеля (расшифровка)

Подобно шифрованию, раунды включают применение операций к L и R, но на этот раз в обратном порядке с использованием соответствующего подраздела.

- Операция с функцией F (расшифровка) Функция F применяется в обратном порядке, при этом шаги подраздела XOR и блока S инвертируются. Эта обратная операция успешно расшифровывает блок данных.

- Заключительный раунд (дешифрование) После всех раундов дешифрования расшифрованные половинки L и R объединяются для получения исходного блока данных.

Для еще более четкого понимания давайте вернемся к приведенному ранее примеру кода Java. Код демонстрирует, как использовать архитектуру криптографии Java для реализации алгоритма Blowfish для шифрования и дешифрования. Этот пример демонстрирует фактический процесс, описанный выше, в краткой и практичной форме.

Кодовая реализация алгоритма Blowfish на Java

Ниже приведен простой фрагмент кода Java, демонстрирующий алгоритм шифрования и дешифрования Blowfish.

import javax.crypto.*;

import java.security.*;

public class BlowfishExample {

public static void main(String[] args) throws Exception {

String keyString = "mySecretKey";

String data = "Hello, Blowfish!";

SecretKeySpec secretKey = new SecretKeySpec(keyString.getBytes(), "Blowfish");

Cipher cipher = Cipher.getInstance("Blowfish");

cipher.init(Cipher.ENCRYPT_MODE, secretKey);

byte[] encryptedData = cipher.doFinal(data.getBytes());

System.out.println("Encrypted " + new String(encryptedData));

cipher.init(Cipher.DECRYPT_MODE, secretKey);

byte[] decryptedData = cipher.doFinal(encryptedData);

System.out.println("Decrypted " + new String(decryptedData));

}

}

Вывод:

Encrypted: ����Y�����^�ݞ Decrypted: Hello, Blowfish!

Объяснение:

Вот подробное объяснение приведенного выше Java-кода.

Инициализация ключа:

Переменная KeyString содержит секретный ключ шифрования в виде строки, которая является «mySecretKey». Этот ключ используется для создания объекта SecretKeySpec с именем SecretKey с использованием алгоритма Blowfish.

Инициализация шифрования:

Объект Cipher с именем cipher инициализируется для работы в режиме шифрования (Cipher.ENCRYPT_MODE) с использованием секретного ключа для шифрования и дешифрования.

Шифрование:

Теперь объект cipher настроен для шифрования. Метод doFinal вызывается для байтового представления входной строки «Hello, Blowfish!». Результирующие зашифрованные данные сохраняются в массиве байтов EncryptedData.

Вывод зашифрованных данных:

Зашифрованные данные выводятся на консоль с помощью System.out.println(«Encrypted: » + new String(EncryptedData));.

Расшифровка:

Объект cipher повторно инициализируется, на этот раз для режима дешифрования (Cipher.DECRYPT_MODE). Используется тот же секретный ключ.

Процесс расшифровки:

Метод doFinal вызывается для массива байтов EncryptedData. При этом зашифрованные данные расшифровываются с использованием того же ключа, а расшифрованные данные сохраняются в массиве байтов decryptedData.

Вывод расшифрованных данных:

Расшифрованные данные, полученные путем преобразования массива байтов decryptedData в строку, выводятся на консоль с помощью System.out.println(«Decrypted : » + new String(decryptedData));

Заключение

Безопасность алгоритма Blowfish заключается не только в использовании структуры сети Фейстеля и функции F, но и в его сложном процессе генерации подразделов. Тщательно разбивая исходный ключ на ряд подразделов и выполняя многочисленные циклы операций, Blowfish гарантирует, что зашифрованные данные остаются безопасными и устойчивыми к различным атакам. Понимание подробного процесса шифрования позволяет разработчикам и специалистам по безопасности оценить глубину мысли и опыта, лежащих в основе этого известного криптографического метода.

Часто задаваемые вопросы (FAQs)

Вот некоторые из часто задаваемых вопросов об алгоритме blowfish с примерами.

Q1. Что такое алгоритм Blowfish?

Алгоритм Blowfish представляет собой блочный шифр с симметричным ключом, предназначенный для шифрования и дешифрования данных. Он был разработан Брюсом Шнайером в 1993 году и известен своим ключом переменной длины, эффективной структурой сети Фейстеля и сложной F-функцией. Blowfish работает с блоками данных фиксированного размера и широко используется для защиты конфиденциальной информации.

Q2. Как работает алгоритм Blowfish?

Blowfish работает путем разделения входных данных на блоки фиксированного размера, обычно 64 бита. Он использует серию раундов, которые включают сложные операции, такие как F-функция, XOR, подстановка и перестановка. Алгоритм использует ключ переменной длины для генерации подразделов, которые используются в раундах для обеспечения безопасности и конфиденциальности.

В3. В чем преимущество ключа переменной длины в Blowfish?

Ключ переменной длины в Blowfish позволяет пользователям выбирать длину ключа в диапазоне от 32 до 448 бит, обеспечивая адаптивность к различным требованиям безопасности. Такая гибкость обеспечивает более надежное шифрование и устойчивость к атакам методом перебора.

Q4. Какова структура сети Фейстеля в Blowfish?

Сеть Фейстеля является фундаментальной структурой во многих блочных шифрах, включая Blowfish. Он включает в себя разделение блока данных на две половины, применение серии раундов операций к этим половинам, а затем их рекомбинацию. Такая структура обеспечивает эффективные процессы шифрования и дешифрования при одновременном повышении безопасности.

Q5. По-прежнему ли Blowfish считается безопасным для современных приложений?

Хотя Blowfish исторически считался безопасным и выдерживал различные криптографические атаки, современные стандарты шифрования, такие как AES (Advanced Encryption Standard), приобрели большую известность благодаря своим более высоким уровням безопасности и производительности. Меньший размер блока Blowfish и потенциальные уязвимости к определенным атакам привели к снижению его использования в пользу более надежных алгоритмов.