Игровые клавиатуры очень популярны и не зря. Мы используем их в Digital Citizen как для работы, так и для игр, потому что они объединяют все, что делает клавиатуру великолепной. Однако игровые клавиатуры различаются по цене и качеству, и некоторые из них являются худшими продуктами, которые каждый должен избегать. Чтобы сделать вещи еще более запутанными, производители хвастаются высокотехнологичными функциями, которые люди не понимают, или функциями, которые не оказывают существенного влияния на улучшение работы пользователей. Если вы хотите разбираться в игровых клавиатурах и что важно, когда вы хотите купить хорошую клавиатуру, прочитайте это руководство.

1. Переключатели, используемые на клавиатуре: механические против мембранных против резиновых куполов

Игровые клавиатуры могут использовать мембранные клавиши, резиновые купола или механические переключатели. Одна из проблем заключается в том, что производители не всегда честны в отношении типа клавиш, которые они предлагают, особенно на бюджетных клавиатурах, и используют запутанные термины в маркетинге. Например, Roccat называет некоторые из своих ключей мембранными , в то время как другие производители используют термин «полу-механический».

Клавиатура либо механическая, либо нет. Здесь нет настоящей «полу-механической» клавиатуры. Когда вы сталкиваетесь с такими условиями, производители сообщают вам, что продают резиновые купольные или мембранные клавиатуры, которые копируют некоторые характеристики механических клавиатур. Часто они копируют колпачки клавиш, используемые механическими клавиатурами, так что вы можете легко их менять, и при нажатии они выглядят аналогично.

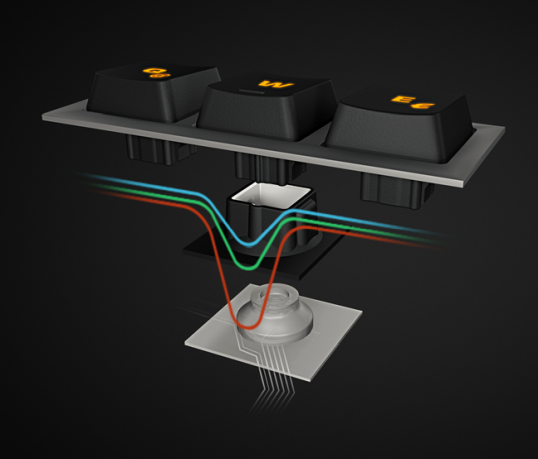

Такие клавиатуры обычно имеют резиновый слой, размещенный на плате. Нажатие клавиши приводит к нажатию на мембрану, которая замыкает нижележащий контур и передает нажатие клавиши. При наборе текста на мембранной или резиновой купольной клавиатуре вы можете узнать ее по тому, насколько «мягкими» являются клавиши, или по тому, как сильно вы нажимаете клавиши по сравнению с механическими переключателями.

Мембранные и резиновые купольные клавиатуры дешевле, чем их механические аналоги, и легче обеспечить защиту от разлива всей клавиатуры, потому что они используют много резины и пластика, в отличие от механических клавиатур, которые, как правило, используют металлические пластины. Этот тип клавиатур не может обеспечить быстрое время отклика, как это делают механические клавиатуры. Кроме того, вам нужно нажимать их клавиши сильнее, чтобы зарегистрировать их, и они менее долговечны.

Механические клавиатуры могут использовать различные типы переключателей: линейные с постоянным сопротивлением (например, Cherry MX Red), тактильные с не слышимым ударом (например, Cherry MX Brown) и щелкающие (например, Cherry MX Blue), с слышимым щелчком.

Механические переключатели Clicky (Cherry MX Blue) идеально подходят для людей, которые играют в игры, а также много печатают на своих компьютерах и не обращают внимания на более громкий шум клавиш. Линейные механические переключатели (Cherry MX Red) не обеспечивают тактильную обратную связь и идеально подходят для интенсивной, динамичной игры, но менее идеальны для набора текста и продуктивной работы. Тактильные механические переключатели (Cherry MX Brown) представляют собой баланс между линейными и щелчковыми переключателями с точки зрения звуковой обратной связи, которую они обеспечивают, и силы, необходимой для регистрации нажатий клавиш. Поэтому, если вам нужна механическая клавиатура, которая хороша как в игровом мире, так и в производительности, а также более тихая, чем другие механические клавиатуры, вы должны выбрать тактильные механические переключатели, Cherry MX Brown или аналогичные альтернативы.

2. Материалы, используемые для клавиатуры и крепления клавиш: пластик, металл или печатная плата

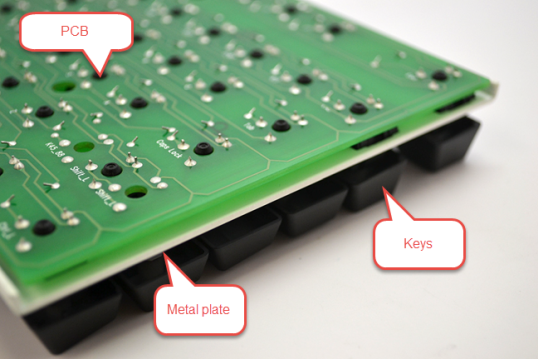

В то время как тип клавиш, используемых в клавиатуре, влияет на взаимодействие с пользователем, а иногда и на его выносливость, долговечность клавиатуры зависит от материалов, из которых она изготовлена. Взгляните на рисунок ниже, где вы видите самодельный набор для создания механической клавиатуры. У вас есть задняя рамка (обычно из пластика), которая действует как задняя крышка, печатная плата (PCB), которая связывается с клавишами и отправляет ваши нажатия клавиш на компьютер, задняя панель, на которой установлены фактические переключатели/клавиши, и верхняя крышка. Иногда задняя панель совпадает с верхней крышкой или не существует, и переключатели устанавливаются непосредственно на печатной плате.

Когда вы покупаете бюджетную клавиатуру, которая стоит менее 50 долларов США, вполне вероятно, что клавиши или переключатели установлены непосредственно на печатной плате (PCB), которая содержит всю электронику клавиатуры. Это самый дешевый вариант для производителей клавиатур, а также наименее долговечный. Такие клавиатуры уязвимы для ударов и ударов. Представьте себе разочарованного геймера, постоянно нажимающего на его (или ее) клавиатуру. Неважно, если клавиатура имеет прочные механические переключатели, которые служат 50 миллионов нажатий . Если переключатели установлены непосредственно на печатной плате (PCB), срок службы печатной платы будет уменьшаться при ударе, и клавиатура не будет длиться долго. Когда компании производят дешевые клавиатуры, они не сообщают пользователям, когда устанавливают коммутаторы непосредственно на печатную плату. Вы можете сказать, если это так, пытаясь изогнуть клавиатуру. Если клавиатура легко изгибается и не защищена от брызг, то, скорее всего, клавиатура не имеет задней панели, а клавиши установлены непосредственно на печатной плате.

Мембранные и резиновые купольные клавиатуры часто являются влагозащищенными, потому что клавиши установлены на пластиковой пластине. Пластиковая задняя панель используется на разных игровых клавиатурах. Основным недостатком является то, что он немного менее прочен, чем металл. Тем не менее, это намного дешевле, чем металл и более прочный, чем прямой монтаж печатной платы. Кроме того, для клавиатур с RGB-подсветкой пластик имеет преимущество, помогая рассеивать подсветку более равномерно, чем металл и печатная плата.

Когда вы покупаете доступную игровую клавиатуру, убедитесь, что она имеет пластиковую заднюю панель и что клавиши не прикреплены непосредственно к печатной плате. Один только этот выбор увеличит долговечность вашей клавиатуры.

Металлические задние панели обеспечивают высокую прочность, жесткость и ощущение прочности, а также делают клавиатуры более тяжелыми и не устойчивыми к разливу. Если вы хотите максимально возможную долговечность от своей клавиатуры, вы должны выбрать тот, который имеет прочные механические переключатели, а также металлическую заднюю панель.

Вы можете предположить, что все дорогие игровые клавиатуры используют металлическую заднюю панель, но вы ошибаетесь. Например, премиальные бренды используют пластиковые задние панели даже для клавиатур, которые стоят 70 долларов или больше. Обратите внимание на эту деталь и внимательно прочитайте технические характеристики клавиатуры, которую хотите купить.

На некоторых клавиатурах металлическая задняя панель совпадает с верхней рамой. Это особенно актуально для премиальных игровых клавиатур. Чтобы увеличить долговечность, а также улучшить внешний вид клавиатуры, производители прикрепляют механические переключатели непосредственно к верхней раме, которая действует как традиционная задняя панель. Верхняя рама может быть изготовлена из алюминия, магния или стали, в зависимости от клавиатуры.

3. Подсветка: RGB или одноцветная подсветка

Подсветка помогает пользователям печатать в темноте и при слабом освещении. Это полезно, чтобы вы всегда работали с клавиатурой. Кроме того, геймеры и другие пользователи используют подсветку как форму визуального выражения посредством персонализации. Когда дело доходит до игровых клавиатур, у вас есть важный выбор в отношении задней подсветки: можете ли вы использовать один равномерно освещенный цвет для клавиатуры или RGB-освещение?

К сожалению, освещение RGB значительно увеличивает стоимость клавиатуры. В качестве примера возьмем отличную клавиатуру: CORSAIR K68 . Когда вы покупаете его с простой красной подсветкой, это стоит около $ 74. Если вы покупаете ту же клавиатуру с подсветкой RGB, она будет стоить около 113 долларов. Это на 52% больше. Стоит ли разница в цене инвестиций, это зависит от каждого пользователя, его потребностей, бюджета и предпочтений.

Независимо от того, какой тип подсветки вы выбрали для своей клавиатуры, вы должны учитывать следующее:

- Более дешевые клавиатуры, как правило, имеют неравномерное освещение, особенно клавиатуры RGB. Вы замечаете, что не все клавиши подсвечиваются одинаково. Если вы хотите качественное освещение, вы можете не найти его на бюджетных клавиатурах стоимостью менее 50 долларов США.

- RGB освещение осуществляется в зонах (от трех до шести зон освещения, в зависимости от клавиатуры) или для каждой клавиши. Чтобы лучше понять концепцию зон освещения, посмотрите на клавиатуру ниже. Вы видите, что ключи сгруппированы по цвету. Каждый цвет представляет зону освещения. Вы можете персонализировать такие клавиатуры, чтобы использовать любой цвет в спектре RGB, но вы не можете сделать это для каждой клавиши, только для каждой зоны. Если вы хотите лучшее и наиболее персонализированное освещение RGB, вам следует выбирать клавиатуры, у которых каждая клавиша имеет независимое освещение, и это увеличит ваши затраты.

4. Анти-призраки и N-Key Rollover (NKRO)

N-key rollover и anti-ghosting — это технические термины, которые иногда неправильно используются в маркетинге игровых клавиатур и также не понятны пользователям. Чтобы полностью понять их и их важность для клавиатур, прочитайте: Что такое технология NKRO для клавиатур?

Подводя итог: одновременное нажатие клавиши означает, сколько одновременных нажатий клавиш правильно регистрирует клавиатура, а функция защиты от двоения означает, что клавиатура не регистрирует нажатия клавиш, которые вы не делаете. Вы не можете использовать одновременное нажатие клавиши без антибликов , потому что клавиатура будет регистрировать ложные нажатия клавиш и не будет правильно регистрировать одновременные нажатия клавиш. У ВСЕХ игровых клавиатур есть антибликовое покрытие, и когда производители хвастаются этой функцией, вы не должны быть впечатлены, потому что это основной стандарт для современных клавиатур. Если вы когда-либо сталкивались с клавиатурой без анти-призраков, вы не должны покупать ее.

Важно понимать, как происходит одновременное нажатие клавиши N: сколько одновременных нажатий клавиш правильно регистрирует клавиатуру? Это число варьируется от клавиатуры к клавиатуре, и иногда оно удивительно мало даже для некоторых дорогих клавиатур. Если вы хотите убедиться, что у вас большой опыт печати, вы должны спросить себя, сколько пальцев вы используете для печати? Если вы свободно владеете компьютером, вполне вероятно, что вы наберете от 6 до 10 пальцев.

Таким образом, вам нужна клавиатура, которая имеет минимум 6KRO или 6-клавишный ролловер. Если вы хотите убедиться, что все ваши одновременные нажатия клавиш записаны, даже если вы используете все десять пальцев, вам следует купить клавиатуру, которая предлагает 10-КРО или 10-клавишное переключение.

Тем не менее, некоторые механические клавиатуры предлагают NKRO или Full N-key Rollover, это означает, что, если вы нажмете все их клавиши одновременно, все нажатия клавиш будут правильно записаны. Эта ситуация невозможна, если вы не создадите робота для набора текста, такого как Ghost in the Shell.

Еще один аспект, о котором следует помнить, это то, что некоторые клавиатуры, такие как HyperX Alloy FPS, позволяют переключаться между NKRO и 6KRO, потому что некоторые старые приложения и прошивки BIOS не работают с клавиатурами с NKRO. 🙂

5. Упор для запястья делает жизнь более комфортной. Вы должны использовать один!

Использование упора для рук обеспечивает более естественный угол наклона ваших рук и запястий во время использования клавиатуры. Это уменьшает нагрузку на запястья и делает весь процесс более комфортным. Это особенно верно, когда вам нужно печатать в течение долгих часов или когда вы много играете на компьютере. Не все клавиатуры поставляются с подставкой для запястий, и такие аксессуары также можно приобрести отдельно.

При покупке клавиатуры мы предпочитаем выбирать ту, которая имеет упор для запястья. Однако используемые материалы и их качество сильно различаются, в зависимости от цены на приобретаемую клавиатуру и ее производителя. Чаще всего упоры для рук изготавливаются из пластика, а также из резины, а иногда и из искусственной кожи, которая мягкая и удобная.

6. Мультимедийные клавиши, сочетания клавиш и макроклавиши

Одной из полезных функций игровых клавиатур премиум-класса являются мультимедийные клавиши. Многие высококлассные клавиатуры оснащены колесиком для управления громкостью звука и специальными кнопками для управления воспроизведением музыки, включения и выключения освещения или игрового режима. После тестирования многих клавиатур в разных ценовых категориях мы любим использовать мультимедийные клавиши и хотим, чтобы они были на нашей повседневной клавиатуре. Вы можете хотеть их также, поскольку они делают жизнь легче и более продуктивной.

По крайней мере, вы должны купить клавиатуру с мультимедийными сочетаниями клавиш, которые включают нажатие двух клавиш вместо одной (например, Fn + F1) для выполнения тех же действий.

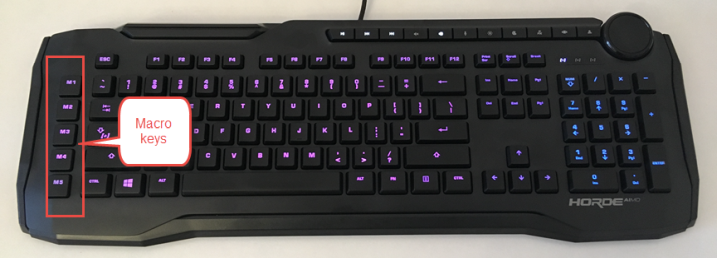

Макро клавиши больше не являются популярной тенденцией в мире игровых клавиатур. Это потому, что мало кто их использует. Тем не менее, они могут быть полезны в некоторых ситуациях, так как вы можете установить макроклавишу для выполнения нескольких конкретных действий одним нажатием клавиши. И геймеры, и профессиональные пользователи могут выиграть от использования макроклавиш.

7. USB-кабель: плетеный или обычный?

Кабели USB, которые мы используем для подключения игровых клавиатур к нашим компьютерам, могут быть плетеными или не плетеными (из пластика). Более дешевые клавиатуры редко предлагают плетеный кабель, в то время как дорогие клавиатуры, как правило, имеют его, хотя и не всегда. Различия между плетеными и обычными пластиковыми кабелями USB заключаются в внешнем виде и долговечности. Плетеные USB-кабели, как правило, менее гибкие и менее подвержены разрыву или повреждению из-за дополнительной защиты, которую они встроили. USB-кабели могут быть сплетены с использованием различных материалов, от хлопка до нейлона, с различной прочностью, гибкостью и производственными затратами.

Нет разницы в производительности между двумя типами кабелей, и любая клавиатура прекрасно работает с обоими типами кабелей. Если у вас нет домашнего животного (или малыша), чтобы жевать свои кабели, и вы не слишком много двигаете своей клавиатурой, пластиковые кабели являются хорошим выбором.

8. Персонализация с помощью программного обеспечения или сочетаний клавиш?

Существует два типа пользователей: люди, которым нужна клавиатура с поддержкой технологии plug-and-play, которую они могут использовать сразу, и которые они не хотят настраивать, и люди, которые хотят персонализации и расширенные настройки. Когда дело доходит до игровых клавиатур RGB, все усложняется, потому что освещение RGB теряет свою привлекательность и полезность без передового программного обеспечения для управления им и его интеграции со всеми видами случаев использования. Производители используют три подхода:

- Они предлагают доступные клавиатуры (обычно менее 50 долларов) без программного обеспечения. Некоторые из этих клавиатур вообще не могут быть персонализированы, в то время как другие ограниченным образом используют сочетания клавиш, которые нужно нажимать. Для таких клавиатур вы должны прочитать руководство пользователя, чтобы узнать, как их персонализировать.

- Некоторые производители предлагают базовое программное обеспечение для персонализации, которое охватывает только основные функции, такие как отзывчивость клавиатуры, запись макроклавиш или то, как клавиши подсвечиваются.

- Некоторые производители, особенно те, которые активно инвестируют в освещение RGB, предлагают передовое программное обеспечение, которое их клиенты могут использовать для персонализации своих клавиатур и интеграции их в экосистемы освещения RGB, которые включают в себя всевозможные аксессуары: клавиатуры, мыши, гарнитуры, коврики для мышки, системы охлаждения материнские платы, видеокарты, мониторы и тд. Некоторые программные экосистемы впечатляют, потому что они также интегрированы с играми и предлагают захватывающий игровой процесс с помощью аксессуаров с RGB-подсветкой.

Одним из недостатков современных программных экосистем для игровых аксессуаров является тот факт, что они привязывают пользователей к использованию аксессуаров только от одной компании. Например, программное обеспечение Corsair iCUE работает прекрасно, и это полезно, но только если вы продолжаете покупать игровые аксессуары Corsair: мыши, клавиатуры, гарнитуры, коврики для мыши и так далее. То же самое касается других брендов, таких как ASUS, Logitech, Razer, Roccat или Steelseries.

9. Аксессуары и другие функции

Аксессуары не имеют решающего значения для использования клавиатуры, и при этом они не говорят вам, хорошо ли построена клавиатура или нет. Однако они часто используются для повышения восприятия ценности для пользователей, и иногда они могут быть полезны. Покупая недорогую клавиатуру, вы редко получаете аксессуары с ней. Тем не менее, есть некоторые исключения, такие как Trust GXT 865 Asta , который крепится на задней панели, а также система для улучшенного управления кабелями.

Когда вы тратите более 50 долларов на игровую клавиатуру, количество аксессуаров увеличивается. Например, HyperX Alloy FPS предлагает один из самых щедрых комплектов, которые мы видели в своем ценовом диапазоне: сумка для переноски, один съемник крышки клавиатуры, запасные крышки для игровых клавиш и USB-порт для зарядки вашего смартфона с помощью клавиатуры. Получить столько аксессуаров с помощью клавиатуры редко.

Другие клавиатуры, такие как Razer Blackwidow Elite, могут также предлагать аудио проход для подключения гарнитуры прямо к клавиатуре.

Мы советуем вам не использовать комплектные аксессуары в качестве критерия для покупки игровой клавиатуры. Другие аспекты, которые мы обсуждали ранее, гораздо важнее. Однако, когда вам приходится выбирать между двумя или тремя клавиатурами с одинаковым качеством сборки, функциями и программным обеспечением, стоит учитывать избыток аксессуаров.

Что вы хотите от своей клавиатуры?

Теперь вы знаете нашу точку зрения о том, что делает игровую клавиатуру великолепной, и все, что вам следует учитывать при ее покупке. Мы надеемся, что вам понравилось читать эту статью. Мы проделали большую работу, основанную на многомесячном тестировании и неделях исследований и сравнений. Перед закрытием расскажите, что вы хотите от игровой клавиатуры. Каковы ваши самые важные критерии при покупке клавиатуры? Оставьте комментарий ниже и давайте обсудим.

2019-03-13T12:04:58

Вопросы читателей