Мы живем в эпоху Интернета и беспроводных подключений, и у большинства людей дома есть беспроводной маршрутизатор. Wi-Fi стал обычным термином в нашем словаре, но стандарты беспроводных сетей нелегко понять или даже произнести. Это потому, что они имеют сложные названия, придуманные сетевыми инженерами и корпорациями. Вы знаете, что такое 802.11ax? Что насчет 802.11ad или 802.11ac? Вы слышали новости о том, что эти названия меняются на более простые термины, такие как Wi-Fi 6, Wi-Fi 5 или Wi-Fi 4? Вы хотите понять, что все это значит и почему это важно? Прочтите эту статью, чтобы найти необходимую информацию

Wi-Fi Alliance отвечает за разработку стандартов беспроводных сетей

Wi-Fi Alliance — это альянс производителей компьютеров со всего мира, который разрабатывает и публикует стандарты сетей Wi-Fi. Вся технологическая отрасль следует за ними и разрабатывает беспроводные устройства, совместимые друг с другом, с помощью стандартов Wi-Fi.

Без Wi-Fi Alliance у нас не было бы хорошей совместимости между беспроводными маршрутизаторами и беспроводными устройствами, такими как ваш ноутбук и смартфон. Wi-Fi Alliance публикует все стандарты, описанные в этой статье. Давайте обсудим их один за другим.

Что такое 802.11n, также известный как Wi-Fi 4?

802.11n, под его полным названием IEEE 802.11n-2009, является стандартом беспроводной сети, который был опубликован в 2009 году. Wi-Fi 802.11n также упоминается как Wi-Fi 4 . Стандарт 802.11n позволяет использовать два радиочастотных диапазона 2,4 ГГц и 5 ГГц и может обеспечивать скорость передачи данных до 600 Мбит/с. Wi-Fi 802.11n был также первым беспроводным стандартом, который предложил поддержку MIMO (множественный вход-множественный выход). MIMO — это технология, которая позволяет использовать несколько антенн для передачи большего количества данных путем объединения независимых потоков данных.

Современные беспроводные маршрутизаторы используют стандарт Wi-Fi 4 в диапазоне 2,4 ГГц. Wi-Fi 4 используется для подключения старых устройств к сети или устройств умного дома, таких как интеллектуальные вилки, интеллектуальные лампочки, датчики и т.д.

Что такое 802.11ac, также известный как Wi-Fi 5?

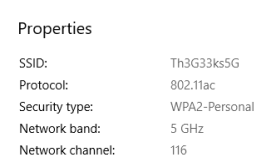

802.11ac или IEEE 802.11ac — это стандарт беспроводной сети, который был опубликован в конце 2013 года. Wi-Fi 802.11ac также известен как Wi-Fi 5 . 802.11ac является самым распространенным стандартом беспроводной связи сегодня, так как большинство маршрутизаторов, проданных за последние несколько лет, совместимы с 802.11ac. Этот стандарт, как и предыдущий 802.11n, поддерживает MU-MIMO , но он может предложить максимальную скорость передачи данных до 2,3 Гбит/с. Стандарт 802.11ac работает только в диапазоне частот 5 ГГц, но большинство беспроводных маршрутизаторов, которые его поддерживают, также поддерживают стандарт 802.11n в диапазоне частот 2,4 ГГц.

Устройства 802.11ac подразделяются на две категории, которые называются 802.11ac Wave 1 и Wave 2. Продукты, которые продаются как часть 802.11ac Wave 1, были представлены на рынке в 2013 году, тогда как устройства Wave 2 были представлены в 2016 году. Wave 2 — улучшенная версия стандарта. Беспроводные маршрутизаторы 802.11ac Wave 2 имеют более высокую пропускную способность и добавляют поддержку MU-MIMO : в то время как маршрутизаторы Wave 1 могут обеспечивать скорость до 1,3 Гбит/с, а маршрутизаторы Wave 2 — до 2,3 Гбит/с. Поэтому, если вы покупаете беспроводной маршрутизатор сегодня, рекомендуется проверить, предлагает ли он поддержку 802.11ac Wave 2, чтобы получить выгоду от улучшения скорости и покрытия беспроводной сети.

Что такое 802.11ax?

802.11ax или IEEE802.11ax — это стандарт беспроводной сети, который все еще находится в разработке и еще не утвержден. Ожидается, что он будет окончательно доработан и утвержден где-то в конце 2019 года, как сообщает ZDNet: 802.11ax следующего поколения Wi-Fi: плотный, быстрый, с задержкой .

802.11ax также упоминается как Wi-Fi 6. Он также известен как High-Efficiency Wireless (HEW) и предназначен для работы в тех же частотных диапазонах 2,4 ГГц и 5 ГГц, что и стандарты, которые мы упоминали до сих пор. Похоже, что он также сможет работать с дополнительными полосами частот от 1 до 7 ГГц, когда они станут доступны. Стандарт беспроводной сети 802.11ax направлен на повышение средней скорости передачи данных в четыре раза по сравнению со стандартом 802.11ac. Он должен предлагать значительно улучшенную скорость, особенно в людных местах, таких как аэропорты, вокзалы, рестораны или кафе.

Беспроводные маршрутизаторы и сетчатые системы Wi-Fi с Wi-Fi 6 уже появились на рынке. Тем не менее, они, как правило, имеют более высокую цену, и большинство людей не могут себе их позволить. Как только стандарт будет утвержден и окончательно доработан, можно ожидать появления более доступного оборудования Wi-Fi.

Что такое 802.11ad?

IEEE 802.11ad — это стандарт беспроводной сети, также известный как WiGig или 60 ГГц Wi-Fi . Это форма Wi-Fi, в которой вместо традиционных беспроводных частотных диапазонов, таких как 2,4 ГГц или 5 ГГц, используется микроволновая секция радиоспектра, работающая на частоте около 60 ГГц. Это обеспечивает невероятно высокую скорость передачи данных до 7 Гбит / с. Однако, поскольку он работает на частоте микроволнового диапазона, он имеет существенный недостаток, заключающийся в невозможности проходить сквозь стены, и имеет радиус действия всего от 3 до 32 футов (от 1 до 10 метров). Это «молниеносный», но он предназначен для охвата только одной комнаты, когда никакие стены или препятствия не стоят на пути.

На рынке существует несколько беспроводных маршрутизаторов с поддержкой 802.11ad и несколько сетевых устройств, которые поддерживают его.

Что такое Wi-Fi 6, Wi-Fi 5, Wi-Fi 4 и т. Д.?

3 октября 2018 года Wi-Fi Alliance объявил о добавлении нового наименования для стандартов беспроводных сетей, чтобы людям было легче их идентифицировать. В конце концов, 802.11ax, 802.11ad, 802.11ac, 802.11n и другие подобные имена не так легко запомнить, и большинство людей даже не представляют, что они имеют в виду. Они думают, что Wi-Fi, за которым следует число, легко запомнить. Правило гласит: чем выше число, тем новее и лучше стандарт. Вы уже знаете, что означают Wi-Fi 6, Wi-Fi 5 и Wi-Fi 4. Однако, чтобы подвести итог, вот что они:

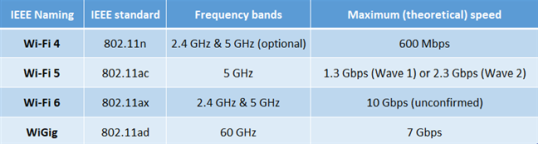

- Wi-Fi 6 определяет устройства, которые поддерживают стандарт беспроводной сети 802.11ax

- Wi-Fi 5 идентифицирует устройства, которые поддерживают стандарт беспроводной сети 802.11ac, включая 802.11ac Wave 2

- Wi-Fi 4 определяет устройства, которые поддерживают стандарт беспроводной сети 802.11n

Чтобы помочь вам понять, что предлагает каждый из современных стандартов сетей Wi-Fi, мы составили таблицу, в которой сравниваются их полосы частот и максимальная теоретическая скорость:

Wi-Fi 1, Wi-Fi 2 и Wi-Fi 3 не являются фирменными. Вероятно, это связано с тем, что Wi-Fi Alliance не считает, что старые стандарты Wi-Fi будут использоваться в значительной степени. Тем не менее, для завершения мы считаем, что правильный брендинг был бы:

- Wi-Fi 1 должен был быть 802.11b. Этот стандарт был выпущен в 1999 году, он использует полосу частот 2,4 ГГц и скорость передачи данных до 11 Мбит / с.

- Wi-Fi 2 должен был быть 802.11a. Он был выпущен в 1999 году, использует полосу 5 ГГц и скорость передачи данных до 54 Мбит / с.

- Wi-Fi 3 должен был быть 802.11g. Этот стандарт был выпущен в 2003 году, он использует полосу 2,4 ГГц и имеет скорость передачи данных до 54 Мбит / с.

802.11ax против 802.11ac против 802.11n или Wi-Fi 6 против Wi-Fi 5 против Wi-Fi 5, и реальные скорости

Если вы прочитаете спецификации каждого стандарта Wi-Fi и максимальную теоретическую скорость, которую может достичь каждый, вы будете поражены. Однако в реальной жизни скорость, которую вы получаете, намного ниже.

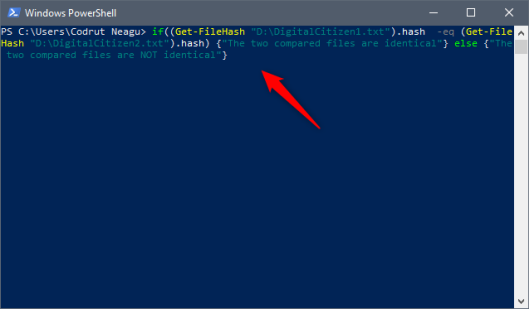

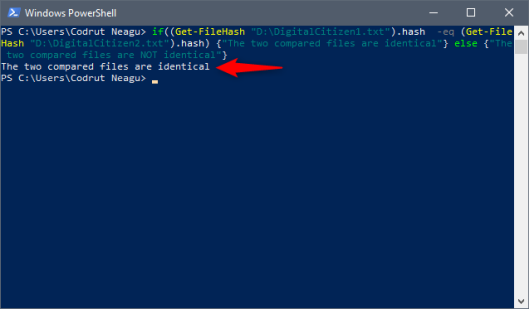

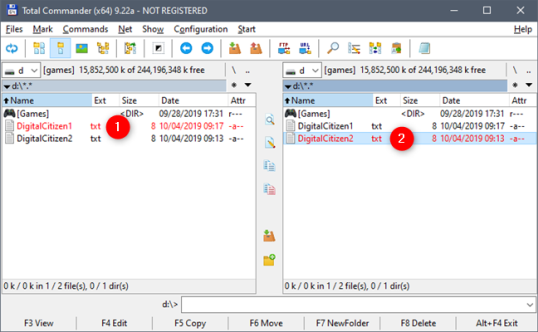

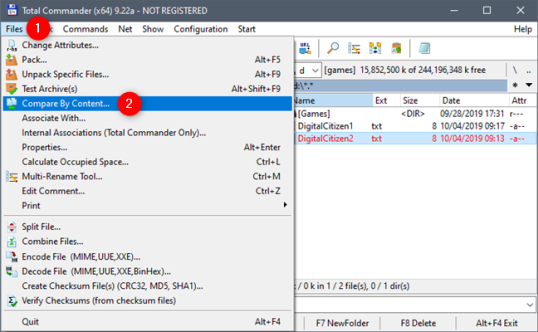

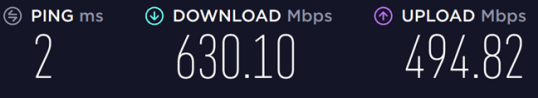

Чтобы дать вам реалистичный взгляд на реальную скорость, которую вы получаете из различных доступных стандартов, мы взяли один из самых мощных беспроводных маршрутизаторов — ASUS ROG Rapture GT-AX11000 — и провели некоторые измерения с помощью SpeedTest на ноутбуке с сетевая карта Intel Wi-Fi 6 AX200. Наше интернет-соединение предлагает скорость загрузки 1 Гбит / с и скорость загрузки 500 Мбит / с.

Сначала мы подключились к Wi-Fi, излучаемому маршрутизатором, в диапазоне 2,4 ГГц, используя стандарт 802.11n (Wi-Fi 4), и максимальная скорость загрузки, которую мы измерили, составляет 221,28 Мбит / с.

Затем мы переключились на первую полосу частот 5 ГГц из двух, излучаемых маршрутизатором, используя стандарт 802.11ac (Wi-Fi 5). Максимальная скорость загрузки, которую мы достигли, составляет 630,10 Мбит / с. Стандарт Wi-Fi 5 при использовании этого беспроводного маршрутизатора работает в 2,8 раза быстрее, чем стандарт Wi-Fi 4.

Наконец, мы переключились на вторую полосу 5 ГГц, которая использовала стандарт 802.11ax (Wi-Fi 6). На этот раз мы достигли максимальной скорости загрузки 762,03 Мбит / с. Это на 20% быстрее, чем Wi-Fi 5, что является существенным улучшением, но далеко от максимальных теоретических скоростей, которые обещаны стандартом Wi-Fi 6.

Надеемся, что это быстрое сравнение дало вам более реалистичное представление о скоростях, которые вы можете достичь в реальной жизни при использовании различных стандартов Wi-Fi.

Используют ли беспроводные маршрутизаторы один или несколько стандартов Wi-Fi?

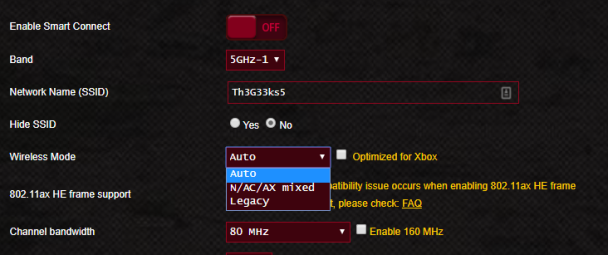

Да, большинство из них делают! Производители делают беспроводные маршрутизаторы, которые могут работать на одном, двух или даже трех диапазонах одновременно, поддерживая различные стандарты беспроводной связи на каждом диапазоне. Большинство беспроводных маршрутизаторов сегодня являются двухдиапазонными или трехдиапазонными, потому что они предлагают большую скорость и совместимость с различными устройствами. Все продаваемые сегодня беспроводные маршрутизаторы поддерживают стандарт 802.11n (обычно в диапазоне 2,4 ГГц), а также добавляют поддержку стандарта 802.11ac (в диапазоне 5 ГГц). Высококачественные беспроводные маршрутизаторы делают все это, но могут также включать в себя третью полосу (5 ГГц или даже 60 ГГц), которая используется для более новых стандартов, таких как 802.11ac Wave 2, 802.11ax или 802.11ad.

Независимо от того, используете ли вы одноканальный, двухдиапазонный или трехдиапазонный маршрутизатор, хорошо то, что прошивка позволяет вам выбирать, какие стандарты и полосы Wi-Fi вы хотите включить и использовать. Вы можете выбрать, активировать ли только полосу 2,4 ГГц и поддерживаемые в ней стандарты беспроводной связи, или активировать только полосу 5 ГГц и поддерживаемые в ней стандарты беспроводной связи. Кроме того, вы также можете включить все диапазоны и все стандарты беспроводной связи, доступные на вашем маршрутизаторе, смешивая все, чтобы получить желаемые результаты для вашей сети.

Планируете ли вы получить новые устройства, которые поддерживают новые стандарты Wi-Fi?

Используете ли вы Wi-Fi 5 совместимые устройства? Считаете ли вы, что стоит перейти на новейший стандарт Wi-Fi 6, или слишком рано инвестировать в него? Прокомментируйте ниже и поделитесь своим мнением обо всех стандартах беспроводных сетей, их соглашениях об именах и функциях.

2019-10-09T16:25:11

Вопросы читателей