Если ваш Mac чувствует себя вяло, обновление ОЗУ — отличный вариант повышения производительности. В то время как замена старого жесткого диска на современный твердотельный накопитель является наиболее радикальным улучшением аппаратного обеспечения, обновление RAM на Mac позволяет запускать больше программ одновременно.

Однако то, что вы можете сделать с оперативной памятью вашего Mac, зависит от вашей конкретной модели. Мы рассмотрим, какие модели Mac позволяют обновлять ОЗУ и как на самом деле обновить ОЗУ на вашем устройстве.

Какие модели Mac позволяют обновлять оперативную память?

К сожалению, большинство современных компьютеров Mac не позволяют самостоятельно обновлять оперативную память.

Последние модели MacBook Pro и MacBook Air имеют ОЗУ, припаянное к материнской плате. Некоторые более новые iMac технически имеют ОЗУ, обновляемое пользователем, но это требует значительного демонтажа компонентов. Мы бы не рекомендовали пробовать это, если у вас нет большого опыта работы с электроникой, и ваша машина уже не имеет гарантии. Ведь в случае поломки, вам понадобится ремонт MacBook.

Следующие модели Mac имеют заменяемую пользователем оперативную память:

- iMac (все, кроме следующих 21,5-дюймовых моделей: конец 2012 года, конец 2013 года, середина 2014 года, конец 2015 года, Retina 4K, конец 2015, 2017, Retina 4K 2017 и Retina 4K 2019)

- Mac Pro (Все модели)

- Mac Mini (модели 2010-2012)

- MacBook (модели 2008-2011)

- MacBook Pro 13 ″ (2009-2012)

- MacBook Pro 15 ″ (2008-2012)

- MacBook Pro 17 ″ (все модели)

Если у вас есть одна из следующих моделей Mac, вы не можете обновить ОЗУ (в некоторых случаях, например, Mac Mini 2018 года, это возможно, но довольно сложно):

- iMac Pro (Все модели)

- Mac Mini (2014, 2018)

- MacBook Air (Все модели)

- 12 ″ MacBook (все модели)

- MacBook Pro с дисплеем Retina (все модели)

- MacBook Pro с сенсорной панелью (все модели)

По сути, чем новее модель Mac, тем меньше вероятность того, что вы сможете обновить оперативную память.

Как понять, какая у вас модель Mac

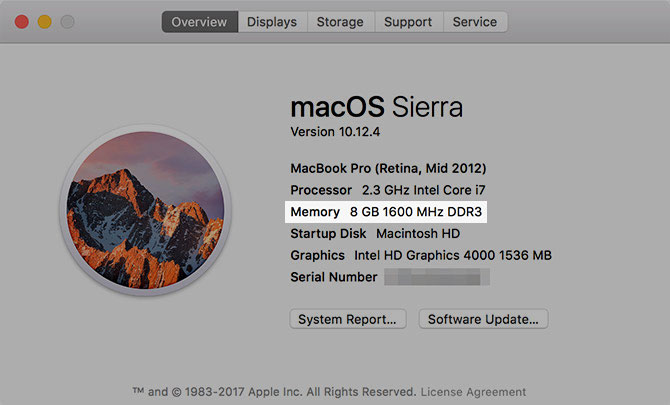

Многие Маки выглядят одинаково, поэтому вы должны проверить точную модель, которая у вас есть, прежде чем вы начнете покупать ОЗУ.

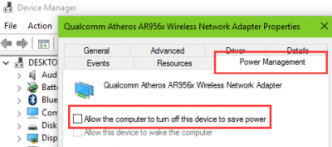

macOS облегчает этот процесс. Нажмите меню Apple в верхнем левом углу экрана и выберите «Об этом Mac». На появившейся вкладке Обзор вы увидите название вашего Mac в верхней части информации. Это будет что-то вроде MacBook Pro (15 дюймов, 2016). Эта страница также показывает, сколько памяти у вас установлено.

Чтобы избежать ошибок, вы также должны получить точный идентификатор модели для вашего устройства. Для этого нажмите кнопку «Системный отчет». Затем в разделе «Обзор оборудования» найдите поле «Идентификатор модели». Это будет что-то вроде MacBook 7,1.

Имейте это в виду, когда вы ищете ОЗУ для покупки.

Как купить подходящую оперативную память для вашего Mac

Из-за большого количества доступных моделей Mac мы не можем дать точную информацию о правильной оперативной памяти для каждой машины. Тем не менее, вы найдете множество сайтов, которые облегчают поиск нужной памяти для вашей модели.

При покупке оперативной памяти совместимость с вашей системой имеет жизненно важное значение. Не каждый тип оперативной памяти будет работать на каждом компьютере Mac, поэтому важно убедиться, что вы покупаете подходящий компонент. В противном случае вы могли бы приложить все усилия, чтобы обновить ОЗУ и получить непригодный для использования компьютер.

Вот почему мы рекомендуем покупать в магазине, который специализируется на обновлении Mac RAM.

Мы также рекомендуем держаться подальше от дешевой, старомодной оперативной памяти с немногочисленными или плохими отзывами. Несколько долларов, которые вы сэкономите, не стоят риска плохой оперативной памяти, которая может повредить вашу систему.

Сколько оперативной памяти вы должны купить, зависит от ваших потребностей. 8 ГБ — хороший старт, если вы не являетесь продвинутым пользователем компьютера. Если вы часто работаете в многозадачном режиме и ваш компьютер поддерживает это, переход на 16 ГБ — хорошая идея.

См. наше краткое руководство по оперативной памяти, если хотите получить больше информации.

Как обновить оперативную память на вашем Mac

Наконец, давайте рассмотрим общий процесс обновления оперативной памяти на вашем компьютере. Как уже упоминалось, мы не можем просмотреть инструкции для каждой модели Mac. Посмотрите видео, которые OWC предлагает на своих страницах покупки оперативной памяти, чтобы получить более конкретные инструкции.

Ниже мы представим базовый обзор того, как это выглядит на MacBook середины 2010 года. Хотя он может немного отличаться от вашего, основной процесс такой же. Большинство моделей iMac имеют удобное окно для доступа к отсеку оперативной памяти, что делает его еще проще, чем на ноутбуке.

Во время работы остерегайтесь статических разрядов, которые могут повредить компоненты компьютера. Обязательно заземлите себя металлическим предметом перед началом этого процесса и работайте на поверхности, свободной от статического электричества. Не надевайте пушистые брюки и не тяните ноги на ковре во время работы.

При работе с ОЗУ держите ее за боковые стороны, чтобы не касаться чувствительных частей. Избегайте обращения с ОЗУ за золотые контакты.

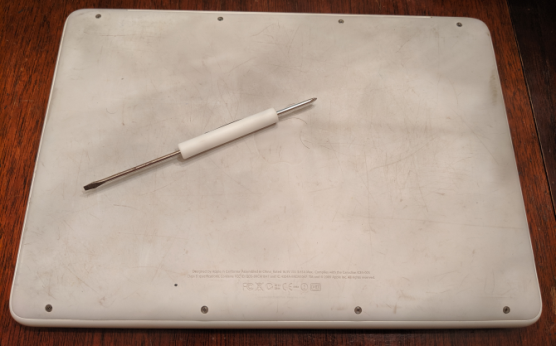

Шаг 1. Снимите крышку MacBook

Во-первых, выключите компьютер, если это еще не сделано. Затем отключите Mac от источника питания и удалите все подключенные аксессуары. Переверните MacBook вверх ногами, и вы увидите несколько винтов, крепящих нижнюю крышку. Удалите их с помощью стандартной крестовой отвертки.

Будьте осторожны, чтобы не зачищать винты при их снятии. Возможно, вы захотите сохранить бумажное полотенце или что-то, чтобы прикрепить винты, так как они маленькие и их легко потерять.

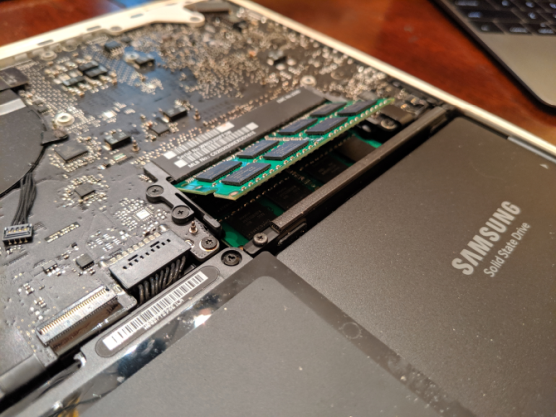

Шаг 2: Удалите старые модули ОЗУ

После того, как крышка снята, вы сможете обнаружить ОЗУ, так как в MacBook не так много деталей, которые можно удалить. На изображении выше ОЗУ — это маленький зеленый компонент над диском Samsung.

В нашем примере с MacBook два небольших клипа с обеих сторон ОЗУ удерживают его на месте. Осторожно протолкните их к внешней стороне ОЗУ, и она выскочит, позволяя вытащить ее.

Повторите процесс выталкивания зажимов, чтобы освободить их, и извлеките второй модуль ОЗУ, затем отложите старые компоненты в сторону.

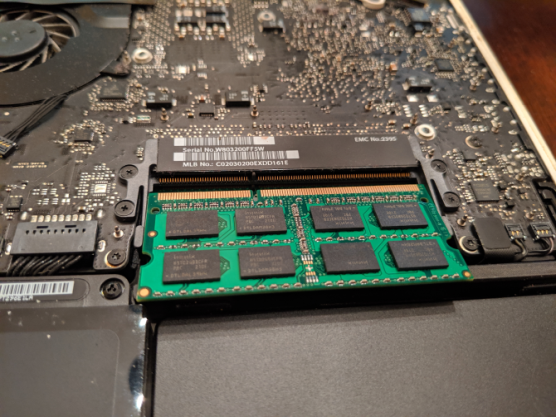

Шаг 3: Установите новую оперативную память

Возьмите новую оперативную память и совместите выемку на ее соединительных штырьках с выемкой на посадочном месте. Это пойдет только в одну сторону, поэтому не должно быть затруднений найти правильную посадку.

Выровняв пазы под углом примерно 30 градусов и осторожно надавив, мягко нажмите на ОЗУ, и вы почувствуете, что она защелкнулась на месте. Повторите это еще раз для второй палки, и все готово.

После того, как новое ОЗУ надежно закреплено, вы можете снова установить крышку на место. Однако, пока компьютер разбирается, стоит потратить минуту на очистку от видимой грязи. Используйте ватный тампон или немного консервированного воздуха, чтобы удалить скопления пыли, особенно в вентиляторе.

Чтобы установить крышку на место, просто выровняйте ее и закрутите винты.

Шаг 4. Убедитесь, что ваш Mac распознает ОЗУ

После этого вы можете загрузить компьютер, чтобы убедиться, что он правильно распознает ОЗУ. В окне «Об этом Mac», которое мы посетили ранее, вы должны увидеть новый объем RAM рядом с «Оперативная память». Если вы хотите увидеть более подробную информацию, вы можете открыть системный отчет и перейти на вкладку Память.

Обновление вашей Mac RAM завершено

Теперь у вас есть все необходимое для завершения этого процесса. Если вы заинтересованы в обновлении ОЗУ iMac или MacBook Pro, вы знаете, как найти нужную ОЗУ для вашей системы и установить ее. Это относительно простая модернизация компьютера, которая будет иметь большой эффект.

Прежде чем тратить деньги на новую оперативную память, рассмотрите возможность замены компьютера Mac на новый.

2019-08-02T20:44:02

Вопросы читателей