Биржа Exmo была основана в 2013 году предпринимателями из СНГ, и для них это был не первый опыт работы с криптовалютой. До этого они уже запускали онлайн-обменник для криптовалют. Как ни странно, биржа стала работать немного позже.

Согласно сайту Coinmarketcap биржа начала свою работу в апреле 2015 года. На сегодняшний день британская компания ExmoFinanceLLP, которая управляет биржей, имеет офисы в нескольких городах по всей Европе: Лондон, Киев, Барселона и Москва.

Биржа представляет из себя действительно международный сервис, т.к. их сайт и интерфейс доступен на 12 языках: среди них вы даже найдете румынский, украинский и турецкий языки.

В первые годы своего существования Exmo постепенно повышала число своих пользователей, развивала функциональность и, наконец, смогла стать одной из самых масштабных бирж на всем криптовалютном рынке в 2017 году. Тот год был наполнен самыми разными новостями касательно Exmo.

В октябре 2017 года Павел Лернер, специалист по блокчейну, был похищен в Киеве. В своем официальном заявлении биржа подтвердила, что Павел был работником компании, но не занимал место в верхшке менеджеров. К счастью, после выплаты огромного выкупа в Биткойнах Павла отпустили.

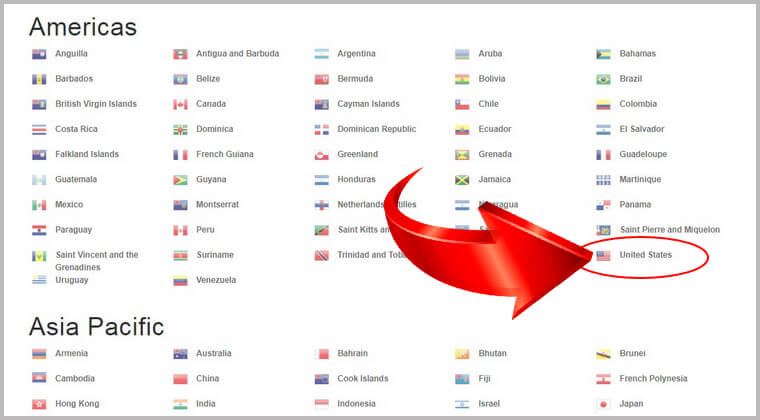

Вдобавок к этому в 2017 году Роскомнадзор составил жалобу против Exmo, которая была удовлетворена судом Санкт-Петербурга. В результате этого доступ к Exmo в России был запрещен. Тем не менее, команда немедленно отреагировала, создав сайт-копию с доменом .me вместо .com, как на оригинальном сайте, и российские пользователи продолжили пользоваться Exmo.

Но, не смотря на эти инциденты, 2017 год был довольно успешным для Exmo. Как и весь криптовалютный рынок, биржа испытала на себе существенный подъем по всем возможным аспектам – число доступных криптовалютных пар увеличилось, биржа стала работать на рынках Украины и Польши (украинские гривны и польские злотые были добавлены в список доступных фиатных валют), число активных трейдеров и пользователей значительно выросло (900 тыс. пользователей в декабре 2017 г.). Кроме того, платформа пережила большой редизайн, отчего число биржевых партнеров увеличилось. На сегодняшний день биржа Exmo утверждает, что ею пользуется 1,5 млн. людей.

Но, не смотря на эти инциденты, 2017 год был довольно успешным для Exmo. Как и весь криптовалютный рынок, биржа испытала на себе существенный подъем по всем возможным аспектам – число доступных криптовалютных пар увеличилось, биржа стала работать на рынках Украины и Польши (украинские гривны и польские злотые были добавлены в список доступных фиатных валют), число активных трейдеров и пользователей значительно выросло (900 тыс. пользователей в декабре 2017 г.). Кроме того, платформа пережила большой редизайн, отчего число биржевых партнеров увеличилось. На сегодняшний день биржа Exmo утверждает, что ею пользуется 1,5 млн. людей.

Exmo — обзор, общая информация о платформе

Биржа криптовалют exmo me — площадка создана с целью реализации сделок, обеспечивающая безопасную приобретение и реализацию криптовалют среди трейдеров с обширным подбором способов пополнения и вывода денег. Читайте так же: “Лучшие биржи криптовалют”

Важно осознавать, то что самостоятельно платформа ровным счетом ничего никак не приобретает, ровным счетом ничего никак не реализует и никаким способом никак не способна воздействовать в направления торгуемых денежных пар. Эксмо только забирает конкретную долю в виде (0,2%) с средств Вашей операции, как комиссию за обеспечение безопасности и комфорт Вашей торговли.

Мы получаем финансы ресурсы и криптовалюту с наших юзеров, уже после чего же данные юзеры имеют все шансы осуществлять трейдерские действия между собою в эти ресурсы, какие они расположили у себя на баланс. Иными словами, мы разрешаем нашим юзерам разменивать между собой собственные средства в криптовалюту либо наоборот. Самостоятельно площадка Exmo ровным счетом ничего никак не приобретает и ровным счетом ничего никак не реализует, это совершают исключительно наши пользователи.

EXMO в цифрах

Итак, какмыупоминаливыше, биржейпользуются 1,5 млн. человек. Согласно сайту CoinMarketCap,суточный объем торгов Exmo достигает приблизительно $24 млн., и в топе бирж она занимает 45 место. Exmo раньше была в десятке бирж по среднедневному объему торгов, и каждый день около 30 тыс. Биткойнов продавалось и покупалось на Exmo. Сегодня эти показатели намного меньше, но все равно они довольно значительны. Средний оборот в месяц составляет более 100 тыс. BTC. В листинге биржи 41 криптовалюта и почти 150 криптовалютных пар для торговли.

EXMO-код

EX-CODE представляет собой зашифрованный набор символов (57 букв и цифр), позволяющий удобно, быстро и без комиссии передавать любую валюту другому пользователю биржи. В момент создания происходит блокировка указанной суммы на счету отправителя, а при активации кода она зачисляется на счет получателя. Зачисление средств с использованием EX-CODE занимает примерно 30 секунд.

Создать EXMO-код просто:

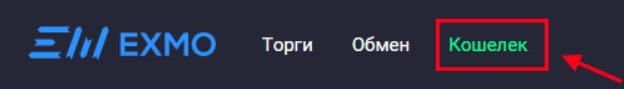

- Зайти в раздел «Кошелек».

- Пролистать до самого низа список валют или выбрать любую из них.

- Найти строку EX-CODE.

- Нажать «Вывести».

- Выбрать валюту для передачи, ввести сумму. Есть комиссия в размере 0,2 % для первых 2 кодов в одной валюте, создаваемых за сутки.

- Можно указать логин получателя, в этом случае воспользоваться деньгами сможет только он.

- Нажать «Создать EX-CODE».

- Подтвердить вывод средств по ссылке из отправленного на email письма.

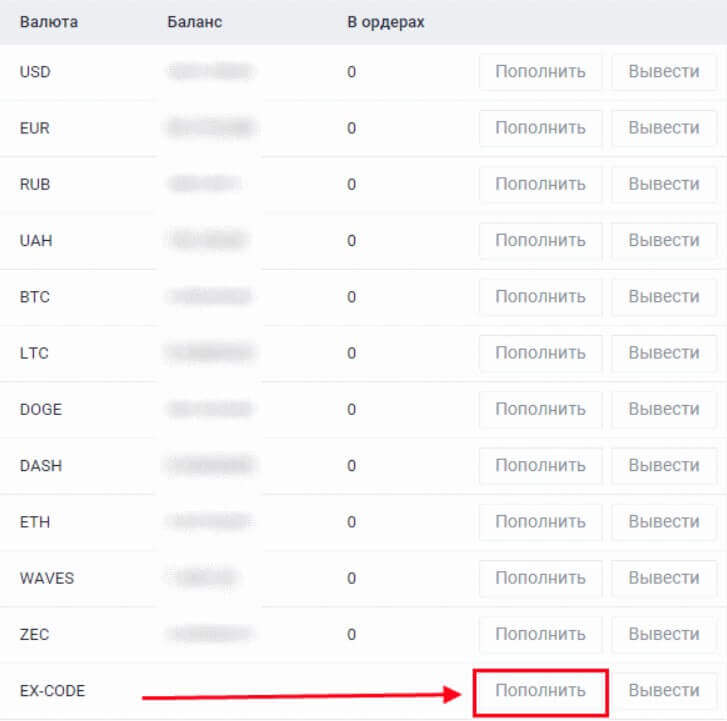

Чтобы получить деньги по EXMO-коду, нужно:

- Зайти в раздел “Кошелек”, найти строку EX-CODE, нажать «Пополнить».

- Вставить полученную от другого пользователя комбинацию.

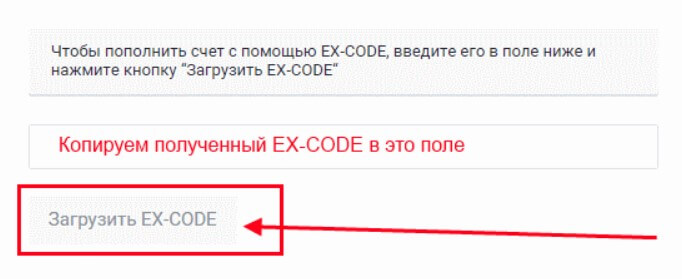

- Нажать «Загрузить EX-CODE».

В течение 30 секунд деньги появятся на счету. Если код именной, предназначен для другого пользователя, на экране всплывет соответствующее сообщение с отказом.

С помощью кодов можно быстро и выгодно пополнить счет биржи Эксмо или вывести средства из кошелька. Приобрести или обналичить их можно в онлайн-обменниках. Это один из самых удобных способов ввода и вывода на площадке.

Надежные и лично проверенные обменники, где можно купить или обменять Ex-code в 2020 году:

- Baksman;

- Prostocash;

- Magneticexchange;

- 60cek;

- Kassa;

- Xchange;

- Ychange;

- Платежная система Advcash.

Нужно выбрать направление обмена: банки, карты, платежные системы (Qiwi, Яндекс.Деньги, Advanced Cash, Payeer или другие) и указать сумму. Например, направление обмена рубли на Exmo RUB (USD), затем совершить оплату и получить код на нужную сумму. Перейдя на сайт биржи в раздел “Кошелек”, выбрать строку” Ex-code” и погасить его. На баланс Exmo моментально зачислится данная сумма.

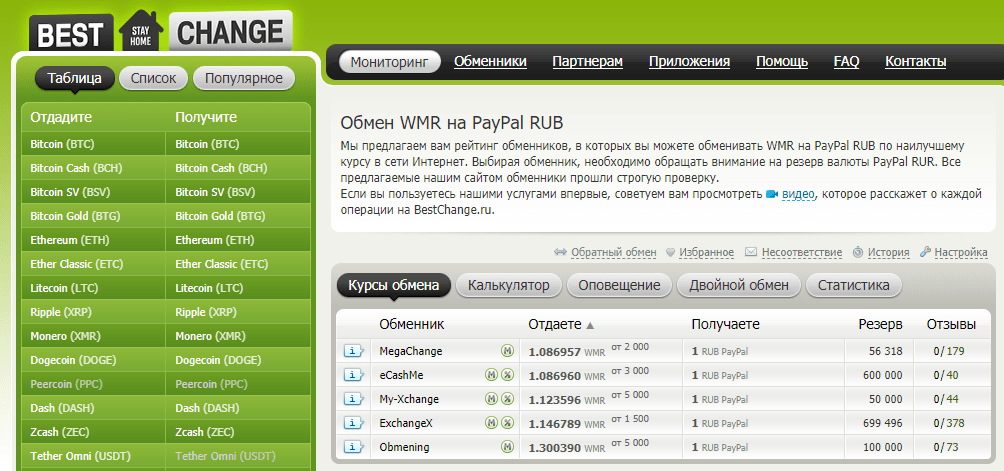

Например, в обменнике Bestchange нужно купить “Эксмо-код” с банковской карты Visa/Mastercard RUB любого российского банка. Достаточно выбрать направления, указать сумму и совершить оплату:

Или в Xchange — за рубли с карты Сбербанк:

И в криптообменнике 60cek — покупка Exmo с любой банковской карты:

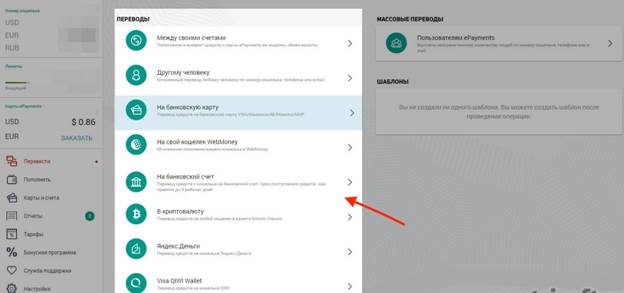

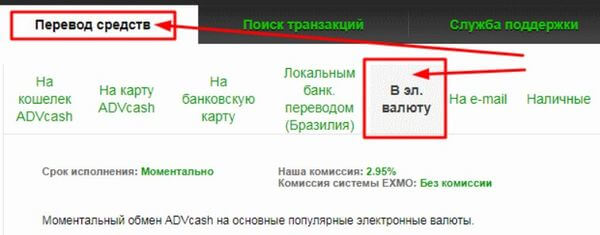

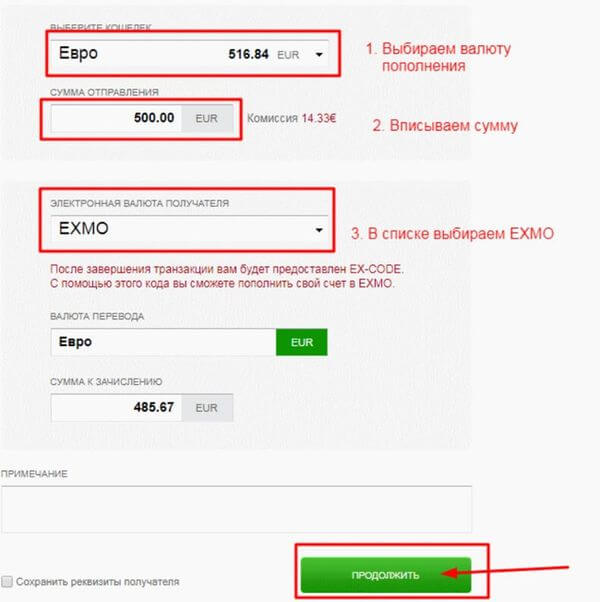

Чтобы купить коды через Advcash, нужно пополнить баланс доступными способами, а затем выбрать “Перевод средств” — “В эл. валюту” — “EXMO”.

После получения кода необходимо перейти на сайт биржи Эксмо, в разделе “Кошелек” выбрать вариант пополнения EX-CODE и загрузить его. Комиссия в данном случае — 0 %, счет биржи пополняется мгновенно. Таким же способом можно быстро вывести деньги с Exmo, создав код на нужную сумму и обменяв в обменнике или в Advcash.

Юридическая информация

Криптобиржа Эксмо зарегистрирована в Великобритании. Юридическая информация о компании: Exmo Finance LLP, Company Registration Number: OC393235. Адрес регистрации: 49 Station Road Polegate, England.

Официальный сайт биржи криптовалют: exmo.me.

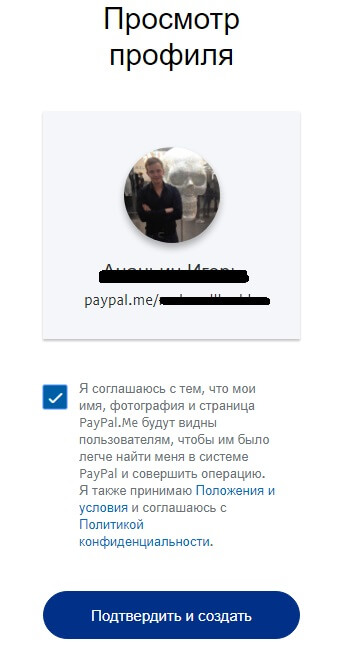

Основатели (Эдуард Ануфриев и Иван Петуховский) и некоторые сотрудники биржи:

Сооснователь Exmo Иван Петуховский — публичное лицо. Он периодически появляется на канале РБК и выступает в качестве эксперта криптовалютного рынка. В преддверии проведения биржей ICO он активно раздает интервью и появляется на различных мероприятиях, посвященных развитию блокчейн и криптовалют. То, что главные лица компании открыты, — это большой плюс.

Сертификат о регистрации компании (полная информация на сайте в разделе “Контакты”):

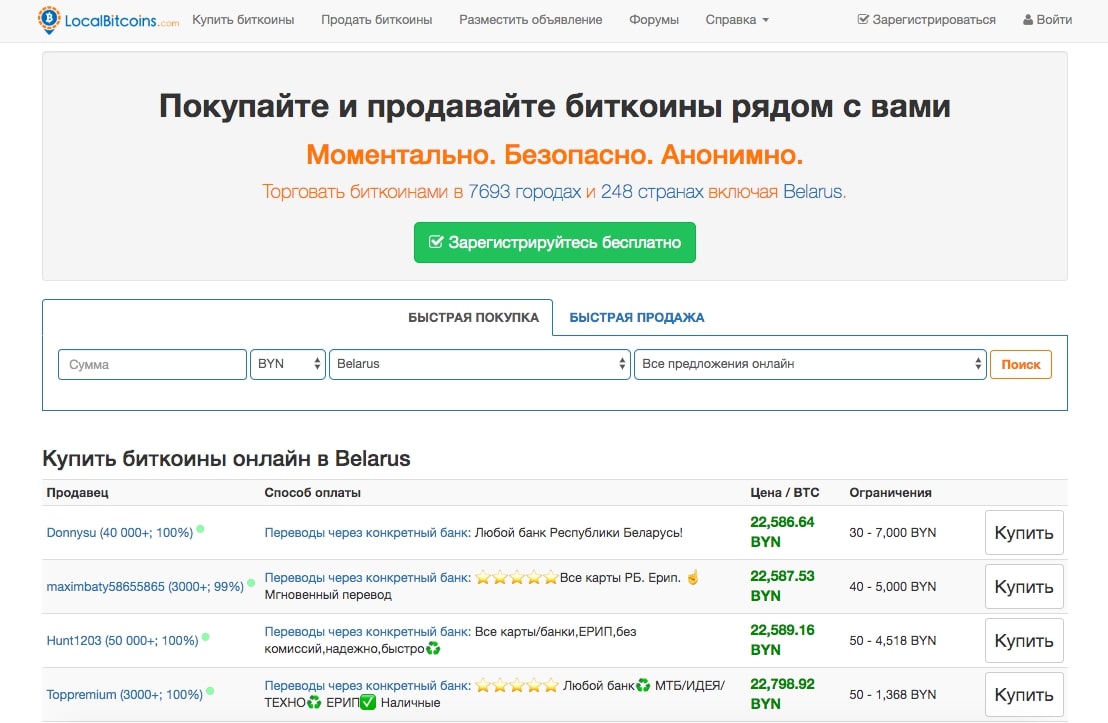

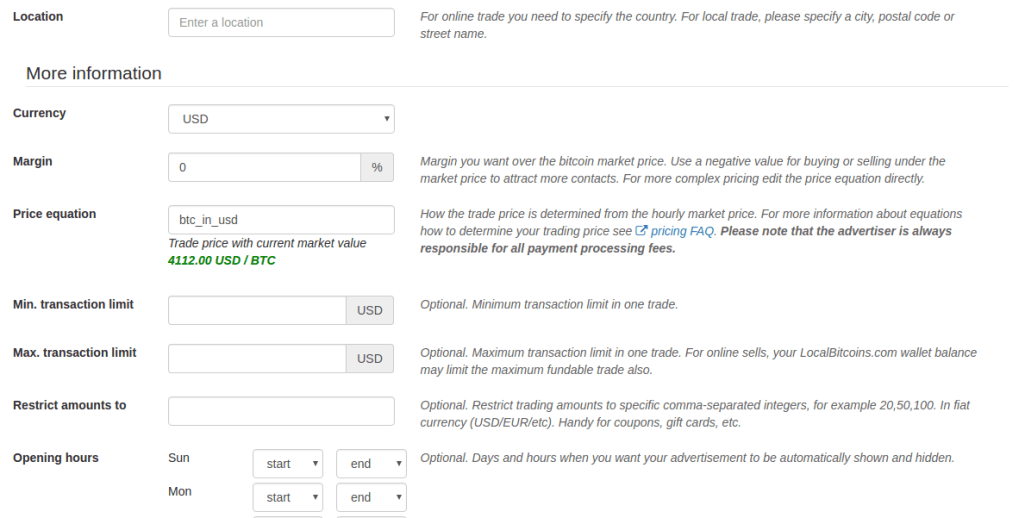

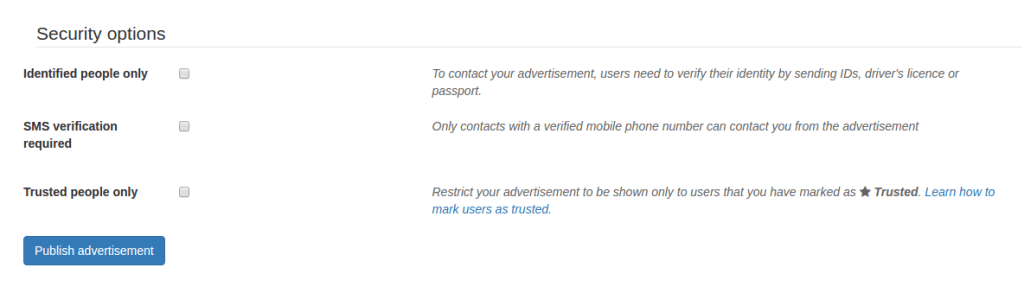

Инструкция по работе на exmo

Регистрация и Верификация на бирже:

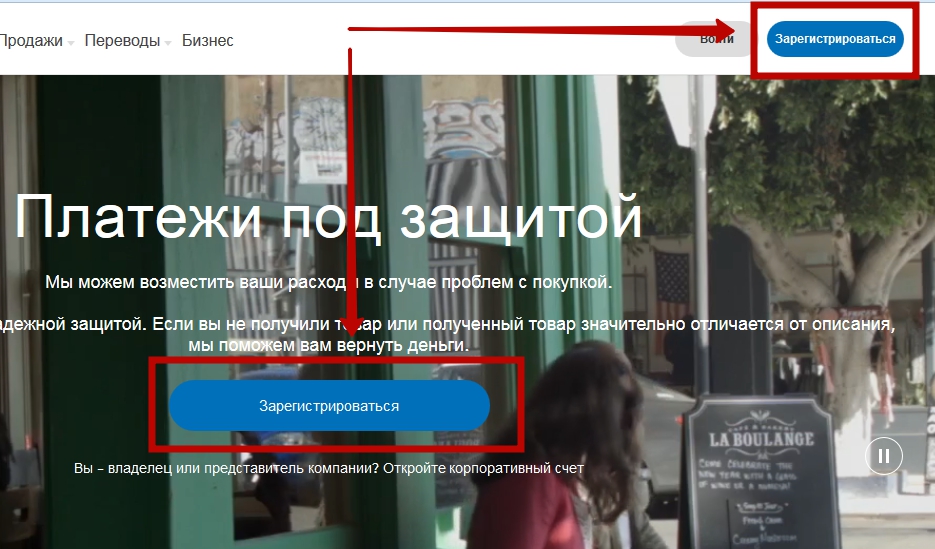

Заходим на официальный сайт биржи в правом верхнем углу жмем на «Регистрация«

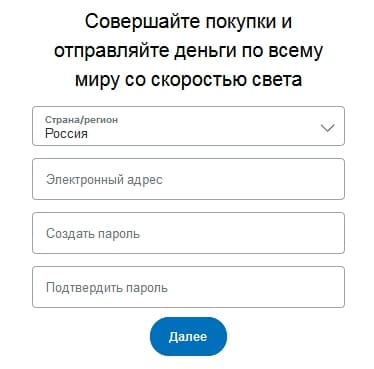

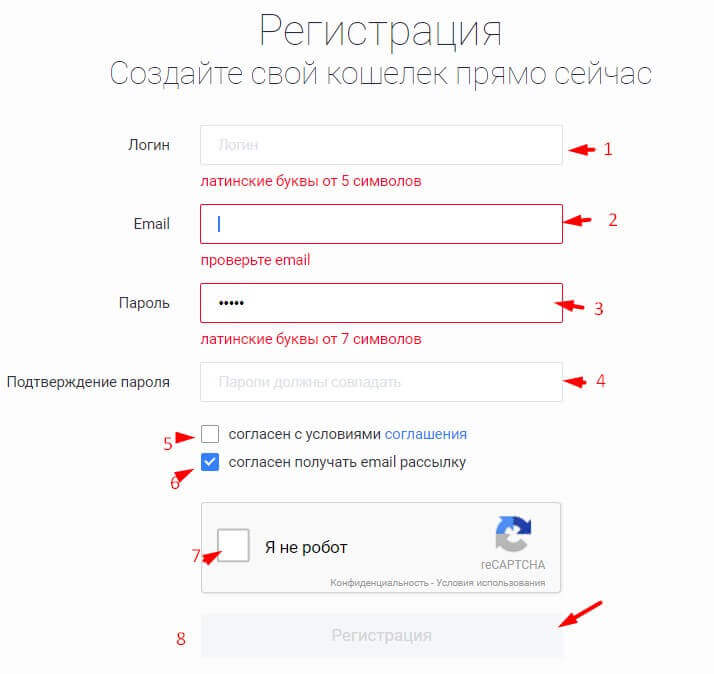

После этого сразу выходит регистрационная форма

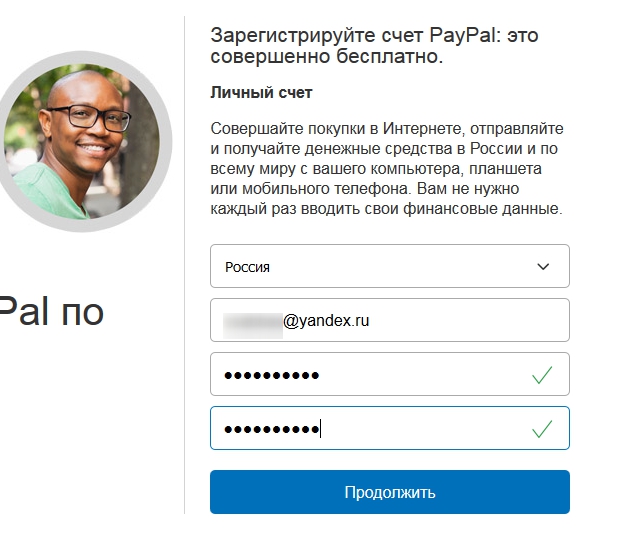

вводим свои данные, (обязательно сохраняем все у себя в блокноте), соглашаемся с политикой биржи, на рассылку можете и не подписываться если не хотите.

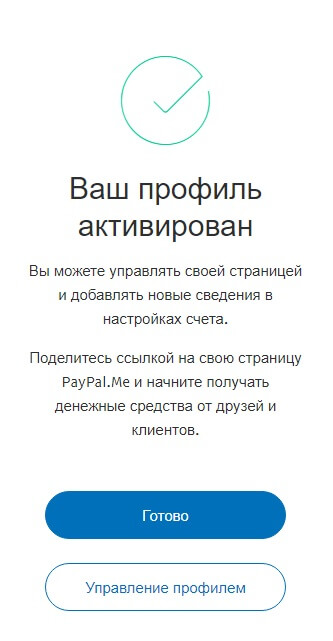

Далее на почту (рекомендую завести отдельную почту и обязательно gmail.com) вам придет письмо с подтверждением активации аккаунта на бирже, которое вам нужно подтвердить и на этом все, вы создали себе аккаунт на бирже exmo. Далее в аккаунте ставите свои настройки безопасности, заполните раздел «Мои счета» он вам понадобится, об этом расскажу позже.

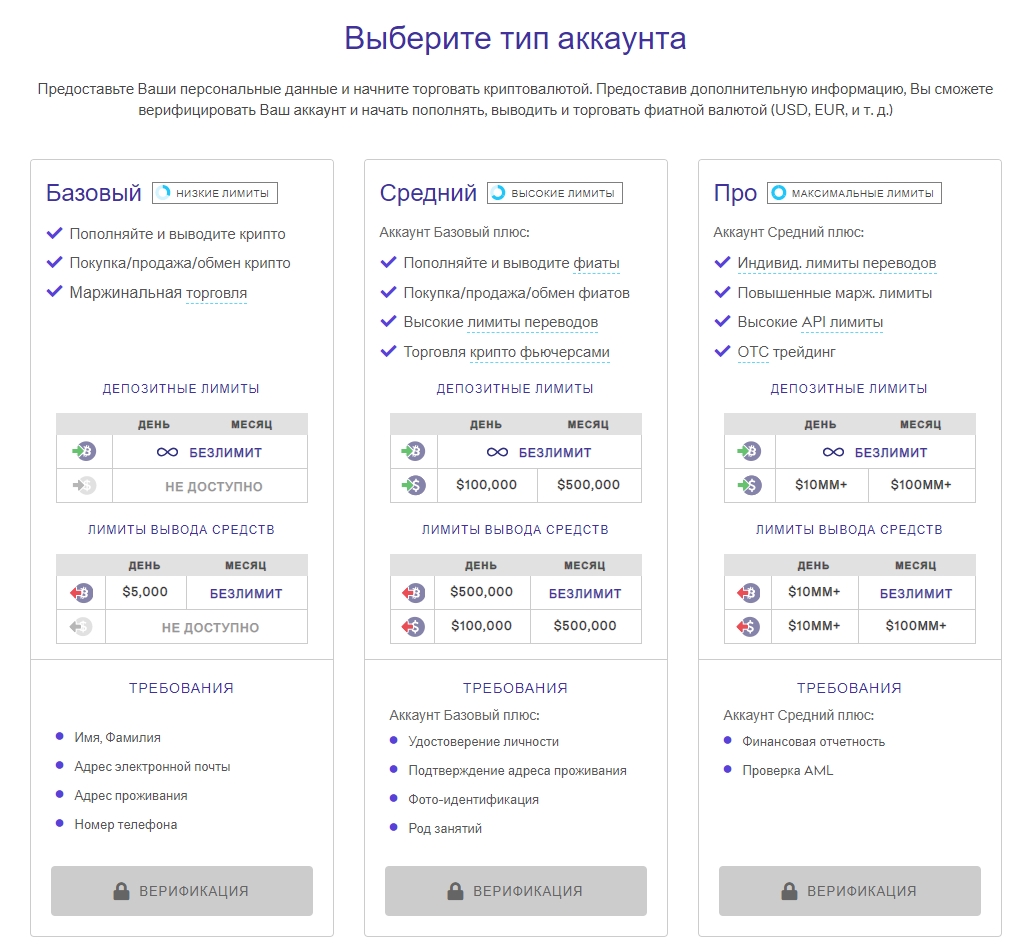

Так же можете пройти верификацию аккаунта, но это не принудительное условие, верификация необходима если вы будите пользоваться следующим:

— Услуга Банковский перевод (SEPA/Wire Transfer),

— Использование платежных систем — Skrill, Neteller, Payza,

— Вывод средств USD и EUR на карту банка.

Всеми остальными функциями биржи вы можете пользоваться без верификации.

Как пройти верификацию на Exmo описано здесь

С регистрацией разобрались, идем дальше.

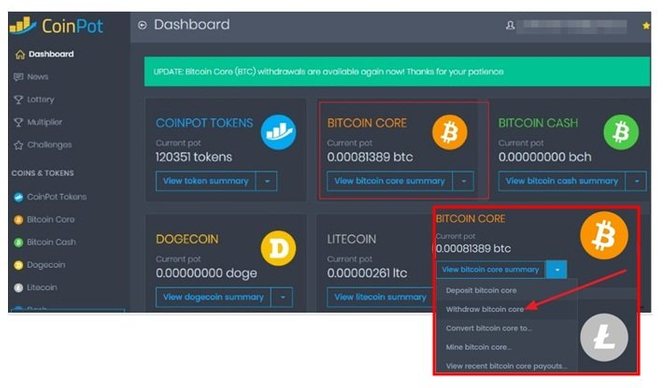

Как открыть кошелек на exmo

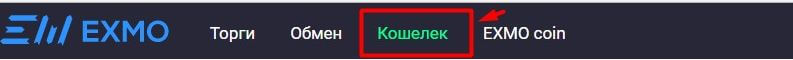

Пример создания кошелька криптовалюты Эфириума(ETH), для этого нажимаем в шапке сайта на «кошелек«

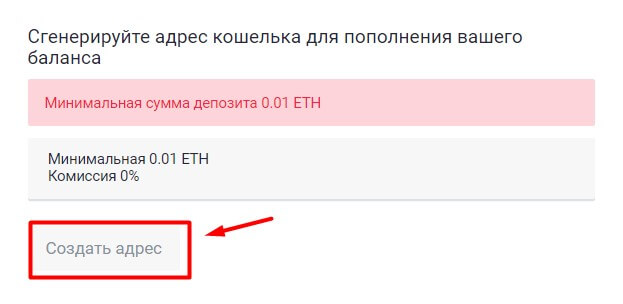

далее выбираем необходимую криптовалюту, наводим и жмем на «пополнить«

![]()

далее

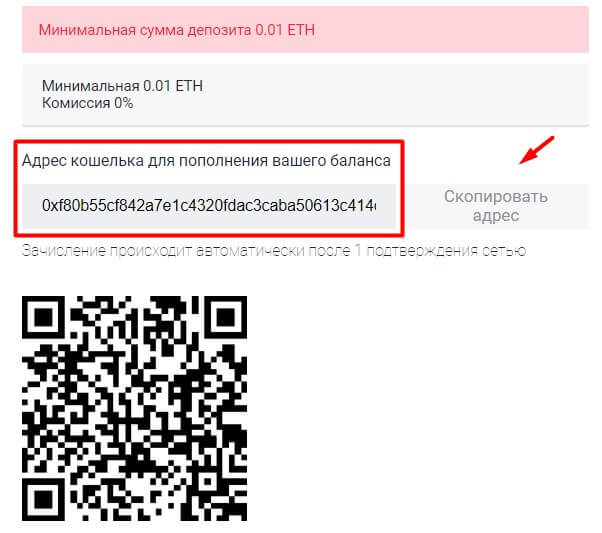

за несколько секунд система нам генерирует новый кошелек которым вы можете скопировать и свободно пользоваться.

Как выгодно пополнить счет на бирже

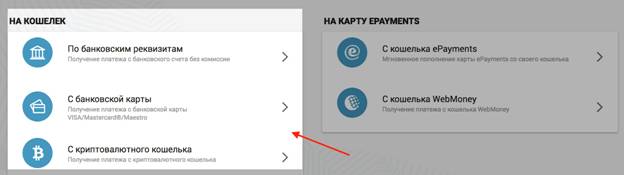

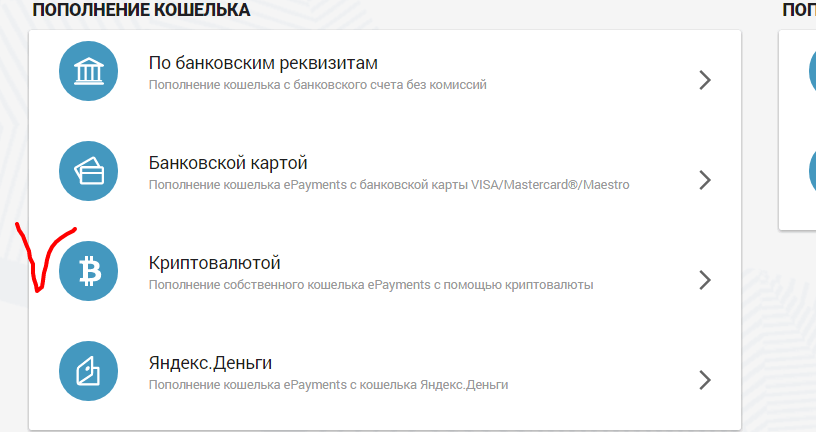

Заходим на свой аккаунт биржи — жмем на «Кошелек»

Алгоритм действий:

- Войдите на сайт Exmo.me.

- Клините на кнопку «Зарегистрироваться», введите требуемую информацию: логин, электронный ящик и пароль. Нажмите кнопку «Зарегистрироваться». Письмо с подтверждением для активации аккаунта будет выслано на указанную электронную почту.

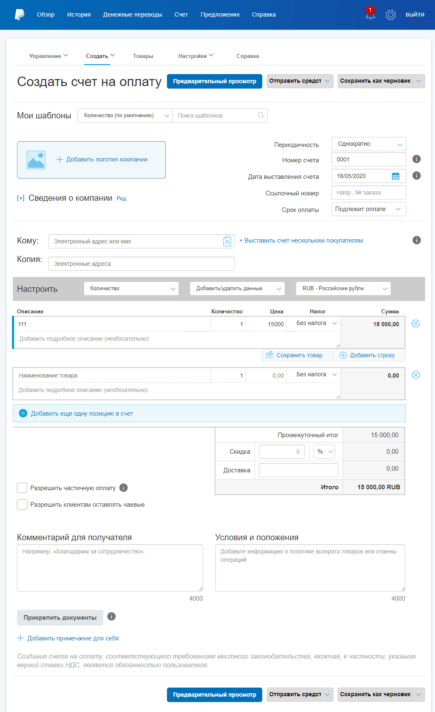

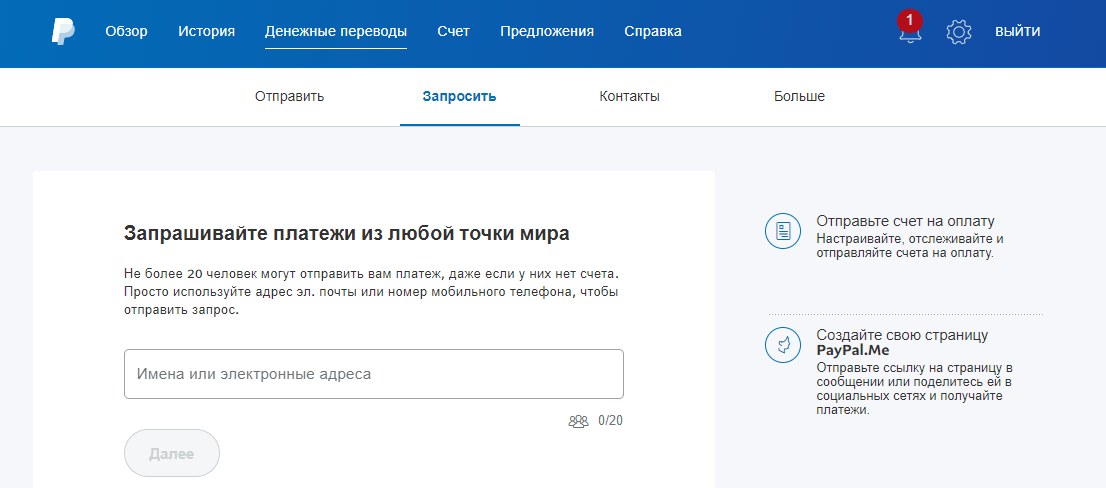

Как ввести средства или обменять криптовалюту на exmo:

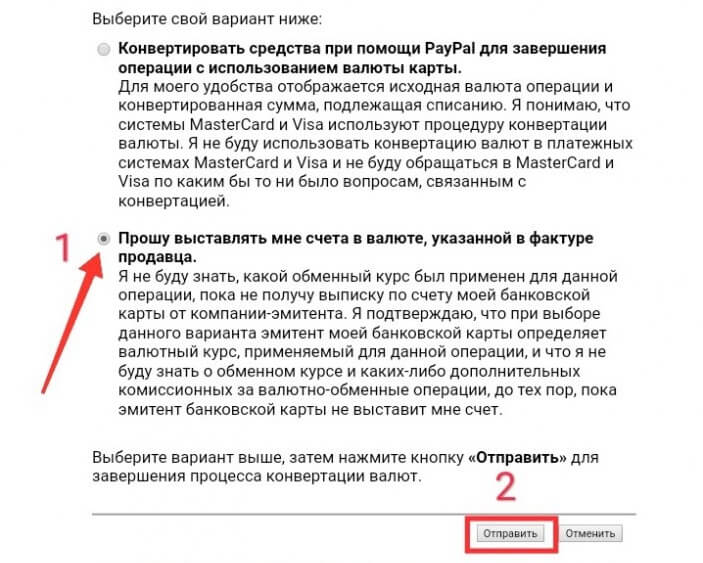

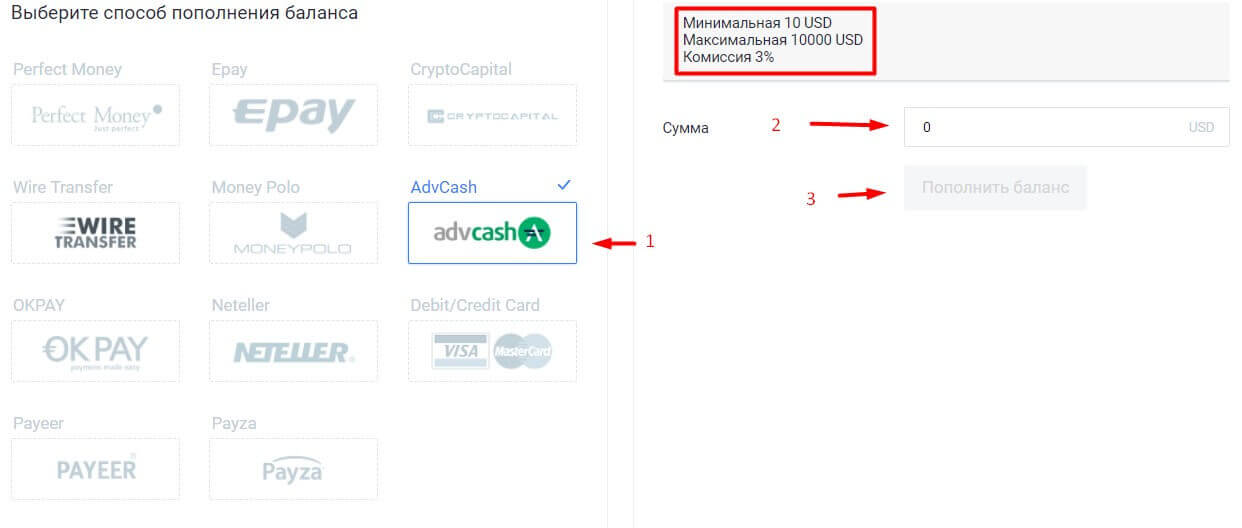

выбираем нужную нам валюту и жмем на вкладку «Пополнить», к примеру выберем пополнить USD счет

вкладка со доступными способами пополнения, тут же с низу видим минимальные требования суммы пополнения и комиссию, к примеру выбираем способ пополнения через платежную систему Advacash (обзор и инструкция) в поле сумма — вводим нужную вам сумму и жмем на кнопку «ПОПОЛНИТЬ БАЛАНС»

Если у вас имеется аккаунт в платежной системе Адвакешь и уже пополнен баланс, тогда становится все проще) Заходим в раздел «Перевод в эл. валюту«

После оплаты вы получите EX-CODE, которым вы сможете пополнить баланс на бирже exmo. Идем на сайт биржи

Видим весь список для пополнения, нам необходимо спуститься в самый низ и выбрать EX- CODE и нажать»Пополнить «

Затем просто вставляем ваш полученный код в нужное поле и ваш баланс будет пополнен на ту сумму, которую указывали в Адвакеш

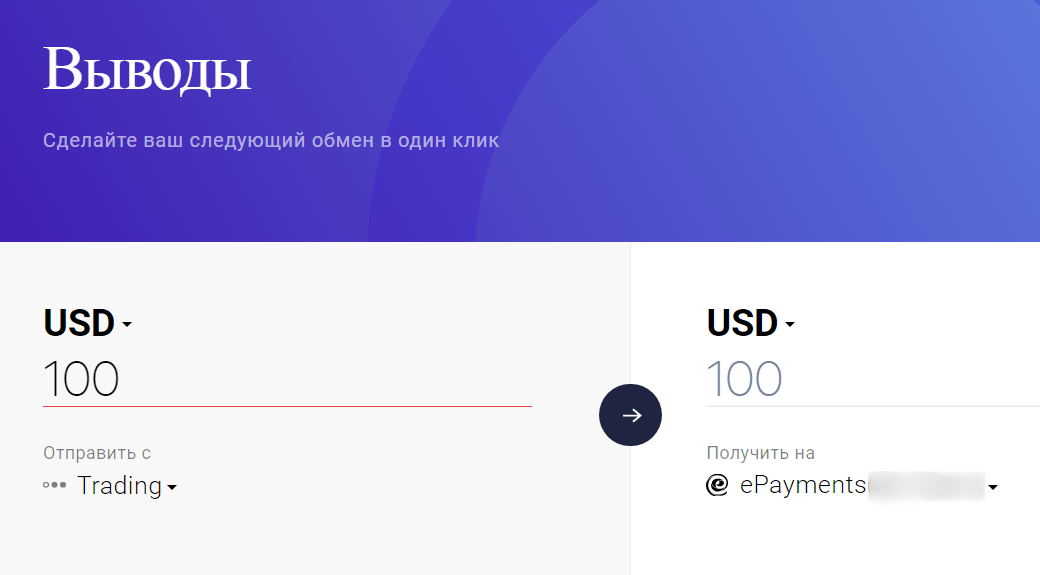

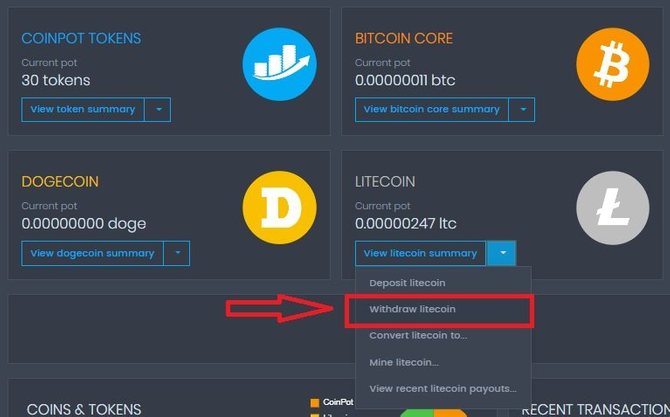

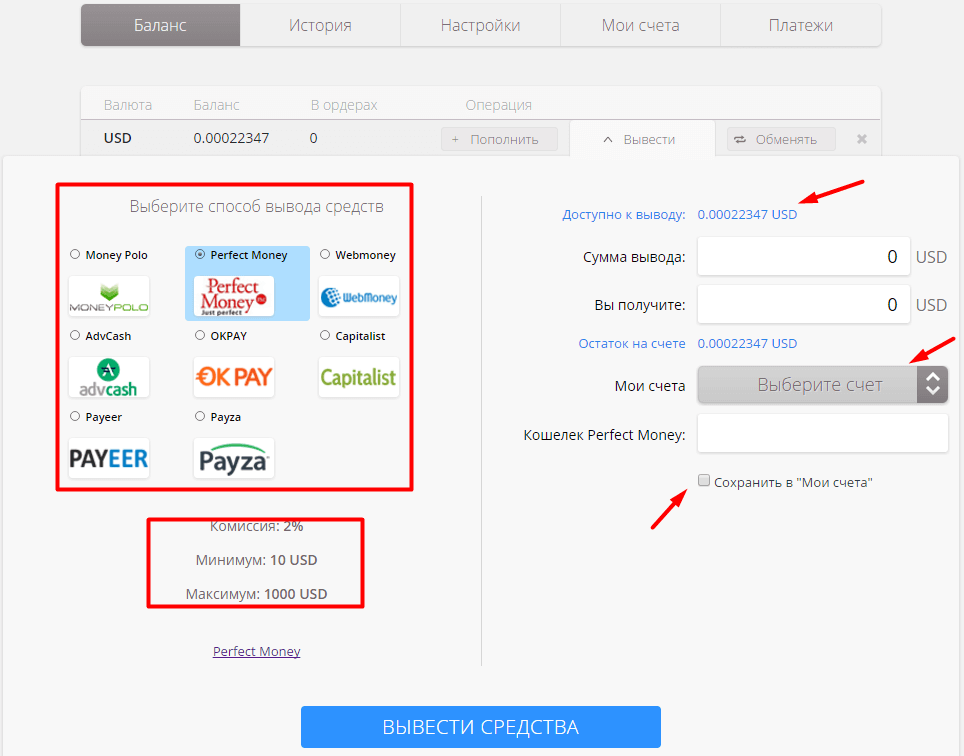

Как вывести средства из exmo:

процедура вывода практически аналогична процедуре пополнения, все там же в кабинете теперь жмем на кнопку «-вывести» и выходит вот такая вкладка

выбираем способ вывода, в моем случаи PM, видим комиссию, сколько нам доступно к выводу, стрелкой указал еще на «Выберите счет « в настройках аккаунта после регистрации в разделе «Мои счета» укажите свои реквизиты, что бы не вводить их постоянно при создании нового вывода.

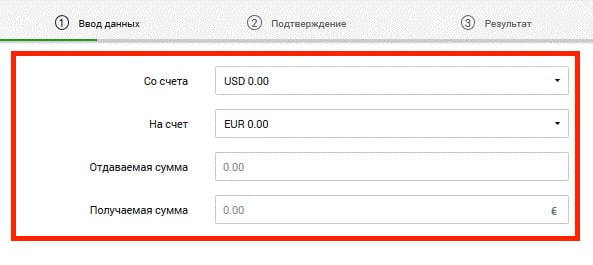

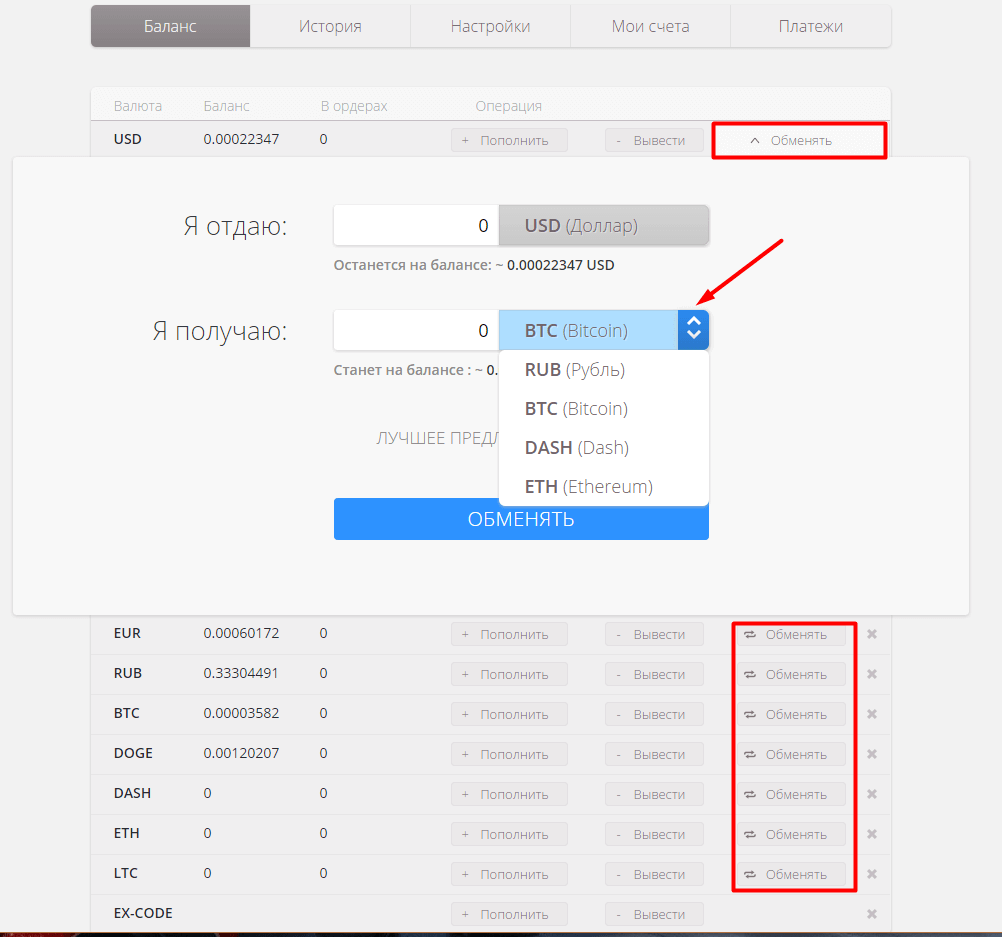

Как обменять средства на бирже exmo:

все там же в универсальном кошельке есть кнопка «обменять»

думаю тут все видно на картинке. Многие ответы на ваши вопросы такие как сумма лимитов, комиссии, по вводу/выводу можете узнать в разделе «ПОМОЩЬ».

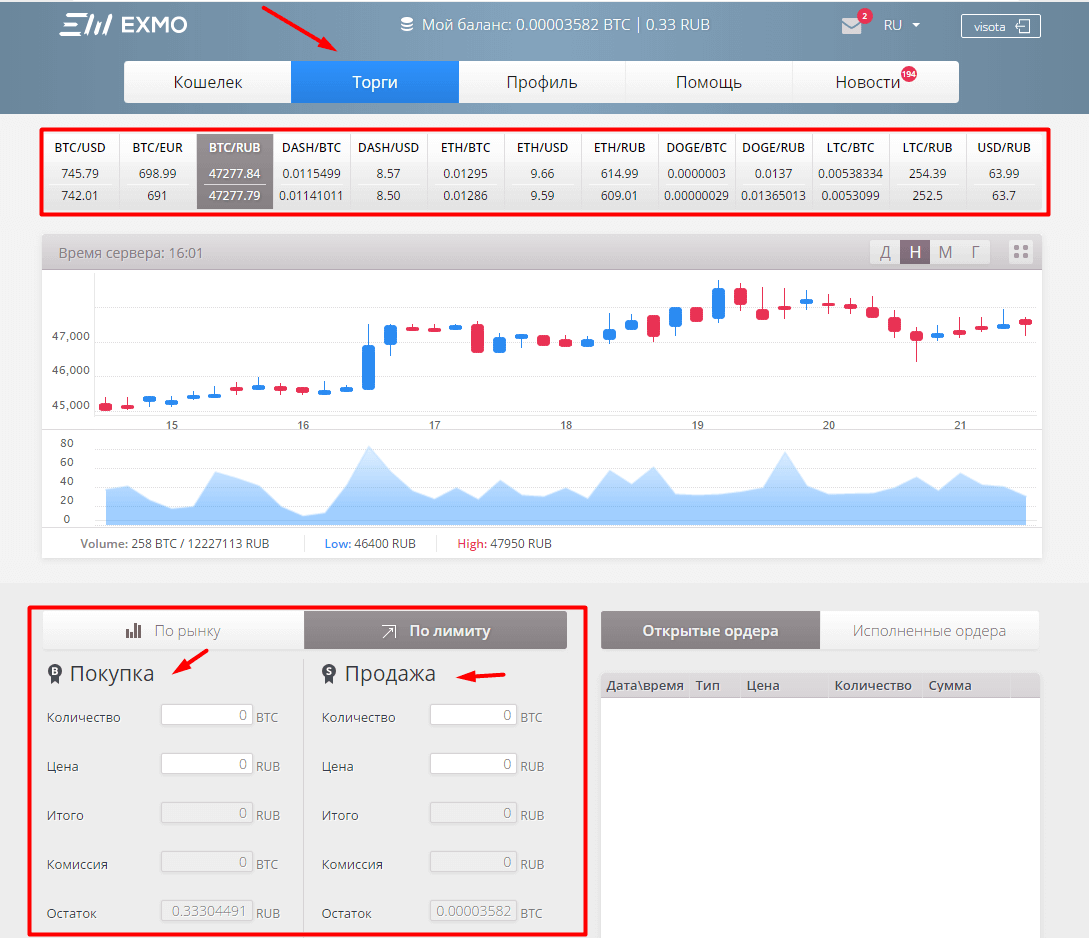

Как начать торговать на бирже exmo

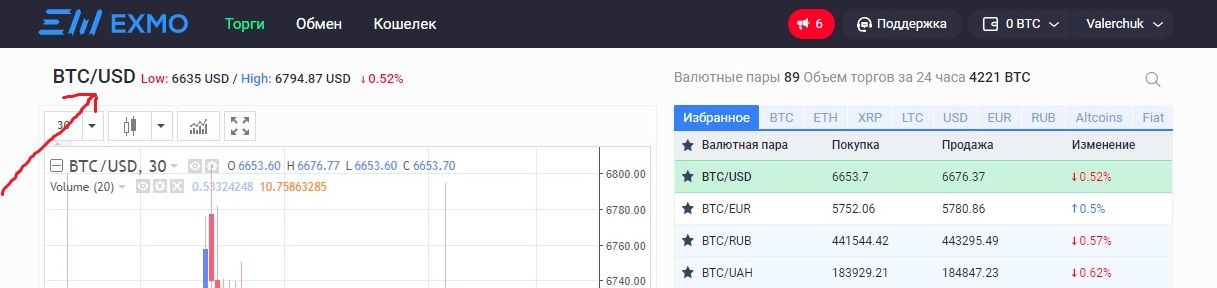

В шапке сайта бирже выбираем вкладку «Торги» выбираем валютную пару м если вы ранее торговали на других ресурсах то здесь все интуитивно для новичка.

Партнерская программа

Здесь так же присутствует партнерская программа, вам платят 25% с операций ваших рефералов.

Важно!Важно! Запрещено рекламировать свою реферальную ссылку на сайт exmo.com в системах Яндекс.Директ и Google Adwords. Для новых регистраций с этих систем реферальная ссылка засчитана не будет.

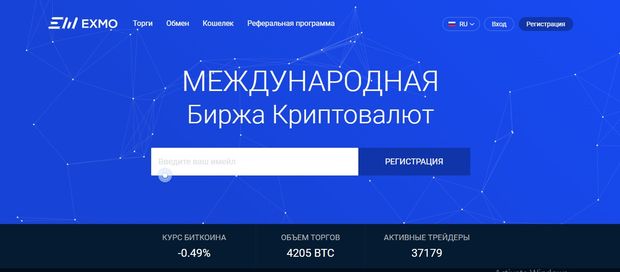

Как пройти верификацию на бирже Эксмо

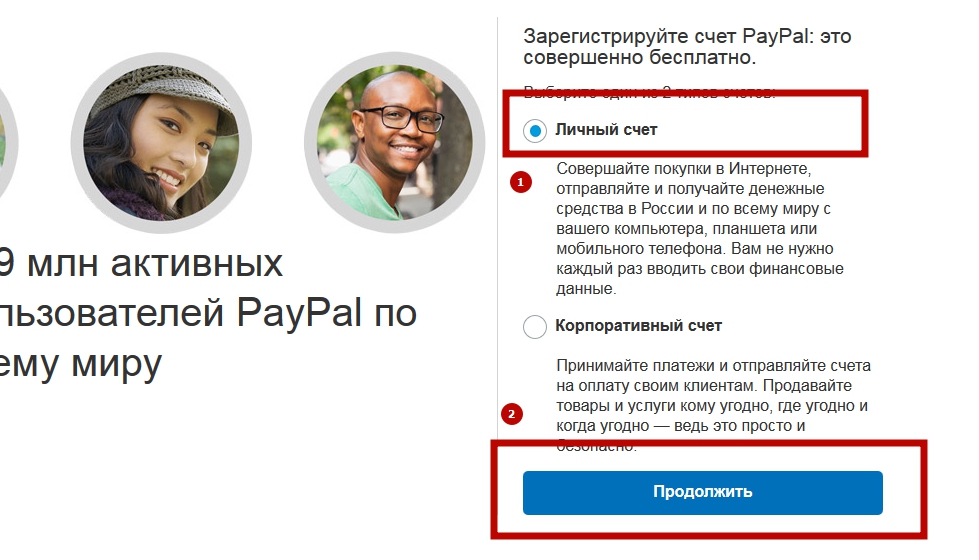

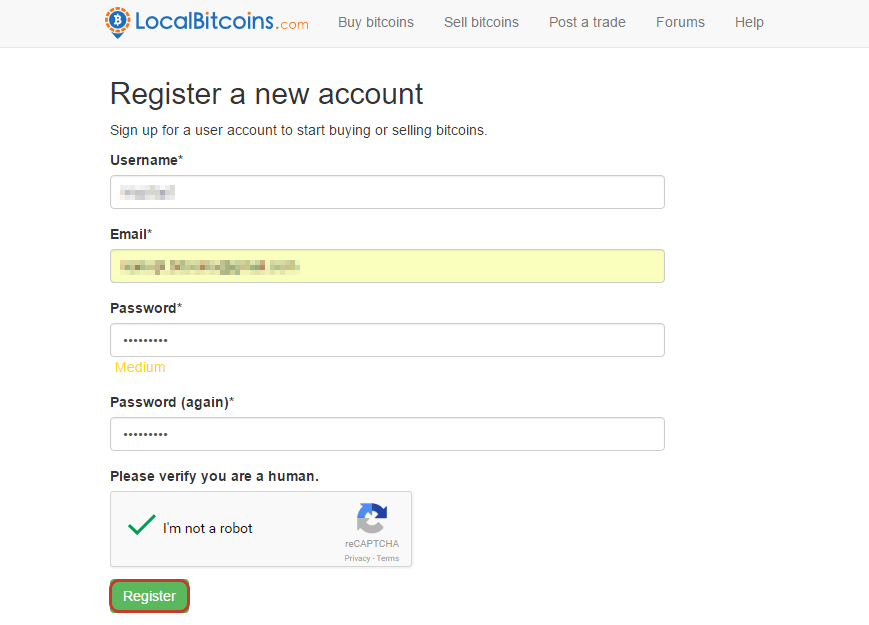

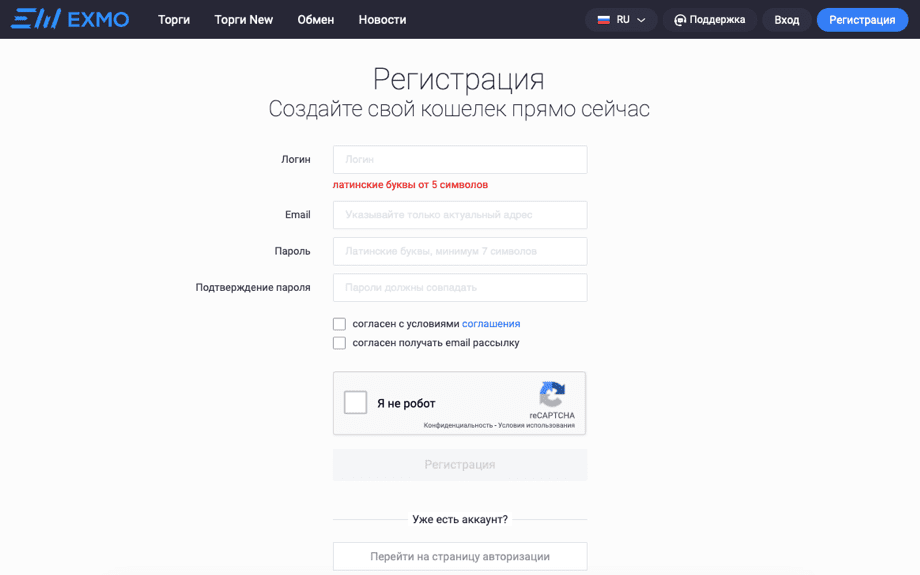

Рассмотрим поэтапно процесс верификации на криптобирже ЭКСМО. На первой странице сайта есть форма регистрации. Интерфейс выглядит простым (Рис. 1), биржа полностью переведена на русский язык. Заметим, что на первой странице нет перехода на новости, что является недостатком. Выходы в социальные сети, в которых выкладываются последние события, находятся в самом низу первой страницы.

Рис.1

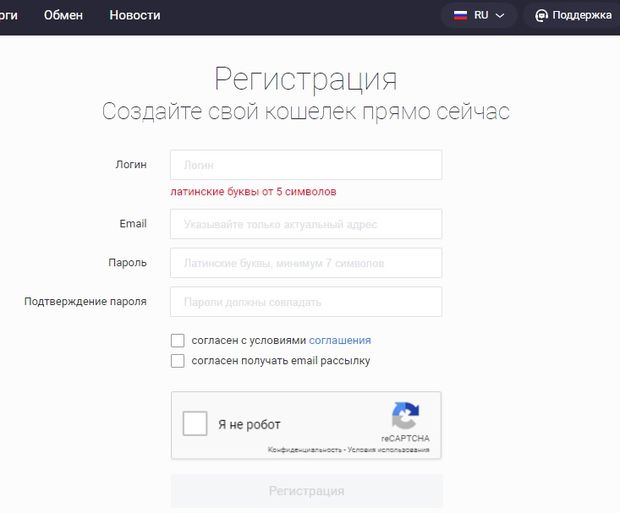

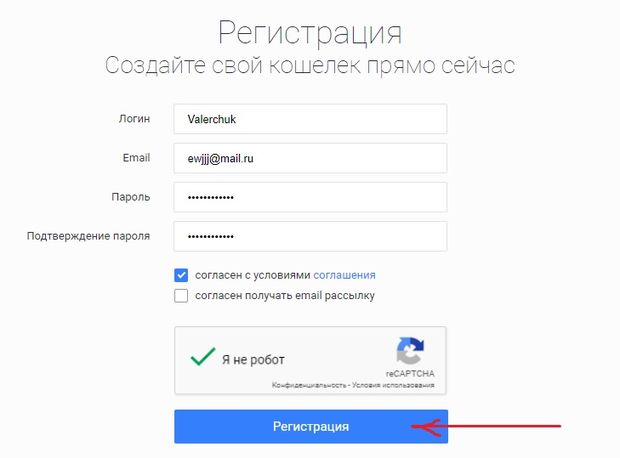

Кликнув на кнопку «Регистрация», пользователь попадает в соответствующий сервис (Рис. 2).

Рис. 2

Здесь нужно ввести логин, емэйл, пароль, согласиться с условиями соглашения, предварительно его прочитав, подтвердить, что пользователь не робот и еще раз нажать на значок «Регистрация» внизу страницы (Рис. 3)

Рис. 3

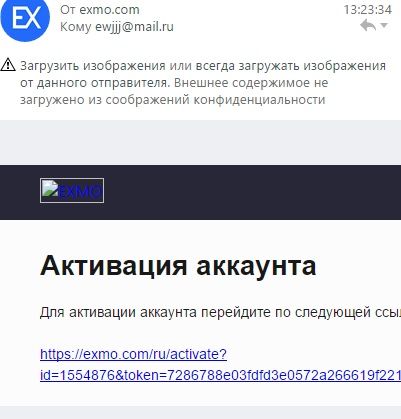

Есть нюанс: очень рекомендуется зайти на свой емэйл и обязательно его подтвердить. В последствии, если не подтвердить емэйл, могут возникнуть проблемы при проведении транзакций.

Рис. 4

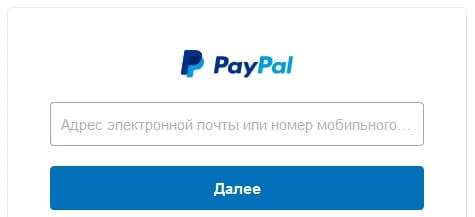

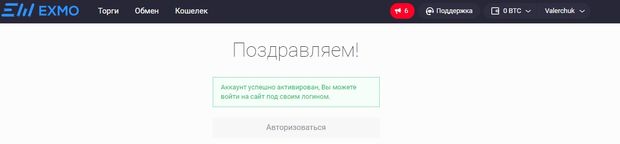

Биржа не предлагает подтвердить емэйл при регистрации, и это является её недостатком. Если зарегистрироваться без подтверждения почты, то после регистрации пользователь попадает в кошелек криптобиржи и можно приступать к его пополнению. Но если подтвердить свой аккаунт через емэйл, то сначала трейдер окажется в сервисе авторизации, где нужно авторизоваться со своими данными. И лучше сделать именно так.

Рис. 5

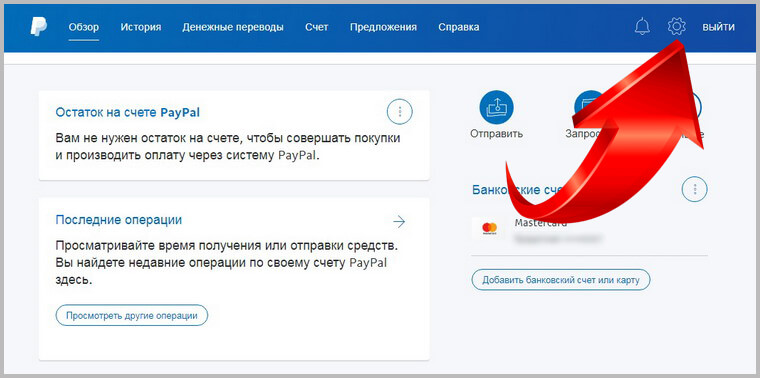

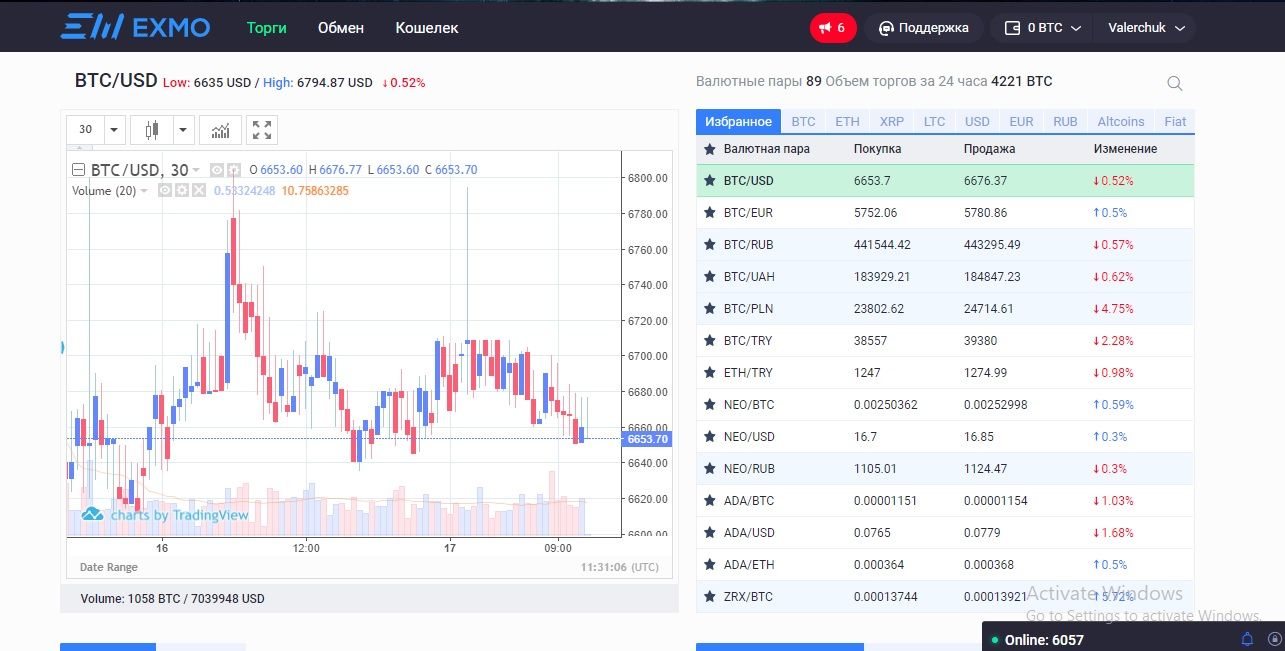

После подтверждения емэйла и авторизации пользователь попадает в торговый терминал криптобиржи (Рис. 6), он довольно прост для освоения. Есть также чат, но, чтобы иметь возможность в нем общаться, нужно иметь на счету 2000 долларов. Особого смысла в участии в общении нет, по крайней мере, для начинающих трейдеров.

Рис. 6

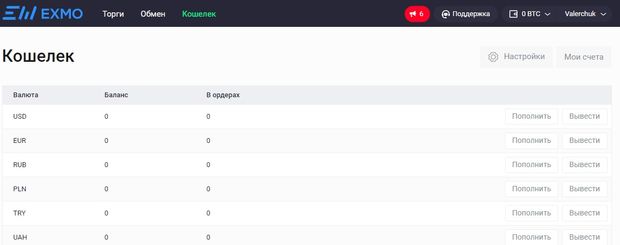

Чтобы ввести деньги на биржу, нужно зайти в кошелек, кликнув на знак над графиком. Кошелек выглядит максимально упрощенно (Рис. 7), по сути, тут только две кнопки – пополнить и вывести и список валют. Настроить кошелек более индивидуально можно в настройках, которые соответствующе обозначены.

Рис. 7

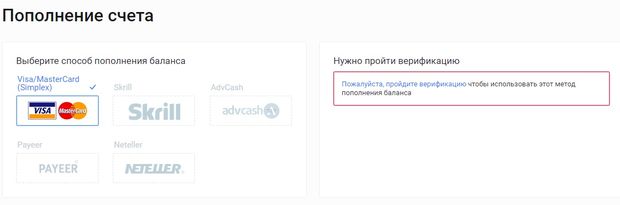

При вводе средств с банковской карты необходимо пройти верификацию, о чем напоминает объявление справа (Рис. 8).

Рис. 8

Есть способы работать с биржей через другие платежные системы, без верификации, но рекомендуется именно верифицироваться, это повысит безопасность.

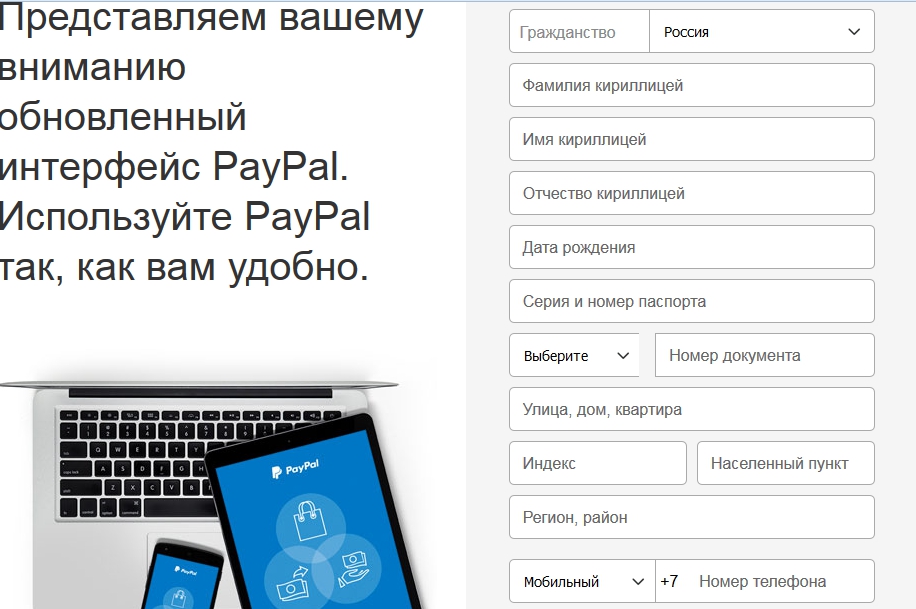

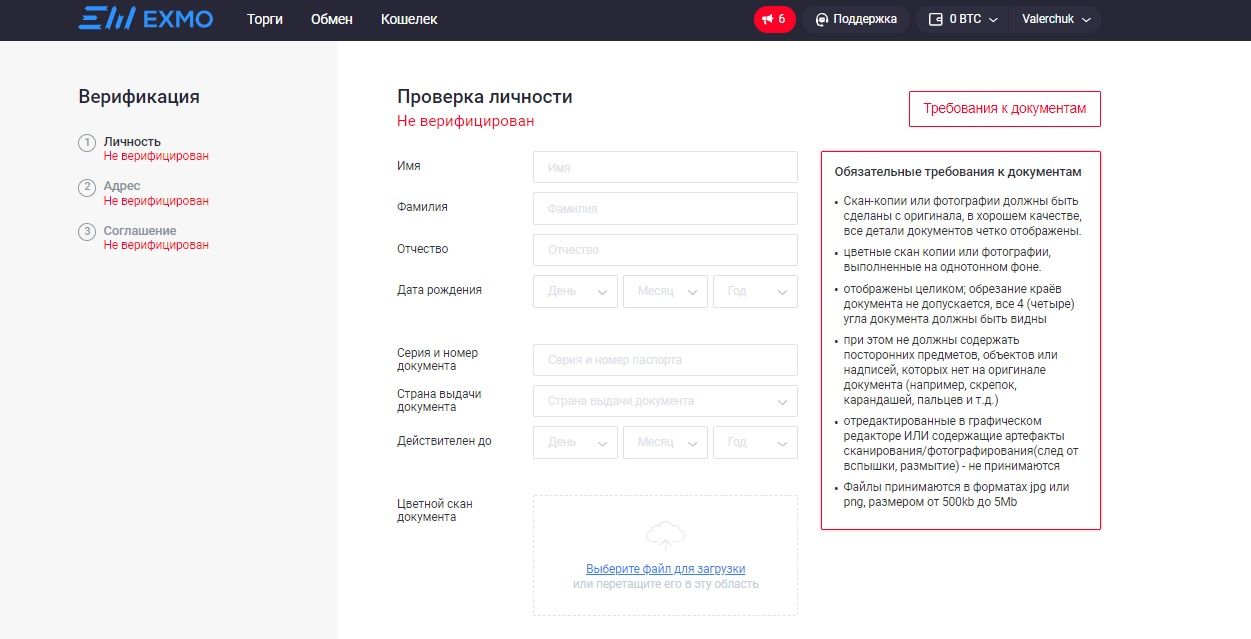

Чтобы верифицировать аккаунт, нужно подготовить паспорт (или другой удостоверяющий личность документ), ввести номер, серию, дату его действия, страну выдачи, ФИО, дату рождения в предложенную форму (Рис. 9) и загрузить в форму цветной скан паспорта. К сканам предъявляются довольно строгие требования, они указаны справа от заполняемой формы, и их рекомендуется очень внимательно изучить.

Рис. 9

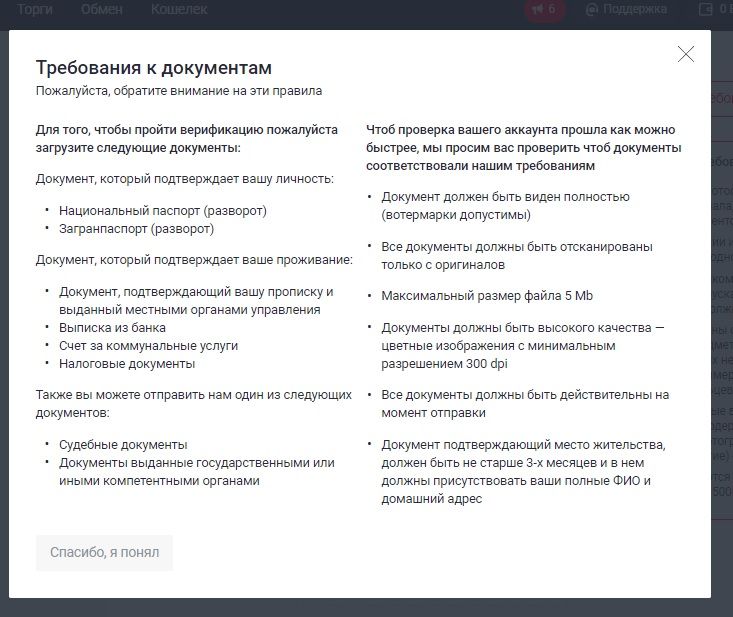

Также нужно внимательно прочесть требования к тому, какие можно предъявлять документы для верификации (Рис. 10). Нужно подтвердить понимание требований, предъявляемых к документам.

Рис. 10

Только пройдя весь процесс верификации и дождавшись подтверждения от криптобиржи, можно приступать к торговле. Проблема заключается в том, что официально установленные на верификацию 24 часа редко выполняются – об этом пишут многие пользователи, верификация длится иногда до месяца. Но лучше потратить на это время.

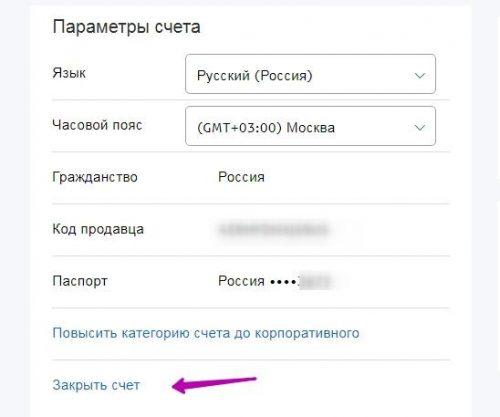

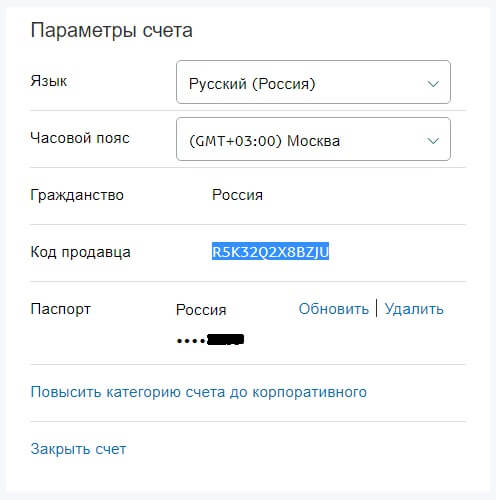

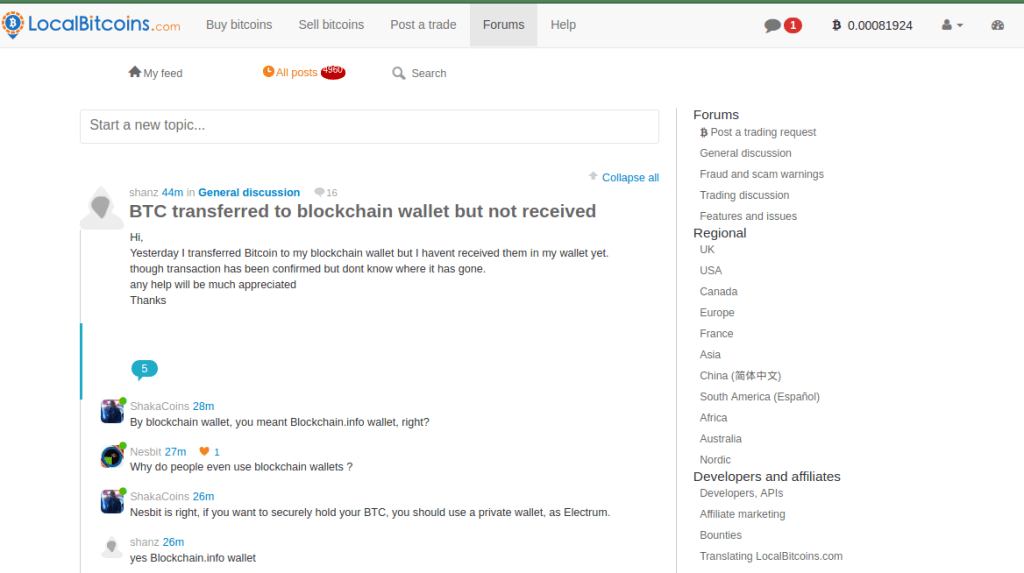

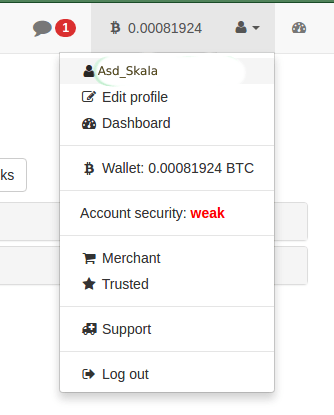

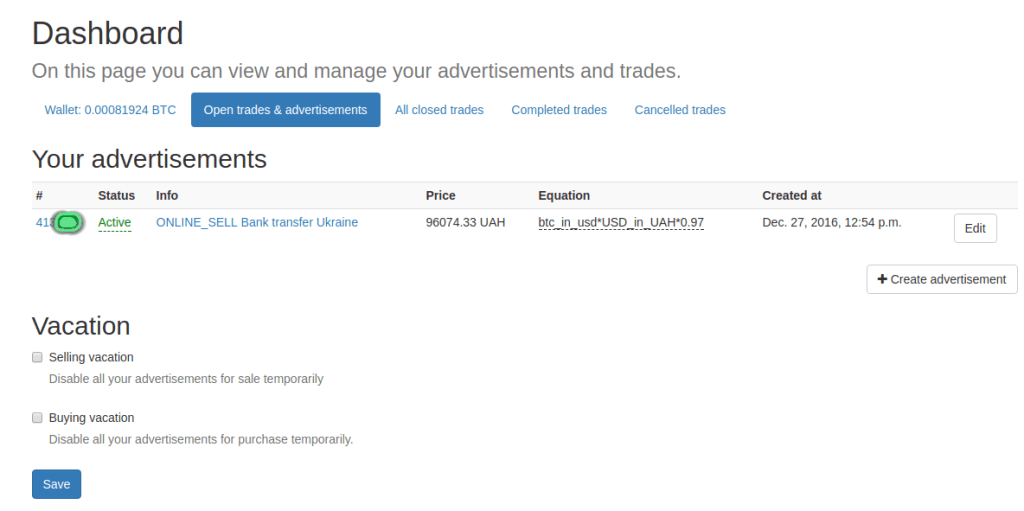

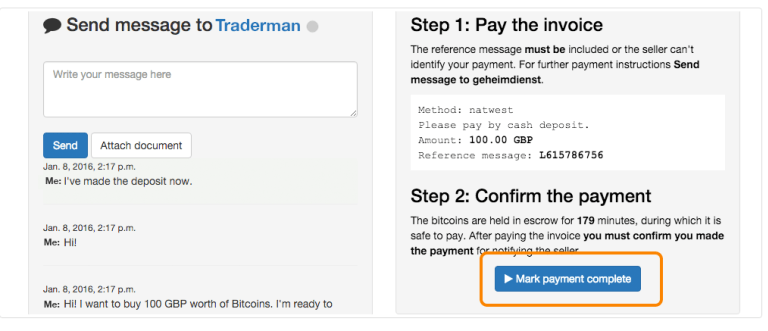

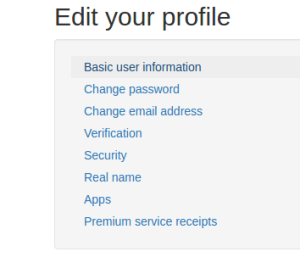

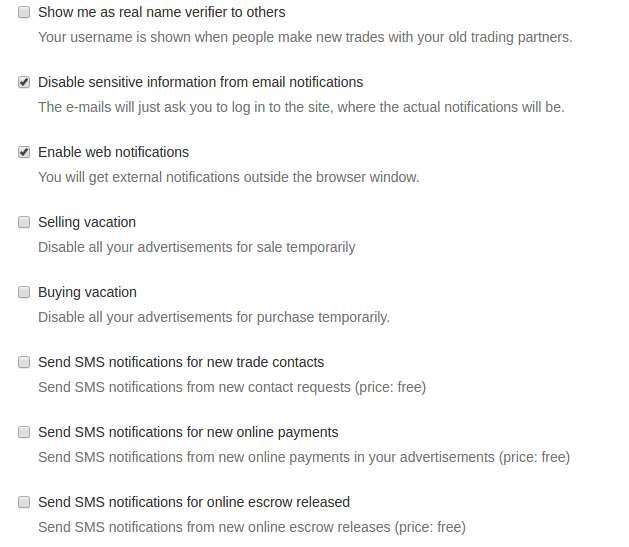

Что еще есть на криптобирже, что должно бы облегчить пользование ей, но на самом деле иногда усложняет? В крайнем правом углу при нажатии на кнопку «Логин» выпадает меню. В разделе «Настройки» можно настроить оповещения, уведомления и почтовые рассылки, настроить ключи API, подключить Google Authenticator, SMS-оповещения, посмотреть историю сессий.

В настройках также представлена информация о программе Cashback, которая, согласно официальной информации, позволяет возвращать до 70% комиссии, уплаченной на Эксмо. Программа доступна всем трейдерам. В настройках также есть переход на реферальную программу и указаны условия ее использования.

В этом разделе можно посмотреть историю торгов, отслеживать открытые ордера. Здесь же можно отменить размещенные ордера.

Что касается API, то раздел с доступом к ним находится в нижней части первой страницы сайта криптобиржи.

Здесь же – ответы на типичные вопросы от службы поддержки и EXMOWIKI, причем и «Служба поддержки» и EXMOWIKI ведут на одну и ту же страницу, что немного странно.

Очень полезный для каждого трейдера раздел «Комиссии и лимиты» тоже расположен здесь, внизу сайта, причем вся информация подается в виде таблицы, в которой нет активных элементов и монеты расположены не в алфавитном порядке, их приходится искать.

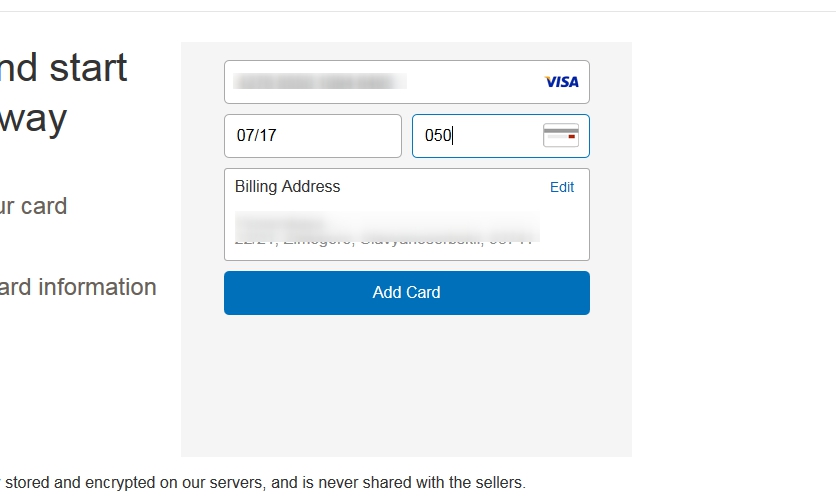

Как верифицировать карты Visa и Mastercard

Если вы хотите выводить средства в евро или долларах на свою дебетовую или кредитную карту Visa или Mastercard, вам нужно пройти верификацию личности и адреса и обязательно пройти верификацию карты.

На сайте службы поддержки вы регистрируете свой тикет или отправляете письмо на support@exmo.com, в теме письма указываете «Верификация карты» и предоставляете следующие данные: логин на Exmo, адрес электронного ящика, на который вы регистрировали аккаунт, номер из 16 цифр, срок действия, фото лицевой и обратной сторон, селфи с картой.

Требования к фото следующие: на лицевой стороне должно быть видно только первые и последние 4 цифры, на обратной стороне не должно быть видно код CVV. Если проверка пройдена успешно, вы получите ответное письмо.

Компания предоставляет помощь своим юзерам по всем вопросам через онлайн-чаты, электронную почту или ответы на тикеты (обращения пользователей). Таким образом, пользователь может задать любой интересующий его вопрос, используя один из упомянутых методов. Exmo старается подойти к каждому клиенту индивидуально.

Торговля криптовалютой на бирже Эксмо

Чтобы начать торговлю криптовалютой, нужно пройти в торговый терминал, кликнув на значок «Торги». В торговом разделе есть фильтр криптовалют, фильтр торговых пар, настройка пар, в которой можно выбрать цены по динамике за 24 часа или по цене покупки и продажи и так далее. В терминале можно проверить курс цен и на графике отследить движение цены. Торговый терминал ЭКСМО несложен и его освоение не займет много времени. Рассмотрим его подробнее.

В левом верхнем углу можно увидеть самую высокую и самую низкую цены на выбранную монету и направление тренда. Кстати, красный значок рядом с «Поддержкой» — последние события на бирже, но догадаться об этом непросто.

Рис. 11

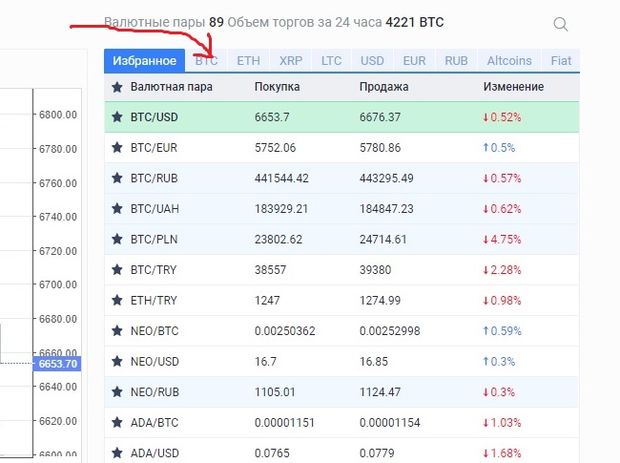

Справа можно выбрать нужные варианты пар криптовалют и валют, кликнув на нужную монету (Рис. 12). Затем выбрать из представленных вариантов нужную пару.

Рис. 12

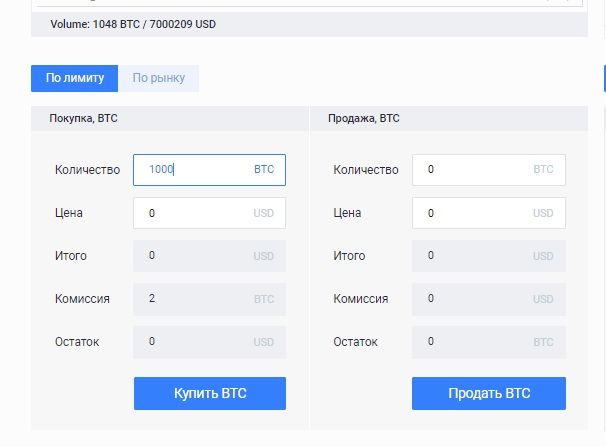

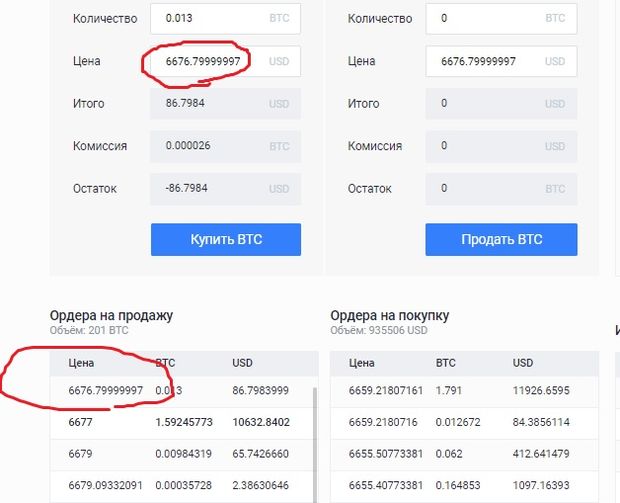

Предположим, мы выбрали для покупки биткоин. Не забываем, что наш кошелек/счет должен быть пополнен. Мы переходим в нижний раздел торгового терминала, где расположен торговый сервис (Рис. 13) и биржевой стакан (Рис. 14).

Рис. 13

Предпочтительнее выставить сразу лимиты на покупку и продажу. Затем нужно посмотреть на цены, по которым продается и покупается биткоин в данное время. Мы хотим купить частицу биткоина, допустим, 0,013, а цену ставим, кликнув на нужную нам в биржевом стакане – такая же цена появится в торговом сервисе (Рис. 14), или предлагаем ту цену, которую считаем актуальной.

Рис. 14

И в этот момент, когда мы готовы уже были показать, как нужно покупать криптовалюту, биржа «зависла» и не реагировала ни на какие наши действия. Поскольку все остальные сайты и приложения функционировали, следовательно, проблемы были именно с работой биржи. Это продолжалось около 15 минут.

Мы производили все действия только для того, чтобы показать, как торговать на бирже, потери нам не грозили. Мы бы также не понесли особых потерь, если бы мы реально торговали в настоящий период, поскольку динамика крипторынка слабая.

Но если биржа затормозит во время периода высокой волатильности, ради которого трейдеры и приходят на крипторынок, то это приведет к полному срыву стратегии, которую мы бы разработали. Определив точку входа, мы не попали бы в нее и вынуждены были бы делать расчеты заново.

Мы не смогли бы быстро покупать и продавать и, беспокоясь о том, что биржа снова зависнет, вовремя выйти из торгов, зафиксировав прибыль или убыток, мы бы тоже не смогли. А что, если бы биржа зависла в момент выставления лимитов или в момент вывода денег или зачисления? Очевидно, именно о таких проблемах и говорят авторы многих отзывов о бирже.

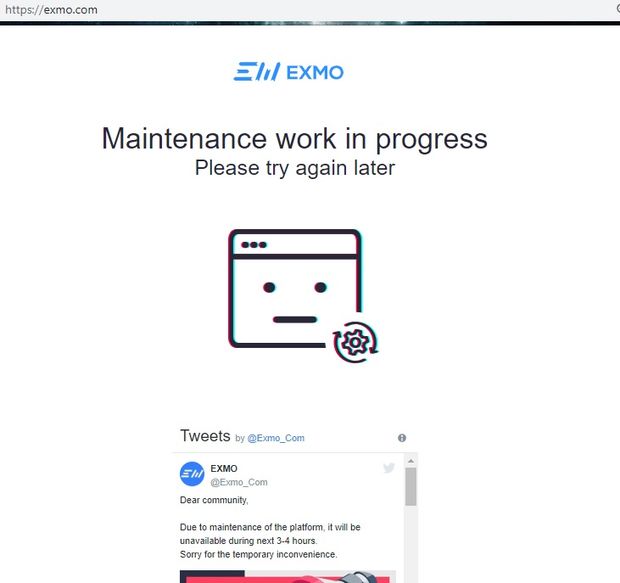

Но это было, как выяснилось позднее, только начало приключений. На следующий день, 18 октября, около 9 утра, биржа ЭКСМО предупредила о том, что будут проводится плановые работы в течение 1 часа. Это очень важное сообщение, но если специально не проверять раздел «Последние события», то узнать о приостановке работы биржи было бы невозможно. Биржа вскоре ушла офлайн (Рис. 15).

Рис. 15

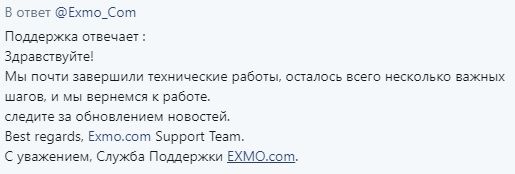

Когда биржа через час после начала «работ» не возобновила свою деятельность, то в твиттере появились пояснения о приостановке работы на 4 часа, спустя некоторое время длительность такой паузы выросла уже до 5 часов (Рис. 16). Но биржа не работала гораздо дольше.

Рис. 16

Около полуночи один из пользователей со ссылкой на службу поддержки объявил в твиттере (Рис. 17), что для восстановления работы криптобиржи осталось несколько шагов. В твиттере начали появляться возмущенные отклики.

Рис. 17

Утром 19 октября криптобиржа Эксмо уже работала, тоже без предварительных объявлений, без извинений и за приостановку и за многочасовую задержку в восстановлении работы. Сведений о компенсации трейдерам, потерявшим целый торговый день, пока не было.

После такого довольно сложно рекомендовать работу на криптобирже Эксмо. Неожиданная приостановка на несколько часов работы криптобиржи, которая работает в основном в СНГ — это в любом случае плохой знак, даже если она потом восстановила работу. Подробнее про обучение торговле криптовалютой читайте в этой статье.

Покупка и продажа происходит в двух режимах:

- Лимитный ордер: пользователь вручную устанавливает количество валюты и цену на нее. Ордер такого типа будет выполнен, как только появится обратное предложение. Есть возможность выбрать подходящее предложение в биржевом стакане.

- Рыночный ордер: пользователь может указать только количество, система рассчитает стоимость автоматически. Если указать необходимую сумму от сделки, то количество списанных средств будет рассчитано согласно настоящему курсу.

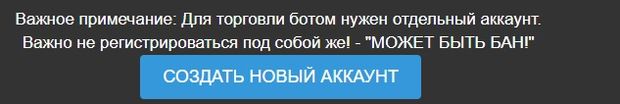

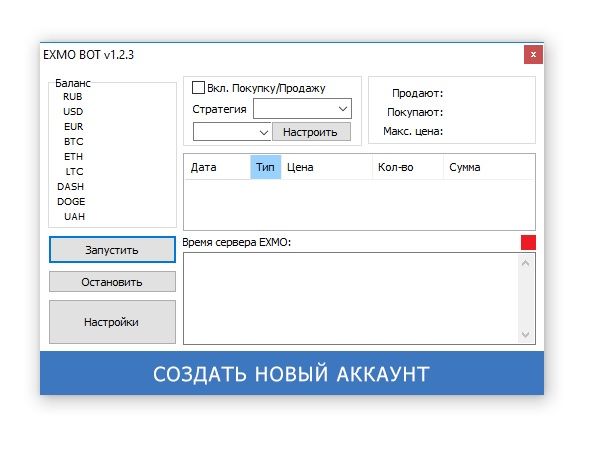

Бот для торговли криптовалютой на бирже Эксмо

Для автоматизированной торговли на криптобирже Эксмо создан бот Exmo Bot v 1.2.3, сайт: http://exmo-bot.co.nf/. Скачивать бот рекомендуется только по официальной ссылке, так как боты довольно популярное средство хакерской атаки – некоторое время бот, взятый с непонятного ресурса, функционирует исправно, но деньги отправляет не на ваш кошелек. Какие еще бывают сигналы для криптовалюты читайте в этой статье.

Рассмотрим, как скачать и установить бот, более подробно. Первое, что нужно знать: для бота необходимо зарегистрировать отдельный аккаунт, — не тот, что на бирже. Предупреждение об этом есть, но расположено очень неудобно, его можно увидеть только если прокрутить страницу почти до конца (Рис. 18), но пользователь, который пришел скачать бот, вряд ли об этом догадается.

Рис. 18

Сообщается, что бот в автоматическом режиме торгует на бирже EXMO, по всем валютным парам, на все деньги, которые есть у трейдера или на определенную сумму. Для каждой валютной пары есть свои настройки.

Рис. 19

Загрузочный файл бота находится на яндекс-диске, с которого скачивается в виде рар.файла (Рис. 19). Распаковка занимает несколько секунд, после чего появляется собственно бот и ссылка на регистрацию аккаунта (стр. 20). По этой ссылке мы попадаем на официальный сайт биржи и можем приступить к регистрации аккаунта.

Рис. 20

После установки Exmo Bot v 1.2.3 нужно настроить его, выбрать валюту и при необходимости изменить лимит, так как запрограммированный стандарт 1000 рублей.

Для криптобиржи Эксмо в сети можно найти еще несколько ботов, например Exmo bot v 2.5.1, EXMO Evolution BOT X v3 10, но не вызывают доверия ни источники, с которых их предлагается скачать, ни описание ботов.

Перед регулярным использованием любого бота нужно некоторое время посмотреть, как он работает с минимальными суммами. Бот может значительно упростить рутинные трейдерские операции, но может работать в убыток не сильно волатильном рынке.

Комиссии EXMO

После того, как вы разобрались с функционалом биржи, нужно изучить политику списания комиссии за торговые операции. Биржа забирает 0,2% от суммы проведенной сделки в покупаемой валюте. Например, если вы покупаете 1 ВТС, то после снятия комиссии вы получите 0,998 ВТС. EXMO предусмотрел ситуации, когда пользователь работает с большими суммами: биржа может вернуть часть уплаченных комиссионных сборов. Сумма будет рассчитана по объему операций, проведенных за месяц. Такой кэшбэк берет в расчет сделки по всем валютным парам в пересчете на ВТС, и 1 числа каждого нового месяца начисляет бонусы пользователю.

Реферальная программа

Условия у реферальной программы Exmo– ну очень привлекательные: участник программы будет получать 25% от суммы комиссионных сборов с пользователей, которые перешли по ссылку реферера. Пользователь не имеет права размещать реферальную ссылку на поддельных аккаунтах или пользоваться рекламными услугами от Яндекс или Google. В личном кабинете во вкладке «Реферальная программа» вы найдете подробную информацию об этом, условия и баннеры для размещения на сайте.

Безопасность

Что касается обеспечения безопасности, криптовалютная биржа Exmo следует различных политикам и гайдлайнам. Компания внедрила строгий режим по борьбе с отмыванием денег и финансированием терроризма. Меры, которые принимает компания, направлены на защиту цифровой валюты против киберпреступлений и также снижение риска волатильности (изменений курса). Кошельки пользователей находятся в безопасности в режиме оффлайн, а информация на серверах зашифрована. Кроме того, у биржи есть защита против DDoS-атак.

Стоит ли доверять бирже Exmo

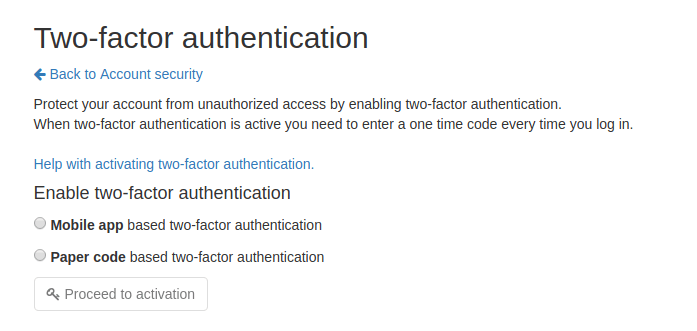

В 2017 году злоумышленниками была совершена попытка DDoS-атаки, но монеты украсть им не удалось. После этого события Эксмо улучшила процесс авторизации. Также Эксмо предоставляет возможность настройки двухфакторной аутентификации, чтобы предотвратить неавторизованный доступ. Т.е. для входа на сайт нужен будет дополнительный специальный код, который будет приходить на ваш смартфон по смс или будет сгенерирован на нем в приложении. Все безопасно, т.к. код будет обновляться каждые 30 сек.

Пользователи считают биржу Exmo безопасной платформой для покупки и торговли криптовалютами.

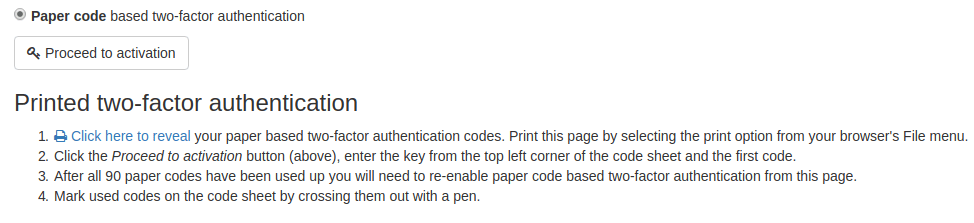

На самом сайте Exmoсказано, что почти в 100% случаев мошенники не будут даже пытаться взломать ваш аккаунт, если он защищен двухфакторной аутентификацией. При авторизации, после ввода почты и пароля, сайт будет запрашивать дополнительный код ТОТР или СМС. Да, можно выбрать СМС в качестве дополнительной защиты, чаще всего пользователи так и делают. Чтобы включить двухфакторную аутентификацию, зайдите в настройки вашего профиля и в разделе «Защита» выберите либо ввод СМС-кода, либо GoogleAuthenticator.

Кроме этих мер, пользователь может добавить список доверенных IP-адресов для лучшей защиты. Система немедленно уведомит пользователя, если логин используется на другом девайсе.

Планы развития EXMO

В июле 2019 Exmo выпустили белую книгу, в которой подробно рассказывается об их планах развития на будущее. Согласно дорожной карте проекта, компания планирует ввести возможность маржинальной торговли, выпустить приложение для мобильного телефона и запустить стоп-ордера. Хоть и дедлайн для этих новшеств не указан, буквально с 3 октября биржа Exmo запускает стоп-ордера.

Бета-тестирование успешно завершилось совсем недавно, и продукт готов и использованию. Используя стоп-ордер, пользователь устанавливает «стоп-цену»: такой ордер становится активным только когда указанный уровень цен был достигнут. По сути, после достижения стоп-цены ордер автоматически переходит в статус рыночного или лимитного. Такие ордера дают возможность снизить риски убытков, а также не следить за ордером постоянно, т.к. он выполнится без вашего участия.

Отзывы пользователей

Хоть на бирже и указано более сотни криптовалютных пар, не все они действительно активны. Регистрация довольно простая, верификация почти не нужна. Тем не менее, после верификации пользователь получает более широкий функционал. Exmo пока еще не разработал приложение для смартфонов, но можно воспользоваться мобильной версией сайта. Можно совершать депозиты на бирже, используя большое количество сервисов: VISA, Mastercard, OKPAY, PerfectMoney, Payzaи др. Счет аккаунта можно пополнять и криптовалютами: BitcoinиBitcoinCash, Litecoin, Monero, Zcash, Ripple, Dogecoin, Ethereum и EthereumClassic.

В 2017 году биржа Exmo привлекла больше пользователей, отчего сильный напор на инфраструктуру биржи поднял на поверхность множество технических вопросов. Но разработчики провели необходимую модернизацию, что позволило бирже и дальше слаженно работать.

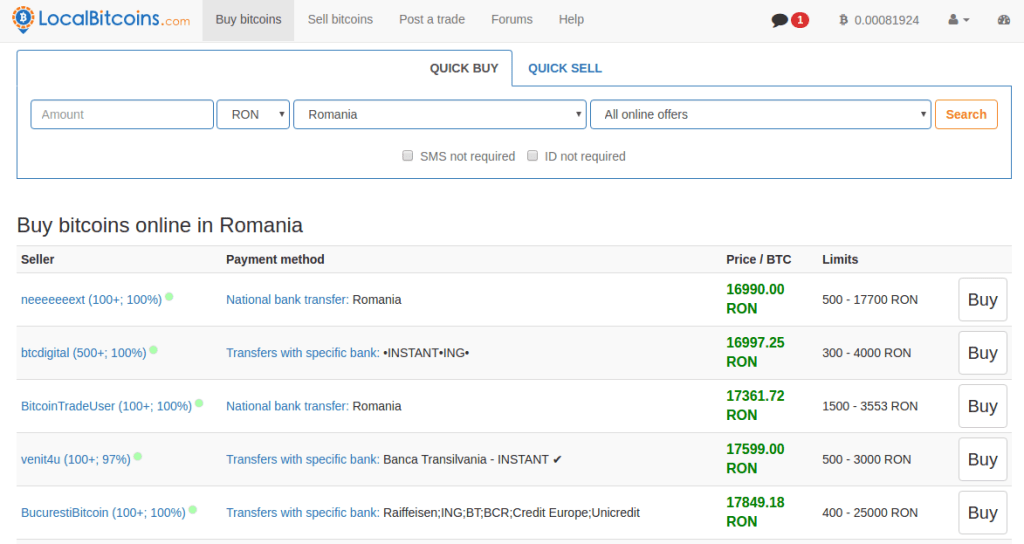

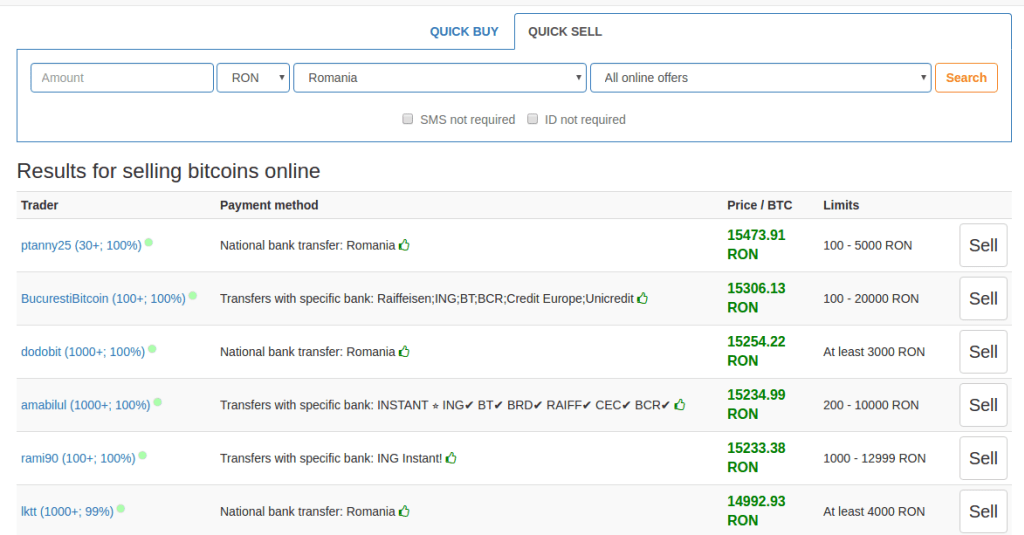

На сегодняшний день следующие криптовалютные и фиатные пары наиболее активны в пределах биржи: BTC/USD, BTC/RUB, XRP/USD, и ETH/USD. Не смотря на удобный функционал и множество доступных языков на сайте, на Exmo есть некоторое количество негативных отзывов по той причине, что биржа не всегда может оказать должную поддержку пользователю. Вдобавок к этому, пользователи на форумах делятся историями о том, что Exmo иногда задерживает депозиты или вывод средств, а некоторые пользователи утверждают, что они и вовсе потеряли свои активы. Некоторые даже утверждают, что замечали на балансах своих счетов мошеннические действия со стороны Exmo. Сложно сказать, что у биржи безупречная репутация, а это на самом деле крайне важно для любого сервиса, работающего с виртуальными валютами.

Итак, криптовалютная биржа Exmo остается довольно популярной платформой, особенно в Восточной Европе и странах СНГ. Функциональность у нее достаточно хорошая и простая в использовании, что важно для новичков в этой сфере. Многие люди смогут исследовать функционал биржи на своем родном языке, т.к. пользовательский интерфейс переведен на более чем 10 языков.

Возможно, почти всем трейдерам из России и Украины уже знакома эта биржа. В Интернете есть тысячи отзывов и комментариев о платформе, позитивные и иногда негативные. Длинный список криптовалютных пар, доступные фиатные валюты и удобный функционал не всегда могут покрыть проблемы с движением трансферов: иногда они могут задерживаться. По ежедневному объему торговли биржа уже не находится в десятке топ-бирж, но по-прежнему сохраняет свою популярность, особенно в странах, где есть возможность использовать «родную» фиатную валюту.

Источники:

- https://Maff.io/chto_takoe_exmo_me/

- https://visinvest.net/birzha-kriptovalyut-exmo-com.html

- https://profinvestment.com/exmo-me-com-obzor-otzyvy/

- https://eto-razvod.ru/exmo-exchange-and-cryptocurrency/