Термин криптовалюта впервые стал обсуждаться в 2011 году, начиная с публикации журнала Forbes. С тех пор название прочно вошло в обиход и применяется относительно коинов (буквально монет), не имеющих выражения в виде бумажных банкнот или монет из металла. Такой вид денег существует исключительно в цифровом пространстве.

Перспективы развития криптовалют взаимосвязаны с прогрессом интернет-технологий.

В отличие от иных электронных платежных систем криптовалюта изначально появляется без участия реальных денег. Чтобы стать владельцем определенной суммы коинов вполне достаточно подключиться к сервису их создания, стать участником единой сети майнинга и дождаться своего «заработка». В этом заключается ключевое отличие криптовалюты от реальных денег — последние эмитируются строго по решению Центрального Банка РФ.

Криптовалюта – виды

Технология блокчейн, используемая в генерации монет криптовалюты, позволяет создать неограниченное количество видов цифровых денег. Но добиться высокой популярности и подключить к майнингу (процессу генерации) большое количество пользователей могут не все. Без развитой сети количество «монет» будет минимальным и особого интереса для общественности такая «валюта» представлять не сможет.

Во многих европейских странах, включая Россию, рассматривается возможность выпуска «государственной» криптовалюты.

Популярность принято считать по величине курса к доллару США:

- Bitcoin. Первый вариант криптовалюты, появился в 2009 году.

- Ethereum. Создание началось в 2015 году. Технология используется в регистрации сделок, передаче ресурсов/авторских прав.

- Litecoin. Считается производной от биткоина. Запуск генерации состоялся в 2011 г.

- Dash. Ранее валюта называлась Darkcoin. Требует минимум ресурсов для майнинга.

Список легко продолжить — Primecoin, Peercoin, DogeCoin, Namecoin и т.д., но признается лишь небольшое количество вариантов цифровой валюты. Остальные часто относят к «мыльным пузырям», электронным финансовым пирамидам, способным прекратить существование в любой момент. Такой риск существует для всех типов криптовалюты. На практике «исчезнуть» может даже биткоин (пока отсутствует законодательно принятый способ урегулирования подобных ситуаций).

Все виды криптовалюты применяют открытый алгоритм генерации, поэтому подключение к общей сети любой из них является сугубо добровольным делом. Передача информации об электронном кошельке совершенно безопасна, никаких персональных данных при этом не разглашается. Отчасти это является тормозом для признания коинов государством, ведь законодательство требует полного контроля над движением денежных средств в стране, а криптовалюта изначально защищена от этого.

Криптовалюта – альткоины

Etherium и Ripple — самые популярные альткоины.

Успех Биткоин привел к появлению альтернативных криптовалют (альткоинов). Самые важные из них: Ethereum, Ripple, Litecoin и Monero. Они тоже основаны на блокчейне, но независимы от изначального алгоритма. Поэтому они могут использовать другие виды шифрования и быстрее обрабатывать транзакции.

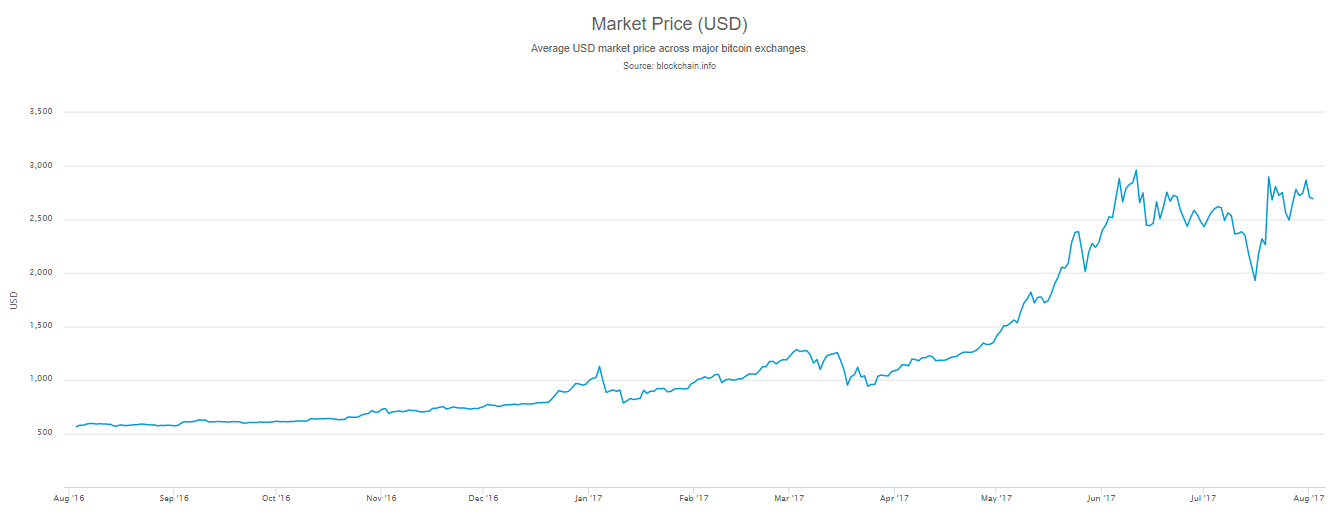

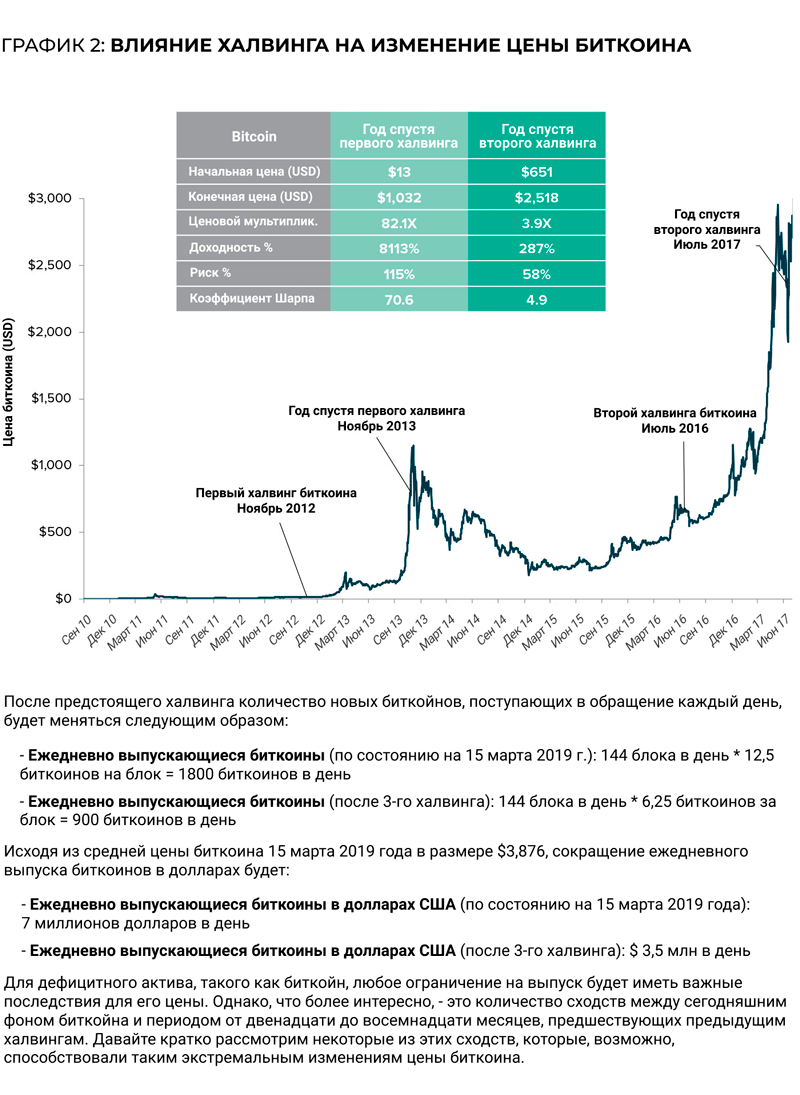

Как правило, цены на альткоины зависят от курса Биткоин. В феврале 2017, когда Биткоин вырос в 18 раз, альткоины тоже значительно прибавили в цене. А когда Биткоин начал падать — упали вместе с ним.

Что такое коины и токены

Альткоины — это общее название для коинов (кроме Биткоина) и токенов. Но разница между ними все-таки есть.

Коины — это валюта. Их можно заработать (намайнить) и потратить на товары и услуги. Построены коины именно на Blockchain.

Токены — скорее ценные бумаги (акции), построенные на вспомогательной платформе — например, Etherium или Waves. Они подтверждают наличие доли в каком-либо проекте, а их стоимость зависит от успешности проекта. Токены нельзя намайнить, можно только купить. Потратить напрямую тоже нельзя, можно только продать за другую валюту или обменять на услуги компании, которая их выпустила.

Почему токены не хуже коинов

Цены на коины стабильны относительно рынка и коррелируют с ним. Вкладывать в коины — все равно, что вкладывать в рынок. Пока он растет, растут и ваши сбережения. Правда, медленно.

Токены — это уже акции. Их стоимость привязана к проекту, который они представляют. Если проект выстрелит, цена токенов может вырасти в разы за несколько часов. Но если развалится — упадет ниже рыночной.

Поэтому коины стоит покупать тем, кто хочет просто пользоваться криптовалютой и не хочет рисковать. А токены подойдут рисковым инвесторам, которые хотят заработать быстро и сразу.

Криптовалюта: плюсы и минусы

Криптовалюта популярна благодаря недоверию к власти и традиционным деньгам. Люди начали разочаровываться в денежной политике, поэтому прибегли к использованию децентрализованной платежной системы. Основные преимущества криптовалют:

- Надежность. Алгоритмы шифрования, блокчейн и вычислительные мощности обеспечивают сложность взлома или подделки данных о деньгах.

- Открытый код. Это позволяет всем желающим исследовать программное обеспечение, искать ошибки и предлагать улучшения для работы сети.

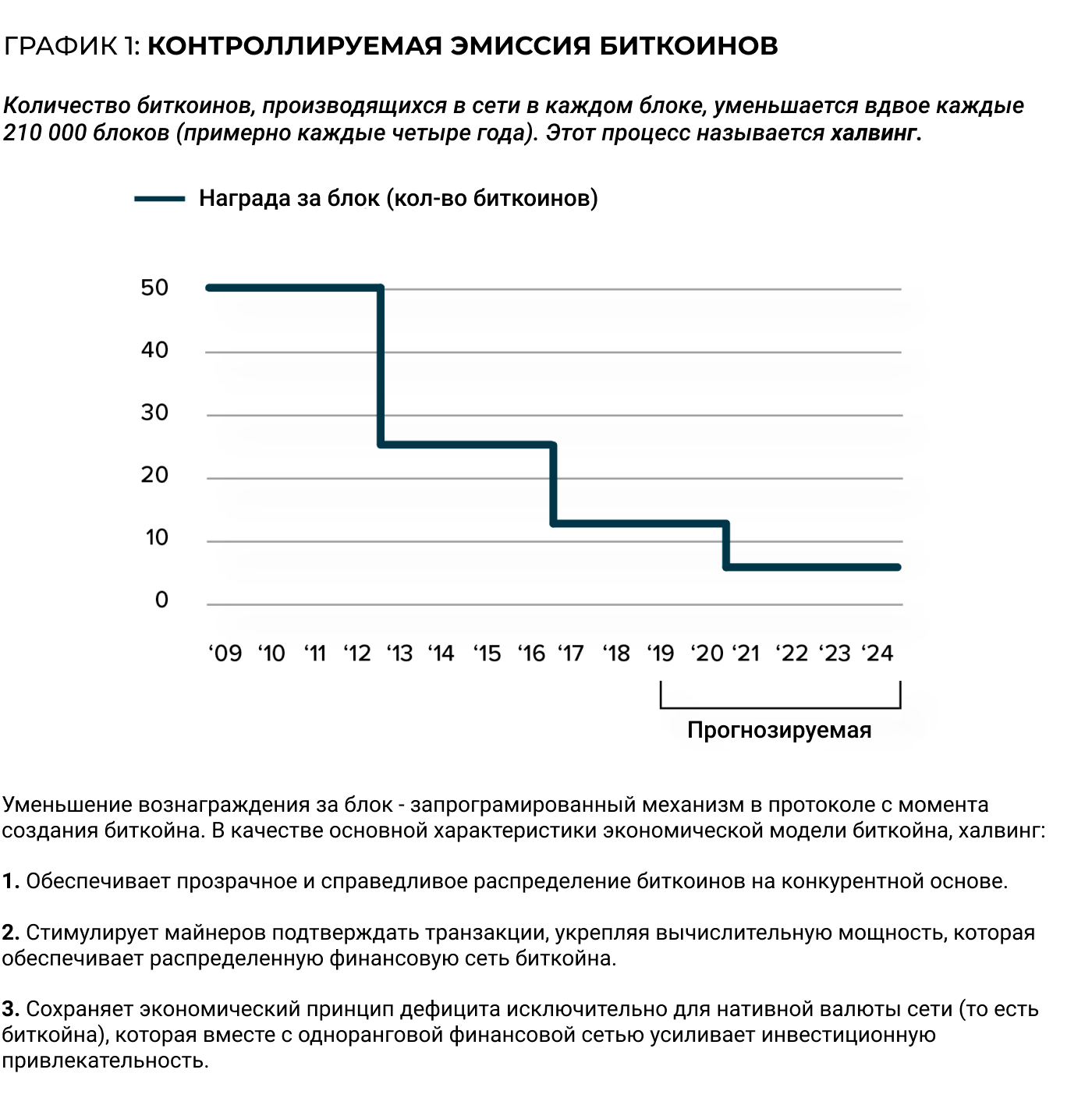

- Ограниченность. Количество эмитируемых монет лимитировано и заранее известно. Изменить параметр можно только при согласии большинства пользователей в сети.

- Трансграничные платежи. Больше нет необходимости использовать банки или дорогих посредников для перевода денег в другие страны.

- Контроль над средствами. В случае банкротства банка никто не гарантирует сохранность средств или возможность их возврата. Держатель криптовалюты лично несет ответственность за цифровые деньги.

- Возможность заработка. Популярность и развитие новой технологии позволяет получать большую прибыль от инвестиций по сравнению с традиционными инструментами.

Несмотря на ряд преимуществ, у криптовалют есть существенные недостатки:

- Риск потери всех денег. Для доступа к деньгам, хранящимся в кошельке, необходимо ввести приватный ключ. Его невозможно восстановить или изменить. В случае потери данных для входа средства будут заморожены на счете.

- Атака 51%. Безопасность любой криптовалюты заключается в децентрализации вычислительных мощностей. В том случае, если один человек или группа лиц получит доступ над 51% ресурсов сети, это позволит вносить любые изменения в работу блокчейна. Однако чем больше вычислительной мощности у криптовалюты, тем сложнее реализовать этот план.

- Волатильность курса. На стоимость цифровых монет влияет уровень доверия пользователей и спрос. Также рынок непредсказуемо реагирует на изменения политики ведущих стран касательно криптовалют.

- Отсутствие гарантий. Все риски ложатся на плечи инвесторов. В случае потери денег, кражи средств, отсутствия доступа к кошельку невозможно ничего сделать.

Чем криптовалюта отличается от обычных (фиатных) денег

Фиатные деньги используются людьми для оплаты товаров и услуг в повседневной жизни. Это могут быть средства на банковской карте, банкноты или монеты. Другими словами, выпуском фиатных денег занимается государство, которое устанавливает их стоимость и гарантирует ценность. Доверие к денежным средствам подкрепляется количеством сделок купли-продажи и уплатой налогов в государственной валюте.

Справка: фиатные валюты не подкреплены ничем, кроме доверия людей. В настоящее время стандарты, предусматривающие использование золота или других драгоценных металлов для обеспечения стоимость денег, не действуют. Курс фиатных денег зависит от установок государства и экономической ситуации в стране. При необходимости правительство может напечатать неограниченное количество денег и выпустить их в оборот. Это увеличивает уровень инфляции и снижает доверие к деньгам.

Криптовалюты выпускаются участниками сети. Максимальное количество монет заранее известно, что говорит о дефляционном характере и увеличении стоимости актива в будущем. Эмиссией новых монет занимаются майнеры – они обрабатывают транзакции и добывают новые блоки, за которые предусмотрена награда. Хотя стоимость цифровых монет ничем не подкреплена, она напрямую зависит от уровня спроса. Чем больше людей интересуются криптовалютами и начинают их использовать, тем выше цена. Рынок самостоятельно регулируется.

Справка: одно из ключевых отличий фиатных денег от криптовалют заключается в невозможности отмены операции. В случае ошибочной транзакции на чужой банковский счет предусмотрена процедура возврата денег. С криптовалютами такой возможности нет.

Где купить криптовалюту и легально ли это

Существует несколько способов покупки цифровых активов:

- Обменные сайты или платформы – специальные ресурсы, которые анализируют отзывы, надежность, платежеспособность и резервы сайтов. Купить криптовалюту можно с помощью долларов, евро или рублей. При этом стоит учитывать, что обменники продают наиболее популярные монеты. Если необходимо купить перспективные активы или криптовалюты с небольшой капитализацией, подойдут только биржи.

- Прямая покупка. На специальных форумах можно познакомиться с держателями криптовалют и напрямую произвести обмен. Перед сделкой необходимо изучить информацию о человеке и удостовериться в его честности. Главное преимущество – отсутствие дополнительных комиссий.

- Биржи криптовалют – предназначены как для торговли, так и для покупки цифровых активов. После пополнения счета фиатными деньгами появится возможность покупки и вывода криптовалют.

Справка: скорость обработки транзакций зависит от загруженности сети и выбранной криптовалюты. Перевод в сети Bitcoin придет в течение 30–60 минут, Ethereum – 2–3 минут, Litecoin – до 20 минут.

Российское законодательство не запрещает биткоин, технологию блокчейн и другие криптовалюты. Покупка цифровых активов разрешена, а вот четкой позиции государства касательно налогообложения прибыли еще нет. Новые правила, которые определят понятие криптовалюты, положения о декларировании активов и уплате налогов, разрабатываются.

Могут ли посадить за покупку и продажу криптовалюты?

Планируется принятие законопроекта о легализации криптовалют в России. Он предусматривает, что физические лица и “неквалифицированные инвесторы” могут ежегодно покупать цифровые активы на сумму до 600 тысяч рублей. Нарушение правил наказывается согласно действующему законодательству. Большие суммы инвестиций доступны только квалифицированным инвесторам.

Справка: отследить количество денег, полученных с майнинга, или сумму покупки при использовании зарубежных банков невозможно. Закон связан в большей степени с борьбой против отмывания денег.

Вопрос об уголовной ответственности возникает в случаях, когда криптовалюта получена мошенническим способом или с помощью незаконной деятельности. Прецедентов преследований за простое инвестирование еще не было. А вот в случае вывода денег, связанных с цифровыми активами, банк может запросить документы, подтверждающие легальностью происхождения средств. Если доход получен от майнинга, потребуются документы на оборудование, номер криптовалютного кошелька и даже счета за электричество. Подобная осторожность связана с законом о противодействии легализации доходов, полученных преступным путем.

Как зарабатывают на криптовалютах

Способ заработка на криптовалютах зависит от личных предпочтений и стартового капитала. Часть инвесторов использует майнинг, другие – долгосрочное хранение активов, а некоторые предпочитают активную торговлю.

Основные варианты для заработка:

- Майнинг – покупка оборудования и использование его для добычи новых монет. Для метода понадобятся дешевое электричество, технические навыки и большие вложения. При этом срок окупаемости зависит от курса выбранной криптовалюты.

- Облачный майнинг – аренда вычислительной мощности у компании, которая обслуживает оборудование. Инвестор выбирает только количество хешей и криптовалюту для майнинга.

- Покупка на бирже и хранение – инвестиции в популярные и перспективные активы, подобно обычным ценным бумагам. Прибыль обеспечивается с помощью роста цены монет.

- Трейдинг – заключение выгодных торговых сделок на бирже с помощью анализа текущей ситуации и прогнозирования движения рынка.

- Арбитраж между биржами – покупка криптовалют на одной бирже и продажа по более выгодному курсу на другой. При небольших суммах метод не имеет смысла.

- Инвестиционные фонды – аналогия паевым фондам в мире криптовалют, которые держат в портфеле стабильные, умеренные и рискованные цифровые активы.

Поскольку криптовалюты сопряжены с рисками, рекомендуем сочетать несколько методов. Диверсификация стратегий и количества активов поможет не только сохранить средства, но и увеличить инвестиционный капитал.

Криптовалюта – перспективы развития рынка

Практическое применение криптовалют в качестве денег во многом зависит от политики государства. Евросоюз рассматривает биткоины как универсальное договорное средство, а в ряде азиатских стран приняли его официально (Япония) или ограничили использование вплоть до полного запрета на владение монетами (Китай).

В России еще не определились с отношением к цифровой валюте. Центральный Банк РФ предлагает создать собственный аналог биткоина (под контролем государства), но пока не разработана законодательная база, он не появится. Силовые ведомства рассматривают подобные платежные средства как способ финансирования нелегальной деятельности или отмывания денег, полученных преступным путем. Как именно будет развиваться система законодательства в отношении криптовалют, покажет время.

Пока же трейдеры всего мира используют пары вроде BTCUSD для заработка на скачках стоимости биткоина, включая тенденцию роста и систематическую коррекцию цены. Доступ к торговле предоставляют те же брокеры, что работают на рынке Forex с валютой стран мира, ценными металлами. Высокая волатильность пары с биткоином предоставляет шанс быстро заработать без прямой покупки криптовалюты.

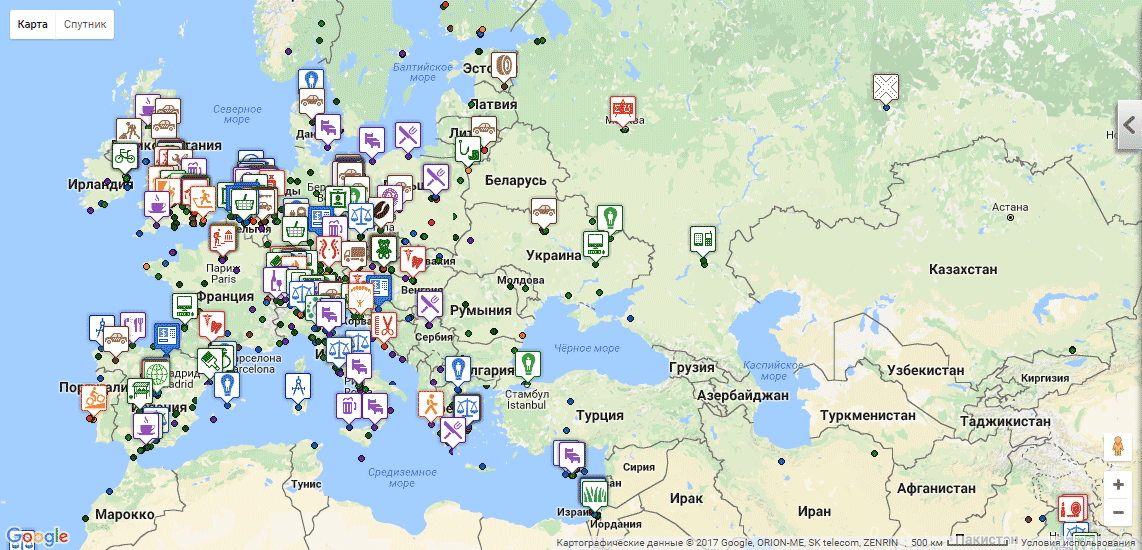

Как потратить криптовалюту

Большинство людей считает, что невозможно приобрести реальные товары или услуги за Биткоин. Но это уже не проблема. Криптовалюту принимают Microsoft, PayPal, Subway, Shopify, Virgin Galactic и десятки других крупных компаний. Полный список здесь.

Даже если нужная вам компания не принимает криптовалюту, ее можно поменять на твердую, фиатную валюту — например, доллары. Проще всего это сделать с помощью специальной банковской карточки для криптовалют.

Но перед тем, как начинать пользоваться карточкой, нужен кошелек.

Выбираем кошелек

Криптовалютный кошелек — приложение, программа или отдельное устройство для отправки, получения или хранения электронных денег. Ниже приведены пять типов, с коротким описанием преимуществ и недостатков:

- Программный кошелек (Bitcoin Core, Exodus). Эти кошельки хранят крипто прямо на вашем компьютере. И места для этого нужно довольно много. Например, для минимальной установки Bitcoin Core нужно как минимум 145 ГБ на жестком диске — и это только для одной валюты;

- Онлайн-кошелек (Blockchain, Wirex). Эти кошельки хранят ваши коины в облаке. Пользоваться ими можно с любого устройства, даже с телефона. Но выбирать кошелек нужно тщательно — если кто-то его взломает, вы потеряете все деньги. Поэтому внимательно читайте отзывы других клиентов перед окончательным решением.

- Аппаратный кошелек (Trezor, Ledger). Эти кошельки — отдельные устройства, поэтому их намного сложнее взломать, чем обычный компьютер. Но нужно постоянно носить их с собой, а также помнить PIN-код. И не забывать, а то будете как Марк Фраунфельдер!

- Мобильное приложение (MyCelium, Breadwallet). Приложение для смартфонов на Android или IOS, которое позволяет управлять вашими средствами. Удобный, легкий и быстрый способ хранения, но с низким уровнем безопасности. К тому же, если телефон украдут, воры получат полный доступ к кошельку.

- Бумажный кошелек (WalletGenerator.net или MyEtherWallet.com). Сгенерированный с помощью специального сайта приватный и публичный ключ, который возможно распечатать или записать. Следует помнить, что, кроме листа бумаги, на котором записаны ключи — их больше нигде нет, поэтому потеря равноценна потере всех денег, что находятся в таком кошельке.

Из всего этого, советую выбрать онлайн-кошелек.

Почему онлайн-кошельки лучше

Большинство новичков на крипторынке выбирают онлайн-кошельки. И вот почему:

- Не нужно хранить сотни гигабайт истории на своем устройстве.

- Интерфейс удобный и понятный, не нужно его дополнительно изучать.

- Уровень безопасности обычно выше, чем в мобильных кошельках.

- Пользоваться можно как с ПК, так и с мобильного телефона.

Как работает онлайн кошелек

Онлайн-кошельки не хранят криптовалюту. Они хранят только публичные и приватные ключи к вашим деньгам.

Публичный ключ — это адрес, на который другие пользователи высылают вам деньги. По принципу, он похож на email.

Приватный ключ — набор букв и цифр, который позволяет получить доступ к деньгам. Если публичный ключ — email, то приватный — пароль к нему.

Некоторым не нравится, что у онлайн-кошелька есть их приватный ключ. Но он нужен для того, чтобы они могли подтвердить вашу личность. Это все равно, что жаловаться на то, что Google знает пароль от вашего Gmail — как еще можно помешать другим пользователям читать вашу переписку?

Как выбрать онлайн-кошелек

Получить онлайн-кошелек — дело пары минут. Но сначала нужно найти надежный сервис. Такой, который не потеряет деньги пользователей или не сбежит с ними в Тайланд.

Убедитесь перед созданием кошелька, что ваши коины будут храниться в «холодном» кошельке — хранилище, которое не подключено к интернету. Такой сложнее взломать

Изучите компанию, ее команду, отзывы о ней. В конце концов, убедитесь, что готовы доверять деньги третьему лицу. И только потом создавайте кошелек.

Как обменять криптовалюту на фиатные деньги

Фиатные деньги — это обычные, твердые деньги, выпущенные каким-либо государством. Например, доллар или рубль. И так как многие сервисы еще не принимают криптовалюты, нам по-прежнему нужны фиатные деньги.

Есть три основных способа перевести деньги из крипто в фиат:

- Криптовалютные обменники (Coinbase, GDAX). Выбирать обменник стоит так же внимательно, как и онлайн-кошелек. Проверяйте безопасность, читайте отзывы и обзоры других людей, которые в этом разбираются. Одна неприятная история, случившаяся с крупной биржей Mt.Gox, уже обсуждалась на хабре.

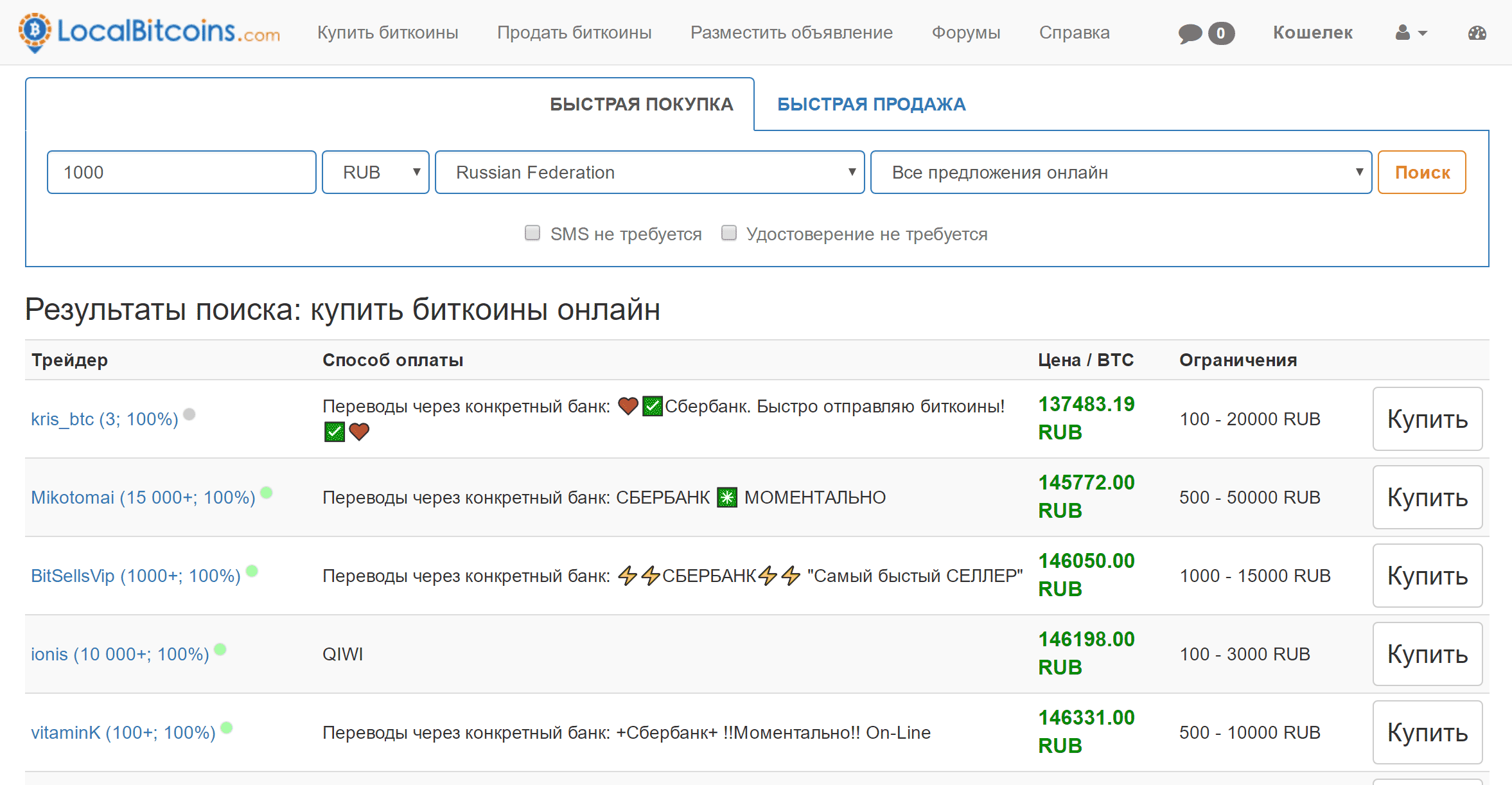

- Криптовалютные торговые площадки. На этих площадках продавцы могут найти покупателей — и наоборот. После изначальной «встречи» на площадке, пользователи сами решают, как они переведут друг другу средства. Обычно встречаются лично или пользуются банковскими переводами.

- Криптовалютные карты (Bonpay, Spectrocoin). Специальные банковские карты для оплаты напрямую или снятия денег из банкомата.

Карты сейчас недоступны для стран Европы и СНГ, потому что единственный провайдер карт в Европе прекратил свое существование. Но многие компании обещают выпустить новые в ближайшие несколько месяцев.

Почему не стоит верить торговым площадкам

Торговые площадки очень безопасны. Но только на первый взгляд. На самом деле, это самый рисковый метод работы с криптовалютами.

Уже были случаи, когда воры получали биткоины и не отправляли перевод с фиатом — и наоборот. Или пользовались для этого чужими карточками и настоящий владелец потом оспаривал перевод. А при личной встрече на пользователей наставляли пистолет и заставляли переводить биткоины бесплатно.

Поэтому криптовалютные торговые площадки — последнее место, где стоит менять валюту.

Самые популярные криптовалюты на 2020 год (обзор цифровых токенов)

На сегодня существует несколько тысяч самых разнообразных криптовалют, но большинство из них это мыльные пузыри. Самые популярные и надежные на 2020 год являются:

Bitcoin

Биткоин наиболее популярная криптовалюта и, образно выражаясь, родоначальник жанра. Своим появлением Bitcoin положил начало развития всех остальных подобных валют. Разработчиком является скрытая группа программистов, называющих себя Сатоши Накамото.

Стоит отметить, что создатели BTC оставили свободный код своей разработки, что дало возможность другим специалистам создавать на данной основе уже новые типы криптовалют. Эмиссия BTC ограничена количеством в 21 млн (на данный момент этот предел еще не достигнут).

Ethereum

Эфириум это платформа для создания децентрализованных онлайн-сервисов на базе блокчейна (Dapps, Decentralized applications, децентрализованных приложений), работающих на базе умных контрактов. Реализована как единая децентрализованная виртуальная машина. Был предложен основателем журнала Bitcoin Magazine[en] Виталиком Бутериным в конце 2013 года, сеть была запущена 30 июля 2015 года.

Являясь открытой платформой (open source), Ethereum значительно упрощает внедрение технологии блокчейн, что объясняет интерес со стороны не только новых стартапов, но и крупнейших разработчиков ПО, таких как Microsoft, IBM и Acronis. Заметный интерес к платформе проявляют и финансовые компании, включая Сбербанк.

В отличие от других криптовалют, авторы не ограничивают роль эфира платежами, а предлагают его, например, в качестве средства для обмена ресурсами или регистрации сделок с активами при помощи умных контрактов, в частности авторы назвали эфир «криптотопливом» для исполнения умных контрактов одноранговой сетью. Эфир продаётся на сервисах по обмену, а капитализация общего количества эфира превысила тридцать миллиардов долларов.

Litecoin

Данная денежная единица была основана программистом Чарли Ли, который в прошлом работал в компании Google. Выпуск Лайткоин был начат в 2011 году.

Основной замысел данного творения в том, чтобы стать своеобразным аналогом серебра на рынке цифровых финансов, при учете того, что уже известный вам Bitcoin часто ассоциируется по своей стоимости с золотом. Эмиссия LTC ограничена 84 миллионами.

Ripple

Ripple представляет собой глобальную систему взаиморасчетов. Она имеет свои уникальные особенности, которые отличают Рипл от других криптовалют. Это не хардхорк биткоина — с BTC система XRP имеет мало общего. Она не использует традиционный блокчейн, который мы привыкли видеть в большинстве криптовалют.

Принцип работы системы базируется на основе договоренностей, так называемого консенсуса. Для наглядности возьмем в качестве примера такую схему. Вам нужно отдать своему партнеру в другой стране 100 долларов. Встретиться лично не получается, отправлять переводом накладно, а потому вы договариваетесь со своим знакомым поставщиком, который находится в той местности, и он отдает свои деньги вашему партнеру.

Этому знакомому затем третьи лица переводят ценности, эквивалентные ста долларам, причем это может происходить как в любой удобной ему валюте, так даже быть возвращено материальными вещами. В итоге все получают, что хотят, хотя мало кто из всей цепочки знает друг друга — все взаимодействие основано на доверии. В Ripple роль таких людей выполняют серверные узлы.

«Основа системы Рипл — это реестр (по англ. ledger) в виде распределенной базы данных, где хранятся все данные об аккаунтах и транзакциях пользователей. При его работе используется протокол RPCA — Ripple Protocol consensus algorithm».

Обновляется реестр каждые несколько секунд и самый актуальный в данный момент времени называется LCL — Last Close Ledger. Копии реестра хранятся на серверах сети, которые еще называют узлами.

С внешним миром, а точнее с магазинами, обменными пунктами, система взаимодействует через так называемые «шлюзы». Любой желающий, кто хочет провести транзакцию, должен отправить шлюзу деньги с помощью банковской карты, электронной платежной системы. Далее деньги можно менять на любую валюту мира. При этом система сделает это по самому выгодному курсу.

Zcash

Zcash это криптовалюта с открытым исходным кодом, разработанная компанией Zerocoin Electric Coin Company, обеспечивающая конфиденциальность и выборочную прозрачность транзакций. Платежи Zcash публикуются в общедоступной цепочке блоков, но отправитель, получатель и сумма транзакции остаются приватными.

Торговый символ Zcash, ZEC, не является официальным ISO 4217. Как и Биткоин, Zcash имеет фиксированный общий запас в 21 миллион единиц. Впервые валюта анонсирована 20 января 2016 года.

Эволюция криптовалют

Сформулировав суть «правильной» валюты и создав блокчейн, Накамото стал отцом-основателем первой криптовалюты — биткоина. Майнинг первого блока состоялся в январе 2009 года, и в нём был зашифрован следующий текст, отсылающий к финансовому кризису:

«The Times 03/Jan/2009 Chancellor on brink of second bailout for banks».

Прощайте, банки; здравствуй, биткоин.

Как и в любой инновационной технологии, последователи не сильно отстали от первооткрывателя. Через неполных десять лет после изобретения биткоина вы можете наблюдать в обращении свыше 1500 криптовалют с общей капитализацией, близкой к $500 млрд. (на момент написания статьи).

Конкуренция высока, монеты соревнуются, желая урвать кусок побольше. Вам стоит запомнить хотя бы пять представителей этого пространства: биткоин, эфириум, Ripple, Bitcoin Cash и лайткоин. Эти пять гигантов занимают большую часть рынка. Если хотите узнать побольше, изучите 50 криптовалют, расположившихся на верхушке рейтингов.

Основная идея биткоина достаточно проста, так как в первую очередь это средство хранения и обмена ценностями. Тем не менее это лишь верхушка айсберга, поскольку у криптовалют есть и другие функции.

Не так давно новаторы придумали совершенно новые сферы применения для криптовалют, многие из которых Сатоши, возможно, не мог себе представить в самых смелых мечтах.

Возьмите вторую по величине криптовалюту — эфириум. Виталик Бутерин изобрёл эту платформу в 2013 году. В отличие от биткоина, эфириум построен так, чтобы позволять создавать на его основе даппы (dapp — децентрализованные приложения) и смарт-контракты.

Сам биткоин, по сути, был даппом, предназначенным для выполнения определённой цели (децентрализованная p2p-система для обмена цифровой валютой). Даппы работают в блокчейнах, точно так же, как программы для ПК создаются под Windows или другие операционные системы.

Вместо того чтобы создавать новый блокчейн каждый раз, когда кто-то хочет создать свой дапп, можно использовать существующую инфраструктуру эфириума. Сравните строительство дома своими силами в чистом поле с наймом команды профессионалов, которые всё продумали за вас. Эфириум позволил практически каждому создавать собственные криптовалюты и даппы без особых проблем.

Неудивительно, что на эфириуме построены сотни криптовалют, и отдельные лица, учреждения и стартапы придумывают всевозможные творческие применения этой платформе. Это путь наименьшего сопротивления.

Тем не менее многие проделали тяжёлую работу, необходимую для создания собственных блокчейнов. Например NEM, NEO, Qtum или лайткоин.

Зачем? Хотя создать криптовалюту или дапп на существующей платформе относительно просто, вы будете ограничены возможностями этой платформы и установленными ею правилами. Вот почему серьёзные проекты часто предпочитают собственные блокчейны.

Как можно использовать криптовалюту?

Мы поняли, что биткоин и эфириум революционны, но каковы преимущества криптовалют на практике?

То, что делает криптовалюты полезными, — это не столько товары, которые можно за них купить, сколько избавление от проблем, которые они решают. В этом заключается основная ценность, которую они предоставляют конечному потребителю. Неслучайно самые ценные криптовалюты инновационны.

Возьмите биткоин, который произвёл революцию в том, как мы осуществляем транзакции и храним ценности, позволив нам отправлять деньги кому угодно, в любое время и в любом месте, безо всяких разрешений.

Как и у любой отличной идеи, у биткоина появилось сразу несколько последователей, желающих улучшить то, чего ему удалось достичь. Такие игроки, как лайткоин, Dash, IOTA и Ripple, быстро вышли на сцену, предлагая более быстрые транзакции с более низкой стоимостью, улучшенную масштабируемость и энергоэффективность.

Хотя в какой-то степени эти альткоины борются за то, чтобы стать самой популярной платёжной системой из всех, нюансы удерживают их на разных рынках. Например, Monero представляет собой криптовалюту, защищённую от отслеживания, с анонимными транзакциями, что позволяет пользователям сохранять конфиденциальность своих транзакций и поддерживать баланс, не опасаясь того, что об этом узнают третьи лица.

Первое и наиболее очевидное использование криптовалют — это платежи, причём список компаний, принимающих биткоин для оплаты товаров и услуг, растёт, а банкоматы с функцией вывода средств расположены по всему миру. Началась гонка по созданию стандартной формы оплаты с использованием криптовалютных дебетовых карт, таких как Bitpay, которые позволят своим владельцам оплачивать покупки через обычные терминалы в магазинах.

Хотя всё это здорово, технология блокчейн не ограничена финансовой сферой. Она может быть использована для решения множества проблем, существующих в современном цифровом мире. Поэтому сейчас мы можем увидеть сотни новых проектов с действительно невероятными идеями.

Вслед за эфириумом были созданы десятки платформ для смарт-контрактов, предлагающих инновационные решения проблем, связанных с сельским хозяйством, медициной, IT, логистикой и почти любым другим сектором.

Например, Sia позволяет сдавать в аренду неиспользуемое место на жёстком диске. В обмен за подключение этого пустого места к блокчейну вы получите некоторое количество Siacoin, собственной криптовалюты проекта.

Здесь следует отметить разницу между монетами и токенами. Монеты существуют исключительно как форма цифровых денег на собственных блокчейнах. Биткоин и лайткоин — яркие примеры монет.

Токены занимают другую нишу и служат альтернативным целям — например, представляют цифровой актив, долю, плату за использование системы и т.д. Dragonchain, Waltonchain и Civic — токены ERC20. Это значит, что они существуют в блокчейне эфириума, и все они обслуживают соответствующие утилиты, предоставляемые проектом.

Важно отметить, что полезность криптовалюты — это её основная характеристика: если токен имеет практическое применение и решает существующую проблему, он, скорее всего, будет расти в цене.

При этом многие бесполезные монеты получили в итоге больше, чем были должны. Например, Dogecoin изначально был шуточной криптовалютой без какой-либо ценности или реального рыночного применения. При рыночной капитализации около $600 млн. (на момент написания) это, возможно, самая выгодная шутка в мире.

Несмотря на некоторые проекты с низким качеством (или шуточные проекты), справедливо сказать, что криптовалюты не существуют в вакууме, а зависят от ценности децентрализованного приложения, платформы или блокчейна, на которых они основаны.

Осмыслив прочитанное, вы, скорее всего, начнёте осознавать, что криптовалюта — это просто прекрасная идея. Так почему же прошло десять лет, а мы все ещё не покупаем гамбургеры за биткоины?

Проблемы массового признания криптовалюты

Несмотря на все свои революционные свойства, криптовалютная индустрия сталкивается с рядом проблем, которые делают массовое признание медленным и даже несколько болезненным процессом. Давайте рассмотрим самые большие препятствия, которые должны преодолеть криптовалюты, чтобы получить массовое одобрение.

В любых способах оплаты важна стабильность. Волатильность большинства криптовалют временами пугает: они могут значительно упасть или вырасти в цене за считанные минуты. Это хороший шанс для инвесторов, но средний продавец или потребитель не будет прибегать к криптовалютам именно из-за таких рисков.

Скорость и транзакционные издержки — ещё один минус. Немногие монеты могут конкурировать с платёжными системами вроде Visa. Например, биткоин-транзакция сейчас в среднем занимает около часа, а комиссия превышает $15. Это делает биткоин бесполезным для повседневных операций. Он безнадёжно медленный и слишком дорогой для небольших покупок. Не говоря уже о проблеме масштабируемости, которая не позволяет сетям обрабатывать большое количество транзакций за определённый отрезок времени.

Затем встаёт вопрос о безопасности. В криптопространстве уже произошли преступления на миллионы долларов, например взлом биржи Mt. Gox. Плюс к тому пользователи не всегда правильно используют криптовалюту. В то время как сами криптовалюты невероятно надёжны, «техника безопасности» всё ещё развивается. Подумайте о электронной почте: пользователям потребовались десятилетия, чтобы научиться распознавать спам, заражённые и фишинговые письма.

Способ, которым новые криптовалютные проекты привлекают средства, вызвал усиленный контроль и привёл к дискуссиям о регулировании. Китай и Южная Корея запретили участие в ICO — первичных предложениях монет — своих граждан, и ряд других стран вполне могут последовать этому примеру.

Зачем? К сожалению, нескольким мошенникам удалось обворовать достаточно людей, предлагая «новые монеты». Легитимность — ключ к признанию криптовалют, а выходки в ковбойском стиле создают им плохую репутацию и вызывают скептицизм в отношении долгосрочной жизнеспособности технологии.

Даже после того, как вопрос ICO будет улажен, законность использования криптовалют продолжит вызывать сомнения. Официальные власти не одобрят использование гражданами криптовалют для уклонения от налогов или финансирования преступной деятельности.

Криптовалюта – будущее

Список перечисленных проблем впечатляет, но у каждой из них на горизонте видится больше одного решения. В дело вступили умнейшие люди в мире, преисполненные энтузиазма.

Технологические проблемы кажутся самыми лёгкими для преодоления. Недавние дополнения, такие как IOTA, могут предоставить неограниченную масштабируемость и почти мгновенные транзакции без каких-либо затрат. Так называемые стабильные монеты решают проблему волатильности, используя различные изобретательные методы, чтобы стоимость криптовалюты не колебалась. Меры безопасности усиливаются, а криптовалютные биржи совершенствуют свое ПО для максимальной защиты средств пользователей.

Несмотря на весь этот быстрый прогресс, судьба криптовалют слишком сильно зависит от властей. К счастью, многим правительствам ясно, что криптовалюты имеют огромную ценность, которую пока сложно осознать до конца. По мере того в криптоэкономику будут поступать триллионы долларов, многие страны, скорее всего, попытаются выбиться в лидеры криптовалютного пространства.

Там, где есть деньги, будут и налоги. По мере развития экономики инвесторы, корпорации и пользователи станут подчиняться новым правилам, которые будут диктовать правительства. Мы неизбежно уйдём от безумной анархии нерегулируемых ICO. Ряд стран уже закладывают основу для того, чтобы это произошло.

В то время как Китай и Южная Корея предпочли запреты, Швейцария выпустила руководящие принципы, которые выстраивают правовую основу для ICO, стремясь стать самой дружественной к криптовалютам нацией.

Всё становится интереснее. Как только бюрократы дадут криптовалютам зелёный свет, компании всех форм и размеров не преминут этим воспользоваться. Естественно, инфраструктура не будет отставать: подтянутся банки, торговые предприятия и поставщики услуг, и скоро ваша бабушка начнёт покупать рождественские крекеры за биткоины.

Огни приглушаются, и вам лучше занять место в первом ряду. Возможно, массовое признание займёт месяцы и даже годы, но криптовалюта — звёздный актёр в шоу, которое определённо заслуживает внимания.

Криптовалюта – как безопасно хранить

Несколько полезных правил, которые помогут сохранить средства в безопасности:

- Всегда делайте резервную копию приватного ключа. Можно хранить его на USB флешке, но будьте осторожны, так как известно много случаев когда такая флешка была потеряна или повреждена из-за детей или домашних животных. Или напишите приватный ключ на бумаге (не рекомендуется использовать принтер и распечатывать), но, опять же, храните такую запись в надежном месте. Братья Уинклвоссы, известные крипто-миллиардеры использовали данный метод, но в более изощренном виде: разрезали распечатанный на бумаге ключ и хранили в разных ячейках в банке.

- Обычно приватные ключи можно восстановить с помощью ключевой фразы, которая состоит из 12 или 24 слов. Сделайте также копию этой фразы.

- Создайте почтовый ящик, который будете использовать только для этого кошелька. Только для ЭТОГО КОШЕЛЬКА.

- Используйте двухфакторную аутентификацию везде, где это возможно. Всего-навсего установите приложение, которое будет генерировать пароль для ваших аккаунтов и наслаждайтесь еще одним уровнем защиты.

- Выбирайте надежные биржи и обменники, с хорошей репутацией, чтобы избежать неприятных последствий.

- Обновляйте программное обеспечение регулярно и устанавливайте последнюю версию кошелька, которым пользуетесь.

Источники:

- https://alpari.com/ru/beginner/glossary/cryptocurrency/

- https://habr.com/p/352974/

- https://www.finam.ru/education/likbez/kriptovalyuta-kripta-chto-eto-takoe-i-kak-na-neiy-zarabotat-20190605-15210/

- https://Mining-CryptoCurrency.ru/chto-takoe-kriptovalyuta/