Процессор является наиболее важным компонентом компьютера. ЦП также называют микропроцессором или просто процессором. Так же, как мозг управляет человеческим телом, ЦП контролирует все части компьютера. Следовательно, центральный процессор считается мозгом компьютера. Вы можете знать основные детали своего процессора, такие как Intel Core i3, i5, AMD и т.д. Но как насчет других деталей, таких как скорость процессора, количество ядер, архитектура, размер кеша и так далее? В этом руководстве мы обсудим все возможные способы поиска информации о процессоре в Linux с помощью различных инструментов командной строки, а также графических инструментов.

Найти информацию о процессоре в Linux

Для получения информации о процессоре в Linux доступно множество утилит (как CLI, так и GUI). Давайте посмотрим на них по очереди.

Все приведенные ниже методы протестированы в настольной системе Ubuntu 20.04 LTS.

Метод 1 — проверьте информацию о процессоре с помощью lscpu

Утилита командной строки lscpu, собирает информацию архитектуры CPU от sysfs и архитектуры конкретных библиотек, как /proc/cpuinfo. Команда lscpu собирает сведения о ЦП, такие как количество ЦП, потоков, ядер, сокетов и узлов с неоднородным доступом к памяти (NUMA). Он также получает информацию о кэшах ЦП и совместном использовании кеша, семействе, модели, bogoMIPS, порядке байтов, пошаговом режиме и т.д. Команда lscpu является частью пакета util-linux, поэтому не беспокойтесь об установке.

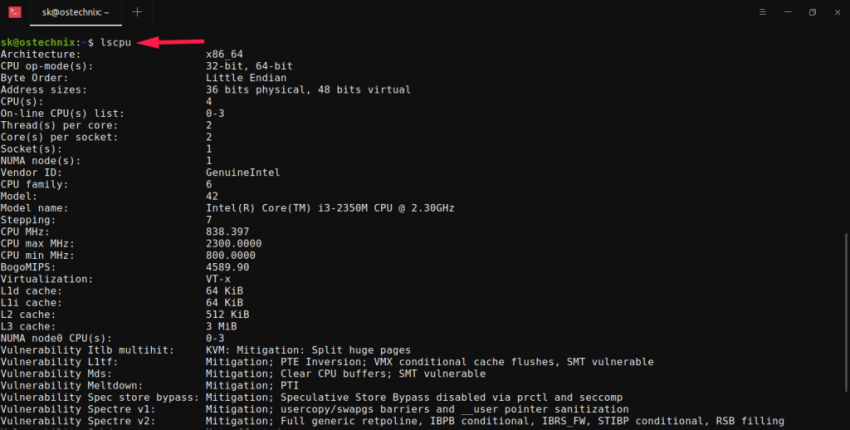

Чтобы найти информацию о процессоре в Linux с помощью команды lscpu, просто запустите ее без каких-либо параметров:

$ lscpu

Пример вывода:

Architecture: x86_64

CPU op-mode(s): 32-bit, 64-bit

Byte Order: Little Endian

Address sizes: 36 bits physical, 48 bits virtual

CPU(s): 4

On-line CPU(s) list: 0-3

Thread(s) per core: 2

Core(s) per socket: 2

Socket(s): 1

NUMA node(s): 1

Vendor ID: GenuineIntel

CPU family: 6

Model: 42

Model name: Intel(R) Core(TM) i3-2350M CPU @ 2.30GHz

Stepping: 7

CPU MHz: 838.397

CPU max MHz: 2300.0000

CPU min MHz: 800.0000

BogoMIPS: 4589.90

Virtualization: VT-x

L1d cache: 64 KiB

L1i cache: 64 KiB

L2 cache: 512 KiB

L3 cache: 3 MiB

NUMA node0 CPU(s): 0-3

[...]

1.1. Отображение конкретной информации о процессоре, используемой lscpu в Linux

Как видите, lscpu отображает полную информацию о вашем процессоре. Вы также можете сузить результаты, используя команду grep для фильтрации определенной детали, например названия модели , как показано ниже:

$ lscpu | grep -i 'Model name'

Model name: Intel(R) Core(TM) i3-2350M CPU @ 2.30GHz

Если вы хотите отобразить только модель процессора, запустите:

$ lscpu | grep -i "Model name:" | cut -d':' -f2- -

Intel(R) Core(TM) i3-2350M CPU @ 2.30GHz

Точно так же вы можете найти другие сведения о ЦП, например количество ядер ЦП , как показано ниже:

$ lscpu | grep -i "CPU(s)"

CPU(s): 4

On-line CPU(s) list: 0-3

NUMA node0 CPU(s): 0-3

1.2. Найдите поколение процессоров в Linux

Вы обратили внимание на числа (например, 2350M) после части «i3-» в приведенных выше выходных данных? Первые 2 после i3 показывают поколение процессора. В данном случае мой процессор 2-го поколения.

Чтобы узнать больше о номерах процессоров Intel, перейдите по этой ссылке .

Метод 2 — найти информацию о процессоре в Linux с помощью файла /proc/cpuinfo

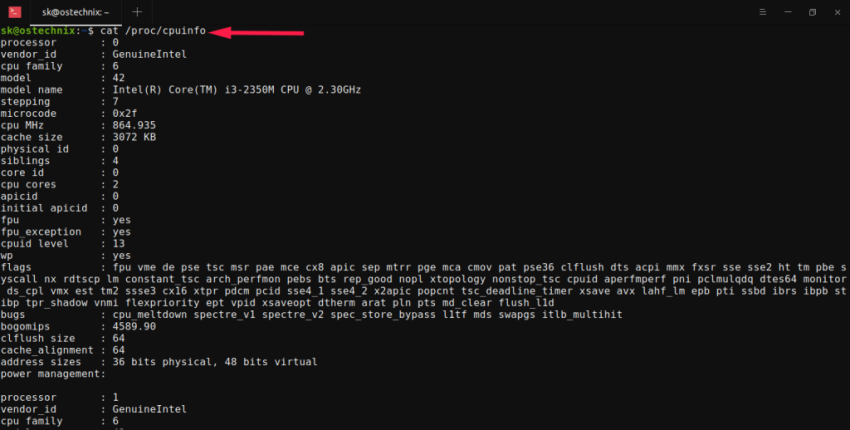

Как я упоминал в предыдущем разделе, данные lscpuо процессоре собираются из файла /proc/cpuinfo. Итак, мы можем просто отобразить содержимое этого файла, используя команду cat для проверки сведений о процессоре в Linux.

$ cat /proc/cpuinfo

Пример вывода:

В отличие от команды lscpu, здесь будет отображаться информация о каждом ядре ЦП. Таким образом, вы получите результат намного дольше, чем lscpu.

Как мы видели ранее, мы также можем отфильтровать конкретные детали процессора из файла /proc/cpuinfo с помощью команды grep. Например, чтобы отобразить семейство процессоров, запустите:

$ cat /proc/cpuinfo | grep "cpu family"

Метод 3 — просмотр информации о процессоре с помощью lshw

Lshw (Hardware Lister) — это полнофункциональная утилита CLI, которая предоставляет подробную информацию об аппаратной конфигурации системы Linux. Он может получить подробную информацию об оборудовании, такую как точная конфигурация памяти, версия прошивки, конфигурация материнской платы, версия и скорость процессора, конфигурация кеша, скорость шины и т.д.

Утилита lshw имеет как командную строку, так и графический интерфейс. Он предустановлен в большинстве дистрибутивов Linux. Если он не установлен по какой-либо причине, вы можете установить lshw на свой компьютер с помощью диспетчера пакетов по умолчанию. Например, выполните следующую команду для установки lshw в Debian, Ubuntu, Pop_OS!:

$ sudo apt install lshw lshw-gtk

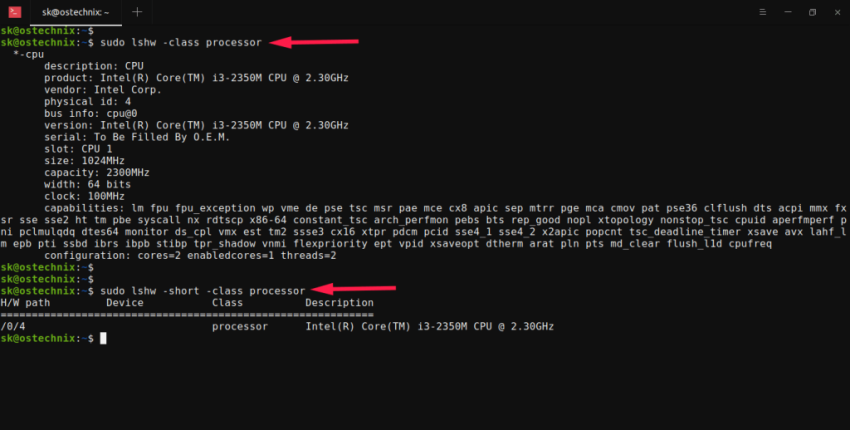

Чтобы просмотреть информацию о процессоре lshw, просто запустите:

$ sudo lshw -class processor

Пример вывода:

$ sudo lshw -class processor

*-cpu

description: CPU

product: Intel(R) Core(TM) i3-2350M CPU @ 2.30GHz

vendor: Intel Corp.

physical id: 4

bus info: cpu@0

version: Intel(R) Core(TM) i3-2350M CPU @ 2.30GHz

serial: To Be Filled By O.E.M.

slot: CPU 1

size: 987MHz

capacity: 2300MHz

width: 64 bits

clock: 100MHz

[...]

Если вы хотите отображать только модель процессора, используйте опцию -short с командой lshw:

$ sudo lshw -short -class processor

H/W path Device Class Description

============================================================

/0/4 processor Intel(R) Core(TM) i3-2350M CPU @ 2.30GHz

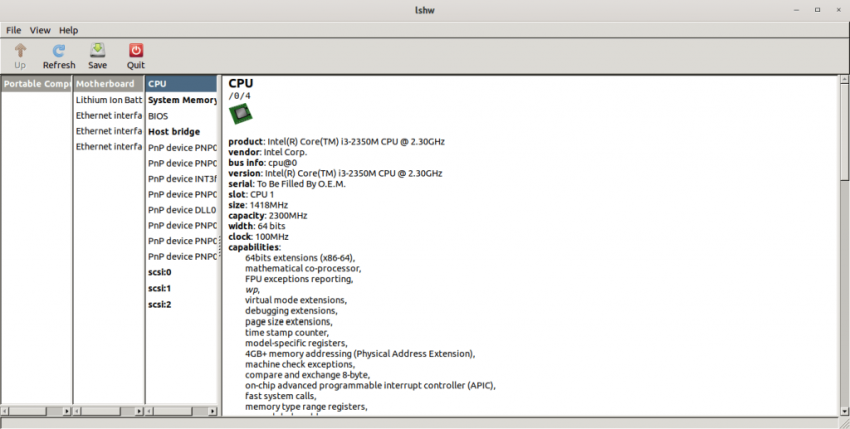

Lshw также имеет графический интерфейс. Запустите lshw gui из меню приложения или Терминала, выполнив следующую команду:

$ sudo lshw-gtk

Дважды щелкните Portable Computer -> Motherboard -> CPU, чтобы получить полную информацию о вашем процессоре.

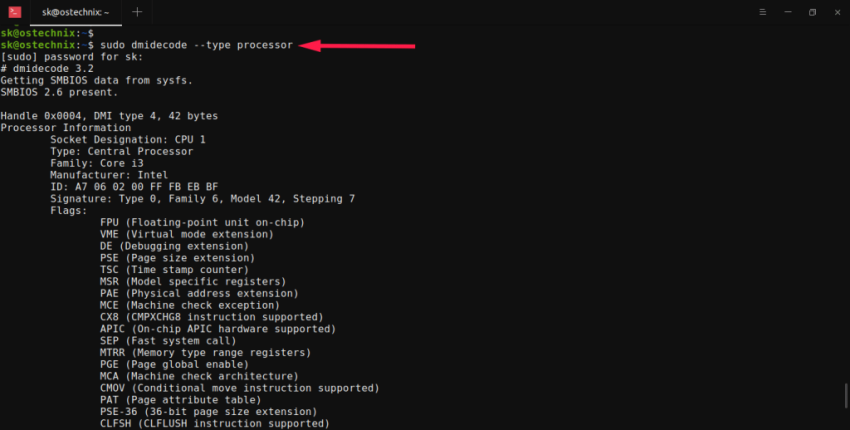

Метод 4 — получить сведения о процессоре с помощью dmidecode

Утилита dmidecode извлекает информацию о аппаратных компонентов системы от таблицы DMI (Desktop Management Interface). Сначала он попытается прочитать таблицу DMI из sysfs, а затем попытается прочитать непосредственно из памяти, если доступ sysfs не удался. После нахождения таблицы DMI dmidecode проанализирует эту таблицу и отобразит информацию об оборудовании системы в удобочитаемом формате. Dmidecode предустановлен в большинстве операционных систем Linux, поэтому не будем беспокоиться об установке.

Чтобы получить информацию о процессоре с помощью dmidecode в Linux, запустите:

$ sudo dmidecode --type processor

Пример вывода:

Метод 5 — просмотр информации о процессоре с помощью inxi

Inxi — это инструмент командной строки для отображения системной информации, такой как процессор, драйверы, xorg, среда рабочего стола, ядро, версия (версии) GCC, процессы, использование оперативной памяти и много другой полезной информации.

Inxi доступен в репозиториях по умолчанию многих операционных систем Linux и Unix. Например, в Deian, Ubuntu, Pop_OS !, мы можем установить inxi с помощью команды:

$ sudo apt install inxi

Чтобы отобразить сведения о процессоре с помощью inxi, используйте -Cили отметьте —cpu:

$ inxi -C

Или же,

$ inxi --cpu

Это отобразит полную информацию о процессоре, включая количество ядер, модель процессора, кэш процессора, тактовую частоту процессора, минимальную / максимальную скорость процессора и т.д.

CPU: Topology: Dual Core model: Intel Core i3-2350M bits: 64 type: MT MCP L2 cache: 3072 KiB

Speed: 821 MHz min/max: 800/2300 MHz Core speeds (MHz): 1: 798 2: 798 3: 798 4: 798

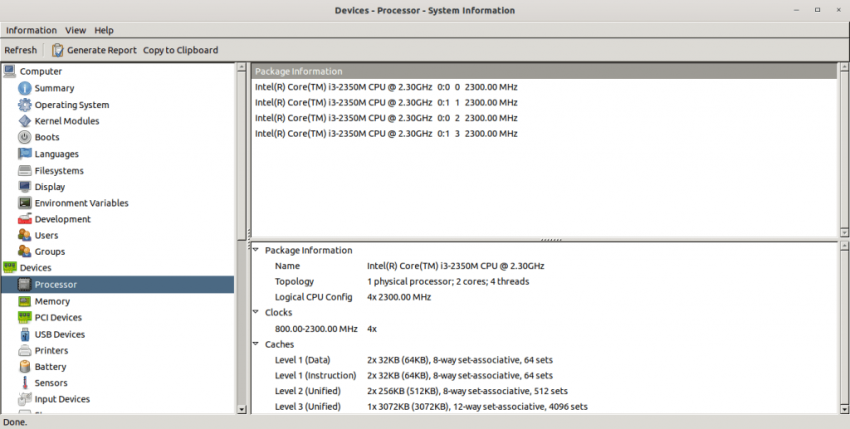

Метод 6 — Распечатать информацию о ЦП с помощью hardinfo

HardInfo — это графическая утилита для сбора информации об оборудовании и операционной системе вашей системы и создания отчетов для печати в HTML или в текстовом формате.

Hardinfo доступен в репозиториях по умолчанию, поэтому установите его с помощью диспетчера пакетов по умолчанию. В Debian, Ubuntu выполните следующую команду для установки Hardinfo:

$ sudo apt install hardinfo

После установки hardinfo запустите его из тире или меню. Щелкните параметр «Процессор» в разделе «Устройства» на левой панели, чтобы получить сведения о ЦП/процессоре:

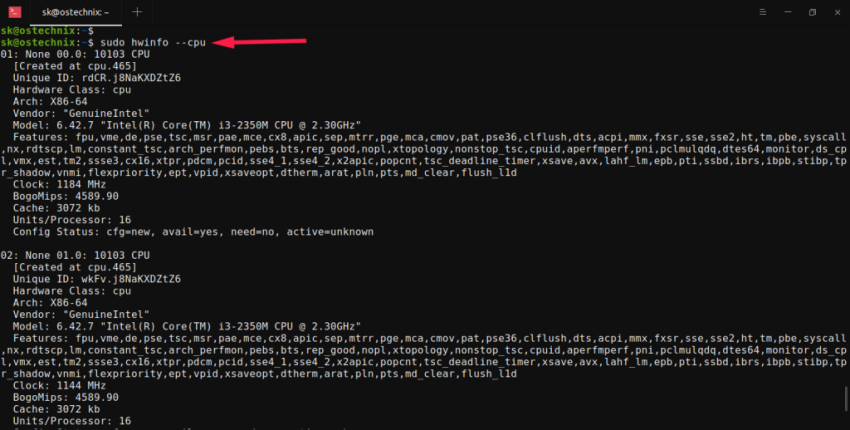

Метод 7 — использование hwinfo

Hwinfo — это еще одна утилита командной строки для поиска информации об оборудовании системы. Он проверяет наличие оборудования в системе Linux и отображает подробную информацию о каждом устройстве.

По умолчанию он не предустановлен. Вы можете установить hwinfo в системах на базе Debian, используя команду:

$ sudo apt install hwinfo

Чтобы просмотреть информацию о процессоре с помощью hwinfo, запустите:

$ sudo hwinfo --cpu

Пример вывода:

Если вам нужна краткая информация о ЦП, запустите:

$ sudo hwinfo --short --cpu

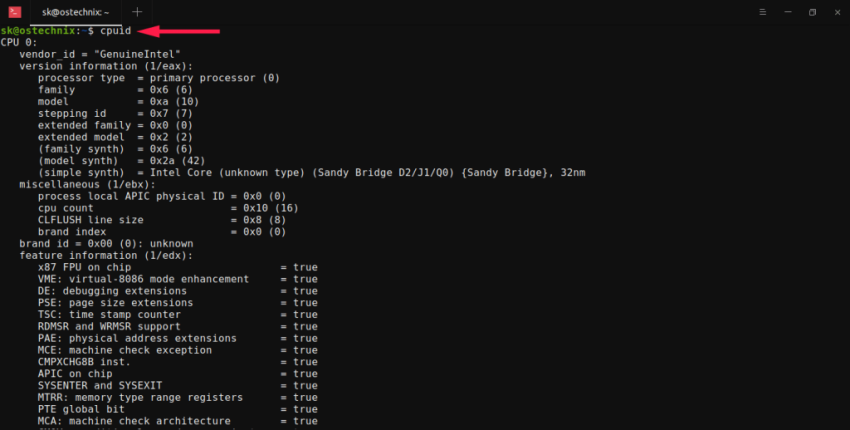

Метод 8 — использование cpuid

Cpuid выводит подробную информацию о ЦП, собранную из инструкции CPUID, а также определяет точную модель ЦП из этой информации.

Он также не предустановлен по умолчанию, поэтому установите cpuid в зависимости от типа дистрибутива, который вы используете, как показано ниже.

В Debian, Ubuntu:

$ sudo apt install cpuid

В системах на основе RPM, таких как Fedora:

$ sudo dnf install cpuid

После установки cpuid получите информацию о процессоре с помощью команды:

$ cpuid

Пример вывода:

Как видите, Cpuid отображает гораздо более подробную информацию о вашем процессоре по сравнению с другими утилитами.

Метод 9 — использование nproc

Nproc является частью GNU coreutils. Он не дает много информации о процессоре. Он только печатает количество процессоров, доступных для текущего процесса.

$ nproc

4

Количество устройств может быть меньше количества онлайн-процессоров. Чтобы распечатать количество установленных процессоров, используйте —allфлаг:

$ nproc --all

Вероятно, вы получите одинаковый результат в обоих случаях.

Метод 10 — использование hwloc

Hwloc утилита предоставляет инструменты командной строки и C API , чтобы получить иерархическое отображение ключевых вычислительных элементов, таких , как:

- Узлы памяти NUMA,

- общие кеши,

- пакеты процессоров,

- ядра процессора,

- и «потоки» процессора.

Убедитесь, что в вашей системе установлен hwloc:

$ sudo apt install hwloc

Чтобы отобразить сведения о процессоре Linux, запустите:

$ hwloc-ls

Эта команда отобразит сведения о вашем процессоре в простой диаграмме, похожей на карту, как показано ниже.

Бонус — Найдите семейство процессоров Intel в Linux

Если вы хотите узнать, какую архитектуру используют процессоры, например Haswell, Sandybridge, Ivybridge, запустите:

$ cat /sys/devices/cpu/caps/pmu_name

sandybridge

Судя по выходу, у меня есть чип Sandybridge . Обратите внимание, что этот файл недоступен для машин с процессором AMD. Вы также можете найти модель процессора, перейти по ссылке https://ark.intel.com/ и ввести номер модели (например, i3-2350M), чтобы узнать, к какой архитектуре он принадлежит.

Это несколько методов поиска информации о процессоре в Linux. Если вы знаете какие-либо другие методы получения сведений о процессоре в Linux, сообщите нам об этом в разделе комментариев ниже. Я проверю и обновлю это соответствующим образом.

https://www.youtube.com/watch?v=Oc4yY62mefQ

2021-05-04T12:31:56

Вопросы читателей