К сожалению, до сегодняшнего дня я не нашел ни одного приложения для Windows, которое упростило бы загрузку изображений в Facebook. Я не говорю, что таких инструментов нет, все, что я говорю, это то, что я не удовлетворен доступными инструментами. Но если у вас есть Windows Live Gallery, для нее есть отличный небольшой плагин с открытым исходным кодом, который называется LiveЗагрузить в Facebook это сделает загрузку фотографий в Facebook куском пирога.

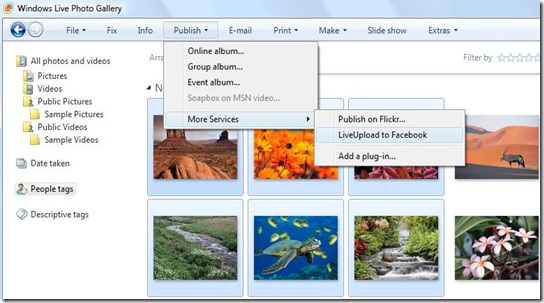

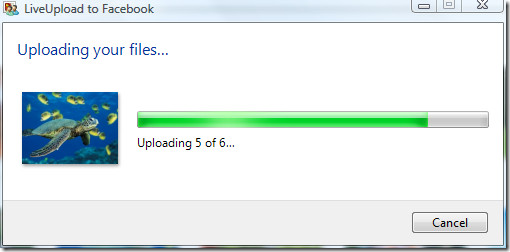

После установки откройте галерею Windows Live Gallery, выберите изображения, которые вы хотите загрузить, перейдите в «Опубликовать»> «Другие службы» и выберите «LiveUpload to Facebook».

Щелкните изображение выше, чтобы увеличить.

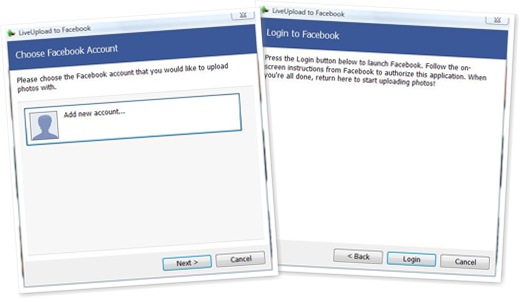

Щелкните изображение выше, чтобы увеличить.

Откроется новое окно с просьбой выбрать учетную запись, в которую вы хотите загрузить фотографии. Если вы запускаете этот плагин впервые, вам нужно будет добавить новую учетную запись. Теперь нажмите «Далее», а на следующем шаге нажмите «Войти».

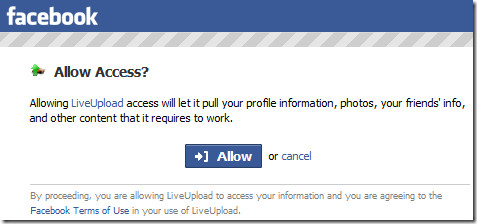

Загрузится новая веб-страница, на которой вы должны разрешить LiveUpload доступ к вашему профилю Facebook.

Теперь вернитесь в галерею Windows Live, и вы увидите окно полной авторизации, нажмите «Далее», и снова откроется Facebook, где вы должны разрешить загрузку фотографий.

Примечание: После того, как вы разрешите доступ, вам больше не будет предлагаться, если вы не удалите приложение из своего профиля.

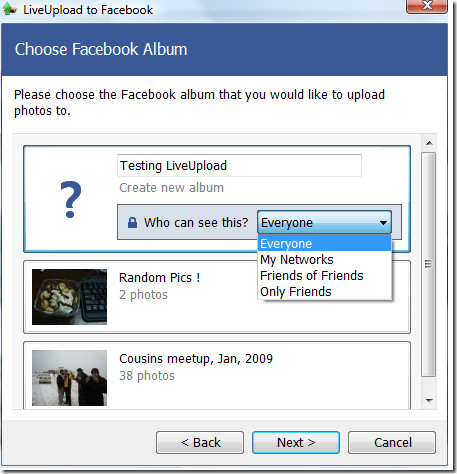

Вернитесь в галерею Windows Live еще раз и выберите альбом, в который вы хотите загрузить изображения. Вы можете создать новый альбом и изменить настройки конфиденциальности.

На следующем этапе нажмите «Опубликовать», и все готово.

Что делает этот плагин уникальным, так это то, что вы можете связать теги людей галереи Windows Live с пользователями Facebook, эти ссылки сохраняются, чтобы во второй раз процесс упростился.

После того, как я попробовал этот плагин, я должен признать, что он вызвал у меня зависимость, так как я больше не захожу на Facebook, чтобы загружать свои фотографии. Попробуйте, и вы будете одинаково поражены. Наслаждаться!

Сообщение Загружайте изображения в Facebook напрямую через Windows Live Gallery появились сначала на My Road.

Откройте Google Search в стиле ретро с помощью Googleman

Я наткнулся на Гуглман при просмотре вслепую через разные приложения. По словам разработчика, это забавное и бессмысленное приложение, запускающее google.com в стиле телешоу Бэтмена 60-х, с вращающимся логотипом Google и звуковыми эффектами. Звук классный, правда? Поскольку я был большим поклонником ретро-сериалов о Бэтмене, я не мог пропустить это приложение.

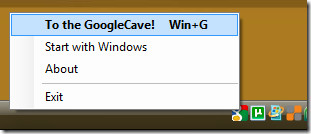

Это очень маленькое портативное приложение, просто запустите исполняемый файл, и он сразу загрузится в системном трее.

Теперь, чтобы открыть google.com в стиле, вы можете выполнить одно из следующих действий:

- Дважды щелкните значок

- Нажмите Windows Key + G

- Щелкните значок правой кнопкой мыши и выберите «В пещеру Google».

Так что же именно происходит? Ваш экран начнет вращаться в течение 2 секунд, и будет казаться, что вы вошли в машину времени Google, которая перенесет вас в 1960-е годы. Google Search явно откроется в конце. Я сделал снимок экрана своего рабочего стола, пока он все еще вращался.

В следующий раз, когда ваш друг или коллега попросит вас что-то «погуглить», вы можете открыть поиск в Google, как это сделал бы Бэтмен. 😉

В целом, это отличное приложение для того, чтобы похвастаться. Попробуйте и дайте мне знать, что вы об этом думаете. Наслаждаться!

Сообщение Откройте Google Search в стиле ретро с помощью Googleman появились сначала на My Road.

Как отслеживать точное положение / местоположение любого корабля с помощью Sailwx

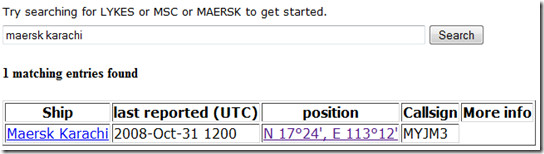

Sailwx – это простой сервис, позволяющий отслеживать положение любого корабля в режиме реального времени. Будь то круизный лайнер или грузовой корабль, вы можете отслеживать несколько кораблей одновременно. Также доступна дополнительная информация, такая как приливы, давление, температура воздуха, температура воды, скорость ветра, направление ветра и высота волны. Вы сможете увидеть текущее местоположение корабля на карте.

![]()

Вы можете искать корабль, просматривая его по типу корабля или вводя его название. База данных регулярно обновляется, так что вы можете отслеживать положение корабля в реальном времени.

Он очень прост в использовании и не требует регистрации. Наслаждаться!

Сообщение Как отслеживать точное положение / местоположение любого корабля с помощью Sailwx появились сначала на My Road.

10 невероятных способов, которыми кошки пытаются сказать, что они вас любят

Ваша кошка не может говорить на вашем языке и поэтому не может сказать, что любит вас так, как вы, должно быть, сто раз. Это, однако, не означает, что они не любят вас или что они не пытаются выразить свое мнение. Кошки действительно пытаются передать вам свои эмоции по-своему, и это то, чего вы так долго не замечали. Итак, чтобы сделать вашу связь еще сильнее, мы сейчас поделимся несколькими вещами, которые, если ваша кошка это делает, вы сразу должны знать, что они пытаются сказать: «Я люблю тебя!».

10 Попробуйте размять ноги

Много раз ваша кошка, должно быть, упиралась лапами вам в колени. Если вам это показалось забавным, но странным, будьте счастливы, ваш кот пытается показать вам свою любовь. Говорят, что если кошка свернулась клубочком и, пока вы ее гладите, она пытается размять вам колени, он говорит, что любит вас так же сильно, как и вы. Хотя это может быть болезненно, поскольку чем он счастливее, тем усерднее он будет пытаться вцепиться в вас ногтями, но небольшая боль в любви приветствуется, не так ли?

9 Они начинают овсянку

Еще одна уникальная особенность кошачьего поведения – это овсянка, то есть странная манера, с которой они бьют вас головой. Такое поведение может показаться вам странным, но это просто показывает, как сильно он вас любит. По мнению экспертов, у кошек есть секретные железы на некоторых частях тела, таких как голова и щеки. Итак, всякий раз, когда ваш котенок трется о вас лицом или головой, он просто отмечает вас своим запахом и принимает вас как часть своей семьи. Возможно, вам также понравится «10 преимуществ для здоровья от жизни с кошками».

8 приносит тебе подарки

Если ваша кошка принесет вам дохлую крысу, вам это точно не понравится. Но поймите более глубокий смысл, связанный с этим. Кошки – охотники, и все, что касается охоты, будь то жуки, игрушки, лягушки или крыса, они делятся своей охотой с теми, кого они любят. Итак, если они приносят вам подарок, неважно, какой это, они делают это потому, что любят вас. Вот для вас, 10 Интересных вещей о кошках вам нужно знать.

7 Кончик их хвоста начинает подергиваться

Если вы внимательно понаблюдаете за кошачьим хвостом, вы легко поймете, в каком он настроении. Если у них хвост выпячивается, поймите, что ваша кошка либо только что подралась, либо чего-то боится. Однако, если их хвост направлен вверх и дергается только кончик хвоста, то это их способ сказать, что вы им дороги, и они вас обожают. Вот несколько видеороликов о кошках и собаках, которые вам также могут понравиться.

6 Они смотрят и моргают на вас

Обычно кошки не выдерживают длительного зрительного контакта с животными или людьми. Однако когда дело доходит до вас, кого они считают частью своей семьи, они никогда не будут против поддерживать зрительный контакт. Это потому, что они полностью вам доверяют. Если вы заметили, что кошка смотрит на вас, а затем медленно моргает, она просто говорит, что любит вас. Узнайте, какие породы кошек самые дорогие в мире прямо сейчас.

5 Они лижут тебя

Хотя вам может показаться немного грубым, когда ваш котенок вас лижет, точно так же, как собаки, они делают это, чтобы показать, что любят вас. Только люди, которые им очень дороги, получат это особое лечение. Итак, если кошка на самом деле облизывает вас, считайте, что вам очень повезло, ведь малыш любит вас так же сильно, как и вы, если не больше.

Смотрите также; 10 самых разнообразных способов изображения кошек на протяжении веков.

4 Незаметный кошачий разговор

В конце концов, словарный запас кошек не так уж и плох. Они мурлыкают, шипят и делают многое другое. Есть также один звук, который они издают, очень похожий на чириканье, и очень высокий. Возможно, вы думали, что они делают это только для того, чтобы потребовать свою любимую еду или что-то в этом роде, но на самом деле это их способ сказать, насколько они вас обожают, и, говоря высокими голосами, они действительно изо всех сил пытаются заставить вас понять их эмоции. Вот еще один список; Топ-10 маленьких домашних животных, которые могут подойти вашим детям.

3 Мурлыканье любви

Кошки мурлыкают, когда чувствуют себя довольными и счастливыми. Некоторые кошки мурлыкают настолько громко, что их трудно переносить. Они мурлыкают, когда кормят грудью своих детей или когда хотят успокоиться. Они также мурлычут, когда лежат на открытом воздухе и наслаждаются солнцем. Однако есть особое мурлыканье, полное грохота, и оно предназначено для особых случаев, когда они улыбаются и хотят сказать, что любят вас.

2 Они начинают кусать

Когда кошка начинает нежно кусать ваши пальцы, не сердитесь, она просто пытается показать вам свою любовь. Вам может быть больно, но ваши кошки этого не понимают. Помните, любовь может быть болезненной, поэтому дорожите этой болезненной радостью. Кошки – самые милые животные в мире.

1 Продолжает следовать за вами

Если ваша кошка просто хочет быть рядом с вами все время, убедитесь, что она любит вашу компанию. Если вы замечаете, что ваш котенок следует за вами из одной комнаты в другую или прыгает по диванам и столам, чтобы они могли быть рядом с вами, это просто показывает, что она любит вас так сильно, что хочет всегда быть рядом с вами.

Теперь, когда вы знаете об этих знаках, остерегайтесь их, и всякий раз, когда вы заметите их в следующий раз, вы имеете полное право радоваться, поскольку ваша кошка сказала вам, что любит вас по-своему сладко и особым образом.

Как отключить брандмауэр в Kali Linux?

Нежелательный трафик блокируется межсетевым экраном, в то время как требуемый трафик разрешается через него. Следовательно, цель брандмауэра — создать барьер безопасности между частными сетями и Интернетом. Брандмауэр — самый важный компонент в сети, препятствующий этому.

Интернет-злоумышленники могут получить нашу информацию; поэтому брандмауэры защищают наши компьютеры от них. Иногда его неправильно понимают как ненужный для Linux. Операционная система Linux была тщательно разработана для обеспечения оптимальной безопасности. Например, они включают в себя многочисленные уровни авторизации для предотвращения установки вирусов и вредоносного программного обеспечения. В отличие от Windows, в системе Linux нет открытых портов по конфигурации, а это означает, что никакие внешние устройства или программы не могут получить доступ к вашему компьютеру без открытия портов. Более того, поскольку Linux — наименее распространенная операционная система, вирусы и шпионское ПО, предназначенные для нее, встречаются крайне редко. В результате кибер-злоумышленникам будет практически невыгодно атаковать его. Несмотря на это, все еще существуют серьезные недостатки безопасности, которые могут подвергнуть вашу систему Linux.

Более того, поскольку большинство пользователей Linux считают, что им не нужна дополнительная безопасность, они будут более уязвимы в случае нападения. В результате имеет смысл инвестировать в надежный брандмауэр Linux, который обеспечит вам необходимую защиту. Однако бывают случаи, когда вы работаете над важным делом, и ваш брандмауэр препятствует вашему продвижению, предотвращая реальные попытки получить доступ к вашей системе. В таких обстоятельствах вы можете почувствовать необходимость отключить брандмауэр. В результате мы узнаем, как отключить брандмауэр сегодня.

Метод отключения брандмауэра в Kali Linux

Сначала мы настроим брандмауэр Kali Linux. Мы можем использовать эту команду для создания брандмауэра в Kali Linux, потому что он не предустановлен. UFW — это простое программное обеспечение для администрирования брандмауэра Linux, которое стремится предоставить удобный интерфейс. Он установлен по умолчанию в Ubuntu, а также доступен для Debian, CentOS и других дистрибутивов Linux.

$ sudo apt install ufw

Наш Kali Linux Firewall был успешно развернут, и теперь мы можем использовать команду status, чтобы проверить его статус. Выполните следующую указанную инструкцию в терминале Kali Linux, чтобы проверить начальный статус брандмауэра ufw.

$ Sudo ufw status

В настоящее время статус «Активен». Поскольку цель этой статьи- научить отключать брандмауэр, вы можете использовать команду disable, чтобы отключить его. Выполните следующую указанную инструкцию в терминале Kali Linux, чтобы отключить брандмауэр:

$ sudo ufw disable

Как уже показано на скриншоте выше, «Брандмауэр остановлен и отключен при запуске системы». Мы снова можем использовать команду status, чтобы проверить его статус.

Брандмауэр вашей системы Kali Linux теперь отключен. Однако нам нужно перепроверить это. Мы можем быстро это проверить, используя следующую команду, чтобы проверить текущее состояние нашего брандмауэра:

$ Sudo ufw status

В настоящее время статус «неактивен». В большинстве случаев пользователь отключает брандмауэр только тогда, когда он / она пытается завершить критическую операцию, а брандмауэр препятствует выполнению этой задачи. Однако после того, как пользователь выполнил задачу, настоятельно рекомендуется снова включить брандмауэр. Если ваш брандмауэр уже отключен, вы можете снова включить его, предварительно выполнив следующую команду.

$ sudo ufw enable

Заключение

В этом посте мы узнали, как использовать брандмауэры, а также их важность в компьютерной системе. Однако мы также обнаружили, что бывают случаи, когда нам нужно отключить брандмауэр системы для выполнения некоторых критических задач. Вы можете отключить брандмауэр в системе Kali Linux, используя метод, описанный выше, в зависимости от вашей конкретной ситуации. Также рекомендуется включить брандмауэр после завершения процесса, для которого вы пытались отключить его, чтобы он мог легко защитить ваш компьютер от любого вредоносного программного обеспечения и хакеров. Надеюсь, эта статья поможет вам включить и отключить брандмауэр в операционной системе Kali Linux.

MikroTik Hotspot Configuration with ECMP Load Balancing

MikroTik Hotspot is one of the most popular services in MikroTik RouterOS and day be day the demand of Hotspot service is increasing. MikroTik Hotspot can be used in any Airport, Hotel, Restaurant, Campus, Camp, Office or any ISP network. It is also possible to establish a WiFi Broadband Network with the MikroTik Hotspot service. How to configure MikroTik Hotspot was discussed in one of my previous articles. Although MikroTik Hotspot configuration is not so difficult but sometimes we face difficulties to configure MikroTik Hotspot with load balancing. So, in this article we are going to see how to configure MikroTik Hotspot Server with ECMP load balancing and link redundancy technique.

ECMP Load Balancing and Link Redundancy Configuration

ECMP is a so easy but stable load balancing and link redundancy technique in MikroTik RouterOS. ECMP can be configured for both equal or unequal bandwidth link. For this article configuration, we assume that we have equal bandwidth uplink connections which are named as ISP1 and ISP2. We have also a LAN interface (either bridge or physical interface) named as LAN where Hotspot will be configured.

So, at first we will assign IP address on ISP1, ISP2 and LAN interfaces. Issue the following commands to assign IP addresses on these interfaces. Don’t forget to replace IP information according to your network.

/ip address

add address=192.168.10.10/24 interface=ISP1 network=192.168.10.0

add address=172.22.2.2/24 interface=ISP2 network=172.22.2.0

add address=10.10.0.1/23 interface=LAN network=10.10.0.0

Now we will assign DNS IP so that our Router can communicate to public domain. Issue the following command to assign DNS IP addresses.

/ip dns

set servers=8.8.8.8,8.8.4.4

We will now configure NAT so that Hotspot users can get internet access. Issue the following command to configure firewall NAT.

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ISP1

add action=masquerade chain=srcnat out-interface=ISP2

We will now configure route according to ECMP load balancing technique. Issue the following commands to configure route for ECMP load balancing.

/ip route

add check-gateway=ping distance=1 gateway=172.22.2.1,192.168.10.1

ECMP load balancing and link redundancy configuration is now complete. But we have a little issue here. If we want to access MikroTik Router from public area, the connection will be failed because any connection that was established from ISP1 interface can be routed over ISP2 interface.

To overcome this issue, we need to tell if any connection established from ISP1 should be routed over ISP1 interface and vice versa. For this, we will create some mangle rules to mark connection and routing. Issue the commands to mark ISP1 and ISP2 connections and routing.

/ip firewall mangle

add action=mark-connection chain=input in-interface=ISP1 new-connection-mark=isp1_conn passthrough=no

add action=mark-connection chain=input in-interface=ISP2 new-connection-mark=isp2_conn passthrough=no

add action=mark-routing chain=output connection-mark=isp1_conn new-routing-mark=to_isp1 passthrough=no

add action=mark-routing chain=output connection-mark=isp2_conn new-routing-mark=to_isp2 passthrough=no

Now run the following commands to route these marked packets properly through ISP1 and ISP2 interfaces.

/ip route

add check-gateway=ping distance=1 gateway=192.168.10.1 routing-mark=to_isp1

add check-gateway=ping distance=1 gateway=172.22.2.1 routing-mark=to_isp2

ECMP load balancing and link redundancy configuration has been completed. We will now configure MikroTik Hotspot that will use this ECMP load balancing.

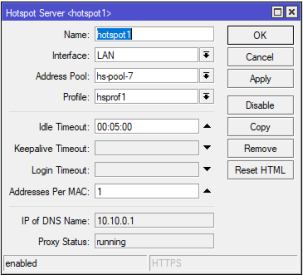

Hotspot Configuration with ECMP Load Balancing Network

MikroTik Hotspot can easily be configured with Winbox. So, we will now configure MikroTik Hotspot using Winbox. Login to MikroTik Router with Winbox software and follow the following steps to configure Hotspot with Winbox.

- From Winbox, go to IP > Hotspot menu item. Hotspot window will appear now.

- Click on Servers tab and then click on Hotspot Setup button. Hotspot Setup window will appear now.

- Choose LAN interface from Hotspot Interface drop-down menu. If you have bridge interface created before and want to setup Hotspot Server on bridge interface, choose the bridge interface from drop-down menu. Now click Next button.

- By default LAN Gateway IP will be assigned on Local Address of Network input field. Masquerade Network checkbox must be unchecked. Click Next button.

- Choose address pool for Hotspot Server from where IP address will be assigned to clients. Normally, it will show network IP range without gateway IP. We can change default range as we wish or can keep the default range. Click Next button.

- If you have SSL certificate, you can import by choosing import other certificate option. But Select none as we do not have any SSL certificate now. Click Next button.

- If you have SMTP server, you can put SMTP Server address in IP Address of SMTP Server input box. As we have no SMTP Server, keep it blank. Click Next button.

- DNS servers that we have provided in basic configuration will automatically be assigned in DNS Servers input field. So, nothing to do just click Next button.

- Now it is time to put DNS name and it is a mandatory field. DNS name will be used to get Hotspot login page. So, put a standard DNS name such as systemzone.mk or systemzone.net etc. and click Next button.

- Now put a local Hotspot User. By default it is admin. We can keep this user or change as our wish. Also put password in Password field for the User. Click Next button.

- Hotspot Server setup has been completed and you will get a successful message now.

Hotspot Server with ECMP load balancing and link redundancy is now ready. You can now create Hotspot user profile and user and can use Hotspot service smoothly.

How to configure MikroTik Hotspot with ECMP load balancing has been discussed in this article. I hope, you will now be able to configure MikroTik Hotspot with ECMP load balancing. However, if you face any confusion, feel free to discuss in comment or contact me from Contact page. I will try my best to stay with you.