Знаете ли вы, что вы можете установить Windows 11 или Windows 10 на USB-накопитель, например, на быстрый твердотельный накопитель USB или карту памяти USB? Вы хотите создать переносную установку Windows To Go? Если вы хотите иметь возможность загружать Windows 11 или Windows 10 с USB-накопителя на любом компьютере, где бы вы ни находились, читайте дальше. В этом руководстве мы покажем вам, как выполнить установку Windows 11 или Windows 10 (Windows To Go) на USB-накопитель.

Комплексное руководство по юридическому и этичному мониторингу сотрудников

Вы можете подумать, что приложения для мониторинга персонала относительно новы в отрасли, но на самом деле эта практика существует с конца 19 века. В наши дни предприятия всех размеров используют отслеживание занятости для определения слабых мест в производительности. Эта практика гарантирует, что работники берут на себя ответственность и соблюдают требования компании. Помимо этого, мониторинг сотрудников также включает в себя отслеживание их телефонных звонков, использования Интернета, переписки по электронной почте и физического перемещения в рабочее время.

Отслеживание рабочего времени может быть палкой о двух концах. Хотя это может принести пользу вашей компании, неправильное выполнение может привести к ряду неблагоприятных последствий. Поэтому мы составили это подробное руководство, чтобы объяснить, как можно практиковать отслеживание сотрудников с соблюдением этических норм и как обеспечить высокую производительность удаленных сотрудников.

Где применяется мониторинг сотрудников?

Есть несколько причин, по которым компании внедряют систему отслеживания занятости. Вот некоторые из наиболее распространенных применений практики:

Обеспечение качественной поддержки клиентов

Клиенты будут продолжать покровительствовать бизнесу, если они получат необходимую им поддержку. Поэтому для компаний крайне важно обеспечить эффективную и профессиональную работу своих команд по обслуживанию клиентов. Один из лучших способов сделать это — внедрить надлежащую систему мониторинга сотрудников.

Контакт-центры обычно записывают все телефонные и электронные разговоры своих агентов с клиентами. Это позволяет им поддерживать качество обслуживания, определяя области для улучшения. Подразделение по развитию бизнеса компании будет использовать полученные данные для обучения своих представителей по обслуживанию клиентов решению проблем своих клиентов. Конечно, записи будут полезны и в случае возникновения юридических споров с заказчиком.

Эффективное управление удаленными командами

Из-за текущей ситуации в мире все больше компаний изучают преимущества удаленной работы. Раньше стартапы инвестировали в эту отрасль, но мы видели, как крупные компании, такие как Google, Amazon и Facebook, позволяли своим сотрудникам работать из дома в течение длительного периода времени.

Есть продуктивные преимущества в работе из дома. Тем не менее, установка также может быть подвержена различным отвлекающим факторам. Сосредоточенность и продуктивность работника могут быть легко подорваны домашними делами, социальными сетями или доступными развлечениями. Конечно, менеджерам может быть сложно вручную отслеживать, что делают члены их команды. Таким образом, отслеживание сотрудников с помощью приложения для мониторинга, такого как Traqq, обеспечит отчетность о результатах.

Создание точных счетов

Агентства, которые предлагают разработку программного обеспечения, проектирование, цифровой маркетинг или другие услуги, которые выставляют клиентам почасовые счета, могут сделать выставление счетов намного проще и точнее, используя программы мониторинга работы сотрудников. Легче контролировать количество часов, потраченных на каждый проект, когда установлена надлежащая система учета рабочего времени . Более того, это практически исключает споры о оплачиваемых часах, потому что данные, как правило, точны.

Эффективные операции для финансовых компаний

Мониторинг сотрудников также используется финансовыми компаниями для их общих операций и продаж. Эти предприятия должны предотвратить кражу данных или утечку данных. Таким образом, в рамках своих усилий по соблюдению правил конфиденциальности и информационной безопасности они должны контролировать деятельность своих сотрудников. В некоторых странах компании, которые продают финансовые продукты, такие как взаимные фонды и страхование, по закону обязаны записывать разговоры о продажах. Это гарантирует, что их сотрудники не используют ложную информацию или хитрые методы, чтобы убедить клиентов совершить покупку.

Каковы преимущества использования мониторинга сотрудников на рабочем месте?

Независимо от того, являетесь ли вы предпринимателем, фрилансером, руководителем группы или руководителем, вы можете получить множество преимуществ, если у вас есть система мониторинга работы. Вот некоторые из преимуществ, которыми вы можете воспользоваться:

Эффективное использование времени

Как правило, работнику, работающему полный рабочий день, платят за восемь часов работы в день. Вы будете удивлены, узнав, что около 89% сотрудников признают, что зря тратят время на работе . 31% этих работников ежедневно тратят впустую около 30 минут оплачиваемого времени. Это может показаться немного, но если сложить цифры, вы теряете тысячи долларов каждый год.

С другой стороны, когда вы позволяете сотруднику отслеживать свои часы, вы можете гарантировать, что он учитывает каждую оплаченную минуту. В наши дни существуют приложения для мониторинга, которые также оценивают, как работники тратят свое время. Таким образом, вы можете быть уверены, что платите только за часы и минуты, потраченные вашими сотрудниками на работу.

Компании следят за своими работниками не только потому, что хотят обнаружить кражу времени. Эта практика также помогает компаниям определить, не слишком ли долго сотрудники выполняют определенные задачи. Например, им может потребоваться на час больше времени для завершения презентации, тогда как большинство сотрудников могут сделать это за более короткий промежуток времени. Подобные проблемы можно выявить, наблюдая за действиями своих сотрудников. Конечно, вы можете использовать собранные данные, чтобы изучить, как работник может улучшить свои слабые стороны.

Меньше ошибок, лучшее качество вывода

Если у вас есть полное представление о действиях членов вашей команды, вы сможете выявить их ошибки до того, как они выйдут из-под контроля. Возможно, есть неотложная и важная задача, которую необходимо выполнить. Однако вы заметили, что ваш сотрудник работает над проектом с низким приоритетом. Конечно, вы можете уловить это на ранней стадии и отправить человеку сообщение, предлагая ему сосредоточиться на более важном проекте.

Повышенная безопасность

Мониторинг на рабочем месте также может сделать офисную среду более безопасной. Например, отслеживание электронных писем во многих случаях помогало разрешать претензии о сексуальных домогательствах. Помимо этого, есть и другие способы, с помощью которых отслеживание сотрудников может повысить безопасность. Эта практика является одним из практических способов гарантировать, что полевым работникам ничего не угрожает. Например, один человек должен сообщить в определенное время, но от него никто не получил известия. В этом случае компания может проверить местоположение сотрудника по GPS, чтобы убедиться, что он в безопасности.

Разумное делегирование задач

Наблюдая за работой своих работников, вы можете определить их сильные и слабые стороны. Следовательно, вы можете более эффективно делегировать задачи. Если все сделано правильно, распределение обязанностей может сделать людей более продуктивными, способствовать сотрудничеству, развитию навыков работников и повышению морального духа.

Теперь вы не получите этих преимуществ, если будете давать определенные задачи не тем сотрудникам. Когда вы знаете, кто борется, а кто блестит в конкретной теме, вы можете соответствующим образом делегировать задачи. В некоторых случаях это может означать возложение ответственности на кого-то, кто плохо подготовлен, чтобы позволить им совершенствоваться. В ситуациях, когда есть чувство срочности, вы можете возложить ответственность на того, кто сможет с легкостью справиться с этим. Без правильных данных вы не сможете принимать эти важные решения. Конечно, вы можете получить необходимую информацию, используя инструмент мониторинга сотрудников.

Автоматизированная административная работа

Большинство из нас ненавидят выполнять административную работу, но она слишком важна, чтобы ею пренебрегать. Мы получим это. Вы всегда проклинаете свое существование, потому что вам приходится тратить время на рутинные задачи и бумажную работу вместо решения реальных проблем. С другой стороны, если вы используете приложение для мониторинга времени, вы можете автоматизировать огромный процент своей административной работы. Такие программы, как Traqq, позволяют отслеживать и вести учет рабочего времени ваших сотрудников. Следовательно, создание счета займет всего несколько кликов.

Продолжение:

- Комплексное руководство по юридическому и этичному мониторингу сотрудников. Часть 2

- Комплексное руководство по юридическому и этичному мониторингу сотрудников. Часть 3

Carbon Black против Symantec Endpoint Protection

Информационная безопасность (infosec) пространство по большей части разделено на два лагеря: признанные игроки, использующие комбинацию старой/новой тактики борьбы с киберпреступностью, и участники рынка, пытающиеся переосмыслить безопасность с нуля. Методы атак становятся все более изощренными и требуют новых подходов для обнаружения и устранения—поскольку очень мало известно об угрозах следующего поколения, возможностей предостаточно как для действующих лидеров, так и для начинающих. А с ростом целенаправленных атак и передовых постоянных угроз (APT) новые игроки с инновационными подходами к безопасности видят широкие возможности для вытеснения давних лидеров рынка и их устаревающих продуктов безопасности.

Один из таких — Carbon Black —использует другой подход к безопасности, который использует предотвращение угроз без подписи и белый список приложений. Давайте посмотрим, как эта платформа соотносится с предложением ветерана безопасности Symantec Endpoint Protection.

Carbon Black

Хотя Bit9 была основана еще в 2002 году, она вступила в свои права в 2014 году с приобретением технического углерода. Архитектура платформы на основе агентов Bit9 позволяет применять политики белого списка на каждой конечной точке, в то время как Carbon Black обеспечивает мониторинг поведения файлов конечных точек и обнаружение угроз в режиме реального времени с помощью установленных на конечной точке датчиков и регистраторов данных. Слияние этих двух технологий эффективно сочетает в себе защиту от угроз на основе белых списков без подписи Bit9 с возможностями непрерывного мониторинга и реагирования на инциденты с использованием Carbon Black. В 2016 году компания была переименована в Carbon Black.

Модель безопасности Carbon Black, основанная на доверии, в значительной степени основана на ее центральной базе данных белого списка: реестре надежного, известного хорошего программного обеспечения и их классификаций/рейтингов. Эти рейтинги доверия предоставляются Службой репутации программного обеспечения Carbon Black — по общему мнению, крупнейшей в мире хэш-базой данных программного обеспечения. Кроме того, платформа дополнена облаком аналитики угроз фирмы — хранилищем, содержащим расширенные атрибуты для миллиардов исполняемых файлов программного обеспечения, а также рейтинги угроз и доверия для опубликованного и вредоносного программного обеспечения.

Следует проводить различие между традиционными методами обеспечения безопасности, используемыми стандартными решениями IDS/IDPS, и внесением в белый список—последний из которых используется Carbon. Хотя оба метода используют хэши файлов для отслеживания изменений файлов, белый список по умолчанию предполагает положение “запретить”, в отличие от подхода “разрешить” по умолчанию, используемого большинством предложений IDS/IDL. В случае с Carbon Black белый список приложений содержит список известных хороших приложений и их права доступа к файлам. Поскольку в ИТ-среде разрешено выполнять только доверенное программное обеспечение, вредоносные пакеты не могут вносить какие-либо несанкционированные изменения . Это особенно важно при работе с атаками нулевого дня, в которых используются вредоносные программы, неизвестные или не идентифицируемые традиционными средствами безопасности. С помощью Carbon Black злонамеренно измененные файлы можно легко предотвратить от выполнения, проверив белый список приложений.

Symantec Endpoint Protection

Признанное имя в области ИТ-безопасности, Symantec предлагает полную линейку решений для защиты и управления информацией, удостоверениями личности и инфраструктурами. Его собственный ответ на обнаружение конечных точек называется—достаточно уместно—Symantec Endpoint Protection. Платформа обеспечивает комплексную защиту инфраструктуры с помощью следующих основных компонентов:

- Диспетчер защиты конечных точек — сервер, который управляет компьютерами, подключенными к защищенной сети.

- База данных Endpoint Protection Manager — хранилище данных о политиках и событиях безопасности

- Клиент Endpoint Protection — программное обеспечение для конечных точек, которое защищает и сканирует компьютеры на наличие вирусов и вредоносных программ.

В комплект входят брандмауэр и IPL, а также платные дополнения, доступные для расширения возможностей Symantec Endpoint Protection. Например, покупка пакета защиты Symantec предоставляет платформе возможность фильтровать/блокировать электронную почту и веб-угрозы.

Как и в случае с Carbon Black, Symantec Endpoint Protection использует надежное хранилище данных для идентификации файлов, подлежащих сканированию,—в данном случае с данными, предоставленными Глобальной разведывательной сетью Symantec (GIN). Эта сеть из сотен миллионов датчиков передает данные в массивное хранилище данных о безопасности, собранных в результате мониторинга, анализа и обработки более 10 триллионов событий безопасности в год по всему миру. По словам Symantec, это дает ее платформе значительные преимущества в скорости за счет исключения сканирования—вместо сканирования каждого файла она устраняет и дедуплицирует ненужные задания сканирования для более эффективной и быстрой работы.

Рейтинги безопасности

Платформа UpGuard VendorRisk используется сотнями компаний для автоматического мониторинга своих сторонних поставщиков. Мы провели быстрое сканирование поверхности как для Carbon Black, так и для Symantec и обнаружили, что у них одинаковые результаты:

- Технический углерод — 656/950

- Symantec — 874/950

Наша быстрая оценка показала, что обе компании несут схожие риски, которые включают:

- Повышенная восприимчивость к атакам «человек посередине» из-за неполной поддержки строгой транспортной безопасности HTTP (HSTS). Хотя Symantec находится здесь в более слабом положении, поскольку они даже не применяют HSTS.

- Предоставление сведений об их веб-сервере, таких как имя и номера версий. Они могут быть запущены против списков CVE (Общих уязвимостей и подверженности) злоумышленниками, ищущими слабые места.

- DNS подвержен атакам «человек посередине», поскольку ни один из них не применяет расширения безопасности DNS (DNSSEC) в своем домене.

- Вероятность того, что спамеры будут обманным путем отправлять электронные письма со своего домена, поскольку ни одна из компаний не применяет аутентификацию, отчетность и соответствие на основе домена (DMARC).

Основываясь на их результатах, Carbon Black обошла Symantec. Но обеим компаниям предстоит проделать большую работу по поддержанию надлежащей гигиены безопасности и передового опыта для себя.

Краткие сведения

Киберугрозы постоянно развиваются, и инструменты безопасности должны следовать их примеру. Эта игра в кошки-мышки часто ставит многих устаревших поставщиков в невыгодное положение, поскольку им часто не хватает гибкости, чтобы заново изобретать устаревшие модели и архитектуры безопасности с нуля. Тем не менее, новые охранные фирмы, разрабатывающие передовые методологии защиты от угроз, по сути, разрабатывают решения, которые не являются проверенными в отношении будущих угроз. Symantec Endpoint Protection и Carbon Black являются репрезентативными примерами каждого из них—что интересно, оба включают консолидированную информацию об угрозах хранилища данных как важнейшие компоненты их соответствующего предложения. И, несмотря на очевидное сходство, ДЖИН Symantec на самом деле сильно отличается от механизма белого списка Carbon Black. Последний использует хэш— базу данных рейтингов доверия к программному обеспечению—службу репутации программного обеспечения Carbon Black-для определения того, какие файлы следует включить в белый список. Хранилище данных GIN используется для быстрой идентификации хороших и плохих участников для оптимизации эффективности сканирования файлов.

Оба подхода имеют свои преимущества и недостатки. Symantec Endpoint Protection является комплексной, но ей не хватает возможностей интеграции с другими инструментами безопасности, такими как SIEM. И независимо от того, насколько широки возможности GIN по сбору разведданных, решение по-прежнему опирается на известные данные об угрозах для управления своей моделью обеспечения безопасности. Кроме того, пользователям, не являющимся пользователями Windows, может не повезти с Symantec, поскольку для работы компонента Manager требуется компьютер с Windows.

Технология занесения в белый список Carbon Black кажется многообещающей, но нуждается в дальнейшей доработке—недавний компромисс привел к отправке вредоносного ПО нескольким клиентам компании. И, справедливости ради, предложение Symantec не обошлось без собственных уязвимостей. Достаточно сказать, что ни одно решение не может эффективно защитить инфраструктуру организации от сегодняшних и завтрашних угроз. Компетентная стратегия безопасности должна состоять из лучших в своем роде инструментов, собранных в непрерывную цепочку инструментов безопасности, с многоуровневым мониторингом-благодаря глубокому охвату организации могут поддерживать оптимальную систему безопасности.

VLAN в домашних сетях

На заре развития сетей для разделения сети на сегменты требовался маршрутизатор.

VLANS или Virtual LANS — это технология, позволяющая разделить домашнюю сеть на сегменты с помощью недорогих коммутаторов.

Как правило, коммутатор отправляет широковещательный трафик на все подключенные порты и позволяет устройствам, подключенным к любому порту, взаимодействовать с любым другим устройством.

VLAN были созданы для уменьшения объема широковещательного трафика в сети. Читать

Google Cloud проти AWS

Яка хмарна платформа краща Google Cloud чи AWS? Спробуємо виділити всі переваги та недоліки кожної з них.

Сервіс Google Cloud з’явився на ринку в 2011 і з того часу активно працює над розширенням сервісних послуг для користувачів зі всього світу. Про Google Cloud знають всі, адже це зручний і доступний набір сервісів, наприклад, і Google Search, YouTube, а також можливості для зберігання даних та їх обчислення.

AWS — це більш гнучке хмарне середовище, комплексна платформа, що надає великий спектр послуг від зберігання даних, баз даних, аналітики та можливості розміщення і функціонування різних проектів. AWS чудово підходить не тільки для стартапів, але й для масштабних проектів від світових гігантів компаній. AWS більш складний з точки зору звичайного користувача, але для того, щоб полегшити роботу з AWS, зазвичай окремо замовляють послуги з Адміністрування AWS у спеціалістів. Вони допоможуть швидко розібратись з роботою системи та налаштувати необхідний функціонал. Робота з AWS обов’язково дасть свій результат, якщо вам у цьому допоможуть професіонали.

Чим відрізняється Google Cloud від AWS? AWS — це захищений хмарний сервіс, який розроблявся із врахуванням всіх стандартів безпеки. Google Cloud — це загальнодоступний пакет сервісів. Максимальний розмір для зберігання даних і для Google Cloud і для AWS однаковий, 5 ТБ на об’єкт. Контейнери AWS системи — це кубернетс, а для Google Cloud — це Докер та Кубернетс. Для аварійного відновлення АВС надає набір спеціальних сервісів, в той час, як Гугл не пропонує спеціальних готових рішень.

Основна перевага AWS — це швидкість роботи та мінімальний час простою, який вони гарантують. Вартість сервісу напряму залежить від потреб та задач клієнта, це практично готове рішення, яке може знадобитись для багатьох проектів. AWS систему використовують навіть урядові організації для більшої продуктивності робочого процесу. Тому якщо ви обираєте AWS, то в першу чергу обираєте швидкість роботи та максимальну стабільність.

Google Cloud — це зручна інтеграція з усіма популярними сервісами, є безкоштовний тарифний план, якого цілком достатньо для мінімальних задач клієнта. Тому Google Cloud дуже популярний та потрібний, адже його можливостей вистачає і не завжди є необхідність переходити на платну версію, хоча і для неї ціни достатньо демократичні.

Як висновок можна стверджувати, що і Google Cloud, і AWS чудові рішення для продуктивної роботи, але їхні цілі дещо різні. Якщо Google Cloud частіше використовують для власних потреб і для вирішення більш локальних задач, то AWS — це більш масштабне та гнучке рішення насамперед для онлайн бізнесу. Для AWS потрібно більше досвіду, але після того, як все налаштовано, ви зможете отримати неймовірний результат.

Мой Mac не подключается к Wi-Fi — что делать?

Все последние модели ноутбуков MacBook поставляются только с беспроводными портами без опции Ethernet. Это означает, что беспроводная связь или Wi-Fi — единственный способ подключения MacBook к Интернету. Несмотря на регулярные обновления macOS от Apple, пользователи Mac сталкиваются с различными типами проблем с подключением к Wi-Fi. Проблемы могут варьироваться от разовой проблемы с подключением до частого отключения. Если вы боретесь с подключением к Wi-Fi на своем Mac, вот несколько решений, которые вы, вероятно, могли бы попробовать.

Как исправить проблемы с подключением к Wi-Fi на Mac?

- Убедитесь, что Wi-Fi подключен

- Автоматическое подключение к сети Wi-Fi

- Установить сетевой порядок

- Перезагрузите Mac и маршрутизатор

- Проверка сигнала маршрутизатора и помех

- Проверьте настройки маршрутизатора

- Используйте уникальный SSID или сетевое имя

- Обновление адреса TCP/IP

- Проверьте DNS и прокси

- Инструмент беспроводной диагностики

- Обновить Mac

- Настройка размера пакета MTU

Давайте подробно обсудим каждое исправление в следующих разделах.

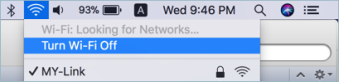

Примечание. Когда вы щелкаете значок Wi-Fi в верхней строке состояния, он всегда будет поочередно отображать «Wi-Fi: поиск сетей…» и «Wi-Fi: включен». Помните, что это обычный способ работы Mac, в отличие от поиска сети на ПК с Windows. В то время как в Windows это указывает на разрыв соединения, это не влияет на соединение на Mac.

1. Убедитесь, что Wi-Fi подключен

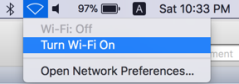

Сначала убедитесь, что ваш Mac подключен к Интернету через Wi-Fi. Вы должны увидеть значок сети в верхней строке меню. Если значок отображается пустым без волн (сетевой сигнал), щелкните значок Wi-Fi и нажмите «Включить Wi-Fi».

Ваш Mac попытается подключиться к сохраненной сети Wi-Fi. Если вы впервые подключаетесь к Интернету, обязательно настройте сеть, а затем щелкните значок Wi-Fi, чтобы выбрать имя сети. Введите пароль безопасности и подключитесь к сети.

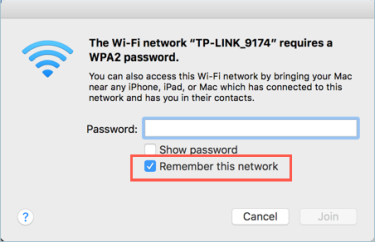

2. Автоматическое подключение к сети Wi-Fi

Mac автоматически подключится к сохраненной сети Wi-Fi. Если вы не подключаетесь к сети Wi-Fi автоматически, вы можете сделать это двумя способами. Щелкните значок сети Wi-Fi и выберите имя сети. Установите флажок «Запомнить эту сеть».

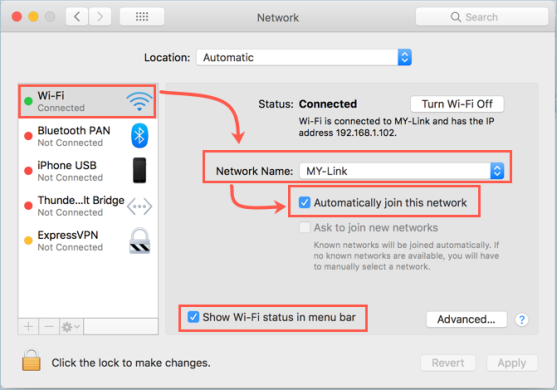

Если вы уже подключились к сети, не выбрав «Запомнить эту сеть», вы не сможете сделать это снова с помощью значка. Нажмите на значок Apple и перейдите в «Системные настройки…> Сеть». Выберите имя подключенной сети Wi-Fi и установите флажок «Автоматически присоединяться к этой сети».

Если вы не видите значок Wi-Fi в строке меню, включите параметр «Показать статус Wi-Fi в строке меню», чтобы отобразить значок Wi-Fi.

В тему статьи: узнайте, как исправить проблемы с подключением к Wi-Fi в Windows.

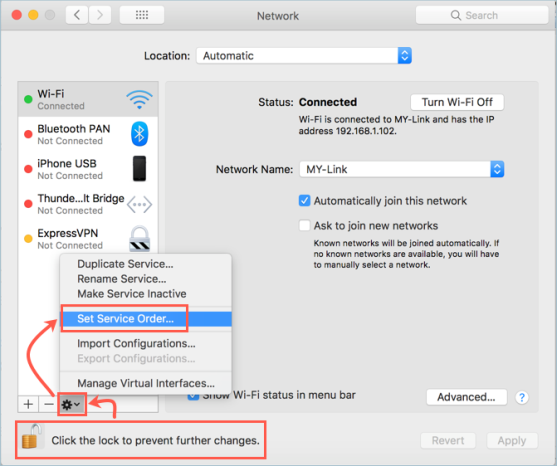

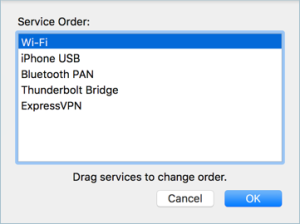

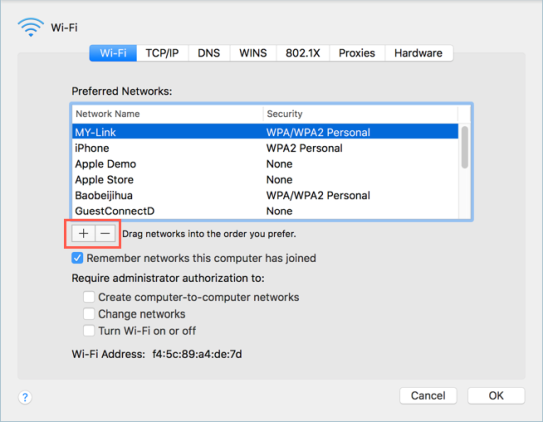

3. Установите сетевой порядок

Если вы используете несколько сетей, порядок сетей может вызвать проблемы с подключением к Wi-Fi. Когда вы находитесь в разделе «Системные настройки> Сеть», щелкните значок замка с надписью «Нажмите замок, чтобы внести изменения». Введите пароль администратора вашего Mac, чтобы разрешить редактирование сетевых настроек. Теперь нажмите на значок настройки и выберите опцию «Установить заказ на обслуживание».

Перетащите предпочитаемую сеть в верхнее положение и нажмите кнопку «ОК», чтобы вернуться к настройкам сети.

Нажмите кнопку «Применить», чтобы сохранить изменения. С этого момента Mac будет пытаться подключиться к первой предпочтительной сети.

4. Перезагрузите Mac и маршрутизатор.

Что ж, перезагрузка устройства — один из самых простых способов решения многих проблем, связанных с компьютером. Вам необходимо перезагрузить маршрутизатор и ваш Mac.

- Отключите соединение Wi-Fi на вашем Mac из строки меню.

- Перезагрузите Mac.

- Перезагрузите маршрутизатор физически, отключив кабель питания. Помните, что простого нажатия кнопки питания на маршрутизаторе для перезагрузки может быть недостаточно.

- После того, как ваш Mac полностью перезагрузится, подключите маршрутизатор и снова включите его. Подождите, пока маршрутизатор полностью заработает.

- Включите соединение Wi-Fi на вашем Mac и проверьте, работает ли оно, открыв веб-сайт в Safari.

5. Проверьте сигнал маршрутизатора и помехи

Маршрутизатор отправляет данные в электромагнитных волнах, которые могут быть ослаблены толстыми стенами или тяжелым металлическим шкафом. Решение состоит в том, чтобы проверить прямой путь между вашим маршрутизатором Wi-Fi и Mac. Ваш роутер можно разместить за шкафом или в другой закрытой комнате. Убедитесь, что он перемещен в более открытое место ближе к вашему Mac, чтобы обеспечить лучшее покрытие. Если возможно, вы также должны минимизировать расстояние между маршрутизатором и всеми вашими устройствами.

Сегодня многие устройства передают эфир. Когда эти сигналы имеют одинаковую частоту, они могут мешать друг другу. Сигналы могут быть ослаблены или искажены, поскольку они смешиваются во время передачи. Проверьте возможность помех, убедившись, что маршрутизаторы и другие устройства, передающие сигнал, не имеют одинаковых частот. Возможно, вы отключили Bluetooth и другие беспроводные устройства, чтобы проверить соединение Wi-Fi на вашем Mac.

6. Проверьте настройки маршрутизатора

Apple рекомендует определенные настройки для маршрутизатора Wi-Fi и точек доступа. Например, вы можете проверить, какая версия сетевого адаптера поддерживает какой канал и пропускную способность. Если требуются изменения, вы можете изменить настройки на веб-странице вашего маршрутизатора. Перейдите в «Системные настройки > Сеть > Дополнительно > TCP/IP». Здесь вы можете найти IP-адрес вашего маршрутизатора.

Откройте Safari и введите IP-адрес роутера в адресную строку. Откроется страница конфигурации маршрутизатора. Войдите в систему с паролем администратора маршрутизатора и выберите предпочтительный канал и пропускную способность по мере необходимости. Ниже приведены некоторые важные настройки, которые вы можете установить при устранении неполадок с подключением к сети Wi-Fi на Mac.

- Настройте сеть на использование диапазона 5 ГГц вместо диапазона 2,4 ГГц по умолчанию. Это обеспечивает большую пропускную способность для вашего соединения, а также меньше помех для других устройств с частотой 2,4 ГГц.

- Если ваш маршрутизатор поддерживает канал, установите этот параметр на автоматический.

- Отключите использование скрытых сетей.

- Настройте использование уникального сетевого имени или SSID.

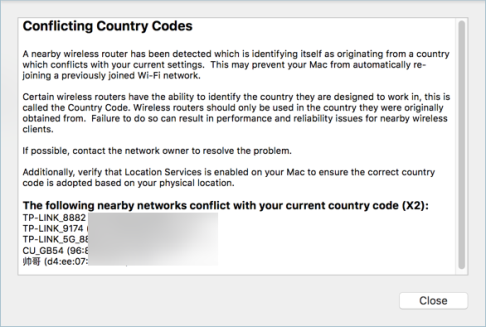

- Правильно настройте код страны вашего маршрутизатора, если он поддерживается. Это может конфликтовать с другими устройствами в сети. Вы также можете включить «Службы определения местоположения» на своем Mac, чтобы местоположение определялось правильно.

Помните, что некоторые маршрутизаторы могут поддерживать только полосу пропускания 2,4 ГГц. В этом случае вы не можете установить 5 ГГц или вам необходимо приобрести поддерживаемый маршрутизатор.

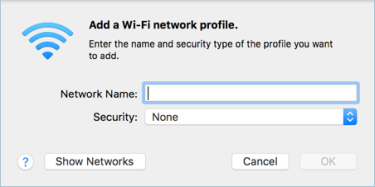

7. Используйте уникальный SSID или сетевое имя

Обязательно используйте уникальное имя для вашей сети Wi-Fi. Уникальное сетевое имя называется SSID или идентификатором набора услуг. При наличии нескольких SSID с одинаковым именем ваш Mac не может определить правильную сеть для автоматического подключения. Если вы заметили, что в списке сетей есть другие SSID с таким же именем, как у вас, перейдите в раздел настроек сети Wi-Fi. Здесь вы можете просмотреть все предпочитаемые сети и нажать кнопку –, чтобы удалить выбранное имя сети Wi-Fi.

Снова нажмите значок +, чтобы добавить новый профиль Wi-Fi, как вы настроили в маршрутизаторе.

Теперь перезагрузите Mac и маршрутизатор и убедитесь, что соединение Wi-Fi работает нормально.

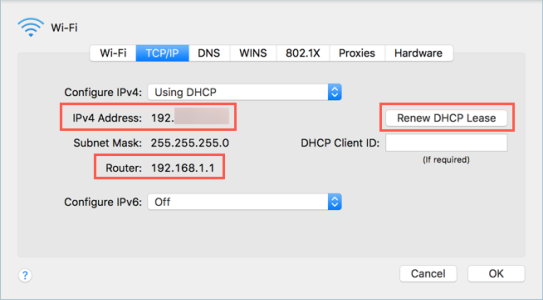

8. Обновление адреса TCP/IP

Как объяснялось в разделе 6, когда вы находитесь в разделе TCP/IP раздела сетевых настроек, убедитесь, что для IPv4 указан IP-адрес. Если вы не видите никакого IP-адреса или подозреваете, что IP-адрес неверен, нажмите кнопку «Обновить аренду DCHP», чтобы обновить IP-адрес. Если на веб-сайте есть только серверы IPv6, вам следует включить параметр IPv6 автоматически. В противном случае сайты могут не работать, если опция IPv6 отключена или установлена вручную.

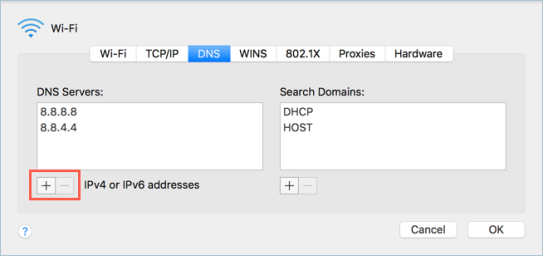

9. Проверьте DNS и прокси

По умолчанию Mac использует DNS-серверы, назначенные вашим интернет-провайдером. Иногда это может привести к медленным или прерывистым проблемам с подключением к Wi-Fi. Решение здесь состоит в том, чтобы заменить DNS провайдера общедоступным DNS, таким как общедоступный DNS Google. Перейдите на вкладку «DNS» в разделе сетевых настроек и измените DNS по умолчанию на общедоступные DNS — серверы Google. Сохраните изменения и проверьте, работает ли подключение к Интернету.

Как и в случае с DNS, настройки прокси-сервера также могут вызвать проблемы с подключением к Wi-Fi. Перейдите на вкладку «Прокси» и отключите все параметры прокси. Также удалите или отключите VPN-подключение и убедитесь, что Интернет работает без проблем.

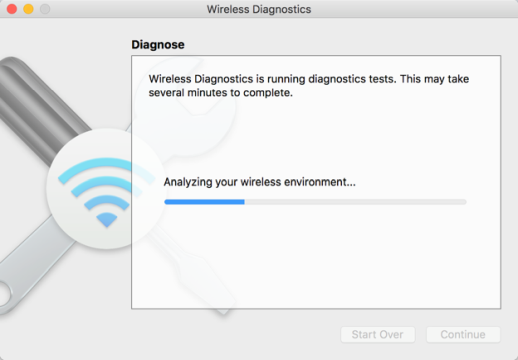

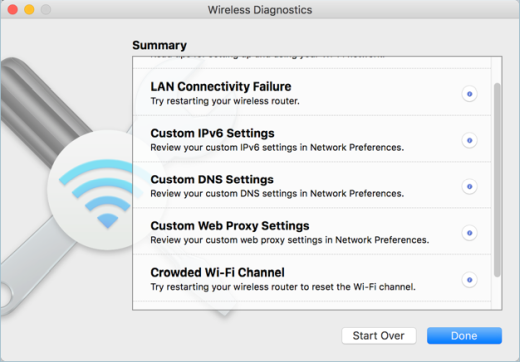

10. Инструмент беспроводной диагностики

Вы можете использовать инструмент беспроводной диагностики для анализа проблем с подключением к Wi-Fi на вашем Mac. Нажмите кнопки «Command+Space», чтобы открыть окно поиска Spotlight. Введите «Беспроводная диагностика» и перейдите к инструменту «Беспроводная диагностика». Нажмите кнопку «Продолжить», чтобы начать анализ беспроводной сети.

На следующих экранах вы можете предоставить более подробную информацию, например, местоположение вашего маршрутизатора и сведения о модели. Инструмент отобразит предложение, как показано ниже, с указанием проблем и поможет решить проблему.

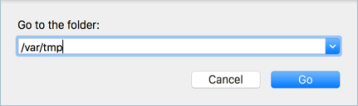

Mac сохраняет отчет о диагностике в папке «/var/tmp» в сжатом формате.gz. Вы можете открыть Go to Finder, а затем перейти к «Перейти> Перейти к папке». Введите «/var/tmp» и нажмите кнопку «Перейти», чтобы просмотреть содержимое временной папки.

Файл диагностики будет иметь имя вроде «WirelessDiagnostics_C02R4SCXFVH3_2018-03-21_22.02.08.tar.gz». Дважды щелкните по нему, чтобы разархивировать и просмотреть содержимое всех отчетов.

11. Обновите Mac до последней версии ОС

Apple выпускает обновление программного обеспечения для исправления таких ошибок, как проблемы с отключением Wi-Fi на Mac. Поэтому обязательно обновите свою ОС до последней версии macOS. Нажмите на значок Apple в верхнем левом углу вашего Mac и перейдите в раздел «Об этом Mac». Нажмите кнопку «Обновление ПО …» на вкладке «Обзор».

Вы перейдете в Mac App Store, показывающий доступные обновления в разделе «Обновления». Проверьте, доступны ли какие-либо обновления программного обеспечения, и немедленно обновите их, чтобы установить на свой Mac новейшее программное обеспечение. После обновления проверьте, можете ли вы подключиться к Интернету через соединение Wi-Fi.

Если проблема возникает сразу после обновления, попробуйте вернуться к исходной версии. Вы можете легко сделать это, если используете Time Machine для создания резервной копии перед обновлением.

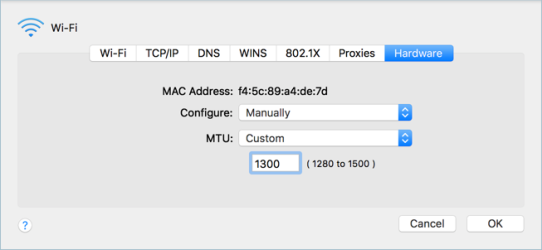

12. Отрегулируйте максимальный размер пакета блока передачи

MTU или максимальная единица передачи — это максимально допустимый размер пакета данных во время передачи по сети. На компьютерах Mac значение MTU по умолчанию установлено на максимальное значение 1500. Это помогает отправлять максимально возможный пакет данных, но замедляет соединение. Когда вы видите медленное соединение Wi-Fi на вашем Mac, попробуйте уменьшить MTU. Нажмите на значок Apple и перейдите в раздел «Системные настройки > Сеть». Включите редактирование, нажав на значок замка, и разблокируйте, используя пароль администратора.

Затем перейдите в «Дополнительные» настройки, а затем на вкладку «Оборудование». Выберите «вручную» для параметра настройки и «Пользовательский» для MTU. Введите значение MTU как 1300 и нажмите кнопку OK. Снова нажмите кнопку «Применить», чтобы сохранить изменения.

Убедитесь, что скорость Интернета улучшилась; в противном случае вы можете сбросить MTU обратно до максимального значения 1500.

Вывод

Эти вышеупомянутые предложения должны исправить проблемы с подключением к Wi-Fi на Mac. Если вы все еще не можете решить проблему, попробуйте подключиться к другим сетям Wi-Fi. Если вы также не можете установить хорошее соединение, вероятно, проблема связана с вашим устройством. Тогда рекомендуется обратиться в официальную службу поддержки Apple для исправления вашего Wi-Fi-соединения.