Ошибка «Не удалось найти адрес интернет-протокола сервера (IP)» возникает, когда имя домена не соответствует адресу интернет-протокола или в системе неправильно настроены параметры прокси-сервера. С этой конкретной ошибкой сталкиваются многие пользователи браузеров Google Chrome. Он ограничивает доступ пользователей к различным веб-сайтам и отображает ошибку «404».

В этом блоге обсуждаются подходы к исправлению/устранению ошибки «Не удалось найти адрес IP-протокола сервера» в Windows.

Как исправить/разрешить проблему «IP-адрес сервера не найден» в Windows?

Чтобы исправить/устранить ошибку «Не удалось найти адрес IP-протокола сервера» в Windows, примените следующие исправления:

- Проверьте стабильность Интернета.

- Очистите данные просмотра.

- Перезапустите Google Chrome.

- Проверьте настройки прокси.

- Выключите VPN.

- Обновите службу DNS-клиента.

- Используйте сетевую диагностику Windows.

Исправление 1: проверьте стабильность Интернета

Одной из причин возникшей ошибки может быть медленное или нестабильное интернет-соединение, вызывающее сбои при открытии сайтов. Стабильность Интернета можно проверить, запустив другое приложение или открыв веб-сайт.

Исправление 2: очистите данные просмотра

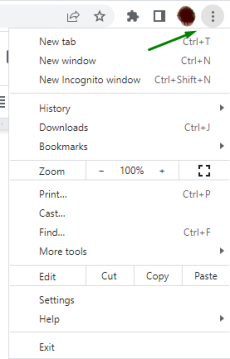

Очистка данных просмотра также может помочь избавиться от старых файлов cookie и других кэшированных данных, которые могут повлиять на работу в Интернете. Для этого нажмите на три точки в правом верхнем углу браузера, как указано:

Теперь выберите «Дополнительные инструменты->Очистить данные просмотра»:

После подтверждения ваш браузер удалит выбранные данные.

Исправление 3: перезапустите Google Chrome

Перезапуск браузера, особенно Chrome, может творить чудеса при устранении большинства проблем в Chrome. После этого Chrome восстанавливает все подключения вашего браузера и позволяет вам подключаться к сайтам.

Исправление 4: проверьте настройки прокси-сервера

Указанную ошибку IP-адреса сервера можно исправить, настроив/настроив прокси-сервер. Таким образом, проверка настроек прокси-сервера, используемых вашим ПК, гарантирует, что они не мешают работе браузера Chrome.

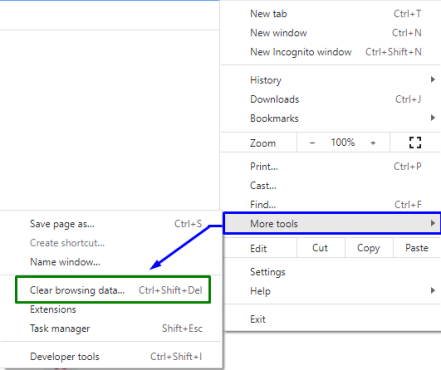

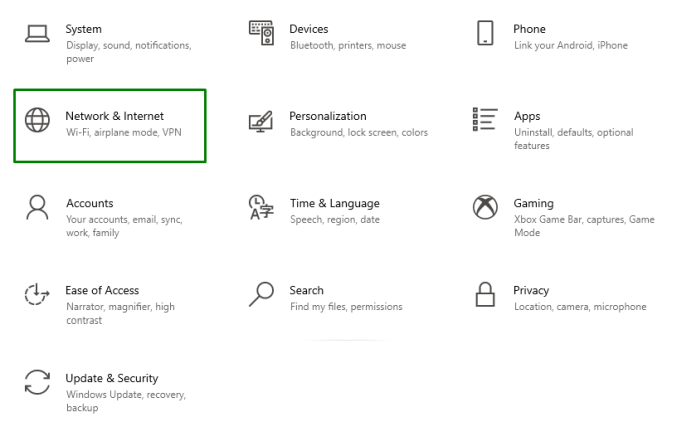

Шаг 1. Перейдите к разделу «Сеть и Интернет

». Сначала откройте «Настройки» в меню «Автозагрузка»:

Теперь перейдите к опции «Сеть и Интернет»:

Шаг 3: Настройте параметры прокси

После этого нажмите «Прокси» в разделе «Сеть и Интернет». Здесь включите «Автоматическую настройку прокси». Кроме того, прокрутите вниз и переключите «Ручная настройка прокси», чтобы он стал «Выкл.»:

Исправление 5: отключите VPN

VPN обычно приводят к различным проблемам с сетью. Если вы используете VPN на своем ПК, отключите службу VPN и посмотрите, решит ли это проблему.

Исправление 6. Обновите службу DNS-клиента.

Обновление службы DNS-клиента также помогает устранить возникшую ошибку. Для этого рассмотрите приведенные ниже шаги.

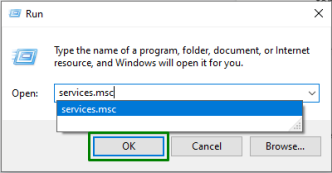

Шаг 1. Перейдите к службам.

Откройте «Службы», введя «services.msc» в поле «Выполнить»:

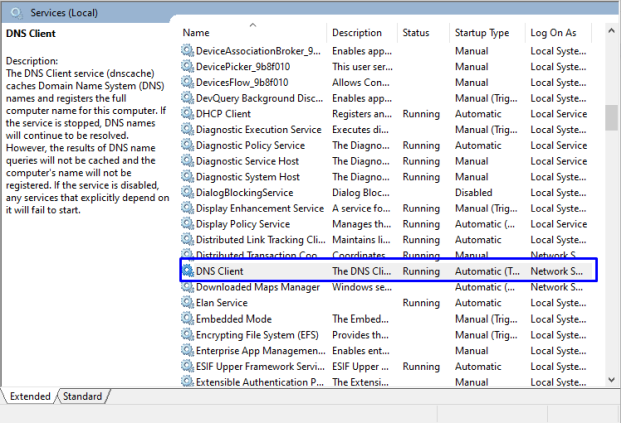

Шаг 2. Найдите и обновите службу DNS-клиента

Теперь найдите «DNS-клиент» в открытых службах. Щелкните его правой кнопкой мыши и нажмите кнопку «Обновить»:

Исправление 7: используйте сетевую диагностику Windows

Google Chrome не может работать должным образом, если сеть настроена неправильно. Инструмент устранения неполадок Windows находит и устраняет проблемы, связанные с конфигурацией. Чтобы оптимизировать сеть, ознакомьтесь с предложенными инструкциями.

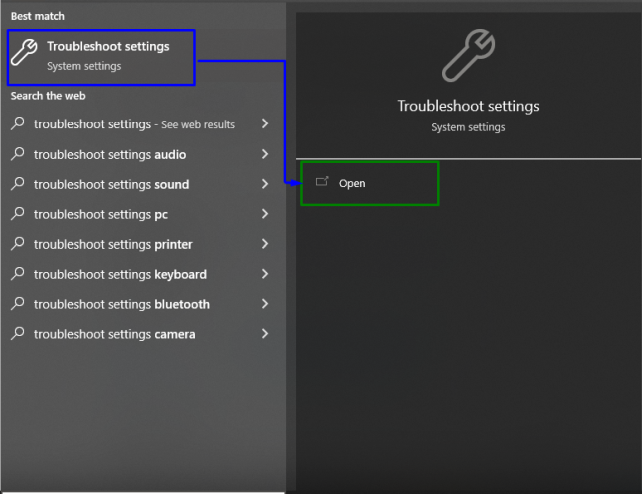

Шаг 1. Откройте «Настройки устранения неполадок

» В меню «Автозагрузка» откройте «Настройки устранения неполадок»:

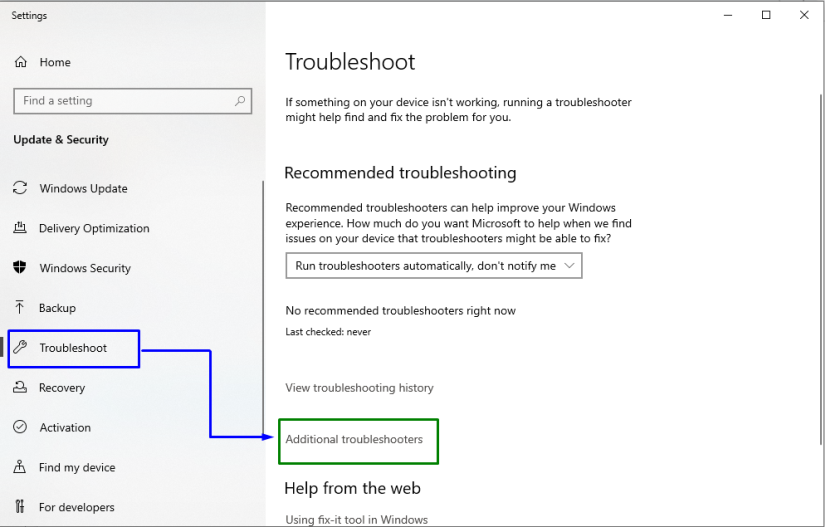

Теперь в следующем окне нажмите «Дополнительные средства устранения неполадок» в настройках «Устранение неполадок»:

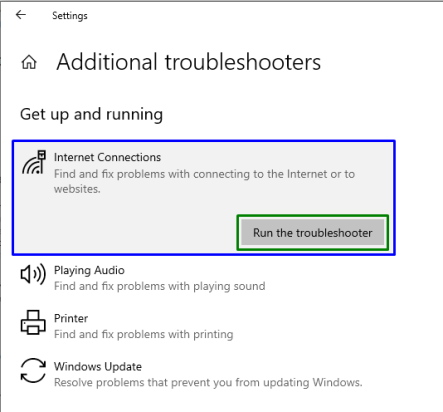

Шаг 3: Запустите средство устранения неполадок

Наконец, появится указанное ниже окно. Здесь нажмите кнопку «Запустить средство устранения неполадок» в блоке «Подключения к Интернету» следующим образом:

После этого наблюдайте, решена ли заявленная проблема или нет.

Заключение

Чтобы устранить ошибку «IP-адрес сервера не найден» в Windows, проверьте стабильность Интернета, очистите данные браузера, перезапустите Google Chrome, проверьте настройки прокси-сервера, отключите VPN, обновите службу клиента DNS или используйте сеть Windows. Диагностика. В этом блоге изложены исправления для исправления/устранения ошибки «Не удалось найти адрес интернет-протокола сервера (IP)» в Windows.

2022-12-28T22:42:14

Вопросы читателей