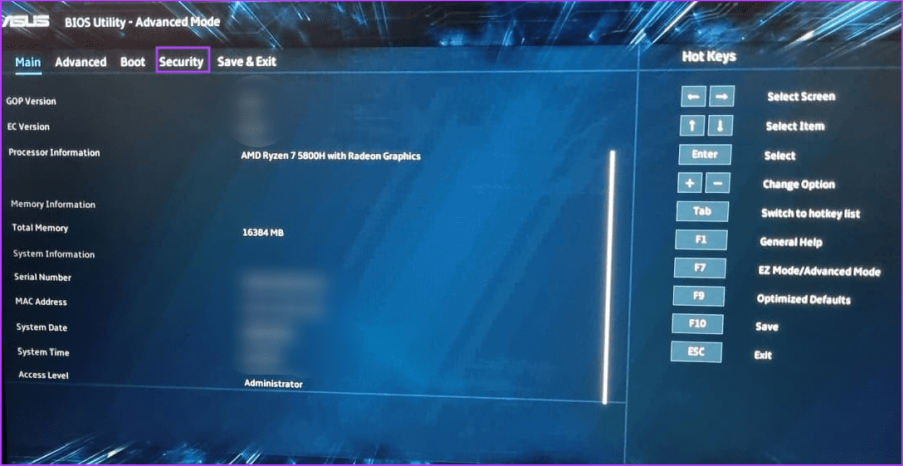

Обновлено: 13.01.2024

Все больше профессиональных косметологических процедур можно провести прямо не выходя из дома. Для этого лишь необходимо приобрести соответствующее оборудование. К таким и относится миостимулятор для лица. Он не только дает возможность самостоятельно проводить сеансы, но и избежать ряд достаточно серьезных процедур, таких, как инъекции ботокса и др.

Фото: plasticology.ru

Есть модели, которые действуют зонально (на область вокруг глаз, подбородок), другие же позволяют затронуть всё лицо, шею и зону декольте. А самые серьезные аппараты, применимы абсолютно для любого участка, включая труднодоступные такие, как внутренняя поверхность бедра. Но практически все они позволяют получить следующий результат:

- Ускорить лимфоток.

- Снять отечность.

- Выровнять тон лица.

- Убрать синяки под глазами.

- Повлиять на жировую прослойку.

- Уменьшить количество мимических морщин.

- Повысить упругость и эластичность кожи.

- Придать четкий контур.

- Сократить второй подбородок.

Спектр действия, действительно эффективных миостимуляторов, просто огромен. Не говоря уже об общем оздоровлении и улучшении внешнего вида. Поэтому, чтобы выбрать по-настоящему качественный и нужный прибор, стоит внимательно изучить его основные характеристики:

- Мощность.

- Количество и тип режимов.

- Число скоростей.

- Время работы от батареи.

- Наличие таймера.

Важными факторами при выборе также являются стоимость техники, популярность марки, внешний вид и цвет изделия, комплектация, его габаритные размеры и вес. Так, есть модели, которые без труда уместятся в любой косметичке, а для других, стационарных, потребуется относительно большой участок на столе. Есть также массажеры, которые закрепляются прямо на лице и позволяют заниматься привычными делами прямо во время процедуры, другие же необходимо самостоятельно водить вдоль массажных линий.

Есть противопоказания, обязательно проконсультируйтесь с врачом!

Читайте также: 11 лучших аппаратов для RF-лифтинга

7 EMS MPF-13

Открывает наш рейтинг EMS MPF-13. Это импульсный микротоковый миостимулятор, предназначенный для уменьшения числа морщин, выравнивания рельефа лица, устранения второго подбородка, расщепления жировой прослойки, а также подтяжки контура.

Выполнен массажер из качественных материалов. Модель имеет эргономичную форму, повторяющую контур лица. Управление простое и понятное, осуществляется с помощью нескольких кнопок на корпусе. Так, можно выбрать одну из трех программ исходя из интенсивности воздействия на кожу. Скорость также есть возможность отрегулировать, ориентируясь на чувствительность (12 скоростных режимов).

Чтобы не засекать время сеанса, можно установить таймер на 15 минут и наслаждаться процедурой. Стоит отметить и то, что устройство беспроводное, работает от встроенного аккумулятора. Это не сковывает движения и позволяет проводить омолаживающие процедуры прямо во время занятий привычными делами. Время автономной работы достигает 2,5 ч.

Пользователи высоко оценили видимый эффект уже после первого применения. EMS- массаж укрепляет и придает тонус мышцам лица, засеменил улучшая его очертания. А за счет воздействия импульсов микротока, запускается процесс липолиза, подкожный жир тает на глазах, подбородок уменьшается. Имеются противопоказания, а также индивидуальная непереносимость.

Плюсы:

- Беспроводной.

- Время работы на одной батарее порядка 2,5 ч.

- Эффективно борется с дряблостью и излишками жира.

- 12 скоростных режимов.

- Наличие таймера.

- 3 степени интенсивности.

Минусы:

- Индивидуальная непереносимость.

EMS MPF-13

6 Gezatone Biolift m101

На 6-ой строчке расположился миниатюрный роликовый миостимулятор — Gezatone Biolift m101. При регулярном использовании, прибор позволяет существенно повысить упругость, произвести лифтинг и улучшить контур лица.

В массажере сочетается четыре опции: роликовый массаж, вибромассаж, EMS и микротоки. Это позволяет также существенно сократить количество морщин, улучшить цвет, убрать отечность, и, как следствие, омолодить лицо и шею на несколько лет.

Задействует же миостимулятор сразу три зоны: шею, лицо и область декольте. Видимый результат уже после первого применения. Модель беспроводная, миниатюрная. Поэтому использовать ее можно где угодно. Время сеанса составляет примерно 15 минут в день. Работает прибор от встроенного аккумулятора и достаточно долго держит заряд.

Согласно отзывам, миостимулятор полностью оправдывает ожидания. Единственное, он никак не закрепляется на лице и водить нужно самостоятельно плавными движения без давления по массажным линиям. Зато цена, высокая эффективность и стильный вид перевешивают этот небольшой недостаток.

Плюсы:

- Мощный аккумулятор.

- Стильный.

- Эффективная работа.

- 4 типа воздействия на кожу.

- Недорогой.

Минусы:

Gezatone Biolift m101

5 Gess-083 Sfera

Отлично снимает отеки, подтягивает кожу, делает цвет лица равномерным, сокращает мимические морщины и участник, занявший 5-ю позицию рейтинга. GESS-083 Sfera оснащен 4-мя режимами мощности. В набор входит USB-кабель, чехол для хранения и подробная инструкция.

Для глубокого проникновения в ткани и равномерного распределения микротоков, производитель увеличил диаметр электродов до 3 см. Принцип действия основан на воздействии токов сверхмалой амплитуды и частоты на кожу. За счет этого она вырабатывает собственный коллаген и насыщает им клетки. Уходят темные круги под глазами и отечность, подтягивается овал.

Прибор рекомендовано использовать 1 раз в 3-4 дня по 20-60 минут. Продолжительно сил одного сеанса составляет 6-10 процедур. Поэтому он отлично подходит для домашнего использования. При долгом неиспользование техника самостоятельно отключится.

Отзывы о приборе преимущественно положительные. Покупателям нравится, что миостимулятор обладает антивозрастным эффектом, а также усиливает действие косметических средств. Работает он от встроенного Li-ion аккумулятора, одного заряда которого хватает на 300 минут непрерывного использования. Но вот индикатора заряда нет, поэтому прибор может перестать работать в самый неподходящий момент. Зато компактные габариты и малый вес позволяют брать его с собой в поездки и путешествия.

Плюсы:

- Отлично помогает бороться с возрастными проявлениями на коже лица и шеи.

- 300 минут автономной работы.

- Самоотключение.

- Компактный и легкий.

- Увеличенный диаметр электродов.

- 4 режима.

Минусы:

- Отсутствует индикатор заряда.

GESS-083 Sfera

4 Gezatone Biolift iMask

На 4-ом месте находится Gezatone Biolift iMask, зонально воздействующий на область вокруг глаз. За счет миостимуляции происходит существенное сокращение мимических морщин, повышается упругость кожи, уходит отечность под глазами и выравнивается тон.

Прибор отлично справляется с возрастными изменениями, недосыпом, высокой нагрузкой на глаза, усталостью. Верхнее веко подтягивается, припухлость под нижним уменьшается. Для усиления результата, здесь предусмотрено и инфракрасное излучение, подогревающее кожу до 40 градусов. Это существенно повышает результат от воздействия и ускоряет обменные процессы.

Для начала работы необходимо нанести специальный гель, затем надеть маску и выключить режим. Далее прибор все сделает сам. Даже отключится через 11 минут. Всего же тут предусмотрены две автоматические программы: 1- для лифтинга и коррекции морщин, 2 — при отеках и усталости. Миостимулятор беспроводной, работает от аккумулятора и долго держит заряд.

Покупатели высоко оценили и наличие большого информативного дисплея, расположенного сбоку прибора. Прибор беспроводной и отлично закрепляется на лице, поэтому его легко брать с собой в путешествия и поездки, а также с ним просто удобно заниматься даже привычными домашними делами.

Плюсы:

- Таймер на 1 рабочий цикл.

- Функция нагрева.

- Уменьшает отеки, нормализует лимфоток.

- Компактный, можно брать с собой в дорогу.

- Фиксируется на лице и можно продолжать заниматься привычными делами.

- Долго держит заряд.

Минусы:

- Воздействует исключительно на зону глаз.

Gezatone Biolift iMask

3 Yamaguchi EMS Face Lifting

Бренд с мировым именем YAMAGUCHI открывает тройку лидеров. Модель EMS Face Lifting отлично подходит для подтяжки кожи лица, шеи и зоны декольте. Принцип работы основан на свето- и гальванотерапии, вибрации, инфракрасного излучения, миостимуляции, микротоках.

Прибор эргономичный и компактный. Рабочая часть полностью повторяет контуры лица. Вторая — отлично ложится в ладонь. Массажер оснащен таймером и функцией нагрева. Последнее отлично ускоряет лимфоток и повышает эффективность от процедуры. Это беспроводная модель, работающая от батареи. Одного заряда хватает на несколько достаточно продолжительных сеансов. Для хранения и транспортировки предусмотрена небольшая сумочка.

Миостимулятор предназначен для антивозрастного ухода, осуществления массажа и усиления действия косметических средств. За счет этого улучшается контур лица, уходят отеки и синяки под глазами, выравнивается рельеф и тон, повышается упругость кожи, сокращаются мимические морщины и многое другое.

Основываясь на отзывах покупателей, прибор полностью оправдывает свою немаленькую стоимость. Он действенный, достаточно легкий (всего 200 грамм), имеет привлекательный современный дизайн и высокое качество исполнения. Но вот режим «ток» для некоторых пользователей оказался болезненным.

Плюсы:

- Легкий.

- Стильный и компактный.

- Беспроводной.

- Несколько режимов работы.

- Подходит для различных зон.

Минусы:

- Режим микротока вызывает болезненные ощущения у людей с чувствительной кожей.

- Дорогой.

YAMAGUCHI EMS Face Lifting

2 Myschway KYDS871

Профессиональный аппарат для миостимуляции Myschway KYDS871 занимает 2-ю позицию в данном списке. Принцип его работы основан на воздействии импульсного тока на нервные окончания. За счет этого происходит сокращение мышц, повышается их тонус, и, как следствие, дряблая кожа подтягивается, становясь красивой и эластичной.

Прибор универсальный, он подходит для коррекции тела, улучшения овала лица, уменьшения второго подбородка и подтягивания зоны декольте. Способен он затронуть и достаточно труднодоступные места такие, как внутренняя поверхность бедра и др. Поэтому его можно использовать в качестве подготовки перед спортивной тренировкой. Процедуры также хорошо влияют и на общее самочувствие, ускоряется процесс липолиза и, в целом, оздоравливает весь организм.

В миостимуляторе предусмотрено несколько режимов, скорость которых можно менять в зависимости от чувствительности кожи и предпочтительной силе воздействия. В наборе предусмотрено 10 пар электродов исходя из зоны применения: для лица, грудной части и тела. Причем, каждые из них можно отдельно регулировать. Набор бандажей также уже входит в комплект.

Да и пользователи не выявили никаких серьезных недочетов у данной модели. Цена, на первый взгляд не маленькая, но и высокая мощность техники, ее эффективность и большой спектр применения явно того стоят. Да и результат находится наравне с салонными процедурами.

Плюсы:

- Каждую пару электродов можно отдельно регулировать.

- Позволяет задействовать абсолютно все участки тела.

- Профессиональный аппарат.

- Высокая мощность.

- Много режимов, можно менять частоту.

- Отличное качество, надежность.

Профессиональный аппарат для миостимуляции Myschway KYDS871

1 Auro B-333

Лидирующую позицию занимает AURO B-333. Аппарат отлично подойдет как для домашнего применения, так и профессиональной деятельности. Спектр его действия обширен. Прибор позволяет заметно омолодить различные участки тела и лица, уменьшить число растяжек и морщин, улучшить кровоток и лимфоток, ускорить метаболизм и расщепление жировой прослойки, избавить от целлюлита, помочь в похудении и др.

Прибор предназначен для проведения качественных сеансов миостимуляции. Во время процедуры электрические импульсы воздействуют на мышечные окончания, заставляя их сокращаться. Это позволяет проработать все мышцы, в том числе и атрофированные, малозадействованные. Они начинают пробуждаться, и, как следствие, появляется видимая упругость, кожа подтягивается, улучшается кровоток, уходит отечность.

Причем, аппарат позволяет за один сеанс проработать сразу несколько участков с различной частотой воздействия. Комплектация за счет этого богатая. В наборе есть по 10 штук больших и малых электродов, 12 узких поясов и 1 широкий, по 2 электрода для зоны декольте и лица, кабель для питания и для 12 для электродов.

Пользователям очень понравилось наличие дисплея, понятного и простого управления, а также возможность самостоятельного проведения сеансов в домашних условиях. И, самое главное, видимый результат уже после первого применения. Хотя, конечно, аппарат достаточно громоздкий и занимает много места.

Плюсы:

- Отличный результат уже после первого применения.

- Богатая комплектация.

- 4 режима работы.

- Позволяет проработать мышцы абсолютно на любом участке.

- Простое и понятное управление.

- Подходит как для дома, так и для работы.

Минусы:

AURO B-333

Читайте также: 15 лучших миостимуляторов

Какой миостимулятор для лица лучше выбрать

Победителем рейтинга заслуженно становится профессиональный миостимулятор AURO B-333. Он позволяет существенно омолодить не только лицо, но и все тело, воздействуя даже на самые сложные мышцы. Богатая комплектация, наличие дисплея и понятное управление также являются весомыми достоинствами данной модели. Но вот в дорогу его с собой не возьмешь, прибор достаточно громоздкий.

Зато миниатюрными размерами может похвастаться YAMAGUCHI EMS Face Lifting, который уместиться даже в дамскую косметичку. Зато он неплохо позволяет проработать различные участки, улучшить кровоток и сократить мимические морщинки. Работы же аккумулятора хватает на достаточно большое число сеансов.

А вот не отрываться от привычных дел позволяет EMS MPF-13. Он крепится на нижнюю часть лица и позволяет улучшить контур, убрать второй подбородок и сократить жировую прослойку. Прибор оснащен 12-тью программами и 3-мя скоростными режимами, а время работы на одной батарее достигает 2,5 ч.

Если же слабым местом является зона глаз, они подвергаются постоянному напряжению и усталости, организм страдает от недосыпа и, как следствие появляются синяки и отечность в данной области, то Gezatone Biolift iMask в кратчайшие сроки решит все эти проблемы. Его высокая эффективность связана не только с качественным воздействием микротока, но и с опцией подогрева.

Удачи!

The post 7 лучших миостимуляторов для лица appeared first on Рейтинги, подборки и список лучшего.

Source: spasibovsem.ru krasota-i-zdorove