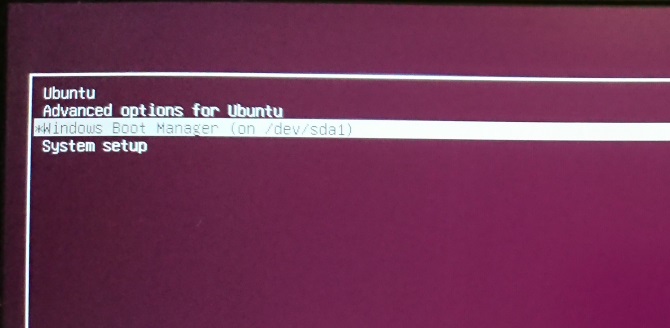

Вы установили Ubuntu на свой компьютер вместе с Windows в режиме двойной загрузки.

Но по какой-то причине дела шли не очень хорошо. Возможно, вы столкнулись с некоторыми ошибками, или, возможно, вы просто не чувствовали себя готовым перейти с Windows на Linux.

Теперь у вас есть небольшая проблема: раздел Linux на жестком диске вашего компьютера, занимающий место, необходимое для ваших файлов и папок Windows (или, возможно, еще одна попытка двойной загрузки Linux).

Короче говоря, вам нужно удалить Ubuntu с вашего компьютера. Как вы можете сделать это безопасно, не теряя данные из Ubuntu или Windows?

Что такое Linux с двойной загрузкой?

Вкратце, двойная загрузка — это установка двух операционных систем в отдельные разделы на жестком диске. Это может быть полезно для миграции с одной операционной системы на другую (например, с Windows на Linux).

Также полезно, если вы используете одну ОС для некоторых задач. (Вы можете иметь ПК с Linux дома, но использовать Windows на работе).

В то время как виртуальная машина является одним из способов использования нескольких операционных систем на одном ПК, двойная загрузка более гибкая. Оба варианта имеют свои сильные и слабые стороны.

Имейте в виду, что вы можете выйти за рамки двойной загрузки. Если вам также удалось установить macOS на ваше оборудование, то вы могли бы описать это как «мультизагрузку». Тот же термин применяется и к нескольким версиям Windows или Linux.

Подготовка: резервное копирование ваших файлов!

Неважно, как долго вы используете Linux. Почти наверняка будет пара файлов, которые вы хотите сохранить. Ответ, конечно, состоит в том, чтобы поддержать это.

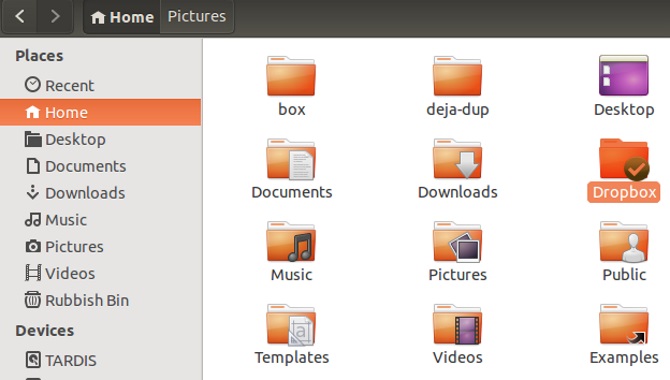

Как вы можете сделать резервную копию данных в разделе Linux? Один из способов — использовать стандартные инструменты резервного копирования, которые есть в Ubuntu. . Другие операционные системы Linux также поставляются с инструментами резервного копирования. Вы также найдете утилиты резервного копирования, которые можно установить из диспетчера пакетов вашего дистрибутива.

Вы также можете выбрать более простое решение. Достаточно будет установить клиент Dropbox в вашей ОС Linux и синхронизировать ваши данные с облаком. Как вариант, прибегайте к съемному USB-накопителю.

Можно даже использовать файловый менеджер Linux для копирования и вставки ваших личных файлов из Linux в раздел Windows. Убедитесь, что вы сохраняете данные в легко доступном месте, с четко обозначенным именем каталога, для удобства обнаружения.

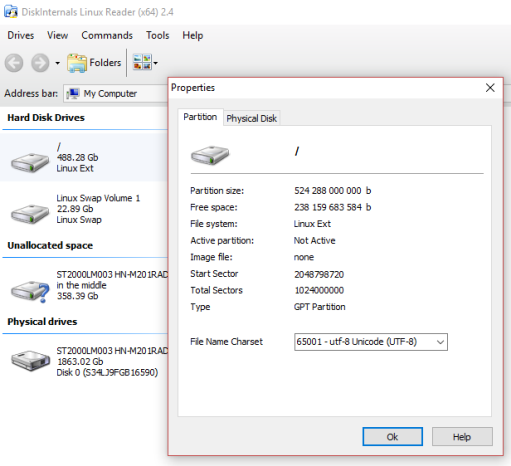

Если вы обнаружите, что что-то идет не так, и вы не можете загрузиться в Linux для восстановления ваших данных, вы можете использовать инструмент Windows, такой как DiskInternals Linux Reader, чтобы прочитать файловую систему ext2 или ext3 и восстановить ваши файлы.

Учитывая, что мы собираемся удалять данные с жесткого диска, для полной безопасности данных также стоит убедиться, что у вас есть недавняя резервная копия ваших личных данных из раздела Windows.

Удаление Ubuntu: избавиться от раздела с Linux

Когда вы будете довольны тем, что получили данные, которые хотите сохранить, из своего раздела Ubuntu, просто удалите их.

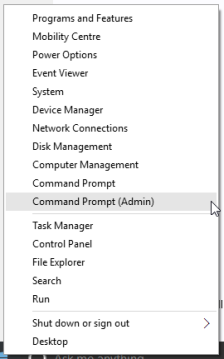

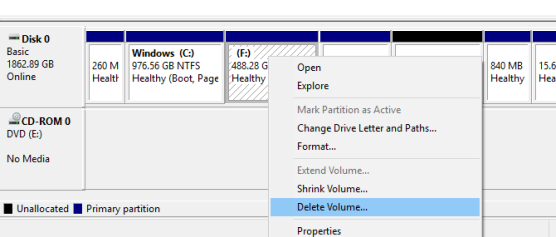

Это действительно настолько просто. Загрузитесь в Windows и откройте Управление компьютером. Для этого вам потребуются права администратора, поэтому, если у вас основная учетная запись на ПК, это должно быть хорошо. Если нет, вам нужно будет внести некоторые изменения в свою учетную запись или войти в систему как администратор.

Затем щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Управление дисками» . Здесь вы увидите список разделов. Вам нужно будет определить раздел Linux; Вы можете проверить это дважды с помощью инструмента DiskInternals.

Вы также должны знать размер раздела и быть уверенным, что он соответствует размеру основного устройства хранения, когда вы работаете в Ubuntu.

Избегайте удаления любых разделов, которые вам нужны!

Как только вы убедитесь, что пришло время удалить раздел Ubuntu. Щелкните правой кнопкой мыши по разделу и выберите «Удалить том» .

Это простое действие эффективно удалит Ubuntu с вашего ПК. Загрузчик GRUB 2.0 также пропадет, что означает отсутствие экрана выбора операционной системы.

Однако это также означает, что нет средств для загрузки оставшейся ОС.

Как восстановить MBR (основная загрузочная запись)

Чтобы обойти это, вам нужно восстановить основную загрузочную запись или MBR. У вас есть несколько вариантов здесь:

- Используйте Windows, чтобы восстановить MBR.

- Используйте сторонние инструменты, такие как загрузочный компакт-диск диск Этот вариант лучше всего подходит, если вы не используете Windows 10.

Мы собираемся сосредоточиться на использовании Windows 10 для восстановления MBR.

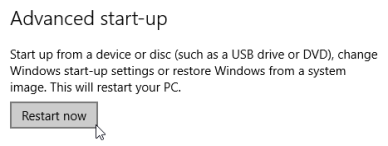

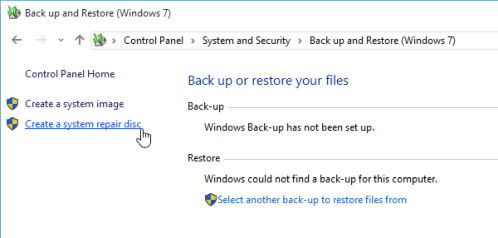

Начните с загрузки установочных файлов Windows 10 . Это законно, если вы используете законную копию ОС. Используйте это, чтобы создать загрузочный USB или DVD.

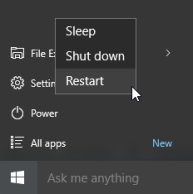

Затем вставьте диск, перезагрузите компьютер и коснитесь правильной клавиши, чтобы войти в BIOS и изменить настройки. (Это зависит от производителя вашего компьютера). Целью здесь является обеспечение загрузки компьютера с установочного диска Windows 10.

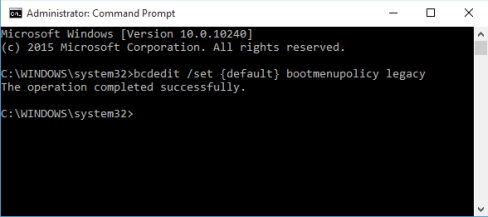

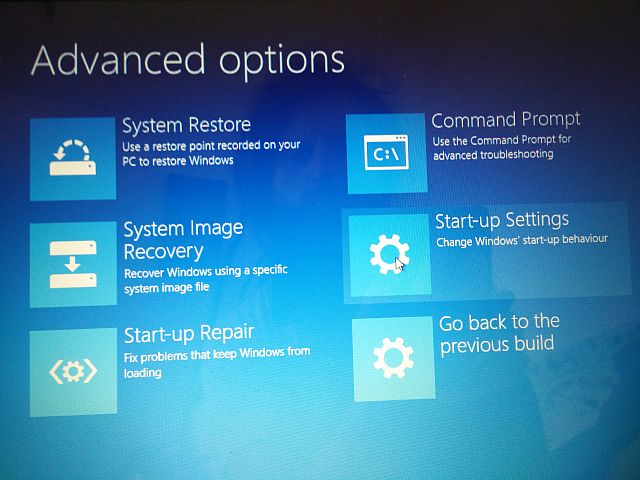

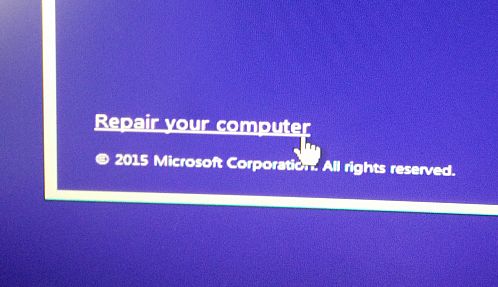

Перезагрузите компьютер с установочного диска и нажмите «Восстановление системы». Затем выберите Устранение неполадок → Дополнительные параметры → Командная строка. Здесь мы используем инструмент Bootrec.exe с помощью команды fixmbr.

Сначала введите:

bootrec /fixmbr

Следом:

bootrec /fixboot

FixBoot используется, когда удаленная загрузочная запись была удалена.

На этом этапе вы можете закончить с:

bootrec /scanos

Эта команда сканирует жесткий диск на наличие подходящих операционных систем. Если вы используете Windows 10 вместе с другой ОС Windows, она будет обнаружена здесь. Если у вас есть проблемы с этим, попробуйте

bootrec /rebuildbcd

На этом вы закончили. Но если Windows не загружается, когда вы выходите из командной строки и перезагружаете компьютер (не забывая выбрать исходный загрузочный диск в BIOS), у вас есть проблемы.

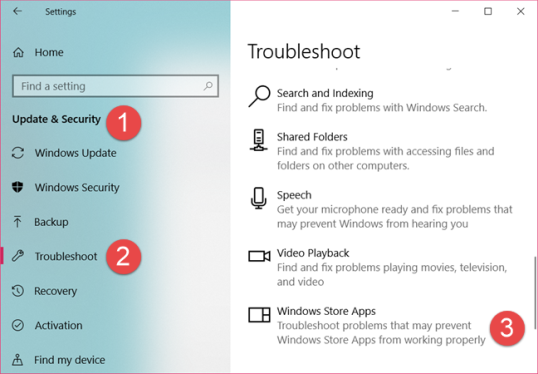

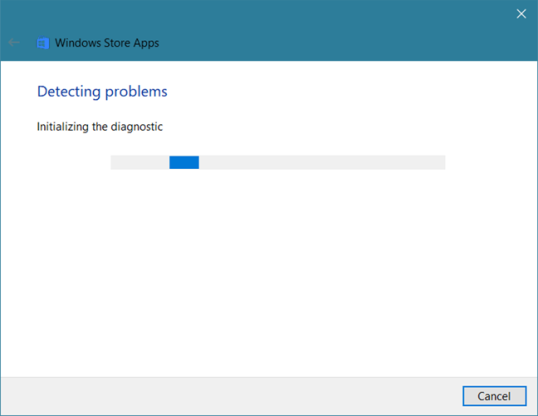

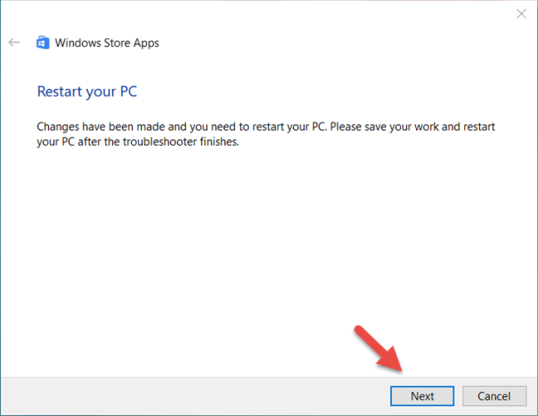

Это можно исправить, переустановив Windows 10, но сначала попробуйте раздел восстановления. Это часть вашего жесткого диска Windows 10, которая предназначена для восстановления вашего ПК.

Восстановите или повторно используйте свободное пространство, которое у вас есть

Теперь у вас будет кусок свободного места. Чтобы использовать это, он будет нуждаться в разбиении и форматировании.

Если вы не знаете, как это сделать, просто запустите управление дисками, как описано выше. Выберите пустое место, щелкните правой кнопкой мыши и выберите параметр «Новый том …», который соответствует вашим требованиям.

Или щелкните правой кнопкой мыши том рядом с пустым пространством, выбрав Расширить том, чтобы увеличить размер раздела.

Это пространство, возвращаемое Windows, теперь доступно через новую букву диска. Это доступно для всего, что вы хотите сохранить на нем: личные данные, игры, видео или что-то еще. Все возвращается на круги своя!

Все еще нужно использовать Linux время от времени? Почему бы не установить Linux внутри Windows используя подсистему Windows для программного обеспечения Linux в Магазине Microsoft?