Анализ крови может много «рассказать» врачу о состоянии здоровья человека. Одним из важных показателей является уровень содержания холестерина, этот анализ включен в план диспансерного обследования. Высокое содержание холестерина повышает риск развития сердечнососудистых заболеваний.

Архив автора: admin

В какой момент имеет смысл физическое совместное размещение серверов?

Колокация — это большое решение, и не то, которое должно быть принято легко. Являясь чем-то средним между выделенным хостингом и управлением собственным дата-центром, colocating, как правило, делается в стратегических целях. Но как именно вы узнаете, оправданно ли это решение для вашего бизнеса?

Когда речь заходит о выборе между общим, VPS и выделенным хостингом, это кажется довольно простым уравнением. Выбирайте в соответствии с потребностями вашего бизнеса в ресурсах. Если у вас есть высокодоступный вариант использования с большим спросом, вам понадобится аренда серверов украина; если вы просто ведете небольшой блог, общий хостинг, вероятно, достаточно хорош.

Что касается коллокации, то это… на самом деле все не так просто. Даже с выделенным сервером вы не обязательно владеете оборудованием. Вы арендуете его у хозяина, например Дельтахост (Deltahost).

Когда вы размещаетесь, оборудование ваше. То, что вы арендуете, — это пространство, необходимое для его хранения. Как и в случае с выделенным хостингом, существует целый ряд различных планов размещения с несколькими уровнями обслуживания.

Почему коллокация

Это все хорошо, но вы здесь, потому что вам интересно, является ли colocation правильным вариантом для вашего бизнеса. Чтобы ответить на этот вопрос, нам нужно изучить несколько причин, по которым бизнес выбрал бы colocation. Почему colocated серверы являются лучшим вариантом для указанных организаций, чем облачный хостинг или управление собственным центром обработки данных.

- Постоянный спрос. Их бизнес нуждается в инфраструктуре, которая гарантирует постоянную связь, но не имеет оперативного бюджета, пространства или ресурсов для размещения такой инфраструктуры внутри компании.

- Укомплектование. У бизнеса может не хватать опыта, необходимого для обслуживания их аппаратного обеспечения — вместо этого они могут полагаться на хост для этого. Это может иметь дополнительное преимущество в виде сокращения расходов на персонал за счет управляемых услуг коллокации.

- Контроль. Хотя это правда, что высококлассная облачная инфраструктура может удовлетворить многие из тех же требований к ресурсам, что и размещенный сервер, многие компании все еще хотят сохранить контроль над своим оборудованием.

- Поддержка и управление рисками. Управляемый поставщик услуг коллокации может обеспечить согласованное время безотказной работы, и объекты коллокации часто имеют гораздо более обширные избыточности и процессы реагирования на кризисные ситуации, чем их клиенты могли бы когда-либо надеяться реализовать внутри компании.

- Нехватка местных ресурсов. Бизнес может иметь подключение, мощность или потребности в недвижимости, которые намного превышают то, что доступно ему локально. Хотя у него есть доступ ко всем необходимым аппаратным средствам и экспертным знаниям, необходимым для запуска объекта, он не может этого сделать — поэтому он ищет план размещения.

Коллокация это во многом может быть шагом вперед от выделенного хостинга. В других отношениях, однако, она совершенно различна. Переход от выделенного или облачного сервера к объекту коллокации осуществляется не только по причинам спроса, но и по стратегическим и финансовым причинам.

Если вы прочитали вышеприведенные пункты и почувствовали намек на знакомство, то есть хороший шанс, что физическая коллокация имеет смысл для вашего бизнеса. В противном случае вы, вероятно, можете получить те же преимущества, просто придерживаясь облака.

ТОП 5 причин использовать Linux в 2020

Технологии продолжают бежать вперёд. Если они стагнируют, общество просто вырастает из них, оставляя позади. GNU/Linux, или зачастую просто Linux (по названию ядра) – общее обозначение широко распространённого семейства операционных систем (ОС), и одна из фундаментальных технологий для индустрии информационных технологий, являющаяся базой для некоторых наиболее прогрессивных и современных идей в ней.

И хотя Linux, спустя тридцать лет разработки, остаётся поразительно неизменным, он невероятно адаптабелен. И в результате, находится в уникальном положении: вкладывая силы в обучение навыкам работы с ним, можно не бояться, что они устареют, и вместе с тем, он всегда будет мощной силой движущей к обучению новому. 2020-й вышел странным годом. По многим причинам. Но для Linux это был всего лишь ещё один виток цикла разработки. Взглянем же, что он нам принёс, а также причины использовать Linux в 2020 году.

Читать

Жиросжигающая диета: основные правила, меню на неделю, популярные рецепты

Оценка напитка с имбирём, лимоном, мёдом и корицей для похудения пользователей

Среди худеющих напитки с корицей, мёдом, корнем имбиря и лимоном пользуются популярностью. Они ускоряют процесс похудения, делают его более комфортным.

Можно найти много положительных отзывов о таком снижении веса. Есть и отрицательные. Нужно понимать, что без усилий не получить долгожданный результат. Не стоит надеяться только на пряности.

Мы составили таблицу с плюсами и минусами похудения с имбирными напитками на основе отзывов.

| Плюсы имбиря, мёда, корицы, лимона | Минусы имбиря, мёда, корицы, лимона |

|---|---|

| Снижают аппетит. Легче есть небольшими порциями. | Имбирь особенно в сочетании с красным перцем или хреном могут вызывать изжогу или боли в желудке. |

| Ускоряют обменные процессы, быстрее уходит жир. | Отсутствует результат при пассивном худении (без спорта и диеты). |

| Дают дополнительную энергию. Проще тренироваться. | При приёме после 17.00 провоцируют бессонницу. |

| Быстрее проходит восстановление после тренировок |

Большинство пользователей дают следующие оценки напиткам для похудения с имбирём по 10 балльной шкале:

- Вкус 6,5 (Специфический вкус, далеко не всем нравиться. Если добавлять больше мёда, легко набрать лишний вес из-за его калорийности).

- Удобство 7,5 (Приходится нарезать, измельчать ингредиенты, ждать пока напиток завариться).

- Результат 9,5 (При условии занятий спортом, отказе от вредной еды).

Лучшие жиросжигатели-липотропики

В состав липотропиков входят метионин, холин, L-карнитин, бетаин, инозит и другие вещества, стимулирующие обмен веществ.

Такие комплексы также снижают уровень холестерина, ускоряют расщепление жиров во время тренировок и подавляют аппетит, не снижая тонус организма.

Solgar Lipotropic Factors

5.0

★★★★★

оценка редакции

100%

покупателей рекомендуют этот товар

Популярная добавка для снижения веса от бренда Solgar содержит холин, инозит и L-метионин.

Капсулированный комплекс для безопасного снижения веса особенно эффективен в сочетании с тренировками.

Препарат обеспечивает контроль жирового обмена, расщепляет имеющиеся отложения, улучшает работу мозга, нервной системы и регулирует показатели холестерина в крови.

Принимается по 1 таблетке 3 раза в день, а уже опробовавшие это средство уверяют, что оно действительно корректирует телосложение, нормализует сон, пищеварение, плюс – улучшает состояние волос, ногтей и кожи.

Достоинства:

- Борется с лишними килограммами;

- Повышает продуктивность тренировок и диет;

- Улучшает внешний вид;

- Положительно влияет на самочувствие;

- Мягкое действие.

Недостатки:

Высокая цена (около 1200 рублей за 50 капсул).

Lipotropic Factors от Solgar – это безопасная добавка к пище, которая рекомендована людям с лишним весом, ведущим активный образ жизни.

XXI Power L-Carnitine

4.9

★★★★★

оценка редакции

98%

покупателей рекомендуют этот товар

Газированный напиток с жиросжигающим действием обогащает организм полезными веществами, необходимыми для продуктивной тренировки.

В его состав входят L-карнитин, кальций, калий, фосфор и витамины. Такая формула регулирует углеводный и жировой обмен в организме, обогащает его аминокислотами, дефицит которых часто становится причиной ожирения и заболеваний сердечнососудистой системы.

Продукт представлен в 9 вкусах и содержит 56 ккал в одной упаковке. Принимая L-Carnitine от XXI Power по одному флакону до, во время и после тренинга в течение 6 недель, вскоре вы заметите, что ваш силуэт преобразился, и улучшилось общее самочувствие.

Достоинства:

- Много приятных вкусов;

- Необычный формат;

- Безопасен;

- Стимулирует метаболизм;

- Улучшает общее состояние организма.

Недостатки:

Требует курсового приема.

Напиток L-Carnitine от XXI Power рекомендован представительницам слабого пола, страдающим избыточным весом для приема в сочетании с умеренными физическими нагрузками и белковой диетой.

Состав

Липотропики не нагревают организм, как термогеники. Они влияют исключительно на работу печени — заставляют клетки органа активно расщеплять и разрушать молекулы жира.

На данный момент самым известным компонентом липотропных стеков является Л-карнитин. Он поганой метлой гонит жиры из жировых клеток и организует их доставку в так называемые клеточные энергостанции (митохондрии). Там злосчастные жиры окисляются, в результате чего выделяется энергия. Л-карнитин помогает избежать ожирения, ускоряет похудение, параллельно улучшает работу сердца и головного мозга.

Топовыми составляющими липотропиков являются также:

- Хитозан. Компонент, добываемый из хитина. Связывает жиры в желудке и ускоряет их выведение

- Пиколинат хрома. Снижает аппетит. Способствуют набору качественной сухой мышечной массы. Увеличивает энергетический уровень, за счет чего тренироваться становится проще.

- Полиненасыщенные жирные кислоты. Нужны для налаживания обменных процессов. Помогают уменьшить толщину жировой прослойки, снижают уровень холестерина.

- Бетаин. Ускоряет окисление жировых клеток. Участвует во многих биохимических процессах. Сохраняет мышцы от разрушения.

- Бромелайн. Принимает активное участие в жиросжигающем процессе.

- Холин (витамин В4). Защищает печень и стимулирует ее деятельность. Регулирует здоровый углеводный обмен.

- Мелатонин. Вовлечен в регуляцию веса тела. Может использоваться для борьбы с ожирением. Снижает оксидативный стресс после тренинга, улучшает сон и ускоряет восстановление.

- Конъюгированная линолевая кислота. Снижает количество подкожного жира и постепенно увеличивает процент мышечной массы.

Нередко в состав липотропиков включают витамины, минералы, аминокислоты. Эти составляющие важны для нормальной работы всего организма, защиты мышц. Они помогают иммунитету справляться с нагрузками в непростой для него период активного похудения.

Жиросжигающая диета для живота

Лишний жир, собравшийся в области живота, не всегда бывает просто убрать с тела. В помощь худеющему – аэробные и кардионагрузки, а также диета для сжигания жира. Чтобы избавиться от объемов, не стоит голодать. Организм может неправильно отреагировать на нехватку энергии и впоследствии каждый съеденный кусочек превратится в жировой запас. Сбалансированная, со сниженной калорийностью и правильными продуктами диета для сжигания жира на животе сделает вашу талию тонкой.

Основные принципы питания

Правильное питание для сжигания жира на животе поможет избавиться от лишнего объема на боках и талии, если будет соблюден ряд правил

К ним легко привыкнуть, но важно выполнять каждое из них:

- Не переедайте. Объемы порций сократите в 2-3 раза.

- Избавьте питание от пустых калорий. Чипсы, газировка, кондитерские изделия не принесут пользу организму, но отложатся жировыми запасами в области живота.

- Сделайте питание дробным. Не забывайте завтракать, обедать, ужинать, устраивайте полезные перекусы.

- Введите в рацион продукты, обладающие жиросжигающими свойствами. Они ускорят процесс избавления от жира в области живота.

- Не сочетайте в приеме пищи белки и простые углеводы. Пельмени, сосиски с макаронами – это главные враги плоского живота.

- Откажитесь от алкоголя, исключение – бокал красного сухого вина, способствующий сжиганию жира в области живота. Напиток должен быть качественным, натуральным, без ароматизаторов и вредных добавок.

- Не используйте в меню жирные, жареные, копченые блюда. Предпочитайте варку на пару, запеченные, тушеные продукты.

- Пейте воду. В сутки нужно выпивать 1,5-2 литра воды. За час-полтора до приема пищи выпейте стакан теплой воды.

Таблица разрешенных и запрещенных продуктов

Одни продукты отложатся жиром в нашем теле, оставаясь бесполезными для организма, другие поставят важнейшие вещества и не отразятся на фигуре. Для диет разработаны списки запрещенных и разрешенных продуктов, ориентируясь по которым, вы сможете составить дневной рацион:

Разрешенные | Запрещенные |

фрукты | фастфуд |

овощи | пакетированные соки |

постное мясо | сдоба |

зелень | сахар, сладости |

каши на воде | алкоголь, газировка |

сухофрукты | соленья, маринады |

орехи | майонез, кетчуп |

консервы, копчености |

Продукты для сжигания жира на животе

В диету для сжигания жира на животе обязательно включаются жиросжигающие продукты. Они снижают аппетит, способствуют скорому усвоению пищи, имеют низкую калорийность, поэтому, используя в меню следующие жиросжигающие продукты для живота, вы скорее приблизитесь к цели:

- грейпфрут;

- имбирь;

- киви;

- ананас;

- чеснок;

- творог, кефир, йогурт с низким содержанием жира;

- корица;

- малина;

- мед;

- лимон;

- капуста;

- цельнозерновой хлеб;

- кокос;

- болгарский перец;

- горчица;

- редиска;

- огурцы;

- помидоры;

- свекла;

- сельдерей;

- морковь.

Для сжигания жира на животе используйте напитки, которые ускорят метаболизм. Возьмите 1 сантиметр корня имбиря, залейте его кипятком и дайте настояться 7-10 минут. Добавьте в жидкость заваренный зеленый чай, чайную ложку меда. Вечером будет полезно выпить кефир с добавлением корицы и перца. Эффективно от лишних килограммов использовать разгрузку на чае с молоком. К 2/3 зеленого чая добавьте 1/3 молока. За разгрузочный день нужно выпить 2 литра напитка.

Классификация препаратов

Все жиросжигатели делятся на несколько видов:

| Липотропики | Препараты первой группы могут содержать: липолиевую кислоту, витамин B6, метионин, селен, экстракты трав, Л-карнитин, кофеин и т. д. Они способствуют процессам расщепления жиров, не вызывая каких-либо побочных эффектов. |

| Термогеники | Повышают температуру тела, ускоряя метаболизм. Минус приема данных препаратов – необходимость цикличности. Тем не менее на сегодняшний день – это самые популярные жиросжигатели. Употреблять их нужно не больше одного месяца, затем сделать перерыв на две недели и можно снова возобновить прием. Среди вероятных побочных эффектов: повышенная тревожность, головная боль, бессонница, нарушение сердцебиение, пищеварения и другие.Спортивные добавки из этой группы могут содержать: кофеин, холин, гидроксилимонную кислоту, гуарану (растение содержит кофеина в три раза больше, чем кофе), экстракт зеленого чая, красный перец, форсколин. Их нельзя использовать людям, которые имеют проблемы с сердцем или щитовидной железой. |

| Адреномиметики | Влияют на активизацию адренорецепторов и секрецию адреналина. К таким средствам относят Кленбутерол (запрещен в спорте с 1992 года), Йохимбин, кофеин, Синефрин. Все они имеют ряд побочных эффектов — учащенное сердцебиение, головная боль, повышенное артериальное давление. |

| Аноректики | Сегодня стали целой отраслью в спортивном питании. Эти вещества подавляют аппетит, что приводит к уменьшению массы тела. Кстати, большинство термогеников по сути своей являются и аноректиками. Подавители аппетита влияют на центр голода в мозгу человека.Увы, аноректики в чистом виде опасны для здоровья женщины. Следует приобретать комплексные жиросжигатели, в которых аноректик-подавитель аппетита является лишь одним из вспомогательных компонентов. |

| Диуретики | Средства, обладающие мочегонными свойствами. Диуретики заключены в капсулы, основной целью имеют удалить из организма лишнюю жидкость. Вместе с жидкостью выводятся лишние жировые клетки.Ждать от них серьезного результата не приходится. Диуретики эффективны исключительно при использовании с другими жиросжигающими добавками. Принимать диуретики для похудения не рекомендуется. Они могут вызвать множество нарушений в организме, вплоть до летального исхода. |

| Блокаторы | Направлены на блокировку в организме жиров и углеводов. Механизм действия препарата крайне простой: блокаторы стыкуются с молекулами углеводов или белков, делая их неперевариваемыми. Через некоторое время блокаторы вместе с жирами и углеводами просто-напросто выводятся из организма.Они практически не имеют пробочных эффектов. Единственное, что печалит при приеме блокаторов – тот факт, что зачастую под действие препаратов подпадают не только вредные вещества, но и полезные кислоты. |

Для повышения эффекта следует использовать различные жиросжигатели: например, комбинировать два-три препарата, дающих в комплексе наилучший результат. Сочетание средств должно проходить под строгим контролем врача или специалиста, так как многие комбинации могут повести себя непредсказуемо.

Средства, позволяющие убрать лишний жир быстрее других, работают на основе:

- орлистата;

- хитозана;

- бромелайна;

- альфа-амилазы (блокаторов).

Что касается фармакологических препаратов, обладающих жиросжигающими свойствами, то некоторые из них запрещены на территории России. Поэтому информация из данной статьи носит исключительно ознакомительный характер и не пропагандирует использование нелегальных средств.

Наиболее распространены следующие варианты препаратов:

- Эфидрин, кофеин, аспирин (ЭКА).

- Сибутрамин.

- Тироксин.

Так называемый ЭКА подавляет аппетит, повышает скорость метаболизма.

Эфедрин – это наркотическое вещество и смесь может вызвать психоз, тахикардию или тремор конечностей. Запрещен и препарат Сибутрамин, подавляющий центр аппетита в головном мозге и обладающий психотропным действием.

Жиросжигатель

Имеется в виду, комплексные препараты. А именно, нужно чтобы ваш жиросжигатель обладал следующими эффектами:

- Снижение аппетита

- Повышение температуры тела

- Ускорение обмена веществ

- Стимуляция нервной системы

Не все жиросжигатели обладают всеми этими качествами. Однако, нужно понимать, что для лучшего эффекта нужно именно комплексное воздействие на проблему. И чем больше эффектов у препарата, тем лучше эффект. Вот несколько продуктов, которые обладают всем из вышеперечисленного:

- Nutrex Lipo 6x

- Nutrex: Lipo-6 Black

- Animal Cuts от Universal Nutrition

Такие препараты вам обойдутся (если в пересчёте на 1 месяц) примерно 2000 р в месяц. Дозировка у них от 2-х до 4-х капсул в сутки. В зависимости от вашего веса и индивидуальной переносимости.

Чем отличается похудение от жиросжигания?

Перед тем как перейти к рассмотрению жиросжигающих препаратов, стоит усвоить разницу между процессом сокращения жировых клеток в организме и похудением. Несмотря на то, что эти процессы схожи, они имеют некоторые кардинальные отличия. Похудение достигается исключительно за счет дефицита калорий, то есть ваш организм вынужден потреблять энергию из запасов, которыми являются жировые отложения.

При этомневозможно научить организм разделять то, что нужно перерабатывать только жировые клетки в энергию, так как чаще всего мышечные ткани вовлекаются в этот процесс гораздо раньше. Именно поэтому похудение нужно расценивать как уменьшение веса за счет уменьшения объемов жира и мышц.

Жиросжигание – это гораздо более сложный и трудоемкий процесс, ведь необходимо не только сжигать жировую прослойку, но при этом и сохранять мышечные ткани. Простым урезанием рациона тут не обойтись, потому на помощь приходит спортивное питание для девушек. Для похудения можно обойтись и без помощи добавок, но если вы хотите добиться именно жиросжигания, то вряд ли удастся обойти их стороной.

Классификация препаратов для жиросжигания

Все добавки для женщин делятся на следующие категории:

- Блокаторы. Основной принцип действия подобных добавок заключается именно в блокировке процессов, которые отвечают за набор жира. Это происходит за счет блокировки жиров и углеводов. Такие добавки имеют и огромный минус, так как они блокируют и выработку полезных кислот.

- Термогенетики. Действие этих препаратов довольно простое, они увеличивают температуру тела и ускоряют метаболизм. Вы наверняка не раз видели, что после простуды или другой болезни, при которой температура подымается до 37-38 градусов, цифра на весах значительно уменьшалась. Это связано как с истощением организма, так и с повышением температуры тела. На сегодняшний день это наиболее популярная группа жиросжигателей, хоть она и имеет ряд неприятных последствий: ощущение тревоги, возможен тремор рук и ног, бессонница, проблемы с пищеварением, головная боль и пр.

- Диуретики. Обычные препараты с мочегонным свойством. Они эффективны лишь потому, что вместе с выводом лишней жидкости из организма выходят и жиры. Они являются наиболее слабым видом жиросжигающих препаратов, который, к тому же, далеко не всегда удобен.

- Аноректики. Эти препараты обрели огромную популярность за последние годы, что является на 100% заслугой рекламы. На самом деле они могут нанести очень существенный вред организму и уж точно никак не помогут похудеть. Стоит понимать, что угнетая аппетит вы добьетесь снижения цифр на весах, но после отмены препарата вес станет еще больше, чем был до похудения.

Большинство этих добавок совершенно не годятся для здорового сжигания жировой прослойки и все, что они могут гарантировано вам обеспечить – ухудшение здоровья.

Необходимый набор спортивного питания для качественного жиросжигания

Если говорить о «правильном» процессе жиросжигания, которое достигается за счет изнурительных тренировок и правильного питания, то ряд спортивных добавок значительно помогут улучшить общий результат:

- BCAA. Эта добавка состоит из трех незаменимых аминокислот, которые в большей степени концентрируются в мышечных тканях. Она позволяет улучшить восстановление и исключить сжигание мышечных тканей.

- Витаминно-минеральный комплекс. В процессе жиросжигания вам просто не обойтись без поддержания необходимого количества витаминов и минералов в организме для его надлежащей функциональности.

- Л-Карнитин. Эта добавка является безусловным лидером, так как позволяет не только сжигать лишний жир, но и активнее превращать его в энергию. Она способствует более активному расщеплению жировых клеток, которые в результате обеспечивают организм большим количеством энергии, что обязательно скажется на увеличении выносливости. Также добавка отлично влияет на сердечно-сосудистую систему и не имеет противопоказаний.

- Жирные кислоты Омега-3 и Омега-6. В основном они благотворно влияют на метаболизм жиров и обеспечивают не только ускорение жиросжигания, но и большинство биохимических процессов в организме.

На этом список добавок, которые необходимо принимать для максимально эффективного жиросжигания и активных занятий спортом в целом заканчивается. Любые варианты зеленого кофе, чудодейственных обвертываний и чудо-коктейлей, которые способны лишь временно обезвоживать организм, являются не более чем простым маркетинговым ходом, цель которого совсем не помощь в жиросжигании, а заработок денег.

А какое спортивное питание Вы используете, чтобы похудеть? Поделитесь своим опытом в .

Видео о спортивном питании для девушек для похудения

Как правильно подобрать питание?

Прежде всего, определитесь со своими целями. Если Вы хотите сжечь 2-3 лишних килограмма, то Вы вполне можете обойтись без жиросжигателей или приема других добавок. Если немного больше, купите в магазине спортивного питания или аптеке упаковку L-карнитина. Это поможет Вам ускорить обменные процессы в организме и придаст дополнительные силы для занятий спортом.

Если Вы мужчина и Ваша цель – качественный рельеф и низкий процент подкожного жира, то Вам следует купить жиросжигатель. Выбирая спортивное питание для сжигания жира для мужчин, лучше не используйте жиросжигатели, содержащие сильные стимуляторы (особенно – эфедрин). Они слишком перевозбуждают центральную нервную систему, и Вы можете ввести себя в состояние перетренированности. Это будет сопровождаться потерей мышечной массы, плохим сном, апатией и депрессией.

Также следует уделить особое внимание состоянию своему здоровья. Если у Вас наблюдаются проблемы с сердечно-сосудистой системы, любые добавки, содержащие кофеин, таурин или гуарану Вам противопоказаны

Про DMAA или PEA, думаю, и так все понятно. Лучше ограничиться L-карнитином, допустим курсовой прием подавителей аппетита (ни в коем случае не превышая рекомендуемую дозировку). Также обязательно следует купить хороший витаминно-минеральный комплекс, так как в условиях диеты все системы организма нуждаются в дополнительном количестве витаминов – Вашему сердцу это пойдет только на пользу.

Если у Вас наблюдаются проблемы с почками или работой мочеполовой системы, будьте аккуратнее с добавками, имеющими диуретический эффект. Сильным диуретиком является кофеин, входящий в состав практически любого жиросжигателя или термодженика. Если Вы употребляете данные добавки, потребляйте больше жидкости, чтобы не нарушать нормальное функционирование всех систем своего организма.

Автор Мария Ладыгина

Научный консультант проекта.

Физиолог (биологический факультет СПБГУ, бакалавриат).

Биохимик (биологический факультет СПБГУ, магистратура).

Инструктор по хатха-йоге (Институт управления развитием человеческих ресурсов, проект GENERATION YOGA). Научный сотрудник (2013-2015 НИИ акушерства, гинекологии и репродуктологии им. Отта, работа с маркерами женского бесплодия, анализ биологических образцов; 2015-2017 НИИ особо чистых биопрепаратов, разработка лекарственных средств) Автор и научный консультант сайтов по тематике ЗОЖ и науке (в области продления жизни) C 2019 года научный консультант проекта Cross.Expert.

Продукты сжигающие жир во сне. Как сжигать жир во сне

Все согласны с тем, что регулярные тренировки являются наиболее оптимальным и здоровым методом потери веса. Но все ли мы ежедневно тренируемся? Точно нет. Но мы все спим? Да. Тогда существует ли что-то лучшее, чем похудение во время сна?

В этой статье мы поговорим о 9 вещах, которые мы можем сделать, чтобы похудеть, быстрее и эффективнее во время сна.

Выпивайте протеиновый коктейль перед сном

Выпейте коктейль, содержащий около 30 граммов белка, перед тем как лечь спать. Исследования показали, что это помогает увеличить количество калорий, которые ваше тело сжигает во время сна. Белок помогает в восстановлении мышц, и чем больше мышечной массы у вас есть, тем больше калорий организм сожжет во время отдыха.

Ешьте скромный белковый ужин

Вы должны избегать употребления больших блюд за ужином, тем более перед сном. Во время глубокого сна мозг высвобождает гормон роста — жизненно важный гормон, который регулирует рост и потерю жира. Когда вы едите прямо перед сном, а еда содержит углеводы, ваша поджелудочная железа высвобождает инсулин , что препятствует работе гормона роста. Короче говоря, вы увеличиваете подкожные жировые отложения.

Избегайте употребления алкоголя

Выпивка перед сном заставит организм усваивать его во время сна, что не даст вам полноценно войти в состояние покоя, когда организм сжигает большую часть калорий. Употребление одного бокала вина с ужином прекрасно, но общая рекомендация заключается в том, что вы прекратите употреблять алкоголь за 3 часа до сна.

Установите точное время для сна

Всем известно, что качественный сон каждую ночь имеет решающее значение для здоровья человека, но из-за нашего занятого современного образа жизни, фильмов, сотовых телефонов и всех видов отвлекающих факторов мы не можем получить достаточное количество столь необходимого нам отдыха.

Выделение 7-8 часов для непрерывного качественного сна помогает нашим организмам сжигать больше жира. Исследование, опубликованное в одном из журналов, показало, что люди, которые были хорошо отдохнувшими, сжигали на 20% больше калорий по сравнению с теми, кто плохо спал.

Избегайте тренировок перед сном

Обучение пробуждает тело, что затрудняет хороший сон. Выберите время утром (или в течение дня), чтобы сделать свое обучение. Это разбудит вас и поддержит ваше тело в течение дня. Однако, если по какой-то причине вы не можете тренироваться утром, оставьте по крайней мере 4-часовое пространство между обучением и ложитесь спать.

Выключайте электронику

Исследования, проведенные в Гарварде, показали, что коротковолновой синий свет, излучаемый смартфонами и планшетами, препятствует выработке гормона сна мелатонина. Другое исследование показало, что просмотр телевизора в течение многих часов вызывает повышение уровня триглицеридов (которые обычно ассоциируются с развитием диабета) и более низкие уровни адипонектина (белка, который регулирует уровень глюкозы и распада жирных кислот) в организме.

Спите в прохладе

Сон при несколько более низкой температуре помогает сжигать жир, что, в свою очередь, помогает нам согреться. В одном исследовании, опубликованном в медицинском журнале, было обнаружено, что люди, которые спали в комнате с более низкой температурой, сжигали на 70 калорий больше по сравнению с теми, кто спал в более теплых комнатах.

Спите в полной темноте

Сон в полной темноте помогает организму в высвобождении большего количества мелатонина, который не только стимулирует качественный сон, но также помогает в сжигании бурого жира.

Таким образом, несмотря на то, что сжигающие жир «хаки», перечисленные выше, помогут вам сбросить вес, по-прежнему рекомендуем вам не уклоняться от своих ежедневных тренировок.

Жиросжигатели — для кого они предназначены

В первую очередь, это биологически активные добавки (БАД) для всех, кто увлекается спортом. Даже если спорт заключается только в регулярных походах в фитнес-центр три раза в неделю. Препараты делают тренировки гораздо эффективнее: появляется много энергии, и жир уходит быстрее. Результат становится очевиден: подтянутые мышцы, стройные части тела и готовность к соревнованиям на все сто процентов.

Жиросжигатели – отличная альтернатива тем, кто из всех видов спорта предпочитает «диванный фитнес». Или просто по роду своей деятельности не успевает посещать спортзал и часто гулять. Наиболее актуальны такие добавки для работающих женщин с детьми, находящимися в вечном круговороте дом-работа-дети. Особенно если эта малоподвижная работа в офисе, и при этом аппетит никто не отменял.

И, конечно, жиросжигатели — это сильнодействующая мотивация для дальнейшего похудения. Когда в тяжелой войне с лишними килограммами опускаются руки. Испытаны все методы, опробованы все диеты, но ненавистный вес намертво стоит на месте, отравляя жизнь и причиняя вред здоровью. Прием таких активно жиросжигающих добавок становится настоящим спасением. Так как результаты видны сразу, что очень радует и дает заряд энергии для продолжения дальнейших действий по снижению веса.

Список лучших средств для спортсменов

Для удобства выбора мы составили список наиболее популярных спортивных препаратов как для мужчин, так и для женщин. Эти жиросжигатели отнюдь не безвредны, однако весьма эффективны и покупаются чаще других.

- Cloma Pharma – Black spider (widow). Это классическая смесь кофеина, аспирина и эфедрина, которая даёт быстрый и мощный эффект. Помимо основных компонентов, в состав этого препарата входят второстепенные вещества, оказывающие воздействие на щитовидную железу и центральную нервную систему. Производители утверждают, что все составляющие этого жиросжигателя не конфликтуют между собой, а правильно подобранная дозировка не вызывает побочных действий. Цена — от 2950 рублей.

- USPlabs — OxyELITE Pro. Этот препарат, несмотря на весьма демократичную цену, имеет прекрасный состав. Его основной компонент – герань. Действие данного жиросжигателя основано на усилении теплопродукции и синтеза жира. Этот препарат даёт прекрасный результат вкупе с низкокалорийной диетой и регулярными тренировками. Стоимость — от 2190 рублей.

- Nutrex — Lipo-6X. Данный жиросжигатель выпускается в виде капсул, которые обладают мультифазным действием, оказывая длительный эффект даже после тренировки. В составе этого препарата присутствуют тирамин, синефрин и йохимбин, которые оказывают на организм термогенное действие. Цена — от 2402 рублей.

- BSN – Thermonex. Это относительно недорогой жиросжигатель для новичков, которые не нуждаются в сильном эффекте. Действие препарата основано на ускорении метаболизма и термогенности. В его составе есть катехин, октопамин, синефрин, тирозин и безводный кофеин. Стоимость — от 1590 рублей.

- Cloma Pharma — Methyldrene Elite. Данный препарат соединил в себе эфедрин, кофеин, аспирин и герань. Такой состав даёт замечательные результаты, однако имеет побочные действия, которые проявляются при неправильной дозировке или длительном использовании. Это жиросжигатель разностороннего действия. Цена — от 2900 рублей.

- Universal Nutrition — FAT Burners For Women. Это наилучший сжигатель жира для прекрасных дам, к тому же в нём отсутствуют вредные компоненты, а в состав входят экстракты растений, линолевая кислота и карнитин. Цена — от 1520 рублей.

- Optimum Nutrition – CLA softgels. В состав данного препарата входят модифицированные разновидности омега-жиров, которые помогают расщеплять жиры даже без физических нагрузок, просто придерживаясь правильного питания. Стоимость — от 1499 рублей.

- MuscleTech — Hydroxycut MAX Pro. Очень действенный жиросжигатель для женщин, который работает над ускорением липолиза. Различные добавки, которые входят в состав этого препарата, ускоряют метаболизм и нормализуют работу щитовидной железы. Этот жиросжигатель самый безвредный из всех. Стоимость — от 1920 рублей.

- Universal Nutrition — Animal Cuts. Данный препарат может похвастаться весьма богатым составом — он включает в себя экстракты грейпфрута и зелёного чая, а также цитрат холина, тирамин и другие добавки, которые стимулируют организм сжигать жиры. Цена — от 2090 рублей.

- Olimp — L-Carnitine 3000 Extreme Shot. Это жидкий жиросжигатель, в состав которого входят лишь карнитин и витамин В6. Он наполняет тело энергией и даёт возможность полностью выкладываться на тренировках. Цена — от 1790 рублей за 20 ампул.

Топ-8 рецептов обертываний для сжигания жира

Многие женщины, желающие похудеть, не знают, какие именно обертывания сжигают жир. Для процедуры в домашних условиях предлагаем лучшие рецепты:

- С натуральным медом. Мед – это активный биологический компонент, который применяют в косметологии. Проникая под кожу, мед удаляет из организма жир. Медовые обертывания нормализуют метаболизм на клеточном уровне и приводят кожу в тонус. Подогретый мед наносят на чистую кожу. Предварительно продукт подогревают на водяной бане. Проблемные зоны обматывают термопленкой. Чтобы получить жиросжигающий эффект, надевают трикотажные теплые шорты, заворачиваются в одеяло и лежат на диване сорок минут. После процедуры принимают контрастный душ;

- Горчичные обертывания. Горчица разогревает кожные покровы и усиливает ток крови. Подогретый мед и горчичный порошок смешивают в равных частях. Чтобы смесь была однородной, горчицу разводят в воде. Соотношение компонентов составляет 1:2. В полученный состав добавляют растительное масло. После проведения теста на чувствительность наносят горчичную смесь на ноги, оборачивают их термопленкой и надевают шерстяные брюки. После выполнения процедуры активно двигайтесь: поиграйте с детьми, займитесь аэробикой, сделайте генеральную уборку;

- С красным перцем. Как правило, этот продукт сочетают с корицей, фруктами кофе и шоколадом. Количество перца рассчитывают, исходя из степени чувствительности кожи. Как правило, его берут чайную ложку. Для увлажнения кожного покрова и снижения жжения к перцу добавляют молотую корицу, ложку растительного масла и две капли апельсинового эфирного масла. Смесь наносят на проблемные участки, оборачивают их термопленкой и надевают теплую одежду. Время воздействия составляет один час. На время воздействия жиросжигающих компонентов займитесь домашними делами, после чего лягте под одеяло;

- С водорослями. Водорослевое обертывание используют как дома, так и в косметологических салонах. Ламинарии улучшают кровообращение, выводят вредные вещества и борются с отложениями жира. Из водорослей готовят маски, а также крем против старения кожи. Для выполнения процедуры понадобятся сухие водоросли. Их применяют для похудения в период после родов, так как они практически безвредны. Для приготовления смеси разведите в теплой воде 160 г сухих водорослей. Нанесите состав на проблемные области тонким слоем. Как правило, она высыхает через семь минут. Сверху покройте тело термопленкой и наденьте теплые штаны. Через полчаса снимите водоросли одним пластом;

- С уксусом. Это самый простой вариант обертываний, которые выполняют дома. Уксус делает кожу упругой и способствует выработке коллагена. Для приготовления состава смешайте в одинаковых пропорциях уксус и воду. В полученной жидкости смочите натуральную ткань и оберните живот или ноги. Затем зафиксируйте все пленкой и утеплитесь на один час. Делать процедуру чаще двух раз в неделю нежелательно. Согласно другому рецепту, 2 столовые ложки уксуса смешивают с 150 г меда;

- С шоколадом. Для приготовления состава растопите 90 г горького шоколада. Он придаст коже сладкий аромат. Смесь быстро наносят на проблемные зоны, пока шоколад не остыл. Чтобы усилить эффект, добавьте к шоколаду полчайной ложки корицы. Смесь придаст коже бархатистость и улучшит настроение;

- С молотым кофе. Это эффективная процедура, которая снижает вес и придает коже упругость. Молотый кофе используют в сочетании с другими продуктами. К нему добавляют лимонный сок и оливковое масло. Согласно другому рецепту, кофе смешивают с двумя ложками глины, 4 каплями эфирного масла и столовой ложкой красного перца. Прекрасный эффект дает сочетание кофе и меда. Для его выполнения понадобится 90 г молотого кофе и одна столовая ложка натурального меда. Получившуюся смесь разводят горячей водой. Поверх кофейно-медовой аппликации накладывают термопленку и натуральную ткань. Процедура длится 30 минут;

- С голубой глиной и другими добавками. Чтобы приготовить смесь, смешивают столовую ложку голубой глины, одну чайную ложку измельченной корицы, 9 капель апельсинового эфирного масла и чайную ложку молотого имбиря. Добавьте теплую воду и нанесите смесь толстым слоем на ноги или на живот. Оставьте пленку на двадцать пять минут, после чего смойте смесь.

Сообщение Жиросжигающая диета: основные правила, меню на неделю, популярные рецепты появились сначала на 101 совет по уходу за волосами.

Источник: 101hairtips.com pohudenie

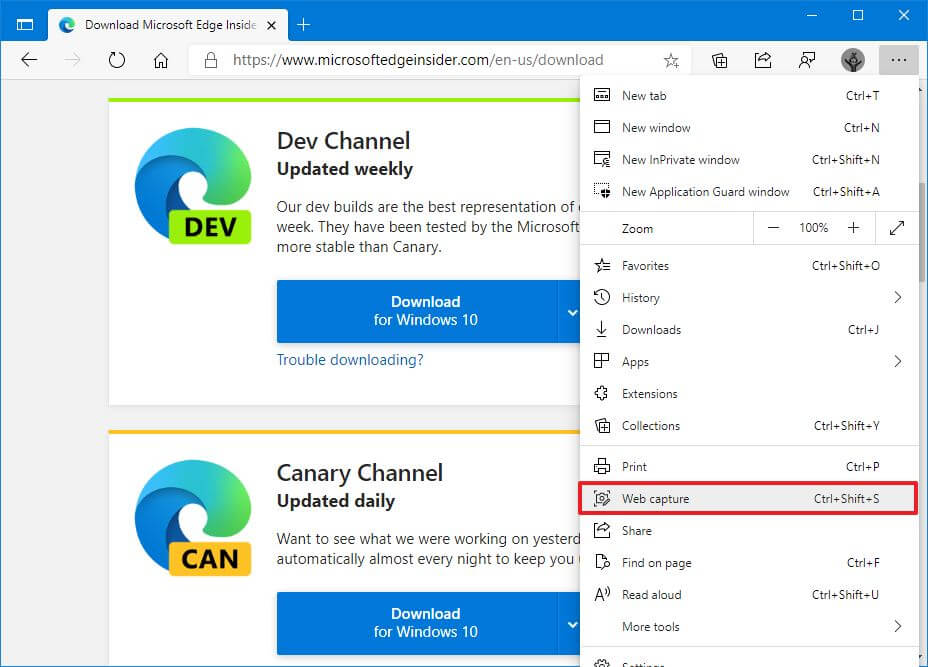

Как сделать снимок экрана веб-страницы в Microsoft Edge

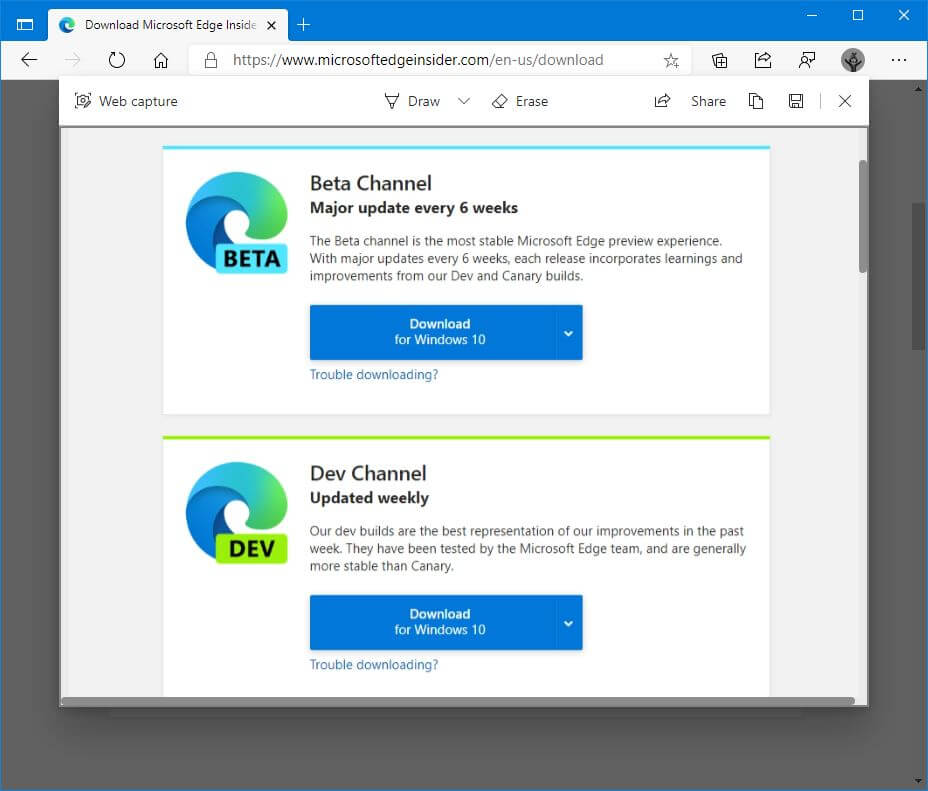

В Microsoft Edge появилась новая функция для создания снимков экрана веб-страниц. Конечно, вы можете делать снимки экрана с помощью многих других приложений (например, Snip & Sketch) или функций в Windows 10, но «Веб-захват», доступный в Edge, позволяет легко получить все, что вам нужно, одним дублем. Это возможно, поскольку в браузере есть возможность сделать снимок экрана с полной страницей, а параметр ручного выбора автоматически прокручивает страницу вниз, чтобы помочь вам сделать снимок экрана с тем, что вам нужно, с веб-страницы, что невозможно с другими инструментами.

Сделав снимок экрана, вы можете скопировать его в буфер обмена, сохранить на потом или поделиться им с другими людьми. Кроме того, интерфейс предлагает инструмент для рисования, чтобы аннотировать снимок, чтобы выделить важный контент любым цветом.

Функция веб-захвата скоро появится в стабильной версии, но она уже доступна в сборках каналов Dev и Canary. Однако на момент написания этой статьи возможность делать скриншоты всей страницы была доступна только на канале Canary.

В этом руководстве вы узнаете, как быстро делать снимки экрана веб-страниц с помощью инструмента веб-захвата в Microsoft Edge.

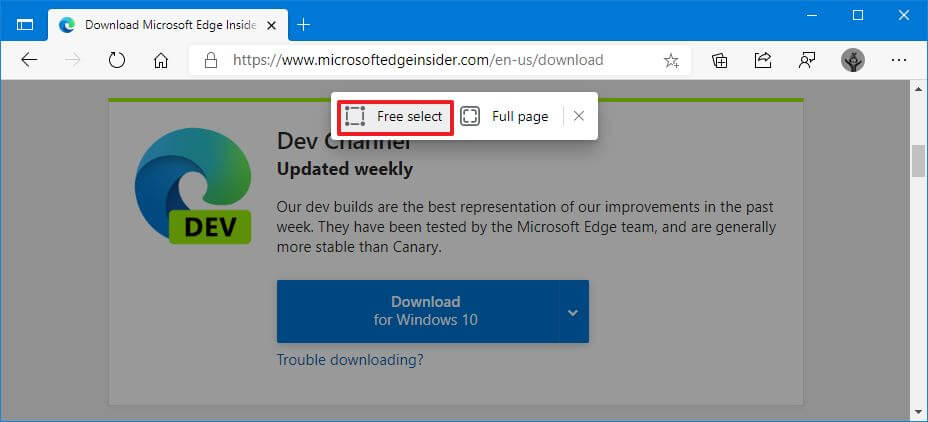

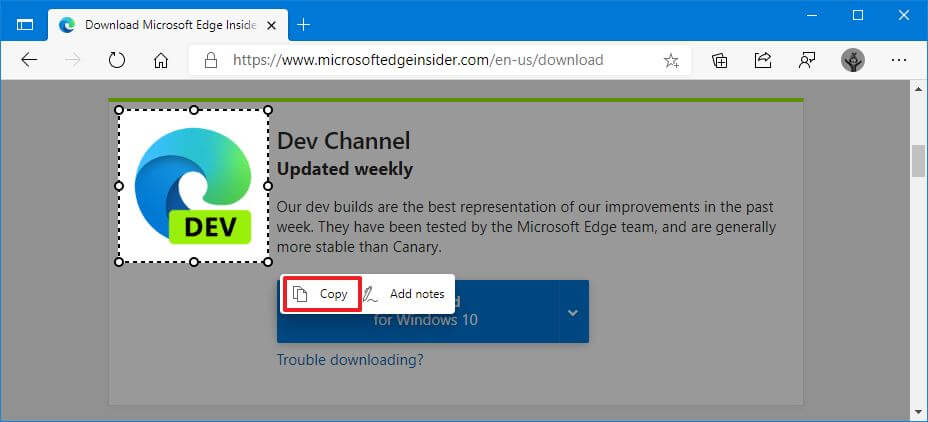

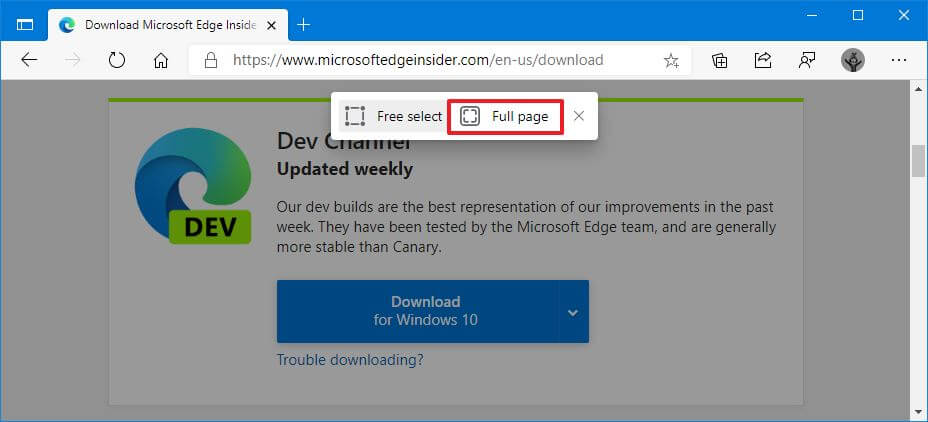

Как сделать часть скриншота страницы в Microsoft Edge

Чтобы сделать снимок экрана с помощью Microsoft Edge в Windows 10, выполните следующие действия:

- Откройте веб-сайт в Microsoft Edge .

- Нажмите кнопку « Настройки и другое» (многоточие) в правом верхнем углу.

- Выберите вариант веб-захвата. (Или используйте сочетание клавиш Ctrl + Shift + S.)

- Выберите опцию Свободный выбор.

- Используйте мышь, чтобы выбрать область веб-страницы, которую вы хотите захватить. (Вы можете перетащить курсор вниз, чтобы прокрутить страницу вниз, чтобы захватить все, что вам нужно.)

- Щелкните параметр «Копировать» в контекстном меню, чтобы скопировать изображение в буфер обмена, которое затем можно вставить в любое место с помощью сочетания клавиш Ctrl + V или параметра «Вставить».

- (Необязательно) Щелкните параметр «Добавить примечания» в контекстном меню, чтобы открыть снимок экрана с помощью интерфейса веб-захвата.

- Используйте опцию Draw, чтобы аннотировать снимок экрана.

- Выберите один из вариантов, включая «Поделиться», «Копировать» или «Сохранить» в правом верхнем углу.

Выполнив эти шаги, вы можете сохранить снимок экрана для дальнейшего использования, поделиться им с другими людьми или вставить в презентацию PowerPoint.

Как сделать снимок экрана всего страницы с помощью Microsoft Edge

Чтобы сделать снимок экрана всего страницы с помощью Edge, выполните следующие действия:

- Откройте веб-сайт в Microsoft Edge.

- Нажмите кнопку «Настройки и другое» (многоточие) в правом верхнем углу.

- Выберите вариант веб-захвата. (Или используйте сочетание клавиш Ctrl + Shift + S.)

- Выберите опцию Полная страница.

- (Необязательно) Используйте опцию Draw, чтобы аннотировать снимок экрана.

- Выберите один из вариантов, включая «Поделиться», «Копировать» или «Сохранить» в правом верхнем углу.

После выполнения этих действий полный снимок страницы будет сохранен на вашем устройстве для дальнейшего использования.

В этом руководстве мы ориентируемся на Windows 10, но функция веб-захвата доступна для всех платформ, поддерживаемых браузером.

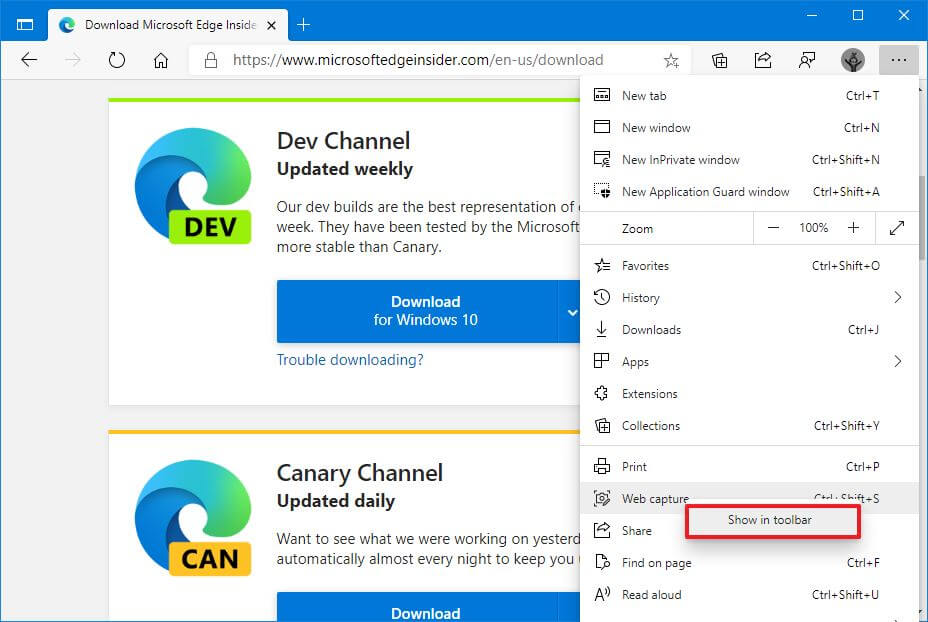

Как добавить опцию веб-захвата на панель инструментов в Microsoft Edge

Если вам нужен более быстрый доступ к инструменту веб-захвата для создания снимков экрана веб-страниц, вы можете добавить кнопку на панель инструментов. Вот как:

- Откройте веб-сайт в Microsoft Edge.

- Нажмите кнопку «Настройки и другое» (многоточие) в правом верхнем углу.

- Щелкните правой кнопкой мыши параметр «Веб-захват» и выберите параметр «Показать на панели инструментов».

После выполнения этих действий кнопка появится на панели инструментов рядом с адресной строкой. В пути вы также можете использовать те же шаги для удаления кнопки, но на шаге № 3 выберите опцию Скрыть на панели инструментов.

How to Prevent Simultaneous User Login in MikroTik Hotspot

MikroTik Hotspot is a user based internet access system. Most of the user authentication and authorization can be controlled with MikroTik Hotspot. But sometimes some users misuse user based authentication system. Misusing simultaneous login is one of them. Usually we provide one username and password for a user and we expect he/she will use this username and password from only one device at a time. But it is also possible to use same username and password in multiple devices at a time if we don’t do proper hotspot configuration. So, in this article we will see how to tune MikroTik Hotspot to prevent simultaneous user login.

Preventing Concurrent User Login in MikroTik Hotspot

MikroTik Hotspot user profile provides a lot of options to tune user authentication and authorization. So, using user profile we can also tune user simultaneous login and prevent misuse of internet access in MikroTik Hotspot. The following steps will show how to tune Hotspot user profile to prevent concurrent user login in MikroTik Hotspot.

- Login MikroTik Router using Winbox with full permission user.

- Go to IP > Hotspot menu item. Hotspot Window will appear.

- Click on User Profiles tab and all active user profiles can be found here.

- Click on a user profile where you want to tune simultaneous user login. Hotspot User Profile window will appear now.

- Put idle timeout value (Example: 00:00:30 for thirty seconds) for this profile users in Idle Timeout input box. Bear in mind to keep this value as less as possible so that user can switch one device to another device without any error login message. If we keep this time high, user cannot switch to another device until this idle time is over. Remember we only want to prevent concurrent login but we also want that user are free to use this username and password as much devices as he/she wants.

- Now we will tune shared users value that refers how many users can connect at a time. By default hotspot keeps it one (1) and make sure Shared Users value is given only one because we want only one user can be logged in at a time.

- Click Apply and OK button.

Now users of this profile will not be able to connect from multiple devices at a time. But if he/she wants, can be switched to any other device after the idle timeout expired.

I have showed how to prevent simultaneous user login for a Hotspot user profile. Similarly, we can tune concurrent login for other user profiles where we want to apply.

How to prevent simultaneous user login in MikroTik Hotspot has been discussed in this article. I hope you will now be able to tune Hotspot user profile to prevent concurrent user login properly. However, if you face any confusion to apply this technique, feel free to discuss in comment or contact me from Contact page. I will try my best to stay with you.