В этой статье будет рассказано о системе Debian. Это одна из самых известных операционных систем на базе ядра Linux.

Архив автора: admin

Концепция Linux — всё есть файл

В программировании для упрощения разработки программ принято использовать различные шаблоны, паттерны и абстракции. Разработчики Linux не делали исключений и одна из таких абстракций, это основная концепция Linux — всё есть файл. Эта концепция была перенята от Unix. Она была выбрана для того чтобы предоставить простой доступ ко всем возможностям операционной системы не разрабатывая специальных интерфейсов.

К почти любой возможности можно обратиться как к файлу, попытаться открыть его с помощью текстового редактора, записать туда данные или сделать что-либо подобное. В этой статье мы подробно рассмотрим что на деле означает эта концепция и немного поэкспериментируем с ней.

Читать

Securing MikroTik Router with Port Knocking

MikroTik Router usually sits between untrusted public network and trusted local network. So, it is so important to apply security in MikroTik Router otherwise MikroTik Router can be compromised by the hackers. There are various firewall techniques in MikroTik RouterOS those can be applied to secure MikroTik Router. In my previous articles, I discussed how to harden MikroTik RouterOS with restricting login services and restricting MikroTik login users. In this article I will discuss how to secure MikroTik RouterOS with Port Knowing.

Port Knocking

Port knocking is a method that enables access to the router only after receiving a sequenced connection attempts on a set of prespecified closed ports. Once the correct sequence of the connection attempts is received, the RouterOS dynamically adds the knocking host source IP to the allowed address list and the allowed host will be able to connect to MikroTik Router.

In port knocking method, all incoming requests are kept blocked and only the correct sequence maintained host is allowed to MikroTik Router. Hackers usually cannot scan the router and cannot do brute forcing. So, MikroTik Router keeps safe by implementing port knocking method.

How to Implement Port Knocking in MikroTik Router

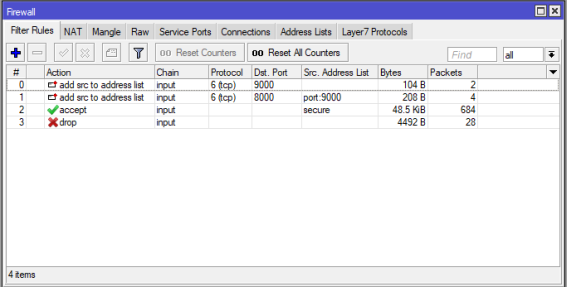

It is so easy to implement port knocking in MikroTik RouterOS. MikroTik Firewall is enough to implement port knocking in RouterOS. Applying the following four firewall rules, a simple port knocking system can be implemented in MikroTik RouterOS. It is also possible to make more complex port knocking system although.

Rule 1: Creating First Port Knocking Firewall Rule

In the first firewall rule, we will create a firewall filter rule that will add the knocking host IP address to an address list if any host knocked on TCP port 9000. You can use any TCP or UDP port. I am using TCP port 9000 for this article configuration. The following steps will show how to create first knocking firewall rule in MikroTik RouterOS.

- Login to MikroTik Router with Winbox using full permission user credential.

- Go to IP > Firewall menu item. Firewall window will appear.

- Click on Filter Rules and then click on PLUS SIGN (+). New Filter Rule window will appear.

- Click on General tab and choose input from Chain drop down menu. Click on Protocol drop down menu and choose 6(tcp) and then put 9000 in Dst. Port input box.

- From Action drop down menu, choose add src to address list option and put address list name (example: port:9000) in Address List input box and then put 1m duration(00:01:00) in Timeout input box. So, it will wait one minute to get second legitimate port knocking.

- Click Apply and OK button.

First port knocking firewall rule has been created. We will now create second firewall rule to determine legitimate host.

Rule 2: Creating Second Port Knocking Firewall Rule

After creating first port knocking firewall rule, we will now create second port knocking rule that will add the knocking host IP address to another address list if the knocked host IP address was listed in the previous address list and the knocking port is TCP port 8000 [You can use any TCP or UDP port here]. The following steps will show how to create firewall rule to get second port knocking.

- Click on Filter Rules tab again and then click on PLUS SIGN (+). New Filter Rule window will appear.

- Click on General tab and choose input from Chain drop down menu. Click on Protocol drop down and choose 6(tcp) and then put 8000 in Dst. Port input box.

- From Advanced tab, choose the previous address list (port:9000, that we created in Rule 1) from Src. Address List drop down menu.

- From Action drop down menu, choose add src to address list option and put address list name (example: secure) in Address List input box and then put 30m duration(00:30:00) in Timeout input box. So, the host can use MikroTik RouterOS for 30 minutes.

- Click Apply and OK button.

Second port knocking rule has also been created. Now if any host send request on TCP port 9000 and then TCP port 8000, the host IP will be added in secure address list. We will now create third firewall rule that will allow access if the host IP keeps in secure address list.

Rule 3: Allowing Host That Knocked Maintaining Correct Sequence

We will now allow that host which will follow correct port knocking sequence. From the above two rules, we can see that if any host follow correct sequence, the host will be added to secure address list. Now we will allow the host which is in secure address list. The following steps will show how to allow host which is in secure address list.

- Click on Filter Rules tab again and then click on PLUS SING (+). New Filter Rule window will appear.

- From General tab, chose input from Chain drop down menu.

- From Advanced tab, choose secure from Src. Address List drop down menu.

- From Action tab, choose accept from Action drop down menu.

- Click Apply and OK button.

With this firewall rule, only those hosts will get access which will keep in secure address list. Now we will create another firewall rule that will block any request that will try to access in MikroTik RouterOS.

Rule 4: Creating Access Blocking Rule

We will now create the last firewall rule that will block any incoming request which is not in secure address list group. The following steps will show how to create blocking firewall rule in MikroTik RouterOS.

- Click on Filters Rules tab and then click on PLUS SIGN (+). New Filter Rule window will appear.

- From General tab, choose input from Chain drop down menu.

- From Action tab, choose drop from Action drop down menu.

- Click Apply and OK button.

So, now any incoming request will be dropped except those who are in secure address list group. Make sure the created rules are in the following order otherwise port knocking will not work.

After creating the above rule, your Winbox will be disconnected and cannot be logged in until port knocking. So, we have to now know how to do port knocking in MikroTik Router. In the following section we will learn how to do port knocking in MikroTik Router OS.

Port Knocking Methods in MikroTik RouterOS

There are a lot of methods those can be applied to do port knocking. Among these, I will mention only three simple and easy port knocking methods here.

Method 1: Port Knocking from Browser

Web Browser is the basic and easiest port knocking client. Just open your favorite web browser and type Router IP address and Port combination [http://ip_address:port_number] in the URL bar. Your browser will do port knocking and you will be able to do logged in MikroTik Router. Make sure you have followed the correct port sequence. For example, according to our above configuration, first type https://ip_address:9000 and hit enter key and then type http://ip_address:8000 within one minute and then hit enter key. After successful port knocking, dynamic address list will be created like the following image.

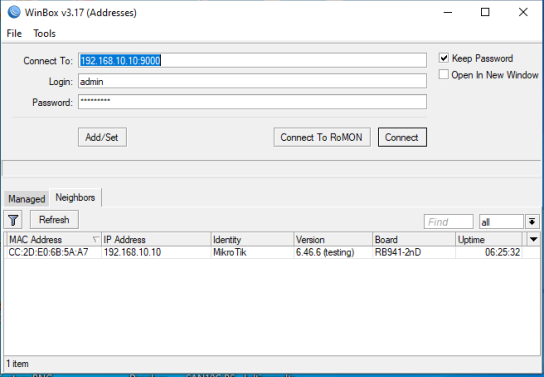

Method 2: Port Knocking from Winbox

Winbox can also be used to do port knocking. Open winbox and type ip_address:port_number combination in Connect To input box and then click Connect button. Winbox will do port knocking and you will be able to connect MikroTik Router. Make sure you are following the correct port sequence.

Method 3: Port Knocking with Windows Port Knocking Application

Greg Sowell provides a windows based port knock application which is amazing. Download [http://gregsowell.com/?download=5695] port knock application from their website and unzip it. If it asks to provide password, put portknock. Run the application and provide IP address and port sequence and then hit Knock button. It will do port knocking and you will be able to login to MikroTik Router.

How to secure MikroTik Router with Port Knocking has been discussed in this article. I hope, you will now be able to implement port knocking in MikroTik Router. However, if you face any confusion to implement port knocking, feel free to discuss in comment or contact me from Contact page. I will try my best to stay with you.

Как перенаправить домен без хостинга с помощью Cloudflare

Допустим, у вас есть домен, но вы не хотите платить за хостинг, или, может быть, вы хотите припарковать свой домен на некоторое время, пока решаете, где покупать хостинг. Другими словами, вы хотите, чтобы люди, посещающие ваш домен, перенаправлялись на другой домен. Это легко сделать с помощью сервиса Cloudflare. Если вы не знаете, как перенаправить домен без хостинга, просто выполните следующие действия, чтобы сделать это:

Шаг 1: Создайте учетную запись на Cloudflare:

Первое, что вам нужно сделать, это настроить Cloudflare в домене, который будет использоваться для перенаправления на другой домен. Если ваш домен зарегистрирован на temok.com , процесс станет еще проще.

Все, что вам нужно сделать, это обратиться в службу поддержки, чтобы сменить серверы имен. Для вас важно знать и помнить, что распространение DNS может занять до 24 часов на этом этапе. Просто замените серверы имен и подождите день или два перед повторной проверкой.

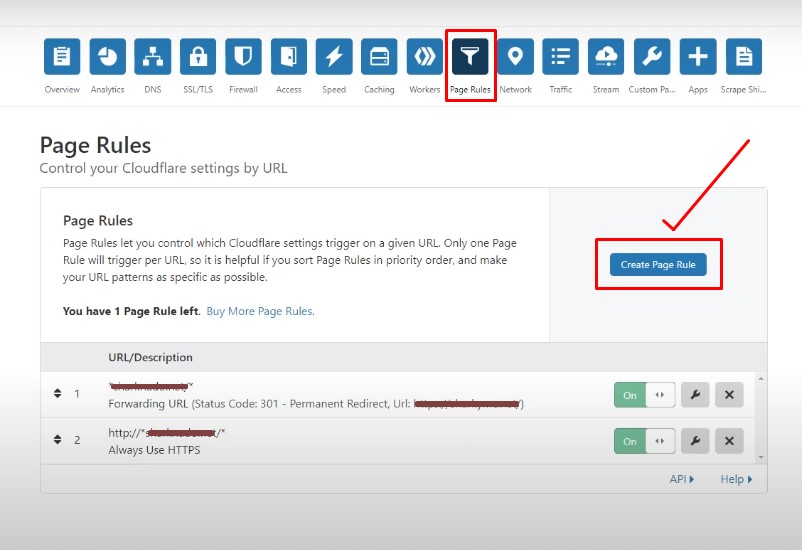

Шаг 2: Используя Cloudflare, настройте перенаправление для своего домена:

Перед тем, как начать с этого шага, убедитесь, что ваш домен успешно работает после смены сервера имен. Если он действительно успешно сменился, вы можете продолжить настройку перенаправления для своего домена. Для этого откройте раздел Правила страницы в своей учетной записи Cloudflare и настройте правило, нажав кнопку «Создать правило страницы».

Теперь введите имя домена или конкретный IP-адрес, на который вы хотите перенаправить посетителя вашего домена. Вам нужно щелкнуть URL-адрес пересылки. Оказавшись там, вам будет предложено два варианта:

- Настройте постоянное перенаправление (301)

- Настройте постоянное перенаправление (302)

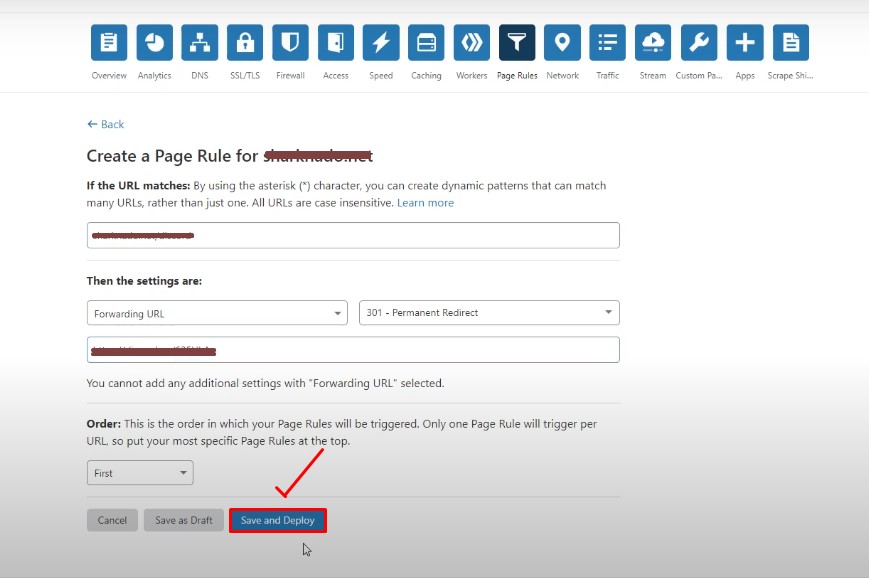

После того, как вы выбрали нужный вариант, добавьте URL-адрес целевой страницы.

Нажмите на кнопку «Сохранить и развернуть». Вот и все. Вы сделали. Теперь попробуйте ввести адрес своего домена в поле URL, чтобы узнать, работает ли перенаправление.

5 технологических стартапов, которых стоит остерегаться в 2021 году

Несмотря на тяжелые времена, технологическая индустрия все еще прокладывает путь в будущее. Узнайте, как технологические стартапы адаптируются к текущему кризису и какие из них выделяются среди конкурентов.

Дождь или солнце, технологические стартапы продвигаются вперед со своими инновациями. Ясно, что технологические компании по-прежнему доминируют на рынке, когда речь идет о предоставлении свежих новых продуктов, от ИИ до известных приложений.

Более того, теперь, когда большая часть сотрудников перешла на работу из дома, в моде цифровая безопасность и программное обеспечение для резервного копирования. Очевидно, что в наши дни технологическая индустрия играет более важную роль.

Нужен стартап, https://webfocusgroup.ru/ — Разработка правильной стратегии развития бренда. Комплексный интернет-маркетинг для продвижения товаров и услуг с учетом ситуации на рынке.

Тем не менее, это еще не все развлечения и игры. Пандемия COVID-19 поразила технологическую отрасль так же сильно, как и другие секторы бизнеса. Некоторым компаниям трудно удержаться на плаву, в то время как для других наблюдается бум спроса на их услуги. При нынешнем состоянии мира трудно представить себе долгосрочные последствия пандемии. Вот почему важно не отставать от изменений.

Итак, прежде чем начинать заниматься своим новым бизнесом, сначала посмотрите на тенденции в технологической индустрии. Узнайте, какие технологические стартапы демонстрируют потенциал в наступающем году.

Каковы последние технологические тенденции?

Рискованные времена требуют мер безопасности, и всегда стоит быть в курсе событий. Чем больше вы будете в курсе последних событий, тем лучше сможете справиться с любыми непредвиденными изменениями в нестабильной отрасли. Без лишних слов, вот технические тенденции 2021 года, на которые вы должны обратить внимание.

1. Искусственный интеллект (ИИ)

ИИ уже довольно давно является модным словом в технологической индустрии. И в 2021 году ажиотаж продолжится, поскольку потребность в этом станет еще более острой.

Во время пандемии объем собираемых данных огромен. От уровня инфицирования до случаев в биолаборатории приходит стремительный поток информации, которую необходимо отсортировать и проанализировать. Но благодаря повышенной эффективности, которую предлагает технология искусственного интеллекта, ими можно было управлять.

Системы машинного обучения, обладая более высокой ценностью, входят в список лучших технологий, требующих дополнительного финансирования. Ожидается, что в 2021 году технология искусственного интеллекта будет разработана как инструмент помощи поставщикам услуг.

2. Беспилотные автомобили.

Беспилотные автомобили также давно стали модным словом в индустрии высоких технологий. Но лишь недавно мы видели, как компании предпринимали радикальные инвестиционные шаги в их сторону. И, что удивительно, пандемия не замедлила инициативы по тестированию этой технологии.

3. Тенденция предоставления услуг

В этом году облако набирает обороты, открывая возможность стартапам предлагать облачные услуги. Google, Microsoft и Amazon — это лишь некоторые из крупнейших компаний, использующих облако для своих платформ по требованию. И по мере того, как все больше и больше стартапов открывают для себя его преимущества, спрос на него растет еще больше. Можно с уверенностью сказать, что облачные сервисы никуда не денутся.

4. Расширенные возможности подключения

За развитием технологий следует увеличение скорости Интернета. 5G откроет двери для новых инноваций. Более быстрый и стабильный Интернет означает более легкий доступ к облачным платформам.

Это будет поддерживать любое приложение, которое полагается на доступ к данным в реальном времени. А поскольку компании стремятся вкладывать больше средств в автоматизацию и машинное обучение, необходима повышенная скорость Интернета.

5. XR, VR, AR

По мере того, как мы приспосабливаемся к новой реальности пандемии, потребность в расширенной реальности (XR) будет расти. Виртуальная реальность (VR) и дополненная реальность (AR) будут играть большую роль в оказании помощи поставщикам услуг в преодолении новых проблем.

Например, оптики могут использовать виртуальную реальность для удаленного обследования зрения. Пациенту не обязательно находиться в одной комнате для прохождения теста, что означает, что консультации можно проводить безопасно и эффективно. Точно так же инструмент AR может обеспечить реалистичный опыт выбора очков.

Поскольку инструменты XR играют большую роль в контроле и предотвращении передачи, мы можем ожидать его развития в следующем году.

С учетом всех этих технологических достижений 2021 год, несомненно, будет интересным годом для ИТ-индустрии.

Однако нет гарантии, что все планы обязательно будут реализованы в условиях нынешнего кризиса. Никто не может точно сказать, как будет выглядеть будущее технологической индустрии. Единственное, что мы можем сделать на данный момент, — это следить за тем, какие технологические стартапы продвигаются вперед.

Будущие единороги: лучшие технические стартапы

Эти технологические стартапы основаны на списке будущих единорогов CB Insights. Они использовали алгоритм Mosaic в качестве метрики для определения финансового состояния компании, ее популярности и рыночного потенциала.

1. Algolia

Основатели: Николя Дессен, Жюльен Лемуан

Привлеченный капитал: 184 миллиона долларов

Поиск как услуга Algolia и полный набор API поддерживают функцию поиска на веб-сайте компании. Это позволяет клиентам удобно находить наиболее релевантные результаты поиска. Algolia оптимизирует поиск и обнаружение для увеличения онлайн-взаимодействия, коэффициента конверсии и доходов.

2. Cockroach Labs

Основатель: Питер Мэттис

Привлеченный капитал: 87 миллионов долларов

Cockroach Labs разрабатывает коммерческие системы управления базами данных и наиболее известна созданием CockroachDB, распределенной базы данных со стандартным SQL для облачных приложений. CockroachDB хранит копии данных в нескольких местах для быстрого доступа.

3. Harness

Основатели: Джиоти Бансал, Риши Сингх

Привлеченный капитал: 60 миллионов долларов

Harness — это компания DevOps, которая предоставляет платформу непрерывной доставки как услуги. Компания использует передовое машинное обучение и искусственный интеллект для автоматизации развертывания программного обеспечения и автоматического отката, если что-то пойдет не так. Это позволяет разработчикам программного обеспечения быстрее и эффективнее внедрять новые функции.

4. Sendbird

Основатель: Джон С. Ким

Привлеченный капитал: 102 миллиона долларов

Sendbird — это полностью настраиваемая служба API чата и обмена сообщениями для мобильных и веб-приложений. Его комплект для разработки программного обеспечения позволяет разработчикам создавать, масштабировать и поддерживать сложные инфраструктуры чата и обмена сообщениями. С помощью Sendbird компании могут легко включить канал обмена сообщениями в свои приложения.

5. BigID

Основатель: Дмитрий Сирота

Привлеченный капитал: 50 миллионов долларов

BigID предлагает технологию обнаружения в глубине, которая предоставляет предприятиям наиболее полную и всестороннюю аналитическую информацию. Они предлагают рынок приложений, который позволяет предприятиям автоматизировать обнаруженные данные для обеспечения конфиденциальности, безопасности и поддержки.

Более подробный список растущих стартапов в США можно найти в разделе « Лучшие стартапы в Канзас-Сити» компании Full Scale.

Станьте следующим крупным технологическим стартапом

Теперь, когда мы определили тенденции и ведущих игроков технологической индустрии, можно с уверенностью сказать, что эта сфера стоимостью в миллиард долларов процветает и будет продолжать процветать в ближайшие годы.

Но из-за пандемии стартапы сталкиваются с трудностями, чтобы оставаться творческими в своей работе. В настоящее время речь идет не только о жесткой конкуренции, но и о выживании в условиях экономического кризиса. Следовательно, если вы хотите, чтобы ваш стартап преуспевал, вам необходимо принять дополнительные меры для его масштабирования.

Центр обработки данных или Дата-центр. Оба означают одинаковые большие здания для серверов

В связи с растущей тенденцией развития онлайн-бизнеса, образовательных, социальных сетей и развлекательных веб-сайтов каждому онлайн-бизнесу или веб-сайту необходимо хранить огромное количество данных в Интернете. Это причина, по которой появилось слово «центр обработки данных» или «Дата-центр». Большинство людей не знакомы с этим термином, некоторые сбиты с толку, и размышление о центре обработки данных и Дата-центре — это одно или два слова о центре обработки данных. В этой статье мы дадим вам представление о центре обработки данных, об основных компонентах центра обработки данных, о том, почему они важны и почему мы их используем.

Центр обработки данных или дата-центр?

Центр обработки данных или Дата-центр (пишутся по-разному, но представляют одну и ту же концепцию) — это компьютерный зал или физическое место, откуда выходит большое количество компьютерных серверов и связанных с ними компонентов, включая сети связи, устройства хранения, резервные копии, средства контроля окружающей среды и многие другие. В следующем разделе я расскажу обо всех основных компонентах. Как вы знаете, Интернет основан на большой группе сетевых серверов (из многих центров обработки данных), которые используются различными организациями для обработки, хранения и распространения больших объемов данных.

Организациям необходимо обеспечивать качество услуг путем обработки бизнес-транзакций, электронного обмена данными и мгновенной доставки данных своим клиентам, поэтому это основная причина, по которой появляются центры обработки данных или Дата-центр. Центры обработки данных повышают эффективность и масштабируемость за счет внедрения таких технологий, как IoT (Интернет вещей), облачные вычисления и приложения виртуализации.

Если мы разделяем простое определение центра обработки данных, то это мозг любой организации, где все сложные и критические операции выполняются на мощных серверных машинах.

Каковы основные компоненты центра обработки данных?

Каждый дата-центр спроектирован в соответствии с потребностями и требованиями конкретной организации в хорошо построенном и безопасном здании, состоящем из следующих компонентов:

- Серверы

- Сети

- Место хранения

- Программное обеспечение

- Прокладка кабеля

- Инфраструктура

- Охлаждение

- Резервное питание

- Мониторинг окружающей среды

Почему центры обработки данных важны?

Потребность в вычислительной мощности, пространстве для хранения электронных писем, данных веб-сайтов, онлайн-транзакций и т. д. Увеличивается, чтобы обеспечить оптимальное качество услуг для ценных клиентов. Ведущие компании, включая Facebook, Amazon и Apple, зависят от центров обработки данных в предоставлении своих услуг и продуктов. Проще говоря, компании не могут работать или испытывать большие потери доходов с более сильным негативным влиянием на удовлетворенность клиентов без использования центров обработки данных.

На начальных этапах небольшие компании настраивают собственные выделенные серверы и управляют ими, но когда их бизнес расширяется, им требуется больше места и серверов для этой конкретной ситуации. Затем они могут построить выделенную серверную комнату, которую очень сложно обслуживать, поскольку им необходимо обеспечить надлежащее охлаждение, питание, выделенное подключение к Интернету, физическую безопасность и кибербезопасность. Им также необходимо найти альтернативные решения для таких важных компонентов, как источник питания, Интернет, охлаждение и т. д., Которые увеличивают затраты.

Центры обработки данных вводятся для снижения затрат на выделенную серверную комнату и повышения безопасности. В дата-центрах есть все необходимое, включая резервные источники питания, пространство с контролируемой температурой, круглосуточное наблюдение и отличные инструменты кибербезопасности. Организациям не нужно ни о чем беспокоиться, они только платят более низкие цены по сравнению с помещениями с выделенными серверами и пользуются максимальными функциями и преимуществами.