Smurf атака представляет собой тип отказа в обслуживании атаки (DOS), когда злоумышленник использует управления интернет — протокол обмена сообщениями (ICMP) пакеты. Атака возникает, когда злоумышленник отправляет целевую жертву огромным потоком поддельных пакетов ICMP echo_request.

Из этой статьи вы узнаете, как выполняется атака Smurf и какой ущерб может нанести сеть Smurf. В статье также будут описаны профилактические меры против атаки смурфов.

Задний план

Интернет-мир стал свидетелем первой атаки Smurf в 1990-х годах. Например, в 1998 году Университет Миннесоты подвергся атаке Smurf, продолжавшейся более 60 минут, в результате чего были закрыты несколько его компьютеров и полностью заблокированы сетевые службы.

Атака вызвала кибер-тупик, который также повлиял на оставшуюся часть Миннесоты, включая региональную сеть Миннесоты (MRNet). Впоследствии клиенты MRNet, в том числе частные компании, 500 организаций и колледжей, также испытали влияние.

Смурф Атака

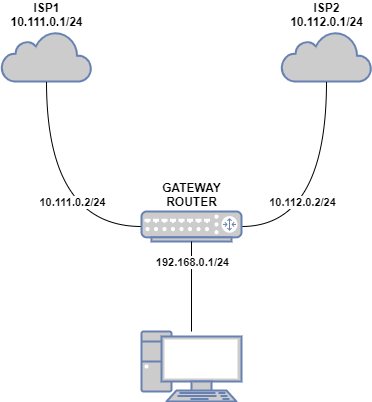

Большое количество поддельных пакетов ICMP связано с IP-адресом жертвы, поскольку исходный IP-адрес создается злоумышленником с намерением транслировать их в сеть целевого пользователя с использованием широковещательного IP-адреса.

Интенсивность, с которой атака Smurf нарушает подлинный трафик сети, соответствует количеству хостов в центре организации сетевого сервера. Например, широковещательная IP-сеть с 500 хостами будет создавать 500 реакций на каждый запрос фальшивого эха. Планируемый результат — ослабить целевую систему, сделав ее неработоспособной и недоступной.

DDoS-атака Smurf получила свое известное название от инструмента под названием Smurf; широко использовались еще в 1990-е годы. Маленькие пакеты ICMP, созданные этим инструментом, вызвали большой шум среди людей, в результате чего получилось название Smurf.

Типы смурф атак

Базовая атака

Базовая атака Smurf происходит, когда организация жертвы оказывается между пакетами запросов ICMP. Пакеты рассыпаются, и каждое устройство, которое соединяется с целевой сетью в организации, затем отвечает на пакеты ICMP echo_request, вызывая большой объем трафика и потенциально отключая сеть.

Продвинутая атака

Эти виды атак имеют ту же базовую методологию, что и первичные атаки. В этом случае отличается то, что эхо-запрос настраивает свои источники для реакции на стороннюю жертву.

Затем сторонняя жертва получит эхо-запрос, запущенный из целевой подсети. Следовательно, хакеры получают доступ к фреймворкам, связанным с их уникальной целью, препятствуя большему подмножеству сети, чем то, что можно было вообразить, в случае, если они ограничили свое расширение одной жертвой.

Работающий

Хотя пакеты ICMP могут использоваться в DDoS-атаке, обычно они занимают важные должности в сетевой организации. Обычно сетевые или широковещательные менеджеры используют приложение ping, которое использует пакеты ICMP для оценки собранных аппаратных устройств, таких как ПК, принтеры и т. д.

Пинг часто используется для проверки работы и эффективности устройства. Он оценивает время, которое требуется сообщению, чтобы перейти к целевому устройству от источника и обратно к исходному устройству. Поскольку соглашение ICMP исключает рукопожатия, устройства, получающие запросы, не могут подтвердить, получены ли запросы от законного источника или нет.

Образно представьте себе машину, работающую под тяжестью веса, с фиксированным пределом веса; если он должен нести больше, чем его вместимость, он наверняка перестанет нормально или полностью работать.

В общем случае хост A отправляет хосту B приглашение ICMP Echo (ping), вызывая запрограммированную реакцию. Время, необходимое для проявления реакции, используется как часть виртуальной удаленности между обоими хостами.

В рамках организации IP-вещания запрос ping отправляется на все узлы сети, вызывая реакцию всех систем. С помощью атак Smurf злоумышленники используют эту способность для увеличения трафика на своем целевом сервере.

- Вредоносная программа Smurf создает поддельный пакет, для которого в качестве исходного IP-адреса задан исходный IP-адрес жертвы.

- Затем пакет отправляется на широковещательный IP-адрес сетевого сервера или брандмауэра, который затем отправляет сообщение с запросом на каждый адрес хоста внутри организации сетевого сервера, увеличивая количество запросов на количество упорядоченных устройств в организации.

- Каждое связанное устройство внутри организации получает запрошенное сообщение от сетевого сервера и затем отвечает на поддельный IP-адрес жертвы с помощью пакета эхо-ответа ICMP.

- В этот момент жертва сталкивается с потоком пакетов ICMP Echo Reply, которые, возможно, становятся перегруженными и ограничивают доступ легитимного трафика к сети.

Эффекты смурф атак

Наиболее очевидное воздействие, вызванное атакой Smurf, — это разрушение сервера корпорации. Он создает пробку в Интернете, успешно делая систему жертвы неспособной к выдаче результатов. Он может фокусироваться на пользователе или использоваться в качестве прикрытия для более вредоносных атак, таких как кража личной и частной информации.

Учитывая все это, влияние атаки Smurf на ассоциацию включает:

- Потеря финансов: поскольку вся организация отступает или закрывается, деятельность организации прекращается.

- Потеря информации: как уже упоминалось, атака Smurf также может означать, что злоумышленники захватывают вашу информацию. Это позволяет им извлекать информацию, пока вы заняты управлением DoS-атакой.

- Вред для роста: утечка информации обходится дорого как с точки зрения денег, так и с точки зрения статуса. Клиенты могут потерять доверие к вашей ассоциации, поскольку конфиденциальные данные, которым они доверяют, теряют свою конфиденциальность и целостность.

Предотвращение смурф атак

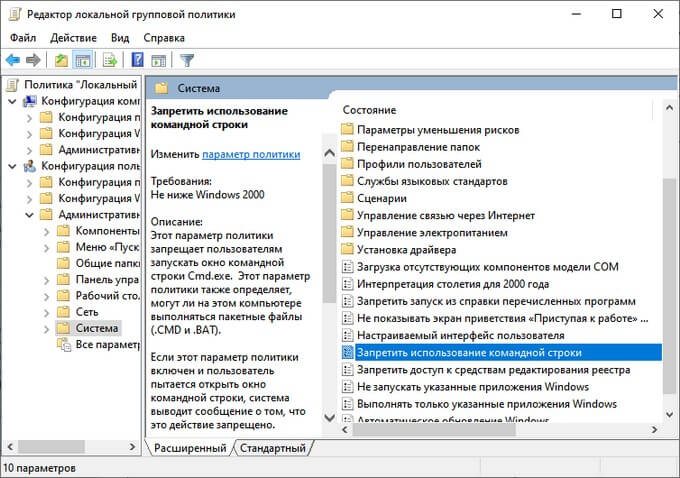

Чтобы предотвратить атаки Smurf, можно использовать фильтрацию входящего трафика для анализа всех входящих пакетов. Им будет запрещен или разрешен вход в структуру в зависимости от подлинности их заголовка пакета.

Брандмауэр также можно перенастроить, чтобы блокировать эхо-запросы, отформатированные из сети за пределами сети сервера.

Вывод

Атака Smurf — это атака с потреблением ресурсов, которая стремится залить цель большим количеством поддельных пакетов ICMP. Со злым намерением использовать всю доступную пропускную способность. В результате для доступных пользователей не остается полосы пропускания.

2021-07-26T15:30:42

Безопасность