ANN — это тип модели машинного обучения, основанный на структуре и функционировании человеческого мозга. Позволяя компьютерам учиться и прогнозировать на основе сложных шаблонов данных, они изменили многие области. В этой статье мы углубимся в мир искусственных нейронных сетей, исследуя их приложения, преимущества и недостатки, а также понимая основополагающие принципы их работы.

Что такое искусственная нейронная сеть?

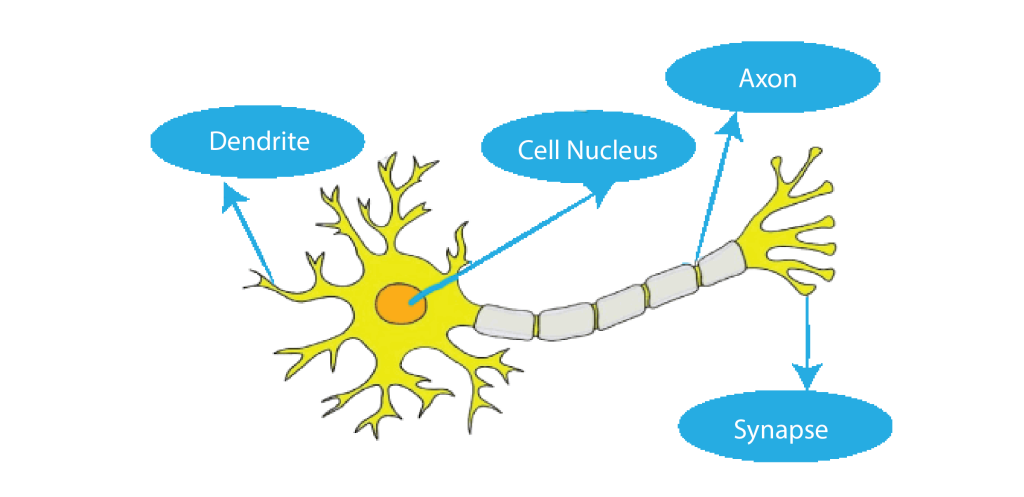

Искусственные нейронные сети состоят из взаимосвязанных узлов, называемых искусственными нейронами или «нейронами», организованных слоями. Сеть получает входные данные, обрабатывает их с помощью ряда взаимосвязанных нейронов и выдает выходные данные. Каждый нейрон применяет математические операции к своим входным данным, часто включая функции активации, для получения выходных данных, которые передаются на следующий уровень.

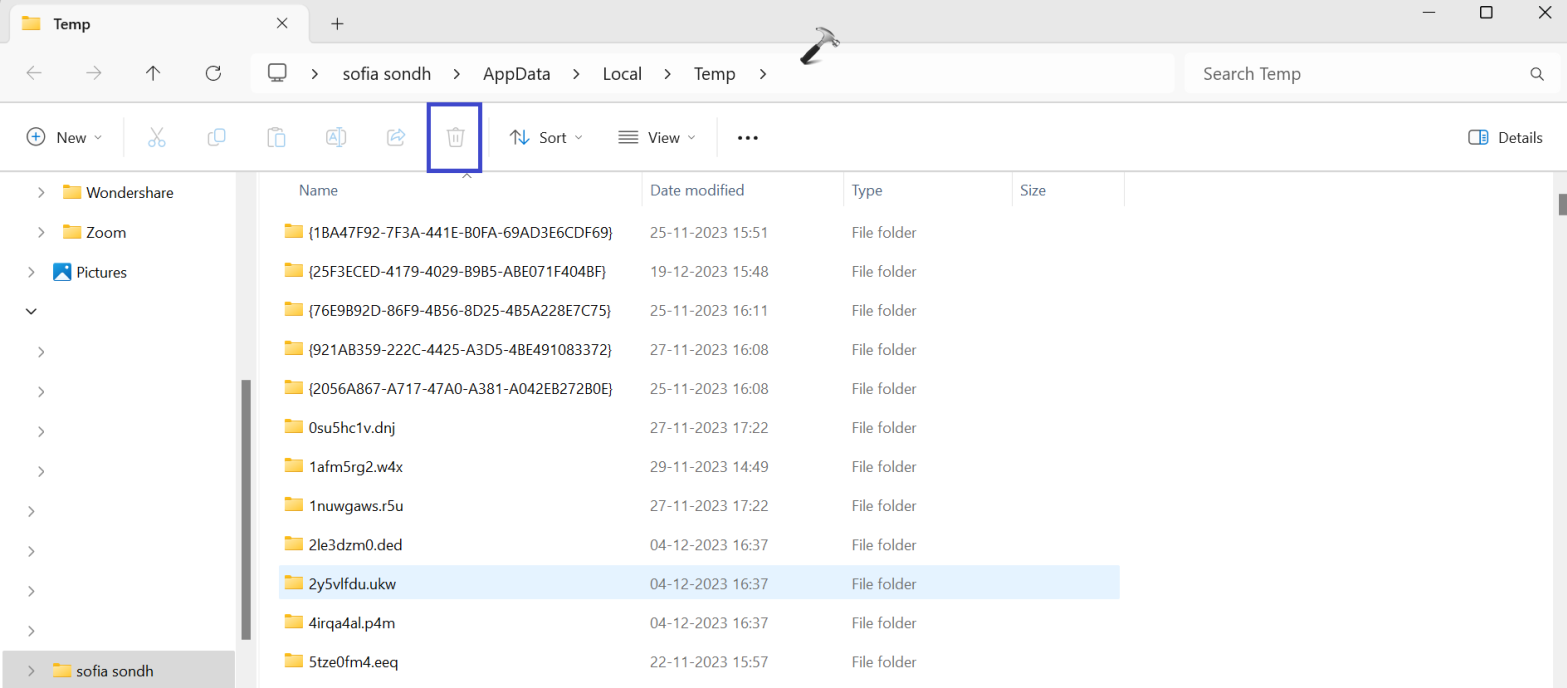

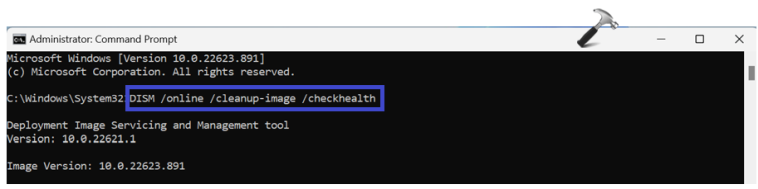

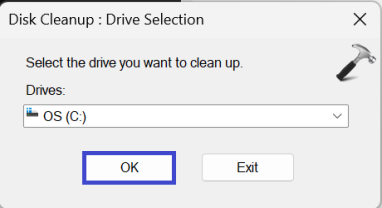

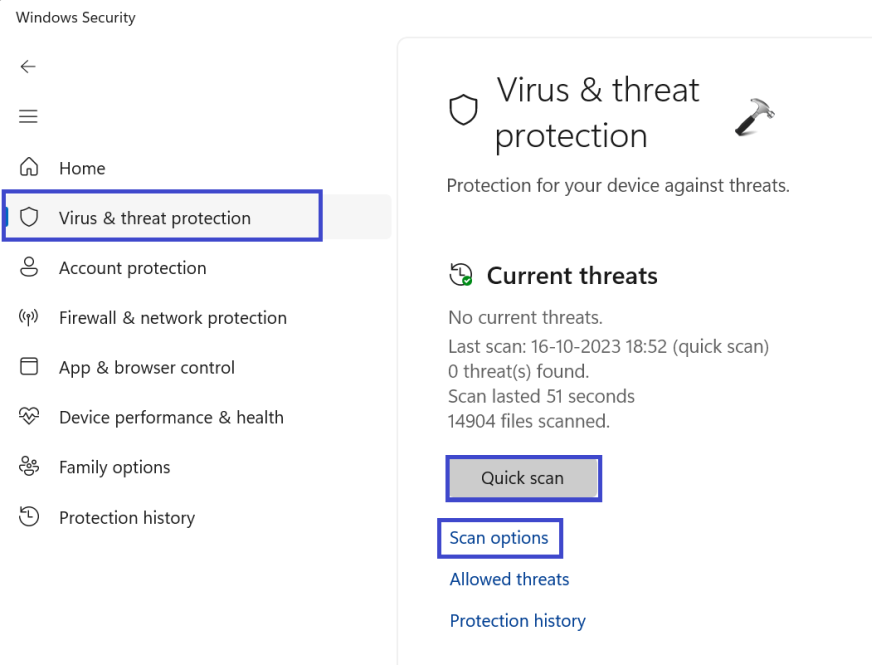

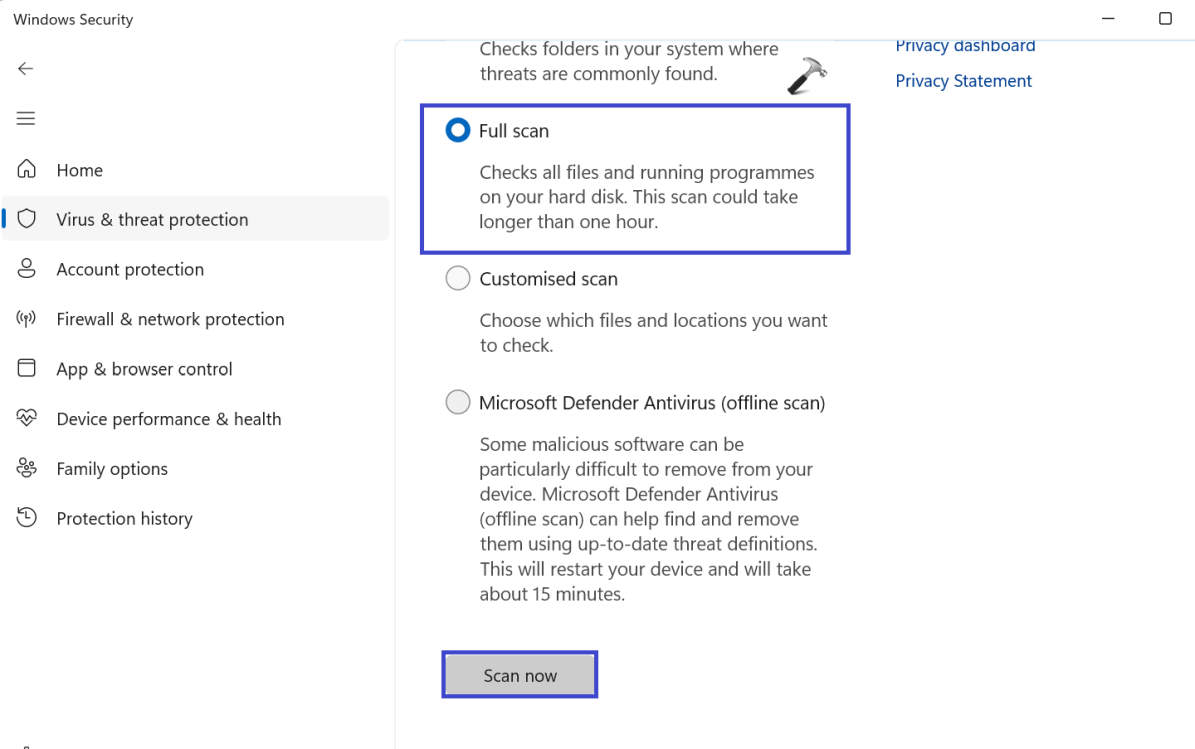

Типичная искусственная нейронная сеть выглядит как показано на рисунке ниже.

Как работают искусственные нейронные сети?

Искусственные нейронные сети (ANN) состоят из взаимосвязанных узлов, называемых нейронами, организованных слоями. Сеть принимает входные данные, обрабатывает их через слои нейронов и выдает выходные данные.

1. Нейроны и связи:

Каждый нейрон в ANN получает входные значения из предыдущего уровня или непосредственно из входных данных. Эти входные данные умножаются на веса соединений, которые представляют силу или важность каждого соединения. Затем взвешенные входные данные суммируются, и применяется функция активации для получения выходных данных.

2. Функция активации:

Функция активации вносит нелинейность в выходной сигнал нейрона. Общие функции активации включают сигмовидную функцию, ReLU (выпрямленную линейную единицу) и tanh (гиперболический тангенс).

3. Слои:

ANN обычно состоят из трех типов слоев: входного слоя, скрытых слоев и выходного слоя. Входной слой принимает входные данные, и каждый нейрон представляет функцию или атрибут входных данных. Скрытые уровни обрабатывают информацию, выполняя математические операции над входными данными, применяя функции активации и передавая результаты на следующий уровень. Наконец, выходной уровень выдает конечный результат работы сети, который может быть классификационной меткой, числовым значением или прогнозом.

4. Прямое распространение:

Во время прямого распространения входные данные проходят через сеть слой за слоем. Выходные данные каждого нейрона становятся входными данными для нейронов следующего уровня. Этот процесс продолжается до тех пор, пока выходной уровень не выдаст конечный результат.

5. Обучение и обратное распространение:

Обучение ANN включает корректировку весов соединений, чтобы минимизировать разницу между прогнозируемым выходом сети и желаемым выходом. Это достигается с помощью процесса, называемого обратным распространением. Этапы обратного распространения следующие:

- Прямое распространение: входные данные подаются в сеть, а выходные вычисляются.

- Вычисление ошибки: вычисляется разница между прогнозируемым результатом и фактическим результатом.

- Обратное распространение: ошибка распространяется в обратном направлении по сети. Веса соединений обновляются пропорционально их вкладу в ошибку с использованием алгоритмов оптимизации, таких как градиентный спуск.

- Итеративное обучение: Шаги с a по c повторяются итеративно на разных примерах из обучающего набора данных, позволяя сети корректировать веса и извлекать уроки из шаблонов в данных.

6. Прогнозирование:

После обучения ANN можно использовать для прогнозирования ранее невидимых данных. Входные данные передаются по сети, а выходной уровень предсказывает результат на основе изученных шаблонов и весов.

Регулируя веса и смещения связей между нейронами, ANN могут изучать сложные шаблоны и взаимосвязи в данных, что позволяет им выполнять такие задачи, как классификация, регрессия и распознавание образов. Структура сети, количество слоев, количество нейронов и выбор функций активации являются ключевыми соображениями при проектировании, которые влияют на ее возможности обучения и производительность при выполнении конкретных задач.

Преимущества искусственных нейронных сетей

- Обучение на основе сложных данных: ANN могут учиться на основе больших и сложных наборов данных, извлекая замысловатые закономерности, которые могут быть неочевидны для человека.

- Адаптивность и обобщение: ANN могут адаптироваться к новым данным и обобщать свои знания, чтобы делать прогнозы на основе невидимых исходных данных.

- Отказоустойчивость: ANN обладают отказоустойчивостью, поскольку могут продолжать функционировать, даже если некоторые нейроны или соединения повреждены или утеряны.

- Параллельная обработка: ANN могут выполнять параллельную обработку, обеспечивая эффективные вычисления и более быстрое обучение.

- Нелинейность: ANN могут моделировать и фиксировать нелинейные взаимосвязи в данных, что делает их пригодными для решения сложных задач.

Недостатки искусственных нейронных сетей

- Природа черного ящика: ИНС часто не поддаются интерпретации, что затрудняет понимание и объяснение причин, лежащих в основе их прогнозов.

- Требования к данным: ANN требуют значительного объема помеченных обучающих данных для эффективного обучения, получение которых может занять много времени и быть дорогостоящим.

- Вычислительная сложность: Обучение ANN может быть трудоемким с точки зрения вычислений, особенно для больших и глубоких сетей, требующих значительных вычислительных ресурсов.

- Переобучение: ANN склонны к переобучению, при котором они могут запоминать обучающие данные вместо изучения обобщаемых шаблонов, что приводит к низкой производительности при работе с невидимыми данными.

- Настройка гиперпараметров: ANN включают настройку различных гиперпараметров, таких как количество слоев, нейронов и скорость обучения, что может быть сложной задачей и отнимать много времени.

Приложения искусственных нейронных сетей

Искусственные нейронные сети находят применение в различных областях, включая:

- Распознавание образов: ANN превосходно распознают шаблоны в изображениях, речи, рукописном вводе и других сложных данных, что делает их ценными в таких областях, как компьютерное зрение, распознавание речи и обработка естественного языка.

- Прогнозирование: ANN можно использовать для прогнозирования будущих тенденций, поведения рынка, цен на акции, погодных условий и других данных временных рядов.

- Медицинская диагностика: ANN были применены для помощи в постановке медицинских диагнозов, анализе симптомов и прогнозировании заболеваний на основе данных пациента.

- Финансовый анализ: ANN используются в финансовых учреждениях для оценки кредитоспособности, обнаружения мошенничества и анализа фондового рынка.

- Робототехника и системы управления: ANN играют решающую роль, позволяя роботам и системам управления адаптироваться, обучаться и принимать решения на основе данных датчиков и обратной связи с окружающей средой.

Заключение

Искусственные нейронные сети произвели революцию в области машинного обучения и нашли широкое применение в различных отраслях промышленности. Их способность учиться на основе сложных данных, адаптивность и способность распознавать закономерности делают их мощным инструментом для решения широкого круга проблем. Однако у них также есть свои ограничения, включая проблемы с интерпретируемостью и потребность в значительных вычислительных ресурсах и помеченных обучающих данных. Понимание приложений, преимуществ, недостатков и основополагающих принципов искусственных нейронных сетей имеет решающее значение для использования их потенциала и принятия обоснованных решений при применении их к реальным проблемам.

Часто задаваемые вопросы (FAQs)

Вопрос 1. В чем разница между нейроном и узлом в искусственной нейронной сети?

Нейрон и узел относятся к одному и тому же понятию в искусственной нейронной сети. Они представляют собой искусственную вычислительную единицу, которая получает входные данные, обрабатывает их и выдает выходные данные.

Вопрос 2. Как искусственные нейронные сети обучаются на основе данных?

Искусственные нейронные сети обучаются на основе данных посредством процесса, называемого обратным распространением. Во время обучения сеть корректирует веса соединений между нейронами на основе ошибки между прогнозируемым результатом и фактическим результатом. Этот итеративный процесс помогает сети обучаться и улучшать свои прогнозы.

Вопрос 3. Могут ли искусственные нейронные сети обрабатывать категориальные данные?

Да, искусственные нейронные сети могут обрабатывать категориальные данные. Категориальные переменные могут быть одноразово закодированы или преобразованы в числовые представления перед использованием в качестве входных данных в сеть. Это позволяет сети изучать закономерности и делать прогнозы на основе категориальных признаков.

Вопрос 4. Какова роль функции активации в искусственной нейронной сети?

Функция активации вносит нелинейность в выходные данные нейрона. Она определяет, будет ли нейрон активирован или нет, на основе его входных данных. Функции активации позволяют ANN моделировать сложные взаимосвязи и улавливать нелинейные закономерности в данных, расширяя их возможности обучения.

Вопрос 5. Требуются ли искусственным нейронным сетям помеченные обучающие данные?

Да, искусственным нейронным сетям обычно требуются помеченные обучающие данные. Помеченные данные состоят из входных выборок вместе с соответствующими им корректными выходными данными. Во время обучения сеть сравнивает свой прогнозируемый результат с фактическим результатом, чтобы вычислить ошибку и соответствующим образом скорректировать веса. Помеченные данные помогают сети изучать и обобщать шаблоны для составления точных прогнозов.

2023-12-19T13:46:56

Машинное обучение