Bluetooth — достойная альтернатива связи по Wi-Fi. Сегодня первое уверенно догоняет второе по скорости соединения — не проблема по Bluetooth организовать скоростную линию, лишь немногим уступающую LAN-кабелю типа «витая пара».

Bluetooth — достойная альтернатива связи по Wi-Fi. Сегодня первое уверенно догоняет второе по скорости соединения — не проблема по Bluetooth организовать скоростную линию, лишь немногим уступающую LAN-кабелю типа «витая пара».

Мда…Мы вроде живем, как обычно, а в винде непофикшенная анонсированная уязвимость + публично доступный эксплойт с легкой сложностью применения.

Несколько месяцев назад Google Project Zero открыла два issue 1427 и 1428 по поводу обхода прав доступа к файлам в винде с помощью функции SetNamedSecurityInfo. Microsoft обозвала их CVE-2018-0826 и выпустила патчи https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0826.

Однако оказалось, что проблему 1427 эти патчи не решают.

В итоге на данный момент любой локальный пользователь может получить права доступа к любому файлу и повысить привилегии до SYSTEM.

Проблема касается только Windows 10 и Windows Server 2016.

Защититься собственными силами оччень нетривиально.

С одной стороны, недавно рассмотренный AppLocker просто не позволит запустить непривилегированнму пользователю эксплойт, если он разрешает только явно разрешенные программы.

С другой стороны, нас как то больше волнуют хакеры, получившие доступ с правами непривилегированного пользователя, а не собственные юзвери.

Им то AppLocker не помешает.

Так что остается надеяться, что пока Microsoft не выпустит нормальный патч, хакерам не удастся добраться до прав непривилегированных пользователей.

Тут подробное описание уязвимости и эксплойт https://bugs.chromium.org/p/project-zero/issues/detail?id=1428.

Источник – https://t.me/informhardening

VPN (Virtual Private Network) is a technology that provides a secure and encrypted tunnel across a public network and using this VPN tunnel a private network user can send and receive data to any remote private network as if his/her network device was directly connected to that private network.

MikroTik L2TP server is one of the most popular VPN services. It provides a secure and encrypted tunnel across public network for transporting IP traffic using PPP. L2TP/IPsec is more secure than MikroTik PPTP VPN server. MikroTik L2TP Server can be applied in two methods.

The goal of this article is to connect a remote client operating system using L2TP Tunnel across public network. So, in this article I will only show how to configure L2TP/IPsec VPN Server in MikroTik Router for connecting a remote workstation/client.

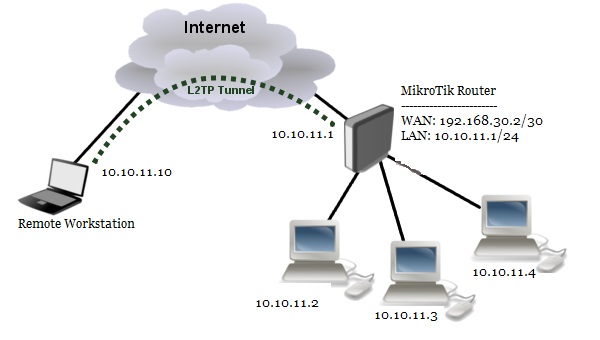

Network Diagram

To configure a L2TP Tunnel for connecting a remote workstation/client in MikroTik Router, I am following a network like below diagram.

In this network, MikroTik Router is connected to internet through ether1 interface having IP address 192.168.30.2/30. In your real network, this IP address should replace with public IP address. MikroTik Router’s ether2 interface is connected to local network having IP network 10.10.11.0/24. We will configure L2TP/IPsec server in this router and after L2TP configuration the router will create a virtual interface (L2TP Tunnel) across public network whose IP address will be 10.10.11.1. On the other hand, a remote laptop (workstation/client) is connected to internet and wants to connect to our L2TP/IPsec server for accessing local network resources. We will configure L2TP/IPsec client in this laptop and after establishing a L2TP Tunnel across public network, this laptop will get a MikroTik Router’s local IP 10.10.11.10 and will be able to access MikroTik Router’s private network.

MikroTik L2TP can be used just as any other tunneling protocol but the L2TP standard says that the most secure way to encrypt data is using L2TP over IPsec. So if your router supports, it will be better to use L2TP Server over IPsec. L2TP/IPsec requires some extra configuration both in L2TP Server and L2TP client. Complete L2TP/IPsec VPN configuration can be divided into four steps.

In the first step, we will assign WAN, LAN and DNS IP and perform NAT and Route configuration. The following steps will show how to do these topics in your RouterOS.

Basic RouterOS configuration has been completed. Now it is time to enable L2TP server in our MikroTik Router.

We will now enable L2TP Server in our MikroTik Router. The following steps will show how to enable L2TP Server in MikroTik RouterOS.

L2TP Server is now running in our MikroTik Router. The next step is to configure L2TP user who will be authenticated to connect to L2TP Server for establishing a L2TP Tunnel.

We will now create PPP Secrets (username and password) that will be required to connect to our L2TP Server. The following steps will show how to create PPP Secrets in your MikroTik Router.

PPP user who will be connected from remote client machine has been created. At this point, if the user gets connected from the remote client machine and try to ping any workstation from the remote machine, the ping will time out because the remote client is unable to get ARPs from workstations. The solution is to set up proxy-arp on the LAN interface.

The following steps will show how to enable proxy-arp on your LAN interface.

After enabling proxy-arp, the remote client can successfully reach all workstations in the local network behind the router.

Almost all Operating Systems including Windows support L2TP/IPsec client. In this article, I will show how to configure L2TP client in Windows 7 operating system. All other Windows versions follow almost the same procedure.

If everything is OK, you will be able to connect to your L2TP server and a L2TP Tunnel will be created between MikroTik Router and your remote client. Now try to ping and hope there will be no problem to get ping reply.

If you use other operating system than Windows, please search in Google how to create L2TP/IPsec client at that specific operating system. I hope you will a get solution.

If you face any confusion to follow above steps properly, watch the following video about MikroTik L2TP/IPsec VPN Configuration carefully. I hope it will reduce your confusion.

MikroTik L2TP/IPsec VPN Configuration for Connecting a Remote Client has been discussed in this article. I hope you will be able to configure L2TP/IPsec VPN in your MikroTik Router if you follow the above steps properly. However, if you face any confusion, feel free to discuss in comment or contact with me from Contact page. I will try my best to stay with you.

Это краткое руководство о том, как настроить файл sources.list на Debian 9, под кодовым названием stretch. Debian является одним из наиболее популярных дистрибутивов Linux, и большая часть его силы исходит из ядра управления пакетами Debian — apt. Все в Debian, будь то приложение или любой другой компонент — встроен в пакет, а затем этот пакет установлен на вашей системе (либо с помощью установщика или вами).

Менеджер пакетов для Debian и его инструмент .apt, который переводиться как Advanced Package Tool и представляет собой набор инструментов для управления пакетами Debian, и поэтому приложения, установленные в вашей системе Debian .apt позволяет:

apt способен решить проблемы зависимостей и получать требуемые пакеты из назначенных репозиториев пакетов. Он делегирует фактическую установку и удаляет пакеты для DPKG .apt в основном использует инструмент командной строки, но есть доступны инструменты GUI, которые вы можете использовать.

Файл /etc/apt/sources.list в Debian используется Apt как часть своей работы. Этот файл содержит список «sources», из которых могут быть получены пакеты. Записи в этом файле обычно имеет следующий формат.

deb http://site.example.com/debian distribution component1 component2 component3 deb-src http://site.example.com/debian distribution component1 component2 component3

Записи, приведенные выше, являются вымышленными и не должны использоваться. Ниже содержимое этого файла, которое разделить на несколько разделов:

Первая запись в каждой строке — deb или deb-src представляет тип архива.

Следующая запись в строке является URL в хранилище, куда пакеты будут загружены. Вы можете найти основной список Debian пакетов репозитория из зеркала Debian Worldwide sources.list.

«Распределение» может быть либо код релиза имя/псевдоним (jessie, stretch, buster, sid) или класс релиза (старое стабильное, стабильное, тестирование, нестабильный) соответственно. Если вы имеете в виду отслеживание, то класс выпуска может использовать имя класса, если вы хотите, отслеживать релизов Debian, используйте кодовое имя.

Есть правило, три компонента, которые могут быть использованы на Debian, а именно:

Полный файл sources.list на Debian 9 будет выглядеть следующим образом:

deb http://deb.debian.org/debian stretch main deb-src http://deb.debian.org/debian stretch main deb http://deb.debian.org/debian stretch-updates main deb-src http://deb.debian.org/debian stretch-updates main deb http://security.debian.org/debian-security/ stretch/updates main deb-src http://security.debian.org/debian-security/ stretch/updates main

Затем, чтобы получить contrib и non-free, добавьте contrib non-free после основных, как показано ниже:

deb http://deb.debian.org/debian stretch main contrib non-free deb-src http://deb.debian.org/debian stretch main contrib non-free deb http://deb.debian.org/debian stretch-updates main contrib non-free deb-src http://deb.debian.org/debian stretch-updates main contrib non-free deb http://security.debian.org/debian-security/ stretch/updates main contrib non-free deb-src http://security.debian.org/debian-security/ stretch/updates main contrib non-free

После того, как вы внесли изменения в файл sources.list, вы должны выполнить команду:

$ sudo apt-get update

Это обеспечит синхронизацию apt. Затем вы можете установить новые пакеты из репозитория.

Это не всегда целесообразно, добавлять собственные и сторонние репозитории в файл /etc/apt/sources.list. Вместо этого вы можете создать файл в директории /etc/apt/sources.list.d. Например, чтобы установить docker на Debian 9 из его вышестоящего хранилища, вы сделаете:

$ sudo vim /etc/apt/sources.list

Добавьте следующее:

deb https://apt.dockerproject.org/repo debian-stretch main

После этого вы можете продолжить обновление apt-cache и установить пакет Docker из него. Это рекомендуемый способ добавления каких-либо других репозиториев третьих лиц.

При работе с apt и хранилищем sources.list, в какой-то момент вы должны импортировать ключи GPG. Обычно это делается с помощью команды apt-key, чей синтаксис следующий:

# apt-key adv --keyserver <server-address>--recv-keys <key-id>

В качестве примера, чтобы загрузить Docker ключи репозитория GPG, вы укажете следующее:

# apt-key adv --keyserver hkp://p80.pool.sks-keyservers.net:80 --recv-keys 58118E89F3A912897C070ADBF76221572C52609D

затем

# apt-get update && apt-get install docker-engine

В общем, работать с файлом sources.list относительно легко. Единственное, что вы должны быть увлечены ставит правильное распределение. Если при стабильной установке вы добавляете репозиторий sid с нестабильными пакетами, вы можете в конечном итоге нарушить вашу систему или столкнуться со многими неразрешенными зависимостями.

Если вы хотите удалить категории из виджета категорий, то в этой статье мы поделимся, как скрыть определенные категории из виджета категорий в WordPress . Это простой фрагмент кода для WordPress, чтобы удалить категории из виджета в WordPress.

Скопируйте приведенный ниже код и добавьте в конце файла functions.php.

function exclude_widget_categories($args){

$exclude = "65";

$args["exclude"] = $exclude;

return $args;

}

add_filter("widget_categories_args","exclude_widget_categories");

Если вы хотите удалить несколько категорий из виджетов в WordPress, то используйте следующий код внутри вашего файла functions.php.

function exclude_widget_categories($args){

//categories id

$exclude = "65,5,3,6,9";

$args["exclude"] = $exclude;

return $args;

}

add_filter("widget_categories_args","exclude_widget_categories");

Мы надеемся, что это руководство поможет вам. Если у вас есть какие — либо вопросы относительно WordPress, то не стесняйтесь, оставляйте свои комментарии ниже в разделе комментариев.