Windows File Explorer утверждает, что файл, который вы пытаетесь удалить, открыт в другой программе или в системе? Если вы не можете открыть, отредактировать или удалить файл, он все еще работает в фоновом режиме или не закрылся должным образом.

К счастью, вы можете принудительно закрыть, переименовать, переместить или удалить используемый файл. Вот как!

Как исправить ошибку «Файл используется»

Если вы хотите пропустить ручные решения, прокрутите вниз до раздела, где мы перечисляем инструменты, которые могут помочь вам разблокировать и удалить используемый файл.

1. Закройте программу

Начнем с очевидного. Вы только что открыли файл, а не закрыли его? Если файл закрыт, но программа все еще работает, закройте его, а затем повторите попытку.

2. Перезагрузите компьютер

Хотя перезагрузка неудобна, она требует нулевых навыков или работы с такими вещами, как диспетчер задач или сторонние инструменты. Перезагрузка также очищает вашу оперативную память и, возможно, устраняет другие неприятности за один раз. Так что попробуйте это, если вы не можете быть обеспокоены, чтобы посмотреть на причину.

Если вы уже попытались перезагрузить компьютер, но это не помогло, перейдите к следующему варианту.

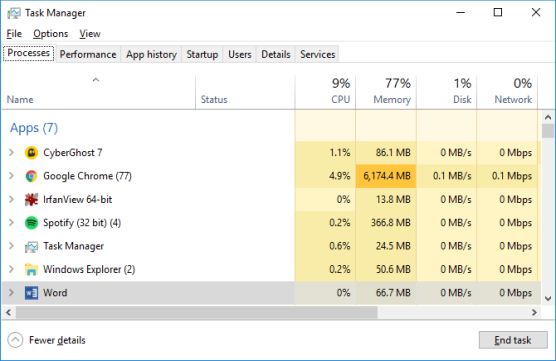

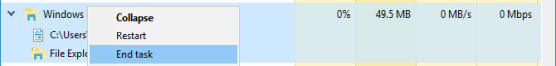

3. Завершить приложение через диспетчер задач

Причина, по которой перезагрузка помогает, в том, что система запустится с нуля и, среди прочего, все процессы, запущенные в настоящее время в диспетчере задач, будут закрыты. Вместо перезагрузки вы также можете попытаться вручную завершить процесс или приложение. который держит ваш файл в заложниках. Это наиболее успешный способ исправить ошибку «файл открыт в другой программе».

Нажмите Ctrl + Shift + ESC, чтобы открыть диспетчер задач. В качестве альтернативы, вы можете щелкнуть правой кнопкой мыши панель задач или нажать Ctrl + Alt + Del в любом месте Windows и выбрать диспетчер задач . Если вы видите компактную версию Windows 10, нажмите «Подробнее» и убедитесь, что вы находитесь на вкладке «Процессы». Теперь найдите приложение, которое вы использовали, чтобы открыть «используемый файл». Например, если вы просматривали документ, поищите Word.

Как только вы найдете процесс, выберите его и нажмите Завершить задачу в правом нижнем углу. Это закроет все экземпляры программы. Если вы не можете найти процесс, вы уже пытались перезагрузиться?

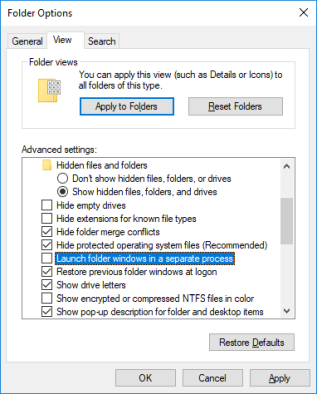

4. Измените настройки процесса проводника

По умолчанию File Explorer запускает все свои окна в одном процессе (explorer.exe). Однако может случиться так, что ваши настройки заставят Проводник запускать отдельные процессы, что может вызвать конфликт между различными процессами.

Нажмите Windows + E, чтобы открыть проводник. Перейдите в Вид → Параметры → Изменить папку и параметры поиска.

В окне «Параметры папки» перейдите на вкладку «Вид» и найдите окна «Запуск папки» в отдельном параметре процесса. Убедитесь, что это не проверено. Нажмите Применить, чтобы сохранить любые изменения.

Если эта опция не была отмечена, вы можете попробовать, если ее проверка решит вашу проблему.

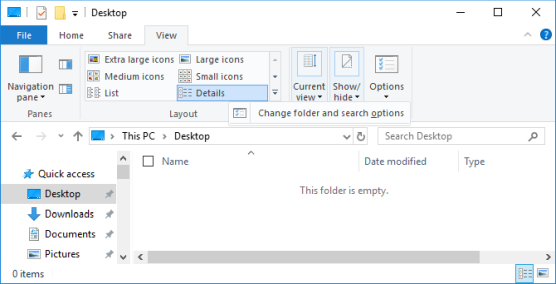

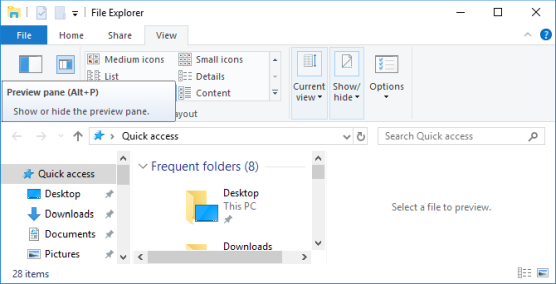

5. Отключите панель предварительного просмотра проводника

Предварительный просмотр в проводнике может вызвать конфликты, такие как ошибка «файл открыт в другой программе».

Нажмите Windows + E , переключитесь на вкладку «Вид» и нажмите Alt + P, чтобы закрыть панель предварительного просмотра. Снимок экрана ниже показывает открытую панель предварительного просмотра справа.

После закрытия панели предварительного просмотра попробуйте снова выполнить операцию и посмотрите, не исчезла ли ошибка «файл используется».

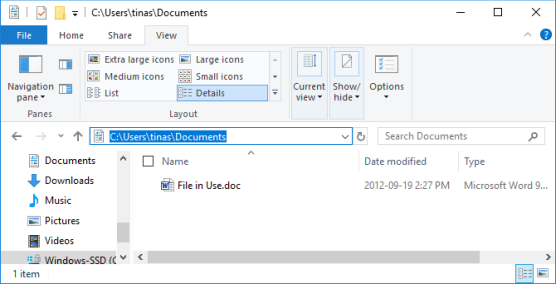

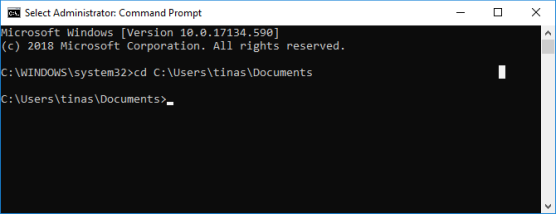

6. Принудительно удалите используемый файл через командную строку.

Вы можете обойти File Explorer и принудительно удалить файл, используя командную строку.

Во-первых, нам нужно отследить каталог пути к файлу в проводнике. Нажмите Windows + E, чтобы открыть проводник, найти поврежденный файл и скопировать путь к файлу.

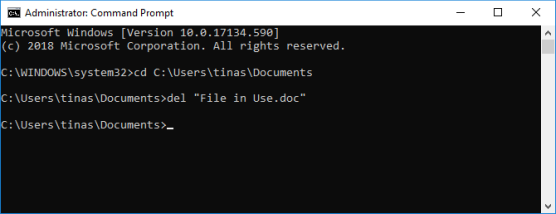

Теперь нажмите Windows + S , найдите командную строку , щелкните правой кнопкой мыши соответствующий результат и выберите Запуск от имени администратора. Чтобы перейти к каталогу используемого файла, введите cd [путь к каталогу, который вы скопировали] и нажмите Enter.

Прежде чем мы сможем продолжить и принудительно удалить используемый файл, мы должны временно завершить процесс проводника. Это приведет к исчезновению панели задач, обоев и открытых папок. Но не волнуйтесь, вы можете перезапустить Проводник, и мы покажем вам, как это сделать ниже.

Чтобы закрыть Проводник, нажмите Ctrl + Shift + ESC, найдите Проводник Windows, щелкните правой кнопкой мыши процесс и выберите Завершить задачу.

Вернитесь в командную строку. Если вы потеряли окно, нажмите Alt + Tab, чтобы перейти к нему.

Введите эту команду, чтобы удалить файл, заменив все в кавычках фактическим именем файла: del "File in Use.doc"

Чтобы перезапустить Диспетчер файлов, откройте Диспетчер задач ( Ctrl + Shift + ESC ), нажмите Файл → Запустить новое задание, введите explorer.exe и нажмите кнопку ОК. Это должно восстановить ваш рабочий стол в его обычном виде.

Разблокируйте используемый файл специальным инструментом

Иногда используемый файл остается заблокированным, хотя это не должно быть. Если попытка удалить его через командную строку не сработала или эта задача слишком сложна, воспользуйтесь одним из этих инструментов.

1. Microsoft Process Explorer

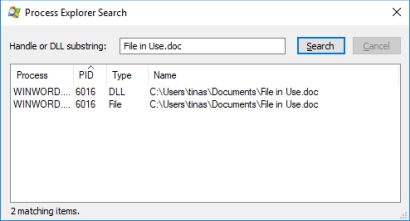

Process Explorer — это более мощный File Explorer. Он не только перечисляет все запущенные процессы, он также может показать вам, какой процесс взял ваш файл в заложники. Просто откройте Process Explorer Search через Find → Find Handle или DLL (или нажмите Ctrl + F ), введите имя файла и дождитесь списка процессов, обращающихся к вашему файлу.

Вы не можете закрыть процесс из окна поиска, но вы можете использовать Process Explorer или Windows Task Manager, чтобы закрыть нарушающее работу приложение.

2. Unlocker

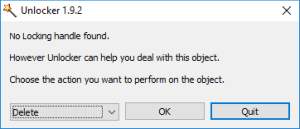

Unlocker используется для добавления себя в контекстное меню Windows, что означает, что вы можете щелкнуть правой кнопкой мыши по используемому файлу и разблокировать его через контекстное меню.

Если файл все еще используется, вы можете позволить Unlocker выполнить действие при следующей перезагрузке.

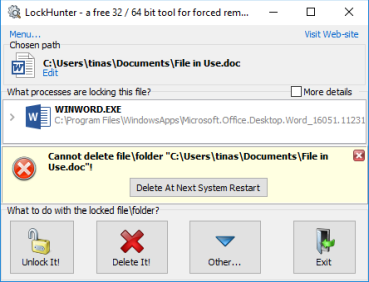

3. LockHunter

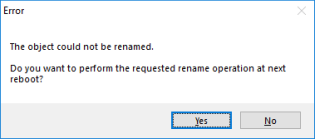

LockHunter добавит себя в контекстное меню Windows. После установки просто щелкните правой кнопкой мыши заблокированный файл и выберите Что блокирует этот файл? Это должно вызвать окно, показывающее все процессы, использующие файл. Теперь вы можете выбрать «Разблокировать», «Удалить» (при следующем перезапуске системы) или «Разблокировать и переименовать файл». В нашем случае мы не смогли разблокировать файл, но удаление его при следующем перезапуске системы сработало.

В Windows 10 запустите Unlocker, найдите файл, выберите файл и нажмите OK. Разблокировщик посмотрит и (если найдет) снимет блокирующие ручки. Даже если он не находит дескриптор, вы можете использовать Unlocker для удаления, переименования или перемещения файла.

Другой сторонний инструмент, FilExile, не смог удалить наш используемый файл, хотя и сообщил об успехе. Однако, если ваш путь к файлу слишком длинный, вы все равно можете попробовать этот инструмент.

Файл все еще используется? Загрузитесь в безопасный режим

Если вышеописанное не помогло или вы не заинтересованы в установке программного обеспечения, есть еще одна вещь, которую вы можете попробовать: загрузиться в безопасном режиме Windows. Файл, который вы пытаетесь удалить, может автоматически загружаться другим приложением. Разблокировщики должны все еще работать, если это так, но если вредоносное ПО задействовано или если вы не хотите иметь дело со сторонними инструментами, это альтернативный путь, который вы можете выбрать.

В Windows 10 нажмите Windows + I, перейдите в « Обновление и безопасность»> «Восстановление» и в разделе «Расширенный запуск» выберите «Перезагрузить сейчас» . На следующем экране выберите Устранение неполадок → Дополнительные параметры> Параметры запуска → Перезагрузить. Когда ваш компьютер перезагрузится, вы увидите экран «Параметры запуска», из которого вы можете выбрать безопасный режим .

Как только вы перейдете в безопасный режим, перейдите к соответствующему файлу и попробуйте еще раз.

2019-03-20T11:50:18

Вопросы читателей