Суть обхода любой блокировки (при условии что сам сайт работает) это посетить его с помощью другого (через другой) компьютера (сервера, шлюза) у которого есть доступ к необходимому сайту. Реализация задуманного как правило сводится к организации защищенного туннеля между вашим компьютером и сервером у которого есть доступ к нужному ресурсу. Читать

Архив метки: Роутеры и модемы

Как настроить WARP VPN в маршрутизаторе Keenetic

Как вы знаете компания Cloudflare запустила бесплатный VPN-сервис Warp VPN. Для его использования нужно установить приложение «1.1.1.1 + WARP VPN». Оно доступно для устройств с операционными системами Android, iOS и Windows. Читать

Полная настройка Netis WF2880: подключение, интернет, Wi-Fi, плюсы, минусы и личный отзыв

Всем привет! Сегодня ко мне на обзор попался роутер Netis WF2880. Для всех тех, кто не хочет читать про настройку и распаковку, я в самом начале привел список всех обнаруженных мною достоинств и недостатков. После этого я описал все шаги от распаковки и подключения до быстрой и детальной настройки. Если у вас при прочтении возникнут какие-то вопросы, то смело обращайтесь в комментарии – я вам помогу и отвечу.

Ускоряем медленный WiFi на Ubuntu Linux

Проблемы с сетью — одни из наиболее часто встречающихся в Ubuntu сразу после установки. Иногда связь просто отсутствует, а иногда она сильно тормозит или скачет между быстрым и медленным соединением.

Во-первых, проверьте скорость соединения. Она непостоянная или очень маленькая?

Если вам повезет, то все это решается с помощью установки проприетарных драйверов для Ubuntu. Если нет, то только и останется, что переживать из-за постоянных тормозов.

В данной статье я сфокусируюсь лишь на проблеме медленного Wi-Fi соединения в Ubuntu, Linux Mint и иных дистрибутивах на базе Ubuntu. Я расскажу пару трюков, которые позволят добиться ускорения Wi-Fi.

Давайте посмотрим, как можно ускорить медленный Wi-Fi на Ubuntu. Читать

Резервное копирование на домашний маршрутизатор с серым IP адресом

Когда-то давно я писал как использовать домашний маршрутизатор в качестве системы хранения данных и копировать на него по FTP резервные копии вашего сайта. Описанное в той публикации решение отлично работает при условии, что у вас на роутере «белый» IP адрес. Читать

🖧 Безопасность беспроводной сети Wi-fi

Как обеспечить безопаcность Wi-fi?

Сегодня беспроводные технологии широко используются в корпоративных офисах, на предприятиях, государственных и образовательных учреждениях. Существует множество книг,которые охватывают основы практического подхода к анализу и тестированию и на проникновение беспроводных сетей. В этом статье мы рассмотрим несколько способов анализа беспроводной сети , существующие техники атак, а также дадим рекомендации по использованию Wi-Fi.

Методы анализа и эксплуатации поверхности атаки Wi-Fi

Технология Wi-Fi существует примерно с 1997 года. С тех пор произошли значительные улучшения в аспектах безопасности. Однако беспроводные технологии по-прежнему подвержены нескольким векторам атак, реализация которых часто приводят к несанкционированному доступу к сетевым устройствам. Некоторыми из наиболее часто встречающихся угроз беспроводной связи являются: подделанные точки доступа, атаки типа «человек по середине», DoS-атаки, неправильные настройки безопасности на точке, атаки типа Caffe Latte, сетевые инъекции, и это лишь некоторые из них.

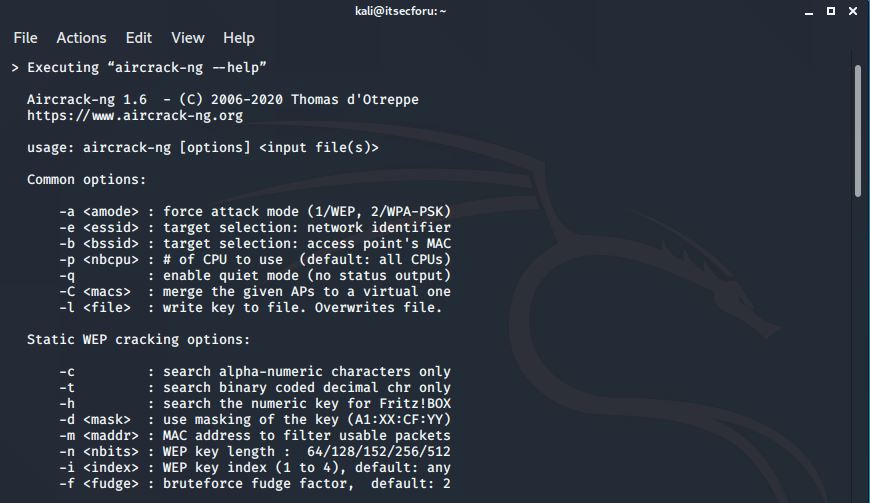

Чтобы провести аудит безопасности Wi-Fi, рекомендуем использовать aircrack-ng или NetSumbler. Также специалисты часто используют такие инструменты, как Cain and Able, AirSnort, AirJack, KisMet и InSSIDer. Выбор конкретного инструмента, конечно, зависит от условий, целей и требований, которые стоят перед специалистом по информационной безопасности.

Сбор и анализ данных Wi-Fi

Сбор и анализ данных являются основой для успешного проведения атак на Wi-Fi. Эти данные содержаттакую информацию, как MAC-адреса устройств, IP-адреса,полученные устрйоствами, местоположение, история входа в систему, модель и версия ОС устройств, почтовые серверы, к которым вы подключены, имена пользователей, установленные приложения и т. д. Если ли же установлены снифферы для перехвата трафика, то это может означать что все ваши входящие и исходящие пакеты могут быть перехвачены с целью сбора конфиденциальной информации.

Логи Wi-Fi можно использовать для анализа производительности и обеспечения безопаности а также, например, если вы крупный розничный магазин, ваши данные Wi-Fi можно использовать для следующих целей:

- Проверить / собрать логины пользователей и их контактные данные.

- Собрать почтовые индексы, чтобы знать, откуда люди едут к Вам.

- Использовать трекер MAC-адресса, чтобы понять, куда люди едут и откуда.

- Создать шаблон посещения магазинов покупателями, например, в определенное время или день недели.

- Собрать информацию о посещаемых сайтах, чтобы проверить интересы людей.

С другой стороны, эти данные могут использоваться для создания пользовательских профилей поведения (в некоторых странах это считается неэтичным и недопустимым). C целью же обеспечения информационной безопаности полезными будут данные о:

- Действиях выполняемые пользователями.

- Об устройствах, подключенных к сети (как разрешенные, так и нелегитимные).

- О состоянии инфраструктуры Wi-Fi.

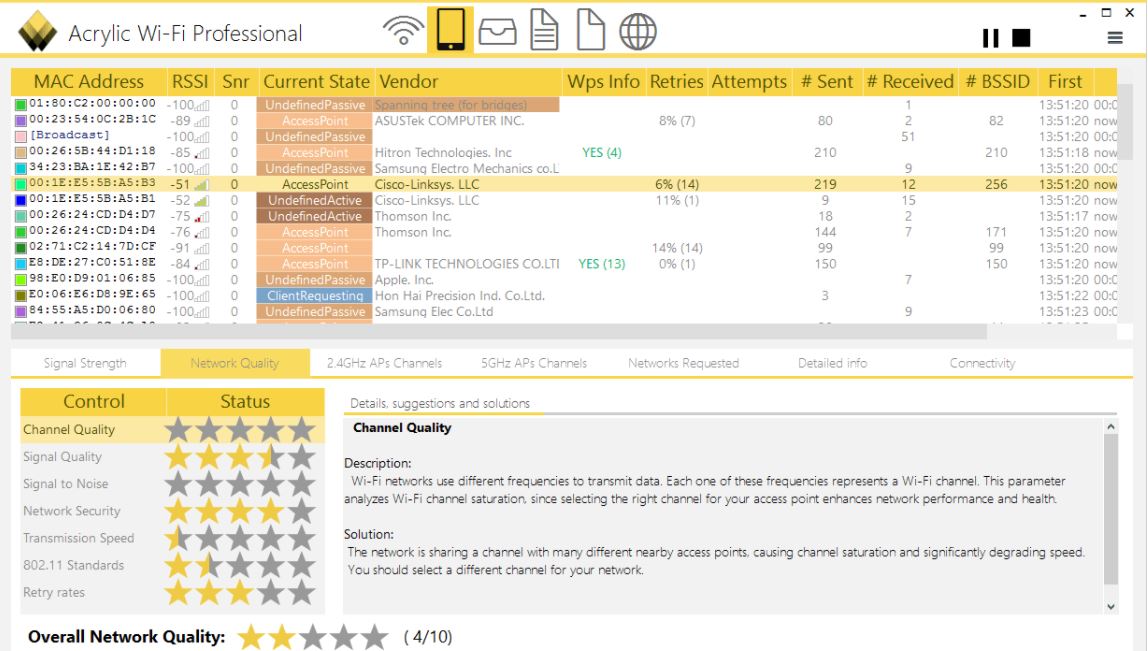

Существует множество инструментов, которые предлагают указанный функционал, один из таких – Acrylic Wi-Fi Professional. Этот инструмент включает в себя следующие возможности:

- Wi-Fi analyzer: используется для сбора информации о сетях Wi-Fi, включая скрытые сети, а также для просмотра подключенных устройств и т. д.

- Monitor mode: используется для захвата пакетов от подключенных устройств, определения положения устройства с помощью GPS и т. д.

- Troubleshooting: используется для сбора данных работоспособности, показателей производительности, оценок качества и т. д.

- Export data: используется для экспорта данных, например отчетов.

Непрерывный мониторинг состояния беспроводной сети позволяет убедиться, что инфраструктура Wi-Fi безопасна и надежна. Необходимо помнить, что предоставлять админский доступ необходимо только тем, кому он требуется в рамках выолнения своих должностных обязанностей, а также необходимо помнить про физическую защиту и логическую сегментацию сети.

Методы атак на Wi-fi

Перед тем как рассмотреть атаки, отметим наиболее распространенные методы защиты от ниже приденных методов взлома. Основным средством защиты рекомендуется использовать ( в соответсвии со стандартом Payment Card Industry Security Standards Council (PCI DSS) системы предотвращения вторжений в беспроводные сети (WIPS). Кроме того, вы можете использовать фильтрацию по MAC-адрессам, использовать маскировку сети, реализацию WPA, Temporal Key Integrity Protocol (TKIP), Extensible Authentication Protocol (EAP), VPN и сквозное шифрование.

В следующей таблице показаны некоторые из наиболее популярных методов атак на сети Wi-Fi, вместе с инструментами, которые можно использовать для их митигации:

|

Атака

|

Описание

|

Инструмент проверки

|

|

Wardriving

|

Обнаружение беспроводных локальных сетей путем сканирования диапазона. Найденные сети используются для дальнейшего развития атаки

|

iStumbler, KisMAC, CoWPAtty, InSSIDer, WiGLE, NetStumbler, WiFi-Where и WiFiphisher

|

|

Rogue Access Points (APs)

|

Создание несанкционированной точки доступа в сети для получения доступа. Это создаст точку входу в доверенную сеть

|

Аппаратное и программное обеспечение точки доступа

|

|

MAC spoofing

|

Подмена MAC-адреса злоумышленником, чтобы выдавать себя за точку доступа.

| |

|

Eavesdropping

|

Используется для захвата и расшифровки незащищенного приложение с целью сбора конфиденциальной информации.

|

Kismet и Wireshark

|

|

WEP key cracking

|

Активные и пассивные методы для восстановления ключа WEP путем сбора / анализа данных.

|

aircrack-ng, AirSnort, и др.

|

|

Beacon flood

|

Отправляет фреймы маяков (beacon) 802.11 для создания видимости присутствия множества точек доступа

|

FakeAP

|

|

TKIP MIC exploit

|

Создание ложных TKIP

|

tkiptun-ng

|

|

AP theft

|

Физическое удаление точки доступа из общественной зоны

|

Лучшие практики (Best practices)

Хоть технология Wi-Fi и обеспечивает простоту подключения,нельзя забывать и о проблемах с безопасностью, а именно возможностью взлома и подслушивания, если не проведены соответсвующие настройки. Открытые (общедоступные) сети Wi-Fi в общественных местах являются наиболее уязвимыми. Поэтому всегда рекомендуется использовать такие сети Wi-Fi с максимальной осторожностью. Сети Wi-Fi могут быть как корпоративными, как личными (домашними) так и общедоступными и, в свою очередь, могут быть защищенными или незащищенными.

Рекомедации по запрету при работе сети Wi-Fi:

- Не подключайтесь к незащищенным общедоступным сетям Wi-Fi.

- Не обрабатывайте конфиденциальную информацию и не проводите платежи с использованием банковских карт, включая личную информацию, в общедоступной сети.

- Отключите автоматическое подключение (Wi-Fi / Bluetooth) для любой доступной сети на вашем ноутбуке, телефоне или планшете.

- Не используйте Wired Equivalent Privacy (WEP), поскольку это старый алгоритм для обеспечения безопасности сетей Wi-Fi, который легко поддается расшифровке.

- Не используйте опцию Pre-Shared Key (PSK), поскольку она небезопасна на уровне enterprise.

- Не доверяйте скрытым SSID и ограничивайте SSID в корпоративной среде, к которой пользователи могут подключаться.

Рекомедации по по использованию сети Wi-Fi:

- Измените пароль по умолчанию.

- Измените SSID и сделайте его скрытым.

- Ограничьте диапазон сигналов Wi-Fi (рекомендуется для домашних пользователей).

- Используйте надежные методы шифрования.

- Разверните межсетевой экран / WIDS / WIPS / NAC (рекомендуется для корпоративных сетей).

- Обеспечьте безопасность настроек клиента 802.1X (например, с помощью сертификатов).

- Используйте 802.1X (например, 802.11i), который использует расширяемый протокол аутентификации (EAP)

- Используйте аутентификацию пользователей вместо PSK. Для этого вам потребуется сервер RADIUS / AAA.

- Следитте за выпуском обновлений, чтобы применять самые «свежие» патчи и поддерживать максимально высокий уровень безопасности вашего аппаратного и программного обеспечения.

Некоторые из продуктов, используемых для обеспечения безопасности Wi-Fi, – это Cisco Wireless Security Suite, WatchGuard Wi-Fi Security, Sonicwall Distributed Wi-Fi Solution, и CheckPoint UTM-1 Edge W.