Если взглянуть на всевозможные топы и рейтинги, можно заметить, что доля Linux пользователей неуклонно растет. Связано это, конечно же, с интересом людей к данной теме. Многих завораживает Open Source, другие находят дистрибутивы Linux более стабильными и удобными, относительно других операционных систем, а кто-то и вовсе преследует лишь экспериментаторские цели. В общем-то, как говорится, на вкус и цвет… И тем не менее, порою, из-за многообразия всех этих систем на базе GNU/Linux выбирать становится очень трудно. И именно поэтому я рад представить вам список из 10 стабильных дистрибутивов Linux для домашнего пользования. Эта статья поможет определиться какой линукс выбрать для дома. Именно они, по моему мнению, как нельзя лучше подойдут для установки на домашние ПК. Пока мы не начали, рекомендую ознакомиться с топом лучших дистрибутивов Linux 2018.

10 стабильных дистрибутивов Linux для домашнего пользования

Linux для домашнего пользования – Debian

Во-первых, стоит упомянуть, что это всего лишь подборка, но никак не распределение по местам (от лучшего к худшему или наоборот), иными словами все дистрибутивы, представленные в данном топе, подходят для домашнего использования примерно в равной степени. Это же касается и старичка Debian, который годами оставался эталоном стабильности для многих линуксоидов.

Дистрибутив славится тем, что в нем используются только проверенные, стабильные версии программного обеспечения. Подобный подход позволяет избежать каких-либо неприятных инцидентов, и именно поэтому Debian так ценится.

В качестве графической среды могут использоваться практически все популярные DE. В репозиториях сообщества доступны самые различные вариации, включая XFCE, GNOME, KDE, MATE и даже Cinnamon. Кстати говоря, оболочку вы сможете выбрать при установке. Благо разработчики позаботились и об этом.

Загрузить Debian

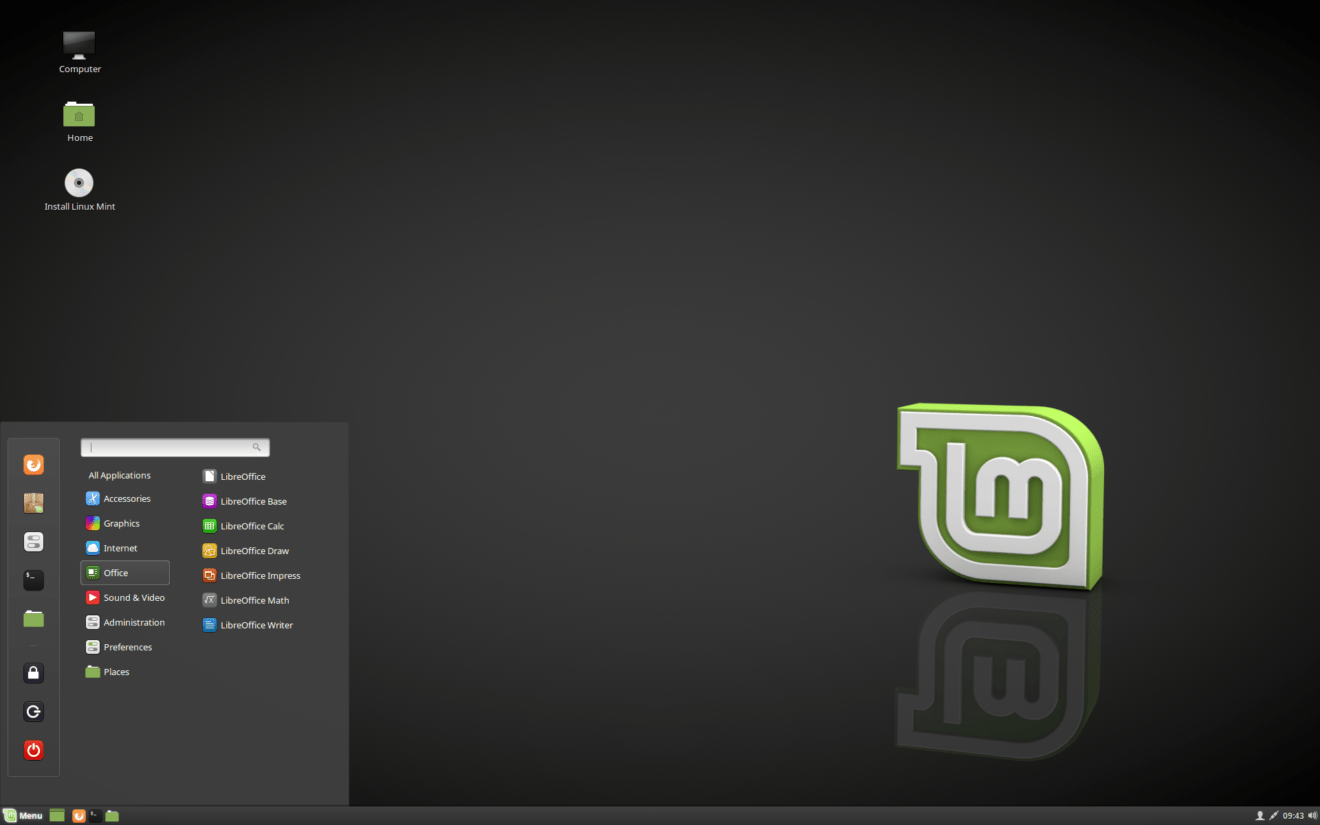

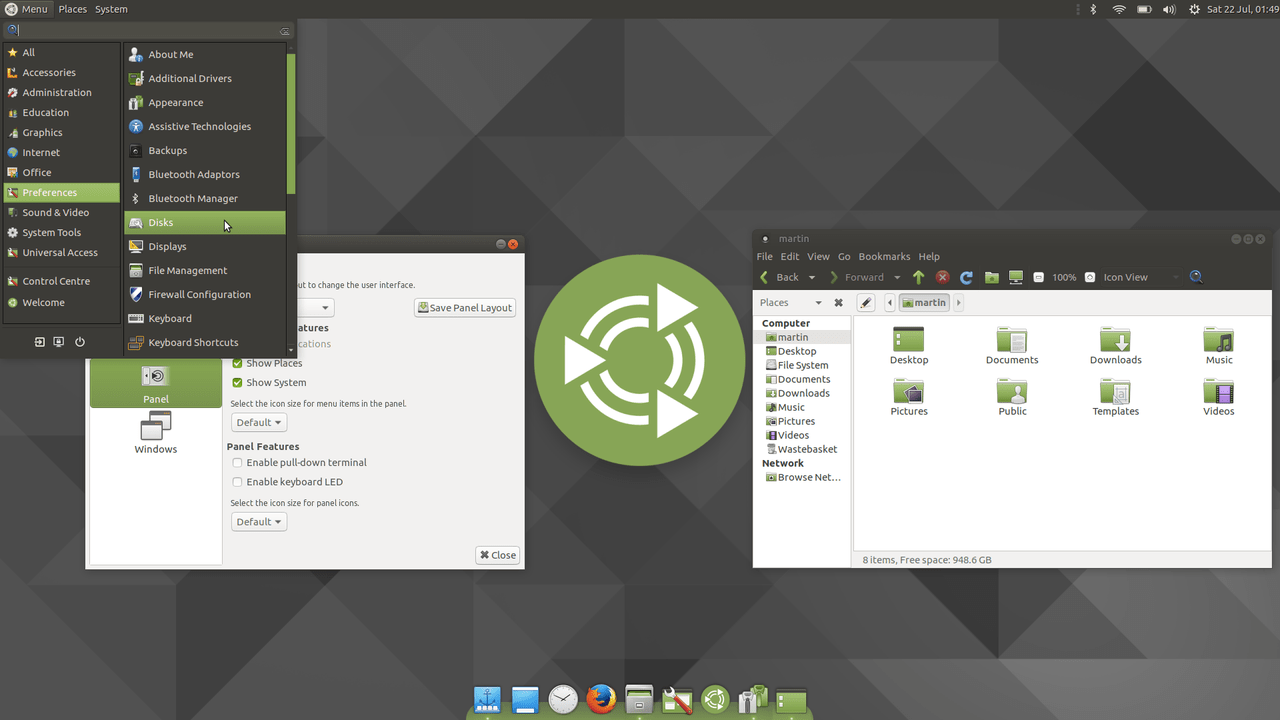

Для тех, кто никогда не пользовался Linux, — Linux Mint

Ни один топ дистрибутивов Linux не обходится без Mint. Да и неспроста он который год уже занимает первое место в рейтинге Distrowatch. Пользователи справедливо отдают предпочтение этому дистрибутиву, потому как он по праву может считаться одним из наиболее удобных для домашнего использования.

Linux Mint выпускается в четырех редакциях. Одна из них – Cinnamon. Данная оболочка разрабатывается и поддерживается самими авторами, поэтому стоит, в первую очередь, обратить внимание именно на нее. Также есть версии с MATE, XFCE и KDE. Возможно вам будет интересен материал, который посвящен установке Linux Mint.

Загрузить Linux Mint

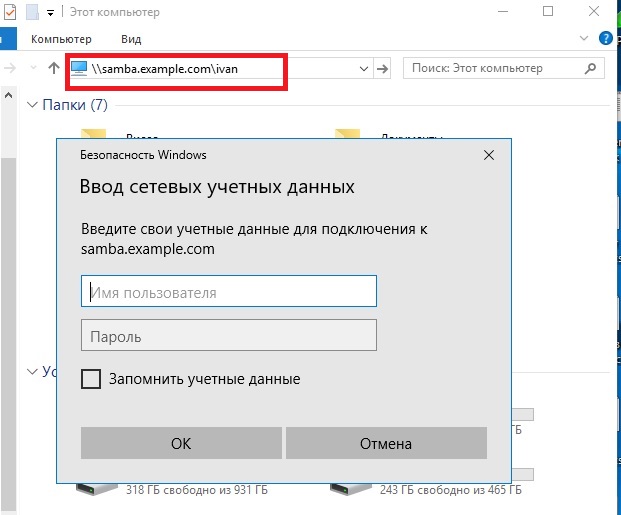

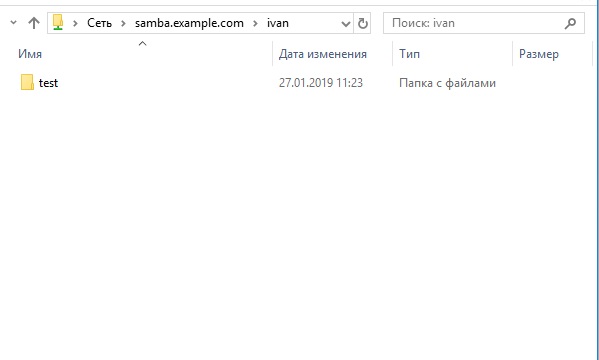

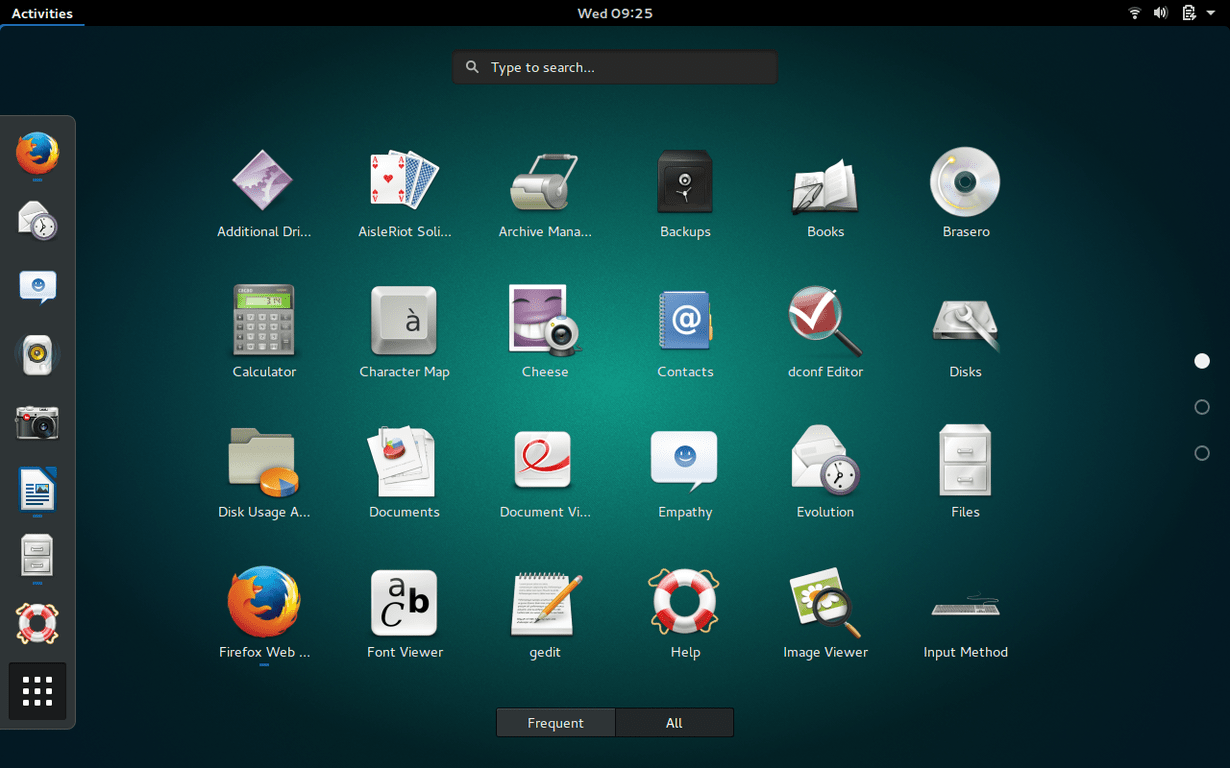

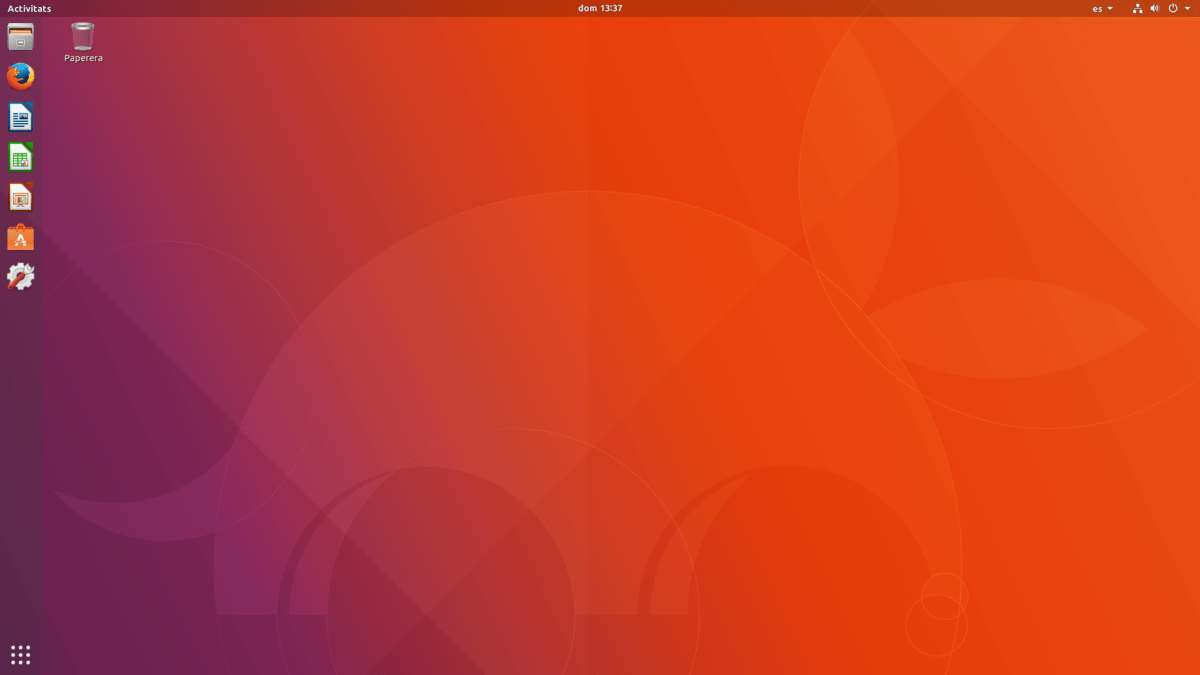

Ubuntu

Родоначальник и потомок предыдущих дистрибутивов, а также любимец сообщества – Ubuntu. Конечно, в последнее время вокруг него слишком много критики и непонимания. Связано это, прежде всего, с судьбоносным решением Canonical об отказе от среды рабочего стола Unity в пользу небезызвестного GNOME. Стал ли Ubuntu хуже от этого? Нет! Будет ли он хуже работать? И снова нет! Все эти выпады в сторону дистрибутива отождествляют собой лишь нежелание некоторых членов сообщества принимать что-то новое. Читайте также: “Как установить Ubuntu 16.04 LTS”.

Как вы уже могли понять, в качестве основной оболочки рабочего стола используется GNOME. Однако версия с Unity не канула в лету. Под влиянием сообщества появился Ubuntu Unity Remix, который обещает стать отличным вариантом для тех пользователей, кто не готов отказаться от этой прекрасной графической оболочки.

Загрузить Ubuntu

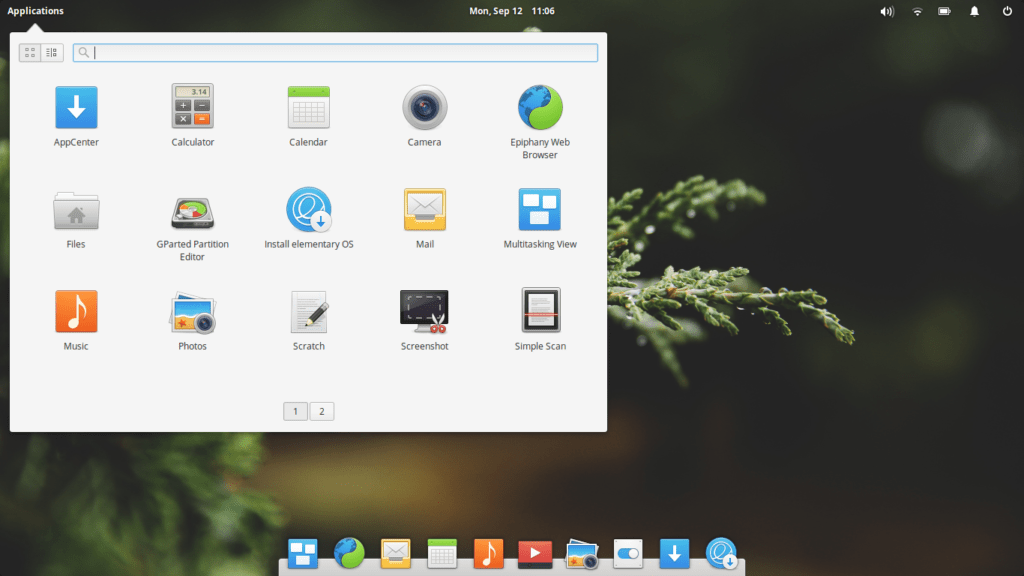

Elementary OS

“Быстрая и открытая замена Windows и MacOS” – именно так позиционируют эту операционную систему разработчики. В основе, конечно же, дистрибутив Ubuntu. Но это не мешает Elementary быть одним из самых необычных, и в то же время удобных дистрибутивов Linux. Авторы проекта разрабатывают и поддерживают собственную графическую среду – Pantheon. Она примечательна своим внешним видом (похожа на Mac), а также скоростью работы.

В последнее время данный дистрибутив обзавелся своей собственной армией фанатов. Люди не только материально поддерживают разработчиков (что мотивирует их делать свой продукт качественнее), но и активно общаются с ними, направляя усилия в нужное русло. Кстати говоря, у Elementary есть свои приложения, разрабатываемые, опять же, внутри проекта. И это действительно интересно.

Чтобы скачать дистрибутив бесплатно, вам необходимо выбрать “Другая сумма” в графе “Платите, сколько хотите:”, и ввести там 0.

Загрузить Elementary OS

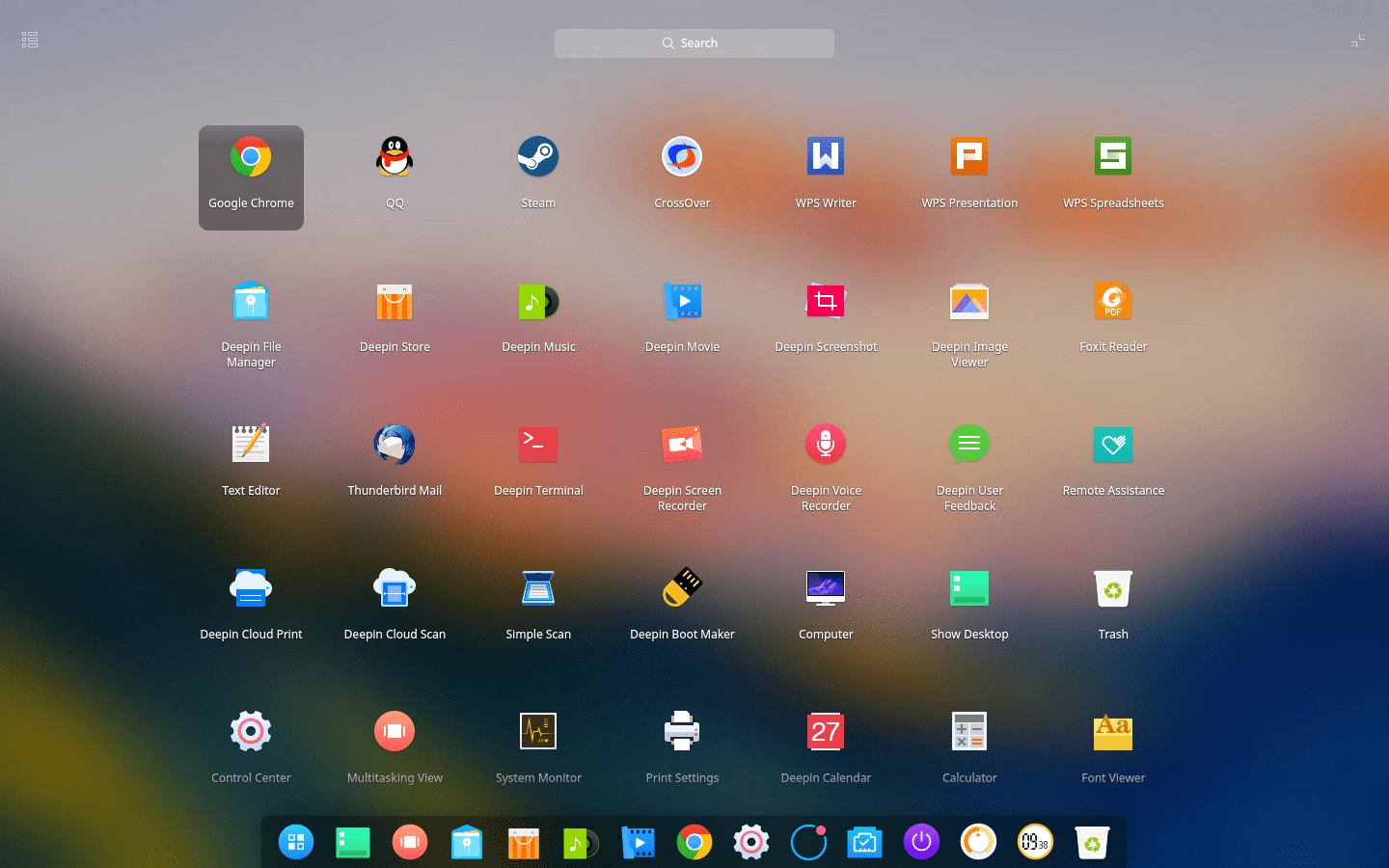

Deepin

Дистрибутив китайского происхождения, который точно также использует свои собственные наработки в качестве среды рабочего стола. Он очень похож на Elementary (и соответственно на Mac), потому что по-умолчанию имеет док-панель в нижней части экрана, и использует светлые тона в теме оформления. Однако DDE, а именно так называется эта графическая оболочка, может принимать и другой вид: схожий, скорее, с интерфейсом Windows 10. Разработчики добавили такую вариацию для людей, которые переходят с операционных систем Windows и MacOS, полагая, что пользователи, находясь в привычной рабочей среде, быстрее освоятся. Читайте также: “Установка Deepin 15.5”.

Совсем недавно вышла новая версия этой системы – Deepin – 15.5, с обзором на которую вы можете ознакомиться перейдя по ссылке. Там я вкратце описал все основные особенности и возможности этого дистрибутива и его обновленной версии. Стоит отметить, кстати говоря, что Deepin имеет набор собственного программного обеспечения, а также предустановленный CrossOver. В других системах такое ПО недоступно, поэтому если вы хотите опробовать все это в деле, вам определенно надо установить этот дистрибутив.

Загрузить Deepin

OpenSuse

Из всех уже ранее перечисленных дистрибутивов Linux для домашнего пользования, этот, пожалуй, выделяется тем, что не является форком того же Debian, или Ubuntu. Он использует совершенно другой менеджер пакетов, и именно по этой причине работа в системе несколько отличается от привычного вида взаимодействия в Debian-based (и Ubuntu-based) дистрибутивах. Одним из самых больших преимуществ этой системы является центр управления YaST. С его помощью вы всецело и полностью сможете управлять каждым аспектом OpenSuse (включая обновление системы, установку приложений и настройку).

Дистрибутив доступен в двух основных редакциях: Tumbleweed и Leap. Первый является ролинг-релизом, суть этого заключается в обновлениях, которые версия Tubmleweed получает своевременно, по мере выхода. Leap же – это стабильная версия, программное обеспечение в которой обновляется намного реже. Благодаря чему дистрибутив действительно получает стабильность в работе, и исключает появление некоторых ошибок, которые могли бы быть актуальны на ролинг-дистрибутиве.

Насчет графических оболочек, стоит сказать, что в настоящий момент OpenSuse доступен с KDE и GNOME. Эти графические среды являются флагманами в мире Linux, и именно по этой причине разработчики дистрибутива используют и поддерживают их. В общем-то, OpenSuse – это отличный дистрибутив Linux для домашнего пользования. Многие останавливаются именно на нем, полагая, что такой стабильностью и допиленностью не обладает более ни один дистрибутив.

Загрузить OpenSuse

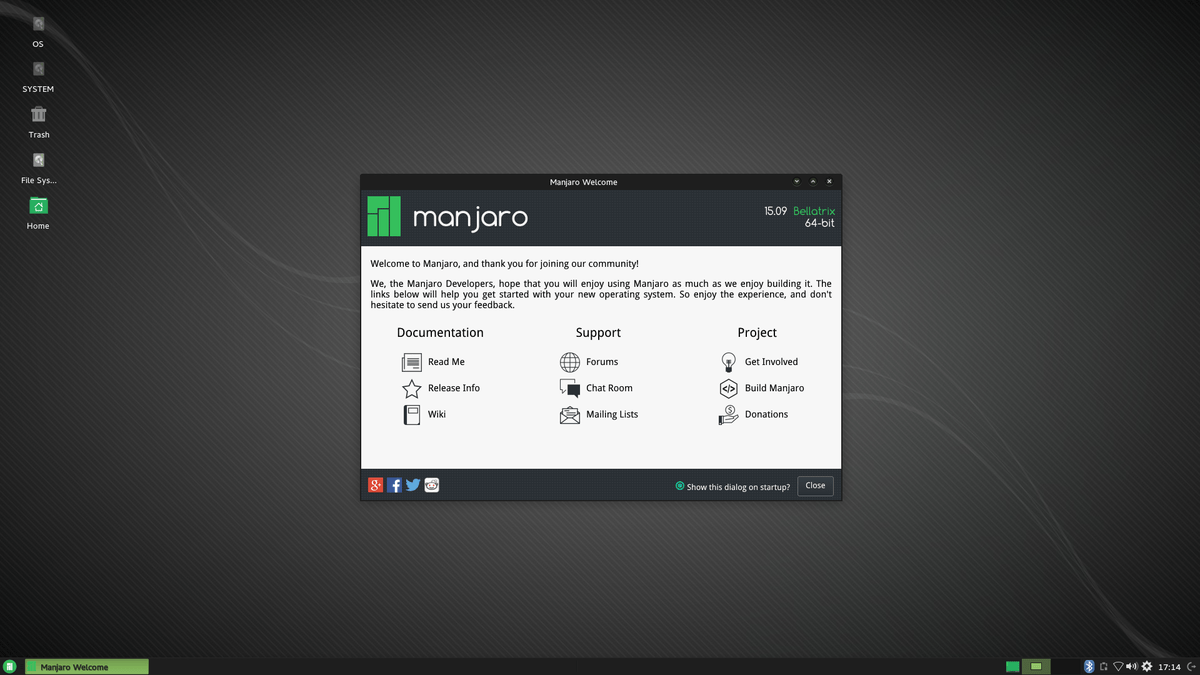

Manjaro

Говоря по правде, данный дистрибутив является одним из моих самых любимых. Почему так? Как говорится, всему виной субъективизм. Лично для меня Manjaro отождествляется одновременно и со стабильностью, и с красотой, и, наконец, с удобностью использования. Арчеподобные вариации действительно просты в эксплуатации, настройке и обновлении. С помощью одного единственного ресурса (Я говорю об AUR) можно установить практически любое программное обеспечение, не тратя время на добавление репозиториев или закачку установочного файла вручную через браузер.

Manjaro уже входил в наш топ 5 лучших дистрибутивов Linux 2017, заняв там почетное первое место. Обусловлено это не только моей личной симпатией к нему, но и общим рейтингом популярности. На том же Distrowatch этот дистрибутив уверенно выбился в топ 3, обогнав, при этом, Ubuntu и Debian. Чем не показатель, учитывая, что места там распределяются на основе востребованности того или иного дистрибутива у пользователей.

Manjaro Linux доступен в трех основных редакциях: KDE, XFCE и GNOME. Однако есть и редакции, разрабатываемые и поддерживаемые сообществом, которые включают в себя версии: Cinnamon, LXDE, MATE и другие.

Загрузить Manjaro

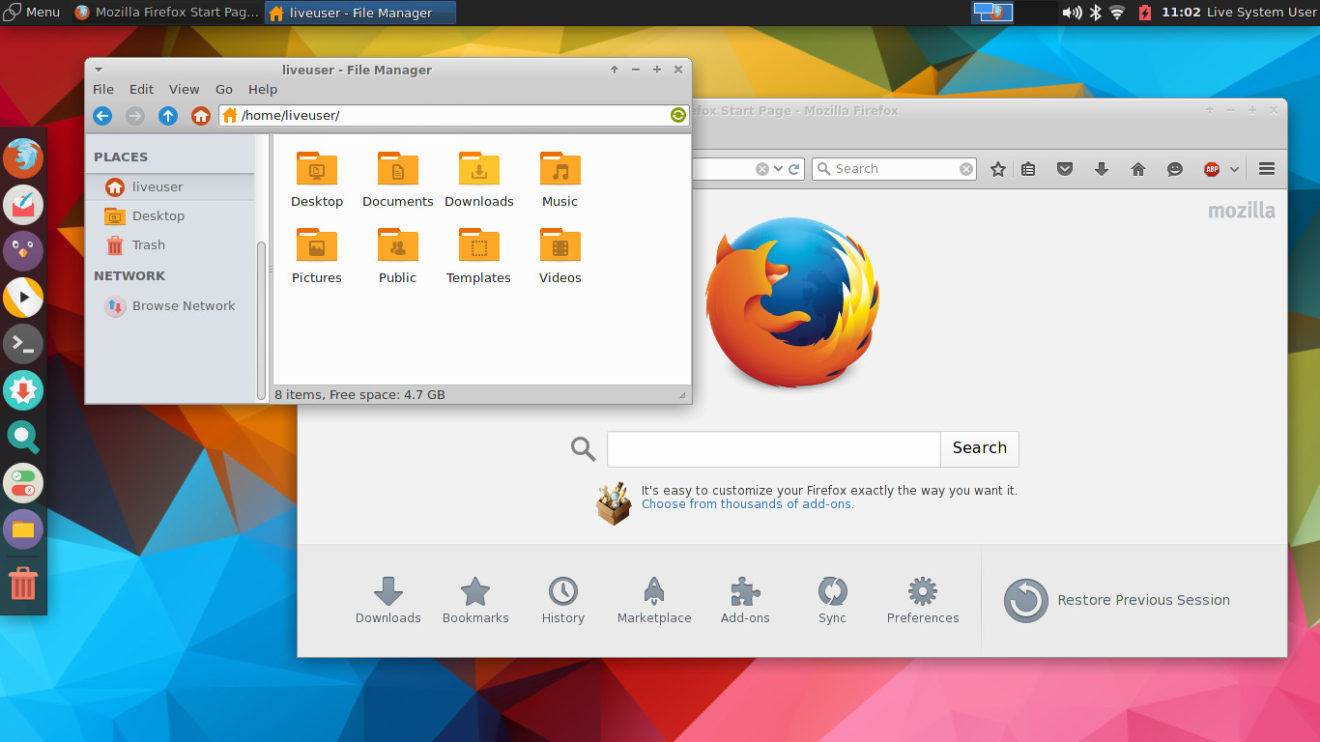

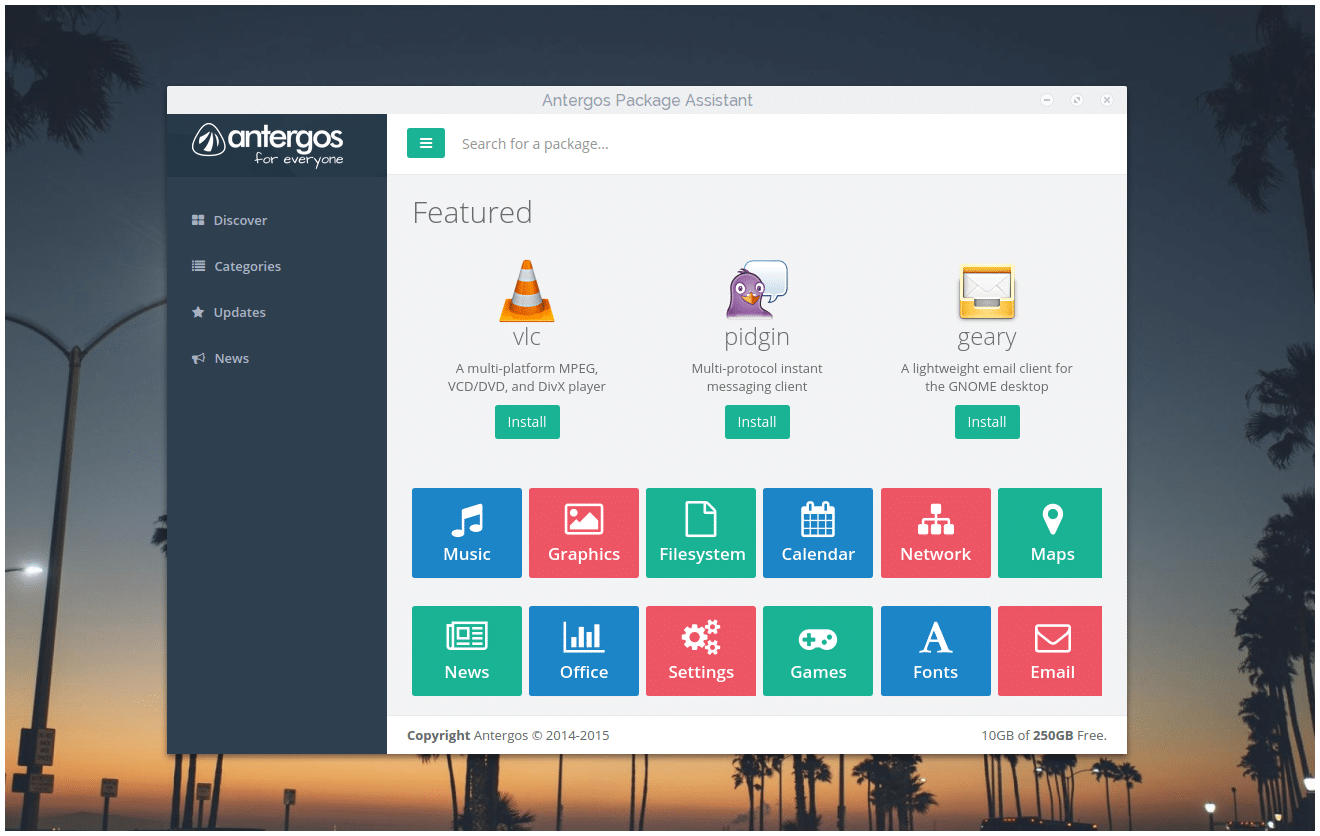

Antergos

Еще один арчеподобный дистрибутив Linux для домашнего пользования, который пробивается в топы всевозможных рейтингов. Его стоит расценивать как брата-близнеца Manjaro, который, при всем своем сходстве, больше похож на родителей (на Arch Linux). Да, действительно, Antergos больше похож на Arch, и даже использует его репозитории, в то время как Manjaro подгружает обновления со своих собственных.

Как и Arch с Manjaro, этот дистрибутив может подключиться к AUR и использовать этот репозиторий для установки пакетов. Вся троица очень похожа в использовании, однако есть и отличия, которые заключается, чаще всего, в измененном оформлении (В Арче оно и вовсе дефолтное). В остальном же дистрибутив очень стабильный и отлично подойдет для использования дома.

Загрузить Antergos

Linux для домашнего пользования – Fedora

А этот дистрибутив славится тем, что именно на нем впервые появляются все новинки мира GNU/Linux. Он представляет собой, своего рода, тестовый полигон для компании Red Hat. Перед тем, как добавить что-то в свой коммерческий дистрибутив Linux RHEL, компания внедряет это в Fedora. Многие сейчас могут воскликнуть – “А если это всего лишь тестовая версия для коммерческого дистрибутива, не значит ли это, что здесь нет никакой стабильности, и что Fedora будет просто ужасна в качестве дистрибутива Linux для домашнего пользования?” И таким людям я отвечу: нет, не значит. Данный дистрибутив хоть и получает все обновления первым, но он все равно остается весьма и весьма пригодным для использования дома. Что уж там говорить, сам Линус Торвальдс (создатель ядра Linux) использовал (или использует до сих пор) Fedora в качестве основной операционной системы.

Безусловно, стоит понимать, что как и все прочие дистрибутивы Linux, этот не лишен недостатков. Не стоит ждать от него чего-то из ряда вон выходящего, однако, повторюсь, для дома Fedora будет отличным выбором.

Дистрибутив поставляется в трех основных редакциях: Рабочая станция, Сервер и Atomic. Также на официальном ресурсе доступны варианты с самыми различными графическими оболочками. Это и KDE, и LXDE, и XFCE, и даже Cinnamon. Для дома, в общем-то, подойдет вариант “Рабочая станция” или Workstation. Поэтому я рекомендую обратить внимание именно на него.

Загрузить Fedora

Linux для домашнего пользования – Ubuntu Mate

Я выделил эту редакцию в отдельный пункт не потому, что мне нечего больше сюда добавить. Ubuntu MATE – это действительно что-то потрясающее, его можно расценивать как отдельный дистрибутив Linux со своей командой разработчиков (впрочем, это касается и некоторых других дистрибутивов из семейства Ubuntu). Из ряда остальных версия с mate выделяется особенным подходом. Собственный стиль оформления, цветовая гамма, и что самое главное, стабильность работы. Многие отмечают именно последний пункт, когда говорят, почему они выбрали именно Ubuntu MATE.

Дистрибутив достаточно универсален. Хоть в основе и лежит графическая оболочка MATE, разработчики добавили достаточно функционала, чтобы кастомизировать эту оболочку во что-то похожее на другие графические среды. Так, в Ubuntu 17.10 была добавлена возможность настроить систему под Unity. Сделано это было с целью помочь некоторым фанатам пережить переход основной редакции на GNOME. Здесь же доступны и другие варианты оформления, и с ними вы можете ознакомиться самостоятельно, установив дистрибутив к себе на жесткий диск или виртуальную машину.

Стоит отметить и скорость работы MATE, от которой пользователи просто в восторге. Система быстра и нетребовательна, что дает возможность устанавливать ее даже на слабые ПК и ноутбуки.

Загрузить Ubuntu MATE

Linux для домашнего пользования – выводы

Итак, я представил вам свой субъективный топ из 10 дистрибутивов Linux для домашнего компьютера. По моему мнению, именно эти версии как нельзя кстати подойдут для использования дома. Вы, конечно же, можете быть несогласны с этим, спорные моменты есть всегда. И все же, если вы не нашли здесь то, что искали, я рекомендую вам ознакомиться и с другими топами дистрибутивов Linux. Возможно там вы найдете что-то, что подойдет вам больше. А сейчас на этом все.

2019-01-10T16:15:42

Linux