Telegram — чрезвычайно популярный клиент для обмена сообщениями, особенно для тех, кто заинтересован в конфиденциальности. Она проста в использовании и широко доступна для всех платформ — Windows, macOS, Linux, Android и iOS имеют доступ к этой платформе, что делает ее идеальной для различных групп людей. Есть несколько способов установить Telegram на рабочий стол Linux, поэтому мы рассмотрим, как установить приложение Telegram Desktop в Linux.

Как установить настольное приложение Telegram в Ubuntu

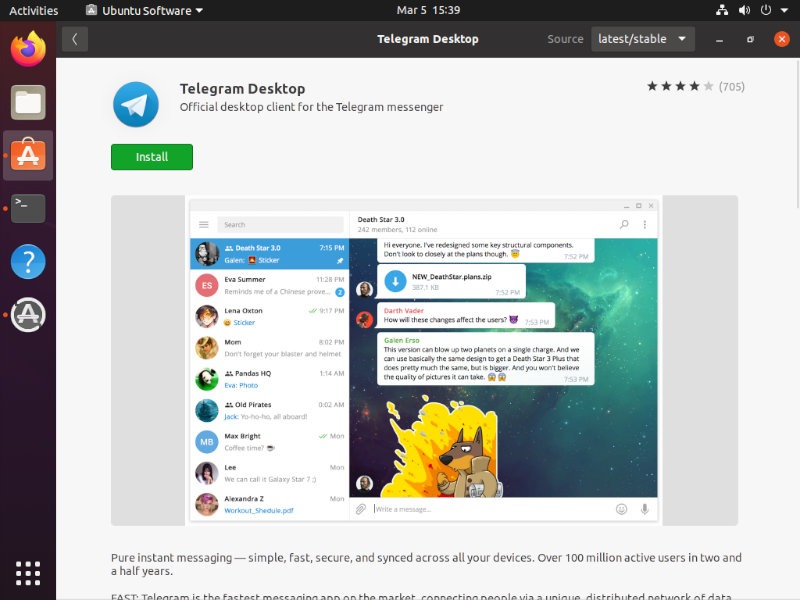

Пользователям Ubuntu проще всего получить доступ к приложению Telegram Desktop, ничего не делая иначе. Просто зайдите в Центр программного обеспечения и найдите Telegram в строке поиска. Нажмите на появившийся вариант рабочего стола Telegram и нажмите «Установить».

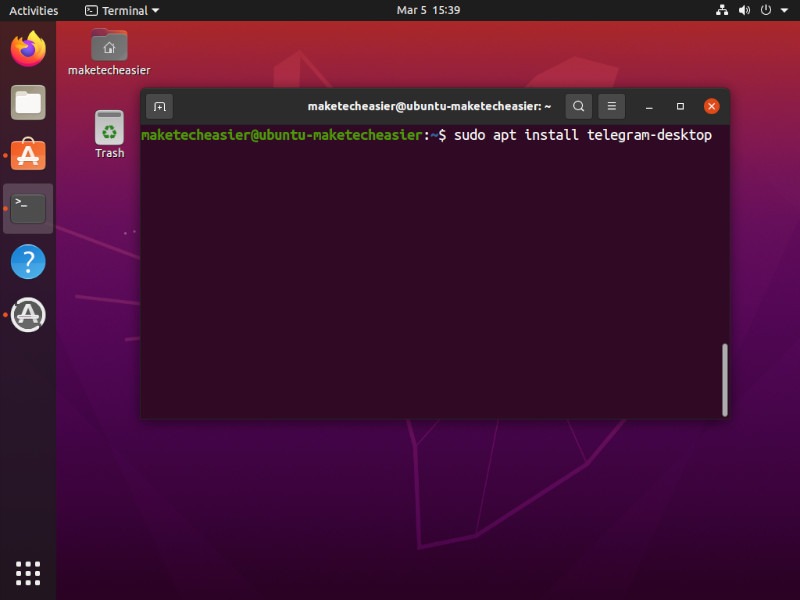

Вы также можете установить из терминала, введя следующую команду:

sudo apt install telegram-desktop

Это позволит получить последнюю версию из репозиториев и установить ее в вашей системе.

Как установить настольное приложение Telegram в любом дистрибутиве Linux

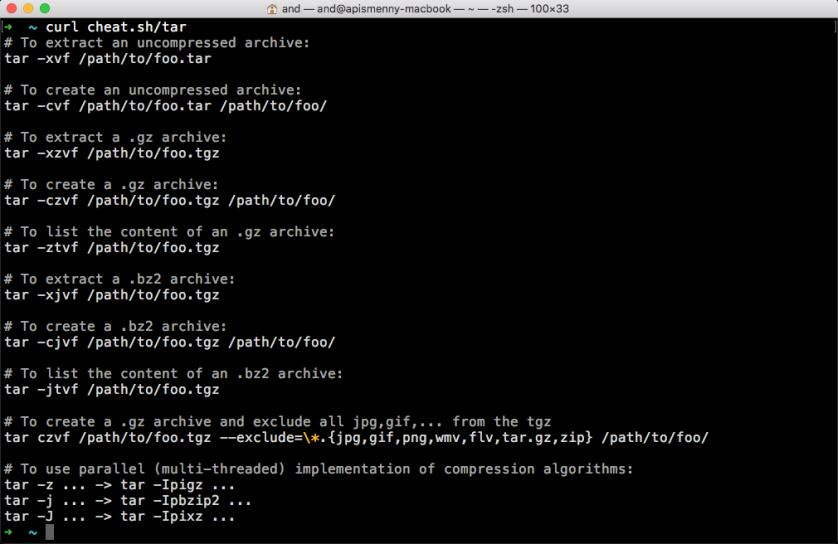

На официальной странице загрузок Telegram также есть архивный архив, не зависящий от дистрибутива. Загрузите его, затем извлеките, переместите двоичный файл в каталог «/opt» и свяжите его с каталогом «/bin» следующим образом:

cd ~/Downloads tar -xJvf tsetup.0.7.2.tar sudo mv Telegram /opt/telegram sudo ln -sf /opt/telegram/Telegram /usr/bin/telegram

Предполагается, что вы загрузили его в папку «~/Downloads». Измените папку на ту, в которую вы ее скачали.

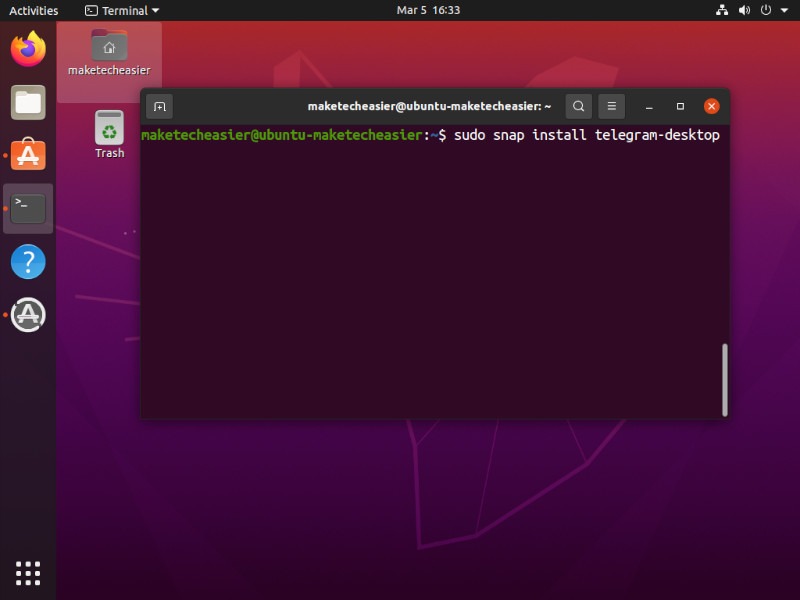

Как установить настольное приложение Telegram через Snap

Пакеты Snap могут быть немного противоречивыми, но они являются важной частью нашей экосистемы для многих пользователей и являются методом, который многие используют для получения максимальной отдачи от своих приложений. Полезно иметь возможность иметь очень мало пакетов, установленных в вашей системе, и запускать все настольные приложения в контейнерах, как в Fedora Silverblue .

Чтобы установить Snap приложения Telegram Desktop, просто введите следующую команду в свой терминал:

sudo snap install telegram-desktop

Это предполагает, что вы установили snapd и запустили на своем компьютере.

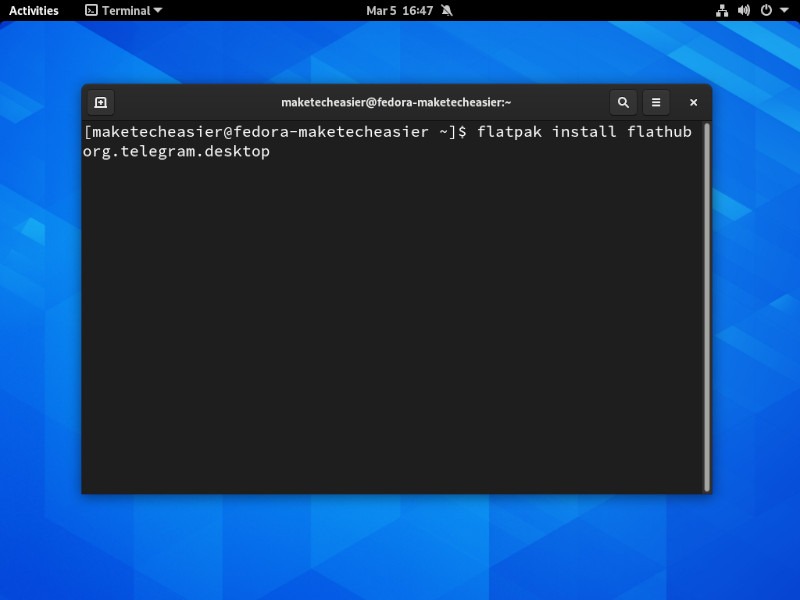

Как установить приложение Telegram для ПК через Flatpak

Существует еще один универсальный формат пакетов, широко доступный для огромного количества дистрибутивов Linux: Flatpak. Многие пользователи предпочитают это, потому что приложения не имеют привилегированного доступа к вашей системе, поэтому они ограничены лучше, чем Snaps. Независимо от того, какой вы предпочитаете, есть Flatpak приложения Телеграмма Desktop на Flathub .

Чтобы установить его, выполните в своей системе следующую команду:

flatpak install flathub org.telegram.desktop

Вы сможете запустить приложение Telegram Desktop одним из двух способов: через меню приложений или через терминал.

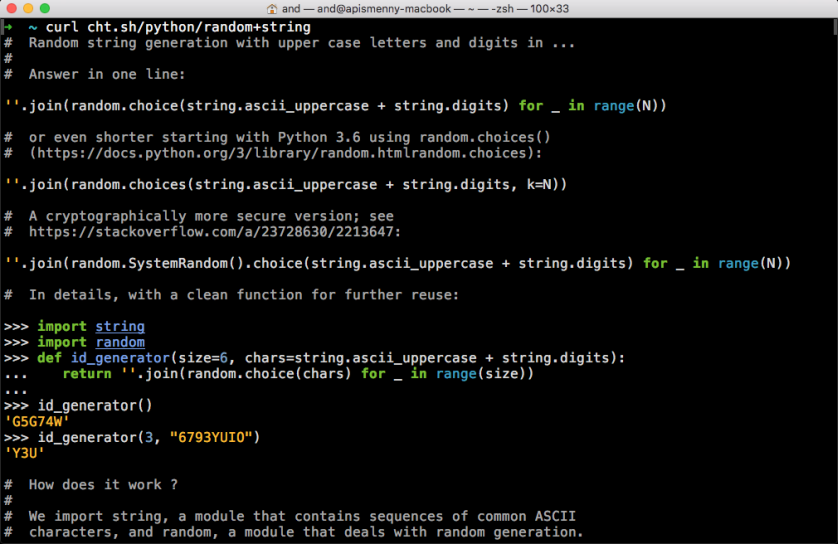

Через терминал вы можете запустить любую из следующих команд в зависимости от вашего метода установки:

# For the Ubuntu package or the tarball telegram # for the Snap /snap/bin/telegram-desktop # for the flatpak flatpak run org.telegram.desktop

Независимо от того, как вы его запускаете, теперь вы готовы использовать Telegram на своем рабочем столе Linux.

Если вам все еще интересно, стоит ли вам переходить на Telegram, у нас есть сравнение Telegram и WhatsApp и то, что Telegram лучше. Для Telegram также есть множество хитростей, в том числе создание собственных стикеров Telegram.