Хотя практически все можно сделать в openSUSE в графическом режиме, по крайней мере, для пользователей стандартных или обычных рабочих столов. В терминале используется ряд команд, о существовании которых полезно знать. Поскольку он может быть очень полезным и практичным в повседневной жизни, пользователи также могут найти его в некоторых учебных пособиях. Как и в случае с командой Zypper

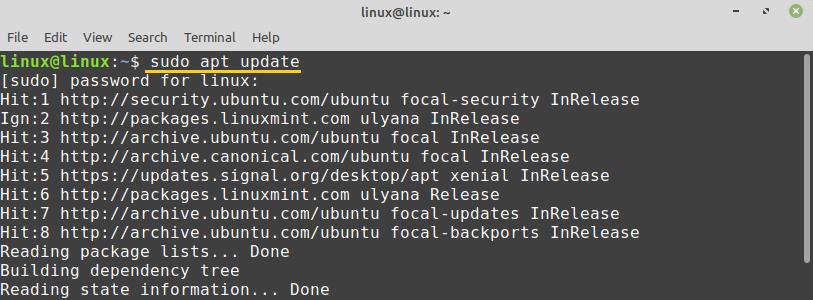

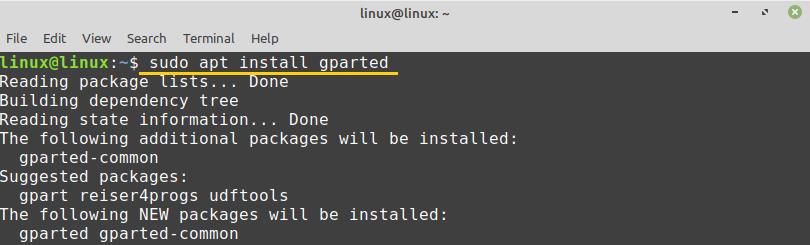

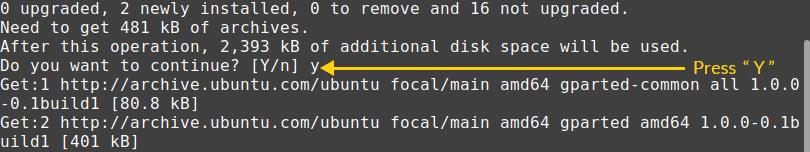

С другой стороны, для тех пользователей, которые изучали или знакомы с Gnu/Linux с Ubuntu или его производными. Наверняка они знают команды apt-get или apt.

Однако APT — это инструмент, который пользователи не найдут во всех дистрибутивах Gnu/Linux. Другие, такие как SUSE или OpenSUSE, используют инструмент под названием Zypper, который помогает нам устанавливать необходимое программное обеспечение через терминал.

Команда zypper — это серия команд, используемых в SuSE Linux. Для установки, обновления, удаления программного обеспечения и управления репозиториями.

Как использовать команду Zypper

Zypper — это менеджер пакетов программного обеспечения из командной строки openSUSE. Обширная документация доступна на странице OpenSUSE. Кроме того, все команды должны использоваться как root (su) или как пользователь с привилегиями root (sudo).

Установка пакета с помощью Zypper

Чтобы установить пакеты, пользователь должен вставить следующую команду:

zypper install package name

Удаление пакетов

Чтобы удалить любой пакет, введите в терминал следующую команду:

zypper rm package name

Установка патчей безопасности

SUSE Linux и его производные имеют возможность устанавливать только исправления безопасности операционной системы. Для этого введите следующую команду:

zypper lp

Поиск пакетов

Для поиска пакетов пользователь должен ввести следующую команду:

zypper se package name

Также команда Zypper позволяет удалить или очистить кеш локально, для них пользователю достаточно ввести следующую команду:

zypper clean

Информация о пакете

Zypper позволяет пользователю просматривать информацию об установленном им пакете. Например, дата обновления, версия и другие. Для них пользователь должен вставить следующую команду:

zypper info package name

Репозитории

Для просмотра репозиториев, установленных пользователем, необходимо ввести следующую команду:

zypper lr

Также, чтобы добавить новый репозиторий, пользователь должен ввести следующую команду:

Zypper addrepo -c “REPOSITORY URL”

Аналогично, чтобы удалить репозиторий, просто введите следующую команду:

zypper removerepo REPOSITORY_NAME

Получите помощь от команды

Следующая команда позволяет визуализировать общий список команд и глобальных параметров zypper.

zypper help

Вывод

Команда Zypper — это инструмент, используемый в терминалах, который может быть очень полезным для начинающих пользователей. Кроме того, эта серия команд полезна в OpenSUSE и его производных, которые являются менеджером пакетов командной строки OpenSUSE.

2021-03-16T21:07:16

openSUSE