Shadowsocks — это бесплатный прокси-сервер SOCKS5 с открытым исходным кодом, широко используемый для защиты конфиденциальности в Интернете. Shadowsocks-libev, написанный на C, портирует Shadowsocks для создания регулярно поддерживаемой, более легкой и быстрой версии оригинальной Shadowsocks. Данные, проходящие через Shadowsocks-server и Shadowsocks-client, зашифрованы и могут быть неотличимы от любого другого веб-трафика, чтобы избежать стороннего мониторинга.

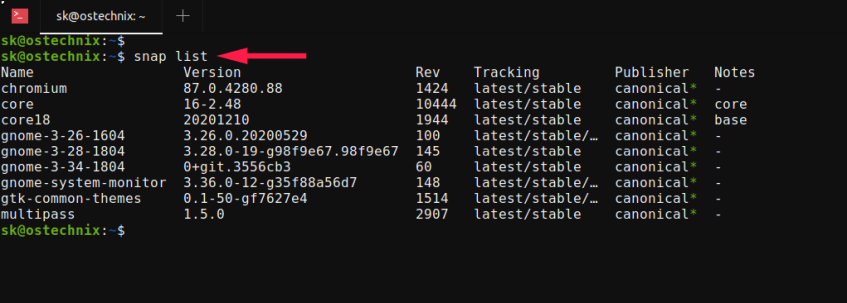

В этом руководстве мы покажем шаги по установке Shadowsocks-libev на облачном сервере, настройке прокси-сервера и использованию клиента для подключения к прокси. Здесь приведены инструкции для CentOS 8, Debian 10 и Ubuntu 20.04, но процесс должен быть примерно таким же для любой операционной системы, поддерживаемой Snap.

Если у вас нет времени и желания разбираться в настройке, можно приобрести готовый прокси https://youproxy.ru/. Это быстро и несложно. Далее следует инструкция для желающих разобраться.

Установка Shadowsocks-libev

Shadowsocks-libev рекомендует использовать их выпуски Snap, чтобы упростить установку последних двоичных файлов.

На серверах CentOS 8 вам понадобится репозиторий EPEL, прежде чем вы сможете установить Snap. Добавьте его, используя следующие команды:

sudo dnf install -y epel-release

sudo dnf update -y

Затем установите и включите Snap, выполнив следующие две команды:

sudo dnf install -y snapd

sudo systemctl enable --now snapd.socket

Для систем Debian 10 и Ubuntu 20.04 сначала обновите программное обеспечение сервера, а затем установите Snap с помощью приведенных ниже команд.

sudo apt update && apt upgrade -y

sudo apt install -y snapd

Перед установкой Shadowsocks-libev вы можете установить hasged для улучшения случайности, но это необязательно.

# CentOS 8

sudo dnf install -y haveged

# Debian 10 и Ubuntu 20.04

sudo apt install -y haveged

После установки Snap и дополнительного hasged перезагрузите сервер, прежде чем продолжить.

sudo reboot

Когда ваш облачный сервер снова заработает, войдите в систему через SSH. Затем установите прокси Shadowsocks-libev через Snap, используя следующую команду:

sudo snap install shadowsocks-libev

После установки Shadowsocks-libev переходите к следующему разделу о настройке прокси-сервера.

Настройка прокси-сервера

Snap установит для вас Shadowsocks-libev, но при настройке потребуется небольшая помощь. Создайте каталог для хранения файлов конфигурации.

sudo mkdir -p /var/snap/shadowsocks-libev/common/etc/shadowsocks-libev

Затем создайте файл JSON для конфигурации Shadowsocks-libev. Его можно назвать как угодно. Здесь мы используем config в качестве имени.

sudo touch /var/snap/shadowsocks-libev/common/etc/shadowsocks-libev/config.json

Затем отредактируйте файл и добавьте в него следующую конфигурацию.

sudo nano /var/snap/shadowsocks-libev/common/etc/shadowsocks-libev/config.json

{

"server":["[::0]", "0.0.0.0"],

"mode":"tcp_and_udp",

"server_port":443,

"password":"your-secure-password",

"timeout":60,

"method":"chacha20-ietf-poly1305",

"nameserver":"1.1.1.1"

}

Давайте рассмотрим каждый из параметров конфигурации и их назначение.

Сервер

В примере конфигурации используются значения определения сервера, которые принимают любой IP-адрес, как IPv6, так и IPv4:

"server":["::0", "0.0.0.0"],

Отсутствие привязки к конкретному адресу может быть полезно, если вы хотите создать шаблон конфигурации или собственный образ вашего сервера Shadowsock. Таким образом, конфигурация будет работать независимо от публичного IP-адреса.

Вы также можете использовать свои общедоступные адреса IPv6 и IPv4, например:

"server":["2a04:3543:1000:2312:4631:c1ff:feb5:01f0", "95.123.198.234"],

Если у вас есть доменное имя, которое разрешается в IP-адрес вашего облачного сервера, вы также можете использовать его, чтобы прокси отвечал только на определенный домен.

"server":"shadow.example.com",

Режим

Различные режимы определяют протокол передачи данных, используемый прокси. Для «режима» есть три допустимых значения :

- «tcp_and_udp»

- «tcp_only»

- «udp_only»

Использование как TCP, так и UDP позволяет прокси-серверу согласовывать лучшее соединение, доступное в данный момент, и должно быть нормально. Если ваша сеть имеет особые требования или ограничения, вам может потребоваться выбрать tcp_only.

Порт сервера

В нашем примере конфигурации Shadowsocks используется порт 443, но он может быть установлен на любой свободный порт. Если вы не используете порты HTTP (80) или HTTPS (443), размещая веб-сайт на том же сервере, вам следует использовать любой из этих портов. Обратите внимание, что использование общего порта, такого как 80 или 443, может привести к попыткам несанкционированного подключения, поэтому убедитесь, что ваш пароль безопасен.

Пароль

Пароль сервера используется для аутентификации подключений к прокси. Убедитесь, что вы выбрали надежный пароль соответствующей сложности и длины.

Тайм-аут

Это время ожидания сокета в секундах. Примерное значение 60 должно подойти. Однако, если вы установили Shadowsocks из бэкпортов, вам может потребоваться увеличить его, но рекомендуется держать его менее 5 минут, то есть 300 секунд.

Метод

Метод относится к шифру, используемому прокси-сервером для обеспечения шифрования коммуникации. Шифр, использованный в примере конфигурации, является современным и эффективным вариантом:

"method":"chacha20-ietf-poly1305"

Если хотите, можете выбрать другие шифры. Еще одна популярная альтернатива:

"method":"aes-256-gcm"

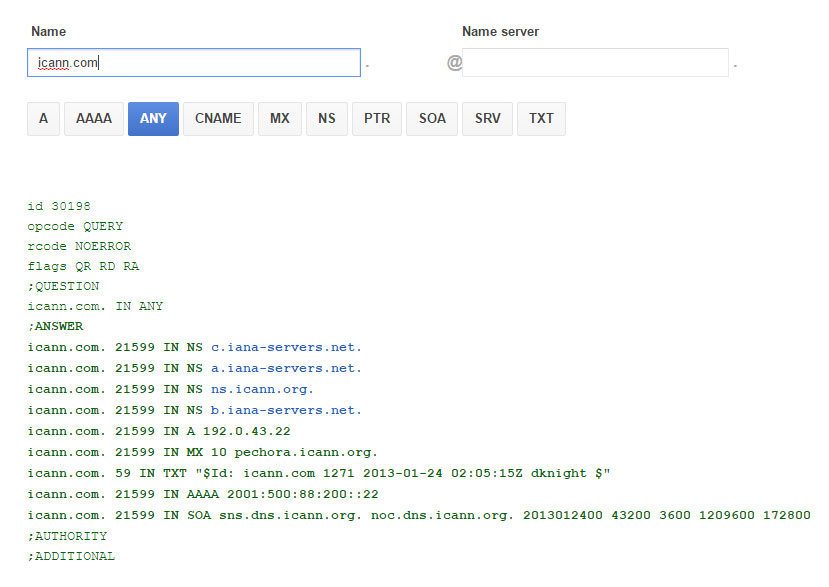

Сервер имен

Наш пример также включает сервер доменных имен, который не является строго необходимым. Без этого параметра прокси будет использовать DNS, используемый вашим облачным сервером. Вы можете настроить Shadowsocks на использование предпочитаемого вами DNS, установив сервер имен в вашем файле конфигурации.

Например, чтобы использовать DNS Google, введите следующее:

"nameserver":"8.8.8.8"

Или, если вы предпочитаете DNS Cloudflare, используйте вместо этого их IP-адрес:

"nameserver":"1.1.1.1"

По завершении редактирования конфигурации сохраните файл ctrl + o и выйдите из редактора ctrl + x.

Создание служебного модуля systemd

Shadowsocks-libev можно запускать вручную в терминале, но в долгосрочной перспективе это не очень практично. Вместо этого создайте файл служебной единицы systemd, используя следующую команду:

sudo touch /etc/systemd/system/shadowsocks-libev-server@.service

Затем откройте вновь созданный файл для редактирования:

sudo nano /etc/systemd/system/shadowsocks-libev-server@.service

Затем скопируйте и вставьте в файл следующее содержимое:

[Unit]

Description=Shadowsocks-Libev Custom Server Service for %I

Documentation=man:ss-server(1)

After=network-online.target

[Service]

Type=simple

ExecStart=/usr/bin/snap run shadowsocks-libev.ss-server -c /var/snap/shadowsocks-libev/common/etc/shadowsocks-libev/%i.json

[Install]

WantedBy=multi-user.target

После этого сохраните файл и выйдите из редактора.

Затем вы можете включить служебный модуль systemd для своего файла конфигурации, выполнив следующую команду. Обратите внимание, что @config используется для выбора файла конфигурации, в данном случае config.json, но без обозначения формата файла.

sudo systemctl enable --now shadowsocks-libev-server@config

Убедитесь, что сервер успешно запустился, используя команду status :

sudo systemctl status shadowsocks-libev-server@config

Вы должны увидеть, как Shadowsocks прослушивает IP-адреса, порты и протоколы, определенные вами в конфигурации. В приведенном ниже примере выходных данных вы можете увидеть, как TCP и UDP работают на адресах IPv4 и IPv6, как установлено на этапе настройки.

● shadowsocks-libev-server@config.service - Shadowsocks-Libev Custom Server Service for config

Loaded: loaded (/etc/systemd/system/shadowsocks-libev-server@.service; enabled; vendor preset: enabled)

Active: active (running) since Sun 2020-08-30 10:37:06 UTC; 3s ago

Docs: man:ss-server(1)

Main PID: 1229 (ss-server)

Tasks: 1 (limit: 1074)

Memory: 18.0M

CGroup: /system.slice/system-shadowsocksx2dlibevx2dserver.slice/shadowsocks-libev-server@config.service

└─1229 /snap/shadowsocks-libev/508/bin/ss-server -c /var/snap/shadowsocks-libev/common/etc/shadowsocks-libev/config.json

Aug 30 10:37:06 shadowsocks.example.com systemd[1]: Started Shadowsocks-Libev Custom Server Service for config.

Aug 30 10:37:07 shadowsocks.example.com snap[1229]: 2020-08-30 10:37:07 INFO: UDP relay enabled

Aug 30 10:37:07 shadowsocks.example.com snap[1229]: 2020-08-30 10:37:07 INFO: initializing ciphers... chacha20-ietf-poly1305

Aug 30 10:37:07 shadowsocks.example.com snap[1229]: 2020-08-30 10:37:07 INFO: using nameserver: 1.1.1.1

Aug 30 10:37:07 shadowsocks.example.com snap[1229]: 2020-08-30 10:37:07 INFO: tcp server listening at [::0]:443

Aug 30 10:37:07 shadowsocks.example.com snap[1229]: 2020-08-30 10:37:07 INFO: tcp server listening at 0.0.0.0:443

Aug 30 10:37:07 shadowsocks.example.com snap[1229]: 2020-08-30 10:37:07 INFO: udp server listening at [::0]:443

Aug 30 10:37:07 shadowsocks.example.com snap[1229]: 2020-08-30 10:37:07 INFO: udp server listening at 0.0.0.0:443

Aug 30 10:37:07 shadowsocks.example.com snap[1229]: 2020-08-30 10:37:07 INFO: running from root user

После того, как прокси-сервер Shadowsocks-libev запущен, мы почти готовы начать тестирование соединения. Перед этим проверьте следующую часть руководства, чтобы настроить брандмауэр для разрешения соединения.

Разрешение подключения через брандмауэр

Если вы используете брандмауэр, такой как UFW или firewalld, убедитесь, что вы открыли порт, используемый server_port, как установлено в файле конфигурации, порт 443 в этом примере.

# Ubuntu

sudo ufw allow 443

# CentOS

sudo firewall-cmd --add-service=https --permanent

sudo firewall-cmd --reload

Если вы не используете программный брандмауэр на своем сервере, мы рекомендуем включить службу брандмауэра UpCloud на вашем облачном сервере.

Подключение через прокси-клиент

Shadowsocks-libev теперь готов для прокси-соединений. Чтобы иметь возможность подключиться к вашему прокси-серверу Shadowsocks, вам понадобится клиент.

Клиентское программное обеспечение

Shadowsocks поддерживается рядом различных клиентов и устройств. Вы можете найти список доступных клиентов для ваших устройств на странице загрузки Shadowsocks.

Установите клиент по вашему выбору и проверьте соединение, используя детали, указанные ниже.

Например, вы можете использовать то же программное обеспечение Shadowsocks-libev в клиентском режиме, установив его в своей локальной системе. Следуйте инструкциям по установке, например, при установке сервера Shadowsocks-libev, а затем продолжите шаг настройки клиента Linux ниже.

Настройка мобильных устройств

В качестве легкого прокси Shadowsocks-libev отлично работает с мобильными устройствами. Если вам нужен быстрый способ подключения с помощью смартфона, перейдите к генератору QR-кодов Shadowsocks и заполните данные конфигурации в следующем формате:

ss://method:password@hostname:port

Замените имя хоста общедоступным IP-адресом вашего сервера, если вы используете IP-адреса вместо имени домена. Например:

ss://chacha20-ietf-poly1305:your-secure-password@95.123.198.234:443

Затем импортируйте сгенерированный URI или QR-код на свое устройство с помощью клиентского программного обеспечения. Выберите импортированный профиль и активируйте соединение. И, наконец, настройте свою систему на использование прокси.

На мобильных устройствах, таких как iOS и Android, соединение может использоваться как полноценная VPN.

Настройка другого хоста Linux

Подключение с использованием Shadowsock-libev в качестве клиента можно выполнить, настроив прокси в режиме localhost. После установки создайте файл local-config.json, как показано ниже.

Настройте файл, чтобы включить IP-адрес и порт сервера, как вы настроили на прокси-сервере. Также укажите локальный адрес и порт, как показано ниже. Наконец, установите пароль и метод шифрования в соответствии с вашим прокси-сервером Shadowsocks.

sudo nano /var/snap/shadowsocks-libev/common/etc/shadowsocks-libev/local-config.json

{

"server":"95.123.198.234",

"server_port":443,

"local_address":"127.0.0.1",

"local_port":1080,

"password":"your-secure-password",

"timeout":60,

"method":"chacha20-ietf-poly1305"

}

Затем создайте файл модуля systemd для клиента Shadowsocks и отредактируйте его, чтобы он имел следующий контент.

sudo nano /etc/systemd/system/shadowsocks-libev-local@.service

[Unit]

Description=Shadowsocks-Libev Local Service for %I

Documentation=man:ss-local(1)

After=network-online.target

[Service]

Type=simple

ExecStart=/usr/bin/snap run shadowsocks-libev.ss-local -c /var/snap/shadowsocks-libev/common/etc/shadowsocks-libev/%i.json

[Install]

WantedBy=multi-user.target

После этого сохраните файл и выйдите из редактора.

Затем запустите клиентский прокси с помощью следующей команды. Обратите внимание, что @config используется для выбора файла конфигурации, например config.json, но без формата файла.

sudo systemctl start shadowsocks-libev-local@local-config

Локальный прокси-сервер создает соединение с вашим облачным сервером и позволяет данным проходить через них. Чтобы действительно иметь данные приложения для использования прокси, вам необходимо настроить свой веб-браузер или операционную систему на использование локального прокси. Фактический процесс зависит от вашего варианта использования, но в нашей конфигурации прокси-сервер работает на IP 127.0.0.1 и порту 1080.

Тестирование соединения

После подключения убедитесь, что ваш трафик проходит через прокси. Например, откройте следующий URL-адрес, чтобы проверить IP-адрес, с которого вы подключаетесь, с точки зрения других пользователей в Интернете.

https://ifconfig.me

Кроме того, вы можете протестировать его напрямую, используя curl в терминале:

curl --proxy socks5://127.0.0.1:1080 https://ifconfig.me

Или запустив Google Chrome со следующей опцией командной строки:

google-chrome --proxy-server="socks5://127.0.0.1:1080"

Затем вы должны увидеть сведения о своем подключении, в которых указан IP-адрес вашего облачного сервера, а не IP-адрес вашего клиентского устройства.

Обратите внимание, что использование VPN-подключения к вашему облачному серверу не гарантирует анонимности, и любой сетевой трафик должен соответствовать Условиям обслуживания и Политике допустимого использования UpCloud .

Дальнейшая оптимизация

Теперь у вас должен быть полнофункциональный прокси-сервер, защищающий ваше соединение с облачным сервером. Возможно, вам не потребуются какие-либо дополнительные оптимизации, но если у вас не идеальный опыт, могут помочь следующие настройки.

Увеличение дескрипторов открытых файлов

Проверьте текущие значения, запустив:

ulimit -aH

Если параметр открытых файлов показывает меньше 51200 , выполните следующие действия:

Откройте файл limits.conf в текстовом редакторе.

sudo nano /etc/security/limits.conf

Затем добавьте следующие строки непосредственно перед #End of file:

* soft nofile 51200

* hard nofile 51200

В качестве альтернативы используйте следующее, если прокси-сервер работает как root:

root soft nofile 51200

root hard nofile 51200

После этого сохраните файл и выйдите из редактора.

Настройка параметров ядра

В зависимости от производительности вашего прокси-сервера вы можете внести следующие изменения в конфигурацию вашей системы:

sudo nano /etc/sysctl.conf

Добавьте в конец файла следующие строки:

fs.file-max = 51200

net.core.netdev_max_backlog = 250000

net.core.somaxconn = 4096

net.ipv4.tcp_syncookies = 1

net.ipv4.tcp_tw_reuse = 1

net.ipv4.tcp_tw_recycle = 0

net.ipv4.tcp_fin_timeout = 30

net.ipv4.tcp_keepalive_time = 1200

net.ipv4.ip_local_port_range = 10000 65000

net.core.netdev_max_backlog = 4096

net.ipv4.tcp_max_syn_backlog = 8192

net.ipv4.tcp_max_tw_buckets = 5000

net.ipv4.tcp_fastopen = 3

net.ipv4.tcp_mtu_probing = 1

net.core.rmem_max = 67108864

net.core.wmem_max = 67108864

net.ipv4.tcp_mem = 25600 51200 102400

net.ipv4.tcp_rmem = 4096 87380 67108864

net.ipv4.tcp_wmem = 4096 65536 67108864

Затем сохраните файл и выполните приведенную ниже команду, чтобы перезагрузить настройки.

sudo sysctl -p

Использование TCP BBR

TCP BBR — это алгоритм контроля перегрузки TCP, разработанный Google и, как сообщается, для повышения производительности в определенных сетях. Вы можете включить его, добавив следующие строки в файл конфигурации вашей системы.

sudo nano /etc/sysctl.conf

net.core.default_qdisc=fq

net.ipv4.tcp_congestion_control=bbr

Затем сохраните файл и перезагрузите настройки.

sudo sysctl -p

Проверьте изменения, выполнив следующую команду.

sudo sysctl net.ipv4.tcp_congestion_control

Если вывод выглядит следующим образом, настройка была применена успешно.

net.ipv4.tcp_congestion_control = bbr

Эти оптимизации должны помочь устранить любые возможные проблемы с производительностью.

2020-11-13T19:28:10

Вопросы читателей