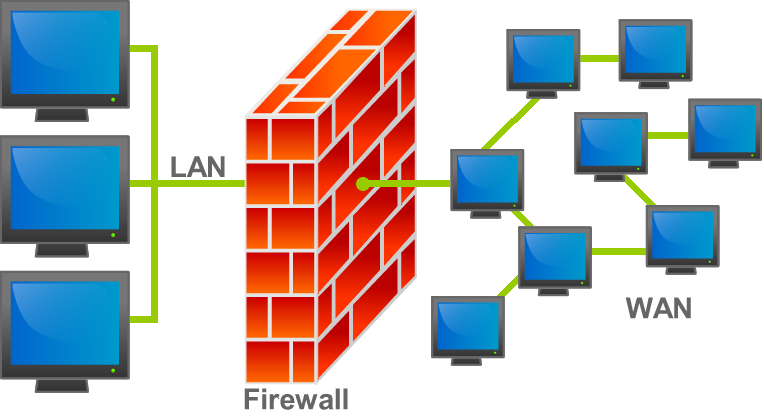

Firewall (брандмауэр) в MikroTik – это инструмент, который позволяет фильтровать, перенаправлять и контролировать сетевой трафик с помощью правил для фильтрации пакетов по различным параметрам, используя цепочки (Input, Forward, Output) и правила «Если-То», что делает его универсальным инструментом для безопасности и настройки сети любого масштаба Фаервол используется для защиты сети от несанкционированного доступа, ограничения доступа к определенным ресурсам и балансировки нагрузки.

Firewall (брандмауэр) в MikroTik – это инструмент, который позволяет фильтровать, перенаправлять и контролировать сетевой трафик с помощью правил для фильтрации пакетов по различным параметрам, используя цепочки (Input, Forward, Output) и правила «Если-То», что делает его универсальным инструментом для безопасности и настройки сети любого масштаба Фаервол используется для защиты сети от несанкционированного доступа, ограничения доступа к определенным ресурсам и балансировки нагрузки.

Основные принципы работы Firewall в MikroTik

Фильтрация трафика осуществляется с помощью правил в разделе IP -> Firewall -> Filter Rules. Правила обрабатываются сверху вниз, и как только пакет соответствует какому-либо правилу, дальнейшая обработка может быть остановлена.

— Основные параметры:Chain (цепочка) – определяет, для какого трафика применяется правило.

input– для входящего трафика (доступ к самому MikroTik).

output– для исходящего трафика от MikroTik.

forward– для трафика, проходящего через роутер (LAN <-> WAN)

— Src. Address / Dst. Address – исходный и целевой IP-адрес.

— Protocol – тип протокола (TCP, UDP, ICMP и др.).

— Src. Port / Dst. Port – порты источника и назначения.

— In. Interface / Out. Interface – входящие и исходящие интерфейсы.

— Action – действие над пакетом (accept, drop, reject и др.).

Основные настройки защиты сети

1. Запрещаем доступ к роутеру из интернета

Чтобы заблокировать несанкционированный доступ к самому MikroTik:

1) Заходим в IP -> Firewall -> Filter Rules.

2) Создаем новое правило (+):

Chain:

inputIn. Interface:

WAN(интерфейс с интернетом)Action:

dropComment: «Block external access

2. Разрешаем доступ к роутеру только с локальной сети

Добавим правило, которое разрешает доступ с внутренней сети:

- Chain:

input - Src. Address:

192.168.1.0/24(локальная сеть) - Action:

accept - Comment: «Allow local access»

3. Защита от пинга (ICMP-флуд)

Атакующие могут перегружать ваш роутер частыми ICMP-запросами. Чтобы ограничить частоту пингов:

- Chain:

input - Protocol:

icmp - Action:

accept - Advanced -> Limit:

5,5(не более 5 пакетов в секунду) - Comment: «Limit ICMP requests»

4. Открытие порта для определенной службы

Если нужно разрешить доступ к определенному сервису, например, к веб-серверу (порт 80):

- Chain:

forward - Dst. Port:

80 - Protocol:

tcp - In. Interface:

WAN - Dst. Address:

192.168.1.100(IP веб-сервера) - Action:

accept - Comment: «Allow HTTP access»

5. Блокировка всех остальных подключений

Чтобы закрыть все нежелательные подключения после разрешающих правил, добавьте следующее правило:

- Chain:

forward - Action:

drop - Comment: «Block all other traffic»

Проверка работы Firewall

Проверить работу можно с помощью логирования трафика:

- Открываем IP -> Firewall -> Filter Rules.

- Выбираем нужное правило.

- Включаем Log (журналирование).

- Заходим в Log (

System -> Log) и анализируем записи.

Мы рассмотрели основные правила, которые помогут защитить роутер и разрешить доступ только к необходимым сервисам. Важно помнить, что правила обрабатываются сверху вниз, поэтому их порядок имеет значение. Надеемся, что это руководство поможет вам грамотно настроить Firewall и обеспечить безопасность сети.