Firefox поддерживает «DNS через HTTPS (DoH)», и это шаги, которые позволят ему повысить безопасность и конфиденциальность при просмотре веб-страниц.

Система доменных имен (DNS) — это протокол, отвечающий за преобразование дружественных доменных имен в Интернете в IP-адреса, которые компьютеры могут понять, чтобы найти и загрузить веб-сайты в вашем браузере.

Однако эти запросы передаются через Интернет в виде простого текста, что небезопасно. DNS поверх HTTPS использует протокол HTTPS для шифрования связи, чтобы повысить безопасность и конфиденциальность, минимизируя атаки и предотвращая слежку за злоумышленниками.

В этом руководстве вы узнаете, как включить DNS через HTTPS в Firefox в Windows 10.

В Firefox есть как минимум два способа настройки DNS через HTTPS, включая использование удобных настроек и настроек конфигурации.

Включение DoH с использованием настроек Preferences

Чтобы включить DNS через HTTPS с помощью настроек, выполните следующие действия:

- Откройте Firefox.

- Введите следующий путь в адресной строке и нажмите Enter:

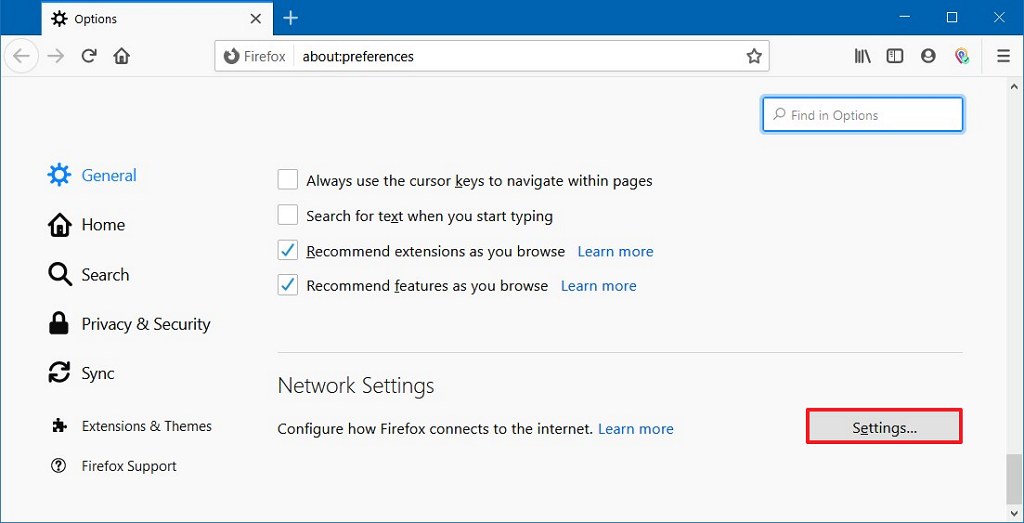

about:preferences - Нажмите на Основные.

- В разделе «Настройки сети» нажмите кнопку «Настройки».

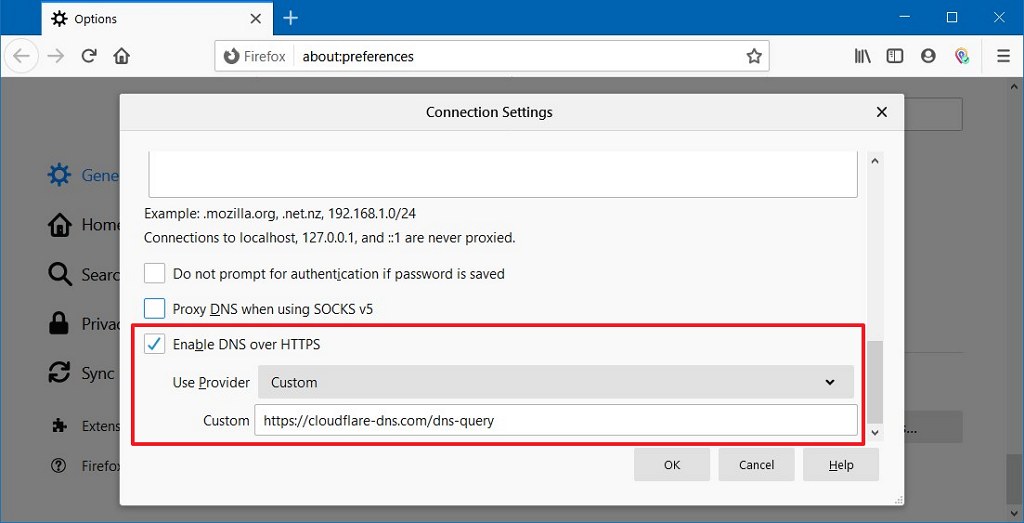

- Установите флажок Включить DNS через HTTPS.

- Используйте раскрывающееся меню «Использовать поставщика», чтобы выбрать преобразователь DNS, который вы хотите использовать. (По умолчанию используется Cloudflare, если вы предпочитаете другую службу, выберите опцию Custom, чтобы настроить ее.)

- https://dns.google/dns-query

- https://cloudflare-dns.com/dns-query

- https://doh.opendns.com/dns-query

- Нажмите кнопку ОК.

После выполнения этих действий DNS-запросы будут отправлены в зашифрованном виде на указанный вами преобразователь.

Это только некоторые примеры, но вы можете выбрать из множества других услуг. GitHub имеет длинный список сервисов, которые вы можете использовать.

Включение DoH с использованием страницы about:config

Чтобы включить DNS через HTTPS с использованием расширенных настроек конфигурации, выполните следующие действия:

- Откройте Firefox.

- Введите следующий путь в адресной строке и нажмите Enter:

about:config - Нажмите кнопку Я принимаю риск.

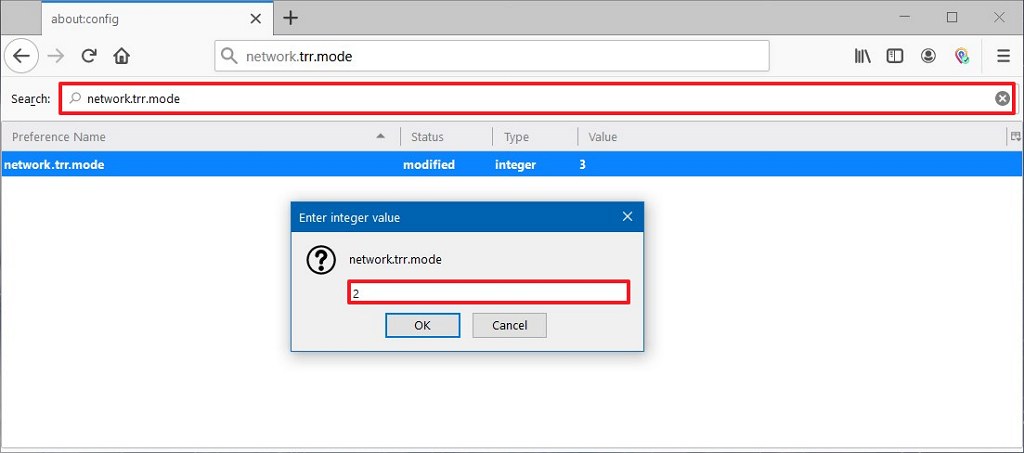

- Найдите настройку network.trr.mode.

- Дважды щелкните параметр и измените его значение с 3 на 2.

Краткое примечание. Опция 3 означает режим только TRR, 2 означает приоритет DoH, 1 означает автоматический выбор самого быстрого протокола, а 0 означает отключение этой функции. - Нажмите кнопку ОК.

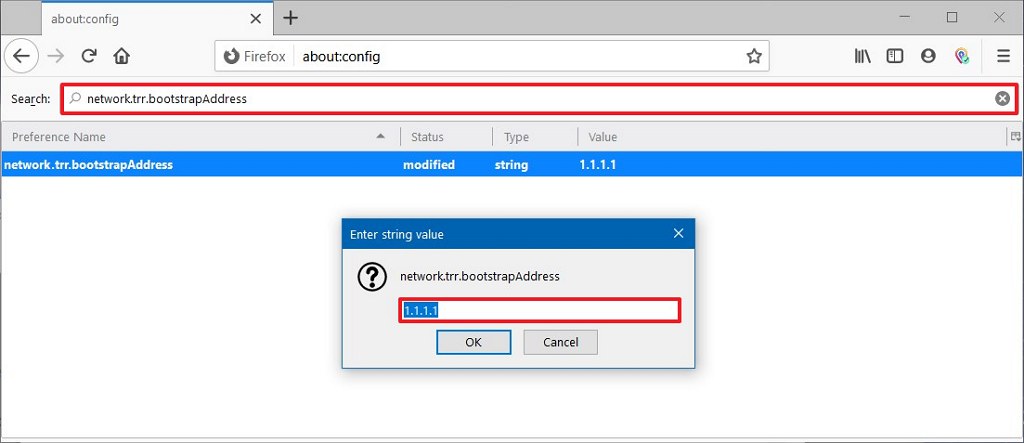

- Найдите настройку network.trr.uri.

- Дважды щелкните параметр и измените его значение для службы DNS over HTTPS, которую вы хотите использовать.

- Нажмите кнопку ОК.

После того, как вы выполните эти шаги, Firefox будет передавать запросы системы доменных имен, зашифрованные с использованием протокола HTTPS.

https://www.youtube.com/watch?v=dPglUaBKD7U