Добавление подсистемы Windows для Linux в Windows 10 стало неожиданностью для многих, в том числе и для нас. Хотя это инструмент, предназначенный для использования в основном разработчиками, обычные пользователи, похоже, тоже заинтересованы в этой функции. Мы подумали, что будет целесообразно показать вам, как запускать команды в Bash в Ubuntu для Windows 10 для работы с файлами, папками и приложениями. Есть много возможностей, так что давайте начнем.

ПРИМЕЧАНИЕ. Этот учебник основан на Windows 10 с обновлением 10 ноября. Если у вас более старая версия Windows 10, некоторые команды могут не работать или все может выглядеть иначе.

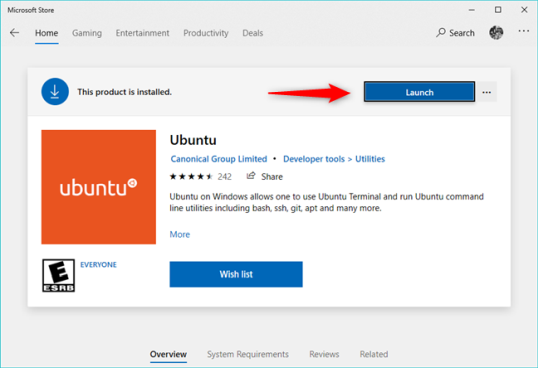

Как получить Ubuntu на Windows

Для этого урока на вашем компьютере или устройстве с Windows 10 должна быть установлена Linux Ubuntu под Windows. Если вы этого еще не сделали или вам нужны какие-то рекомендации по этому вопросу, мы описали весь процесс установки здесь: Как получить подсистему Windows для Linux?

Во-вторых, мы предполагаем, что вы никогда не работали с Linux и что «вы ничего не знаете» об этом, как и Джон Сноу. 🙂

Что такое Bash в Ubuntu для Windows?

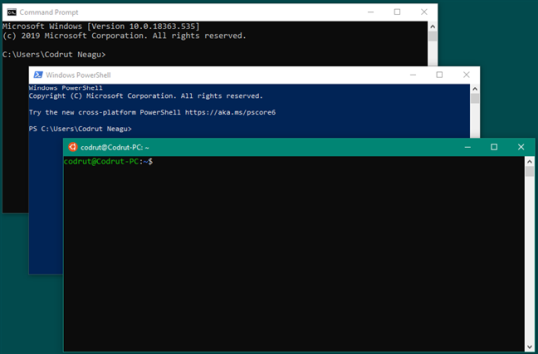

Как начинающий, вы можете спросить, что вы получаете от Bash на Ubuntu для Windows. Вы получаете всю среду оболочки Bash на своем компьютере с Windows 10. Если вы использовали Windows раньше, будь то Windows 10, Windows XP или что-то другое, вы, вероятно, знакомы со средами командной строки и PowerShell . Bash — похожая оболочка, но созданная для операционных систем Linux.

Как и командная строка , Bash — это среда командной строки. Он работает поверх ядра Linux и предлагает вам целый ряд утилит командной строки для запуска. Вы можете использовать его для загрузки, установки и использования приложений Linux, если вы этого хотите. И все утилиты, которые вы запускаете внутри Bash, получают доступ к вашей файловой системе Windows 10. Это означает, что вы можете получать доступ, создавать и удалять файлы и папки на любом из ваших дисков. Также важно отметить, что, несмотря на то, что это возможно, запуск графических приложений в Ubuntu в Windows является довольно сложной задачей и подвержен ошибкам. Это связано с тем, что Ubuntu в Windows была создана для предоставления подсистемы Linux и доступа к ее утилитам для разработчиков, а не для обычных пользователей.

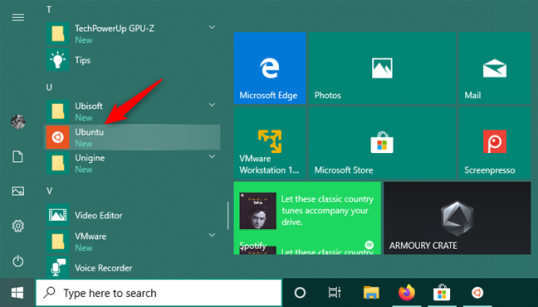

Как запустить Ubuntu на Windows 10

Первое, что вам нужно сделать после того, как вы установили Ubuntu в Windows, — это запустить его, и быстрый способ сделать это — щелкнуть или нажать на ярлык в меню «Пуск».

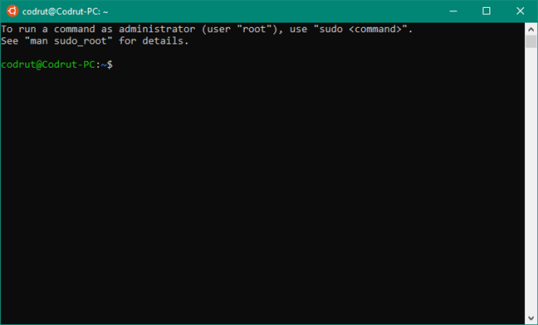

Вот как выглядит интерфейс Ubuntu в Windows 10:

Будучи средой командной строки, вам нужно написать текстовые команды, которые вы хотите запустить в нем. Если вы раньше работали с командной строкой , то, вероятно, вы привыкли писать полный путь к команде, чтобы ее можно было запустить. Забудьте об этом, пока вы используете оболочку Bash. Здесь любую команду, инструмент или приложение, которое вы устанавливаете, можно запустить из любого места, просто набрав его имя. Там нет необходимости добавлять его путь перед его именем. Теперь давайте посмотрим основные команды, которые вам необходимо изучить, чтобы начать:

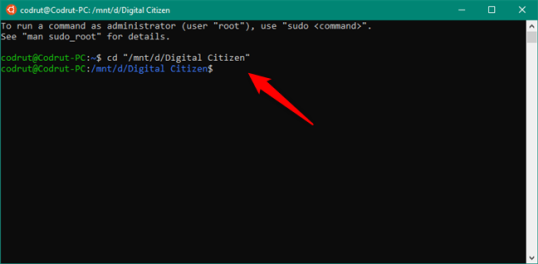

1. Как изменить каталог на компьютере с Windows 10 с помощью Bash на Ubuntu, используя команду CD

Одна из основных команд в Bash — это та, которая позволяет вам изменить папку, в которой вы работаете. Чтобы перейти к другой папке на компьютере с Windows 10, все, что вам нужно сделать, это запустить команду cd [путь], где [путь] — это местоположение этой папки.

Обратите внимание, что все диски на вашем компьютере с Windows 10 смонтированы в /mnt/[буква диска]. Например, диск C, на котором обычно установлена Windows 10, находится по следующему адресу: /mnt/c. Диск D, если он у вас есть, находится в /mnt/d и так далее. Давайте рассмотрим пример: если вы хотите перейти к папке Digital Citizen, найденной на вашем диске D, вам нужно будет выполнить команду Bash: cd "/mnt/d/Digital Citizen".

ВАЖНО. Если в папке, в которой вы хотите работать, есть пробелы в названии, как, например, в случае с Digital Citizen , обязательно укажите путь между кавычками. Кроме того, используйте только прямые, а не фигурные или умные кавычки, так как они не работают.

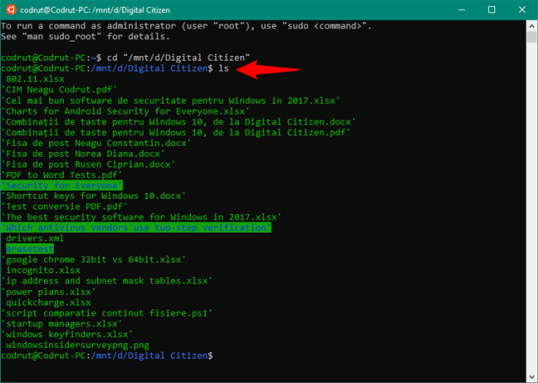

2. Как просмотреть содержимое папки на вашем компьютере с Windows 10 с помощью Bash на Ubuntu, используя команду LS

В Bash еще одной важной командой, которая показывает содержимое папки, является ls . Введите его, нажмите Enter на клавиатуре, и вы получите список всех папок и файлов, найденных в текущем каталоге.

Как вы можете видеть на предыдущем скриншоте, папки подсвечиваются, чтобы вы могли отличить их от файлов.

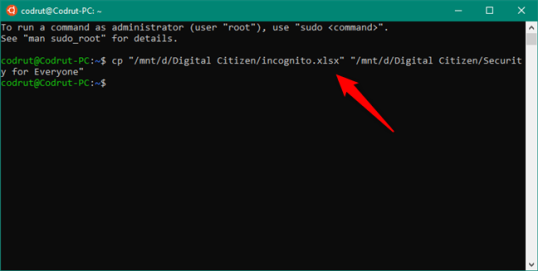

3. Как скопировать файлы на ПК с Windows 10, используя Bash в Ubuntu, используя команду CP

Bash также включает в себя все команды, необходимые для базового управления файлами, такие как копирование, перемещение, переименование, удаление. Команда, позволяющая скопировать файл из одного места в другое, называется cp [source] [destination], где [source] — путь к копируемому файлу, а [destination] — путь к месту, куда он будет скопирован.

Например, предположим, что мы хотим скопировать файл с именем incognito.xlsx, который находится в нашей папке Digital Citizen, в подпапку « Безопасность для всех» . Для этого нам нужно выполнить команду cp "/mnt/d/Digital Citizen/incognito.xlsx" "/mnt/d/Digital Citizen/Security for Everyone".

Затем файл копируется в указанную папку.

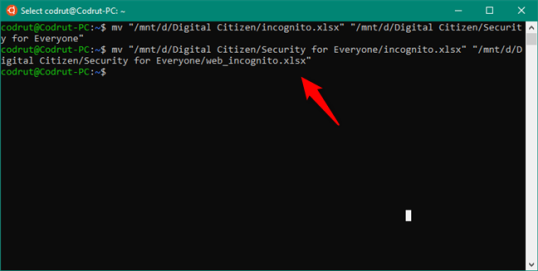

4. Как переместить или переименовать файлы на ПК с Windows 10, используя Bash в Ubuntu, используя команду MV

Перемещение или переименование файлов с помощью Bash аналогично копированию файлов. Команда, которую необходимо выполнить для этой цели, имеет следующий синтаксис: mv [источник] [место назначения], где [источник] — это путь к файлу, который был перемещен или переименован, а [место назначения] — это путь к месту, куда он собирается быть перемещенным. Если [назначение] совпадает с [источником], но указанное вами имя файла отличается от оригинала, файл переименовывается, а не перемещается.

Используя тот же пример, что и раньше, давайте переместим файл incognito.xlsx из нашей папки Digital Citizen в подпапку «Безопасность для всех», а затем переименуем его в web_incognito.xlsx . Для этого нам нужно выполнить следующие команды: mv "/mnt/d/Digital Citizen/incognito.xlsx" "/mnt/d/Digital Citizen/Security for Everyone", а затем mv "/mnt/d/Digital Citizen/Security for Everyone/incognito.xlsx" "/mnt/d/Digital Citizen/Security for Everyone/web_incognito.xlsx".

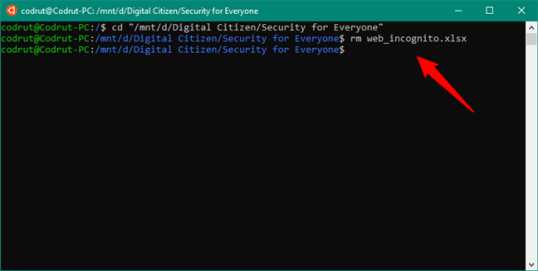

5. Как удалить файлы с вашего ПК с Windows 10, используя Bash на Ubuntu, используя команду RM

Удаление или удаление файлов в Bash производится с помощью команды rm [file] . Чтобы удалить файл web_incognito.xlsx, который мы создали ранее, сначала перейдите в нашу папку « Безопасность для всех », в которой он находится, с помощью команды cd "/mnt/d/Digital Citizen/Security for Everyone". Затем мы запускаем команду rm web_incognito.xlsx.

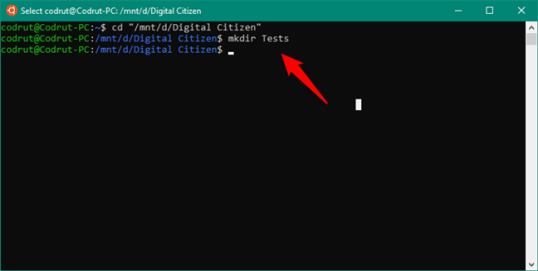

6. Как создавать папки на ПК с Windows 10 с помощью Bash на Ubuntu, используя команду MKDIR

Создание папки с помощью Bash выполняется с помощью команды mkdir [папка] , где [папка] — это имя папки, которую вы хотите создать. В качестве примера, скажем, мы хотим создать папку с именем Tests внутри нашего каталога Digital Citizen . Для этого сначала перейдите в папку Digital Citizen (cd «/mnt/d/Digital Citizen»), а затем выполните команду mkdir Tests. Это так просто.

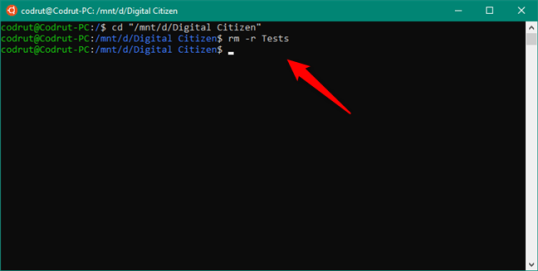

7. Как удалить папки с вашего ПК с Windows 10, используя Bash в Ubuntu, используя команду RM -R

Точно так же удаление или удаление папки с помощью Bash также просто. Перейдите в родительский каталог папки, которую вы хотите удалить, и выполните команду rm -r [папка] , где [папка] — это имя папки, которую нужно удалить. Возможно, вы заметили, что эта команда также содержит аргумент -r: вам нужно добавить его, чтобы все в этой папке также рекурсивно удалялось.

В качестве примера давайте удалим папку « Тесты », которую мы ранее создали в нашей папке «Digital Citizen». Для этого сначала нужно перейти в родительскую папку, которая называется Digital Citizen, с помощью команды: cd "/mnt/d/Digital Citizen". Затем мы должны запустить команду rm -r Tests.

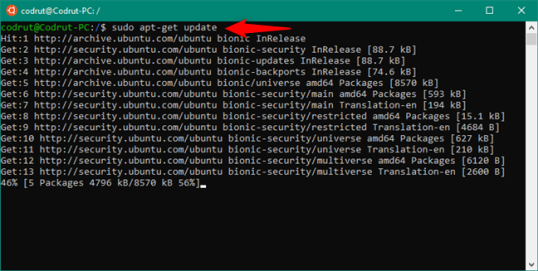

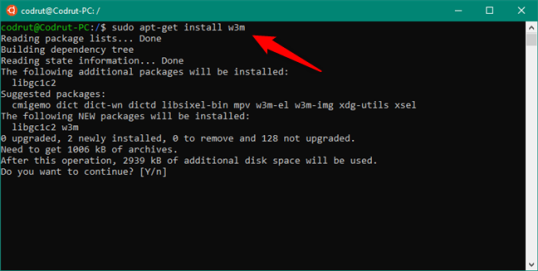

8. Как загрузить и установить приложения Linux в Windows 10, используя Bash в Ubuntu, с помощью команды SUDO APT-GET INSTALL

Linux также позволяет вам запускать команды как суперпользователь, используя команду SUDO, которая дает вам административные привилегии. Синтаксис прост: sudo [приложение], где [приложение] может быть любой программой, установленной в операционной системе. Поскольку команда sudo дает вам административные полномочия над всем в Linux, она очень похожа на то, что может делать учетная запись администратора в Windows. Если вы хотите загрузить, установить и запустить приложения Linux, вы можете использовать следующие команды:

Сначала запустите sudo apt-get update. Эта команда загружает последние списки программного обеспечения из Ubuntu.

Затем, чтобы загрузить и установить нужное приложение для Linux, запустите sudo apt-get install [имя приложения] . Например, если мы хотим установить w3m , который является текстовым веб-браузером, нам нужно запустить sudo apt-get install w3m . Если приложению требуются дополнительные пакеты, возможно, вам придется подтвердить, что вы хотите продолжить, и в этом случае нажмите клавишу Y на клавиатуре.

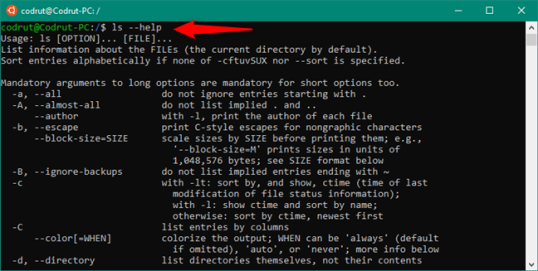

9. Как получить помощь в Bash на Ubuntu для Windows, используя аргумент HELP

Если вы хотите узнать больше о том, что делает определенная команда, напишите ее в Bash и добавьте параметр --help. Отображаемая информация должна пролить больше света на структуру и использование этой команды. Взять, к примеру, команду ls, которая перечисляет содержимое папки. Это может показаться простой командой, но она предлагает довольно много опций для отображения информации. Вот часть помощи, которую вы получите за это:

Вы пробовали Bash на Ubuntu в Windows?

Мы надеемся, что нам удалось познакомить вас с очень интересным миром Linux Bash и основами его использования в Windows 10. Попробуйте команды, которые мы продемонстрировали, и узнайте больше о каждой команде, используя аргумент HELP. Если у вас есть какие-либо вопросы или советы, которыми можно поделиться, не стесняйтесь комментировать ниже.