DNS (система доменных имен) хранит информацию, относящуюся к доменным именам, в виде распределенной базы данных. Служба клиент-сервер переводит доменные имена в IP-адреса и наоборот.

Большинство других сетевых служб, таких как Интернет, электронная почта и передача файлов, используют DNS. Даже если вы решите купить прокси, без работающего DNS не обойтись. Неправильно настроенный DNS-сервер может привести к критическим проблемам с подключением. К счастью, устранение проблем с DNS — жизненно важный и относительно простой процесс.

Следуйте этому руководству, чтобы узнать о практических шагах по устранению проблем с DNS.

Предпосылки

- Стабильное интернет-соединение.

- Доступ к командной строке/терминалу.

- Учетная запись пользователя с правами администратора/sudo.

Устранение неполадок DNS

Устранение неполадок DNS следует логическим шагам — от основного устранения неполадок сети до более глубокого анализа. Сетевые службы часто сообщают о проблемах с DNS по причинам, не требующим углубленного устранения неполадок DNS.

Если у вас возникли проблемы с DNS, начните с выполнения следующих шагов, прежде чем переходить к углубленному устранению неполадок:

- Проверьте кабели

Если вы используете проводное соединение, убедитесь, что все подключено правильно. В беспроводных сетях проверьте, включен ли WiFi и подключен ли он. Проверьте маршрутизатор, все ли кабели исправны. Попробуйте переключить порты на кабели Ethernet и проверить соединение.

- Перезагрузите роутер

Выключите маршрутизатор и подождите не менее двух минут, прежде чем снова его включить. Дождитесь полной загрузки маршрутизатора перед повторной проверкой соединения.

- Сканирование на наличие вредоносных программ

Иногда вирусы блокируют подключение к Интернету. Выполните сканирование, чтобы увидеть, появляется ли что-нибудь подозрительное, и обработайте его соответствующим образом.

- Проверьте сайт

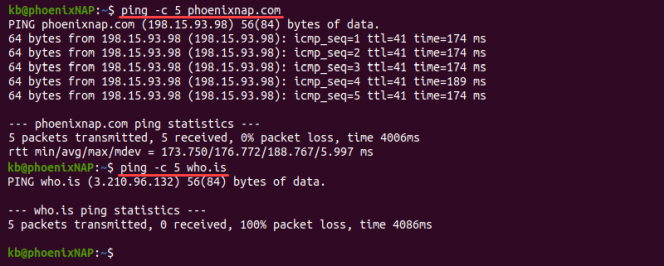

Если проблемы возникают при подключении к определенному сайту или его части, проверьте, не связана ли проблема с подключением с самим сайтом. Один из способов сделать это — использовать команду ping.

Вывод команды помогает определить причину проблемы с подключением:

1. Если ping не отображается ответ, проблема, скорее всего, на стороне сервера.

2. Частая причина ошибки в ответе — плохо настроенный DNS-сервер или ограничения брандмауэра.

3. Если в выходных данных отображается ответ, скорее всего, проблема связана с DNS.

В приведенном ниже исчерпывающем списке содержатся ценные советы по устранению проблем с DNS.

Проверьте настройки TCP/IP

Неверно настроенные адреса DNS-серверов — частая проблема. Сбросьте настройки и проверьте, вернулась ли связь в нормальное состояние. В зависимости от того, какую ОС вы используете, действия различаются.

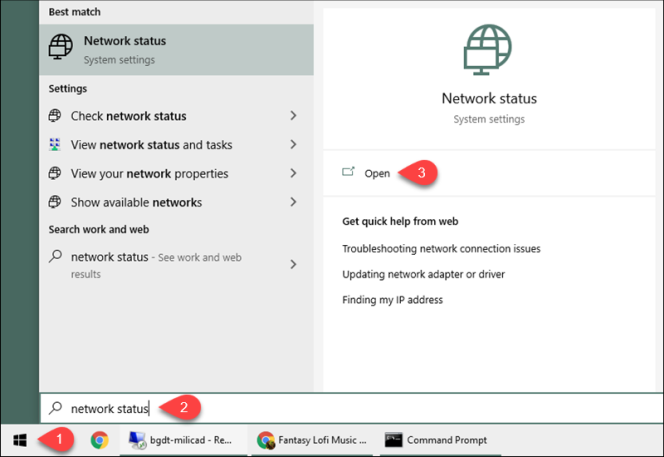

Для Windows:

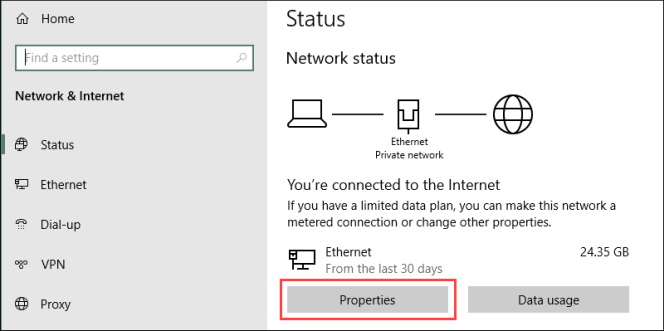

1. Найдите пункт «Состояние сети» в меню «Пуск» и откройте инструмент.

2. Выберите «Свойства» под сведениями о сетевом подключении.

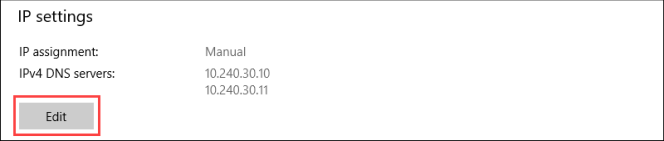

3. Нажмите кнопку «Изменить», чтобы изменить настройки IP.

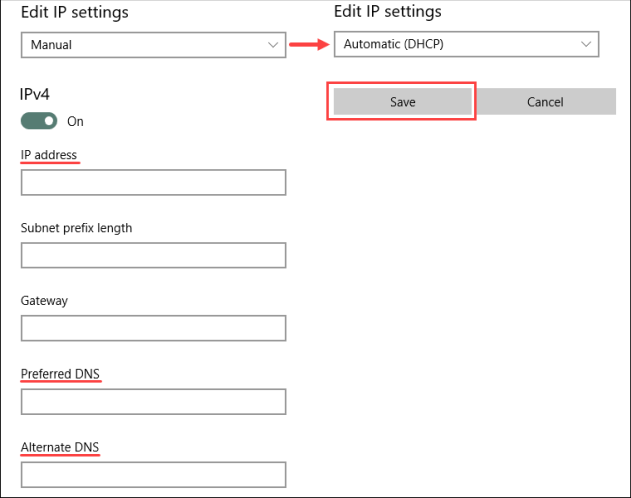

4. Если назначение IP — это вручную, дважды проверьте IP, Preferred и Alternate DNS — адреса. Измените назначение IP-адреса, выбрав «Автоматически (DHCP)» в раскрывающемся меню, чтобы вернуться к нормальному состоянию.

5. По завершении сохраните настройки.

Для Linux:

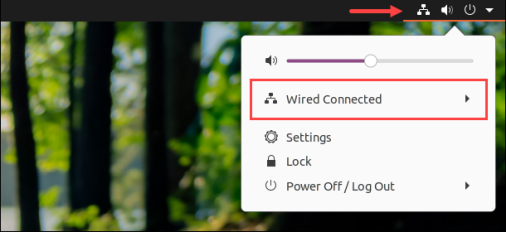

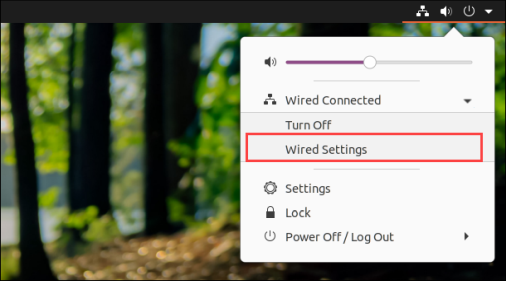

1. Щелкните значок подключения в правом верхнем углу.

2. Откройте меню и выберите «Настройки проводной сети».

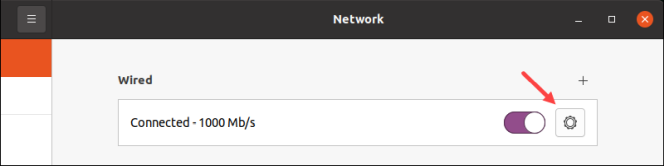

3. Щелкните значок шестеренки на панели подключения, чтобы открыть настройки.

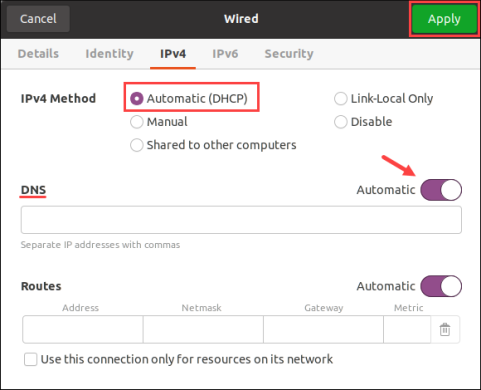

4. Перейдите на вкладку IPv4 в меню настроек.

5. Если назначено вручную, дважды проверьте список адресов и IP-адресов DNS. Выберите параметр «Автоматически (DHCP)» и установите переключатель DNS в положение «Автоматически», чтобы вернуться к нормальному состоянию.

По завершении примените настройки и закройте окно. Наконец, проверьте соединение, чтобы убедиться, что все работает правильно.

Очистить кеш DNS

Сопоставление IP-адресов с популярными веб-сайтами часто становится целью злонамеренных атак. DNS кэширует информацию, чтобы повысить скорость загрузки, и, возможно, кешировал неправильный адрес. Очистка кеша DNS удаляет всю информацию поиска и обновления с последующими запросами.

Очистка кеша DNS в целом является хорошей мерой безопасности.

Освободить и обновить IP-адрес DHCP-сервера

Освобождение и обновление IP-адреса помогает разрешить конфликт IP-адресов и старую информацию DNS путем обновления кэшированной информации. Самый простой способ выполнить выпуск и продление — через командную строку/терминал.

Предупреждение: сброс IP отключает компьютер от Интернета.

Чтобы обновить IP-адрес в Windows с помощью командной строки:

1. Выполните следующие команды, чтобы освободить текущий IP-адрес и обновить информацию:

IPCONFIG /RELEASE IPCONFIG /RENEW

2. Проверьте новую информацию с помощью:

IPCONFIG /ALL

Чтобы принудительно обновить IP в Linux через терминал:

1. Откройте терминал и освободите текущий IP с помощью следующей команды:

sudo dhclient -r

Терминал выводит подтверждающее сообщение, и соединение закрывается.

2. Запустите dhclient без каких-либо опций для обновления IP:

sudo dhclient

Переход на общедоступные DNS-серверы

Измените DNS-серверы на адреса общедоступного домена. Некоторые стандартные опции:

8.8.8.8Адрес Google как основной и8.8.4.4как дополнительный.- Адрес Cloudflare

1.1.1.1как основной и1.0.0.1как дополнительный.

Адреса в публичном домене обычно надежны и доступны бесплатно. Однако используйте это только как временное решение.

С другой стороны, некоторые общедоступные DNS-серверы блокируют трафик с вредоносных веб-сайтов. Общедоступный DNS может обнаружить помеченный веб-сайт как подозрительный, а используемый вами общедоступный DNS может блокировать доступ.

Используйте копать

Команда dig (поиск информации о домене) предоставляет информацию DNS и помогает в диагностике проблем. Необработанные выходные данные утилиты делают ее предпочтительным методом устранения проблем с DNS.

Программа по умолчанию доступна в macOS и Linux и бесплатна для установки в Windows.

Чтобы получить информацию о раскопках для домена, выполните в терминале следующую команду:

dig <domain name or IP>

Примечание. Использование IP-адреса выполняет обратный поиск в DNS.

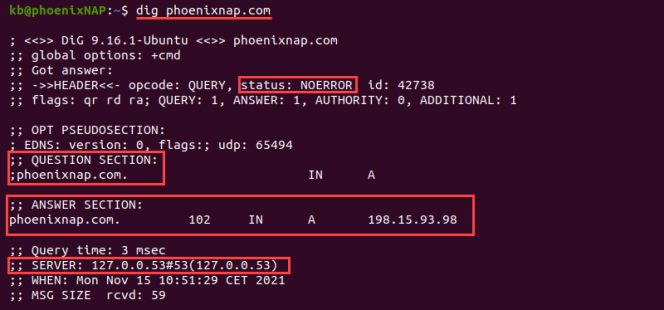

Например, чтобы отобразить информацию phoenixnap.com, запустите:

dig phoenixnap.com

statusПоказывает, был ли запрос успешным.ANSWER SECTIONПоказывает ответ на запрос, отправленный вQUESTION SECTIONформате.- Отображает

SERVERадрес общедоступного DNS-сервера.

По умолчанию dig ищет A-запись для домена и показывает, на какой IP-адрес указывает домен при разрешении имени.

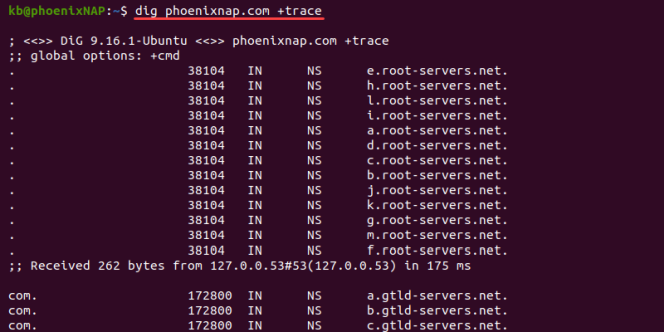

Инструмент раскопок предлагает множество дополнительных опций для всестороннего поиска. Например, добавьте +traceтег, чтобы увидеть полный путь к месту назначения:

dig phoenixnap.com +trace

Эта +trace опция помогает точно определить падение трафика на маршруте до пункта назначения.

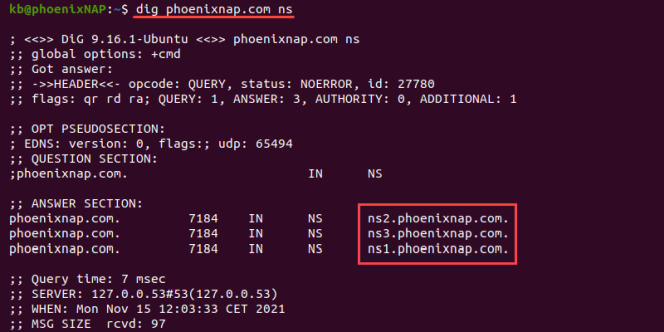

Чтобы проверить делегированные серверы имен, используйте ns опцию:

dig phoenixnap.com ns

Используйте эту ns опцию, чтобы помочь выявить и устранить проблемы делегирования.

Используйте nslookup

Команда nslookup предоставляет функции для проверки различных записей DNS и серверов. Этот инструмент по умолчанию доступен в операционных системах macOS, Linux и Windows, и это был первый инструмент для запроса DNS.

Чтобы получить информацию nslookup для домена, используйте следующую команду в командной строке/терминале:

nslookup <domain name or IP>

Например, бегите nslookup за phoenixnap.com:

nslookup phoenixnap.com

В выходных данных печатается адрес DNS-сервера и ответ A-записи. Команда nslookupпредпочтительнее для Windows из-за ее доступности.

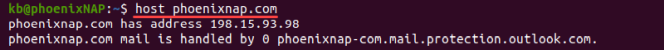

Использовать хост

Утилита хоста — это простая программа для поиска в DNS. Команда доступна для систем macOS и Linux.

Основной синтаксис для хоста:

host <domain name or IP>

Например:

host phoenixnap.com

Команда host отлично подходит для быстрой проверки, существует ли доменное имя и разрешается ли оно в адрес. Типичный вариант использования host— сценарии bash.

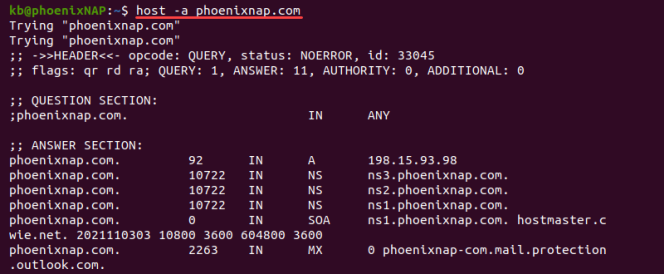

Используйте дополнительные параметры для отображения дополнительной информации. Например, добавьте -a тег, чтобы увидеть аналогичный вывод digкоманды:

host -a phoenixnap.com

Выходные данные показывают дополнительную информацию в разделе ответов, такую как NS, SOA, MX и другие доступные записи.

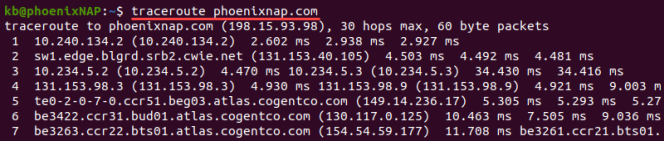

Используйте traceroute или tracert

Инструменты traceroute и tracert помогают проследить маршрут от источника до пункта назначения. При устранении проблем с DNS команды помогают определить, где в сети остановились пакеты. Команда tracerouteдоступна в macOS и Linux, а ее эквивалент в Windows tracert.

Примечание. Установите инструмент traceroute с помощью диспетчера пакетов apt:

sudo apt install traceroute

В качестве легкодоступной и более простой альтернативы используйте tracepath.

Чтобы отобразить сеть, выполните в терминале следующую команду:

traceroute <domain name or IP>

Если вы используете Windows-машину, запустите:

tracert <domain name or IP>

Для получения дополнительной информации о команде traceroute/ tracertи о том, как читать выходные данные, ознакомьтесь с нашим подробным руководством по запуску Traceroute в Linux, Windows и macOS.

Свяжитесь с вашим интернет-провайдером

Если компьютер использует DNS провайдера, вы не сможете решить проблемы на своей стороне. Обращение к интернет-провайдеру помогает определить проблему и выявить трудности с ее стороны.

Вывод

В конце этого руководства у вас должно быть несколько инструментов и приемов, которые помогут вам решить проблемы с DNS.