Сертификация Red Hat Certified System Administrator (RHCSA) – начальная ступень сертификации, которая ориентирована на начинающих пользователей Linux/Unix, требующая, тем не менее, углубленных знаний устройства ОС RedHat. Для получения статуса RHCSA необходимо сдать один экзамен продолжительностью 2-3 часа, состоящий из 15-20 вопросов. По окончании экзамена виртуальная машина перезагружается, после чего на ней запускается скрипт, проверяющий правильность выполнения заданий в автоматическом режиме.

Архив рубрики: Публикации

PHP. Что быстрее: (int) или IntVal() ?

Иногда встречаю в одном программном коде разные способы приведения типов. А именно: (int) и IntVal(). Что же лучше использовать? Один из главных моих критериев работы программного кода — это быстродействие. От него и будет зависеть выбор функций. Поэтому оценим что же выполняется быстрее: (int) или IntVal(). Читать

Как добавить красивые таблицы в посты WordPress

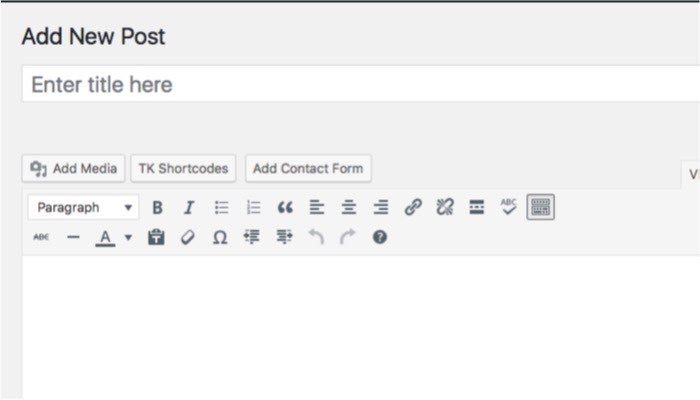

Вы искали через меню редактирования, переключаться между текстом и визуальными вкладками, и вы просто не смогли найти возможность сделать это. Все эти годы с помощью WordPress, вы всегда предполагали, что этот стандартный инструмент был там. Ваш здравый смысл говорит, что должно быть там.

Но таблицы не было.

Шутки в сторону. Самая популярная CMS в мире, и не имеет возможность создать таблицы?

К счастью, работая в среде WordPress, всегда есть плагин или два, которые дают возможность для вставки таблицы.

Подозрительные лица

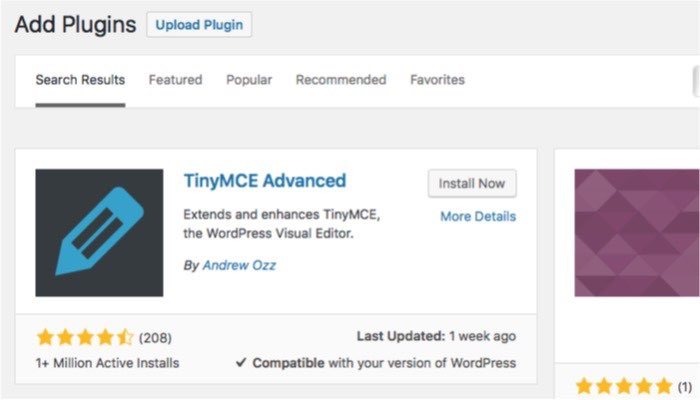

Самый распространенный способ, чтобы вставить таблицу в WordPress, является «разблокировать» более продвинутые опции редактирования с помощью плагина. Наиболее распространенный плагин, который люди используют это TinyMCE Advanced. Вы можете скачать и установить плагин через «Плагины -> Добавить новый» внутри вашей админки в WordPress.

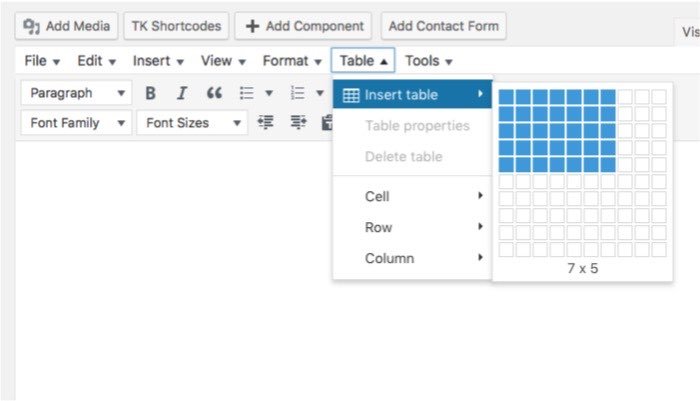

После установки, вы заметите, что ваше меню редактирования WordPress становится более продвинутой с дополнительными меню и опций редактирования. Одной из новых возможностей, вставка таблицы.

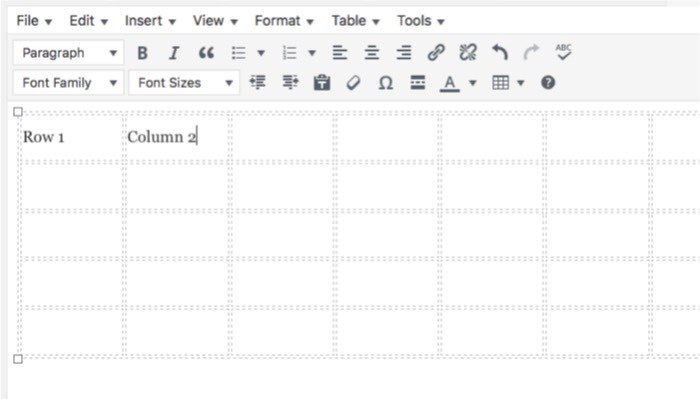

Но, как вы можете видеть на картинке ниже, добавленная таблица только простые строки и столбцы для заполнения вашим контентом.

Но, чтобы иметь возможность вставлять более сложные, многофункциональные и красивые таблицы, вам нужно TablePress.

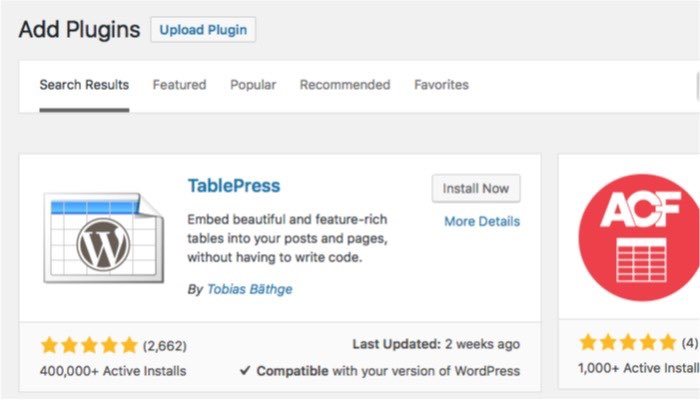

Знакомство с TablePress

Этот плагин также доступен из репозитория плагинов WordPress. Быстрый поиск и два щелчка на кнопке, все что нужно, чтобы начать использовать TablePress.

Но использование TablePress немного отличается от использования вариантов TinyMCE. Вместо того, чтобы вставить таблицу и заполнения содержимого внутри ваших постов или страниц, TablePress требует от вас, создать таблицу заранее и вставить ее с помощью шорткода.

Основное преимущество этого метода является то, что вы можете обновить таблицу без необходимости редактировать свои посты или страницы.

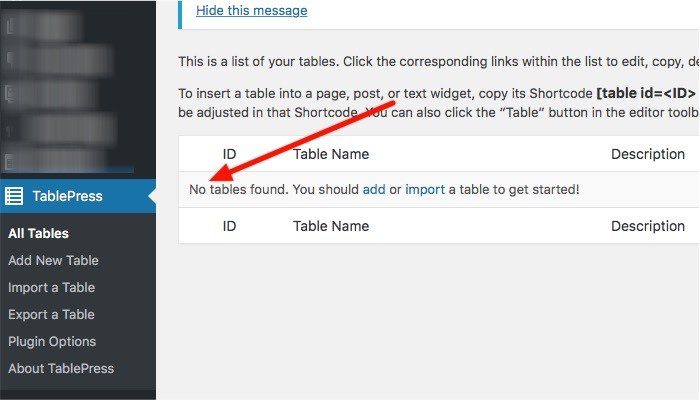

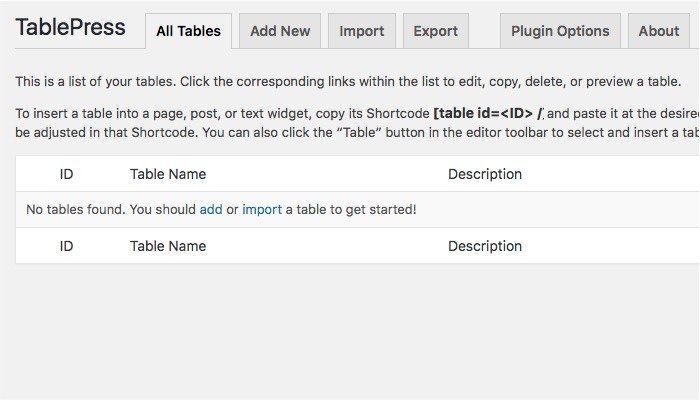

Для создания или изменения таблицы, используйте меню «TablePress» на боковой панели вашей области администратора WordPress. Первое, что вы увидите, это список всех доступных таблиц. Если вы еще не создали таблицу, то вы можете начать путем добавления или импортирования.

Есть несколько доступных вкладок, каждая из которых относится к его функциям: “Add New,” “Import,” “Export,” “Plugin Options” и “About.”

То, что делает TablePress чрезвычайно полезным является возможность импорта и экспорта таблиц. Так что если вы уже создали электронные таблицы, вам не нужно заново создавать их в WordPress. И наоборот: таблицы, которые вы собрали в вашем TablePress могут быть повторно использованы вне WordPress.

Создание и Вставка таблицы

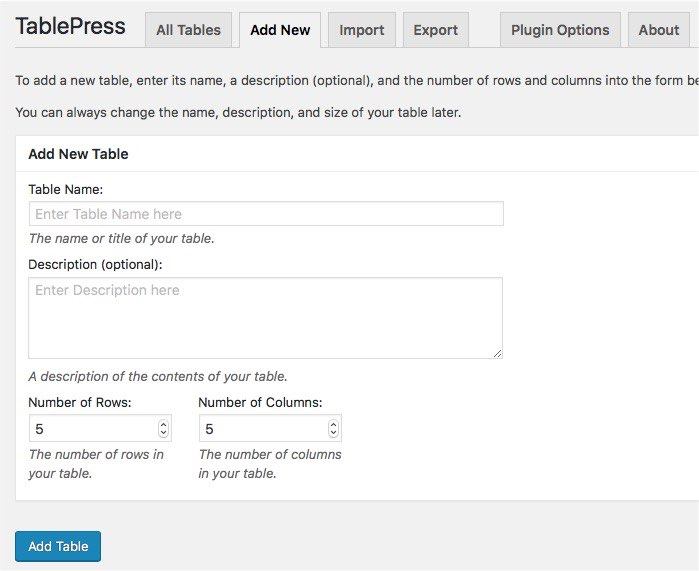

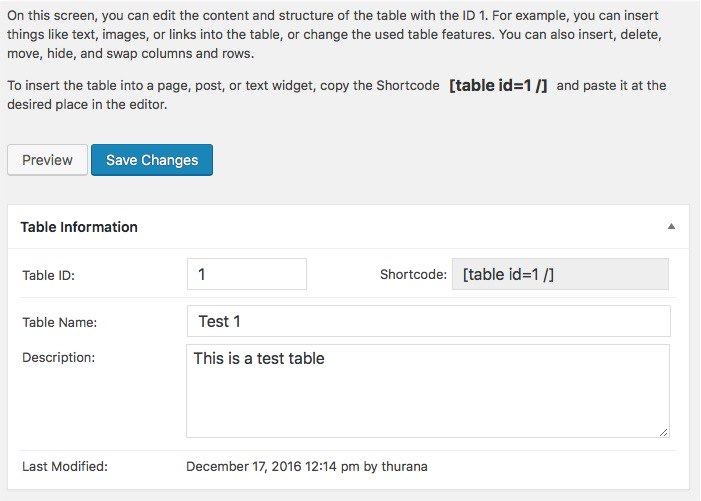

Чтобы создать таблицу, перейдите на вкладку «Add New», введите имя таблицы и описания, и укажите, сколько строк и столбцов, вы хотите на столе.

После нажатия на кнопку «Add Table», вы получите шорткод с настольным идентификатором. Это код, который вы можете вставить в вашем посте или странице.

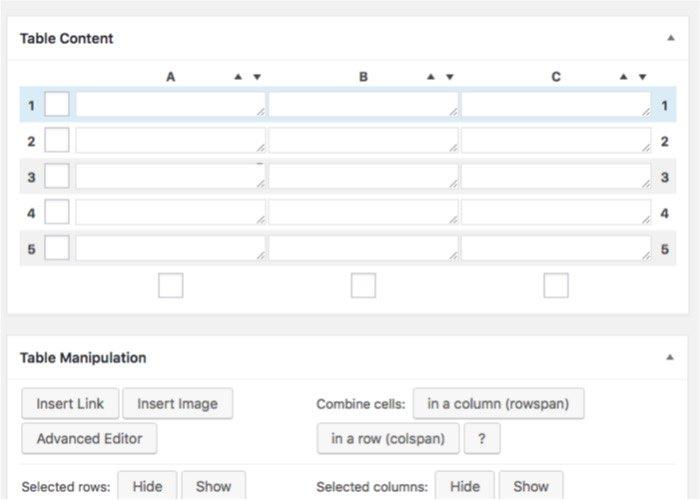

Вы можете вставить содержимое таблицы и настроить его дальше, используя имеющиеся под таблицей опций.

После того, как все сделано, прокрутите вниз до нижней части страницы и нажмите кнопку «Save Changes». Можно также копировать, экспортировать или удалить таблицу, если вы хотите.

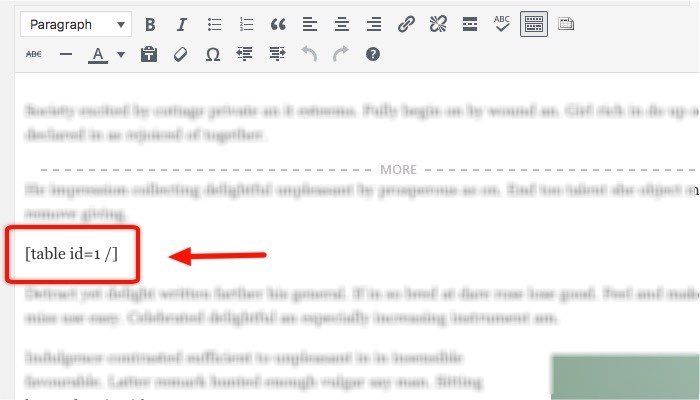

Затем скопируйте шорткод таблицы, и вставьте его в пост или страницу, где вы хотите, чтобы появилась таблица.

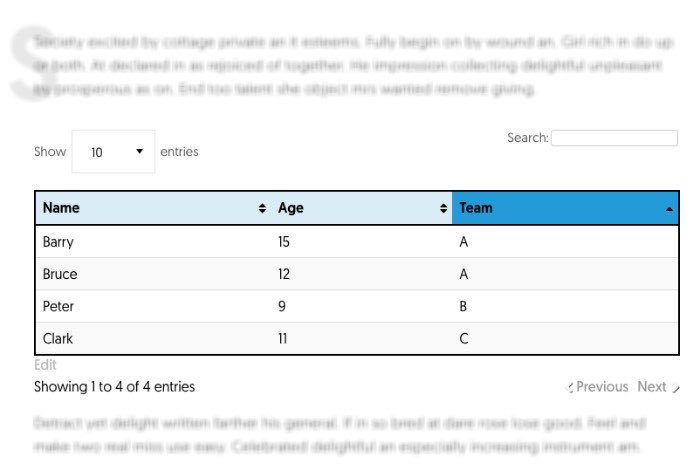

TablePress поставляется с базовым дизайном, который выглядит намного лучше, чем Barebone таблицы TinyMCE. Вы можете улучшить его дальше, используя стили CSS. Если вы не используете CSS стилей, чтобы настроить внешний вид вашей таблицы, его внешний вид будет в значительной степени зависеть от конструкции темы, которую вы используете. Вот как выглядит результат на реальном посте.

Дополнительно

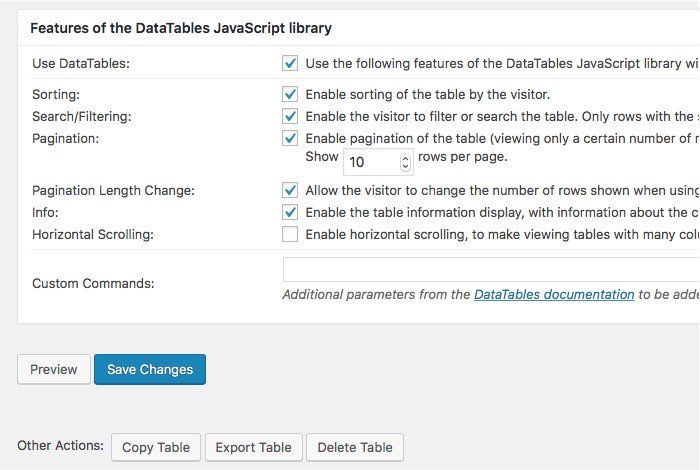

TablePress поставляется с некоторыми дополнениями из коробки. Если вы заметили, что «результат» изображение выше, вы можете увидеть «Показывать 10 записей» над таблицей слева. Ваши посетители могут использовать этот выпадающий вариант, чтобы установить, сколько строк они хотят видеть.

Там также «Search Box» на верхней правой стороне таблицы и кнопки «Предыдущий / Следующий» на нижнем правом углу. Посетители могут также сделать сортировку по возрастанию/убыванию для отдельной строки.

Еще одна дополнительная функция, которая была бы очень полезна для офисных работников, это возможность использовать «формулы» внутри таблицы, как вы обычно делаете в электронной таблице.

Есть множество других возможностей, которые поддерживает этот плагин, и вы можете изучить, и использовать в полной мере все возможности плагина. Но TablePress уже более чем достаточно, чтобы удовлетворить обычных пользователей WordPress, даже без каких-либо дополнений.

В то время как большинство обычных пользователей WordPress возможно, никогда не будут использовать таблицы в создании контента, вы будете рады узнать, что есть TablePress.

Файл mysql-bin огромного размера. Как почистить, отключить или удалить бинарные логи

В один прекрасный момент мониторинг zabbix прислал оповещение о том, что на одном из серверов заканчивается место на диске. Просмотр занятого места быстро выявил виновника события — бинарные логи mysql-bin.00000, mysql-bin.00001 и так далее в папке /var/lib/mysql. Стал разбираться, что это за файлы и зачем они нужны.

Установка VestaCP на Ubuntu

Все настройки веб-сервера можно выполнить вручную через терминал. Но при управлении большим хостингом или огромным количеством сайтов сложно выполнять все действия вручную. Для таких ситуаций существуют панели управления хостингом. Одна из них — VestaCP. Это панель управления с открытым исходным кодом, доступная для загрузки и использования полностью бесплатно.

В этой статье мы рассмотрим как выполняется начальная настройка и установка VestaCP на Ubuntu. Панель позволяет в автоматическом режиме установить все программное обеспечение и подготовить его к работе. Но сначала давайте разберем системные требования программы.

Читать

Установка ispmanager 5 на Ubuntu Server

ISPManager — это одна из самых популярных панелей управления хостингом среди коммерческих решений. Она позволяет устанавливать и автоматически настраивать такие популярные программные продукты, как Apache/Nginx, сервера баз данных MySQL или Postgresql, почтовые сервера Sendmail,Exim,Postfix и другое серверное программное обеспечение.

Все это можно полностью настраивать, а все действия выполняются через графический интерфейс. Кроме того, панель позволяет обновлять программное обеспечение, и поддерживает даже получение сертификатов SSL от Lets Encrypt. В этой статье мы рассмотрим как выполняется установка ispmanager 5 на Ubuntu Server. Хотя эта инструкция подойдет и для других дистрибутивов Linux.

Установка ISPManager 5

Обратите внимание, что установка ispmanager ubuntu должна быть выполнена на полностью чистую систему. Панель установит все необходимое программное обеспечение сама, а то что уже было установлено на сервере может только мешать. На данный момент поддерживаются версии Ubuntu 14.04 и 16.04. Нас будет интересовать последняя.

Шаг 1. Загрузка установщика

Панель платная, но получить пробную версию на три недели может каждый. Она автоматически активируется во время установки. Скачать установщик для самой последней версии можно с официального сайта с помощью команды:

wget "http://download.ispsystem.com/install.sh"

Чтобы разрешить выполнение скрипта нужно установить для него флаг исполняемый:

chmod +x install.sh

Шаг 2. Начало установки

Запустите скрипт установки:

sudo ./install.sh

Шаг 3. Проверка системы

Установщик ispmanager проверит, подходит ли ваша система для установки, достаточно ли места на диске и другие параметры:

Возможно, вам придется изменить имя хоста, оно должно соответствовать домену будущего сайта:

Шаг 4. Версия программы

Выберите какую версию вы хотите использовать, стабильную или бета:

Шаг 5. Продукт

Выберите продукт, который нужно установить, нам нужна установка ispmanager lite:

Шаг 6. Редакция

Выберите редакцию программы, которую будете устанавливать, вам доступно Lite, Lite с основным программным обеспечением и Bussines. Мы будем устанавливать версию Lite со всем программным обеспечением:

Шаг 7. Установка панели

Дождитесь завершения установки панели больше вашего вмешательства не потребуется:

Панель установит все необходимые компоненты, в том числе веб-сервер, сервер баз данных и почтовый сервер. После завершения установки вы увидите сообщение по какому адресу можно найти панель:

Установка программы завершена, теперь не менее интересная задача — настройка ispmanager 5.

Шаг 8. Настройка IP и порта

Вы можете изменить IP адрес и порт на котором будет ожидать подключения ispmanager. Программа работает на своем веб-сервере ihttpd и его настройки находятся в папке /usr/local/mgr5/etc/. Откройте конфигурационный файл и задайте нужные параметры:

sudo vi /usr/local/mgr5/etc/ihttpd.conf

Затем сохраните и перезапустите панель командой:

killall core

Шаг 9. Запуск панели

Откройте в браузере указанный программой или настроенный адрес. Утилита будет пытаться работать по https. Но если она не смогла получить сертификат от Lets Encrypt, то создаст свой, которому браузер не доверяет:

Но мы знаем, что он надежный, поэтому нажмите Дополнительно, затем Перейти на сайт.

Шаг 10. Вход в панель

Дальше, для авторизации вам нужно ввести логин root и пароль суперпользователя. Вы не сможете работать с панелью без прав суперпользователя:

Шаг 11. Лицензия

При первом входе нужно принять лицензионное соглашение:

Шаг 12. Первоначальная настройка

Дальше вам предстоит выполнить первоначальную настройку, просто проверьте все ли параметры указаны правильно:

Шаг 13. Главная страница

После завершения настройки вы попадаете на главную страницу, откуда можете наблюдать за нагрузкой на сервер, состоянием программного обеспечения и другими параметрами:

Шаг 14. Создание домена

Теперь нужно настроить домен вашего сайта. Перейдите на вкладку WWW-домены на панели слева и выберите Добавить:

Шаг 15. Настройка домена

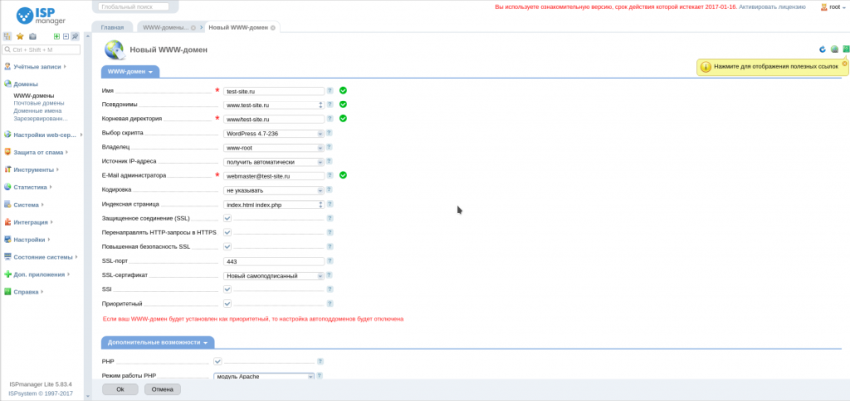

Укажите все необходимые параметры и нажмите Ок для прикрепления домена. Фактически эта настройка не создает домен, а только настраивает конфигурацию веб-сервера так, чтобы он мог обрабатывать запросы к этому домену:

Из обязательных полей нужно указать имя домена, также можно сделать его приоритетным с помощью галочки, чтобы все запросы перенаправлялись к нему. Дополнительно можно настроить SSL, а также сразу установить движок, например, WordPress.

Шаг 16. Настройка DNS

На стороне нашего сервера домен настроен. Но осталось сделать правильные DNS записи у вашего DNS провайдера. Откройте вкладку Доменные имена, выберите ваш домен в списке и нажмите кнопку Записи:

Все эти записи нужно добавить в настройки вашей DNS зоны. Это необходимо для нормальной работы почты и других сервисов:

Шаг 17. Готово

После завершения всех этих настроек и спустя некоторое время, необходимое на обновление DNS зоны вы можете проверить работу своего сайта набрав в адресной строке имя домена:

Выводы

В сегодняшней статье мы рассмотрели как выполняется установка ispmanager 5 на сервер или обычный компьютер, а также как осуществляется настройка ispmanager 5. С помощью панели управления вы можете намного быстрее настроить систему и подготовить ее к работе.

В одной из следующих статей мы рассмотрим как выполняется панели с открытым исходным кодом — Vesta CP. Если у вас остались вопросы, спрашивайте в комментариях.