Я уверен, что вы слышали это много раз, пока вам не надоело это слышать. Вам нужны надежные уникальные пароли для каждой из ваших учетных записей. Не используйте один и тот же пароль более одного раза. Не используйте личную информацию и создавайте пароли как можно длиннее.

Это означает отсутствие паролей, таких как 12345 или abcde. Или классический password. Если вы используете их, не спрашивайте себя или других, почему вас взломали. Вместо этого вам нужно что-то невероятное, например, g6J2_a1##@RlQ56..99+*B.

Но тогда возникает проблема, что вы не робот, который может запомнить такие непонятные пароли. Вот почему вам нужен менеджер паролей, и, поскольку я очень люблю программное обеспечение с открытым исходным кодом, мой менеджер паролей на выбор — KeePass.

Я лояльно к нему отношусь, потому что у него есть портативная версия, так что он помещается на мою флешку.

Настройка KeePass в первый раз

Я собираюсь использовать переносную версию для Windows для этой статьи, так как я обычно не люблю устанавливать программное обеспечение, если мне это не нужно. Кроме того, поскольку я использую несколько устройств, мне нравится то, что можно использовать на USB-накопителе.

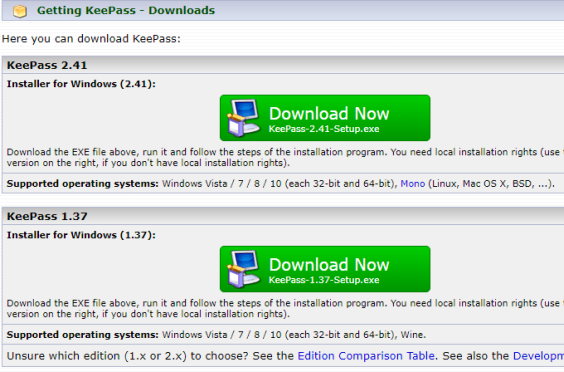

Итак, сначала вам нужен установочный файл (очевидно).

Если вы перейдете на страницу загрузок KeePass, вы увидите самые последние версии Windows вверху. Всегда используйте самую последнюю версию.

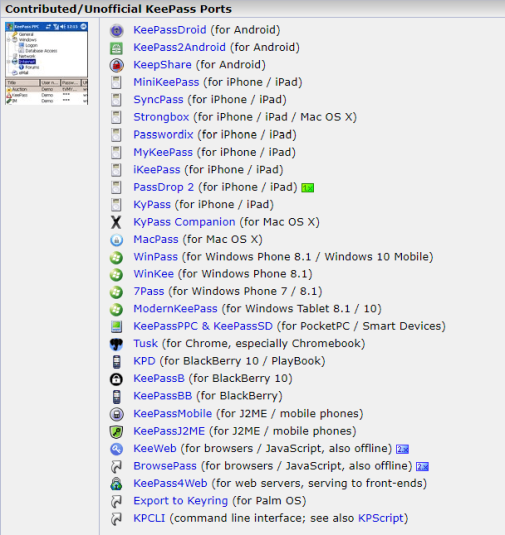

Ниже вы увидите версии KeePass для других платформ, таких как MacOS, Linux, iOS, Android и так далее. Есть даже один для Blackberry.

Хотя они не все называются KeePass, тем не менее, они полностью совместимы с базами паролей KeePass.

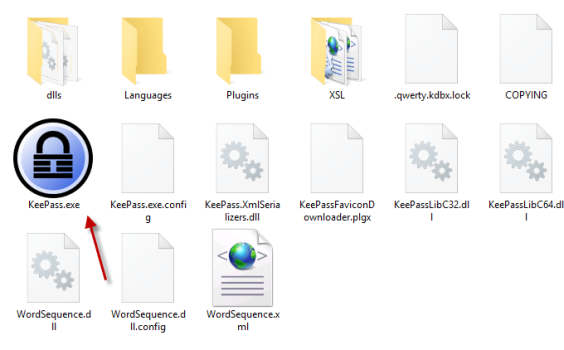

Скачайте и разархивируйте zip-файл, убедившись, что структура папок остается неизменной. Поместите распакованный файл на компьютер или USB-накопитель и откройте его.

Нажмите на KeePass.exe, чтобы запустить программу, и вы увидите окно входа в систему, которое дает вам доступ к вашей безопасной базе паролей.

Но поскольку вы впервые пользуетесь KeePass, база данных еще не открыта. Так что вам придется сделать одну.

Закройте окно входа в систему, и появится пустое окно.

Создание вашей первой базы данных.

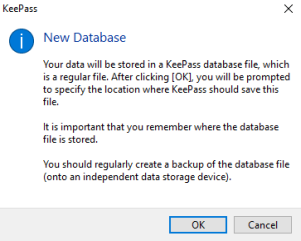

Нажмите File → New , что вызывает это окно.

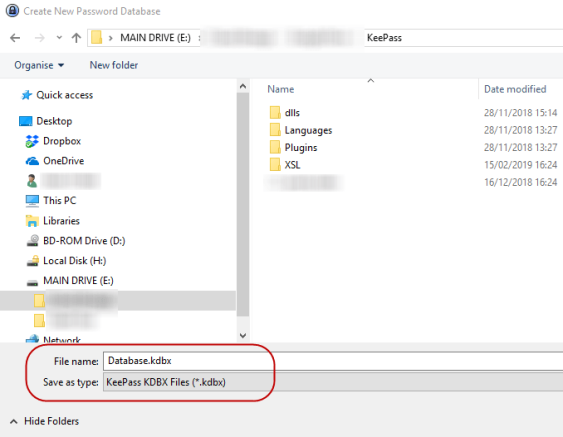

Нажмите OK, и следующим шагом будет создание и сохранение файла KDBX (формат файла базы данных паролей KeePass).

Убедитесь, что он находится в той же папке, что и другие папки и файлы KeePass, чтобы не потерять его.

Вы также можете переименовать файл KDBX по своему усмотрению. Назовите это Манго, если хотите. KeePass не волнует. Пока существует формат файла KDBX, это все, что имеет значение.

Установка пароля базы данных

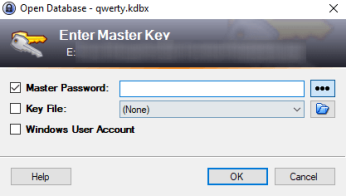

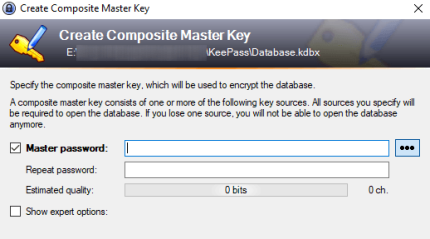

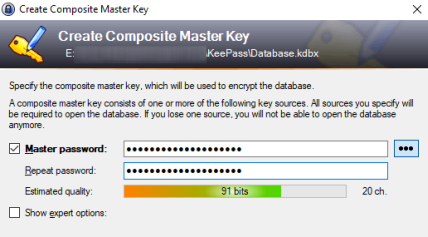

Единственное, что мешает кому-то взломать вашу базу паролей, — это пароль, который вы даете своей базе данных KeePass. Сделайте его слабым, и он будет подобран. Сделайте его сложным, и никто никогда не сможет его подобрать.

Так что не торопитесь с этой частью процесса.

Постарайтесь, чтобы ваш пароль базы данных был как можно сложнее для угадывания. Используйте заглавные и строчные буквы, цифры и, возможно, несколько специальных символов, таких как запятая или точка.

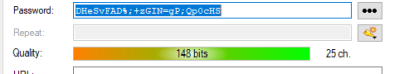

Когда вы вводите желаемый пароль, его «оценочное качество» покажет вам, что KeePass думает о вашем выборе. Вам нужно, чтобы эта оценка поднялась как можно выше.

Вам может понадобиться экстренный лист!

Наконец, вас спросят, хотите ли вы распечатать «Экстренный лист». ДА!

По понятным причинам здесь нет опции сброса пароля. Поэтому, если вы забудете пароль к своей базе данных или умрете, и вашим ближайшим родственникам понадобятся ваши пароли, то у вас или у них будет серьезная проблема.

Поэтому распечатайте лист аварийной ситуации, запишите мастер-пароль и спрячьте его. Если это для ваших ближайших родственников, поместите это туда, где они могут найти этот лист.

Настройте свою базу данных

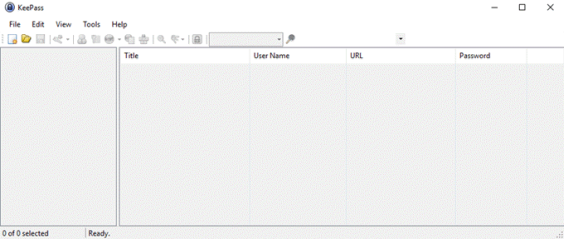

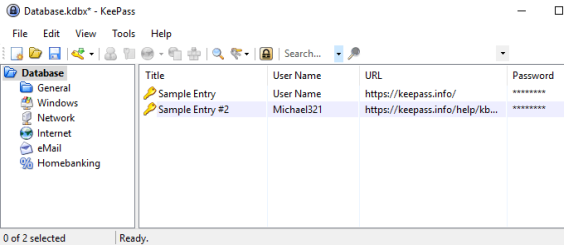

Теперь ваша база данных откроется, и вы сможете начать создавать и сохранять пароли.

Категории находятся слева. Это те, которые KeePass предоставляет по умолчанию, но вы можете удалить их или переименовать, если хотите. Вы также можете делать неограниченное количество новых.

Он будет иметь две записи с образцами, уже сохраненными справа, и вы можете удалить их.

Генерация вашего первого пароля

Чтобы сгенерировать пароль, перейдите в верхнюю часть окна базы данных паролей и нажмите на маленький желтый ключ.

Откроется окно нового пароля. Теперь вам нужно заполнить поля. Название будет названием сайта, программного обеспечения, что угодно. Имя пользователя… ну, это само за себя. URL, очевидно, будет ссылкой на веб-сайт или службу программного обеспечения. Ни одно из этих полей НЕ ДОЛЖНО быть заполнено в обязательном порядке, но это помогает.

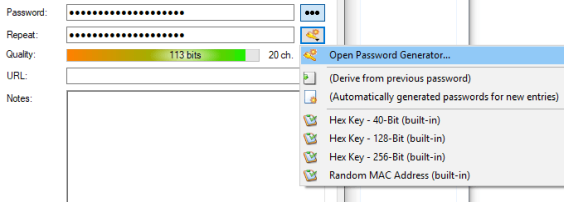

Теперь о пароле. Из соображений безопасности пароль скрыт точками. Если вы нажмете кнопку с тремя точками, пароль раскроется. Нажмите кнопку еще раз, чтобы замаскировать пароль.

Чтобы создать пароль, нажмите значок ключа под трехточечной кнопкой, и вы получите это меню. Выберите «Открыть генератор паролей».

Вам действительно нужно только создать с использованием набора символов . Выберите длину вашего пароля (хорошая длина — минимум 25 символов). Затем выберите, какие типы символов вы хотите в пароле.

Теперь нажмите OK, и поле пароля будет предварительно заполнено паролем. Нажмите на кнопку из трех точек, чтобы увидеть, что вам дали. Не нравится Используйте генератор паролей еще раз для следующего вращения.

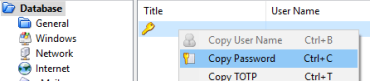

Вход в систему

Если вы хотите войти на этот сайт, щелкните правой кнопкой мыши запись в KeePass и выберите «Копировать имя пользователя». Затем щелкните в поле имени пользователя на веб-сайте и нажмите CTRL+V, чтобы вставить имя пользователя (или CMD+V на Mac). Щелкните правой кнопкой мыши на записи еще раз и выберите «Скопировать пароль» и повторите процедуру в поле пароля.

Вы должны делать это быстро, потому что через 12 секунд KeePass стирает информацию из вашего буфера обмена по соображениям безопасности. Вы можете сократить или увеличить время в настройках KeePass.

Заключение

KeePass упрощает создание и управление сложными паролями. Теперь уже нет оправданий утверждать, что сохранение уникальных паролей истощает и вызывает стресс. KeePass делает это так же просто, как несколько щелчков мышью.

2019-03-01T01:01:37

Вопросы читателей