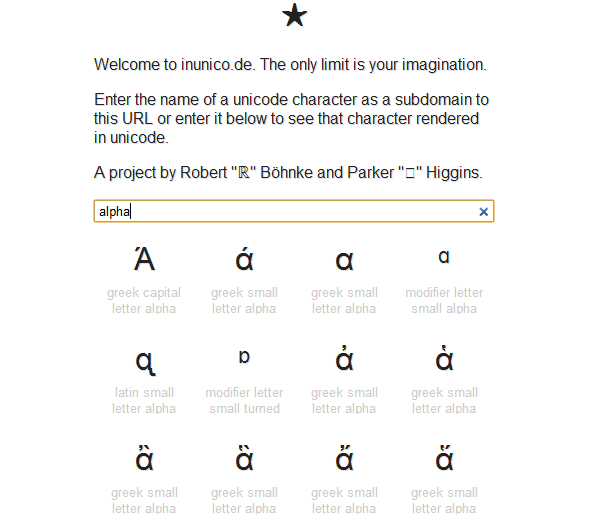

Интернет завален символами Unicode, и иногда, даже зная имя символа, мы склонны забывать его точную форму, символ и детали. Это где Inunico.de, веб-приложение, может пригодиться. Приложение позволяет просматривать различные символы Unicode, просто вводя имя символа, после чего отображаются совпадающие символы Unicode из своей базы данных.Inunico.de имеет аккуратный минималистичный интерфейс, что делает его исключительно простым в использовании. Все, что вам нужно сделать, это просто ввести имя символа Unicode и нажать Enter. Будет отображена таблица результатов со всеми возможными совпадениями. Каждый символ имеет имя, прописные и строчные буквы. Если вы знаете точное имя своего символа Юникода, вы даже можете использовать его имя в качестве поддомена службы, чтобы перейти непосредственно к этой букве.

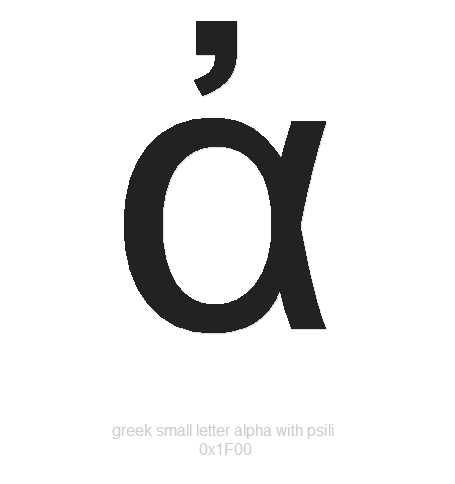

Вы можете щелкнуть любой символ, чтобы просмотреть его в большем размере или скопировать в буфер обмена.

Веб-приложение предназначено для быстрой справки, если вы смутно помните, как называется персонаж, но не можете его нарисовать. Есть некоторые веб-приложения, такие как Shapecatcher, которые просят вас рисовать фигуры, а затем идентифицируют их из тех, что находятся в его базе данных. Он фокусируется на форме персонажа, тогда как inunico.de использует имя персонажа, чтобы помочь его идентифицировать. Поиск символов, который он выполняет, уточняется, поскольку вы продолжаете вводить текст, это поможет вам найти нужный, даже если вы помните, как «звучало» имя.

Inunico.de – удобная утилита, которая позволяет быстро искать и искать символы Юникода со всеми их вариациями. Его можно использовать для идентификации определенного персонажа и понимания различных похожих. Если вам часто нужно искать символы, то вам обязательно стоит добавить его в свой список закладок.

Если вам понравилось это расширение, вы также можете взглянуть на другие расширения Chrome, которые мы уже рассмотрели.

Сообщение Inunico.de – это поисковая система в реальном времени для символов Юникода появились сначала на My Road.

Отправляйте личные сообщения, которые автоматически удаляются по истечении установленного времени

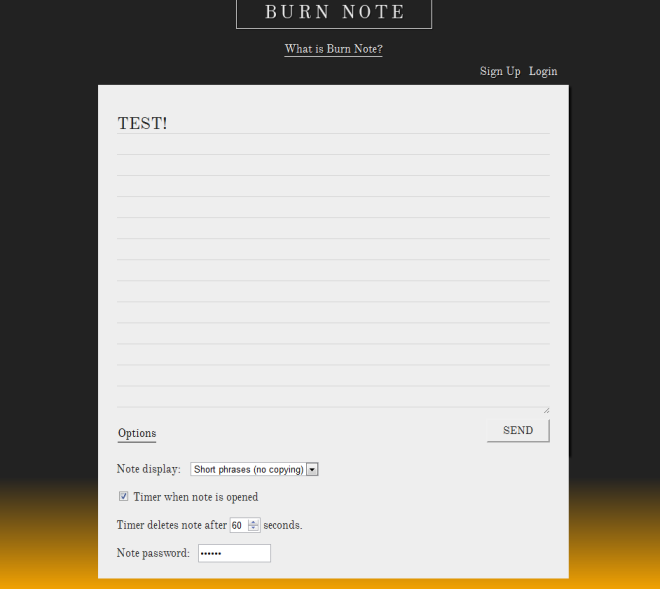

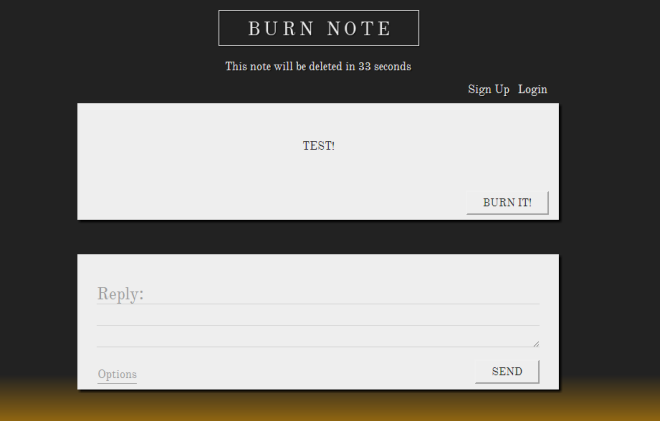

Не так давно мы рассмотрели DUE.IM, службу текстовых сообщений, которая позволяла отправлять одноразовые читаемые личные сообщения другим пользователям. BurnNote – аналогичное веб-приложение, которое предлагает те же функции, но с дополнительными опциями. Служба позволяет отправлять личные сообщения другим пользователям, которые можно просмотреть только один раз, и которые удаляются по прошествии определенного времени. Удаленные записи записи полностью стираются с серверов BurnNote, поэтому никто не может их восстановить. Все, что вам нужно сделать, это ввести свое сообщение (пароль, номер, ссылку, заметку и т. Д.), И служба мгновенно сгенерирует частный URL-адрес, которым вы можете поделиться со своими друзьями. Как только сообщение будет прочитано получателем, BurnNote автоматически «сожжет» его, гарантируя, что оно останется конфиденциальным. Вот как все просто!

Для начала введите свое личное сообщение, установите таймер, введите пароль (необязательно) и нажмите послать кнопка. «Тип» заметки можно определить в раскрывающемся меню, которое включает Обычный текст (копирование ОК), короткие фразы (без копирования) а также Подзорная труба (без копирования).

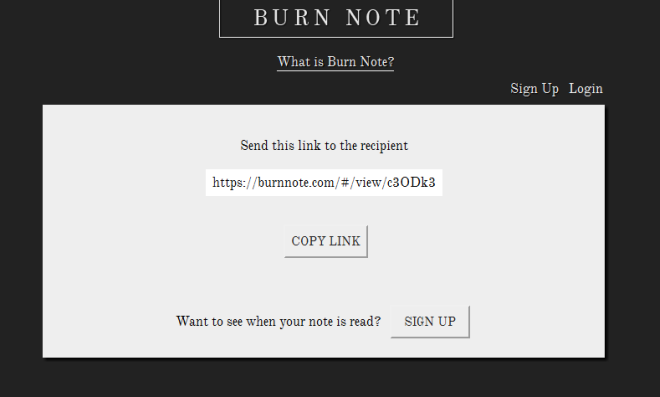

BurnNote мгновенно сгенерирует уникальный URL-адрес, который вы можете скопировать в буфер обмена, щелкнув значок Копировать ссылку кнопка.

Когда получатель получит сообщение, таймер будет отображаться вверху страницы. По истечении времени сообщение будет автоматически удалено с сервера. Обратите внимание, что при повторном щелчке по URL-адресу ‘Здесь нет записки’ отображается сообщение.

Сервис не требует регистрации или входа в систему и имеет простой интерфейс, позволяющий быстро отправлять личные сообщения. Если вы хотите делиться секретными сообщениями с друзьями, и конфиденциальность является проблемой, то BurnNote может стать для вас удобным инструментом.

Если вам понравилось это приложение, вы можете также просмотреть другие веб-приложения, которые мы рассмотрели до сих пор.

Сообщение Отправляйте личные сообщения, которые автоматически удаляются по истечении установленного времени появились сначала на My Road.

Автоматически добавлять в закладки и закрывать неактивные вкладки Firefox

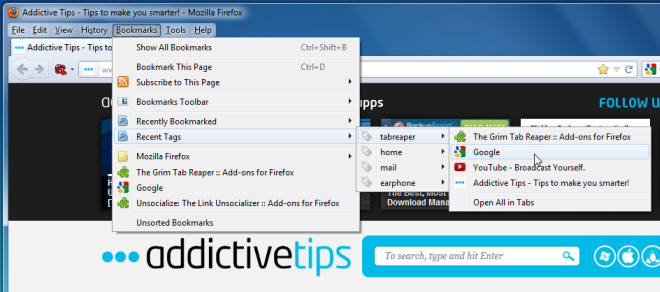

Одна из проблем при работе с большим количеством вкладок заключается в том, что мы часто забываем закрыть неактивные, несмотря на то, что давно исчерпали их потребность. Просеивание множества вкладок не только является сложной задачей, но также увеличивает использование памяти (особенно в Firefox). В Мрачный жнец – умная надстройка Firefox, которая автоматически добавляет в закладки неактивные вкладки и закрывает их по истечении определенного промежутка времени. По умолчанию время автоматического закрытия неактивных вкладок установлено на 48 часов, но пользователи могут увеличивать / уменьшать время с помощью параметров надстройки. Обратите внимание, что этот инструмент никогда не закроет вкладки веб-приложений или активные. Вкладки, которые пожала получить табор связанный с ними тег, поэтому вы можете легко найти их, щелкнув Недавние теги вариант в Закладки меню.

После установки The Grim Tab Reaper вы можете изменить время бездействия (в часах) в опциях. Как только надстройка добавит закладку и закроет отдельную или группу вкладок по прошествии установленного времени, вы сможете получить к ним доступ из Недавние теги вариант найден под Закладки меню.

Мы рассмотрели довольно много похожих приложений, которые выгружают вкладки или просто закрывают их, когда обнаруживают, что они неактивны. Дело в том, что незанятые или неактивные вкладки могут быть как полезными, так и бесполезными. Если вы вышли из своей электронной почты или другой учетной записи и перешли на другую вкладку, не закрывая предыдущую, у вас есть бесполезная вкладка, потребляющая память в вашем окне Firefox. Если вы открыли сразу несколько ссылок из Google Reader или с веб-сайта, но застряли на чтении чего-то еще, у вас есть полезная вкладка, которая также потребляет память. Хотя The Grim Tab Reaper решает проблему сохранения вкладок, которые могут быть важны, у него нет фильтра, который веб-сайты могли бы игнорировать. Кроме того, неясно, как надстройка будет обрабатывать повторяющиеся вкладки или закладки. Поскольку создание закладок выполняется автоматически, должен быть какой-то способ предотвратить повторное сохранение одной и той же страницы надстройкой.

Grim Tab Reaper делает закладки и закрывает неактивные вкладки, поэтому ваш браузер потребляет минимум памяти, пока вам не понадобится доступ к вкладке. Если вы обнаружите, что работаете с множеством вкладок Firefox и забыли закрыть неактивные, вам обязательно нужно установить этот удобный инструмент по ссылке ниже.

Установите надстройку Grim Tab Reaper для Firefox

Если вам понравилось это дополнение, вы также можете ознакомиться с нашей коллекцией проверенных надстроек Firefox.

Сообщение Автоматически добавлять в закладки и закрывать неактивные вкладки Firefox появились сначала на My Road.

Просмотр контента с наибольшим количеством твитов для любого веб-сайта [Chrome]

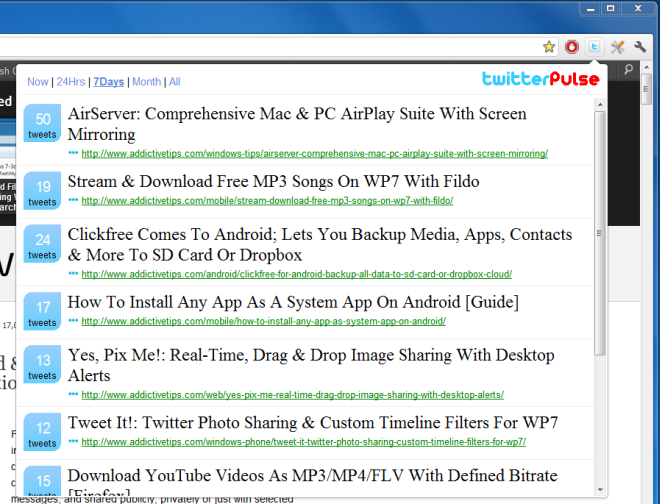

Всего несколько дней назад мы рассмотрели Plus Comments, расширение Chrome, которое позволяет вам просматривать, что другие говорят об определенном веб-сайте в Google+. Twitter Pulse – аналогичный инструмент, который отображает до 10 URL-адресов, которые получили наибольшее количество твитов для домена, который вы в данный момент просматриваете. Более того, эти твиты и статьи можно фильтровать по разным временным интервалам, например Сейчас, 24 часа, 7 дней, месяц а также Все. Twitter Pulse позволяет вам находить популярный социальный контент и дает вам возможность видеть последние обновления Twitter для ваших любимых веб-сайтов. Расширение добавляет кнопку в адресную строку, которую вы можете нажать, чтобы просмотреть статьи, которые были ретвитированы чаще всего для просматриваемой в данный момент страницы. Twitter Pulse собирает и упорядочивает твиты для популярных статей и размещает их во всплывающих окнах с несколькими вариантами.

После того, как вы установили расширение, нажмите кнопку на панели инструментов, чтобы просмотреть самые популярные сообщения для веб-сайта. Каждый элемент содержит количество твитов, ссылку и заголовок сообщения. Когда вы щелкаете элемент, вы мгновенно перенаправляетесь к исходной статье, которую затем можете прочитать, прокомментировать или опубликовать в Твиттере.

Расширение дает вам общий обзор всего домена, и для этого десяти результатов недостаточно. Фильтры – хороший обходной путь, но они тоже ограничены только десятью результатами. Если разработчик решит включить более личное представление для страницы, то есть разрешить пользователям входить в Twitter и видеть, кто из их подписчиков или людей, на которых они подписаны, написали в Твиттере конкретную ссылку, это сделает расширение немного лучше.

Что касается интерфейса, панель кажется немного увеличенной. В частности, количество твитов может помочь немного похудеть. Поскольку пространство в браузере довольно ограничено, открывать панель такого размера для любых целей нецелесообразно.

Twitter Pulse – удобная утилита, позволяющая находить популярный контент для любого веб-сайта. Расширение позволит вам узнать о последних тенденциях в Твиттере и найти лучшие видео, статьи или изображения для любого веб-сайта.

Установите Twitter Pulse для Google Chrome

Если вам понравилось это расширение, вы также можете взглянуть на другие расширения Chrome, которые мы уже рассмотрели.

Сообщение Просмотр контента с наибольшим количеством твитов для любого веб-сайта [Chrome] появились сначала на My Road.

Персональный буфер обмена для онлайн-контента с поддержкой тегов [Chrome]

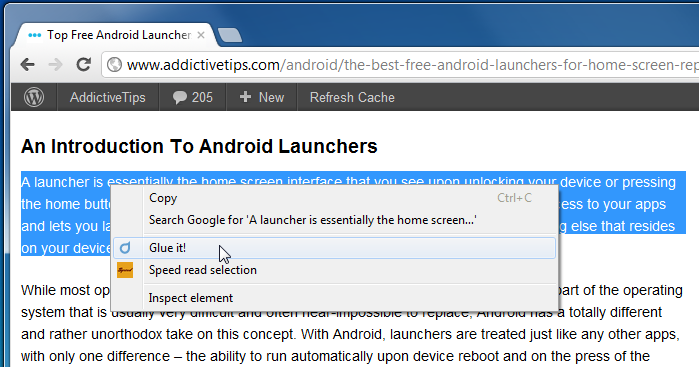

Клей, расширение Chrome, это ваш личный буфер обмена, который позволяет вам быстро и элегантно копировать и вставлять текст, изображения и ссылки. Копирование элементов или создание закладок на веб-сайты для последующего использования может не только занять время, но и привести к большому беспорядку. Этот изящный маленький инструмент может пригодиться в ситуациях, когда вам нужно копировать текст и делать много снимков экрана. Веб-приложение Glue имеет простой интерфейс, по которому очень легко ориентироваться. С его помощью вы можете копировать элементы из контекстного меню, вызываемого правой кнопкой мыши, добавлять теги и быстро сохранять их на свой личный Glueboard. А “Клееный»Элемент можно легко отредактировать или удалить позже. Расширение не только позволяет сохранять фрагменты информации, но также позволяет мгновенно делиться ими с друзьями в Twitter. Более того, склеенные элементы сохраняются и отображаются с автоматически сгенерированными заголовками и ссылками на источники, которые вы можете просмотреть или скопировать впоследствии.

Чтобы приклеить элемент, перейдите на нужный веб-сайт и выберите Приклей! из контекстного меню, вызываемого правой кнопкой мыши.

Текст, ссылка или изображение будут отображаться во всплывающем окне с Склейте !, продолжайте добавлять а также открыть клеевую доску параметры. После добавления тегов просто нажмите Приклейте! кнопку, чтобы добавить его на свой клей.

После того, как текст, изображения или ссылки будут склеены, вы сможете получить к ним доступ из Glueboard, который организует и отображает элементы с тегами в удобном интерфейсе. Затем каждый отдельный элемент можно открыть, удалить или поделиться им.

Glue позволяет упорядочивать контент по тегам и устраняет проблему добавления в закладки менее важных, но заслуживающих внимания элементов. Кроме того, он позволяет просматривать ваши любимые изображения, ссылки или информацию уникальным и интересным способом, не загромождая панель закладок или папки.

Установить клей для Google Chrome

Если вам понравилось это расширение, вы также можете взглянуть на другие расширения Chrome, которые мы уже рассмотрели.

Сообщение Персональный буфер обмена для онлайн-контента с поддержкой тегов [Chrome] появились сначала на My Road.

Как можно заработать на криптовалюте в 2021 году?

Криптовалютный рынок — это высокодоходный инвестиционный инструмент с высоким риском. При входе в него новичкам важно соблюдать самое главное правило, которое заключается в том, что входить нужно только деньгами, потеря которых не вызовет проблем.

Торговля

Сегодня многие заинтересованы в торговле или инвестировании. Торговля существует на разных рынках, это универсальный способ заработка. Суть, как всегда, проста — покупай дешевле, продавай больше. Вы зарабатываете на разнице курса криптовалют. Конечно лучше майнить криптовалюту, как это сделать, можно прочитать по ссылке.

Заработать на криптовалюте с помощью торговли очень легко. Для этого вам необходимо:

- купить цифровой актив в начале роста;

- продать валюту по окончании роста;

- дождитесь падения и снова покупайте активы.

Схема может повторяться по кругу неограниченное количество раз. При правильном подходе можно увеличить сумму экономии до 20-30%. Бывает, что криптовалюты в течение нескольких дней показывают скачки цен на 100-200%. За месяц можно увеличить капитал вдвое и даже втрое.

Специалисты советуют заниматься торговлей только после глубокого понимания рисков и особенностей рынка криптовалют. Торговля — это не совсем пассивный доход. Чтобы зарабатывать деньги, нужно уделять этому процессу максимум времени, учиться анализировать и формировать необходимые навыки.

Второй момент, на который стоит обратить внимание, — это выбор биржи, основное поле для работы трейдера. Сегодня их очень много. Среди сайтов часто встречаются мошеннические проекты. Они заманивают потенциальных жертв «невероятными» обещаниями и используют вирусное программное обеспечение для слива депозитов. Чтобы не потерять деньги, всегда ищите свидетельство о регистрации и лицензию на оказание финансовых услуг на сайте биржи. Не доверяйте сайтам, которые обещают высокий пассивный доход без лишних усилий, защиты капитала и т. д.

Добыча полезных ископаемых

Майнинг необходим для покупки и продажи криптовалюты. Майнеры используют специальное мощное оборудование и программное обеспечение для поиска хэш-кода. Этот метод, по сути, является основным заработком на криптовалютах, майнинге криптовалют. Вычисления и, следовательно, получение вознаграждения требуют более мощной техники. Теперь нужно либо объединить несколько видеокарт в одно целое, либо купить специальное оборудование, заточенное под добычу конкретной криптовалюты.

Майнеру выплачивается комиссия за обеспечение работы блокчейна. Метод очень привлекателен тем, что работу выполняет техник, а компьютеры или специальное оборудование, а деньги за них получает владелец.

Ставка

Ставки — это способ получения пассивного дохода от криптовалют с использованием алгоритма PoS и его разновидностей. Что нужно делать, чтобы зарабатывать деньги? Прежде всего, храните монеты в кошельке. Это даст вам право участвовать в майнинге криптоактивов. Стейкеры вознаграждаются поддержанием работоспособности блокчейнов, основанных на Proof of Stake или любом из его типов.

Валидаторы PoS выбираются в зависимости от количества монет на ставке. Чем больше у вас монет, тем больше у вас шансов стать следующим валидатором. Если вам все это кажется сложным, прочтите пошаговые инструкции, и вы поймете, с чего начать и как двигаться дальше. Для этого:

- Выберите подходящую криптовалюту.

- Прочтите инструкции по настройке кошелька.

- Покупайте валюту с помощью криптобиржи.

Чтобы не потерять связь с блокчейном, компьютер должен быть постоянно включен, доступ в Интернет активен, а кошелек криптовалюты открыт. Криптовалюта, добываемая путем стекинга, появляется у вас просто, если вы держите при себе определенное количество этой криптовалюты.

Пользователь, который получит вознаграждение за блок, определяется случайным образом. Стейкеры говорят, что даже 5% дохода — достаточный стимул, чтобы держать кошелек открытым. В этом случае, в зависимости от монеты, конечно, можно рассчитывать на доходность около 10% годовых, а может быть и больше, все зависит от монеты. Этот доход абсолютно пассивен.

Депозит на криптовалютной бирже

Он очень похож на банковский вклад, только проценты намного выше (до 3% в месяц). Переводим криптовалюту на специальный счет на бирже. Биржа выдает ее тем, кто хочет увеличить свой капитал для торговли под проценты, и делится с вами частью прибыли.

Этот метод позволяет получать пассивный доход сверх банковского депозита, самые низкие проценты для этого рынка и риски закрытия биржи.

Заработок на разнице курсов криптобирж

Существует множество криптовалютных бирж, и разница в курсах обмена на них может быть весьма значительной. Особенно это заметно, когда начинаются резкие скачки ставок. В такие моменты можно купить на одной бирже, потом перейти на другую и продать там.

Основным преимуществом такого способа заработка является то, что можно получить хорошую прибыль в короткие сроки. Но для этого должна быть достаточная сумма для вложений и проработанная схема перевода средств с одной биржи на другую.

Достоинством этого метода является простой алгоритм и средние риски, а недостатком — то, что на биржах постоянно меняются процентные ставки и схемы ввода-вывода. В последнее время переводы между биржами могут зависать на часы, а иногда и на дни. Что резко увеличивает вероятность убытков.

Облачный майнинг

Хеш используется для проведения биткойн-транзакции. За это майнер получает награду, но аппаратный майнинг стоит дорого и потребляет много электроэнергии. Так появился облачный майнинг криптовалюты.

Существуют специальные программы, которые используют часть мощности вашего компьютера в фоновом режиме. Итак, ваш гаджет добывает криптовалюту на платформе, а вы платите ему комиссию за ее использование.

Заработок на биржах Freelance с оплатой в криптовалюте

Такой способ заработка биткойнов кажется наиболее логичным. Подходит для копирайтеров, ИТ-разработчиков, маркетологов и других профессионалов, которые могут работать удаленно.

Для этого существует множество бирж фрилансеров. На платформах фрилансеров вы можете продавать свои услуги или найти работу с оплатой в криптовалюте. В основном здесь размещаются разовые заказы. Вы также можете зарабатывать деньги, читая и просматривая контент других людей, а с помощью некоторых кошельков вы можете получать деньги с таких сайтов, как Upwork и другие.

Кэшбэк в биткойнах

Это относительно новый способ заработать биткойны в Интернете. Платформы возвращают часть суммы покупки в виде биткойнов. Для этого вам необходимо скачать приложение или установить расширение в браузере. Однако этот метод доступен не во всех странах и магазинах.

Кредитование криптовалюты

Этот метод подходит тем, у кого уже есть криптовалюта и есть желание инвестировать, например, в стартапы. Кредиторы и заемщики находят друг друга на специализированных платформах. Обычно ставки по кредитам на криптовалюту высокие.

Чтобы подать заявку на получение кредита, вам необходимо зарегистрироваться на специальных биржах, например, BTCPOP, Bitbond и им подобных. При регистрации указывают паспортные данные, адрес, уровень дохода, ссылки на социальные сети и т. д. После этого сотрудники биржи проверяют информацию.

Если заемщик прошел проверку, то он может оформить заявку на получение кредита. К нему нужно приложить бизнес-план. Инвесторы оценят его и выставят соискателю рейтинг. После этого заемщику поступят предложения с условиями, на которых он готов предоставить ссуду.

Если кредит погашается вовремя, то рейтинг плательщика повышается и в следующий раз может рассчитывать на большую сумму кредита. Когда он не платит долг, он сначала получает два письма по почте с напоминанием об оплате. Если его все еще нет, платформа раскрывает личные данные кредитору, с которым он может обратиться в суд. Но вы должны понимать, что во многих странах будет сложно подать в суд в этом случае, потому что криптовалюта не имеет там легального статуса. Кроме того, заемщик может быть из другой страны. Этот способ заработка биткойнов довольно рискован, когда речь идет о необеспеченных кредитах.

Доверительное управление

Понятно, что в этом случае деньги придется доверить в управление криптоброкеру или криптофонду. Они будут решать, что покупать и что продавать, когда и как. Их заработок — это часть прибыли, полученной от управления вашими деньгами. Проценты оговариваются каждым фондом индивидуально. Чаще всего прибыль делится пополам.

Преимущество состоит в том, что вам не нужно думать о том, во что инвестировать, но большим недостатком является то, что обычно существует высокий порог входа. Кроме того, для криптовалютных фондов большие риски связаны с отсутствием законодательной базы и коротким периодом развития репутации менеджеров.

Хайп проекты

Хайп-проекты — это инвестиционные проекты с высоким риском, которые несут в себе лишь красивую легенду о какой-либо прибыльной деятельности, но на самом деле такие проекты работают по принципу пирамиды, то есть старые участники зарабатывают на новых пользователях. Суть зарабатывания денег в том, чтобы просто оценить потенциал рабочего времени проекта и уйти как можно раньше, в идеале в самом начале, чтобы успеть заработать деньги до закрытия проекта. Доходность здесь может составлять до 100% в месяц.

Теперь тенденция перешла к ажиотажным проектам, сделанным для крипто-тем и на блокчейне популярных монет. Это вложение с высоким риском, и вы должны действовать здесь очень осторожно, потому что в случае ошибки проекта вы потеряете деньги.