У вас есть ноутбук, настольный ПК, устройство 2-в-1 или планшет с Windows 10 или Windows 11? Вам нужен серийный номер вашего ноутбука для гарантийных требований или страховых вопросов? Вам нужна техническая поддержка от производителя вашего ПК, и они просят серийный номер? Если это так, то вы находитесь в правильном месте, так как в этом руководстве представлены четыре способа, которыми вы можете получить его.

1. Используйте команду «wmic bios get serialnumber» (в CMD, PowerShell или Windows Terminal).

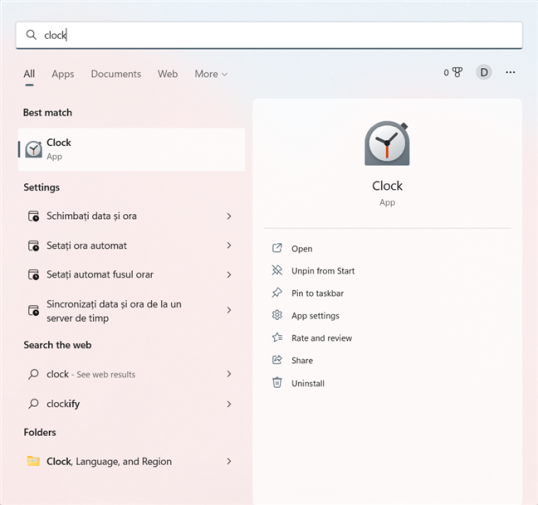

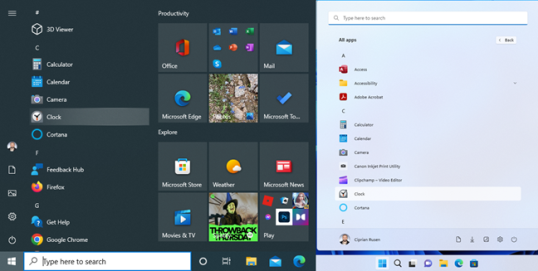

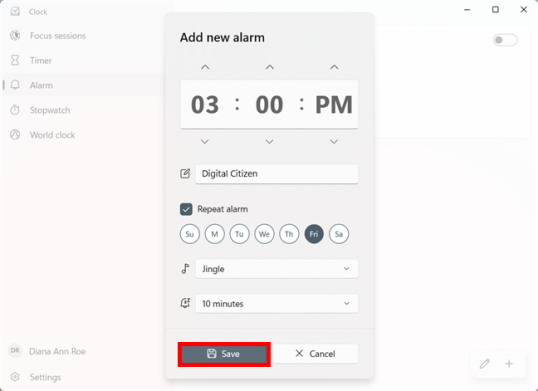

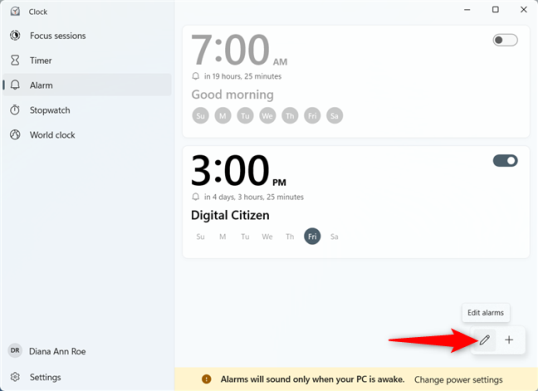

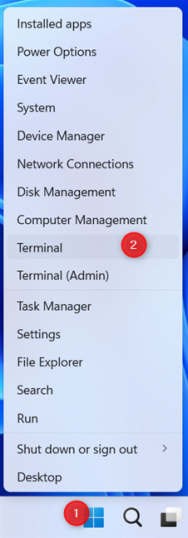

Один из самых простых способов получить серийный номер вашего ноутбука, ПК, устройства 2-в-1 или планшета в Windows — запустить командную строку, открыть PowerShell или запустить терминал Windows, в зависимости от того, что вы предпочитаете. Один из способов сделать это — щелкнуть правой кнопкой мыши (или нажать и удерживать) кнопку Windows, а затем выбрать «Терминал» в появившемся меню.

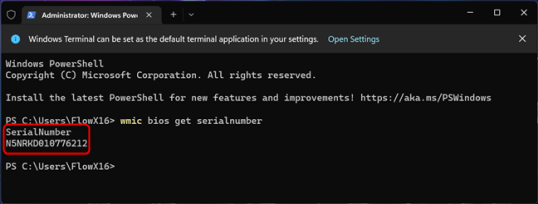

Затем в открытом приложении командной строки скопируйте и вставьте следующую команду и нажмите Enter:

wmic bios get serialnumber

Вы сразу увидите поле SerialNumber с фактическим номером, указанным под ним, как на снимке экрана ниже.

Этот метод работает для всех ноутбуков, настольных компьютеров, планшетов и устройств 2-в-1 с Windows, независимо от того, кто их произвел: Acer, ASUS, Dell, Lenovo, HP, Samsung, Microsoft, MSI или Razer. Он работает даже на ноутбуках Apple, на которых вы установили Windows 10 или Windows 11.

2. Найдите серийный номер на задней панели вашего ноутбука, ПК, планшета или устройства 2-в-1.

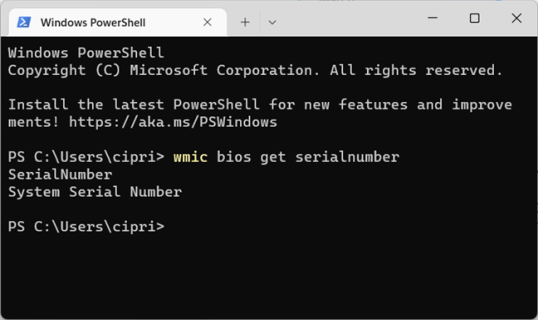

Если предыдущий метод не предоставил серийный номер, и все, что вы получили, это пустые поля, как на снимке экрана ниже, есть несколько других мест, где вы можете найти серийный номер:

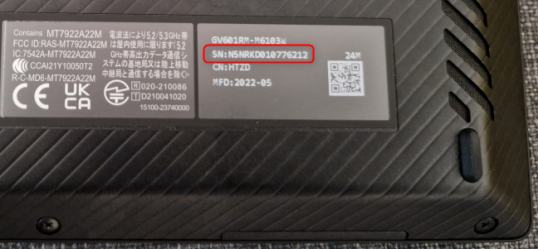

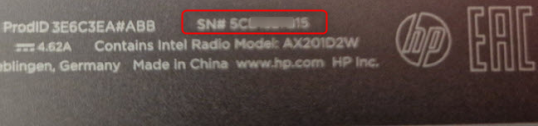

Если у вас есть ноутбук, переверните его, и вы, скорее всего, увидите серийный номер на наклейке в записи с надписью SN, SN# или чем-то подобным. Например, вот как это выглядит на ASUS ROG Flow X16 (2022).

На некоторых ноутбуках, таких как модель HP, которую я использую, нет наклеек. Однако серийный номер напечатан на задней панели ноутбука очень мелким шрифтом. Поэтому мне пришлось сделать снимок на свой смартфон и увеличить его, чтобы понять смысл.

Для некоторых ноутбуков со съемной батареей серийный номер можно найти на наклейке внутри батарейного отсека под батареей. Поэтому прочитайте инструкцию по извлечению аккумулятора, следуйте инструкциям и найдите наклейку с нужной вам информацией.

Если у вас есть фирменный настольный ПК, купленный у таких компаний, как Dell, Lenovo, HP и т.д., у вашего ПК будет серийный номер. И обычно его можно найти на наклейке сзади, сверху или сбоку корпуса. Серийный номер также может быть на наклейке внутри корпуса, поэтому вам, возможно, придется открыть его. Серийный номер легче найти, если у вас мини-ПК. Все, что вам нужно сделать, это перевернуть его и посмотреть на напечатанные на нем данные.

Если вы не можете найти серийный номер на самом ПК, запустите Google или Bing и найдите в Интернете инструкции для вашей модели. На сайте производителя обычно есть информация, где именно искать. Серийный номер также можно найти в регистрационной документации вашего компьютера, в заказе на покупку или в гарантийном чеке.

3. Найдите серийный номер в приложениях поддержки, предоставленных вашим производителем (ASUS, HP, Dell, Lenovo и т. д.).

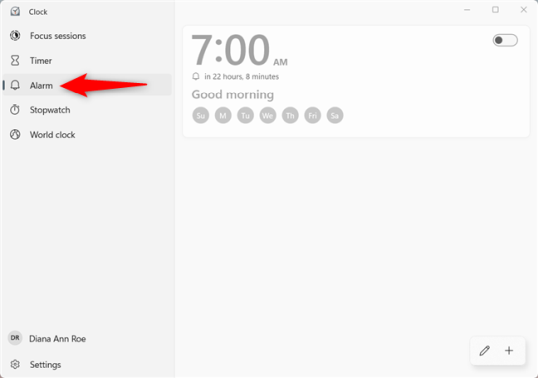

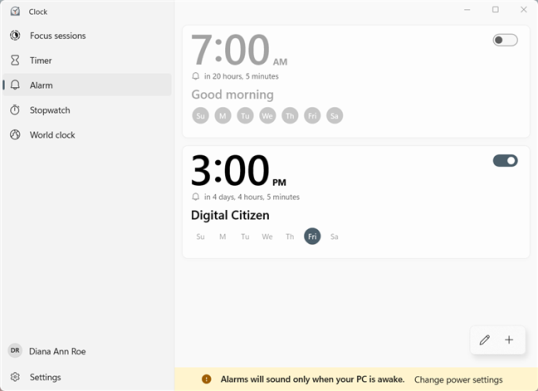

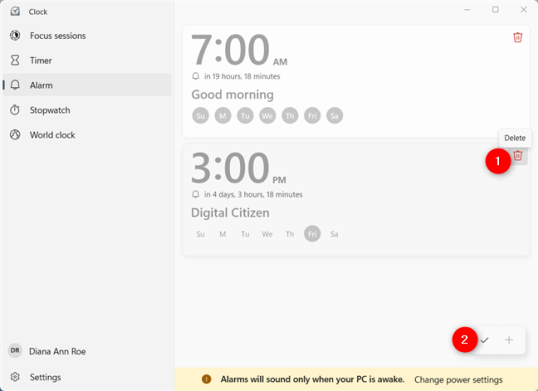

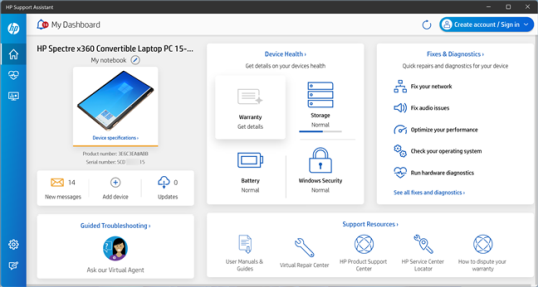

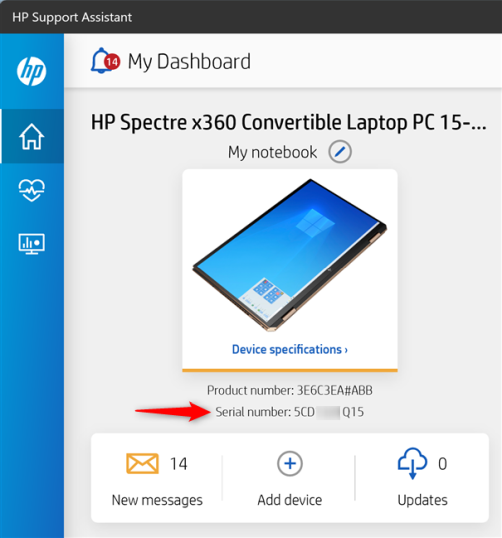

Ноутбуки, планшеты, 2-в-1 и предварительно собранные ПК обычно поставляются с предустановленным приложением поддержки от производителя. Например, на моем ноутбуке HP с Windows 10 у меня есть приложение HP Support Assistant, которое предоставляет мне подробную информацию о конкретном устройстве, которое я использую, помогает найти обновления драйверов и BIOS и т. д.

На вкладке «Главная» программы HP Support Assistant я вижу название своего устройства и указанный серийный номер, как показано на снимке экрана ниже.

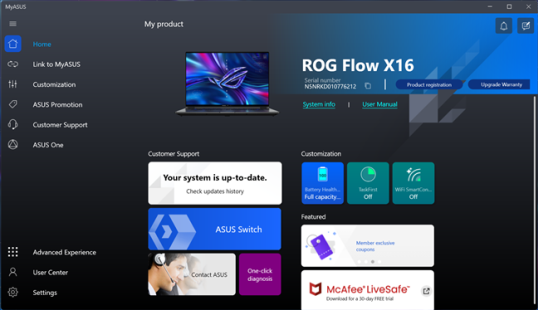

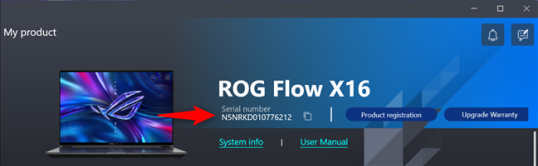

На ноутбуке ASUS с Windows 11 я обнаружил предустановленное приложение MyASUS.

Опять же, на вкладке «Главная» MyASUS я вижу название продукта и серийный номер ноутбука.

Acer, Dell, Lenovo, Samsung, MSI, Razer и все другие производители имеют аналогичные приложения, которые предоставляют информацию о продукте, включая серийный номер.

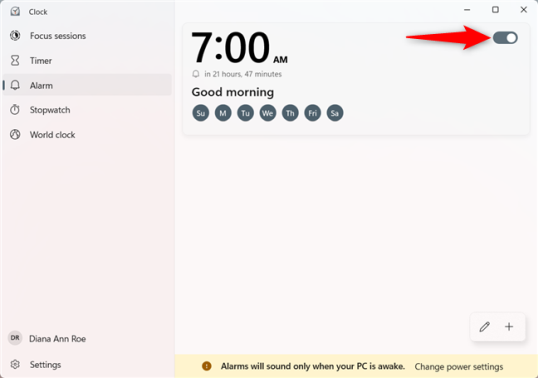

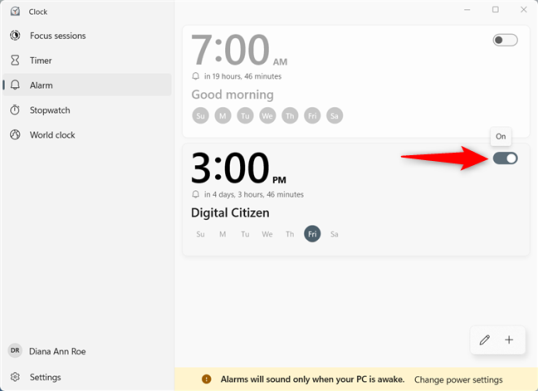

4. Загрузитесь в BIOS (UEFI), чтобы найти серийный номер.

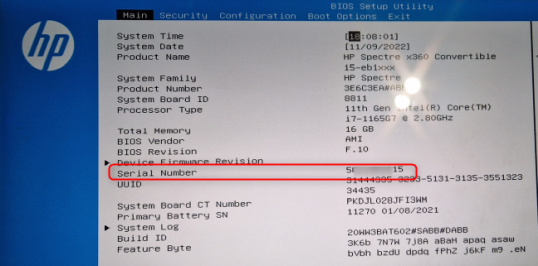

Другое решение — получить доступ к UEFI/BIOS на ноутбуке или ПК с Windows.

Затем на главном экране UEFI вы найдете подробную информацию о системе, включая серийный номер. Вот как это выглядит на моем ноутбуке HP:

Эта информация еще более заметна на ноутбуках ASUS, где у вас есть специальный раздел серийного номера вверху, как на снимке экрана ниже.

Ноутбуки, ПК, планшеты и устройства 2-в-1 других производителей также предоставляют эту информацию в своем BIOS/UEFI.

Вы нашли серийный номер вашего ПК с Windows?

Это руководство должно было помочь вам найти серийный номер для большинства ноутбуков, ПК, планшетов и устройств 2-в-1 с Windows 10 и Windows 11. Однако есть одна ситуация, когда это руководство не поможет: когда вы используете настольный компьютер, который вы или кто-то другой собрал из нестандартных деталей. Тогда у вашего ПК нет серийного номера, потому что он не был предварительно собран производителем ПК. Серийные номера есть только у отдельных компонентов вашего ПК, таких как материнская плата, но у самого ПК их нет.