Микротик — это известный производитель сетевого оборудования, который предлагает широкий спектр решений для создания и настройки сетей. Одним из популярных устройств данного производителя является Mikrotik SXT Lite2 — точка доступа Wi-Fi с широким функционалом и простым в использовании интерфейсом.

Настройка Mikrotik SXT Lite2 позволяет создать стабильную и быструю сеть Wi-Fi сигналов, которая может быть использована для подключения компьютеров, смартфонов, планшетов и других устройств к интернету.

Процесс настройки Mikrotik SXT Lite2 достаточно прост и не требует особой экспертизы в области сетевых технологий. Вам потребуется всего лишь подключить устройство к электрической сети и провести настройки через веб-интерфейс.

Как настроить MikroTik SXT Lite2: руководство по созданию Wi-Fi сети

Шаг 1: Подключение к устройству

Первым шагом является подключение вашего компьютера к устройству MikroTik SXT Lite2. Это можно сделать с помощью Ethernet-кабеля, подключив его к порту Ethernet на устройстве и на вашем компьютере.

Шаг 2: Вход в WebFig

Для настройки MikroTik SXT Lite2 вам нужно войти в WebFig — веб-интерфейс устройства. Откройте ваш браузер и введите в адресной строке IP-адрес устройства (обычно это 192.168.88.1). Нажмите Enter, чтобы открыть страницу авторизации.

Шаг 3: Авторизация

На странице авторизации введите логин и пароль администратора. Если вы не меняли эти данные, используйте значения по умолчанию (логин admin, пароль admin). Нажмите кнопку «Login», чтобы войти в WebFig.

Шаг 4: Создание новой Wi-Fi сети

Окно WebFig содержит различные вкладки и настройки. Чтобы создать новую Wi-Fi сеть, перейдите на вкладку Wireless и выберите опцию «New».

Шаг 5: Конфигурация Wi-Fi настроек

В новом окне вы увидите различные параметры для настройки Wi-Fi сети. Введите имя сети (SSID), выберите режим работы (например, Access Point), и задайте необходимые настройки безопасности (например, пароль).

Шаг 6: Применение настроек

После настройки Wi-Fi параметров нажмите кнопку «Apply», чтобы сохранить изменения. Ваши настройки будут применены, и MikroTik SXT Lite2 будет готова работать в качестве Wi-Fi точки доступа.

Теперь у вас есть своя собственная Wi-Fi сеть, созданная с помощью MikroTik SXT Lite2. Вы можете подключить к ней различные устройства и наслаждаться быстрым и стабильным интернет-соединением.

Примечание: Это только базовый гайд по настройке MikroTik SXT Lite2. Устройство имеет много дополнительных функций и настроек, которые могут быть использованы для дополнительной настройки и управления Wi-Fi сетью.

Выбор MikroTik SXT Lite2 для распространения Wi-Fi сигнала

Основные преимущества MikroTik SXT Lite2:

- Высокая скорость передачи данных. Устройство поддерживает стандарт беспроводной связи 802.11b/g/n, что позволяет достичь скорости передачи данных до 150 Мбит/с.

- Дальность действия. SXT Lite2 обладает интегрированной высокоэффективной направленной антенной, позволяющей передавать сигнал на большие расстояния без потери качества сигнала.

- Надежность и стабильность. Устройство оснащено мощным процессором и операционной системой RouterOS, которая обеспечивает стабильную работу и защиту от различных видов сетевых атак.

- Простота установки и настройки. MikroTik SXT Lite2 имеет удобный и интуитивно понятный интерфейс, что позволяет даже неопытным пользователям легко настроить и подключить устройство к сети.

- Расширенные возможности. SXT Lite2 поддерживает различные режимы работы, такие как маршрутизация, точка доступа, репитер и другие, что позволяет адаптировать его под различные потребности и задачи.

В итоге, выбор MikroTik SXT Lite2 для распространения Wi-Fi сигнала является отличным решением для тех, кто нуждается в надежной и стабильной сети с высокой скоростью передачи данных. Устройство обладает всеми необходимыми функциями и возможностями для создания беспроводного интернета и удовлетворения потребностей пользователей.

Подключение MikroTik SXT Lite2 к сети

Для того, чтобы настроить и начать использовать точку доступа MikroTik SXT Lite2, необходимо сначала подключить ее к сети. В этом разделе мы расскажем, как правильно подключить устройство к сетевому оборудованию.

Перед тем, как начать процедуру подключения, убедитесь, что у вас есть следующие компоненты:

- Маршрутизатор MikroTik SXT Lite2;

- Электропитание для устройства;

- Сетевой кабель (обычно используется кабель категории 5е).

Далее, выполните следующие шаги:

- Подключите одним концом сетевого кабеля порт Ethernet на устройстве MikroTik SXT Lite2, а другим концом – к своему маршрутизатору или сетевому коммутатору.

- Подсоедините кабель питания к устройству и подключите его к электрической розетке.

- Подождите несколько секунд, чтобы устройство инициализировалось и подключилось к сети.

После успешного подключения MikroTik SXT Lite2 к сети, можно переходить к настройке Wi-Fi сигнала.

Настройка MikroTik SXT Lite2 для создания Wi-Fi сети

Для успешного создания Wi-Fi сети с использованием MikroTik SXT Lite2 следуйте инструкциям ниже:

1. Подключите SXT Lite2 к источнику питания и подключите устройство к компьютеру при помощи Ethernet-кабеля.

2. Откройте браузер и введите IP-адрес маршрутизатора MikroTik в адресной строке. По умолчанию IP-адрес 192.168.88.1.

3. Введите логин и пароль. Если вы впервые настраиваете устройство, введите admin в качестве логина и оставьте поле пароля пустым.

4. Перейдите в раздел Quick Set, который находится в меню слева.

5. В выпадающем меню «Mode» выберите «Router» или «Bridge» в зависимости от нужных настроек для вашей сети.

6. Введите имя Wi-Fi сети (SSID) в поле «SSID». Выберите безопасность Wi-Fi сети, например, WPA2 Personal.

7. Введите пароль для Wi-Fi сети в поле «WPA Pre-Shared Key».

8. Нажмите кнопку «Apply» для сохранения настроек.

9. Подключите SXT Lite2 к интернету, подключив его к вашему провайдеру с использованием Ethernet-кабеля.

10. Теперь вы должны иметь работающую Wi-Fi сеть, созданную с помощью MikroTik SXT Lite2.

Следуя этим простым шагам, вы сможете настроить MikroTik SXT Lite2 для создания Wi-Fi сети и наслаждаться быстрым и надежным беспроводным интернетом.

Оптимизация сигнала и безопасность Wi-Fi сети с помощью MikroTik SXT Lite2

Оптимизация сигнала

Для оптимальной работы вашей Wi-Fi сети с устройством MikroTik SXT Lite2 рекомендуется выполнять следующие шаги:

- Выберите наилучший канал — проверьте, какие каналы используются в окружающей среде, и выберите наименее загруженный канал Wi-Fi. Для этого можно воспользоваться программами, такими как inSSIDer или Wi-Fi Analyzer.

- Проверьте настройки антенны — убедитесь, что антенна MikroTik SXT Lite2 настроена правильно. Ориентируйте ее в направлении вашего устройства, чтобы обеспечить наилучший сигнал.

- Обновите прошивку устройства — регулярно проверяйте наличие обновлений прошивки для MikroTik SXT Lite2 на официальном сайте MikroTik. Обновление прошивки может улучшить работу устройства и исправить ошибки.

Безопасность Wi-Fi сети

Для обеспечения безопасности вашей Wi-Fi сети с устройством MikroTik SXT Lite2 рекомендуется выполнить следующие действия:

- Установите пароль на устройство — при первом подключении к SXT Lite2 установите надежный пароль для административного доступа к устройству. Это обеспечит защиту от несанкционированного доступа.

- Создайте безопасную Wi-Fi сеть — установите криптографический протокол для Wi-Fi сети, такой как WPA2-PSK. Выберите надежный пароль, содержащий разные типы символов (буквы верхнего и нижнего регистра, цифры и специальные символы).

- Отключите неиспользуемые функции — если вам не требуются некоторые функции, такие как WPS (Wi-Fi Protected Setup), отключите их. Это снизит уязвимость вашей Wi-Fi сети.

- Включите фильтрацию MAC-адресов — включите эту функцию, чтобы разрешить только устройствам с определенными MAC-адресами подключаться к вашей Wi-Fi сети.

Следуя этим советам, вы сможете оптимизировать сигнал и повысить безопасность своей Wi-Fi сети с помощью MikroTik SXT Lite2.

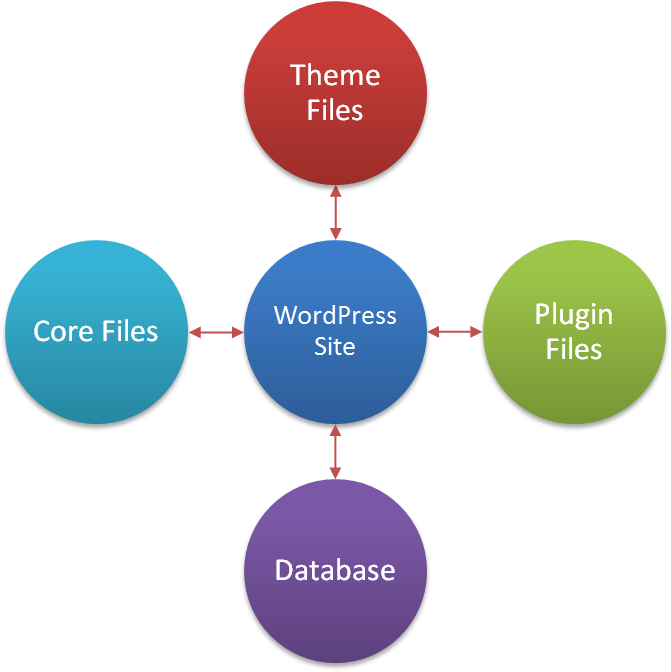

Как работает WordPress

Как работает WordPress

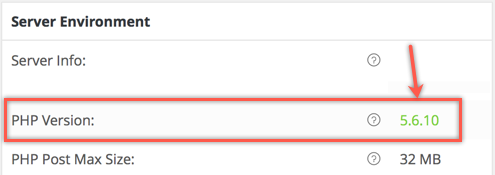

Предупреждение о необходимости обновления PHP

Предупреждение о необходимости обновления PHP Проверьте версию PHP в здоровье сайта WordPress

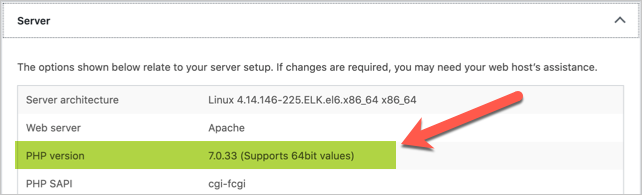

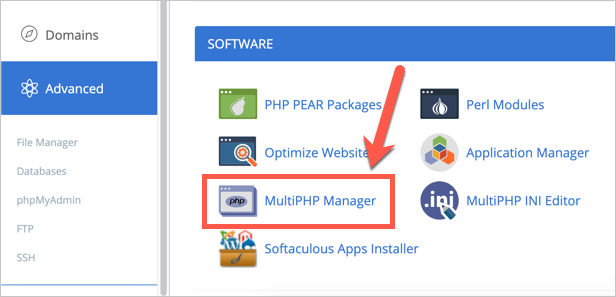

Проверьте версию PHP в здоровье сайта WordPress Менеджер MultiPHP в Bluehost

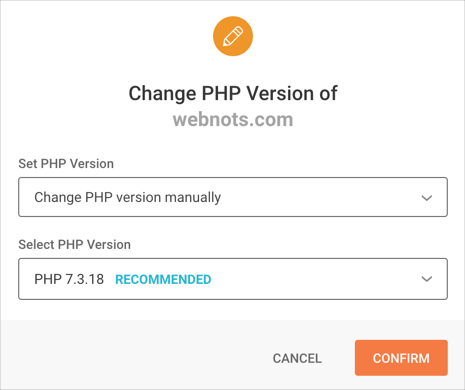

Менеджер MultiPHP в Bluehost Изменить версию PHP

Изменить версию PHP PHPManager в SiteGround

PHPManager в SiteGround Подтвердите изменение версии PHP в SiteGround

Подтвердите изменение версии PHP в SiteGround