В предыдущих статьях:

— подключение и установка сервера;

— настройка контроллера домена.

Задача состоит в передаче ролей c основного контроллера домена Windows Server 2008 с Active Directory (AD) на резервный контроллер домена Windows Server 2012. Резервный контроллер домена (DCSERVER) должен стать основным, а тот, который сейчас основной (WIN-SRV-ST) должен стать резервным и в перспективе демонтироваться. Все действия выполняются на резервном сервере DCSERVER. Оба сервера работоспособны и «видят» друг друга.

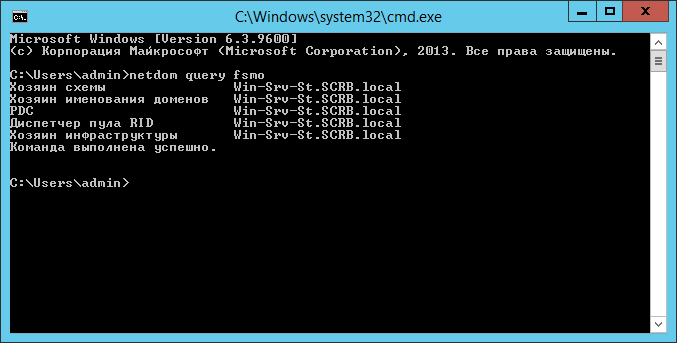

Перед началом передачи ролей необходимо проверить, какой из серверов является хозяином ролей. Для этого вызываем командную строку Win+R >> cmd и вводим команду:

netdom query fsmo – запрос на определение хозяина ролей FSMO

По результату выполнения команды видно, что хозяин всех ролей контроллер домена, который у нас называется Win-srv-st, он сейчас основной.

Краткая справка:

FSMO (англ. Flexible single-master operations — «операции с одним исполнителем») — типы выполняемых контроллерами домена AD операций, требующие обязательной уникальности сервера, выполняющего данные операции (wiki). Это значит, что данные роли могут быть только на одном контроллере домена.

Хозяин схемы (Schema Master) – отвечает за возможность изменения существующей схемы AD (например добавление Exchange и тп.)

Хозяин именования доменов (Domain Naming Master) – добавляет/убавляет домены (если их несколько в одном лесу).

PDC (Primary Domain Controller Emulator) — эмулятор основного контроллера домена. Отвечает за смену паролей их репликацию, изменение групповой политики, синхронизацию время и совместимость с ранними версиями Windows.

Диспетчер пула RID (Relative ID Master) – создает ID для каждого объекта AD.

Хозяин инфраструктуры (Infrastructure Master) – передает информацию об объектах AD между другими контроллерами домена (например, когда пользователи из одного домена попали в соседний).

Есть еще одна очень важная роль – Global Catalog (GC) – хотя она не является FSMO т.к. её держателем могут быть несколько DC одновременно, без неё невозможно нормальное функционирование домена и его служб. GC хранит у себя копии всех объектов AD и частичные реплики других доменов леса. Он позволяет находить пользователям и приложениям объекты в любом домене существующего леса, отвечает за проверку подлинности имени пользователя, предоставляет сведения о членстве пользователя в универсальных группах, может общаться с другим доменным лесом.

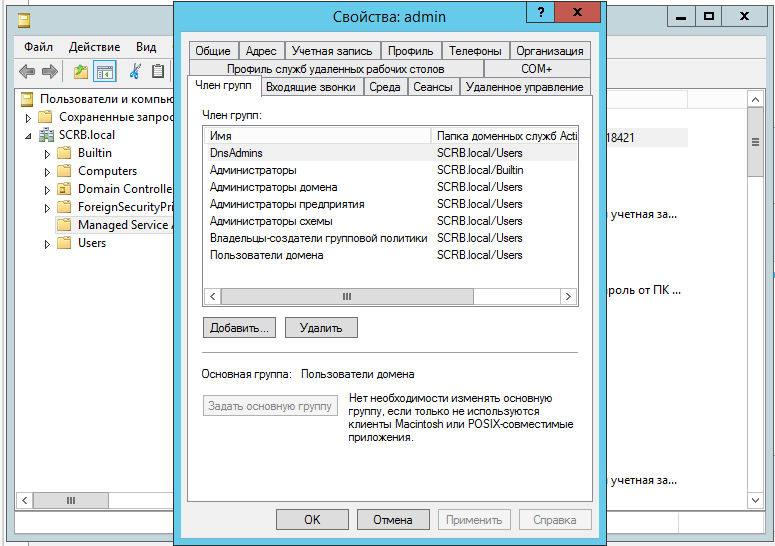

Далее, смотрим в Active Directory (AD) >> Пользователи и компьютеры >> Наш домен >> Managed Service Accounts, чтоб учетная запись, под которой мы работаем, обладала всеми необходимыми правами.

Учетная запись должна как минимум входить в группы:

— администраторы домена;

— администраторы предприятия;

— администраторы схемы.

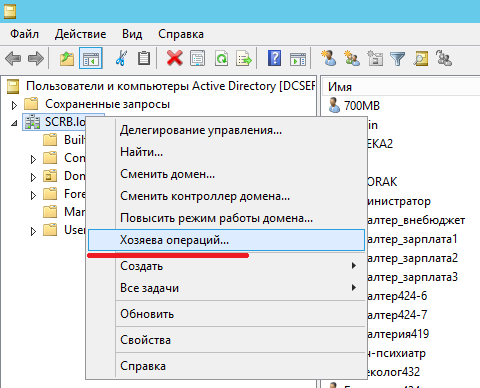

Передача ролей хозяина операций RID, PDC и Инфраструктуры.

Нажимаем правой кнопкой мыши на имя домена в каталоге и выбираем пункт – Хозяева операций…

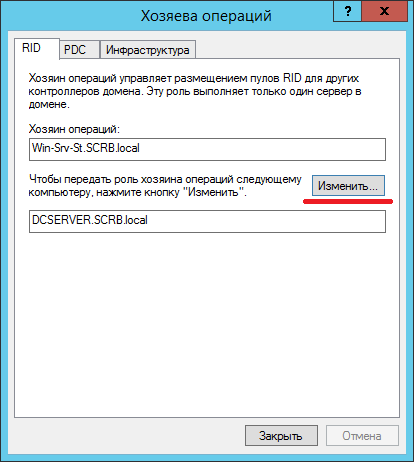

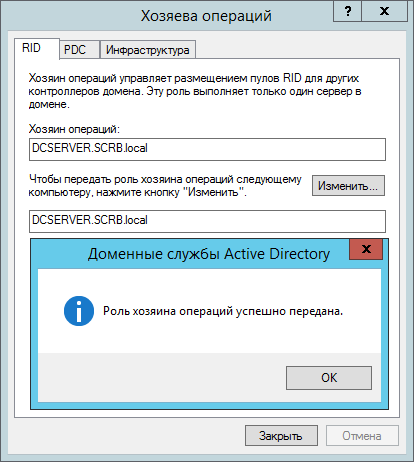

В открывшемся окне видим, что хозяином во всех трех вкладках RID, PDC и Инфраструктура является Win-Srv-St.SCRB.local. Ниже написано: Чтоб передать роль хозяина операций следующему компьютеру, нажмите кнопку «Изменить». Убеждаемся что в самой нижней строчке имя сервера, которому мы хотим передать роль хозяина и жмем изменить. Делаем это же на всех трех вкладках.

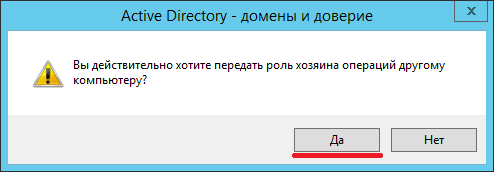

В появившемся вопросе подтверждения жмем Да.

Роль хозяина успешно передана. ОК. Хозяином операций стал DCSERVER.SCRB.local.

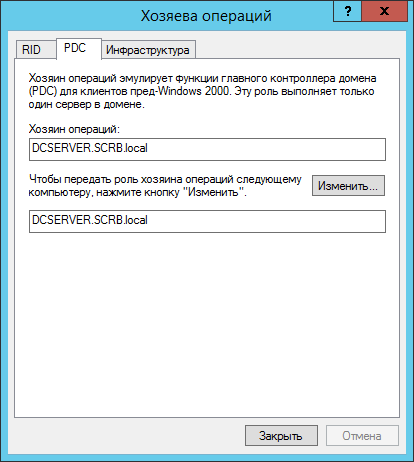

Делаем то же самое на оставшихся двух вкладках PDC и Инфраструктура.

Передача роли «Хозяин именования доменов».

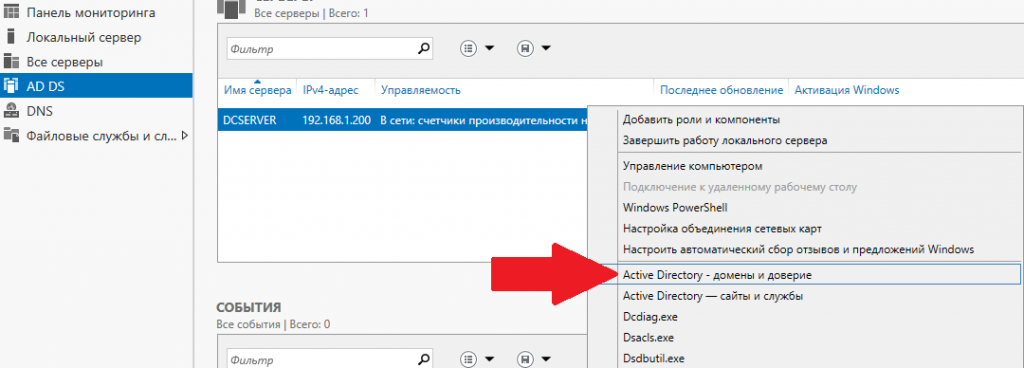

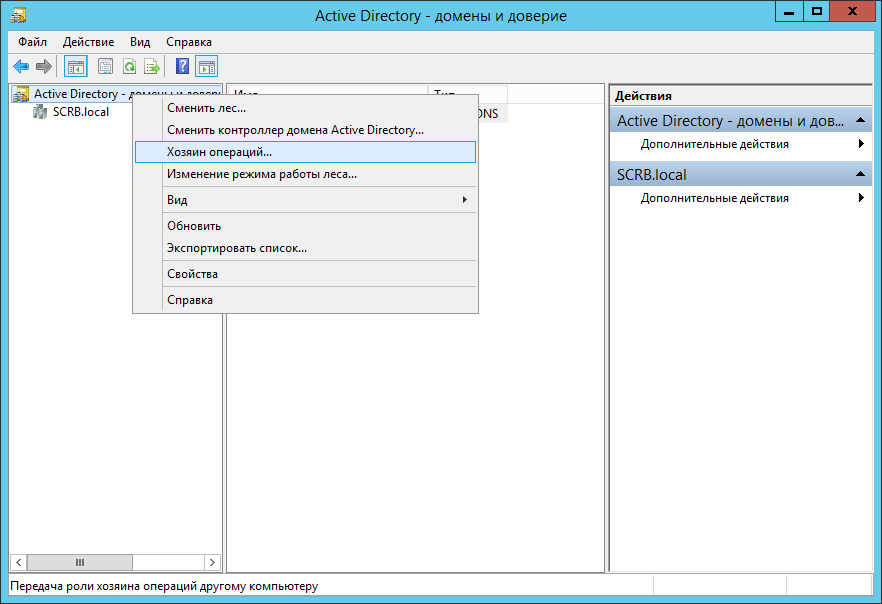

Выбираем в AD DS нашего сервера пункт Active Directory – домены и доверие.

Правой кнопкой мыши жмем по названию и выбираем, как и ранее, строчку Хозяин операций…

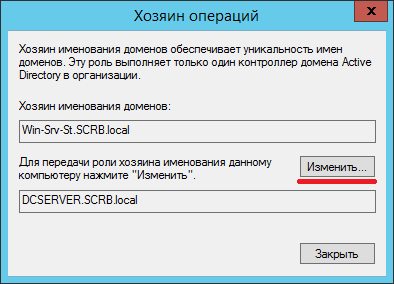

Проверяем имена серверов, нажимаем изменить.

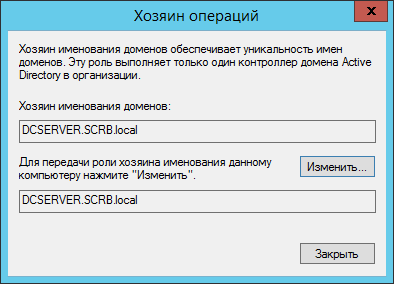

Хозяином операций стал DCSERVER.

Передача роли «Хозяин схемы».

Первоначально зарегистрируем в системе библиотеку управления схемой AD с помощью команды regsvr32 schmmgmt.dll

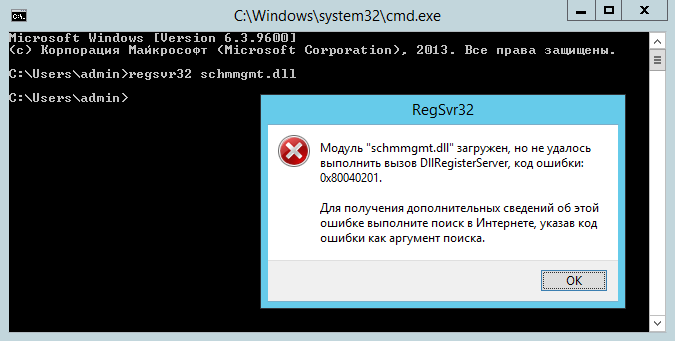

Нажимаем WIN+R >> cmd

Вводим команду и получаем ошибку: Модуль «schmmgmt.dll загружен, но не удалось выполнить вызов DLLRegisterServer, код ошибки: 0x80040201.

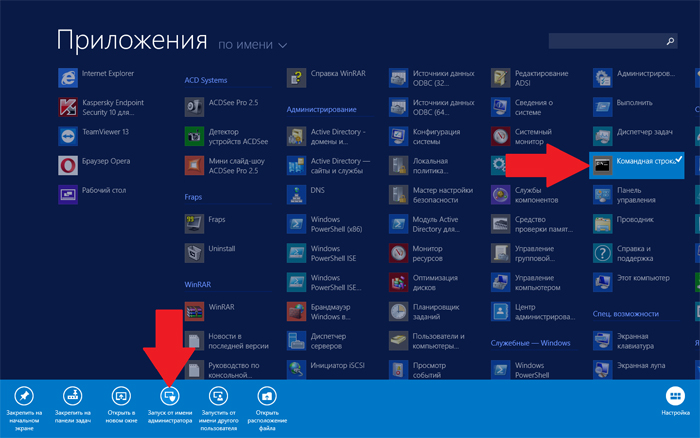

Ошибка, потому что командную строку нужно запускать от имени администратора. Сделать это можно, например из меню Пуск. Выбираем командную строку и нажимаем запуск от имени администратора.

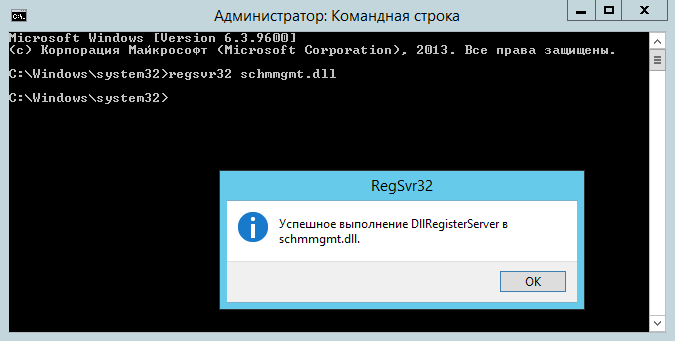

Еще раз вводим команду regsvr32 schmmgmt.dll. Теперь всё прошло как нужно.

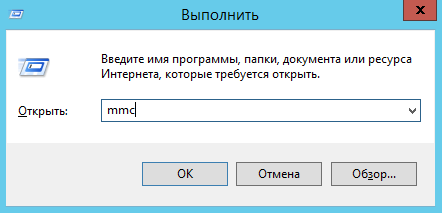

Нажимаем WIN+R, пишем mmc

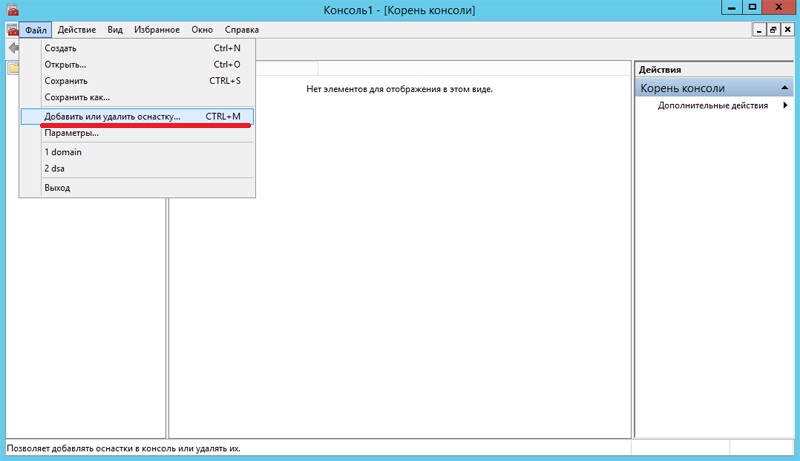

В открывшейся консоли выбираем Файл >> Добавить или удалить оснастку… (или жмем CTRL+M)

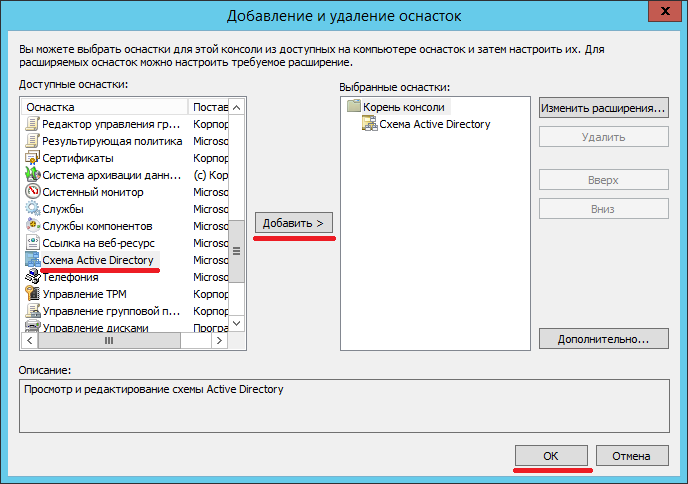

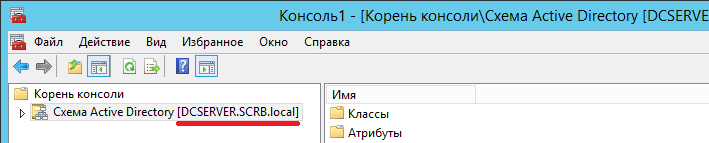

Среди доступных оснасток выбираем Схема Active Directory, нажимаем добавить. ОК.

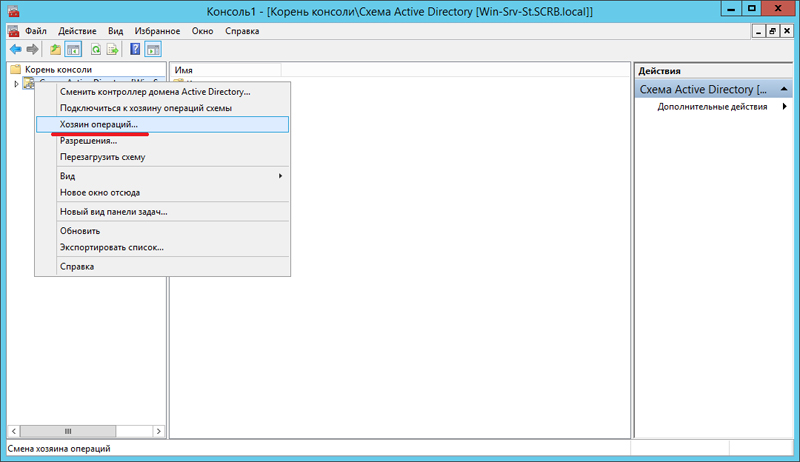

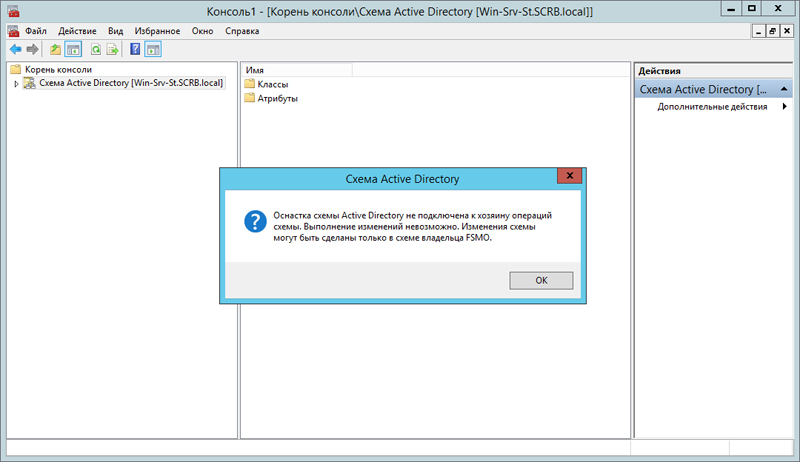

В корне консоли выбираем добавленную оснастку, нажимаем на неё правой кнопкой мыши и выбираем строчку «Хозяин операций…»

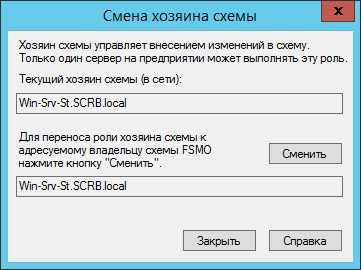

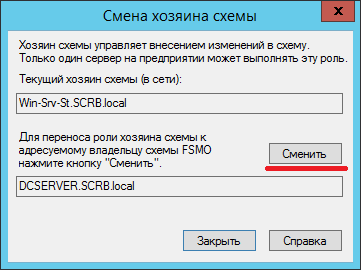

Текущим хозяином схемы значится Win-Srv-St.SCRB.local. В нижней строчке тоже его имя.

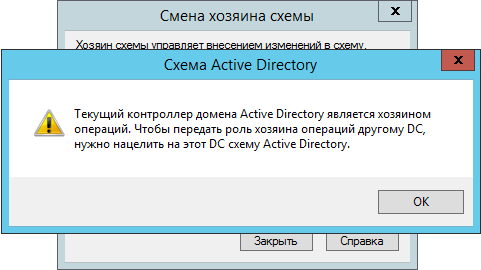

При нажатии кнопки «Сменить» появляется сообщение: Текущий контроллер домена Active Directory является хозяином операций. Чтоб передать роль хозяина другому DC, нужно нацелить на этот DC схему Active Directory.

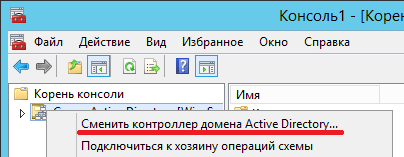

Возвращаемся к оснастке и выбираем ПКМ Сменить контроллер домена Active Directory.

В открывшемся окне выбираем нужный сервер. В нашем случае DCSERVER.SCRB.local. ОК.

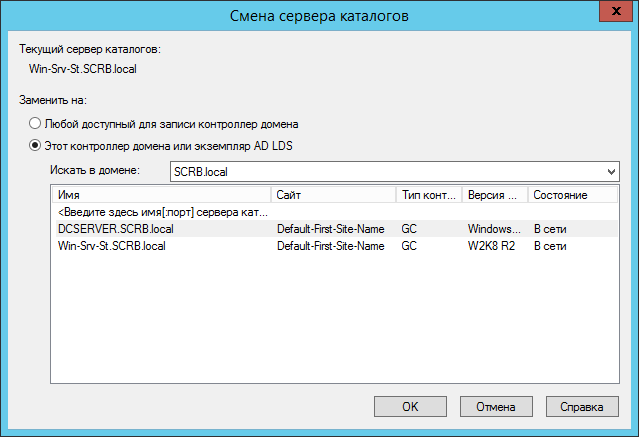

Консоль выдаст сообщение: Оснастка схемы Active Directory не подключена к хозяину операций схемы. Выполнение изменений невозможно. Изменения схемы могут быть сделаны только в схеме владельца FSMO.

При этом в названии оснастки появился нужный нам сервер.

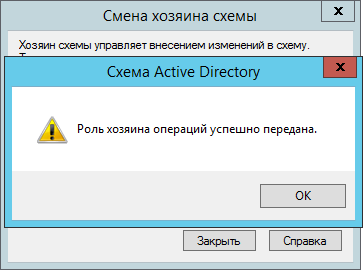

Снова жмем на неё правой кнопкой мыши и переходим к хозяину операций. Проверяем названия серверов, жмем кнопку «Сменить».

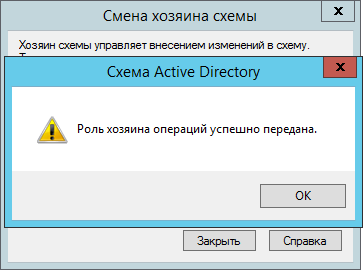

Роль хозяина операций успешно передана. ОК.

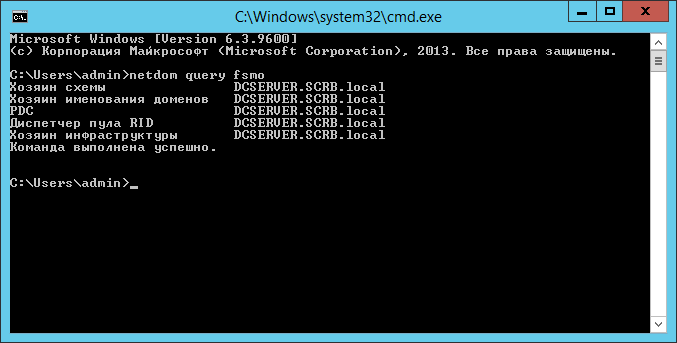

Для того, чтоб убедиться в передаче ролей, введем еще раз в командной строке netdom query fsmo

Хозяином ролей теперь является DCSERVER.SCRB.local.

Глобальный каталог.

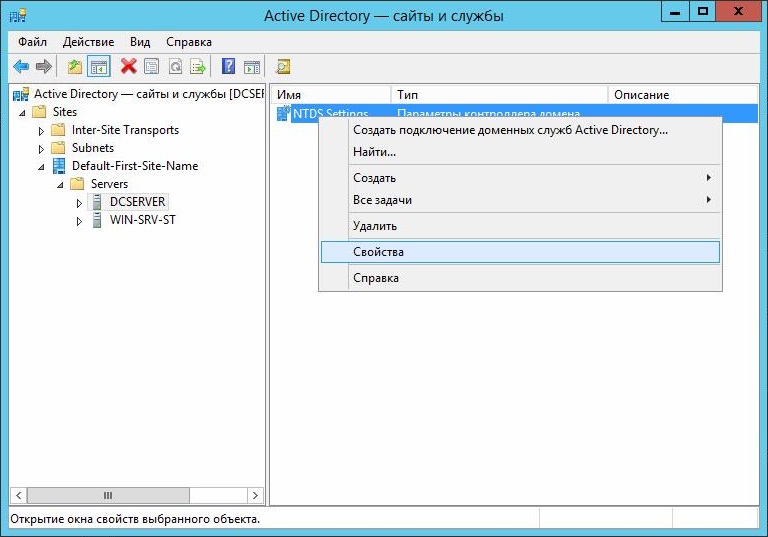

Чтоб уточнить, где расположен GC нужно пройти по пути: AD – Сайты и службы >> Sites >>Default-First-Site-Name >> Servers >> DCSERVER

В появившейся службе NTDS Settings жмем ПКМ и выбираем – Свойства.

Если стоит галочка напротив надписи Глобальный каталог, то значит что он на этом сервере. А вообще, в нашем случае GC расположен на обоих DC.

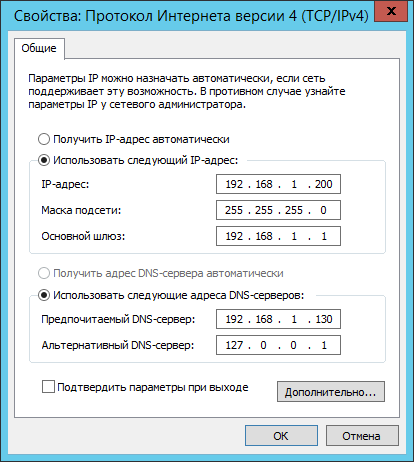

Настройка DNS.

В настройке DNS нового основного DC пишем вот что:

В первой строчке IP адрес бывшего основного DC (Win-Srv-St), который теперь стал резервным 192.168.1.130.

Во второй строчке 127.0.0.1 т.е. самого себя (можно и свой IP написать, чтоб по конкретнее).

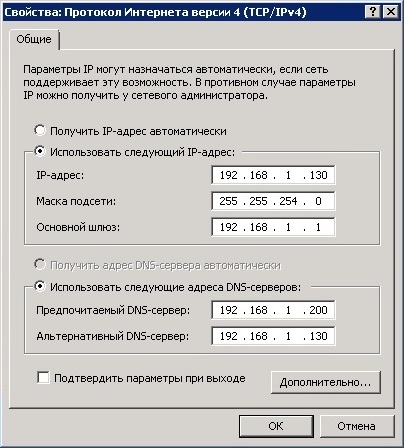

В том контроллере домена который у нас стал резервным записано так:

В первой строчке IP основного DC.

Во второй строчке свой IP. Все работает.

DHCP у нас в сети не работает по причине местных обстоятельств, по этому перенастраивать его не нужно. Зато нужно пройти 200 ПК и вручную прописать новый DNS. По этой причине решено пока что не демонтировать старый контроллер домена. За полгода планомерных обходов DNS у пользователей поменяются.