Настройте прокси-сервер в Windows, и приложения отправят ваш сетевой трафик через прокси-сервер. Например, вам может потребоваться использовать прокси-сервер, предоставленный вашим работодателем.

Как правило, вы будете использовать прокси-сервер, если ваша школа или работа предоставит вам его. Вы также можете использовать прокси-сервер, чтобы скрыть свой IP-адрес или доступ к закрытым сайтам, которые недоступны в вашей стране, но для этого рекомендуется использовать VPN (В чём отличие прокси-сервера от VPN?). Если вам нужно настроить прокси для школы или работы, получите необходимые учетные данные и изучите их.

Выбранные вами параметры будут использоваться для Microsoft Edge, Google Chrome, Internet Explorer и других приложений, использующих настройки прокси-сервера. Некоторые приложения, в том числе Mozilla Firefox, позволяют настраивать параметры прокси-сервера, которые переопределяют ваши системные настройки. Вот как настроить системный прокси в Windows 10, 8 и 7.

Windows 8 и 10

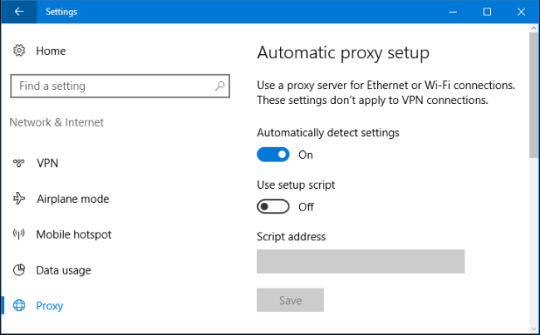

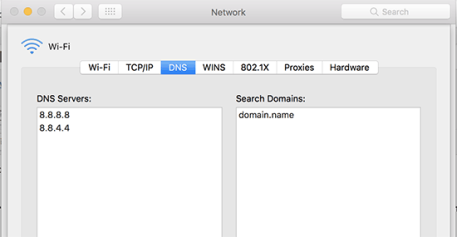

В Windows 10 вы найдете эти параметры в разделе «Настройки» → «Сеть и Интернет» → «Прокси». В Windows 8 тот же экран доступен в настройках ПК → Сетевой прокси.

Настройки здесь применяются, когда вы подключены к сетевым соединениям Ethernet и Wi-Fi, но не будете использоваться, когда вы подключены к VPN .

По умолчанию Windows пытается автоматически определить ваши настройки прокси с параметром «Автоматически определять настройки». В частности, Windows использует протокол автоматического обнаружения веб-прокси или WPAD. Бизнес и школьные сети могут использовать эту функцию для автоматического предоставления настроек прокси-сервера для всех ПК в своих сетях. Если для сети, к которой вы подключены, требуется прокси-сервер, и он предоставляет этот прокси через WPAD, Windows автоматически настроит и использует прокси-сервер. Если сеть не предоставляет прокси-сервер, он вообще не будет использовать прокси-сервер.

Если вы не хотите, чтобы Windows автоматически определяла настройки прокси-сервера, установите для параметра «Автоматическое определение настроек» значение «Выкл.». Затем Windows будет использовать прокси-сервер, если вы настроите его под настройкой прокси-сервера вручную.

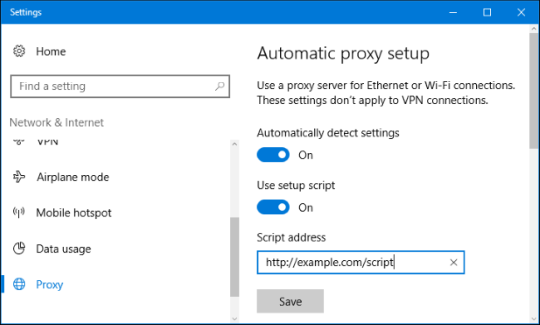

В некоторых случаях вам может потребоваться вручную ввести адрес сценария установки для вашей конфигурации прокси. Для этого включите параметр «Использовать сценарий установки». Подключите сетевой адрес сценария в поле «Адрес сценария» и нажмите «Сохранить». Этот скрипт также можно назвать файлом .PAC.

Поставщик вашей организации или прокси предоставит вам адрес сценария установки, если он вам нужен.

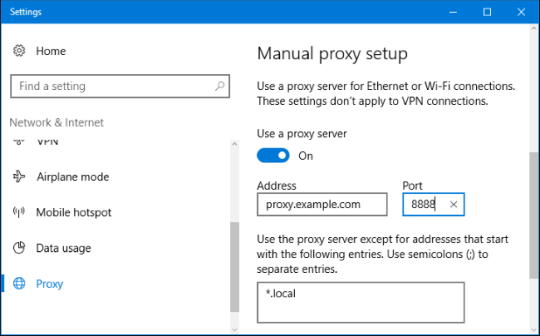

Чтобы ввести настройки ручного прокси-сервера, включите «Использовать прокси-сервер» в разделе «Настройка прокси-сервера вручную». Введите адрес прокси-сервера и порт, который он использует в поле «Адрес» и «Порт».

Поставщик вашей организации или прокси-провайдера предоставит вам сетевой адрес и номер порта, который требуется прокси-серверу.

Когда вы подключаетесь к любому адресу, Windows отправляет трафик через прокси-сервер. Однако вы можете настроить список адресов, для которых Windows не будет использовать прокси-сервер. По умолчанию список включает только *.local . Звездочка — это подстановочный знак и означает «что угодно». Таким образом, если вы попытаетесь подключиться к server.local, database.local или чему-либо еще, что заканчивается на .local, Windows будет обходить прокси и напрямую подключаться.

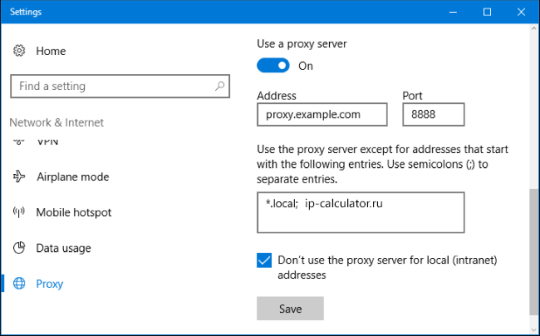

Вы можете добавить больше записей в этот список. Просто разделите каждый с точкой с запятой (;) и пробелом. Например, предположим, вы хотели обойти прокси при подключении к ip-calculator.ru. Вы должны ввести:

*.local; ip-calculator.ru

Вы также можете отметить «Не использовать прокси-сервер для локальных (интрасети) адресов». Windows будет обходить прокси-сервер при подключении к ресурсам в локальной сети или в интрасети. Когда вы подключаетесь к адресам в Интернете, Windows будет использовать прокси-сервер.

Нажмите «Сохранить», когда вы закончите, чтобы изменить настройки прокси-сервера.

Windows 7

В Windows 7 вы можете изменить свой прокси-сервер в диалоговом окне «Настройки Интернета». Вы также можете использовать этот диалог в Windows 8 и 10, если хотите. Оба интерфейса меняют один и тот же общесистемный параметр.

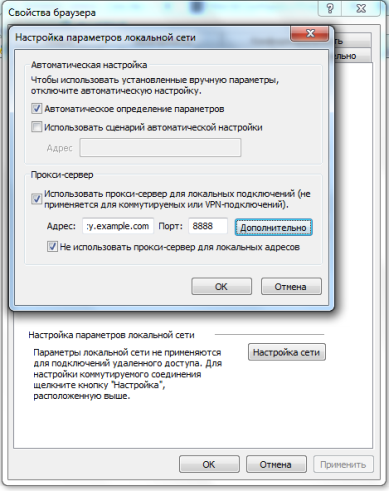

Сначала откройте окно «Свойства браузера». Вы найдете его на панели управления → Сеть и Интернет → Свойства браузера. Вы также можете щелкнуть меню «Сервис» в Internet Explorer и выбрать «Свойства браузера», чтобы открыть его.

Перейдите на вкладку «Подключения» в верхней части окна «Свойства браузера». Нажмите кнопку «Настройки сети» в нижней части окна.

Опция «Автоматическое определение параметров» включена по умолчанию. Когда эта опция включена, Windows попытается автоматически обнаружить прокси-сервер с помощью протокола автоматического обнаружения веб-прокси или WPAD. Если прокси не предоставляется вашей сетью, никто не будет использоваться. Отключите эту опцию, чтобы Windows не могла использовать WPAD для автоматической настройки параметров прокси-сервера.

Параметр «Использовать сценарий автоматической конфигурации» позволяет ввести адрес сценария автоматической настройки прокси. Этот адрес будет предоставлен вашей организацией или прокси-провайдером, если вам это нужно.

Флажок «Использовать прокси-сервер для локальных подключений» позволит вам вручную включить и настроить прокси-сервер. Проверьте его и введите сетевой адрес и порт прокси ниже. Организация, предоставляющая ваш прокси-сервер, предоставит вам эти данные.

По умолчанию Windows автоматически отправит весь трафик через прокси-сервер, включая трафик на адреса в локальной сети или в интрасеть. Чтобы всегда обойти прокси-сервер при подключении к этим локальным адресам, установите флажок «Не использовать прокси-сервер для локальных адресов». Приложения будут обходить прокси-сервер и напрямую подключаться к ресурсам в вашей локальной сети, но не к интернет-адресам.

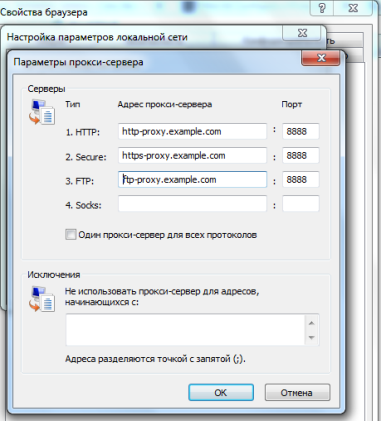

Нажмите кнопку «Дополнительно» в разделе «Прокси-сервер», если вы хотите изменить дополнительные параметры при включении ручного прокси-сервера.

Раздел «Серверы» позволяет вам установить другой прокси-сервер для протоколов HTTP, Secure (HTTPS), FTP и SOCKS. По умолчанию установлен флажок «Использовать тот же прокси-сервер для всех протоколов». Если вы знаете, что вам нужно использовать другой прокси-сервер для разных типов подключений, снимите этот флажок и введите необходимые данные здесь. Это не распространено.

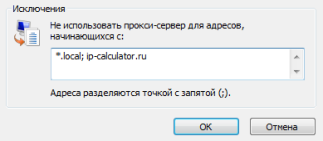

В разделе «Исключения» вы можете указать список адресов, в которых Windows будет обходить прокси-сервер. По умолчанию он включает только *.local. Звездочка здесь известна как «подстановочный знак» и соответствует всему. Это означает, что любой адрес, заканчивающийся на «.local», включая server.local и database.local, будет доступен напрямую.

Если хотите, вы можете ввести дополнительные адреса. Используйте точку с запятой (;) и пробел для разделения каждой записи в списке. Например, если вы также хотели получить доступ к ip-calculator.ru напрямую, не пропуская прокси, вы должны ввести:

*.local; ip-calculator.ru

Когда вы пытаетесь подключиться к ip-calculator.ru, Windows затем сделает прямое подключение без прохождения через прокси-сервер.

Нажмите «ОК», чтобы сохранить изменения.

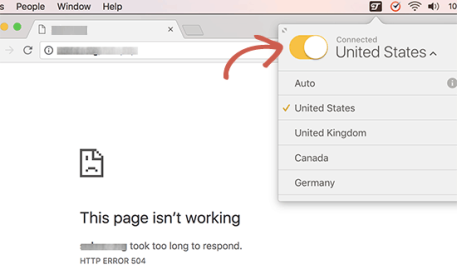

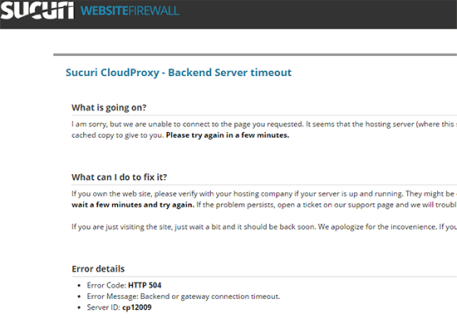

Если проблема связана с прокси-сервером — например, если прокси-сервер отключается или вы неправильно вводите данные прокси-сервера, вы увидите сообщение об ошибке сетевого прокси-сервера в используемых вами приложениях. Вам нужно будет вернуться к настройкам прокси-сервера и исправить любые проблемы.

2018-09-06T11:26:35

Вопросы читателей