Сегодня беспроводные сети более распространены на открытых площадках и в крупных корпорациях, где требуется усиление безопасности для управления аутентичностью и конфиденциальностью. Беспроводная сеть позволяет участникам оставаться на связи в роуминге без проводов. Поскольку точки доступа усиливают сигналы Wi-Fi, машина может находиться далеко от маршрутизатора и при этом оставаться подключенной к сети. Вы подключаетесь к беспроводной сети этого учреждения, когда подключаетесь к точке доступа Wi-Fi в кафе или другом общественном месте. Радиочастотная (RF) технология управляет беспроводными сетями, частота, связанная с передачей радиоволн в электромагнитном спектре. Всякий раз, когда RF-ток направляется в антенну, он создает электромагнитное поле, которое может перемещаться по космосу. Большинству людей знаком значок беспроводной связи на ноутбуке или телефоне, обозначающий исправное беспроводное подключение к локальной сети, но немногие знакомы с древностью технологии Wi-Fi. Удивительно, но Wi-Fi был создан как маркетинговый термин для продвижения и облегчения взаимодействия между различными системами беспроводных локальных сетей, а не самой технологии. Wi-Fi никогда не задумывался как более короткая версия беспроводной связи; это была просто игра на фразе hi-fi (высокое качество воспроизведения), дань уважения большим аудиотехнологиям. Поскольку беспроводные сети передают данные по воздуху, утечка данных всегда возможна. По сравнению с медным кабелем беспроводные сети имеют больший риск утечки и взлома данных. В результате в беспроводных сетях повышенная концентрация шифрования данных является обязательной. Емкость устройства беспроводной сети может быть увеличена без необходимости прокладки дополнительных кабелей. В кабельных сетях LAN необходима дополнительная медная проводка для увеличения числа рабочих. Мы можем запустить Kali Linux по беспроводной сети после настройки нашей беспроводной сети. Мы можем получить все свободы типичного ПК в законном этическом тесте на проникновение, потому что нам не нужен провод Ethernet.

Способ подключения Kali Linux к беспроводной сети

Цель этой статьи — показать, как разрешить и остановить Wi-Fi в Kali Linux. Это можно сделать через графический интерфейс или командную строку, и в этом руководстве мы научим вас, как это сделать.

Это пригодится, если у вас возникли проблемы с доступом к беспроводному маршрутизатору или вы собираетесь использовать Aircrack-ng для мониторинга и взлома WiFi.

Способ 1

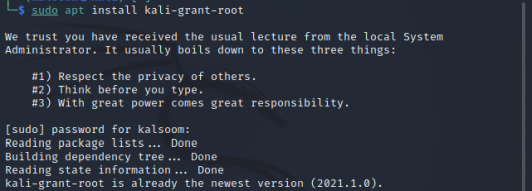

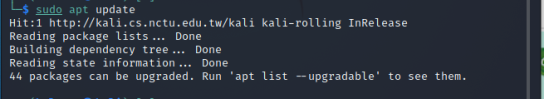

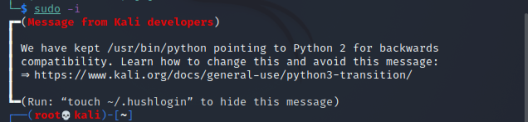

Первый способ связан с реализацией терминала Kali Linux. Запустите терминал и введите IP-адрес, чтобы увидеть метку вашего WiFi-адаптера и сведения о подключении, а также предположим, что вы уже подключены к сети Wi-Fi.

$ IP a

Идентификатор нашего WiFi-соединения в этом примере — eth0. Введите следующую прикрепленную команду, чтобы отключить соединение WiFi.

$ sudo ifconfig eth0 down

Введите следующую команду, чтобы перезагрузить устройство и активировать Wi-Fi. Затем мы также запускаем команду «IP a», чтобы увидеть, работает ли ссылка.

$ sudo ifconfig eth0 up

Способ 2

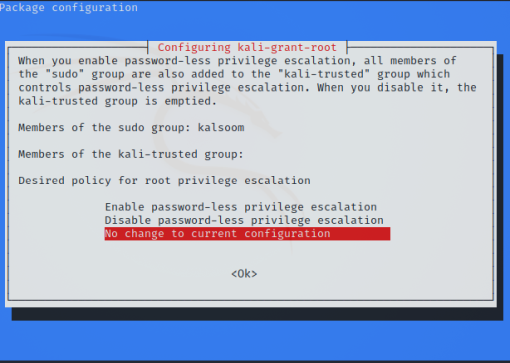

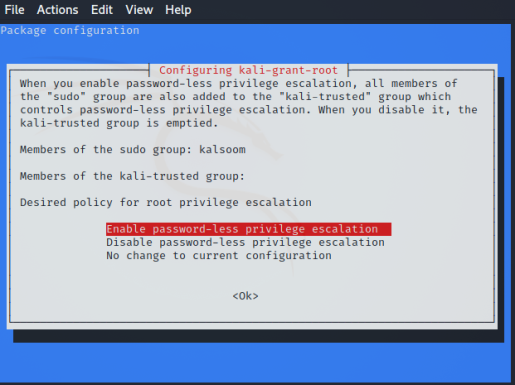

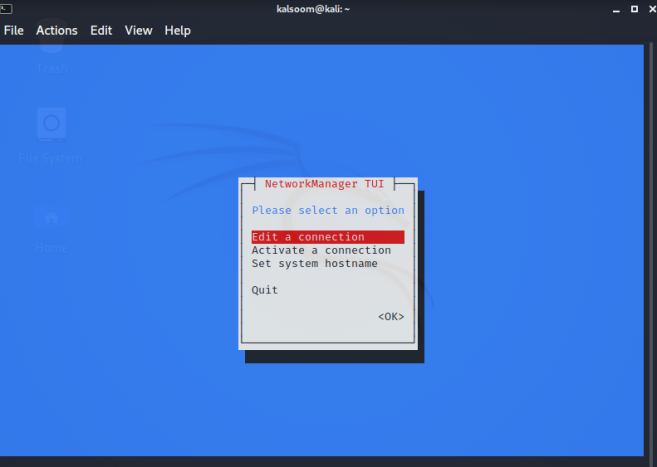

Программа Network Manager Text User Interface (nmtui) предоставляет вам текстовый интерфейс для работы с Network Manager и настройки вашей сети Kali Linux. Поскольку инструмент nmtui управляет Network Manager, мы должны сначала убедиться, что служба NetworkManager присутствует в нашей системе Kali Linux.

Выполните указанную ниже инструкцию на терминале Kali Linux.

$ nmtui

Как только выполнение вышеперечисленной команды завершится, в вашем окне kali Linux появится графический пользовательский интерфейс, который покажет эти три параметра:

- Редактировать соединение

- Активировать соединение

- Установить имя хоста системы

Нажмите «ОК» после выбора «Активировать соединение».

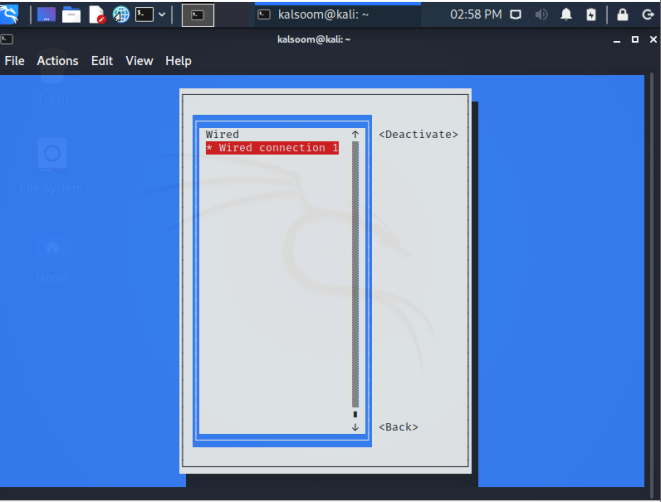

Как только вы выберете опцию «Активировать соединение», вы увидите другой экран. Отсюда вы можете построить беспроводную сеть.

Заключение

Эта статья научила нас, как разрешать и ограничивать Wi-Fi в Kali Linux с помощью графического интерфейса и командной строки. Если ваш компьютер не подключается к сети Wi-Fi или не имеет доступа к Интернету, используйте это как средство устранения неполадок. Я надеюсь, что вам будет легко следовать этой статье в вашей системе Kali Linux.