Java – это объектно-ориентированный язык программирования, используемый многочисленными приложениями, веб-сайтами и даже компьютерными играми. Он специально разработан, чтобы требовать как можно меньше зависимостей реализации.

Это также обеспечивает кроссплатформенное удобство использования: если приложение было разработано с использованием Java в Windows, его также можно использовать на Mac или Linux с Java.

В то время как Java-разработчикам для работы необходим Java Development Kit (JDK), конечным пользователям требуется другое программное обеспечение для запуска программ на основе Java: Java Runtime Environment (JRE).

Например, если вы хотите загрузить версию Minecraft для Java, вы должны сначала загрузить JRE, чтобы иметь возможность запускать Minecraft.

Настроить JRE на вашем компьютере невероятно просто. Как только вы это сделаете, вы сможете запустить любой инструмент, созданный с помощью JDK.

Как скачать Java JRE

Чтобы запускать файлы Java, вам необходимо загрузить JRE из Сайт Oracle. Необязательно также загружать JDK, если вы не заинтересованы в разработке приложений Java.

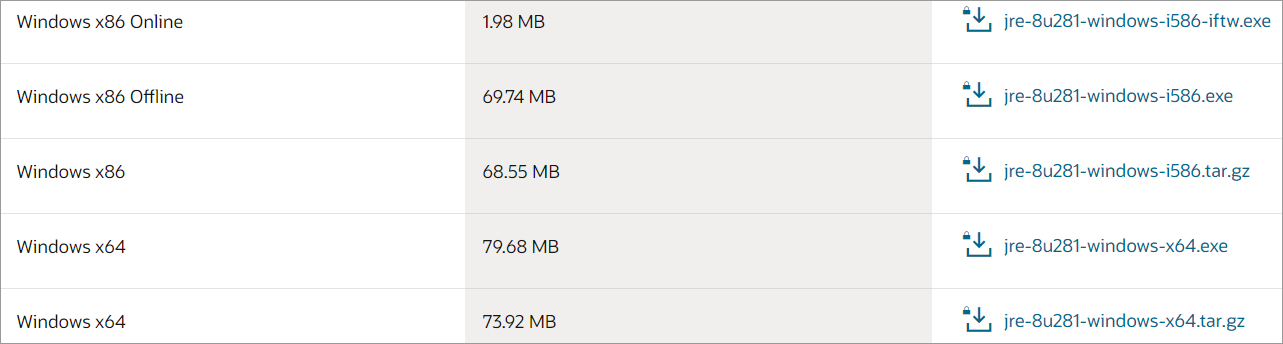

Файлы установки JRE доступны для Windows, Solaris, macOS и Linux. В зависимости от типа архитектуры вашего компьютера вы можете выбрать 32-разрядную загрузку Java или 64-разрядную загрузку Java. Обязательно загрузите последнюю доступную версию (обновления выполняются автоматически после установки).

Кроме того, вам необходимо войти в систему с учетной записью Oracle, чтобы иметь возможность загрузить Java JRE, которую вы можете создать на месте бесплатно.

Файлы установки довольно большие, поэтому их загрузка может занять некоторое время, в зависимости от качества вашего интернет-соединения.

Что касается процесса установки, вы можете включить содержимое Java в своих веб-браузерах и изменить папку установки по умолчанию.

С этого момента вам не нужно больше ничего делать. Просто загрузите, установите и запустите свои Java-приложения.

Использование панели управления Java

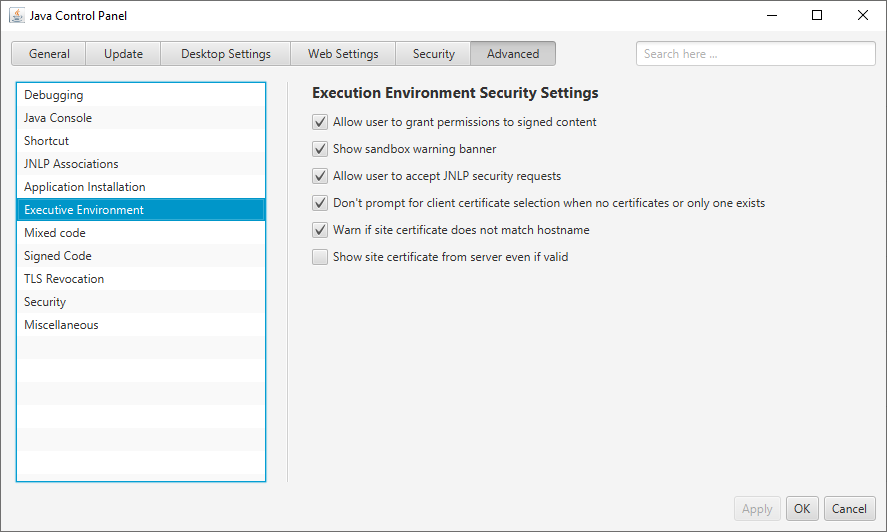

Если вам нужно настроить параметры JRE, вы можете сделать это из панели управления Java. Например, вы можете переключить веб-расширение Java, добавить исключения и разрешить веб-сайтам запускать приложения Java, а также удалить временные файлы с вашего компьютера и настроить уровень сжатия для файлов JAR.

Между тем, опытные пользователи могут свободно управлять сертификатами Java, применять конфигурации прокси при подключении к Интернету, включать расширенные ограничения безопасности и настраивать параметры отладки.

Стоит ли Java JRE?

Дело не в том, нравится или не нравится Java Runtime Environment – она вам либо нужна, либо нет. Он попадает в ту же категорию, что и Microsoft .NET Framework: зависимости программного обеспечения.

Если вы часто посещаете веб-сайты, запускаете приложения или играете в игры, созданные на языке программирования Java, тогда на вашем компьютере должна быть установлена JRE, чтобы вы могли их использовать.

Кроме того, JRE можно использовать совершенно бесплатно. Он не занимает много места и не снижает производительность вашего компьютера, поэтому вы можете установить его и забыть о нем.

Сообщение Как скачать последнюю версию Java JRE (32- и 64-бит) появились сначала на My Road.

Безопасно ли использовать RKill против вредоносных программ?

У приложений защиты от вредоносных программ иногда возникают проблемы с запуском сканирования и удаления угроз с вашего компьютера. Обычно это происходит из-за особых типов агентов, которые уже проникли в вашу систему и захватили все программное обеспечение безопасности, например бэкдоры.

Если ваше антивирусное решение оснащено функцией самозащиты, вы не должны столкнуться с этой проблемой. В противном случае вы можете обратиться к RKill для помощи.

RKill – это крошечный, портативный и чрезвычайно практичный инструмент безопасности, созданный Bleeping Computer.

Он предназначен для выявления и остановки любых вредоносных процессов на вашем компьютере, чтобы оставить дверь открытой для ваших антивирусных решений и заставить их работать должным образом.

Помимо завершения мошеннических процессов, RKill находит и удаляет все некорректные исполняемые программы. Он также восстанавливает системные политики, отвечающие за безопасность.

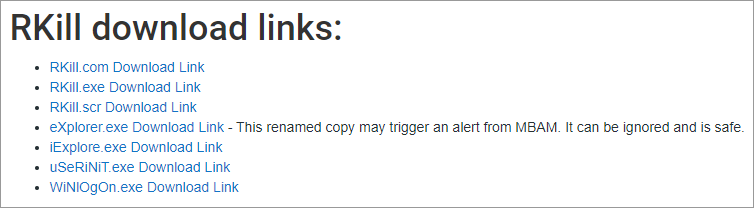

Как скачать RKill

Вы можете скачать RKill из Пищевой компьютер и сохраните его в любом месте на жестком диске или даже на съемном носителе, например на ручке. Он портативный, поэтому вы можете использовать его для быстрого сканирования любого компьютера на предмет активных вредоносных процессов.

Стоит отметить, что если вы не можете запустить исполняемый файл RKill, это может иметь какое-то отношение к тому факту, что вредоносные агенты на вашем компьютере разрешают только файлы с определенными именами.

В этом случае вернитесь на страницу загрузки Bleeping Computer для RKill и проверьте дополнительные ссылки для загрузки с другими именами файлов.

RKill совместим только с компьютерами Windows и поддерживает как 32-битные, так и 64-битные типы архитектуры.

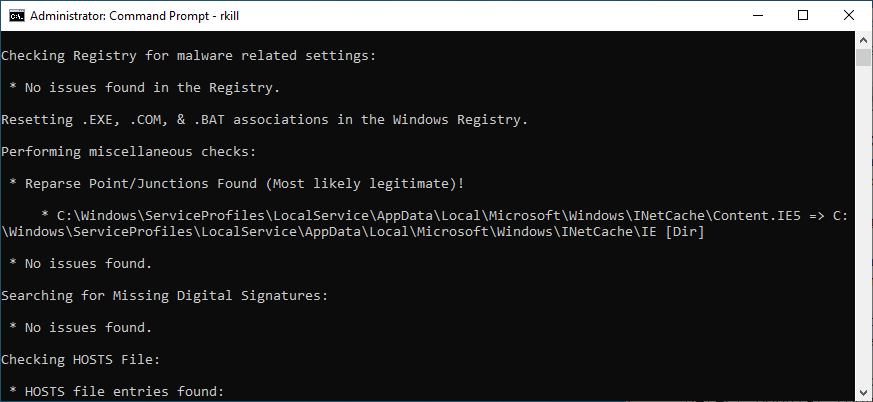

Как использовать RKill

- Отложите все действия на ПК и закройте все приложения

- Запустите скачанный файл RKill. Он открывает окно командной строки и запускает автоматическое сканирование.

- Подождите, пока RKill просканирует ваш компьютер. Он автоматически остановит любые вредоносные процессы

- Выход из RKill

- Немедленно запустите программное обеспечение безопасности и выполните сканирование, чтобы удалить вредоносных агентов.

Ключевая особенность

- Проверяет и останавливает известные вредоносные службы, процессы и параметры реестра Windows

- Сбрасывает ассоциации EXE, COM и BAT в реестре

- Выполняет разные проверки

- Поиск отсутствующих цифровых подписей

- Проверяет файл Hosts

Инструмент также создает текстовый документ с подробностями журнала, которые вы можете позже изучить.

Имейте в виду, что на самом деле он не удаляет файлы из вашей системы, поэтому вам все равно придется полагаться на свои инструменты безопасности.

Рекомендуется запускать антивирусное приложение, как только RKill выполнит свою задачу. В противном случае вредоносные процессы вскоре перезапустятся. Не перезагружайте компьютер, пока ваши продукты безопасности не устранят все угрозы.

RKill безопасен?

RKill полностью безопасен в использовании, хотя некоторые антивирусные инструменты помечают его как вредоносный. Отчет VirusTotal.

Однако это ложные срабатывания. И это имеет смысл, поскольку RKill был специально разработан для моделирования поведения вредоносного ПО, чтобы оно не было обнаружено и заблокировано самой угрозой.

Кроме того, он не может повредить ваши службы, процессы, настройки реестра или файл Hosts, потому что он может только временно остановить мошеннических агентов. Вам все равно придется полагаться на свои программы защиты от вредоносных программ для удаления.

Вывод

Программное обеспечение может быть немного устаревшим, но оно еще не устарело. Многие онлайн-пользователи по-прежнему полагаются на него для обнаружения популярных вредоносных исполняемых файлов, которые мешают правильной работе их средств защиты от вредоносных программ.

Мы заметили, что RKill выполняет сканирование быстро и не снижает производительность системы. Это потрясающий инструмент, который следует добавить в арсенал любого заинтересованного в безопасности пользователя, тем более что он портативный и легкий.

Сообщение Безопасно ли использовать RKill против вредоносных программ? появились сначала на My Road.

Как использовать инструмент для перемещения ваших данных

Если вы недавно приобрели твердотельный накопитель Samsung, лучший путь чтобы переместить данные со старого жесткого диска и сделать резервную копию всего с помощью Samsung Data Migration.

Как вы, наверное, догадались, это программное обеспечение для резервного копирования, созданное компанией Samsung специально для своей линейки жестких дисков и твердотельных накопителей.

В отличие от других утилит для резервного копирования данных, Samsung Data Migration невероятно прост в использовании благодаря чистому интерфейсу с простыми опциями.

Вы можете использовать его для быстрого и безопасного переноса информации на другой диск, независимо от того, заинтересованы ли вы в резервном копировании личных данных, прикладного программного обеспечения или всей операционной системы.

Мы покажем вам, как это сделать.

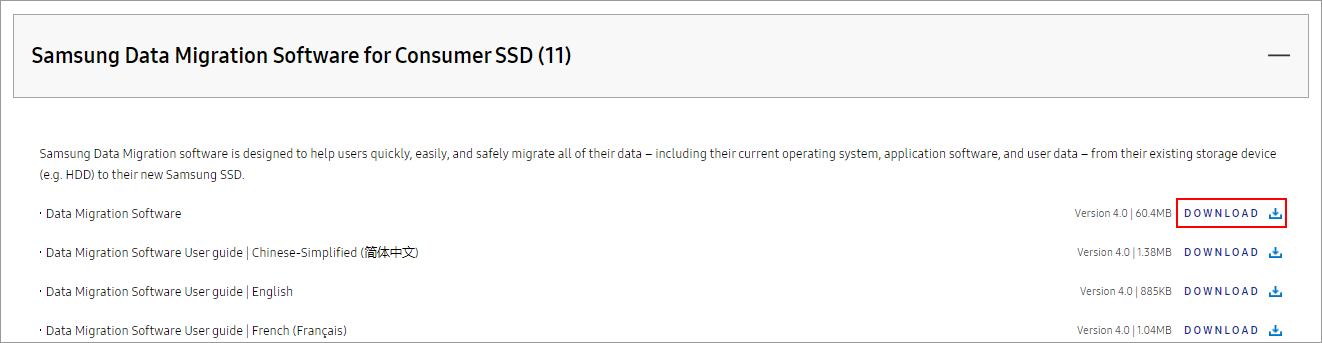

Как скачать Samsung Data Migration

- Посетить Страница загрузки Samsung

- Прокрутите вниз до Перенос данных раздел

- Нажмите Программное обеспечение Samsung для переноса данных для потребительских SSD расширить этот раздел

- Нажмите Скачать следующий за Программное обеспечение для переноса данных

Инструмент полностью бесплатен. Он поддерживает только операционные системы Windows, а также типы загрузочных секторов MBR и GPT.

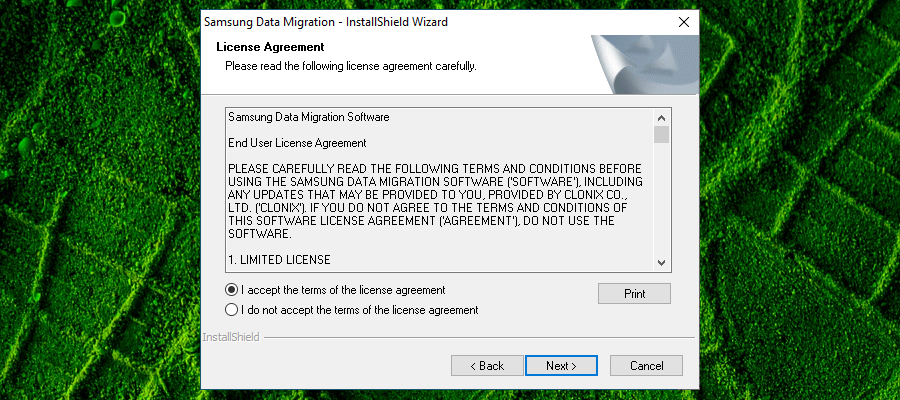

Настроить приложение быстро и легко, поскольку все, что вам нужно сделать, это выбрать язык настройки и ознакомиться с лицензионным соглашением.

Как использовать Samsung Data Migration

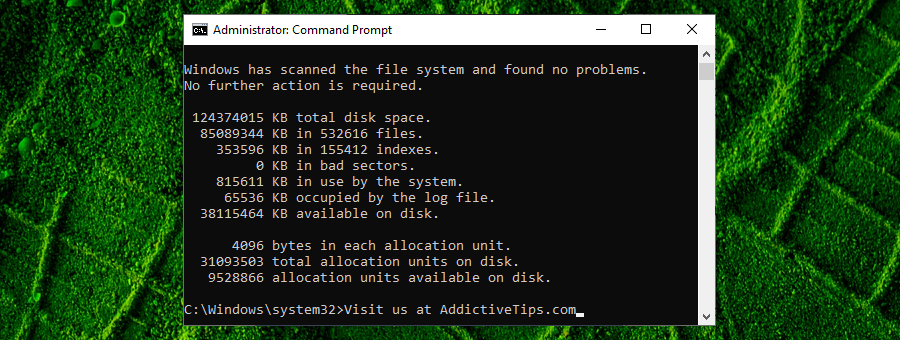

Перед использованием инструмента клонирования Samsung Data Migration рекомендуется проверить операционную систему на наличие поврежденных секторов. Вы можете легко сделать это с помощью инструмента chkdsk:

- Запустите командную строку от имени администратора

- Войти chkdsk и терпеливо ждем результатов

- Если Windows обнаруживает плохие сектора, запустите / f chkdsk

- Перезагрузите компьютер

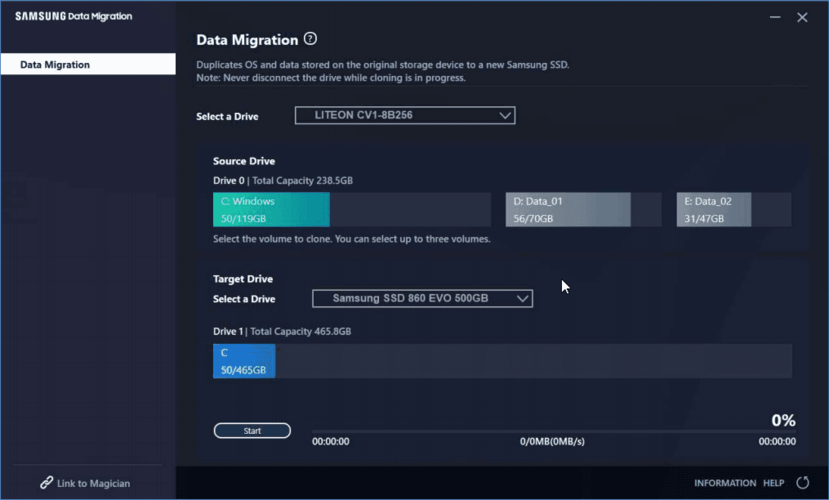

После chkdsk запустите программу миграции Samsung и выполните следующие действия:

- Убедитесь, что к вашему компьютеру подключен твердотельный накопитель Samsung.

- Нажмите кнопку обновления, если SSD недоступен в главном окне.

- Выберите исходный диск, с которого вы хотите скопировать данные

- Установите целевой диск на свой SSD Samsung, если он не был выбран автоматически

- Нажмите Начинать и ждать

Что еще нужно знать о Samsung Data Migration

- Перед тем, как вставить Samsung SSD, на который вы хотите перенести всю свою информацию, убедитесь, что он не содержит критических данных. Если да, создайте где-нибудь резервную копию. Это связано с тем, что решение для переноса данных автоматически форматирует SSD перед копированием вашей ОС.

- Если ваша операционная система не установлена на исходном диске, программа Samsung Data Migration работать не будет. Это не обычная утилита резервного копирования для копирования личных файлов и папок.

- Зашифрованные диски также не поддерживаются, а это означает, что вам нужно снять любую защиту паролем, чтобы иметь возможность читать их.

- Во время процесса копирования данных приостановите все действия на компьютере. В противном случае вы рискуете повредить свой диск.

- Не следует отключать твердотельный накопитель Samsung от компьютера, пока приложение миграции не сообщит вам, что операция была успешно завершена.

- Невозможно выбрать точные данные, которые вы хотите скопировать с помощью Samsung Data Migration. По умолчанию выбирается вся ваша операционная система, даже раздел, зарезервированный системой.

- Если вам интересно, работает ли Samsung Data Migration с другими твердотельными накопителями – это не так.

Вывод

Инструмент выполняет свою работу безупречно. Вы можете использовать Samsung Data Migration, чтобы легко скопировать все с жесткого диска на твердотельный накопитель – просто выберите источник и место назначения, затем нажмите кнопку, чтобы запустить задание клонирования.

Это не займет много времени, в зависимости от размера ваших дисков. Это очень интуитивно понятно и совершенно бесплатно в использовании.

Однако Samsung Data Migration не может заменить полное решение для резервного копирования. Итак, если вы ищете надежный инструмент, который поможет вам регулярно создавать безопасные копии ваших файлов, папок, приложений и операционной системы, вам следует поискать в другом месте.

Сообщение Как использовать инструмент для перемещения ваших данных появились сначала на My Road.

SpeedFan (Загрузить) для Windows 10: как использовать SpeedFan

Если у вас часто возникают проблемы с оборудованием вашего компьютера, такие как перегрев, рекомендуется заглянуть под капот с помощью специализированных программных инструментов, таких как SpeedFan.

SpeedFan – полностью бесплатное приложение только для компьютеров под управлением Windows. Он предоставляет вам интуитивно понятный графический интерфейс и простые опции для управления скоростью вращения вентилятора вашего ПК.

Вы также можете использовать SpeedFan для мониторинга температуры материнской платы и жесткого диска, проверки напряжений, а также проверки состояния жесткого диска с помощью атрибутов SMART или SCSI.

Как скачать SpeedFan

Вы можете скачать SpeedFan с Официальный веб-сайт. Имейте в виду, что выпуск программного продукта официально прекращен, и последняя выпущенная версия – 4.52. Однако он по-прежнему безупречно работает с последними версиями Windows.

SpeedFan безопасен?

Согласно его Отчет VirusTotal, установочный файл SpeedFan не содержит вредоносных программ, поэтому его можно безопасно загрузить, установить и использовать на своем компьютере.

Однако, поскольку это дает вам возможность взять на себя часть вашего оборудования, всегда есть риск случайного повреждения вашей системы, особенно если вы недостаточно квалифицированы. Рекомендуется соблюдать осторожность.

Как настроить SpeedFan

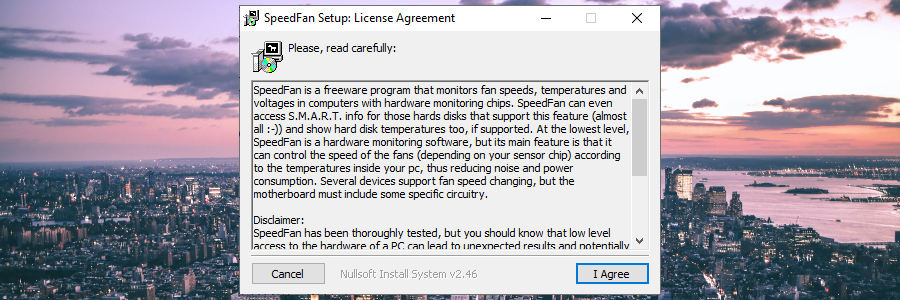

Установка инструмента мониторинга оборудования – это простая и быстрая задача. Помимо просмотра лицензионного соглашения, вы можете настроить ярлыки программ и установить папку установки.

Помните, что для запуска SpeedFan вам необходимы права администратора. Если вы этого не сделаете, у нас есть простой обходной путь для установки программного обеспечения без прав на повышение прав, который вы можете попробовать.

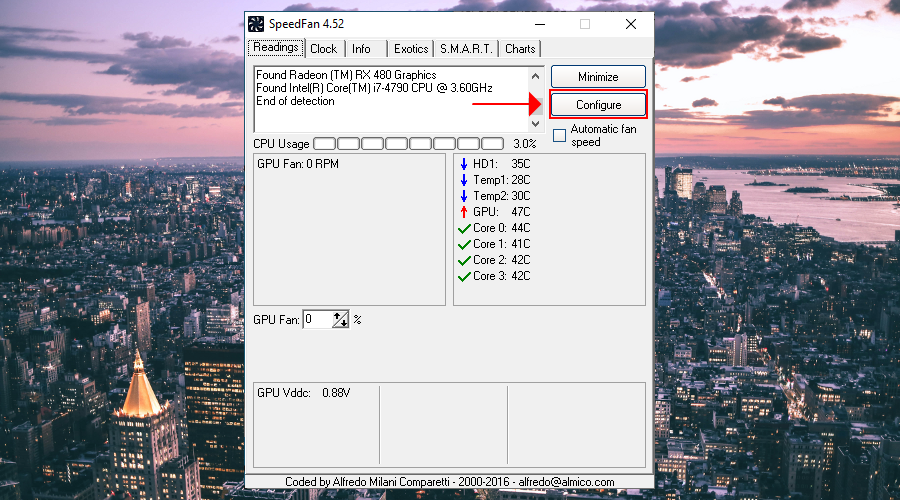

Как использовать SpeedFan

- Просматривайте температуру жесткого диска, графического процессора и ядра в Чтения вкладка

- Установите настройки материнской платы и часов в Часы вкладка

- Ознакомьтесь с информацией о ChipSet и DIMM в Информация вкладка

- Выберите жесткий диск, чтобы просмотреть его атрибуты SMART в УМНАЯ вкладка

- Просматривайте графики температуры, скорости вращения вентилятора или напряжения в Диаграммы вкладка

- Запланируйте события для изменения температуры в Настроить > События площадь

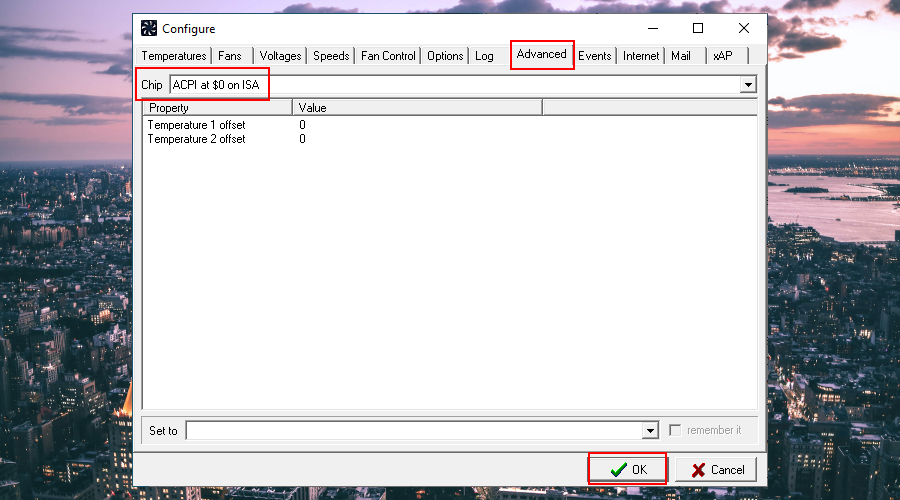

Если вам интересно, как использовать SpeedFan для управления скоростью вращения вентилятора, вот что вам нужно сделать:

- Нажмите Настроить в Чтения вкладка

- Перейти к Передовой раздел

- Выберите чип и нажмите хорошо

- Вернувшись в главное окно, вы можете увеличить или уменьшить скорость вентилятора.

- Также можно включить автоматическую скорость вентилятора.

Вывод

SpeedFan не для слабонервных. На самом деле вы можете нанести вашему компьютеру больше вреда, чем пользы, если установите неправильную скорость вращения вентилятора.

Но это отличный инструмент для мониторинга оборудования для опытных людей, которым необходимо регулярно следить за своим компьютером, например, для заядлых геймеров.

Сообщение SpeedFan (Загрузить) для Windows 10: как использовать SpeedFan появились сначала на My Road.

Загрузка и установка IObit Driver Booster: безопасен ли Driver Booster?

Если у вас возникли технические проблемы с вашим ПК, это может привести вас к мысли, что пришло время купить новый компьютер или хотя бы обновить некоторые аппаратные компоненты.

Прежде чем рассматривать это дорогостоящее решение, вам следует заглянуть внутрь своих драйверов, чтобы узнать, обновлены ли они. Удивляет количество проблем, которые можно решить, просто обновив драйверы до последней версии.

Вы можете самостоятельно обновить системные драйверы. Однако это длительный процесс, и вы рискуете установить неправильные драйверы, что может привести к сбоям в работе системы и ошибкам совместимости.

Что такое Driver Booster?

Чтобы безопасно обновить драйверы, используйте Driver Booster. Созданное IObit, это очень интуитивно понятное программное обеспечение, разработанное только для компьютеров с Windows.

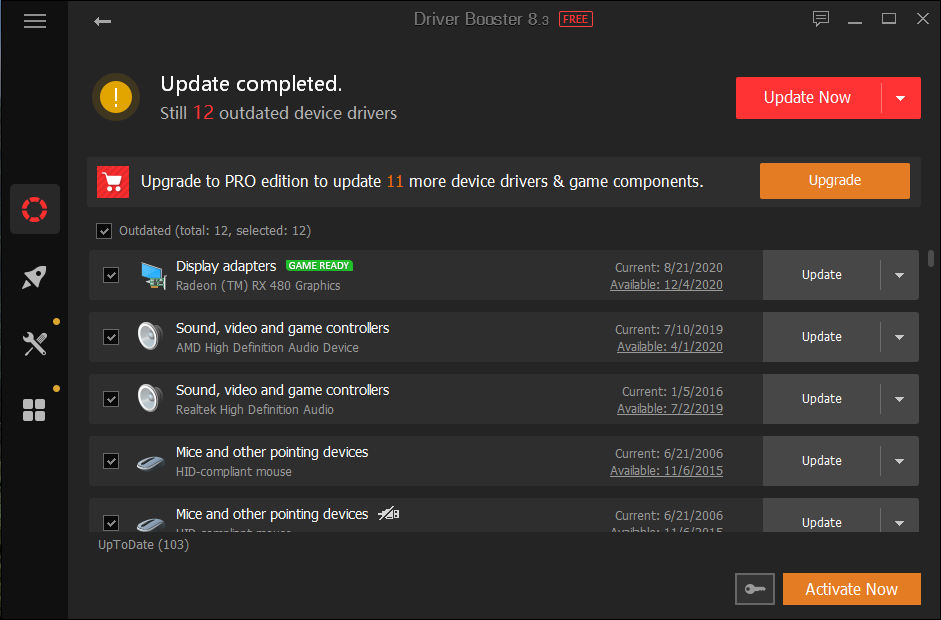

Приложение предназначено для сканирования вашего ПК, определения текущих версий драйверов, проверки устаревших драйверов и поиска новых версий в Интернете, которые вы можете быстро загрузить и установить.

Это многоэтапный процесс, который выполняется автоматически при небольшой помощи с вашей стороны. Программа имеет доступ к базе данных из более чем 3 500 000 водителей.

Как скачать IObit Driver Booster

Вы можете скачать Driver Booster с Официальный веб-сайт. Есть две ссылки: для Driver Booster Бесплатно (Скачать бесплатно кнопка) и для Драйвер Booster Pro (Бесплатная пробная версия кнопка).

Профессиональную версию по-прежнему можно использовать бесплатно, но профессиональные функции заблокированы. Однако ограничений по времени нет, поэтому вам не нужно беспокоиться об удалении приложения по истечении пробного периода.

Если вы ищете более старые версии, такие как Driver Booster 7 или Driver Booster 6, они больше не доступны для загрузки.

Вы все еще можете найти их на сторонних зеркальных веб-сайтах, предлагающих хостинг, но рекомендуется обновить их до последней версии IObit Driver Booster, чтобы использовать новейший набор функций.

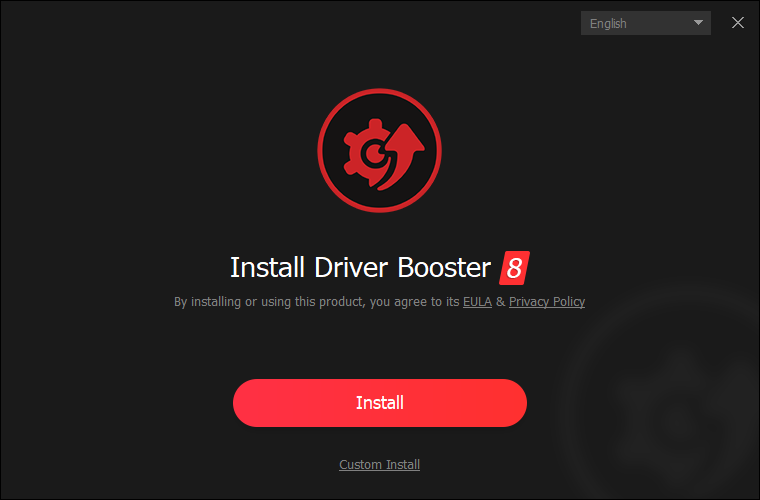

При установке Driver Booster вы можете либо продолжить с настройками по умолчанию, либо переключиться в пользовательский режим, чтобы выбрать папку установки, создать ярлыки и сопоставить типы файлов.

Однако имейте в виду, что Driver Booster поддерживается рекламой, поэтому он может предложить установить стороннее программное обеспечение, не связанное с этим. Не принимайте эти предложения, если вы не заинтересованы (вы всегда можете отказаться).

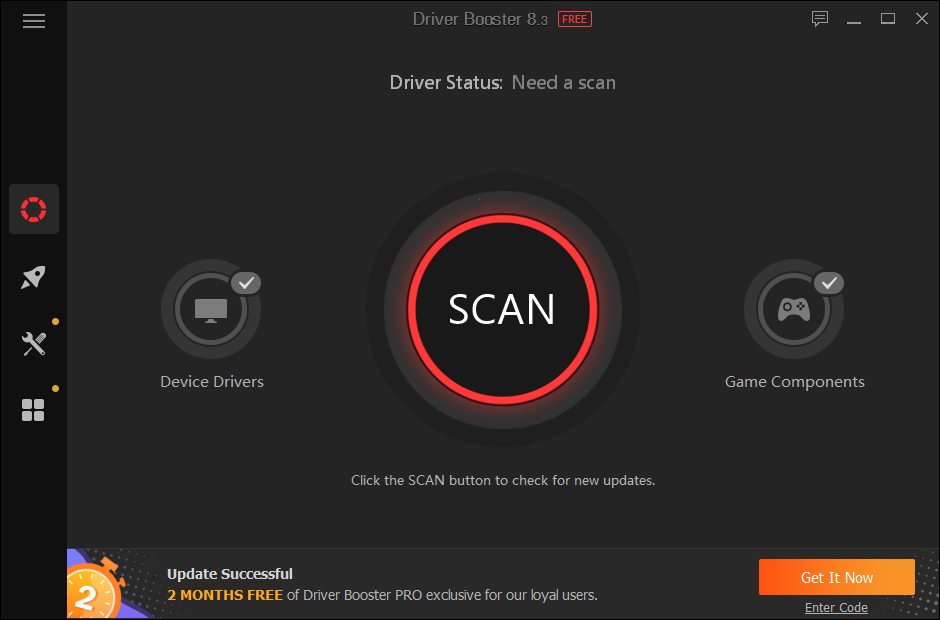

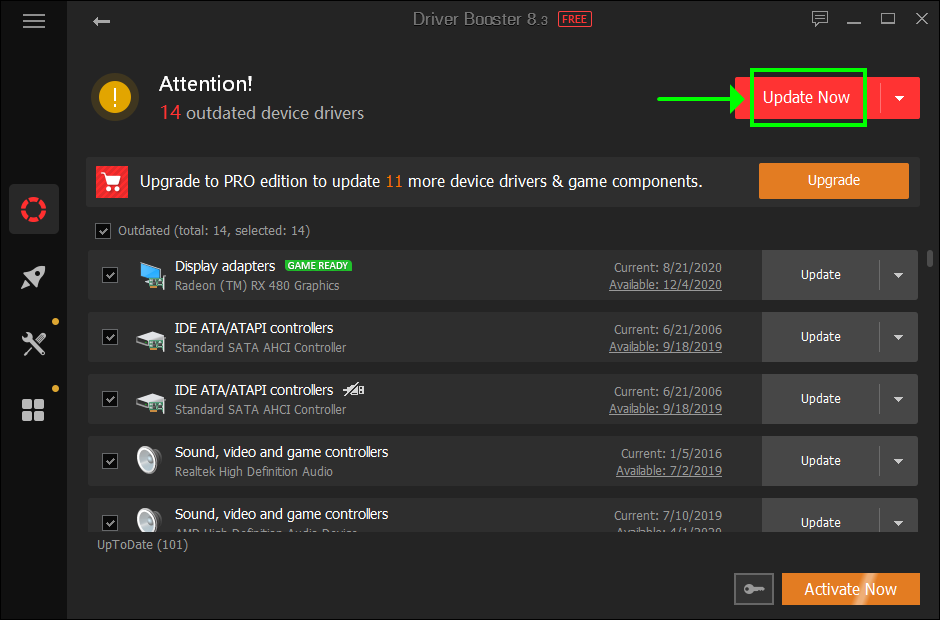

Как использовать Driver Booster

- Нажмите большой Сканировать кнопку, чтобы просканировать ваш компьютер на наличие устаревших драйверов.

- Просмотрите список устаревших драйверов. Все выбраны для обновления, но вы можете отменить выбор всего, что вас не интересует. Нажмите Обновлять рядом с драйвером, чтобы обновить его, или щелкните Обновить сейчас обновить все.

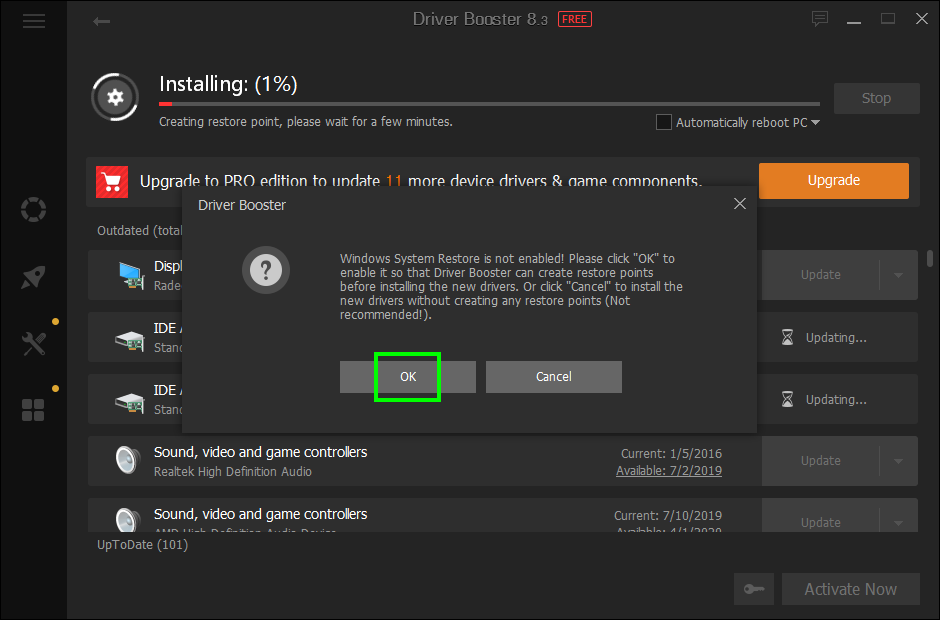

- Нажмите хорошо когда вас попросят создать точку восстановления системы

- Перезагрузите компьютер, когда обновления закончились.

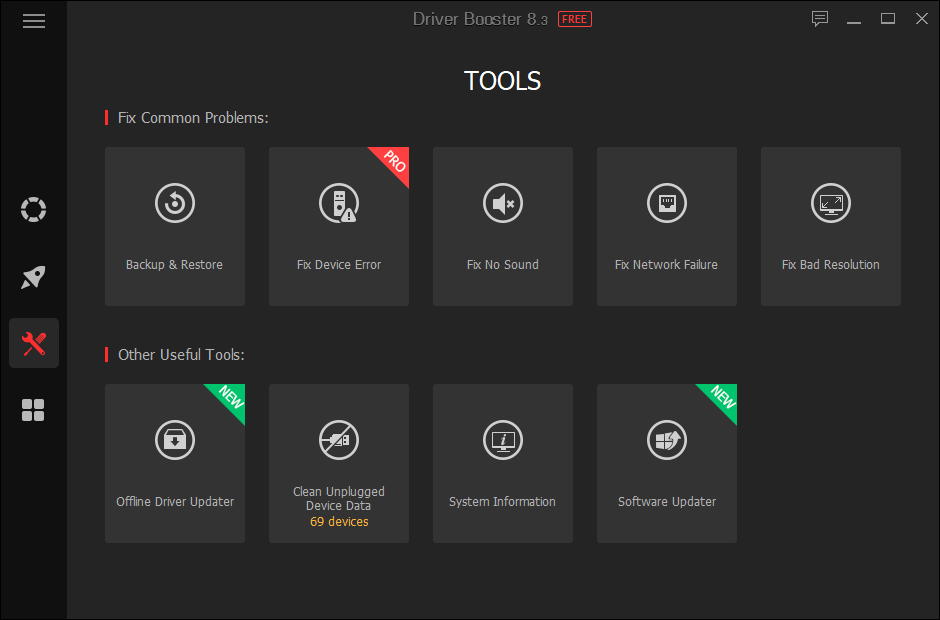

Driver Booster Free предлагает больше функций в Инструменты раздел. Например, вы можете создавать резервные копии и восстанавливать драйверы, восстанавливать Windows до предыдущей контрольной точки, а также исправлять проблемы со звуком Windows, сетевые ошибки и проблемы с разрешением.

Стоит ли Driver Booster Pro?

Driver Booster Pro стоит своих денег, если вам нужно часто обновлять драйверы. Он предлагает годовой план подписки для трех компьютеров и включает 60-дневную гарантию возврата денег.

По сравнению с бесплатной версией, она позволяет обновлять и устанавливать сетевые драйверы в автономном режиме, быстрее загружает драйверы и улучшает игровой процесс за счет оптимизации необходимых компонентов игры.

Посетить Официальный веб-сайт чтобы сравнить бесплатные и профессиональные функции.

Driver Booster безопасен?

Поскольку Driver Booster предлагает сторонние предложения во время установки, некоторые антивирусные инструменты помечают установочные файлы бесплатно и профи версии как вредоносное ПО (по данным VirusTotal). Рекомендуется соблюдать осторожность при настройке всего, что требует установки чего-либо дополнительного.

Кроме того, поскольку Driver Booster вносит изменения в драйверы вашего компьютера, настоятельно рекомендуется создать точки восстановления системы и резервные копии драйверов, прежде чем приступить к обновлению. Приложение предлагает обе функции в своем интерфейсе.

Однако риск установки несовместимых драйверов отсутствует, поэтому не стоит беспокоиться о повреждении компьютера. В случае, если что-то подобное произойдет, просто восстановите предыдущую резервную копию.

Driver Booster хорош?

Driver Booster отлично поддерживает ваш компьютер в хорошей форме, обновляя драйверы до последней версии. На эту роль подходят как бесплатная, так и профессиональная версия.

И определенно лучше блуждать по Интернету в поисках правильной версии ваших драйверов.

Вывод

Driver Booster – это тип помощника, который вам нужен рядом, чтобы вы могли обратиться к нему, когда возникнут проблемы. Геймеры должны быть особенно довольны набором функций.

Сообщение Загрузка и установка IObit Driver Booster: безопасен ли Driver Booster? появились сначала на My Road.

Bandicut Video Cutter для Windows: загрузка, настройка и способы использования

Bandicut Video Cutter для Windows: загрузка, настройка и способы использования

Сообщение Bandicut Video Cutter для Windows: загрузка, настройка и способы использования появились сначала на My Road.