Мониторинг системы Linux обычен для каждого пользователя. Если вы системный администратор, возможно, вам придется тщательно проверить свою систему. Вы не можете найти много инструментов, чтобы узнать общее состояние системы; найти приложение, которое может генерировать подробную информацию о состоянии системы в реальном времени, сложно. Perf — это один из инструментов Linux, который вы можете использовать для получения подробной информации о проверке работоспособности и текущего положения в вашей системе. Perf — один из наиболее часто используемых и надежных инструментов системного мониторинга для сбора информации о ядре Linux, процессоре и оборудовании. Кроме того, он также может выполнять динамическую трассировку, проверять состояние оборудования и предоставлять отчеты о тестах производительности на машине Linux.

Инструмент мониторинга Perf в Linux

В Linux инструмент Perf может анализировать ядро, приложения, системные библиотеки, события программного обеспечения с помощью команд и подкоманд. Его также можно использовать как PMU (блок мониторинга производительности) в Linux. Инструмент Perf написан на языке программирования C и построен под лицензией GNU GL. В этом посте мы увидим, как установить инструмент Perf в системе Linux и как его запустить.

1. Установите Perf в Ubuntu/Debian Linux

Системный мониторинг Perf и инструмент анализа поставляются с общими для Linux пакетами. Установить Perf в дистрибутивы Ubuntu или Debian Linux довольно просто. Во-первых, вы можете начать с обновления системного репозитория.

sudo apt update

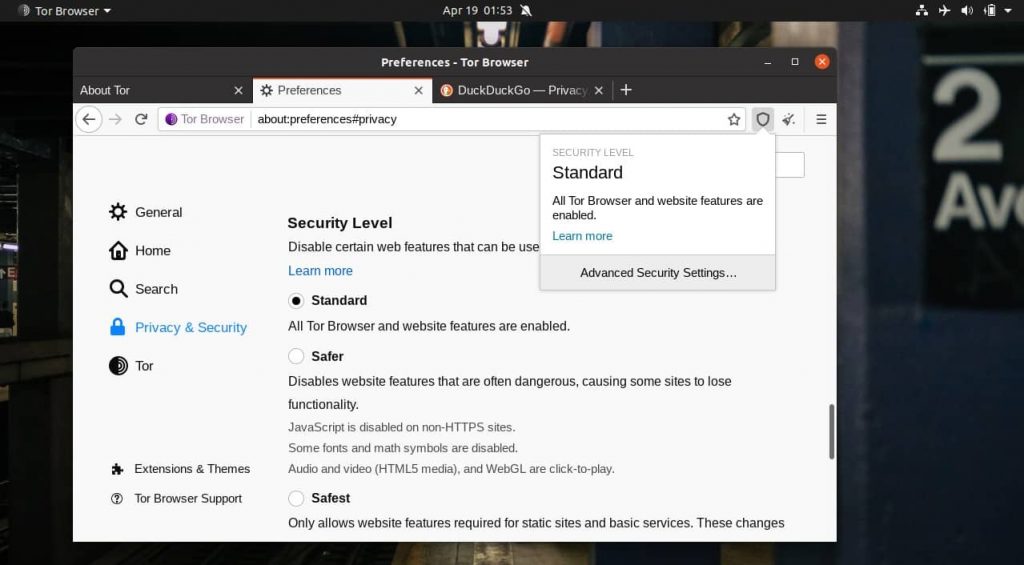

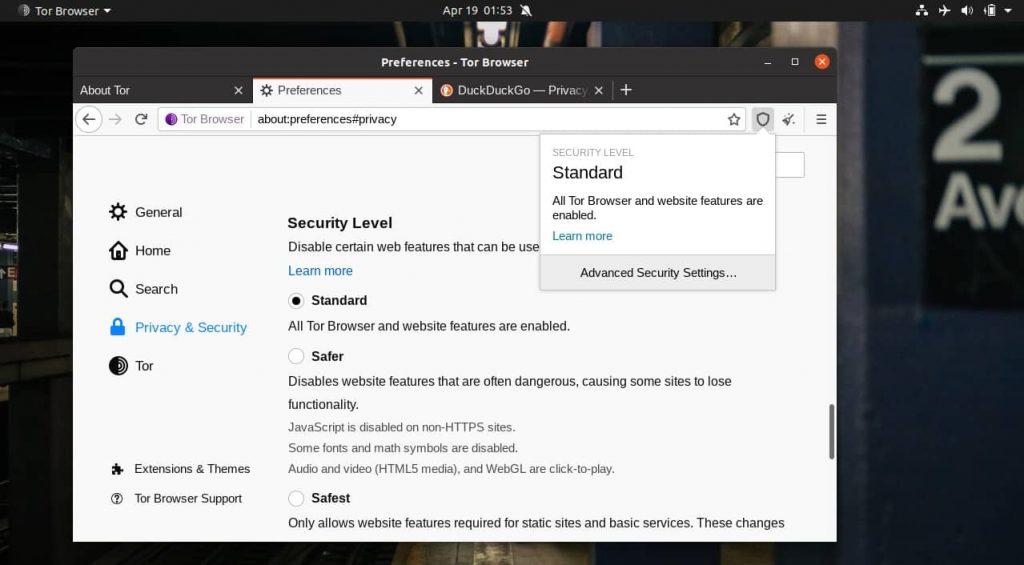

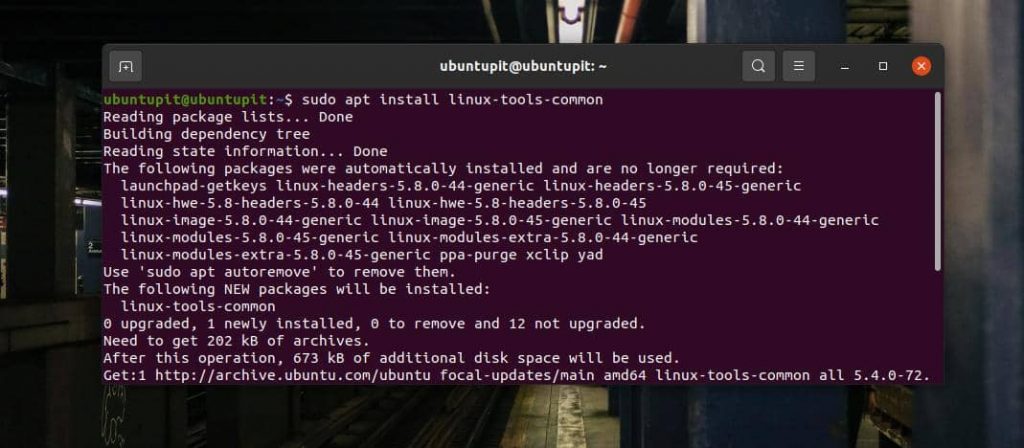

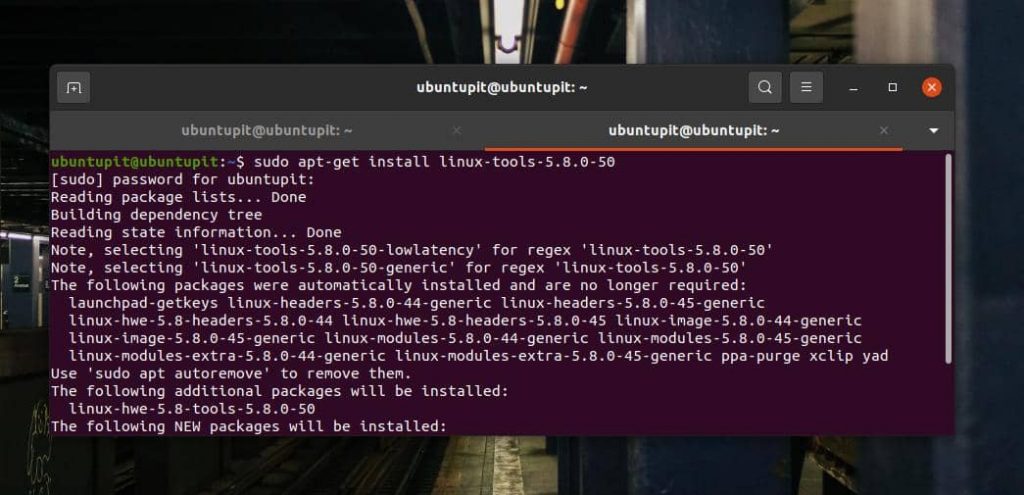

Затем выполните следующую команду aptitude, приведенную ниже, чтобы установить общие инструменты Linux на свой компьютер. Следующая команда требует привилегий root; убедитесь, что вы являетесь пользователем root. Когда установка завершится, вы можете найти пакеты Perf в каталоге /usr/bin/perf.

sudo apt install linux-tools-common

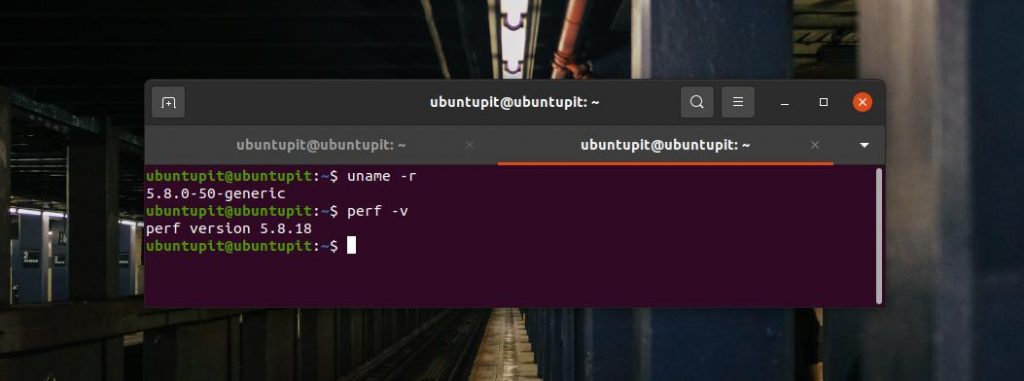

Поскольку Perf — это общий пакет Linux, убедитесь, что Perf совместим с вашим ядром Linux. Чтобы проверить ядро вашей системы, выполните следующую команду. Взамен вы получите версию своего ядра.

uname -r

Теперь запишите версию своего ядра и напишите команду терминала, показанную ниже, для установки общих инструментов Linux, подходящих для вашего ядра.

sudo apt-get install linux-tools-5.8.0-50

Теперь вы можете, наконец, запустить следующую команду, чтобы проверить версию Perf на вашем компьютере. В свою очередь, вы увидите, что Perf имеет ту же версию, что и ядро.

perf -v

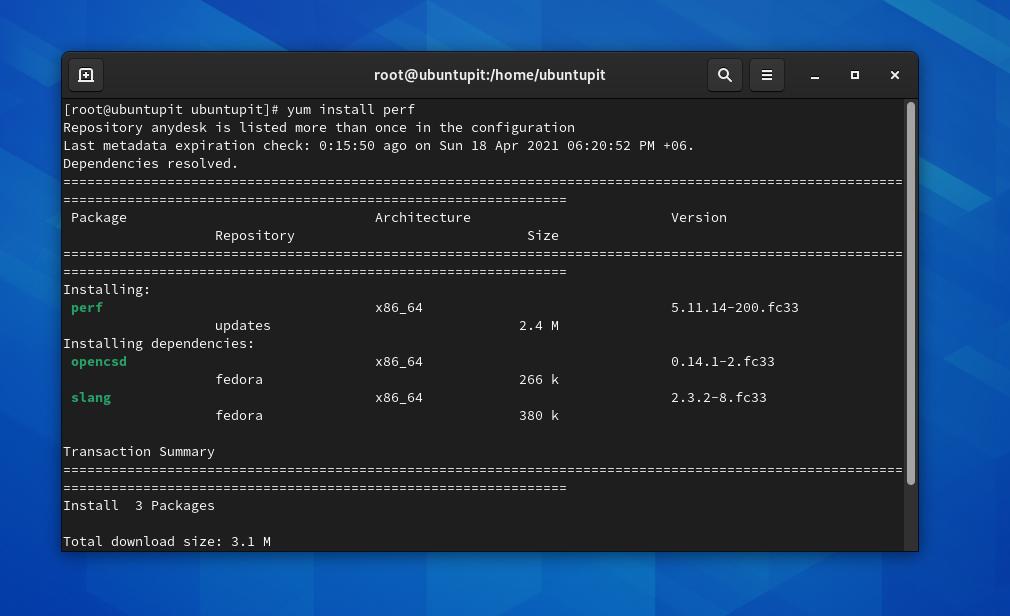

2. Установка Perf в Fedora/Red Hat

Установить инструмент мониторинга системы Perf на Red Hat Linux или рабочую станцию Fedora проще, чем на Debian/Ubuntu. Вы можете запустить следующие команды YUM в оболочке терминала на вашем компьютере, установив инструмент Perf. Следующие команды требуют привилегий root; убедитесь, что он у вас есть.

yum update yum install perf

Если вы используете машину Red Hat на основе DNF, вы можете попробовать выполнить следующие команды в Perf установки оболочки.

dnf update dnf install perf

Когда установка завершится, не забудьте запустить команду проверки версии, чтобы узнать, работает инструмент или нет.

perf -v

3. Начните с Perf

До сих пор мы видели, как установить Perf в Ubuntu и в системе Red Hat/Fedora. Пора начать с этого. Вначале вы можете запустить команду help, чтобы познакомиться с синтаксисами Perf.

perf --help

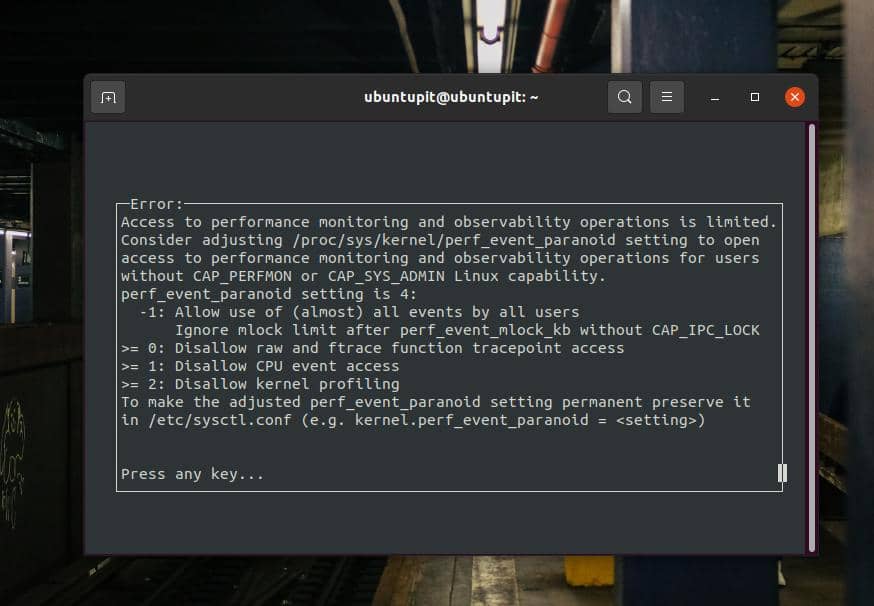

Здесь я покажу несколько важных и повседневных команд Perf. Для всех команд требуются привилегии root, и они выполняются во всех дистрибутивах Linux. Если вы видите сообщение об ошибке, как показано ниже, нет причин для беспокойства. Вам просто нужно вернуться в командную оболочку и повторно запустить команду с правами root.

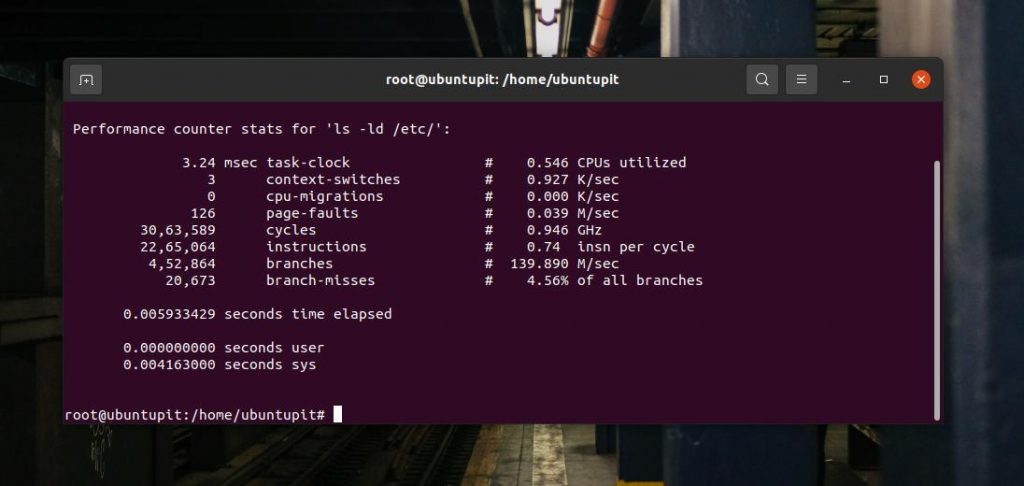

1. ls -ld

Команды ls -ld могут выводить на печать состояние использования ЦП, циклы ЦП и другую статистику счетчиков производительности, связанных с ЦП.

perf stat ls -ld /etc/

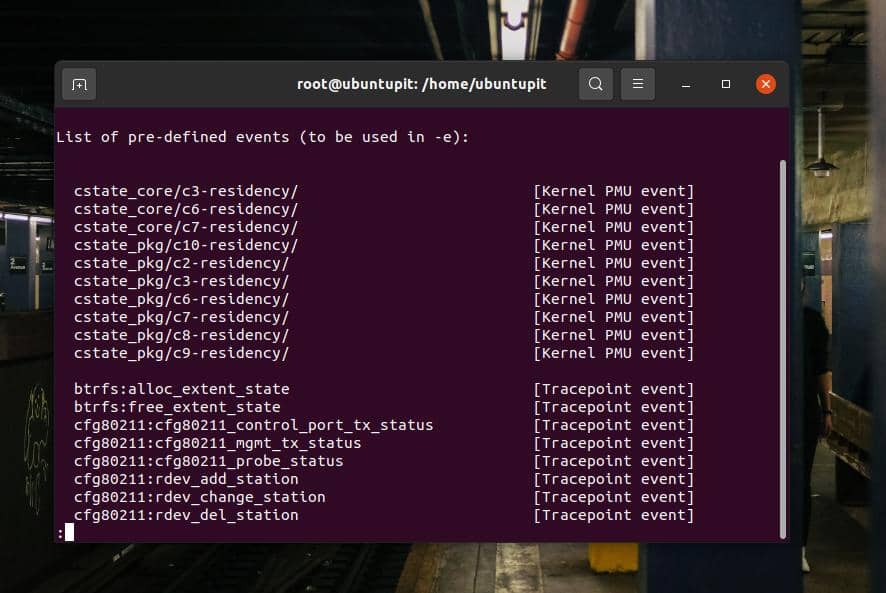

2. list

В Linux инструмент Perf может распечатать все события ядра с помощью команды list. Он может создавать как подробные, так и статистические отчеты о событиях ядра.

perf list perf list stat

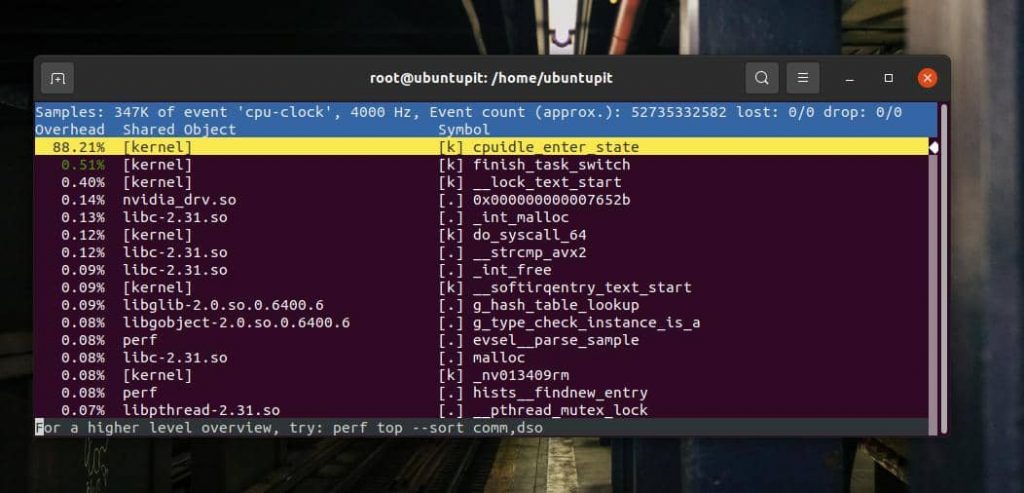

3. top

Следующая команда top может очень точно распечатать события тактовой частоты процессора и события ядра. Он также показывает процент использования ядра и процессора.

perf top -e cpu-clock

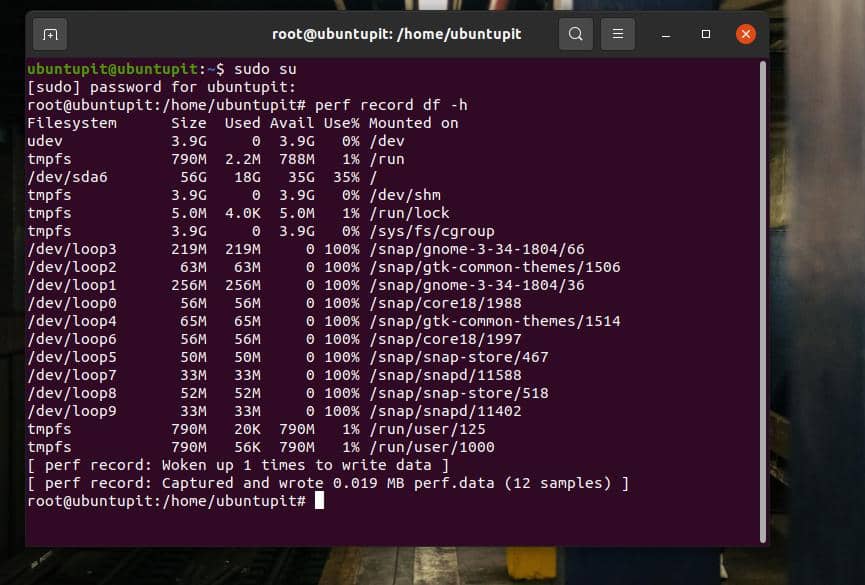

4. record

Следующая команда запишет данные любой команды Perf, которую вы хотите сохранить для использования в будущем.

perf record df -h

Чтобы просмотреть или отобразить записанные данные, вы можете запустить следующую команду report в оболочке.

perf report -i <perf file>

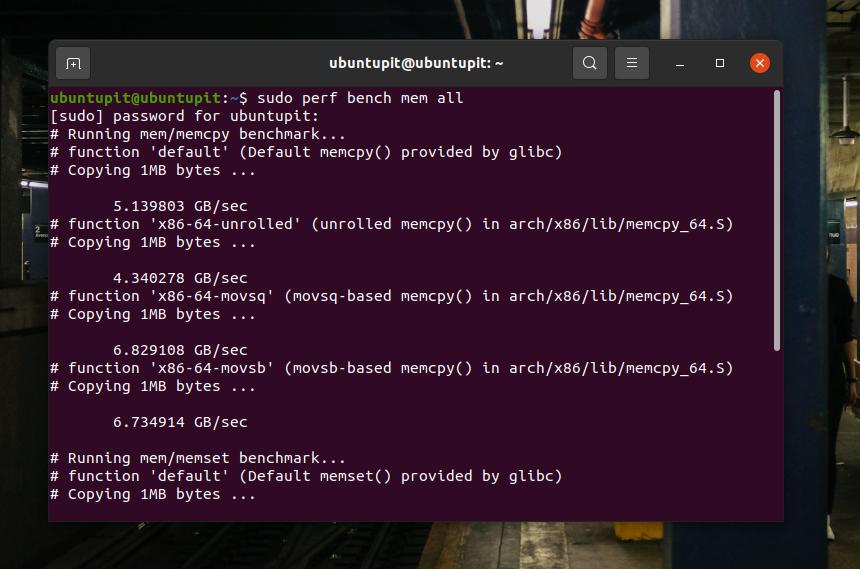

5. bench

Чтобы запустить быстрый тест производительности вашей системы, вы можете выполнить следующую команду, чтобы получить отчеты о тестировании производительности системы, тактовой частоты процессора и других параметров.

perf bench mem all

Дополнительный совет: если вы не можете найти Perf для своего ядра

Если вы используете бета-версию ядра или настраиваемое ядро в своей системе Linux, есть вероятность, что вы можете использовать Perf для своей системы. В этом случае вы можете обновить текущую версию ядра до стабильной версии, которая может запускать Perf. Вы можете проверить список ядер, которые работают с Perf .

Заключительные слова

Используя инструмент Perf в системе Linux, можно создать подробный список статистики процессора и ядра. Во всем посте я описал метод установки инструмента Perf в системах Linux на базе Ubuntu и Red Hat. Позже я показал несколько основных команд Perf, чтобы начать с ним работать.

Пожалуйста, поделитесь им со своими друзьями и сообществом Linux, если вы найдете этот пост полезным и информативным. Вы сообщаете нам, какую версию инструментов вы используете в настоящее время в своей системе для отслеживания системной статистики. Напишите свое мнение об этом сообщении в разделе комментариев.

В большинстве организаций стремительно принимают на вооружение гибкие (agile) методики разработки. Они позволяют своевременно реагировать на изменение условий и значительно снижать стоимость разработки.

В большинстве организаций стремительно принимают на вооружение гибкие (agile) методики разработки. Они позволяют своевременно реагировать на изменение условий и значительно снижать стоимость разработки.