Windows 11 поставляется с новыми функциями и инструментами для повышения вашей производительности. Но если по какой-то причине вы или ваш бизнес не готовы и не хотите переходить на Windows11, вы можете заблокировать его установку на свой компьютер с Windows 10, изменив параметры реестра или групповой политики.

Давайте подробно рассмотрим оба метода.

1] Заблокируйте Windows 11 с помощью редактора групповой политики

Если вы не хотите устанавливать Windows 11 на свой компьютер, вы можете заблокировать ее с помощью редактора групповой политики. Но помните, что этот вариант доступен только для пользователей с выпусками Windows 10 Pro, Enterprise и Education. Поэтому, если вы в настоящее время используете выпуск Windows 10 Home, пропустите этот метод и используйте следующий.

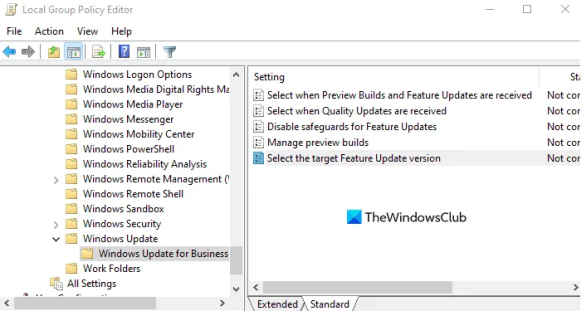

Откройте редактор групповой политики и перейдите к следующему параметру:

Политика локального компьютера > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows > Центр обновления Windows для бизнеса.

Теперь перейдите на правую панель и дважды щелкните политику «Выбрать целевую версию обновления функции».

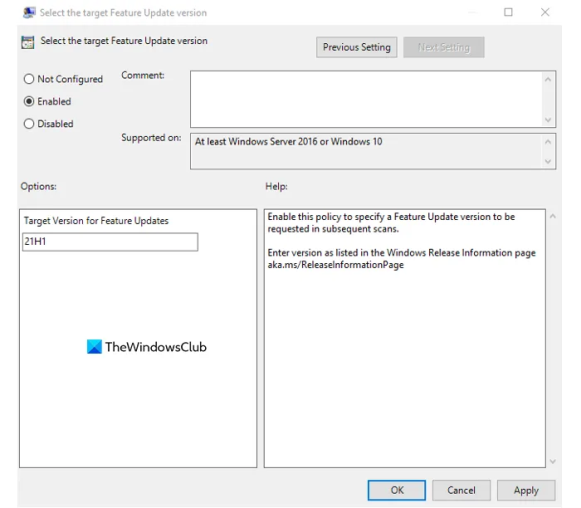

Установите флажок Включено.

Введите 21H1 или 21H2 в текстовое поле и нажмите кнопку ОК.

Теперь закройте редактор групповой политики, и все готово.

2] Заблокируйте Windows 11 с помощью редактора реестра

Если у вас нет доступа к редактору групповой политики из-за выпуска Windows 10 Home, вы можете использовать взлом реестра, чтобы заблокировать Windows 11 на своем ПК. Но в случае, если вы мало что знаете о редакторе реестра, мы рекомендуем вам связаться с любым квалифицированным специалистом, прежде чем начать. Это связано с тем, что неправильное использование редактора реестра рискованно и иногда может серьезно повредить вашу систему.

Вот процедура блокировки Windows 11 с помощью редактора реестра:

- Щелкните правой кнопкой мыши меню «Пуск» и выберите «Выполнить» в списке меню.

- Введите regedit.exe в текстовое поле и нажмите кнопку ОК.

- Перейдите к ключу

MicrosoftWindowsWindowsUpdate - Дважды щелкните DWORD

TargetReleaseVersionи установите значение 1. - Теперь нажмите кнопку ОК, чтобы сохранить его.

- Снова дважды щелкните по ключу DWORD

TargetReleaseVersionInfo. - Установите значение 21H1 (или 21H2).

- Перезагрузите компьютер, чтобы изменения вступили в силу.

Если вам нужно, вы можете подробно ознакомиться с вышеуказанными шагами:

Для начала откройте редактор реестра. Для этого откройте меню «Пуск», введите regedit и нажмите Enter, чтобы открыть окно редактора реестра. Если вы видите на экране запросы UAC, нажмите кнопку «Да», чтобы предоставить права.

В окне редактора реестра перейдите по следующему пути:

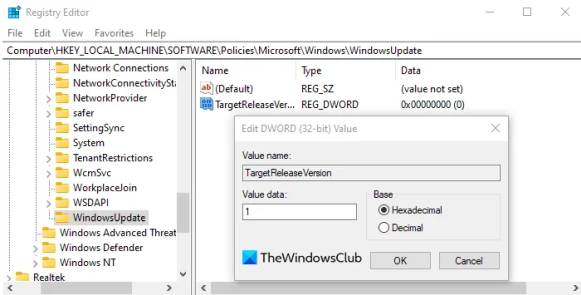

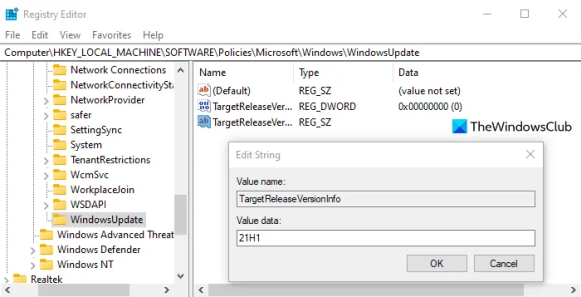

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate

Если вы не нашли раздел реестра WindowsUpdate слева, вам необходимо его создать.

Для этого щелкните правой кнопкой мыши папку Windows и выберите «Создать» > «Ключ». Назовите новый ключ WindowsUpdate и нажмите клавишу ВВОД, чтобы сохранить его.

Затем щелкните правой кнопкой мыши папку WindowsUpdate и выберите «Создать» > «Значение DWORD (32-бит)». На правой панели назовите новый ключ TargetReleaseVersion и нажмите Enter, чтобы сохранить его.

Затем дважды щелкните TargetReleaseVersion, установите значение data 1, а затем нажмите кнопку OK, чтобы сохранить его.

Снова щелкните правой кнопкой мыши папку WindowsUpdate и выберите «Создать» > «Значение DWORD (32-разрядное)». На правой панели назовите новый раздел TargetReleaseVersionInfo и нажмите Enter, чтобы сохранить его.

Затем дважды щелкните TargetReleaseVersionInfo, установите значение 21H1 (или 21H2), а затем нажмите кнопку OK , чтобы сохранить его.

Теперь закройте окно реестра и перезагрузите компьютер.

Готово.