Срок службы жесткого диска ограничен, поэтому рекомендуется следить за его состоянием и выявлять любые проблемы, которые могут вызвать сбой жесткого диска.

Инструменты тестирования отлично подходят для этой роли. Вы можете использовать их для выполнения стресс-тестов на своих дисках и выявления слабых мест.

Некоторые специализированные приложения достаточно сложны, чтобы давать вам рекомендации. Другие ответят с оценкой, опубликуют ее в Интернете и покажут вам, как ваш жесткий диск сравнивается с другими.

Если вы ищете более простую программу тестирования жесткого диска, взгляните на HD Tune.

Что такое HD Tune?

HD Tune – это легкое и интуитивно понятное приложение, предназначенное только для компьютеров Windows. Он запускает тесты чтения на вашем жестком диске и проверяет его на наличие ошибок, которые не позволяют вашему компьютеру работать на полную мощность.

Одной из ключевых особенностей программы является поддержка как твердотельных, так и жестких дисков, а также внутренних и внешних накопителей, включая USB-накопители и устройства чтения карт памяти.

Вам просто нужно выбрать диск перед запуском теста. Но не все функции могут быть доступны для использования из-за ограничений производства дисков.

Более того, HD Tune считывает текущую температуру диска, отображает ее на значке в области уведомлений Windows и сообщает, когда жесткий диск достигает критического уровня температуры.

Как скачать HD Tune

Вы можете скачать HD Tune с Официальный веб-сайт. Он работает со всеми выпусками ОС от Windows 2000 до Windows 10.

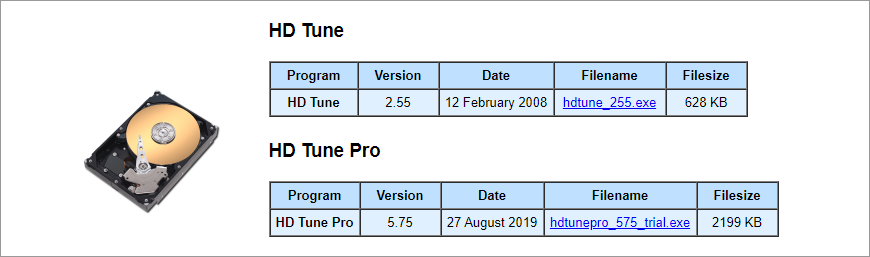

Однако важно различать HD Tune, которая является более старой, устаревшей, но бесплатной версией, и HD Tune Pro, который является более новым, актуальным, но не бесплатным. Однако оба совместимы с Windows 10.

Кроме того, вы можете протестировать HD Tune в течение 15-дневной бесплатной пробной версии, по окончании которой вы можете либо приобрести полную версию, либо удалить приложение и переключиться на бесплатную версию с меньшим количеством опций.

Если вас интересует Портативная версия HD Tune, вы можете скачать его с Софтпедия.

Установить HD Tune или HD Tune Pro на ваш компьютер быстро и легко. После принятия лицензионного соглашения вы можете изменить папку установки по умолчанию и создать ярлыки на рабочем столе.

Как использовать HD Tune

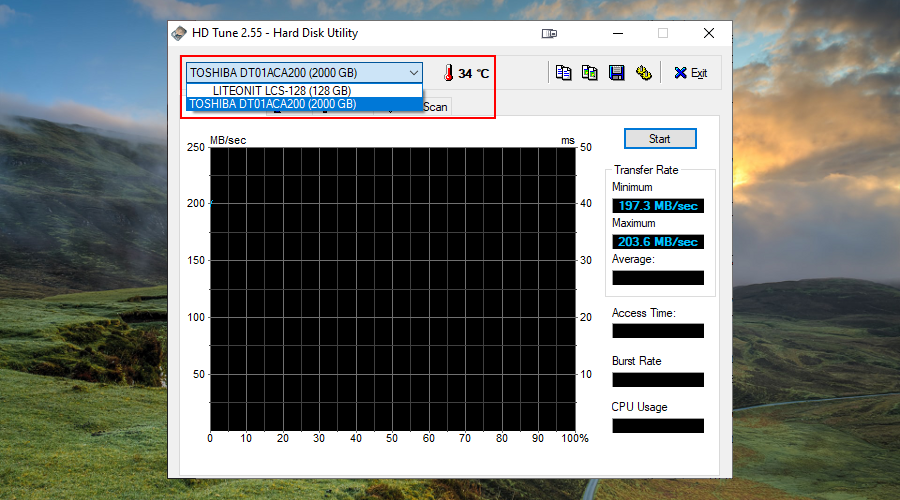

- Щелкните раскрывающееся меню, чтобы выбрать диск. Вы можете проверить его текущую температуру справа и на значке панели задач.

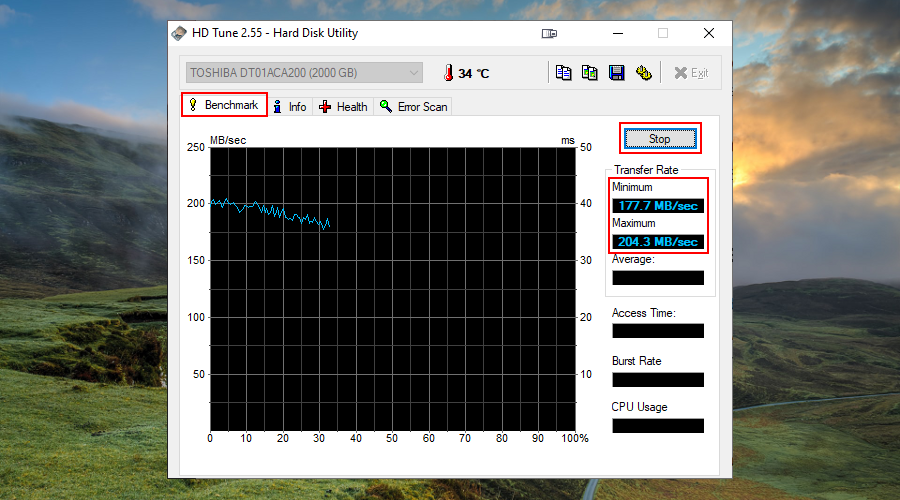

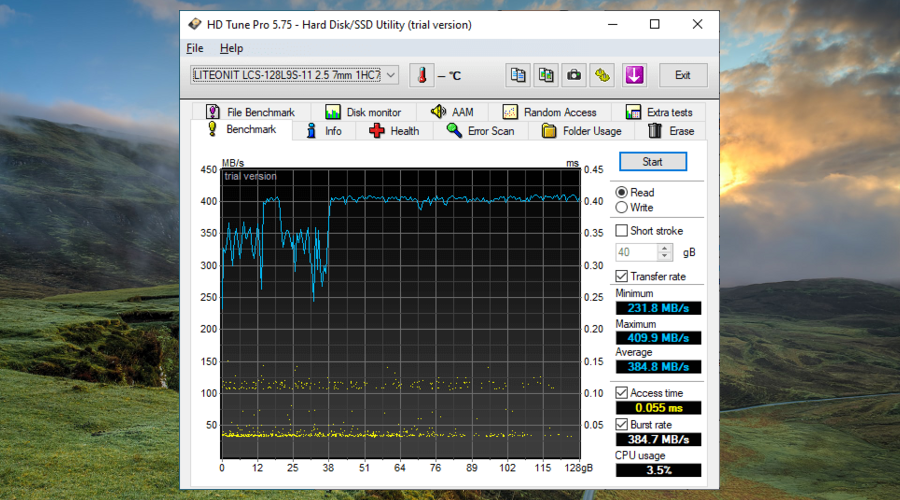

- в Контрольный показатель раздел, щелкните Начинать запустить тест на чтение. Вы можете просмотреть минимальную и максимальную скорость передачи.

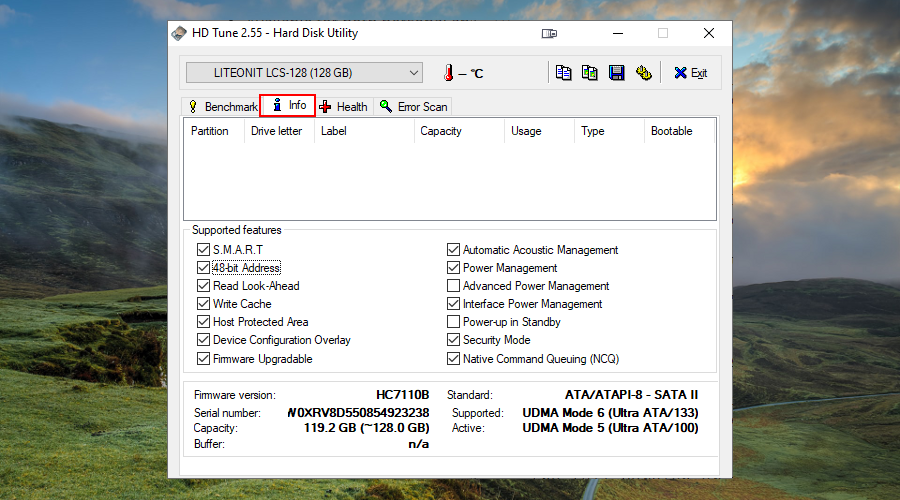

- Перейти к Информация область для просмотра функций, поддерживаемых диском, таких как атрибуты SMART, управление питанием и режим безопасности.

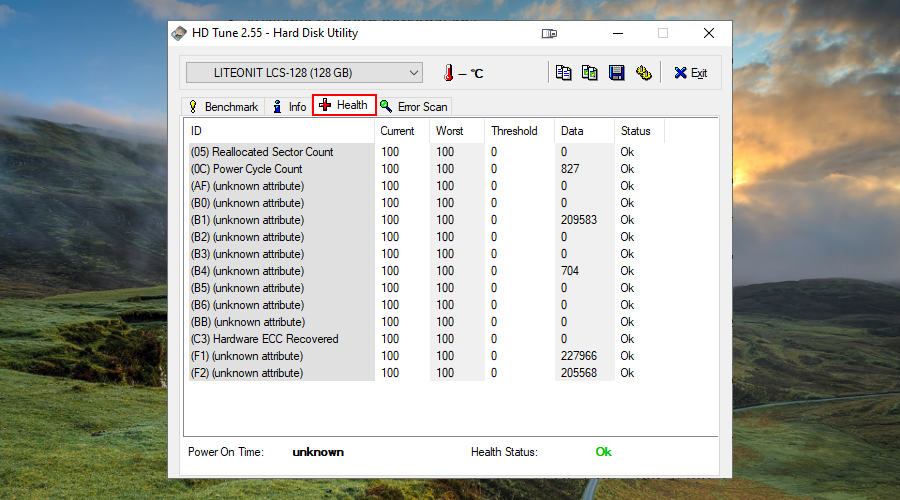

- Перейдите в Здоровье раздел для просмотра статуса атрибутов SMART.

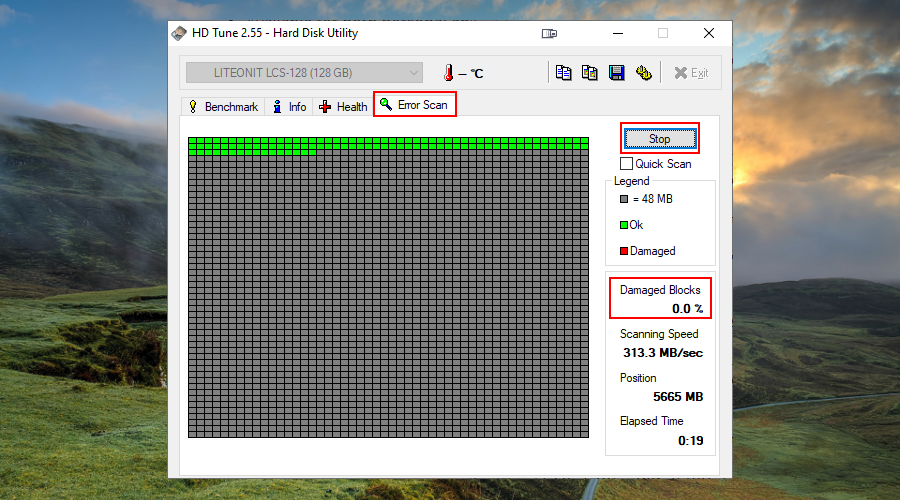

- Выберите Ошибка сканирования вкладку и щелкните Начинать чтобы проверить свой диск на наличие поврежденных блоков.

Можно скопировать информацию или сделать снимок экрана и сохранить все в виде файлов.

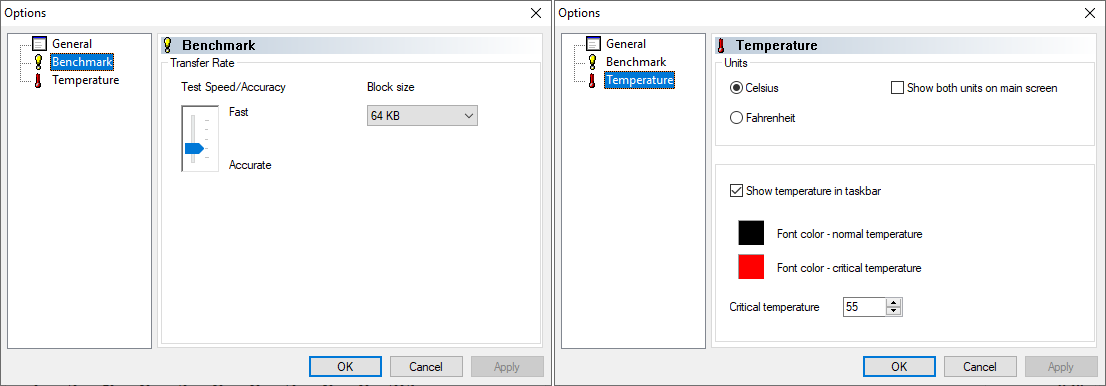

Вы также можете контролировать скорость тестирования, точность и размер блока из Опции > Контрольный показатель раздел.

И, если вы хотите изменить единицу измерения температуры с Цельсия на Фаренгейт, вы можете сделать это из Опции > Температура.

Что еще более важно, вы можете указать критическую температуру, на которую HD Tune обратит ваше внимание, если уровень будет достигнут вашим диском.

К сожалению, установить критические показатели температуры для нескольких дисков одновременно нельзя.

По сравнению с бесплатной версией, HD Tune Pro поддерживает запись тестов, подробную информацию о диске, использование папок, безопасную очистку данных и многое другое. Вы можете проверить все функции на странице загрузки (ссылка выше).

Вывод

Неудивительно, что другие утилиты для тестирования дисков, такие как HWMonitor или Cinebench, более мощные.

Но HD Tune можно использовать совершенно бесплатно, что является огромным преимуществом для многих пользователей. Между тем, HD Tune Pro предоставляет вам несколько интересных функций тестирования жестких дисков, для которых не требуется никакого предыдущего опыта.

Он предлагает простой и эффективный метод для выполнения быстрых тестов на жестких и твердотельных накопителях, проверки поврежденных блоков и получения показаний температуры в реальном времени, особенно если она слишком высока.

Сообщение Скачать и установить HD Tune для Windows 10 появились сначала на My Road.

Как отключить звук клавиатуры в Windows 11

В этом посте учащимся и новым пользователям показано, как отключить звук при использовании экранной или сенсорной клавиатуры Windows 11. На планшетных устройствах Windows для ввода текста используется экранная клавиатура. ПК с Windows, которые могут переключаться в режим планшета, используют сенсорную клавиатуру. Эти клавиатуры издают звук и обеспечивают тактильную обратную связь во многих случаях, что может раздражать некоторых пользователей.

Экранная клавиатура — очень полезная функция универсального доступа, которая превращает Windows в режиме планшета в устройство с полной клавиатурой. Один из недостатков клавиатуры — это шум и тактильная обратная связь. Это может раздражать некоторых пользователей, и для тех, кто хочет его отключить, приведенные ниже шаги покажут, как это сделать.

Также есть клавиатура Windows Touch, которая используется на ПК с сенсорными экранами. Планшетные устройства Windows или ПК в режиме планшета будут использовать сенсорную клавиатуру, которая обеспечивает ту же функцию.

И экранная, и сенсорная клавиатура издают звук. Отключение звука на обоих устройствах — это один и тот же процесс, и для этого требуется всего несколько щелчков мышью.

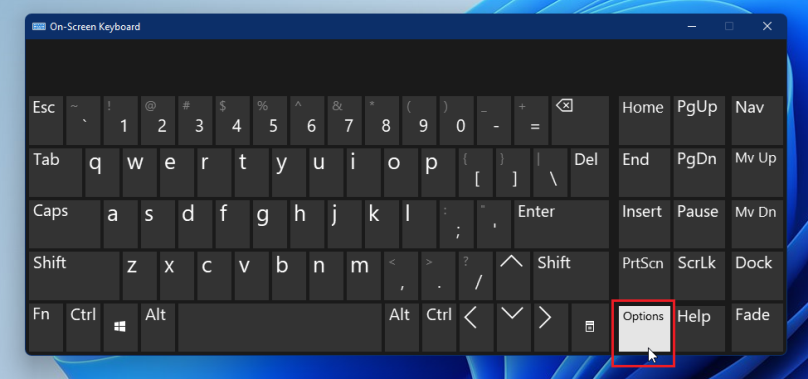

Чтобы отключить звук на экране или сенсорной клавиатуре в Windows 11, выполните следующие действия:

Как отключить звук сенсорной клавиатуры в Windows 11

Если вы используете клавиатуру Windows Touch и хотите отключить звук, выполните следующие действия.

Windows 11 имеет централизованное расположение для большинства своих настроек. От конфигурации системы до создания новых пользователей и обновления Windows — все это можно сделать с System Settings панели.

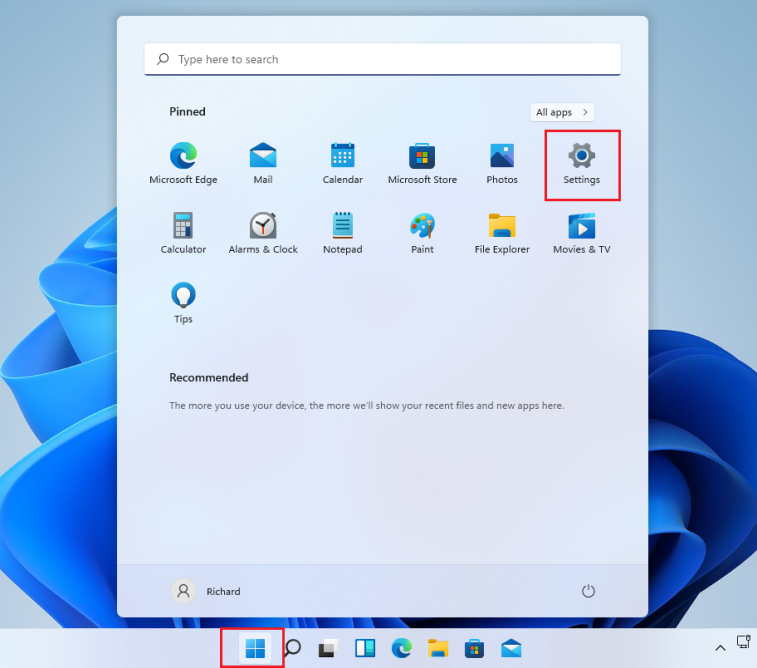

Чтобы перейти к настройкам системы, вы можете использовать Windows key + i ярлык или нажать Start ==>, Settings как показано на изображении ниже:

Кроме того, вы можете использовать поле поиска на панели задач и выполнить поиск параметров. Затем выберите, чтобы открыть его.

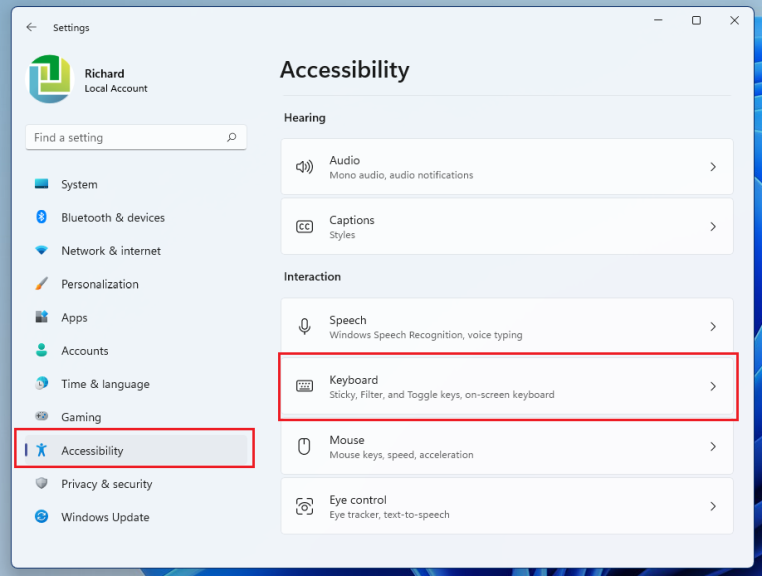

Панель настроек Windows должна выглядеть примерно так, как показано на рисунке ниже. В настройках Windows щелкните Accessibility и выберите Keyboard на правой панели экрана, показанном на изображении ниже.

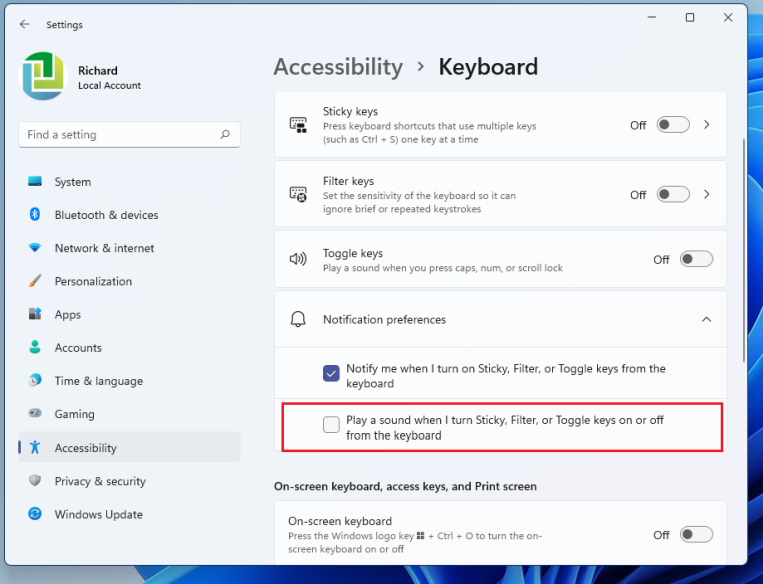

На панели настроек клавиатуры в разделе «Настройки уведомлений» снимите флажок «Воспроизвести звук, когда я включаю или выключаю клавиши «Залипание», «Фильтр» или «Переключение» на клавиатуре.

Как отключить звук экранной клавиатуры в Windows 11

Если вы используете экранную клавиатуру и хотите отключить звук, воспользуйтесь этим руководством. Сначала убедитесь, что экранная клавиатура включена.

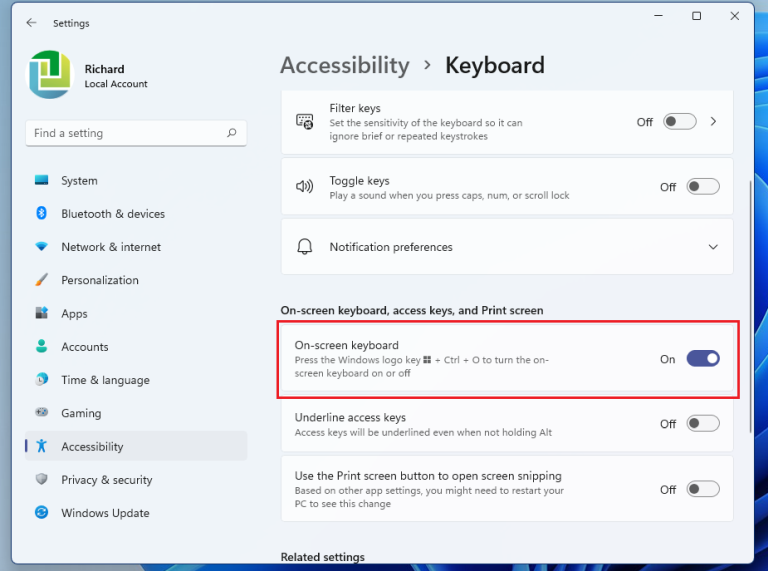

Чтобы перейти в меню «Пуск» ==> Настройки ==> Специальные возможности ==> Экранная клавиатура , затем переключите кнопку в положение «Вкл.» Для включения.

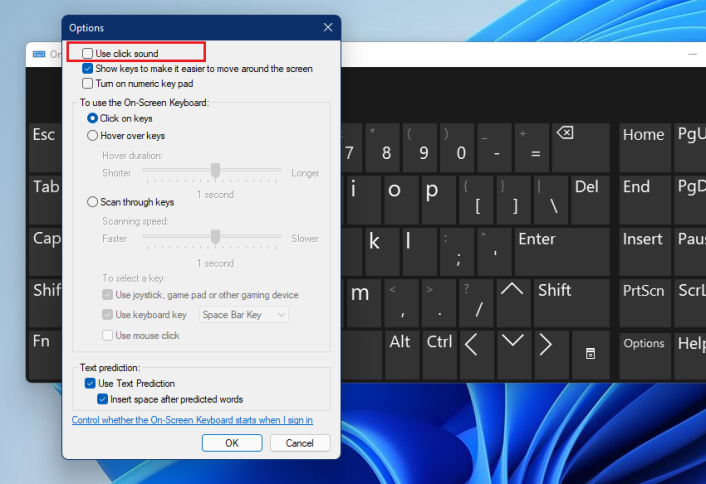

На клавиатуре нажмите кнопку Параметры .

Затем снимите флажок « Использовать звук щелчка ».

Это должно сработать!

Вывод:

В этом посте показано, как отключить звук экранной и сенсорной клавиатуры в Windows 11. Если вы обнаружите какую-либо ошибку выше, пожалуйста, используйте форму комментария ниже, чтобы сообщить.

Топ-10 нежелательных помощников человека

В Священной книге «КОРАН» есть стих, в котором говорится, что «Бог не сотворил ничего бесполезного в этом мире». В повседневной жизни мы видим много вещей, которые, по нашему мнению, бесполезны, но на самом деле это не так. В этой статье я собираюсь обсудить 10 главных нежелательных помощников человека. Десятка самых ненавистных и существенных для человека. Обычно мы считаем, что существа, упомянутые ниже, бесполезны и вредны. Но на самом деле все это очень важно для человека.

Вот список из 10 нежелательных помощников.

1 House Fly.

Комнатные мухи – одни из самых распространенных насекомых, переносящих множество болезней и микробов. Они часто мешают как в жилых домах, так и в коммерческих помещениях. Они очень хорошо очищают грязь. Мухи уносят грязь. Они наши нежелательные помощники. Еще они заставляют нас убирать грязь.

2 стервятника.

Гриф – большая птица, обычно без перьев на голове или шее. Они едят мясо или уже мертвых животных. Они также являются нашими нежелательными помощниками, потому что не позволяют трупам быть скупыми.

Смотрите также; Топ-10 самых уродливых птиц.

3 Крокодил.

Крокодилы считаются самым смертоносным животным в мире. Несмотря на свою смертоносную природу, крокодилы очищают атмосферу. Они поедают трупы и выводят их из организма.

4 Жуков.

Жуков обычно считают бесполезным насекомым, но вы должны знать, что 80% цветов не могут прорасти в плоды без этого нежелательного помощника.

5 Лицо.

Вши – это мелкие насекомые, которые живут на коже головы и откладывают яйца на волосах. Вши вызывают зуд кожи головы. Они находятся в волосах на голове и некоторых других частях тела. Они часто передаются среди школьников при близком контакте, одежде или расческе. Вши заставляют нас оставаться чистыми.

6 Ворона.

Ворона – одна из самых умных птиц. Ворона часто бывает довольно бесстрашной, хотя может опасаться нас. Это также один из нежелательных помощников. Он уносит грязь и превращает ее в удобрение.

Смотрите также; Топ-10 красиво коронованных птиц.

7 Лев.

Вторая по величине живущая кошка после тигра. Помогает больным и раненым животным прекратить агонию.

8 Комар.

Вы наверняка удивитесь, узнав, что комар входит в список самых смертоносных животных во всем мире. Обычно комар очень энергичен в распространении болезней, но в качестве нежелательного помощника он заставляет нас поддерживать окружающую среду в сухости и чистоте.

Смотрите также; 10 смертельных болезней, вызываемых комарами.

9 Змея.

Еще одно из самых смертоносных животных. Это не только опасно для людей, но и помогает им предотвратить заражение чумой. Потому что они едят самые опасные виды крыс, вызывающие чуму.

Смотрите также; 10 самых интересных фактов, связанных со змеями.

10 ошибок.

Ошибки занимают 10-е место в нашем списке нежелательных помощников. Они заставили нас содержать в чистоте наши спальные места (кровати).

Ограничим скорость подсети на Mikrotik — queue, pcq

Ограничим скорость подсети на Mikrotik, а также зададим лимиты каждому клиенту этой подсети, для этого используем simple queue, и алгоритм очереди pcq.

Насколько справедлива Биткойн-Эра

Сегодня на рынке доступно множество программного обеспечения для торговли криптовалютой, и любой, кто хочет заработать приличные деньги, активно торгуя криптовалютами, рано или поздно должен будет выбрать программное обеспечение для автоматической торговли, такое как Bitcoin Era. Но поскольку индустрия криптовалюты уже переполнена этими брокерами, мы сочли целесообразным провести подробный обзор системы биткойн-эры, чтобы увидеть, действительно ли она легальна и отличается от существующих бирж.

Насколько справедлива Биткойн-Эра

Торговая система Bitcoin Era, как известно, обеспечивает до 88% успеха. По сравнению с другими системами криптовалюты, результаты, предоставляемые торговым программным обеспечением Bitcoin Era, просто не имеют себе равных. Даже с потрясающим процентом выигрышей, который предлагает это программное обеспечение, мы будем продолжать призывать вас придерживаться рекомендуемого минимального депозита в размере 250 евро.

По мере того, как вы узнаете о системе и увеличиваете свою прибыль, вы можете снять или реинвестировать часть своего выигрыша.

После тестирования системы и наблюдения за замечательными результатами, которые она гарантирует, мы уверены, что программное обеспечение Bitcoin Era реально и выполняет все свои фантастические обещания. Получите доступ к bitcoin era на выгодных условиях.

Как работает биткойн-эра – депозит, торговля и снятие средств

Торговля с системой Era Bitcoin проста. Если вы не хотите пользоваться функцией автоматической торговли, предлагаемой платформой, вы можете воспользоваться их сверхточными сигналами копирования. Благодаря своим торговым сигналам копирования многие трейдеры получили огромную прибыль от своих инвестиций. Их коммерческие услуги копирования очень просты. Как только торговые сигналы готовы, пользователям отправляются эти сигналы, которые они могут выполнить.

Когда трейдеры получают достаточную прибыль с помощью программного обеспечения Bitcoin Era, они могут потребовать выплаты выигрыша. Когда дело доходит до процесса вывода средств, Bitcoin Era предлагает один из самых беспроблемных способов вывода средств, с которыми мы сталкивались. После того, как трейдеры отправят запрос на снятие средств, их средства будут зачислены на их банковский счет всего за несколько часов.

То же самое и с их услугами условного депонирования. Поскольку платформа предоставляет пользователям несколько вариантов оплаты, финансирование торгового счета никогда не было таким простым. От банковского перевода до PayPal до Skrill и т. д. На платформе Bitcoin Era доступно более чем достаточно способов оплаты для беспрепятственного финансирования вашего торгового счета.

5 основных тенденций веб-хостинга в 2021 году

Тенденции веб-хостинга часто следуют аналогичным шаблонам изменений, инновации направлены на повышение эффективности исполнения, упрощенный дизайн и более строгую безопасность, но по-прежнему важно оставаться в курсе последних новостей. Найти то, что актуально в море информации, которым является Интернет, — настоящая проблема.

Узнайте, сколько стоит веб-хостинг для сайта из обзора партнеров. Продолжайте читать, чтобы увидеть 5 основных тенденций веб-хостинга на 2021 год!

Будущее в облаках

На самом деле это название можно понимать буквально. Кажется, что технология виртуализации — это не только наше будущее; это наш подарок. По мере того как все больше и больше компаний присоединяются к облаку, его удобство использования и функциональность продолжают развиваться.

Многие провайдеры использует облачные решения, потому что это лучшее для наших клиентов и нашей серверной инфраструктуры. Облачные вычисления рентабельны, и не только компании, занимающиеся веб-хостингом, могут использовать их для своего роста.

Приятно говорить об улучшениях, но вы, вероятно, хотите иметь представление о том, какую пользу эти улучшения принесут нам? Во-первых, облачные вычисления могут сделать Интернет быстрее, лучше и сильнее за счет увеличения емкости хранилища в сочетании с модульным программным обеспечением, что дает высококачественные услуги и приложения с быстрой загрузкой. Помимо повышения производительности и использования, облако оказалось экономичным решением именно благодаря своим возможностям виртуализации.

Нулевое доверие к кибербезопасности — центральная тенденция веб-хостинга

В одном из наших предыдущих сообщений в блоге мы уже упоминали, что недавний всплеск взломов и эксплойтов, как формальных, так и неофициальных подрывных элементов и субъектов угроз, заставил мировое сообщество информационных технологий сделать шаг назад и долго-долго смотреть на как каждый обращается с цифровой безопасностью. Жертвами массовых кибератак и утечек стали не только крупные компании, такие как Microsoft, и правительства по всему миру, чьи агентства были потрясены реальностью. Реальность, которая предполагает принятие Zero Trust во внутренних и внешних сетях во всех точках доступа.

Решения с нулевым доверием, такие как 2FA (двухфакторная аутентификация) и VPN (виртуальная частная сеть), становятся все более распространенными и по уважительным причинам. Тенденции кибербезопасности веб-хостинга не зависят от той статистики, которую они предоставляют. Компании, занимающиеся веб-хостингом, используют другой подход к работе с домашними офисными работниками. И то же самое следует делать всем, кто занимается своим бизнесом через Интернет или работая с фрилансерами!

Расцвет управляемого веб-хостинга

Управляемый хостинг происходит, когда веб-хостинг занимается настройкой, управлением и поддержкой сервера или приложения. Такие пакеты веб-хостинга пытаются упростить жизнь клиентов и позволяют им сосредоточиться на своем проекте, вместо того, чтобы возиться с обслуживанием и технической поддержкой. Многие веб-хостинги будут и дальше вводить новшества в этом отношении, предоставляя управляемый и оптимизированный хостинг для определенных типов приложений, таких как, например, WordPress. Что все это означает для конечного пользователя и всех, кто хочет начать свой собственный онлайн-проект? Это означает, что Интернет и создание веб-сайтов становятся все более доступными. Технические эксперты берут на себя инициативу, помогая клиентам воплотить их мечты в реальность, заботясь о многом из того, что влечет за собой сервер.

Добавление ценности имеет решающее значение

Поскольку стандарты веб-хостинга продолжают изменяться и улучшаться, веб-хосты будут вынуждены либо обновляться, либо уступать в производительности. Это факт тенденции веб-хостинга! В настоящее время многие веб-хосты ожидают покровительства клиента, фактически не задумываясь, добавляют ли они дополнительную ценность за указанную цену по сравнению с их конкурентами. Как правило, клиенты хотят видеть хорошую производительность и надежность своего пакета веб-хостинга. Но это как раз то, что ожидается. Это минимум. Естественная конкурентоспособность пакета веб-хостинга — это добавленная стоимость, которую он обеспечивает. Что это обозначает? Это означает, превосходят ли предлагаемые им функции другие предложения на рынке. Инструменты защиты от вредоносных программ, аналитика, CDN, техническая поддержка и многое другое составляют список возможных функций, которые компания веб-хостинга может предоставить своим клиентам.

Это сделает или сломает веб-хосты, которые не добавляют достаточной ценности своему пакету веб-хостинга.

Разрушение традиционных центров обработки данных

Как мы уже начали говорить в начале этого сообщения в блоге, будущее за облаком. А благодаря его достижениям и быстро растущему повсеместному использованию традиционные центры обработки данных становятся все менее и менее актуальными. Компании закрываются или отказываются создавать собственные центры обработки данных в пользу уже установленных провайдеров. Прогнозируется, что к 2025 году 78% предприятий отключат свои традиционные центры обработки данных.

Снижение расходов на традиционные центры обработки данных означает усиление зависимости от облачных серверов и совмещенных центров обработки данных. Хотя это в первую очередь мотивировано сокращением расходов, можно и будет успешно выдвигать аргумент в пользу повышения производительности за счет перехода от традиционных центров обработки данных к облачным и совместно используемым решениям. У нас есть личный опыт, подтверждающий это, поскольку наши собственные решения для веб-хостинга основаны на облаке!

Вывод

Мы надеемся, что вам понравились эти 5 тенденций веб-хостинга 2021 года. Как всегда, мы намерены держать вас в курсе последних событий и актуальных новостей, касающихся технологического сектора и, конечно же, нашей области веб-хостинга.