Подключение к сети Wi-Fi нежелательных устройств может вызвать появление проблем: скорость интернет-соединения упадёт, а уровень безопасности снизится. Первая актуальна из-за того, что пропускная способность роутера ограничена и делится между всеми активными пользователями, вторая — человек, имеющий доступ к сети, может получить информацию о других устройствах и использовать её в своих целях.

Mikrotik настройка PPPoE

Настройка PPPoE сервера

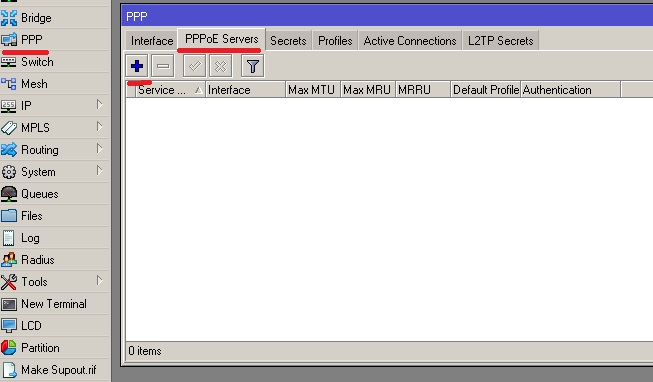

Все настройки будем производить через утилиту winbox. Подключаемся к маршрутизатору. Для настройки PPPoE сервера на Mikrotik заходим в меню PPP вкладка PPPoE Servers, Нажимаем на «+» добавить новый сервер.

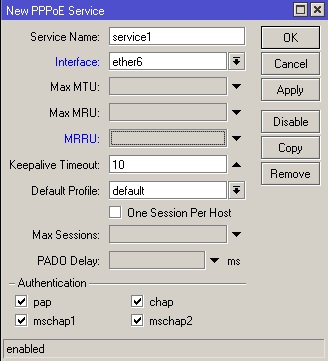

Заполняем открывшееся окно своими данными

Service Name Название сервера PPoE

Interface – выбираем интерфейс на котором будет работать наш сервер

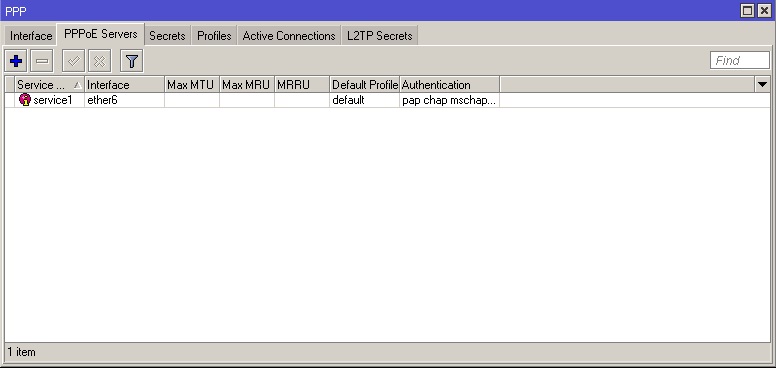

В разделе Authentication выбираем типы шифрования при необходимости, я оставляю все доступные. Нажимаем OK и видим наш созданный сервер.

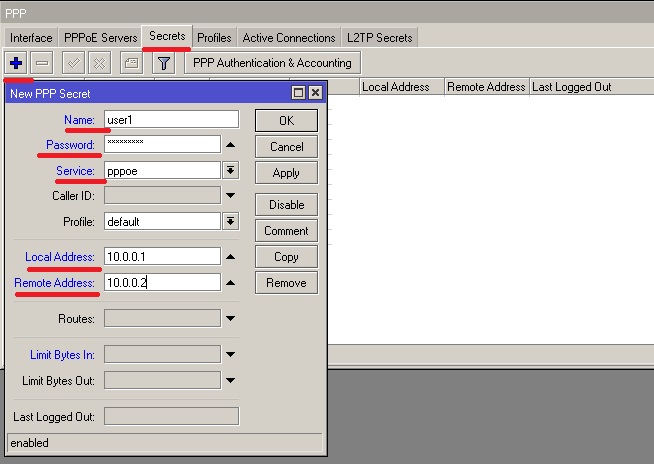

Следующим шагом нам нужно создать пользователей, которые будут подключаться к нашему PPPoE серверу. Для этого переходим на вкладку Secrets и нажимаем добавить. В открывшемся окне заполняем поля как указано на рисунке.

Name – имя пользователя, будет использоваться в качестве логина.

Password – пароль пользователя

Service – выбираем сервис pppoe

Local Address – виртуальный ip адрес нашего сервера

Remote Address – Адрес который будет выдаваться клиенту.

Обратите внимание, что Local Address и Remote Address это адреса из сети, отличной от той которая настроена на интерфейсе.

Например если на нашем порту для PPPoE интерфейсе настроена сеть ip 192.168.0.1/24, то в настройках клиента, для безопасности, нельзя выдавать адреса из этой сети. Остальные поля оставляем как есть, нажимаем ОК, теперь можно пробовать подключаться к нашему Микротику по PPPoE протоколу.

Настройка PPPoE клиента на Микротик

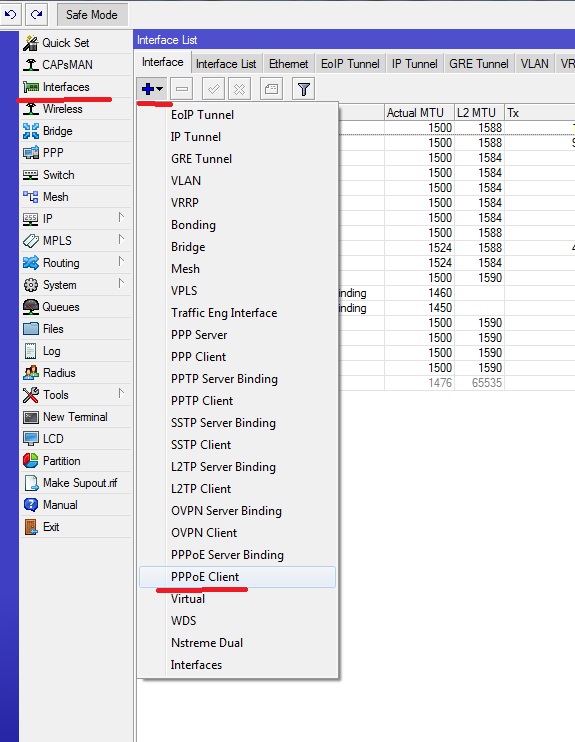

Подключаемся к роутеру через winbox, переходим на вкладку interfaces и нажимаем кнопку плюс

В выпадающем меню выбираем пункт PPPoE Client

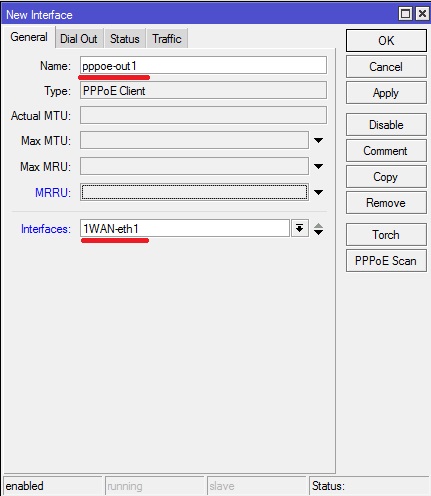

Создаем новый интерфейс, заполняем вкладку General.

Name— название интерфейса, может быть любым

Interfaces — физический интерфейс подключения к серверу PPPoE

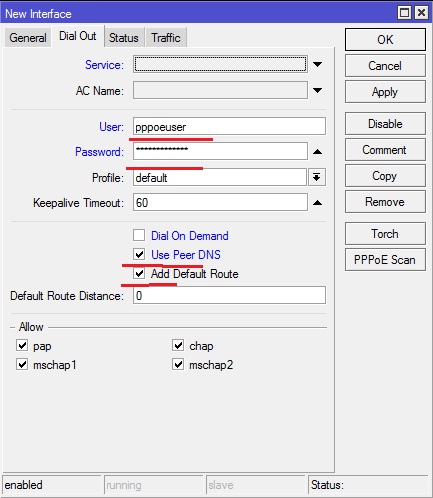

Далее переходим на вкладку Dial Out

И делаем настройки для подключения к провайдеру

User – имя пользователя полученное от провайдера

Password – пароль

Так же выставляем галочки Use Peer DNS и Add Default Route. Галочку Dial On Demand наоборот снимаем.

Применяем настройки, жмем кнопку «OK»

После всех манипуляций, напротив интерфейса появится буква R, что означает что наш микротик успешно подключился к провайдеру. Если подключение не удалось то смотрим логи на вкладке log. Если подключение прошло успешно, то настраиваем НАТ и DHCP.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Очистка elasticsearch с помощью curator

Сегодня расскажу, как настроить автоматическую очистку индексов elasticsearch с помощью curator. С этим столкнется каждый, кто будет эксплуатировать систему, так как она очень требовательна к ресурсам. Очистка старых индексов увеличивает быстродействие.

Mikrotik Netinstall инструкция

Программа MikrоTik Netinstall — это спасательный круг для владельцев загубленных роутеров. Если после неумелых действий ваш маршрутизатор Микротик превратился в «кирпич», не спешите выбрасывать его на помойку, воспользуйтесь восстановлением прошивки с помощью утилиты Netinstall. Ниже я опишу подробную инструкцию как это сделать.

Подготовка программы

- На время прошивки роутера лучше отключить брандмауэр и антивирус

- Назначьте сетевой карте своего компьютера ip 192.168.88.2

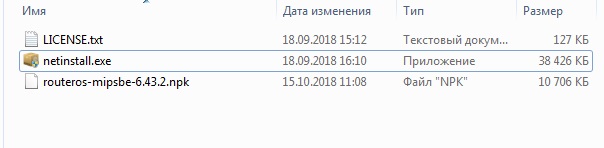

- Скачайте Netinstall c официального сайте организации https://mikrotik.com/download. И распакуйте скаченный архив к себе на компьютер.

- Cкачайте прошивку для роутера, скачать прошивку можно также с официального сайта по выше указанной ссылке, и поместите его в ту же папку в которую был распакован архив netinstall

т.е в папке у вас должно лежать минимум три файла как показано на рисунке.

Восстановление RouterBoard

1.Вашим следующим шагом будет подключении сетевого кабеля в первый порт маршрутизатора (за исключением некоторых моделей). Роутер должен быть выключенным.

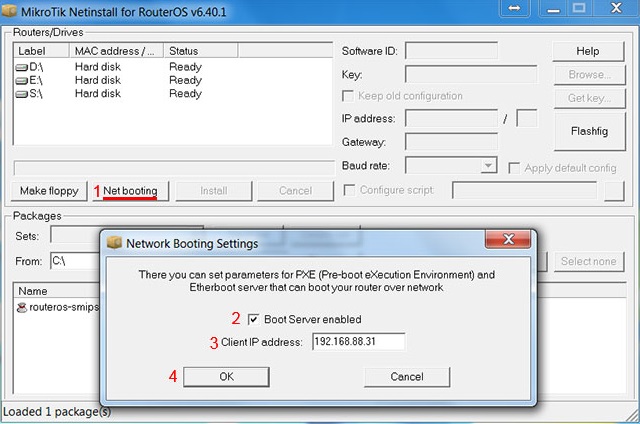

2. Запустите Netinstall, в рабочем столе компьютера откроется программа, и в её нижнем окошке высветится прошивка роутера, Нажмите кнопку «Net booting». Включите Boot server(Отметьте галочкой), в поле Client IP address введите адрес из той же сети что и компьютер, но отличный от него, например 192.168.88.31.

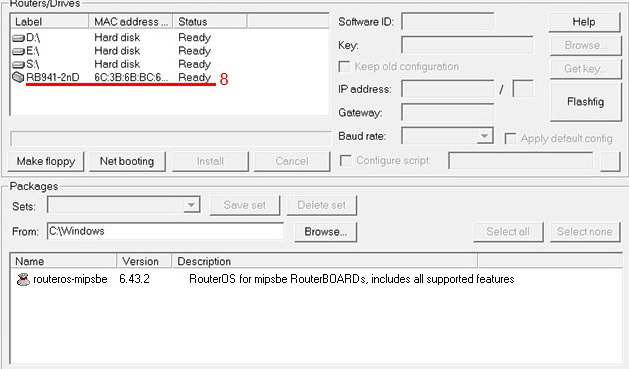

3. Зажмите любым удобным способом reset, а потом включите устройство и секунд через 15 примерно reset отпустить. Эти действия нужны для того, чтобы программа обнаружила маршрутизатор. После сигнала (пищание) устройство появится в окне Netinstall.

Идём дальше. Отмечаем какие должны быть настройки после восстановления:

- Для собственного скрипта, то есть внесения личных настроек – configure script;

- Настройки по умолчанию – apply default configuration;

- Для восстановления уже установленных настроек – keep old configuration.

Не забудьте отметить сам роутер в верхней части окошка и прошивку в нижней! Нажимаем кнопку Install. Если все конфигурации внесены успешно ранее высвечивавшийся Install трансформируется в Reboot. Статус роутера «waiting reboot» после перезагрузки будет «ОК». Завершите настройку нажатием на «installation finished successfully».

Язык оригинал в приложении – английский. Ниже в таблице представлено значение опций.

| Название опции на

английском языке | Что выполняет |

| Routers, drivers | Здесь отображаются обнаруженные маршрутизаторы Mikrotik |

| Make floppy | Создает загрузочную дискету |

| Net Booting | Включает загрузку РХЕ сеть |

| Install/Cancel | Начало/Отмена установки |

| Soft ID | Id выбранного маршрутизатора, используется для приобретения ключа |

| Key/Browse | Сюда вводится купленный ключ |

| Get Key | получить ключ из аккаунта на микро тик |

| Flashfig | Запуск Flushing подробнее можно прочитать здесь https://wiki.mikrotik.com/wiki/Manual:Flashfig |

| IP address/Netmask | Ip адрес и маска с которыми будет настроен перепрошитый роутер |

| Gatewey | Шлюз для предварительной настройки |

| Baud rate | Скорость передачи данных для com порта роутера для предварительной настройки |

Настройка с COM-портом

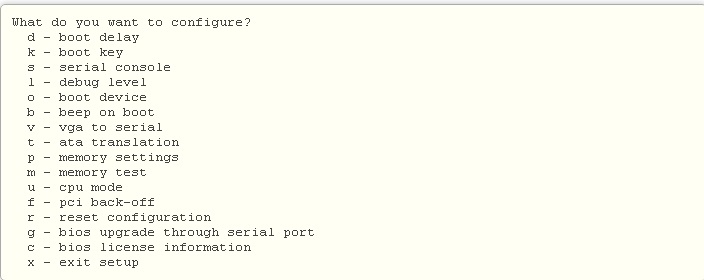

Активировать загрузку по сети вместо нажатия на reset можно также через COM порт. Для этого нужно перезагрузить RouterBOARD, подключенный к компьютеру через СОМ-порт. Пока будет идти перезапуск, на мониторе в режиме наблюдения появится консоль serial, на которой появится строка «press any key within 2 seconds to enterset up». У вас будет всего пару секунд что бы попасть в биос. Для этого нажмите любую клавишу на клавиатуре. В консоли появится следующее меню

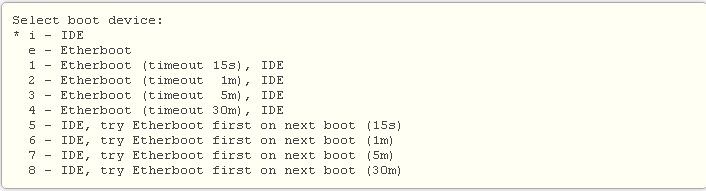

Нажимаем клавишу «о» (в английской раскладке),

Для активации загрузки через сеть нажмите «е» после этого будет возврат в начальное меню, нажмите клавишу с буквой «х» (все та английская раскладка) для выхода. Итак, RouterBOARD начнет загрузку по сети. Далее на мониторе компьютера будет высвечиваться информация о попытке RouterBOARD загрузится через NetInstall. Программа запросит IP адрес. Нужно ввести именно статический адрес, например, 10.1.1.10/24, и можно приступить к самой настройке маршрутизатора. В интерфейсе на мониторе отобразиться МАС-адресс устройства. Он будет расположен в списке Routers/Drivers в окошке NetInstall. Далее кликните на Browse подождите пока появится окно со списком папок и выберите с npk –файлами, которые вы желаете установить на роутере, отмечайте их галочками. Подтвердите выбор- кликнув «ок». Пойдёт процесс загрузки, а после завершения кликните в появившемся окошке «install» -так вы активируете установку RoetrOS c помощью программы NetInstall. Если активации не произойдёт, перезапустите NetInstall, ничего заново вводить и трогать не нужно. После завершения загрузки нажмите на клавиатуре клавишу enter, или же в окошке программы кликните на Reboot. Перезагрузите маршрутизатор. Все, устройство готово к использованию.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Что за тип сети Personal Area Network (PAN)?

Персональная сеть (PAN) — это компьютерная сеть, организованная вокруг отдельного человека, и это настраивается только для личного использования. Обычно они включают компьютер, телефон, принтер, планшет и/или другое персональное устройство, такое как КПК.

Причина, по которой PAN классифицируются отдельно от других сетевых типов, таких как LAN , WLAN , WAN и MAN, заключается в том, что идея заключается в передаче информации между соседними устройствами, вместо того, чтобы отправлять эти же данные через LAN или WAN, прежде чем она достигнет того, что уже находится в пределах достичь.

Вы можете использовать эти сети для передачи файлов, включая электронную почту, календарные встречи, фотографии и музыку. Если передача осуществляется по беспроводной сети, это технически называется WPAN, который представляет собой беспроводную личную сеть.

Технологии, используемые для создания PAN

Личные сети могут быть беспроводными или сконструированы с помощью кабелей. USB и FireWire часто соединяют проводную PAN, в то время как WPAN обычно используют Bluetooth (и называются piconets) или иногда инфракрасные соединения.

Вот пример: клавиатура Bluetooth подключается к планшету для управления интерфейсом, способным достичь близкой умной лампочки.

Кроме того, принтер в небольшом офисе или доме, который подключается к ближайшему настольному компьютеру, ноутбуку или телефону, считается существующим в PAN. То же самое можно сказать о клавиатурах и других устройствах, использующих IrDA (Инфракрасная ассоциация данных).

Теоретически, PAN может также состоять из небольших, носимых или встроенных устройств, которые могут взаимодействовать при ближайшем контакте с другими беспроводными устройствами. Например, чип, вставленный под кожей пальца, который может хранить ваши медицинские данные, может подключаться к устройству для передачи вашей информации врачу.

Насколько велика ПАН?

Беспроводные персональные сети обычно охватывают диапазон от нескольких сантиметров до 10 метров (33 фута). Эти сети можно рассматривать как особый тип (или подмножество) локальных сетей, которые поддерживают одного человека вместо группы.

Связь ведущего-ведомого устройства может иметь место в PAN, где несколько устройств подключаются к «главному» устройству, называемому ведущим. Ведомые реле передают данные через ведущее устройство. С Bluetooth такая настройка может достигать 100 метров (330 футов).

Хотя PAN, по определению, личные, они могут по-прежнему получать доступ к Интернету при определенных условиях. Например, устройство в пределах PAN может быть подключено к локальной сети, которая имеет доступ к Интернету, которая является глобальной сетью. Чтобы каждый тип сети был меньше следующего, но все они могут быть в конечном счете тесно связаны.

Преимущества персональной сети

PAN для личного использования, поэтому преимущества могут быть более понятны, чем при разговоре о глобальных сетях, например, описывающих Интернет. Благодаря личным сетям ваши личные устройства могут соединяться для более удобного общения.

Например, в хирургическом кабинете в больнице может быть установлен собственный ПАН, чтобы хирург мог общаться с другими членами команды в комнате. Нет необходимости, чтобы все их сообщения передавались через более крупную сеть только для того, чтобы их принимали люди в нескольких футах от них. PAN позаботится об этом через короткую связь, такую как Bluetooth.

Еще один пример, упомянутый выше, — это беспроводная клавиатура или даже мышь. Им не нужно управлять компьютерами в других зданиях или городах, поэтому они вместо этого строятся, чтобы просто общаться с ближайшим, как правило, устройством прямой видимости, таким как компьютер или планшет.

Поскольку большинство устройств, поддерживающих короткую связь, могут блокировать соединения, которые не являются предварительно авторизованными, WPAN считается защищенной сетью. Однако, как и в случае с WLAN и другими сетевыми типами, персональная сеть так же легко доступна соседним хакерам.

Каким образом кэширование DNS помогает ускорить интернет

Кэш DNS (иногда называемый кэшем DNS- резольвера ) — это временная база данных, поддерживаемая операционной системой компьютера, которая содержит записи обо всех последних посещениях и попытках посещений веб-сайтов и других интернет-доменов.

Другими словами, кеш DNS — это всего лишь память последних поисковых запросов DNS, на которые ваш компьютер может быстро ссылаться, когда он пытается выяснить, как загрузить веб-сайт.

Большинство людей слышат только фразу «DNS-кеш», когда она ссылается на очистку кеша DNS, чтобы помочь исправить проблему подключения к Интернету. В нижней части этой страницы есть кое-что об этом.

Цель кэша DNS

Интернет использует систему доменных имен (DNS) для поддержания индекса всех общедоступных веб-сайтов и их соответствующих IP-адресов . Вы можете думать об этом как о телефонной книге.

С телефонной книгой нам не нужно запоминать номер телефона каждого человека, и это единственный способ общения с телефоном: с номером. Таким же образом используется DNS, поэтому мы можем избежать необходимости запоминать IP-адрес каждого веб-сайта, что является единственным способом взаимодействия сетевого оборудования с веб-сайтами.

Это то, что происходит за занавеской, когда вы просите свой веб-браузер загружать веб-сайт.

Вы вводите URL-адрес, такой как ip-calculator.ru, и ваш веб-браузер запрашивает ваш маршрутизатор для IP-адреса. У маршрутизатора сохранен адрес DNS-сервера, поэтому он запрашивает DNS-сервер для IP-адреса этого имени хоста. DNS-сервер находит IP-адрес, принадлежащий ip-calculator.ru, и затем может понять, на каком веб-сайте вы запрашиваете, после чего ваш браузер может загрузить соответствующую страницу.

Это происходит для каждого веб-сайта, который вы хотите посетить. Каждый раз, когда пользователь посещает веб-сайт по имени своего хоста, веб-браузер инициирует запрос в Интернет, но этот запрос не может быть завершен до тех пор, пока имя сайта не будет «преобразовано» в IP-адрес.

Проблема заключается в том, что даже если для обеспечения ускорения процесса конверсии/разрешения существует множество публичных DNS-серверов, которые могут использовать вашу сеть, еще быстрее получить локальную копию «телефонной книги», в которую входят тайники DNS играть.

Кэш DNS пытается ускорить процесс еще больше, обработав разрешение имен недавно посещенных адресов до того, как запрос будет отправлен в Интернет.

Примечание. На каждой иерархии процесса «поиска» на самом деле есть DNS-кеши, которые в конечном итоге заставляют ваш компьютер загружать веб-сайт. Компьютер достигает вашего маршрутизатора, который связывается с вашим интернет-провайдером , который может нанести ущерб другому интернет-провайдеру, прежде чем он завершится на том, что называется «корневыми DNS-серверами». Каждая из этих точек процесса имеет кэш DNS по той же причине, что и ускоряет процесс разрешения имен.

Как работает кеш DNS

Прежде чем браузер выдает свои запросы во внешнюю сеть, компьютер перехватывает каждый из них и ищет доменное имя в базе данных кеша DNS. База данных содержит список всех недавно полученных доменных имен и адресов, которые DNS рассчитывал для них при первом запросе.

Содержимое локального кеша DNS можно просмотреть в Windows с помощью команды ipconfig /displaydns, с результатами, подобными этому:

fonts.googleapis.com ---------------------------------------- Имя записи. . . . . . : fonts.googleapis.com Тип записи. . . . . . : 5 Срок жизни. . . . . . : 12 Длина данных. . . . . : 4 Раздел. . . . . . . . : Ответ CNAME-запись. . . . . : googleadapis.l.google.com

В DNS запись «A» — это часть записи DNS, которая содержит IP-адрес для данного имени хоста. Кэш DNS хранит этот адрес, запрашиваемое имя веб-сайта и несколько других параметров из записи DNS хоста.

Что такое отравление кэша DNS?

Кэш DNS становится отравленным или загрязненным, когда в него вставлены неавторизованные доменные имена или IP-адреса.

Иногда кеш может быть поврежден из-за технических сбоев или административных аварий, но отравление кеша DNS обычно связано с компьютерными вирусами или другими сетевыми атаками, которые вставляют неверные записи DNS в кеш.

Отравление заставляет запросы клиентов перенаправляться в неправильные адресаты, как правило, вредоносные веб-сайты или страницы с рекламными объявлениями.

Например, если запись docs.google.com сверху имела другую запись «A», тогда, когда вы ввели docs.google.com в своем веб-браузере, вас возьмут в другое место.

Это создает серьезную проблему для популярных веб-сайтов. Если злоумышленник перенаправляет ваш запрос на Gmail.com, например, на веб-сайт, похожий на Gmail, но это не так, вы можете в конечном итоге пострадать от фишинговой атаки, такой как whaling — китобойный промысел.

Очистка DNS: как её выполнить и что она делает

При устранении неполадок кеша или других проблем с подключением к Интернету администратор компьютера может захотеть сбросить (то есть очистить, сбросить или стереть) кеш DNS.

Поскольку очистка кэша DNS удаляет все записи, он также удаляет все недопустимые записи и заставляет ваш компьютер повторно заполнять эти адреса при следующем попытке доступа к этим веб-сайтам. Эти новые адреса берутся с DNS-сервера, который настроен вашей сетью.

Итак, чтобы использовать приведенный выше пример, если запись Gmail.com была отравлена и перенаправила вас на странный сайт, сброс DNS — это хороший первый шаг к возврату регулярного Gmail.com.

В Microsoft Windows вы можете очистить локальный кеш DNS с помощью команды ipconfig /flushdns в командной строке. Вы знаете, что это работает, когда вы видите, что конфигурация Windows IP успешно удалила кэш DNS-резольвера или успешно удалили кэш DNS-резольвера сообщение.

Через командный терминал пользователи MacOS должны использовать dscacheutil -flushcache, но знаете, что после его запуска нет «успешного» сообщения, поэтому вам не говорят, работает ли он. Пользователи Linux должны ввести команду перезапуска /etc/rc.d/init.d/nscd.

У маршрутизатора также может быть кеш DNS, поэтому перезагрузка маршрутизатора часто является этапом устранения неполадок. По той же причине вы можете очистить кеш DNS на своем компьютере, вы можете перезагрузить маршрутизатор, чтобы очистить записи DNS, хранящиеся во временной памяти.