Меня тут частенько спрашивают, а где взять бесплатный хостинг?

Так вот, ловите: https://bill.aquinas.su/

Меня тут частенько спрашивают, а где взять бесплатный хостинг?

Так вот, ловите: https://bill.aquinas.su/

Облачный майнинг активно набирает обороты, а 14 мая 2019 года Bitcoin перевалил за $7500. Это не может не радовать

Стоимость Bitcoin в течение последних суток увеличилась на $230, что составляет почти 5% от предыдущей цены. Такой рост обусловлен возобновлением стоимости актива, после снижения 26 апреля, возникшего в связи с информацией о манипуляциях биржи Bitfinex. Данный откат привел к возобновлению потерянных позиций и дальнейшему росту за пределы 50-недельной скользящей средней.

Что касается остальных криптовалют, то стоимость Эфириума увеличилась за последние 24 часа на 1,13% и торгуется сегодня на уровне $187. Рипл прибавил в цене 0,18%, достигнув отметки $0,30.

Как определить биткоин (bitcoin, btc, бтк, биткойн) простыми словами? Это новое поколение децентрализованной цифровой валюты, созданной и работающей только в сети интернет. Её никто не контролирует, эмиссия валюты происходит посредством работы миллионов компьютеров по всему миру с использованием программы для вычисления математических алгоритмов. Именно в этом заключается суть биткоина.

За биткоины так же можно покупать всё что угодно в интернете, как за доллары, евро или рубли, и он так же торгуется на биржах. Наиболее важное отличие биткоина от всех остальных форм денег — децентрализация. Ни одно учреждение в мире не контролирует биткоин. В плане независимости это плюс, но у некоторых такая ситуация может вызывать недоверие.

Разработчик программы зовёт себя Сатоши Накамото (Satoshi Nakamoto), он предложил электронную платёжную систему, основанную на математических вычислениях. Идея состояла в том, чтобы вести обмен монетами без централизованного контроля, в электронном виде, более или менее мгновенно и с наименьшими издержками.

НИКТО. Эта валюта не печатается центральным банком и не работает по его правилам. Банки могут выпустить сколько угодно денег, чтобы покрыть государственный долг, тем самым обесценивая свою валюту.

Напротив, эмиссия биткоинов возможна только в цифровом виде, и любой желающий может начать добывать, или, как говорят, майнить биткоины в любое время. Майнинг биткоинов происходит посредством использования вычислительных мощностей компьютера в распределённой сети. При переводе биткоинов транзакции обрабатываются этой же сетью, превращая биткоин в самостоятельную цифровую платёжную систему.

Cейчас заработок с помощью ферм стал практически невозможен. Дорогостоящее оборудование и высокие цены на электричество сделали обычный майнинг нерентабельным. Но появилось решение этой проблемы – «облачный» майнинг. Что это такое и как это работает, вы узнаете в этой статье.

Облачный майнинг – этой возможность заработать деньги, используя вычислительную мощность центров обработки данных. При этом майнеру не нужно покупать дорогостоящее оборудование и программное обеспечение. Пользователь может просто купить мощность оборудования, которое установлено в удаленных центрах и добывать криптовалюту в “облаке”. Это дает возможность майнить криптовалюту людям, которые живут в странах с высокой стоимостью электричества, а также тем, чьи технические знания недостаточны, чтобы самому собрать оборудование и настроить программное обеспечение.

Майнеры, которые подключаются к «облаку» ускоряют добычу криптовалюты и зарабатывают на этом. Сервисы, которые сдают в аренду оборудование, зарабатывают на комиссиях и на плате за аренду.

Суть сделок не изменилась. Операция подтверждается, когда становится частью блока. Поиск одного блока занимает 10 минут, благодаря огромным мощностям и целой группы людей, которые объединены в пулы.

Транзакции подтверждаются в хронологическом порядке операций в сети. Обмен или отмена сделки невозможны. Мощности обрабатывают полученный блок и подсоединяют его в самую длинную цепочку. Любой искаженный блок система отвергает, так что мошенничество не допускается. Тем более, что майнинг происходит в общую «копилку».

Чтобы узнать больше о принципе работы облачного майнинга, посмотрите видео от Tarpan Digest:

По типу существует три основные формы облачного майнинга:

Прежде, чем начать майнить в «облаке», необходимо изучить рейтинг облачных майнингов и выбрать тот сервис, которая покажется вам наиболее подходящим. Стоит разобраться в таких понятиях, как скорость хеширования, какие бывают алгоритмы. После этого нужно определиться, какая мощность вам нужна и на какой срок вы хотите подписать контракт. Компании в основном предлагают контракт на год, некоторые предлагают от 6 месяцев до двух лет или бессрочные. Далее вам нужно оплатить контракт и иногда дополнительно комиссию. Всем остальным займется компания.

Майнинг биткоинов – это самая успешная инвестиция на сегодняшний день, учитывая постоянный рост стоимости криптовалюты. Но не все сервисы дают возможность майнить Биткоины за их счет. Ниже мы приведем список сервисов, которые позволяют майнить Биткоин.

Ethereum – достаточно перспективная криптовалюта. Самое время вкладывать деньги в майнинг этой криптовалюты. В прошлом году ее доходность составила 200%. Самые лучшие сервисы на 2018 год – Hashflare

Сейчас криптовалюту Dogecoin майнят на уровне с Биткоином. Появился новый проект Dogemining, который предлагает современное оборудование, окупаемость вложенных средств за 3 месяца, реферальную программу, аренду мощности на 2 года, низкий порог на вывод средств.

В нижеприведенном списке вы найдете надежные и проверенные сервисы, которые дают возможность майнить как биткоин, так и различные альткоины. Заключая контракт с сервисом, вы сами выбираете облако необходимой вам мощности. Самое разумное решение – это зарегистрироваться на всех сервисах, так как они часто раздают бонусы. Это отличная возможность инвестировать в криптовалюту и получать доход, не тратясь на дорогостоящее оборудование и не оплачивая счета за электроэнергию.

NuVoo Mining – NuVoo предлагает услуги Cloud Mining, Dedicated Miner и Colocation Miner, которые являются простыми и безопасными способами участия в процветающей отрасли. NuVoo Mining предлагает сервисы для добычи криптовалюты.

IQ Mining – это сервис облачного майнинга, который был основан в 2016 году. Сервис предоставляет возможность майнить онлайн криптовалюту и получать выплату уже через первый час после начала. IQ Mining – это техническое программное решение , которое было четко разработано для майнинга крипты: BTC, ZEC, DASH, LTC, ETH и других криптовалют.

| Преимущества | Недостатки |

|---|---|

| Возможность заработка с минимальными вложениями | Неблагонадежные компании могут приостановить работу или выплаты, если курс валюты упадет |

| Нет нужды платить за электричество и смотреть за оборудованием | Частые поломки в дата-центрах |

| Доход выше, чем при обычном майнинге | Риск хакерского взлома и мошенничества |

| Можно майнить несколько валют одновременно | Снижение прибыли за счет оплаты комиссионных |

| Можно испробовать майнинг бесплатно в тестовом режиме | Отсутствие оборудования, которое потом можно выгодно продать |

| Получить вознаграждение за привлечение новых пользователей | Нельзя поменять программное обеспечение |

| Отсутствие шума, пыли и избыточного тепла | Отсутствие удовольствия от создания собственной фермы |

К облачному майнингу нужно подходить с такой же осторожностью, как и любым инвестициям. Нужно вкладывать столько денег, сколько вы не боитесь потерять. Нельзя исключать и хакерский взлом, поэтому к выбору компании нужно подойти ответственно. Прежде, чем вложить деньги, изучите отзывы пользователей об облачной компании, изучите всю имеющуюся информацию о ней в интернете и социальных сетях.

Сколько можно заработать зависит от надежности компании. Плата за обслуживание покрывает расходы облачной компании на электроэнергию, хостинг и оборудование. Кроме того, заработок зависит от колебания курса валют, которые никто не может спрогнозировать. Если стоимости криптовалюты начнет резко падать, облачная компания приостановит работу и прекратит выплаты на время. Также, заработок зависит от мощности всей сети, которая зависит от количества операций хеширования в секунду. Все опять же зависит от курса криптовалюты.

Любые манипуляции с криптовалютой несут в себе риски. Вы можете выбрать облачный майнинг и здорово сэкономить на выходе, либо просто купить криптовалюту и подождать, пока она вырастет. Зарабатывать таким способом менее рискованно, но более затратно.

В этом блоге рассказывается, как сочетание уязвимости обхода пути и включения локального файла приводит к удаленному выполнению кода в ядре WordPress. Уязвимость оставалась открытой в ядре WordPress более 6 лет.

Злоумышленник, получивший доступ к учетной записи с как минимум привилегиями author на целевом сайте WordPress, может выполнить произвольный код PHP на базовом сервере, что приведет к полной удаленной передаче.

Уязвимость, описанная в этом посте, стала неиспользуемой другим исправлением безопасности в версиях 4.9.9 и 5.0.1. Однако обход пути все еще возможен и в настоящее время не исправлен. Любой сайт WordPress с установленным плагином, который неправильно обрабатывает записи Post Meta, может сделать использование еще доступным.

Согласно странице загрузки WordPress, Разработанные сайты на вордпресс используется более чем 33% на всех веб-сайтов в Интернете. Принимая во внимание, что плагины могут вновь вызвать проблему и принимая во внимание такие факторы, как устаревшие сайты, количество уязвимых установок по-прежнему исчисляется миллионами.

Когда изображение загружается на сайт WordPress, оно сначала перемещается в каталог загрузки ( wp-content/uploads). WordPress также создаст внутреннюю ссылку на изображение в базе данных, чтобы отслеживать метаинформацию, такую как владелец изображения или время загрузки.

Эта мета-информация хранится в базе данных Post Meta. Каждая из этих записей является парой ключ/значение, назначенной определенному идентификатору.

MariaDB [wordpress]> SELECT * FROM wp_postmeta WHERE post_ID = 50;

+---------+-------------------------+----------------------------+

| post_id | meta_key | meta_value |

+---------+-------------------------+----------------------------+

| 50 | _wp_attached_file | evil.jpg |

| 50 | _wp_attachment_metadata | a:5:{s:5:"width";i:450 ... |

...

+---------+-------------------------+----------------------------+

В этом примере изображению было присвоено значение post_ID50. Если в будущем пользователь захочет использовать или отредактировать изображение с указанным идентификатором, WordPress будет искать соответствующую мета-запись _wp_attached_file и использовать ее значение, чтобы найти файл в каталоге wp-content/uploads.

Проблема с этими записями Post Meta до WordPress 4.9.9 и 5.0.1 заключается в том, что можно было изменять любые записи и устанавливать для них произвольные значения.

Когда изображение обновляется (например, изменяется его описание), вызывается функция edit_post(). Эта функция напрямую воздействует на массив $_POST.

function edit_post( $post_data = null ) {

if ( empty($postarr) )

$postarr = &$_POST;

⋮

if ( ! empty( $postarr['meta_input'] ) ) {

foreach ( $postarr['meta_input'] as $field => $value ) {

update_post_meta( $post_ID, $field, $value );

}

}

Как видно, можно вводить произвольные записи мета- постов. Поскольку не проверяется, какие записи изменены, злоумышленник может обновить мета-запись _wp_attached_file и установить для нее любое значение. Это никоим образом не переименовывает файл, оно просто изменяет файл, который будет искать WordPress при попытке отредактировать изображение. Это приведет к обходу пути позже.

Обход пути происходит в функции wp_crop_image(), которая вызывается, когда пользователь обрезает изображение.

Функция берет идентификатор изображения для crop ( $attachment_id) и извлекает соответствующую запись _wp_attached_file мета-поста из базы данных.

Помните , что из — за дефекта в edit_post(), $src_file может быть установлен на что-нибудь.

function wp_crop_image( $attachment_id, $src_x, ...) {

$src_file = $file = get_post_meta( $attachment_id, '_wp_attached_file' );

⋮

На следующем шаге WordPress должен убедиться, что изображение действительно существует, и загрузит его. WordPress имеет два способа загрузки данного изображения. Первый — просто найти имя файла, предоставленное записью _wp_attached_file Meta Post в каталоге wp-content/uploads (строка 2 следующего фрагмента кода).

В случае сбоя этого метода WordPress попытается загрузить изображение со своего собственного сервера в качестве запасного варианта. Для этого будет сгенерирован URL-адрес для загрузки, состоящий из URL-адреса каталога wp-content/uploads и имени файла, хранящегося в записи _wp_attached_file мета-поста (строка 6).

Чтобы привести конкретный пример: если значение, сохраненное в записи _wp_attached_file Post Meta, было evil.jpg, то WordPress сначала попытается проверить, существует ли файл wp-content/uploads/evil.jpg. Если нет, то он будет пытаться загрузить файл со следующего URL: https://targetserver.com/wp-content/uploads/evil.jpg.

Причиной попытки загрузить изображение вместо локального его поиска является случай, когда какой-то плагин генерирует изображение на лету при посещении URL.

Обратите внимание, что здесь не проводится никакой дезинфекции. WordPress просто объединит каталог загрузки и URL с пользовательским вводом $src_file.

Как только WordPress успешно загрузит правильное изображение через wp_get_image_editor(), он будет обрезать изображение.

⋮

if ( ! file_exists( "wp-content/uploads/" . $src_file ) ) { // If the file doesn't exist, attempt a URL fopen on the src link.

// This can occur with certain file replication plugins.

$uploads = wp_get_upload_dir();

$src = $uploads['baseurl'] . "/" . $src_file; } else {

$src = "wp-content/uploads/" . $src_file;

}

$editor = wp_get_image_editor( $src );

⋮

Обрезанное изображение затем сохраняется обратно в файловую систему (независимо от того, было ли оно загружено или нет). Полученное имя файла $src_file будет возвращено пользователем get_post_meta(), который находится под контролем злоумышленника. Единственное изменение, внесенное в результирующую строку имени файла, заключается в том, что к базовому имени файла добавляется cropped-(строка 4 следующего фрагмента кода). Чтобы следовать примеру evil.jpg, результирующее имя файла будет cropped-evil.jpg.

WordPress затем создает любые каталоги в результирующем пути, которые еще не существуют через wp_mkdir_p() (строка 6).

Затем он наконец записывается в файловую систему с использованием save()метода объекта редактора изображений. Метод save() также не выполняет Path Traversal проверки по данному имени файла.

⋮ $src = $editor->crop( $src_x, $src_y, $src_w, $src_h, $dst_w, $dst_h, $src_abs ); $dst_file = str_replace( basename( $src_file ), 'cropped-' . basename( $src_file ), $src_file ); wp_mkdir_p( dirname( $dst_file ) ); $result = $editor->save( $dst_file );

До сих пор мы обсуждали, что можно определить, какой файл загружается в редактор изображений, поскольку никакие проверки очистки не выполняются. Однако редактор изображений выдает исключение, если файл не является допустимым изображением. Первое предположение может заключаться в том, что тогда можно обрезать изображения только вне каталога загрузки.

Однако тот факт, что WordPress пытается загрузить изображение, если оно не найдено, приводит к уязвимости удаленного выполнения кода.

| Локальный файл | Скачать HTTP | |

|---|---|---|

| Загруженный файл | evil.jpg | evil.jpg |

| _wp_attached_file | evil.jpg? shell.php | evil.jpg? shell.php |

| Результирующий файл, который будет загружен | WP-содержание / добавления / evil.jpg? shell.php | https://targetserver.com/wp-content/uploads/evil.jpg?shell.php |

| Фактическое местоположение | WP-содержание / добавления / evil.jpg | https://targetserver.com/wp-content/uploads/evil.jpg |

| Результирующее имя файла | Нет — загрузка изображения не удалась | evil.jpg? обрезаны-shell.php |

Идея заключается в том, чтобы установить _wp_attached_fileв evil.jpg?shell.php, что привело бы к запросу HTTP Делаем по следующему адресу: https://targetserver.com/wp-content/uploads/evil.jpg?shell.php. Этот запрос вернул бы действительный файл изображения, так как все, что после, ? игнорируется в этом контексте. Полученное имя файла будет evil.jpg?shell.php.

Однако, хотя метод save() редактора изображений не проверяет атаки Path Traversal, он добавляет расширение типа mime изображения, загружаемого к результирующему имени файла. В этом случае результирующее имя файла будет evil.jpg?cropped-shell.php.jpg. Это делает вновь созданный файл безвредным снова.

Тем не менее, все еще возможно поместить полученное изображение в любой каталог, используя полезную нагрузку, такую как evil.jpg?/../../evil.jpg.

Каждая тема WordPress представляет собой просто каталог, расположенный в каталоге wp-content/themes в WordPress, и предоставляет файлы шаблонов для разных случаев. Например, если посетитель блога хочет просмотреть сообщение в блоге, WordPress ищет файл post.php в каталоге текущей активной темы. Если он найдет шаблон, он сделает include().

Чтобы добавить дополнительный уровень настройки, можно выбрать собственный шаблон для определенных сообщений. Для этого пользователь должен установить запись _wp_page_template Post Meta в базе данных с таким пользовательским именем файла. Единственным ограничением здесь является то, что редактируемый файл include() должен находиться в каталоге текущей активной темы.

Обычно к этому каталогу нельзя получить доступ, и никакие файлы не могут быть загружены. Однако, злоупотребляя вышеописанным обходом пути, можно внедрить вредоносное изображение в каталог используемой в настоящее время темы. Затем злоумышленник может создать новую запись и использовать ту же ошибку, которая позволила ему обновить запись _wp_attached_file мета-поста в соответствии include() с изображением. Внедрив PHP-код в изображение, злоумышленник получает произвольное удаленное выполнение кода.

WordPress поддерживает два расширения для редактирования изображений для PHP: GD и Imagick. Разница между ними заключается в том, что Imagick вовсе не разделяет метаданных изображения EXIF, в котором PHP код может быть сохранен. GD сжимает каждое редактируемое изображение и удаляет все метаданные exif. Это результат того, как GD обрабатывает изображения.

Тем не менее, эксплуатация все еще возможна, если создать изображение, содержащее созданные пиксели, которые будут перевернуты таким образом, что это приведет к выполнению PHP-кода после того, как GD завершит обрезку изображения.

В этом посте подробно рассказывается об удаленном выполнении кода в ядре WordPress, которое присутствовало более 6 лет. Оно стало непригодным для использования с патчем для другой уязвимости, о которой сообщает RIPS в версиях 5.0.1 и 4.9.9. Однако обход пути все еще возможен и может использоваться, если установлен плагин, который все еще позволяет перезаписывать произвольные данные поста.

Мы хотели бы поблагодарить добровольцев из команды безопасности WordPress, которые были очень дружелюбны и действовали профессионально, работая с нами над этой проблемой.

Уникальный идентификатор компьютера в сети, построенной на базе стека TCP/IP. Сетевые устройства взаимодействуют друг с другом, используя его. На данный момент применяется два типа — v4 и v6. Пример IP-адреса v4: 192.168.0.1. Такой адрес очень часто назначают сетевым маршрутизаторам (роутерам) в домашних сетях. Пример адреса v6 — 2a00:15f8:a000:5:1:12:1:847f.

Для точной идентификации устройства необходима также маска, которая задает границы сети.

Чтобы узнать IP-адрес своего компьютера, необходимо открыть сетевые настройки или ввести команду ipconfig (Windows) / ifconfig (UNIX) / ip a (современный Linux). Узнать адрес чужого компьютера сложнее, если он не является публичным сервером. Например очень просто узнать адрес какого либо веб-сайта — достаточно ввести команду nslookup имя-сайта. Сетевой адрес телефона на базе Android или iPhone OS, как правило, можно посмотреть в общих сведениях или установив утилиту, например, «Ping & DNS».

IP-адреса бывают публичными и приватными. Публичные назначаются устройствам, которые имеют прямой выход в сеть Интернет и могут использоваться для подключения к внутренним сервисам. Приватные адреса назначаются устройствам в пределах частной локальной сети и недоступны для прямого подключения из сети Интернет. Для локальных сетей лучше использовать адреса из классовой таблицы:

| Класс | Подсети | Маска | Возможный диапазон |

|---|---|---|---|

| A | 255.0.0.0 | ||

| B | |||

| C |

Прочитайте более подробно об IP-адресе на сайте Википедия

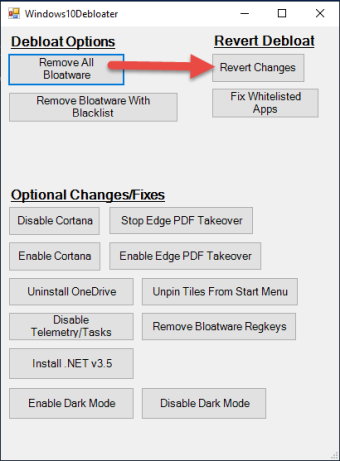

Windows 10 приучила нас к тому, что раздуваемое программное обеспечение постоянно включается, даже когда мы делаем чистую установку. Вирусы больше не являются актуальным подходом различных производителей оборудования, но теперь это тоже метод Microsoft. Исследуя способы быстрого избавления от вирусов Windows 10, мы нашли полезный инструмент для этого, который называется Windows 10 Debloater. Он запускает сценарии PowerShell, но также предлагает графический интерфейс, который прост в использовании для менее технических пользователей. Вот самый быстрый способ удаления вирусов Windows 10.

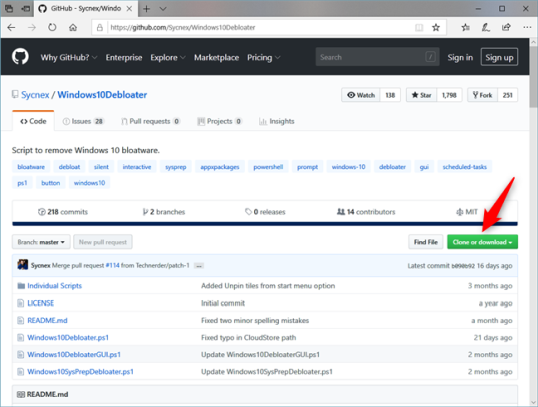

Вам нужно скачать инструмент, который вы собираетесь использовать, чтобы удалить все вредоносные программы на вашем ПК с Windows 10. Инструмент называется Windows 10 Debloater и представляет собой набор скриптов Powershell, который можно загрузить с GitHub. Перейдите на эту веб-страницу и нажмите на зеленый клон или кнопку загрузки.

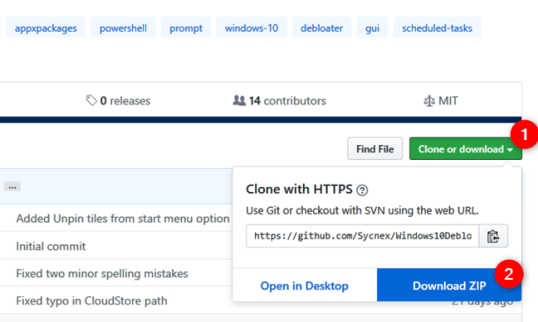

Затем нажмите или коснитесь Загрузить ZIP.

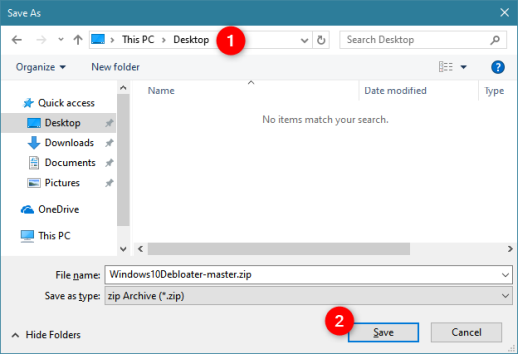

Теперь вы должны получить ZIP-файл с именем Windows10Debloater-master.zip. Сохраните его где-нибудь на своем компьютере с Windows 10 или устройстве.

После завершения загрузки извлеките содержимое ZIP-файла .

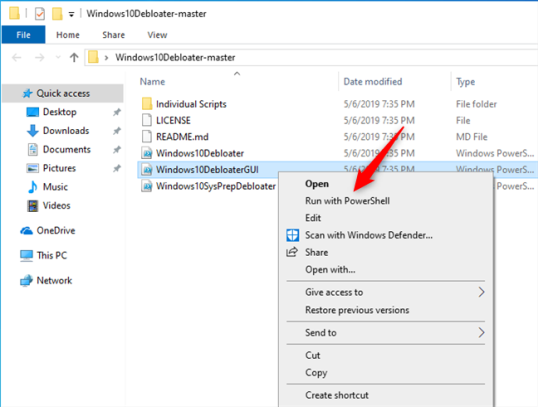

Откройте папку Windows10Debloater-master и щелкните правой кнопкой мыши или коснитесь и удерживайте файл с именем Windows10DebloaterGUI.ps1. В контекстном меню выберите «Запустить с помощью Powershell».

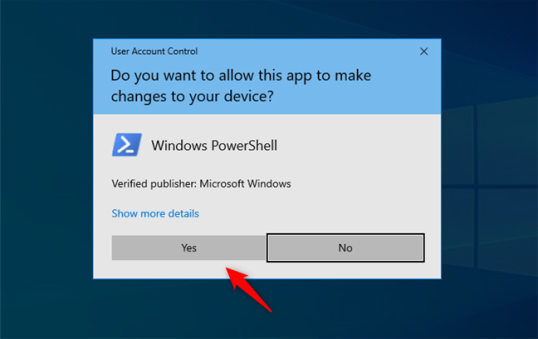

Вы видите приглашение контроля учетной записи пользователя. Выберите, чтобы разрешить запуск инструмента, нажав кнопку Да.

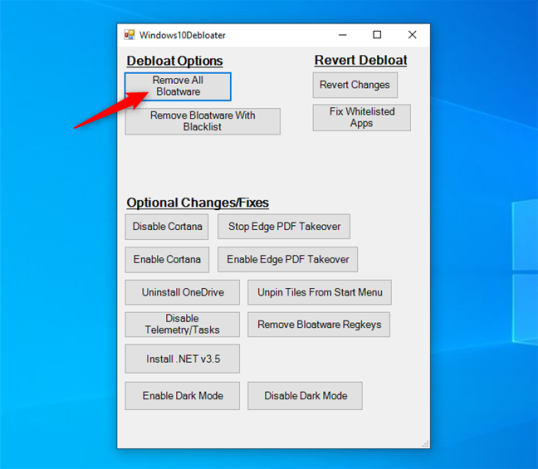

Предыдущее действие открывает PowerShell и окно с именем Windows10Debloater. Он содержит несколько разных кнопок, которые позволяют удалять вредоносные программы, а также отменять изменения или вносить некоторые другие дополнительные изменения, такие как отключение Cortana, удаление OneDrive и т.д.

Первая кнопка в Windows10Debloater и та, которая нас интересует в этом уроке, это «Удалить все bloatware программы». Нажмите на неё.

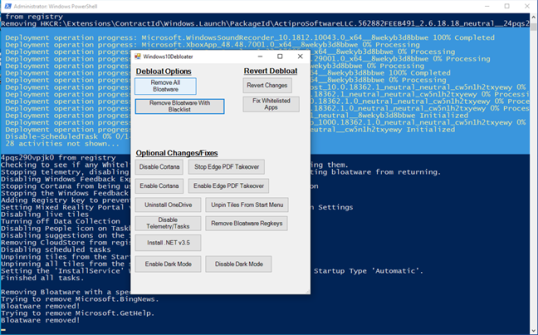

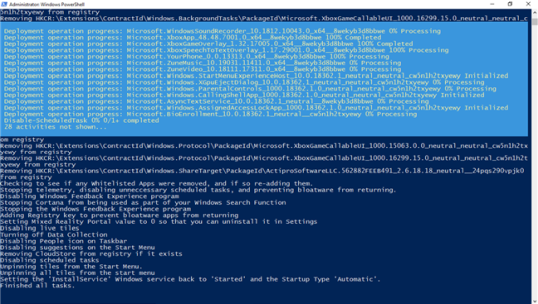

Windows 10 сразу начинает удалять приложения-вирусы, найденные на вашем ПК или устройстве. Если вы посмотрите на окно PowerShell из фона, вы сможете наблюдать за ходом выполнения сценариев.

Это оно! Теперь вы можете наслаждаться Windows 10 без вирусов!

Согласно странице GitHub, Windows 10 Debloater удаляет следующие приложения:

3DBuilder, AppConnector, Bing Finance, Bing News, Bing Sports, Bing Weather, Fresh Paint, Начало работы, Microsoft Office Hub, Коллекция Microsoft Solitaire, Microsoft Sticky Notes, OneNote, OneConnect, Люди, Skype для рабочего стола, Будильники, Камера, Карты, Телефон, SoundRecorder, XboxApp, Zune Music, Zune Video, коммуникационные приложения Windows, Minecraft, PowerBI, тест скорости сети, Телефон, обмен сообщениями, Office Sway, OneConnect, Windows Feedback Hub, еда и напитки Bing, Bing Travel, здоровье и фитнес Bing, Список чтения для Windows, Twitter, Pandora, Flipboard, Shazam, CandyCrush, CandyCrushSoda, приложения King, iHeartRadio, Netflix, DrawboardPDF, PicsArt-PhotoStudio, FarmVille 2 Country Escape, TuneInRadio, Asphalt8, NYT кроссворд, Facebook, CyberLink MediaSite, Facebook, CyberLink MediaSite , Казино Caesars Slots Free, Марш Империй, Фототастический коллаж, Autodesk SketchBook, Duolingo, EclipseManager, ActiproSoftware, BioEnrollment, Windows Feedback, Xbox Game CallableUI, Поставщик удостоверений Xbox и ContactSupport.

Как видите, список удаленных приложений немного отличается от того, что мы описали в Windows 10.

Не все согласны с удалением всех приложений, которые этот инструмент считает вредоносными. Они могут включать приложения, которые вы хотите в вашей системе. К счастью, Windows 10 Debloater также позволяет вам отменить все внесенные изменения. Для этого перезапустите его и нажмите или коснитесь кнопки «Восстановить изменения».

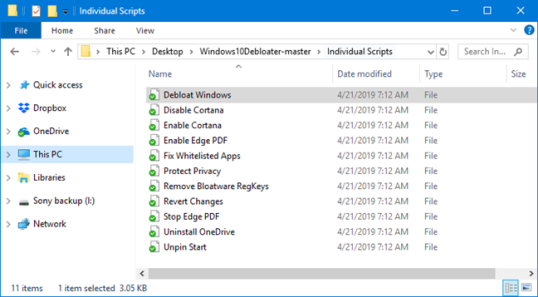

Вы не можете выбрать из пользовательского интерфейса, какие приложения удалить, а какие оставить, и это было бы полезно иметь. Однако вы можете отредактировать файл Debloat для Windows, находящийся в папке «Индивидуальные сценарии» приложения, и удалить из списка приложения, которые вы хотите сохранить.

Возможно, некоторые пользователи хотят оставить такие приложения, как Погода, Sticky Notes или Camera, но хотят избавиться от всех других программ-взломщиков.

Вам удалось удалить все вредоносные программы из Windows 10?

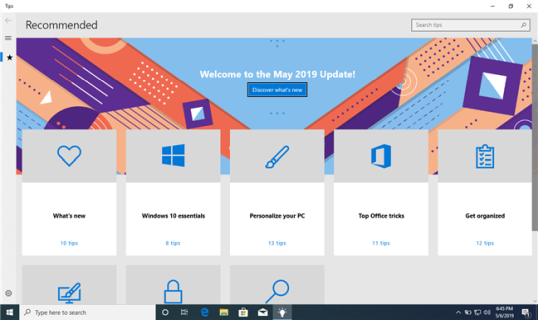

Надеюсь, вам удалось сделать это быстро и легко с помощью Windows 10 Debloater. Были ли у вас какие-либо проблемы во время процесса? Удалил ли этот инструмент все вредоносные приложения? Когда мы проверили его, мы обнаружили, что он избавился от всех вредоносных программ в Windows 10 с обновлением за октябрь 2018 года, но он не удалил некоторые плитки, которые привели к созданию приложений-антивирусных программ — плитки, найденные в меню «Пуск» из Windows 10 с майским обновлением 2019 года. Какой у вас опыт работы с Windows 10 Debloater? Комментарий ниже и давайте обсудим.

Начиная с первой версии Windows 10 всегда включала в себя приложения, которые Microsoft хочет, чтобы мы использовали, даже если у нас есть другие идеи. Эти приложения представляют собой так называемое раздутое ПО: программное обеспечение, которое нам не нужно или не нужно, но предварительно установлено на всех компьютерах и устройствах с Windows 10. К сожалению, в каждой установке Windows 10 можно найти не только несколько таких приложений, как на новых, так и на старых ПК и устройствах. Вот что вы можете найти на своем, если вы используете последнюю версию Windows 10

В Windows 10 довольно много нежелательных приложений. Чтобы получить более четкое представление о том, сколько раздуваемого программного обеспечения вы получаете от Microsoft, мы решили установить чистую операционную систему Windows 10 и составить список всех приложений, которые вам не нужны для ее нормальной работы. Как вы можете видеть ниже, список довольно длинный и включает как сторонние приложения, так и приложения, разработанные Microsoft.

Вот список вредоносных программ, которые вы получаете в Windows 10 с майским обновлением 2019 года:

Как видите, в приведенном выше списке много казуальных игр. Они бесплатны, но также предоставляют платные обновления и опции. Скорее всего, Microsoft зарабатывает деньги, предоставляя огромное количество инсталляций для этих игр, и комиссию от внутриигровых покупок.

Список на этом не останавливается. Производители компьютеров и устройств под управлением Windows 10 добавляют еще больше bloatware.

К сожалению, приведенный выше список охватывает только навязанные программы, которые Microsoft обычно устанавливает по умолчанию в Windows 10. Список пополняется производителями ПК и устройств с Windows 10, такими как ASUS, HP, Lenovo, Dell и так далее. Каждый производитель добавляет свой уникальный набор bloatware, который может включать такие приложения, как McAfee LiveSafe, WinZip, TripAdvisor, WPS Office, Dropbox, Evernote или Norton Internet Security.

Вдобавок к ним они добавляют специализированные приложения для предоставления вам обновлений для встроенного программного обеспечения и драйверов, вариантов технической поддержки, порталов приложений, пользовательской документации, веб-хранилища, уведомлений и т.д.

В результате, когда вы покупаете новый ноутбук, ПК или устройство с Windows 10 и открываете его впервые, вы попадаете под загрузочные приложения, подсказки, ярлыки для вирусов и т.д. Это не очень приятное занятие, и Microsoft следует рассмотреть возможность перезапуска своей программы Microsoft Signature, чтобы мы могли наслаждаться ПК с Windows 10 с нулевым разрастанием программного обеспечения, отличной производительностью и только теми базовыми потребностями, которые поставляются из коробки.

Приложения, которые мы не считаем вредоносными программами, но которые могут быть бесполезны для некоторых пользователей

Помимо всего раздувного ПО, которое входит в состав Windows 10, вы также получаете некоторые приложения, которые мы не считаем взломщиком, но которые могут оказаться бесполезными для некоторых пользователей, в зависимости от их потребностей и моделей использования. В Windows 10 также входят такие приложения, как Groove Music, Карты, MSN Weather, Microsoft Tips, Netflix, Paint 3D, Spotify, Skype и Ваш телефон.

Другим набором приложений, которые некоторые могут считать вредоносными программами, являются приложения Office, включая Outlook, Word, Excel, OneDrive, PowerPoint и OneNote. Приложение Office позволяет получить доступ ко всем приложениям Office и быстро вернуться к работе, показывая вам последние использованные документы и файлы. Если на вашем ПК с Windows 10 не установлен полный пакет Office, вы также получите ярлыки для бесплатных онлайн-приложений Office.

Какие приложения для Windows 10 вы считаете bloatware?

Наш список вредоносных программ для Windows 10 может быть неполным. Список приложений, которые вы считаете ненужными, может оказаться больше, чем мы составили. Кроме того, в зависимости от того, где вы находитесь, и от производителя ПК с Windows 10, который вы купили, вы можете увидеть различное вредоносное ПО, которое мы не упомянули. Поэтому в конце этой статьи сообщается, нашли ли вы другое вредоносное ПО для Windows 10, которое мы должны добавить в список. Некоторые из наших друзей даже предложили, чтобы OneDrive был в нашем списке вирусов. Ты согласен? Прокомментируйте ниже, и давайте расскажем о наших разочарованиях с Windows 10 bloatware.