Реабилитационный период

Восстановление будет сложным и длительным только после хирургических методик. В течение нескольких недель после вмешательства пациент ощущает боль и дискомфорт в области коррекции. В первые дни боль обычно сильная, поэтому назначаются болеутоляющие лекарства.

Во время реабилитации необходимо придерживаться ряда рекомендаций и ограничений:

Ношение компрессионного белья в течение 30 дней. В первые дни – круглосуточно, далее – по 12 часов ежедневно (точные сроки ношения назначает доктор). Данное белье защищает от сильной отечности и сером, предотвращает появление кожных неровностей.

Компрессионное белье

- Контроль над дренажной системой. Часто в область операции устанавливают дренажные трубочки, через которые в первые дни вытекает излишняя жидкость. Это необходимо для быстрого и легкого восстановления. Необходимо отслеживать объем дренажа и ставить о нем в известность хирурга, чтобы врач мог понять, когда нужно будет убрать дренаж.

- Ограничения по активности и посещению процедур. На несколько недель необходимо отказаться от физических нагрузок, посещения бани, сауны, солярия, бассейна, принятия горячих ванн. Рекомендуется умеренная физическая активность (пешие прогулки) спустя 2-3 суток после операции для профилактики тромбоза и минимизации отечности.

- Соблюдение особого режима питания, ограничение вредных привычек. Чем большая площадь тела была прооперирована, тем более травматична липосакция для организма. Во время реабилитации пациент должен питаться сначала только жидкой пищей, затем – жидкостями с добавлением мягкой пищи, в конце периода – привычными продуктами. Необходимо обильное питье (вода без газа, натуральный сок, некрепкий зеленый чай) для восстановления баланса жидкости. В это время запрещен алкоголь и напитки с кофеином.

- Тщательная гигиена операционных разрезов и их защита от прямых солнечных лучей. Разрезы необходимо сохранять в чистоте и оберегать от ультрафиолетового воздействия, иначе могут сформироваться грубые шрамы и появиться нарушения пигментации. Использование заживляющих (Д-Пантенол) или противорубцовых (Контрактубекс) нужно согласовывать с врачом. Если он против этого, использовать их запрещается.

Безоперационные виды липосакции не вызывают особого дискомфорта и не подразумевают каких-либо ограничений по образу жизни. Рекомендуется лишь придерживаться сбалансированного рациона питания, режима сна и отдыха, пить больше жидкости лучше чистой воды), отказаться от потребления алкоголя и курения, заниматься умеренной физической активностью (прогулки на свежем воздухе). Это ускорит реабилитацию, облегчит вывод остаточных продуктов распада адипоцитов, дополнительно ускорит обменные процессы.

Немного истории

Фото: липосакция брюшного жира

Впервые попытки операционной коррекции фигуры были предприняты в начале прошлого века. Тогда проводилась дермолипэктомия — иссечение кожно-жировых участков. Большого распространения такая процедура не получила из-за формирования значительных послеоперационных рубцов и чрезмерной травматичности операции.

В 1972 году J.Schrudde впервые использовал «закрытое» удаление жира с использованием маточных кюреток. Создавались 3-сантиметровые разрезы, и через них выскабливалась проблемная зона. Но послеоперационные осложнения в этом случае были слишком серьезными, возникала лимфорея, серомы, кровотечение.

Только в 1979 году появилось эффективное удаление жировых клеток, когда Y.Illouz впервые использовал канюли. Эта методика оказалась самой безопасной и эффективной, благодаря чему получила широкое распространение.

Вы знаете, что собой представляет мезотерапия, и насколько этот метод эффективен? Читайте статью побочные действия при мезотерапии для похудения.

Все о том, как осуществляется контурная пластика носогубных складок, осложнения и последствия. Читайте по этому адресу.

Липосакция живота — процедура удаления жира с брюшной полости. Это может быть отдельная процедура, или же часть более сложной операции с подтягиванием и удалением складок кожи. Результатом операции должна стать более подтянутая, смоделированная по-новому фигура.

Особенности жировых отложений определяются при осмотре пациента у хирурга. Отмечается объем отложений, их местоположение, состояние кожи. После анализов и осмотра выбирается липосакция живота того типа, который является оптимальным в конкретном случае. Пациенту сообщают о перспективах процедуры.

Видео: Удаление жировых клеток

https://youtube.com/watch?v=Hc3MB2_IL3Q

После согласования вида липосакции между врачом и пациентом, даются предоперационные указания для изменения образа жизни с целью наилучшим образом подготовиться к предстоящей операции. Обычно из рациона исключаются некоторые продукты питания, появляются ограничения на прием лекарственных препаратов, которые могли бы сказаться на результатах лечение отрицательно.

Плюсы и минусы липосакции живота

Хирургическое удаление жира в области боков и живота представляет собой оперативную методику, проведение которой нуждается в общей анестезии. То есть, это полноценное хирургическое вмешательство, со всеми его положительными сторонами и недостатками. Среди бесспорных плюсов липосакции жира на животе выделяют:

- быстрый и заметный результат (на фото положительные результаты липосакции живота видны уже спустя два месяца после проведения манипуляции);

- возможность за одну процедуру убрать около 5 кг жира;

- результаты после липосакции живота сохраняются дольше, нежели после диет и интенсивных физических тренировок;

- с помощью липосакции удается побороть жировые отложения даже в самых проблемных зонах, в частности, на животе;

- липосакция талии позволяет подтянуть кожу уже после первой процедуры;

- поскольку во время липосакции живота хирурги откачивают адипозную жидкость шприцом, то после операции на теле человека остаются лишь незаметные рубцы, не создающие косметологического дискомфорта.

![]()

Несмотря на огромное количество преимуществ, липосакция талии и боков имеет ряд недостатков, в частности:

- необходимость введения общего наркоза;

- наличие риска развития постоперационной тромбоэмболии легочной артерии или лимфовенозной недостаточности;

- вероятность возникновения осложнений после косметологической процедуры в виде бугристой и дряблой кожи в месте вмешательства.

Естественно, после липосакции живота на фото большинство пациентов выглядят самым лучшим образом, но всегда следует помнить, что липомоделирование, как и любая другая операция, может повлечь за собой развитие нежелательных эффектов, которые не зависят от мастерства хирурга и не могут быть предугаданными.

Что такое липосакция безоперационная?

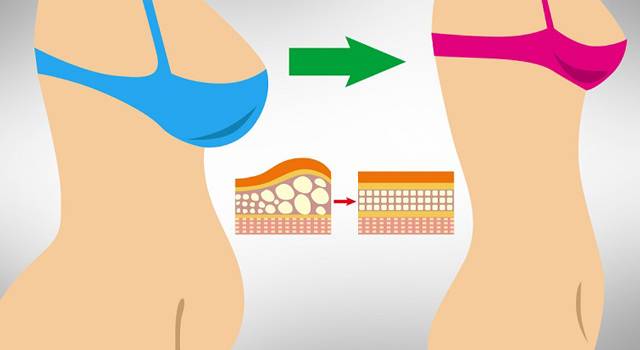

Безоперационная липосакция живота и других проблемных участков тела подразумевает разрушение жировых клеток под воздействием специальных аппаратов и инъекций.

При этом жир из организма не высасывается, как это происходит при хирургическом вмешательстве. После распада жировая составляющая выходит естественным путём.

![]()

Для получения стойкого результата от подобных методик понадобиться сделать несколько процедур. Это не несёт вреда здоровью и не сопровождается какими-то травмами.

После сеанса не нужна реабилитация – пациент сразу сможет покинуть клинику и влиться в свой привычный темп жизни.

Мезотерапия: стоимость одной процедуры

На мезотерапию цена процедуры будет зависеть от объема и себестоимости вводимых препаратов, а также от ценовой политики. Дешевле всего услуги инъекционной мезотерапии будут стоить в обычном салоне красоты, где они оказываются мезотерапевтами с средним медицинским образованием. Более высокий порядок цен будет в специализированных дерматологических клиниках, где обычно прием ведут врачи с высшим медицинским образованием.

Сколько стоит мезотерапия тела в специализированных клиниках: например, в прайсе вы можете увидеть, что цена одной процедуры составит от 3500 рублей (за 10,0 мл препарата). Обычно за 1 процедуры мезотерапии тела для похудения ставится 15,0 мл препарата. Примерно 5,0 мл идет на магистральный сосудистый обкол, а еще 10,0 мл – на работу с локальными зонами. Таким образом, конечная цена 1 процедуры в клинике составит около 5000-6000 рублей, а весь курс из 12 процедур, например, мезотерапии живота – может обойтись от 60 000 рублей.

Но если вы идете к мезотерапевту при салоне красоты, то порядок цен в этих заведениях будет более низким, и 1 процедура будет обходиться от 2500 до 3500 рублей (в зависимости от используемых препаратов). Но данные расценки соответствуют действительности только для терапии целлюлита и процедур для похудения, т.е. при работе с телом. Если речь идет о мезотерапии лица, шеи, волосистой части головы, а также процедурах интенсивной биоревитализации лица – стоимость процедур будет другой (см. ссылки ниже).

→ Стоимость процедур мезотерапии лица → Стоимость процедур биоревитализации → Стоимость процедур мезотерапии волос

Противопоказания

Инъекционная липосакция имеет ряд противопоказаний:

- Возраст менее 18 лет.

- Беременность и период лактации.

- Нарушение свертываемости крови.

- Заболевания внутренних органов.

- Наличие кардиостимулятора.

- Инфекционные заболевания.

- ОРВИ, простуда, повышенная температура.

- ВИЧ, гепатит В,С.

- Злокачественные новообразования.

- Сахарный диабет.

- Заболевания иммунной системы.

- Волчанка.

- Аллергическая реакция на сою.

- Наличие имплантатов.

Также процедуру нельзя проводить в том случае, если пациент употреблял антикоагулянты, то есть препараты, разжижающие кровь. Должно пройти не меньше двух недель.

![]()

Стоимость

Однако есть клиники, особенно в регионах, которые предлагают провести операцию и за 8 тысяч рублей.

Конечно, дело каждого пациента — экономить ли на собственном здоровье, доверяться ли непроверенным врачам, предлагающим выполнить сложную операцию по смешной цене. Но прежде, чем принимать окончательное решение, надо хотя бы ознакомиться с возможными негативными последствиями и осложнениями после некачественно выполненной процедуры.

Сколько стоит липосакция живота: 2 категорияот 50 0003 категорияот 50 000

| Наименование клиник | Цена(руб) |

| BEAUTY DOCTOR — Лазерная липосакция 1-й зоны | 25 000 |

| USClinic — Лазерная липосакция 1-й зоны | 25 000 |

| «БиКод» — Лазерная липосакция 1-й зоны | 27 000 |

| «Эстет Клиник» — Лазерная липосакция 1-й зоны | от 25 000 |

| «Медиал» — Лазерная липосакция 1-й зоны | 17 000 |

| « Медафарм» — Лазерная липосакция 1-й зоны | от 50 000 |

| «Slimclinic» | |

| 1 категория | 21 000 |

| 2 категория | 28 000 |

| 3 категория | 38 000 |

Последствия и осложнения

Организм человека – это

стройная система, любое вмешательство в которую чревато негативными

последствиями. После липосакции живота тоже бывают осложнения. Какой бы вид этой операции

не проводился, конечная цель – прекращение жира в эмульсию с последующей

откачкой. А это вмешательство в естественную жизнедеятельность живого организма.

Предугадать заранее все возможные осложнения, которые могут возникнуть после липосакции зон живота, нельзя. Можно только обобщить те негативные моменты, с которыми

сталкивались пациенты различных клиник.

Отеки, опухлость и новое распределение жира

Несмотря на то, что после

сложных процедур ставят дренаж, спустя пару часов после операции появляются

первые отеки. Отеки после

липосакции живота –

рядовое явление. С течением времени они проходят сами. Но случается, что в ходе

оперативного вмешательства повреждаются мелкие лимфатические сосуды. Это уже

осложнение, которое называется серомой. Такой отек сам не пройдет. Его нужно

лечить.

![]()

Для устранения отеков после

липосакции живота врач назначает следующие процедуры:

- диета;

- ультразвук;

- Дарсонваль;

- электрофорез;

- компрессионный

трикотаж.

Один серьезный недостаток

липосакции живота – повторное ожирение. Если не соблюдать диету и вести

малоподвижный образ жизни, жир вернется. И хуже

всего то, что он возвращается не на старое место. Зоны липосакции не

увеличиваются в объеме. Зато этот процесс усиленно идет в других частях тела.

После операции

разрушенные клетки не восстанавливаются. А вот старые продолжают расти, создавая

некрасивые опухлости на теле.

Обвисание кожи

Одно из негативных последствий липосакции живота – обвисание

кожи.

![]()

- Удаляется

большое количество жировых отложений. Жировая ткань растягивает кожные покровы.

Когда ее удаляют, кожа остается в том же объеме. Натягиваться ей не на что. Она

начинает провисать. - Расхождение

мышц передней брюшной стенки бывает причиной провисания кожи на животе. Это

говорит о том, что в ходе операции удалили жир, а другой дефект остался. Разошедшиеся

мышцы не в состоянии подтянуть пресс, и кожа начинает провисать. - У возрастных

пациентов регенерация кожных покровов идет хуже, чем у молодых. Это тоже

является причиной провисшей дряблой кожи после операции. Ликвидировать дефект

поможет хирургическая подтяжка.

Шрамы

Шрамы — неизбежный итог

любой операции. Шрамы

после липосакции живота бывают

результатом повышенной пигментации или образования рубцовой ткани. После лазерной липосакции живота остаются шрамы от ожогов. Они

долго не проходят. Рубцовая ткань

образуется на месте разрезов. Чаще всего это связано с проблемами кожи: акне,

воспаления и другое. Убрать рубцы помогают мази и физиотерапия.

![]()

Основные липолитики

Липолитики бывают нескольких видов:

-

Прямые – средство, которое имеет натуральные компоненты схожие с выделяемым организмом лецитином и применяется для устранения большого количества жировых отложений.

-

Непрямые – препараты, которые в своем составе имеют следующие компоненты кофе, артишок. Используются для менее проблемных мест и направлено на улучшение кожных покровов.

В современных косметических процедурах используется большое количество различных средств, которые направлены на эффективное устранение жировых отложений. Все эти препараты отличаются своим составом и результативностью.

Дермастабилон

Препарат дермастабилон имеет следующий состав: дезоксихолат, фасфатидилхолин. Форма выпуска средства стеклянные ампулы по 5 мл.

Во время инъекции препарат вводится на глубину не менее одного сантиметра, необходимо соблюдать расстояние между уколами не менее 10 миллиметров.

Между каждым курсом инъекции следует соблюдать перерыв не менее 8 дней. Хорошо переноситься организмом и редко вызывает побочные явления.

Акваликс

Препарат имеет следующий состав: натрия дезоксилат, полимер, галактоза.

Выпускается в виде водно-гелиевого раствора, в стеклянных ампулах по 8 мил., преимущество данного средства заключается в способности гелиевой структуры равномерно распределяться по всей проблемной области и эффективно расщеплять жировые клетки.

Благодаря такой способности для проведения процедуры требуется всего несколько инъекций для достижения требуемого результата. Вводится на глубину не более 1,2 см, в противном случае может вызвать различные побочные явления.

Очень часто используется для инъекций, которые направлены на коррекцию области лица, не рекомендовано применять для людей с чувствительным типом кожи.

Ревитал Целлюформ

Состав препарата содержит следующие компоненты: дезоксихолат, фосфатидилхонин, никотиновая кислота, экстракт арники, аминокислоты, антиоксиданты, витамины.

Благодаря большому количеству различных полезных для кожи компонентов используется также для методики мезотерапии.

Выпускается в стеклянных ампулах по 10 мил, обладает большой популярностью в косметологии и используется для коррекции всех частей тела. Рекомендуемый курс не менее 5 инъекций, с перерывами между процедурами 7 дней.

МРХ – липолитический комплекс

Препарат имеет следующий состав: бензопирон, дезоксихолат, карнитин, экстракт одуванчика, лидокаин.

Средство выпускается в стеклянных ампулы по 5 мл, благодаря натуральным компонентам способствует эффективному результату в процессе сжигания жировых отложений.

Используется для различных проблемных зон, курс процедур определяется косметологом в индивидуальном порядке зависимо от степени жировых скоплений.

Дезоксихолат натрия

Препарат широко используется в косметических методиках устранения лишнего веса.

Вещество дезоксихолат эффективно устраняет жировые клетки и выводит их из организма естественным путем. Проникая в глубокие слои кожи вещество, питает клетки эпидермиса и устраняет внешние дефекты.

Подбирается индивидуальным курсом для каждого человека, результат от произведенных процедур сохраняется длительное время.

Гибилан

Препарат выпускаются в виде стеклянных ампул по 2 мл, в упаковке 10 штук. Отличается большой результативностью, редкими случаями возникновения побочных явлений.

Кроме эффекта похудения, средство подтягивает и разглаживает кожные покровы. Перед использованием требует обязательной консультации с косметологом.

Силикин

Относится к препаратам отечественного производства, применяется как для методики мезотерапии, так и липолиз.

Используется для коррекции всей фигуры и способствует запуску естественных процессов оздоровления эпидермиса. Содержит в своем составе большое количество витаминов и аминокислоты.

Выпускается в форме ампул по 5 мл, курс проведения инъекций определяется индивидуально для каждого пациента. Препарат имеет некоторый недостаток, во время процедуры человек может чувствовать жжение после введения вещества, поэтому требуется местная анестезия.

Липолитик Микеланджело

Липолитик Микеланджело прошел большое количество различных тестов и признан одним из наиболее эффективных и часто применяемых препаратов.

Инновационная форма средства позволяет бороться с большими объемами жировых отложений и устранять возрастные изменения кожи.

Рекомендовано использование курсом не менее 4 инъекций, дозировка подбирается зависимо от проблемной зоны и индивидуальных особенностей человека.

Методика липосакции: от полноценной хирургической операции до малоинвазивных манипуляций

В настоящее время проводят несколько разновидностей липосакции. Все виды процедур имеют свои положительные и отрицательные стороны.

Вакуумная — традиционный метод, проводится путём внедрения в подкожно-жировой слой канюль через разрезы на коже. В особом приборе создаётся отрицательное давление, с помощью которого отсасывают жир, разрушенный деятельностью хирурга. Благодаря современной технике, процедура выполняется без риска для здоровья и не сопровождается значимыми кровопотерями. Во время процедуры можно сразу контролировать объём вмешательства. Из всех методик вакуумная липосакция даёт максимально быстрый результат. Эта процедура считается довольно надёжной и результативной.

![]()

Вакуумная методика

Тумесцентная — соединяет метод вакуумной липосакции и внедрение в подкожно-жировой слой раствора Кляйна, помогающий расщеплять липидную ткань. В итоге получается, что удаляются не фрагменты жировой ткани, а жидкость с содержанием жира. Благодаря этому возможность повреждения сосудов сводится к минимуму, сроки реабилитации сокращаются, можно обрабатывать большие участки без особого риска для здоровья.

![]()

Тумесцентная методика

Ультразвуковая — представляет собой расщепление липидов путём ультразвукового воздействия. После этого продукты расщепления выводятся через лимфатические протоки. Подобную процедуру можно сопоставить с измельчением камней в почках.

![]()

Ультразвуковая методика

Лазерный инвазивный липолиз основан на расщеплении жировой прослойки с помощью высоких температур. Появляющуюся в результате этого эмульсию можно убрать искусственно, путём отсасывания специальным аппаратом из обработанного участка, или она выведется сама с лимфой и кровотоком. Аналогично лазерному липолизу, процедуру назначают при необходимости обработки небольшого участка. Одним из достоинств лазерного липолиза является эффект лифтинга, появляющийся в результате стимулирующего воздействия на соединительную ткань, что влечёт за собой продуцирование свежих коллагеновых волокон.

![]()

Лазерная методика

В современной медицине большей популярностью пользуются методы, исключающее хирургическое вмешательство. Но если требуется провести большой объём липосакции, нужно использовать традиционные методы.

Виды липосакции

Некоторые отзывы о липосакции живота и о ее стоимости содержат фото до и после. Это поможет вам подробнее ознакомиться с предполагаемыми результатами данной процедуры. Кроме того, так вы сможете правильно выбрать вид липосакции.

Подробнее о видах:

-

Стандартная вакуумная. Предполагает удаление жира через разрезы с помощью вакуумного насоса.

-

Водоструйная. Особая техника, имеющая свои нюансы.

-

Ультразвуковая. Ультразвук оказывает действие на зону коррекции, разрушая тем самым жировой слой.

-

Лазерная. Наиболее безопасный вид липосакции, который не предполагает разрезов.

-

Туминисцентная. Данный вид предполагает воздействие на кожу раствора, который вводится с помощью аппарата, отделяя жировые клетки от соединительной ткани.

-

Радиоволновая. Выполняется с помощью радиоволн.

-

Шприцевая. С помощью данной методики можно избавиться от локальных жировых отложений на некоторых участках. Объем удаления жира должен составлять не более полулитра.

![]()

Выбирать вид липосакции предстоит не только вам, но и вашему доктору. Выбор процедуры напрямую зависит от индивидуальных особенностей вашего организма, от количества проблемных зон и жировых отложений.

Рекомендуется для просмотра интересное видео, в котором рассказывается от липомоделировании:

Процесс проведения классической липосакции

Чаще всего пластические хирурги прибегают именно к классическому виду липосакции. Данная операция представляет собой довольно травматическую процедуру, поэтому проходит она, как правило, под общим наркозом.

В том случае, если зона обработки небольшая, то применяется только местная анестезия. Объем устранения жировых отложений решается между пациентом и доктором.

Как проходит операция? Вначале на коже делаются небольшие надрезы в проблемной зоне. Затем в эти надрезы вводят канюлю, которая присоединена к специальному аппарату.

Жир выводится через канюлю в тот момент, когда она веерообразно движется в жировом слое. Таким образом создается вакуум.

![]()

Зачастую после проведения липосакции живота пациента оставляют в палате примерно на один-два дня. Время пребывания в стационаре напрямую зависит от того, насколько обширной была проблемная зона.

Если же анестезия была местной, то реабилитация не требуется, и пациент может покинуть стационар в этот же день. В первые несколько дней кожа потеряет свою чувствительность, но затем постепенно ее восстановит.

Тумесцентная липосакция

Такая операция – это отличная альтернатива вакуумного способа. Она не такая травматическая, но врач сможет удалить меньше объема жира (до 3 л).

Сначала делаются микро-проколы, в которые засовывают очень тоненькие канюли. Именно они приводят к разрушению жира, который в конечном итоге распадается и выводится через лимфу.

![]()

Тумесцентная липосакция осуществляется под местной анестезией, что является плюсом для человеческого здоровья. Помимо этого, цена операции ниже (около 50-75 тыс.руб.).

Водоструйный метод

Сначала делаются разрезы на поверхности кожного покрова, через которые подается особый раствор. Жировые клетки прикреплены к соединительной ткани. А раствор, который направляют под кожу напором, ведет к тому, что происходит отделение жира.

Полученные жировые клетки остаются невредимыми, поэтому их можно применять, к примеру, для липофилинга (пересадка жира в другие области тела).

Лазерная липосакция

К такому современному методу часто склоняются в последнее время. Процедура подразумевает лазерное воздействие на проблемные зоны, после чего разрушаются жировые клетки.

Такой метод не травматический, но с его помощью можно устранить только до 2 л жира.

Человек быстро восстанавливается после процедуры. Помимо этого, есть отличный плюс – происходит подтяжка кожи в зоне обработки.

Цена за полную лазерную липосакцию варьируется от 40 до 60 тыс. руб. Но если требуется обработать одно место, тогда цена будет намного ниже.

Ультразвуковая липосакция

Подобная манипуляция длится от 15 минут до получаса. Изначально доктор делает небольшие надрезы, куда погружают канюли.

![]()

Далее врач воздействует на кожу ультразвуком, что разрушает жир, который выводится через эти приспособления.

Для желаемого эффекта советуется пройти около 3-5 сеансов (один стоит до 10 тыс. руб.).

Радиоволновый метод

Для этой липосакции используется радиочастотное воздействие. Сначала также вводятся канюли в нужное место, на которое также присоединяется электрод. Происходит разрушение жира и его выведение.

Возможны ли осложнения

После липосакции области живота негативные последствия возникают только в исключительных случаях. Всё потому что момент подготовки к процедуре, сама операция и восстановительный период после неё являются строго налаженной схемой. Все вероятные нежелательные последствия хирургического вмешательства сегодня можно спрогнозировать заранее и вовремя предупредить.

![]()

Среди осложнений липосакции можно выделить:

- появление неровных контуров фигуры из-за неравномерной откачки жира;

- развитие постоперационных гематом, сером, абсцессов;

- обширный отёк мягких тканей в результате их травматизации;

- анемия;

- нарушение чувствительности кожи в зоне липосакции;

- тромбоэмболия жировыми эмболами лёгочной артерии.

Иногда молодые женщины интересуются, можно ли им рожать после липосакции живота. Операция не оказывает никакого влияния на репродуктивные органы и их функциональность, поэтому после постоперационной реабилитации представительницы женского пола спокойно могут планировать будущую беременность.

Виды липосакции без операции

Современная косметология располагает огромным количеством разновидностей кавитации жировых клеток, позволяющих улучшить очертания фигуры. Рассмотрим наиболее известные методики, которые пользуются особой популярностью.

Лазерная безхирургическая липосакция

Холодный способ лазерного расщепления жира для коррекции зоны живота, бедер, области талии и подбородка. Процедура выполняется посредством использования современной аппаратуры, которая не действует на кожу, а только способствует разжижению липидов в глубинных слоях подкожно-жировой клетчатки. Продукты распада липоцитов выводятся из организма через лимфатическую систему. В последнее время все большей популярностью пользуется лазерная безоперационная нано липосакция шеи и других частей тела. Для проведения манипуляции используют аппараты типа: Zeltiq, LipoLaser, I-Lipo.

Инъекционная процедура

Растворение жировой прослойки с помощью специальных препаратов в уколах, которые вводят при мезотерапевтической липосакции. Этот вариант процедуры подходит для тела и лица. Он способствует улучшению состояния кожи и стимулирует синтез коллагена. Препарат для инъекционного липолиза содержит не только антижировой компонент, но и гиалуроновую кислоту, а также много витаминов. После манипуляции на коже пациента остаются следы от уколов, но они быстро исчезают в течение недели.

Ультразвуковая процедура безоперационной липосакции

Данный вид кавитации специалисты реализуют с помощью современного оборудования, которое оказывает прогревающее воздействие на жир и вызывает его разжижение. Растворенная жидкость проникает в межклеточное пространство и выводится из организма с лимфой.

https://youtube.com/watch?v=nB2tIGGQ95M

Водоструйная процедура

При использовании такого метода расщепляются жировые клетки путём направления на проблемные зоны потока воды, идущего под высоким давлением. Это позволяет добиться смещения липоцитов и ускорения их выведения.

Радиочастотный метод

Безоперационная процедура липосакции (делаются микропроколы на теле), при которой удаляется жировая ткань с помощью воздействия на нее специальных волн. Эта методика является очень бережной, отличается высокой эффективностью, хорошо подтягивает кожу и дает возможность для работы в труднодоступных местах.

LPG-массаж

Один из самых востребованных методов аппаратной косметологии, который применяется для коррекции фигуры и борьбы с целлюлитом. Такое воздействие представляет собой эффективный, комфортный и физиологичный метод удаления жира, имеющий минимум противопоказаний.

Армопластика

Безоперационная липосакция, которая проводится с помощью ручного массажа. Выполняется достаточно интенсивно и позволяет избавиться от жировых отложений.

Мультиинжекторная кавитация

Подкожное введение смеси озона с кислородом путем использования большого количества игл. Процедура является абсолютно безболезненной и отлично выводит жир. Озон и кислород разжижают липидные отложения, транспортируют расплавленный жир в лимфатическую систему и удаляют его из организма.

Принцип безоперационной липосакции

Обычно под липосакцией понимают хирургическое вмешательство с целью удаления накопившихся излишних жировых отложений в разных участках тела. Считается, что хирургическая липосакция – это панацея, после которой женщина за очень короткий срок восстанавливает былую стройность и красоту.

Однако это всё же полноценная операция с наркозом и соответствующими последствиями. После неё человеку нужен реабилитационный период, в течение которого необходимо помочь организму восстановиться после наркоза. Кроме того, в течение нескольких недель нужно носить корректирующее бельё, чтобы предотвратить провисание кожи.

![]()

Суть безоперационного удаления лишнего жира состоит в том, что жировые накопления разрушаются под внешним воздействием, после чего продукты разрушения организм выводит сам. Этот метод, конечно, не столь эффектен, как традиционная липосакция, однако и негативных последствий гораздо меньше.

5 этапов прохождения сеанса

Кавитация (так еще называется ультразвуковая липосакция) не требует специальной предварительной подготовки от пришедшего в клинику для избавления от проблемы.

Однако за 3-4 дня надо вычеркнуть из меню жареную и жирную пищу, спиртное и кофе. При этом нужно выпивать 1,5-2 л чистой воды в сутки.

На приеме доктор по анализам и внешнему осмотру даст оценку общему состоянию здоровья обратившегося за неинвазивной процедурой. И если препятствий к ее выполнению нет, действия врача следующие.

- Сначала специалист вместе с пациентом определит проблемные зоны.

- Затем нанесет на кожу специальное средство – оно посодействует лучшему проникновению ультразвука в кожные слои.

- Далее доктор приступит к собственно массированию выбранного участка специальным роликом, подключенным к аппарату.

- Продолжительность процедуры – до 1 часа. Но количество времени зависит от величины и места для обработки. Пациент при выполнении манипуляции чувствует в обрабатываемой зоне легкое покалывание и тепло.

- Для достижения наилучшего результата рекомендуется курсовое лечение из 4 — 10 сеансов с перерывом между процедурами в 5 — 10 дней. Конкретные цифры определит и озвучит врач, исходя из величины проблемного участка, глубины и объема подкожного жира.

В большинстве клиник по окончании манипуляции предлагается лимфодренажный массаж – он поспособствует быстрейшему выведению из организма продуктов распада. Длится массаж в пределах 15 — 45 минут.